Il phishing continua ad affliggere le organizzazioni e molte persone non sanno come funziona. Sapere come evitare il phishing è fondamentale quanto essere a conoscenza delle ultime truffe. Poiché gli aggressori diventano sempre più astuti nelle loro comunicazioni, gli utenti devono informarsi e diventare più consapevoli.

Questa guida spiegherà come funzionano gli attacchi di phishing. Imparerete come segnalare un'e-mail di phishing, individuare tali schemi e cosa potete fare per contrastarli. Cominciamo.

Che cos'è il phishing?

Il phishing consiste nella creazione di un'e-mail dall'aspetto legittimo che convince il lettore che proviene da una fonte ufficiale o verificata. Tali messaggi e-mail mirano a persuadere la vittima ad agire con urgenza o a compiere azioni autorizzate. Ad esempio, immagina di essere un hacker ma di fingerti il CEO di un'azienda.

Chiedi a un dipendente di inviarti i dettagli del suo account e vuoi ricompensarlo per aver fatto un buon lavoro. Magari anche riconoscerlo come "dipendente del mese". Il dipendente, non sapendo che sei un truffatore, perché è nuovo, diventa credulone e condivide i dettagli del suo account in risposta alla tua e-mail. Quindi, tu, l'hacker, dirotta il suo account combinando quelle credenziali con qualsiasi altra informazione sensibile che hai raccolto riconfigurando l'organizzazione prima di prenderla di mira.

Questo era un esempio di spear phishing in azione, ma le e-mail di phishing vengono solitamente inviate in massa. Puoi inviare un'e-mail a più dipendenti e richiedere loro informazioni riservate come requisito per un sondaggio o una campagna imminente.

Perché gli attacchi di phishing sono così efficaci?

Gli attacchi di phishing sono efficaci perché sono personalizzati, stimolanti e convincenti. Non si limitano alle e-mail; gli aggressori danno una nuova svolta alla loro strategia. L'idea alla base del phishing è quella di utilizzare un'esca o un amo. Tu, la vittima, che sei oggetto di phishing (immagina di essere il pesce), vieni attirato e costretto a rivelare informazioni sensibili, che vengono poi utilizzate contro di te.lt;/p>

Cosa significa phishing? Un altro esempio di attacco di phishing è un sito web clonato. L'aggressore potrebbe duplicare la piattaforma della tua organizzazione utilizzando l'intelligenza artificiale per codificare il sito web falso. Può copiare ogni dettaglio, persino i loghi di design, ma cambiare solo il nome del dominio. Ad esempio, se la tua azienda è aramca.com, il sito web dell'aggressore sarebbe qualcosa come aramca.co

Quindi, qualsiasi traffico diretto al loro sito web ufficiale verrebbe reindirizzato al tuo. Se qualcuno clicca sui link o invia informazioni tramite i moduli sul sito web falso, l'autore dell'attacco avrà accesso diretto a tutti quei dettagli online.

Come funzionano le truffe di phishing?

Le truffe di phishing funzionano facendoti credere che ci sia qualcosa che non va e spingendoti ad agire per risolvere il problema. Oppure, in altri casi, includono offerte troppo belle per essere vere e semplicemente irresistibili da ignorare. Non c'è una formula o una strategia dietro di esse, il che rende queste truffe così spaventose. E possono essere molto imprevedibili.

Di solito, le truffe di phishing si riconoscono dai tentativi di accesso sospetti. Potrebbero chiederti di condividere informazioni personali o di effettuare qualche forma di pagamento online. Possono anche emettere buoni gratuiti da riscattare o false conferme d'ordine. La maggior parte delle truffe di phishing sono generiche, ma rappresentano una minaccia di ingegneria sociale.

Tipi comuni di attacchi di phishing

Uno degli rapporti più recenti dell'Anti-Phishing Working Group (APWG) ha mostrato che le campagne di phishing che prendono di mira i marchi sono in costante aumento. Il rapporto sottolinea che le truffe di phishing sono sempre più spesso ospitate su siti web HTTPS, con quasi la metà di tutti i siti di phishing che ora utilizzano il protocollo sicuro. Questi non attivano avvisi da meccanismi come la scheda non sicuro di Chrome e il loro contenuto è invisibile alle soluzioni AV legacy, che non sono in grado di leggere il traffico crittografato.

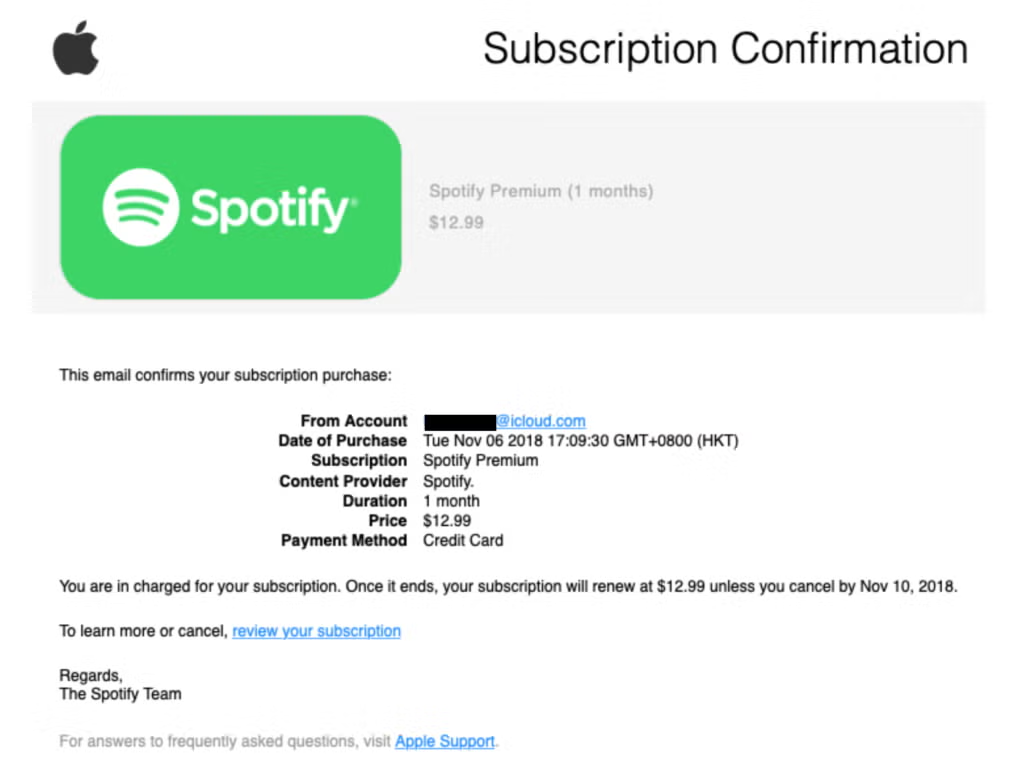

Molte truffe di phishing tentano di impersonare un fornitore che la vittima conosce bene, come questo falso messaggio di abbonamento a Spotify:

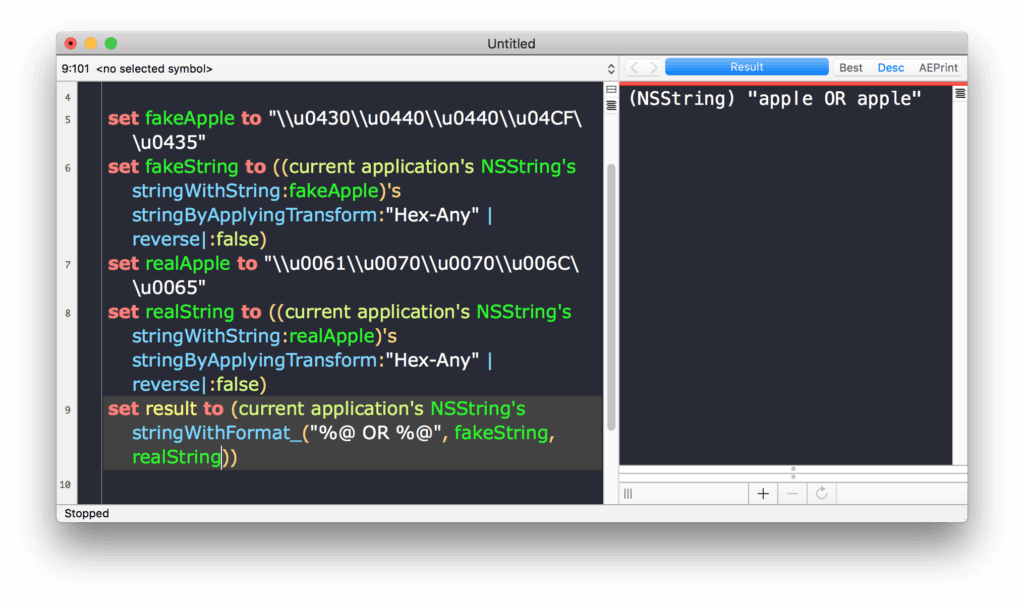

Esistono poi gli attacchi omografici in cui i truffatori registrano siti con caratteri Unicode visivamente simili ai caratteri ASCII utilizzati nel nome di un sito autentico. Confronta queste due stringhe Unicode:

u0430u0440u0440u04CFu0435

u0061u0070u0070u006Cu0065

E la loro forma visiva "stampata", mostrata a destra nell'immagine sottostante:

Queste due codifiche possono sembrare simili all'occhio umano, ma il computer le legge in modo diverso. Se la prima fosse utilizzata nella registrazione di un nome di dominio, rimanderebbe a un sito completamente diverso dal secondo. Fortunatamente, la maggior parte dei browser moderni è in grado di riconoscere questo tipo di attacco, ma le vulnerabilità di Chrome, Firefox e Opera fino allo scorso anno potevano aggirare i filtri di protezione omomorfica di tali browser.

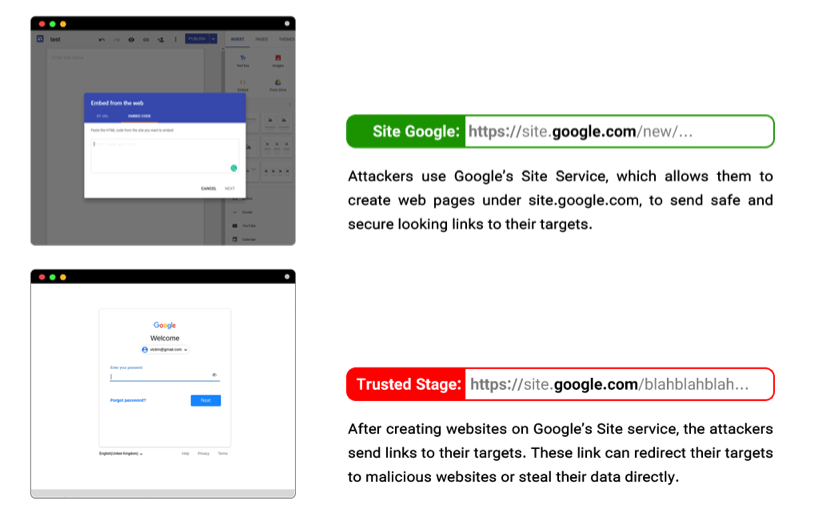

In un attacco più recente, i truffatori hanno utilizzato un sottodominio reale di Google.com, sites.google.com, per ospitare pagine web che reindirizzavano le vittime verso siti dannosi.

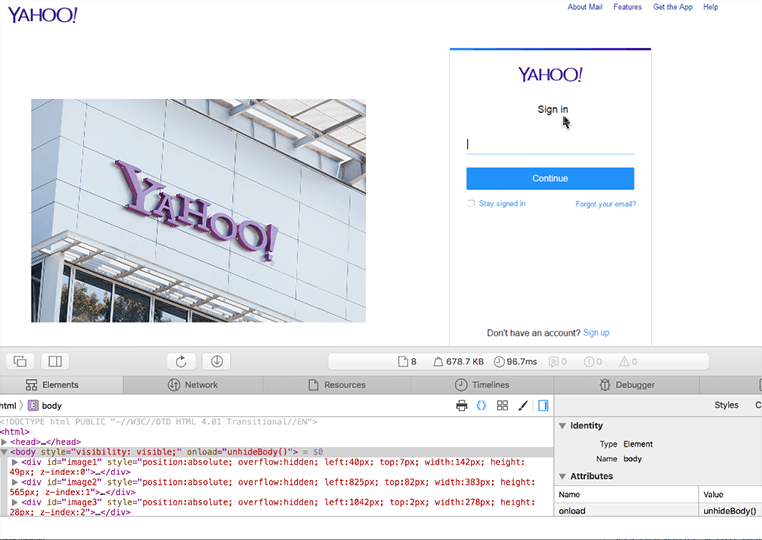

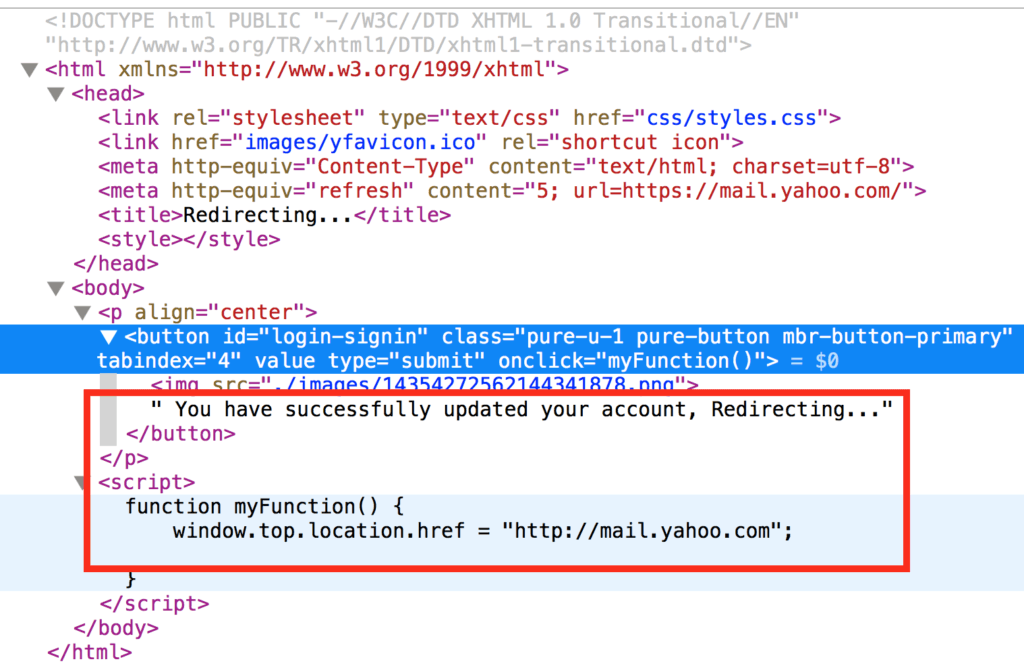

Una volta che la vittima è stata adescata, la truffa può prevedere una serie di stratagemmi, dalle truffe relative al supporto tecnico fraudolento alle pagine di accesso e-mail false. Una tattica comune consiste nel dire alla vittima che deve aggiornare il proprio account e-mail e quindi fornire un sito falso ragionevolmente convincente:

Tuttavia, esaminando il codice dietro al sito si capisce subito di cosa si tratta: un tentativo di rubare le credenziali di accesso dell'utente. Dopo che l'utente ha inserito le proprie credenziali nel sito falso, il codice lo reindirizza al sito reale.

Le campagne di spear phishing rivolte alle aziende possono avere come obiettivo la proprietà intellettuale per scopi di spionaggio industriale o nazionale. Ad esempio, una società di ingegneria britannica è stata recentemente presa di mira in una campagna di spear-phishing volta a rubare segreti sulla sua tecnologia marittima, probabilmente per conto di un gruppo APT sostenuto dalla Cina. Questi sono alcuni dei tipi più comuni di attacchi di phishing.

Migliorare l'intelligence sulle minacce

Migliorare l'intelligence sulle minacce

Scoprite come il servizio di caccia alle minacce WatchTower di SentinelOne può far emergere maggiori informazioni e aiutarvi a superare gli attacchi.

Per saperne di piùSegnali che indicano che sei vittima di un attacco di phishing

Come capire se sei vittima di un attacco di phishing? Ecco come:

- Qualcuno sconosciuto all'interno dell'organizzazione avvia una richiesta di condivisione di informazioni sensibili.

- I dipendenti avanzano richieste particolari al di fuori del loro normale orario di lavoro o programma, in qualsiasi momento della giornata. Vieni invitato a svolgere attività che esulano dall'ambito del tuo lavoro o che richiedono un "lavoro aggiuntivo".

- Non leggere l'e-mail che ricevi. Guarda l'indirizzo del mittente. Sembra provenire da un dominio diverso o sconosciuto.

- Un aggressore ti chiede di verificare nuovamente il tuo account quando lo hai già verificato chiaramente in precedenza come parte del processo di registrazione. Potrebbe nascondere link dannosi dietro il pulsante di verifica nell'e-mail o nel messaggio.

- L'e-mail contiene molti errori ortografici o grammaticali troppo evidenti (in questo caso, l'autore dell'attacco è straniero).

- L'autore dell'attacco potrebbe chiederti di compilare un sondaggio o di condividere la tua opinione visitando un altro sito web e condividendo un link. Potrebbe anche chiederti di chiamare un numero per interagire personalmente con lui in modo non ufficiale.

Come individuare tempestivamente i tentativi di phishing?

Uno degli indizi più evidenti di un tentativo di phishing è l'uso di stimoli emotivi o di un linguaggio eccessivamente sensibile.

Ecco alcune domande che dovresti porti per capire se si tratta di un attacco di phishing e come individuarlo tempestivamente:

- Il mittente sta inviando un messaggio in un formato che non conosci o che non rientra nella norma dell'organizzazione?

- L'e-mail ti chiede di scaricare file dannosi? Quando passi il mouse sui link, questi appaiono diversi da quelli visualizzati nel testo?

- L'e-mail contiene errori di battitura o fa riferimento a persone che non conosci?

- L'e-mail proviene da un dominio pubblico (come Gmail), ma l'autore dell'attacco sostiene che si tratti di un'e-mail ufficiale dell'azienda?

- L'e-mail è piena di minacce o conseguenze, o ti chiede di agire immediatamente prima che la situazione possa potenzialmente aggravarsi?

Se hai risposto sì a una di queste domande, la soluzione è individuarle tempestivamente. Quando si tratta di individuare queste minacce, i tuoi migliori alleati sono l'intuito e il tuo senso di giudizio personale.

Come prevenire gli attacchi di phishing e le truffe?

Ecco come puoi prevenirli:

- Blocca il phishing con un sofisticato software di filtraggio delle e-mail che blocca i mittenti dannosi e scansiona i link in tempo reale.

- Attiva i protocolli SPF, DKIM e DMARC per autenticare le e-mail e limitare lo spoofing.

- Installa piattaforme di protezione degli endpoint come Singularity XDR di SentinelOne per identificare i processi dannosi prima che vengano eseguiti.

- Istruite i dipendenti a riconoscere parole con errori ortografici, domini mittenti non corrispondenti e allegati indesiderati. L'installazione di un'applicazione consente di impedire l'esecuzione di software non autorizzato.

- Gestire regolarmente i privilegi degli utenti per bloccare l'accesso al sistema sensibile.

- L'autenticazione a più fattori (MFA) fornisce un livello di protezione fondamentale su tutti gli account, in particolare quelli amministrativi.

- Monitorare il traffico di rete per individuare attività anomale, come connessioni in uscita impreviste, che potrebbero rappresentare tentativi di esfiltrazione dei dati.

Come mitigare l'impatto di un attacco di phishing?

Se si verifica un attacco di phishing riuscito, rimuovere immediatamente i dispositivi infetti per impedire la diffusione del malware. Utilizzare playbook di risposta agli incidenti preconfigurati per bloccare gli account interessati e rimuovere i token di accesso.

Eseguire analisi forensi per scoprire i vettori di attacco, mappare le attività pianificate e qualsiasi altra modifica del registro. È inoltre necessario avvisare gli utenti interessati di reimpostare le password e attivare l'autenticazione a più fattori (MFA) in tutta l'organizzazione. Segnalare l'incidente a organizzazioni come la CISA o l'IC3 dell'FBI per facilitare le indagini. Aggiornare le politiche di sicurezza per colmare le lacune, ad esempio applicando politiche più severe sugli allegati e-mail e disabilitando l'esecuzione delle macro per impostazione predefinita.

Sfide nella difesa dagli attacchi di phishing

Il phishing è difficile da contrastare poiché gli aggressori continuano a cambiare tattica. Non è possibile sapere quante ricerche l'aggressore abbia fatto su di voi o sul vostro team prima di creare e inviare messaggi personali per coinvolgervi attivamente. Il malware polimorfico aggira il rilevamento basato sulle firme e i contenuti generati dall'intelligenza artificiale possono aiutarlo a riprodurre il tono aziendale. Le risorse IT limitate causano ritardi nell'applicazione delle patch e vulnerabilità impreviste. Gli aggressori possono diffondere informazioni false e interferire con le comunicazioni fuorviando o indirizzando erroneamente gli altri. Le campagne di phishing non seguono schemi prevedibili.

Migliori pratiche per proteggersi dal phishing

Ecco le migliori pratiche per difendersi dal phishing:

- Utilizza filtri antiphishing per le e-mail e installa i migliori software antivirus e antispam. Anche i blocchi pop-up possono essere utili. Si tratta di misure di sicurezza di base che dovrebbero essere sempre adottate.

- Costruisci un'architettura di sicurezza Zero Trust e autenticare tutte le richieste di accesso, indipendentemente dalla loro provenienza. Partizionare le reti per limitare il movimento laterale: se gli aggressori violano un segmento, non possono passare alle risorse di alto valore.

- Incorporare tecnologie di inganno come gli honeytoken per segnalare quando gli aggressori interagiscono con credenziali false.

- Utilizzare feed di intelligence sulle minacce per bloccare in anticipo gli IP e i domini noti come dannosi.

- Automatizzare le scansioni delle vulnerabilità per identificare le applicazioni senza patch e i servizi configurati in modo errato.

- Crittografare i dati sensibili inattivi e in transito per rendere inutilizzabili i dati rubati.

- Utilizza i servizi di rilevamento e risposta gestiti (MDR) di SentinelOne’ per un monitoraggio 24 ore su 24, 7 giorni su 7 e un rapido contenimento.

Formazione sulla consapevolezza del phishing per i dipendenti

Uno dei modi migliori per testare le conoscenze del tuo team è inviare fatture false. Verifica chi è in grado di individuare le differenze. Premia coloro che riescono a identificare con successo le fatture di phishing e le richieste di pagamento false. Conduci regolarmente campagne di phishing simulate con le soluzioni SentinelOne per misurare la consapevolezza dei dipendenti. Aggiorna di tanto in tanto gli scenari per riflettere le minacce attuali. Coinvolgi i tuoi dipendenti provando e-mail di supporto IT fasulle o fatture contraffatte.

Integra la formazione con il tuo SIEM per correlare il phishing con le anomalie di accesso, ad esempio segnalando gli accessi da nuove fonti dopo l'apertura di un'e-mail di phishing. Forma il personale a verificare le richieste attraverso fonti alternative, ad esempio chiamando un numero confermato prima di trasferire denaro. Modifica i moduli di formazione ogni trimestre per coprire nuove tattiche, ad esempio il phishing tramite codice QR (quishing) o i deepfake vocali. Conduci regolarmente campagne di phishing simulate con le soluzioni SentinelOne per misurare la consapevolezza dei dipendenti.

Esempi reali di truffe di phishing

Nelle ultime notizie, i criminali informatici hanno utilizzato i gemelli digitali per truffare gli utenti di criptovalute. Si sono infiltrati nelle comunità online e hanno impersonato diversi utenti creando identità sintetiche. Hanno quindi manipolato i sistemi digitali e gli utenti online per ottenere un guadagno finanziario.

L'Indiana è stata classificata al secondo posto tra le principali vittime di phishing. I phisher attirano le vittime e le truffano inviando notifiche su falsi problemi di imballaggio e ritardi nella consegna. Hanno impersonato funzionari dell'UPS e del servizio postale degli Stati Uniti. Anche il Giappone ha registrato un'esplosione di truffe di phishing e ha perso 700 milioni di dollari nel commercio. Rakuten Securities Inc. ha segnalato diverse transazioni fraudolente alla fine di marzo 2025.

In che modo SentinelOne può essere d'aiuto?

Gli agenti endpoint di SentinelOne utilizzano l'elenco delle applicazioni consentite, impedendo l'esecuzione di payload non autorizzati. L'analisi forense in tempo reale fornisce ai team IR le cronologie degli attacchi, mentre gli script automatizzati mettono in quarantena gli endpoint e ripristinano i token. Per offrire una difesa a più livelli, è possibile integrare gateway di gestione della posta elettronica come Mimecast per mettere in quarantena le e-mail di phishing contenenti link dannosi.

Il motore comportamentale di SentinelOne traccia tutte le attività di sistema in tutti gli ambienti, rilevando tecniche e tattiche che indicano comportamenti dannosi e correlando automaticamente le attività correlate in avvisi unificati. Con SentinelOne DeepVisibility, è possibile vedere come gli utenti sono colpiti e persino scansionare il traffico crittografato. Ciò consentirà al vostro team di comprendere meglio gli incidenti di sicurezza, monitorare i tentativi di phishing sui vostri utenti, identificare le fughe di dati e garantire una protezione incrociata. Queste semplici interfacce vi consentiranno di automatizzarle e collegarle ad altri prodotti del vostro portafoglio.

Prenota subito una demo live gratuita.

Conclusione

Sai cos'è un attacco di phishing. Hai anche imparato come prevenirli, quindi ora sei più preparato ad affrontare le sfide del futuro. Ricorda che combattere le truffe di phishing significa adottare un approccio proattivo alla sicurezza della tua posta elettronica e dei tuoi siti web. Gli aggressori possono phishingarti attraverso app, canali di social media e qualsiasi altra piattaforma o opportunità online che riescono a identificare e sfruttare. Pensate fuori dagli schemi, ampliate la vostra copertura di sicurezza e rimanete protetti con SentinelOne. Contattateci per ulteriore assistenza.

"FAQs

Una truffa di phishing è un tipo di attacco informatico in cui i criminali inviano e-mail o messaggi di testo fraudolenti o creano siti web falsi che sembrano legittimi. Cercano di indurti con l'inganno a condividere informazioni sensibili come password, numeri di carte di credito o a installare malware. Questi attacchi utilizzano tecniche di ingegneria sociale per manipolarti e indurti a compiere azioni dannose. Se ricevi richieste inaspettate di dati personali, dovresti immediatamente insospettirti. Il phishing è attualmente il tipo più comune di crimine informatico segnalato all'FBI.

Il phishing è un attacco di ingegneria sociale che induce le persone a rivelare informazioni sensibili o a scaricare malware. Gli aggressori fingono di essere fonti affidabili come banche, aziende o colleghi. Ti inviano messaggi con richieste urgenti, offerte false o notifiche allarmanti per indurti ad agire rapidamente senza riflettere. È possibile individuare il phishing controllando i dettagli del mittente e i link sospetti. Il phishing ha preso il nome nel 1995 ed è diventato il metodo principale utilizzato dai criminali informatici per rubare informazioni.

Chiunque può essere bersaglio di attacchi di phishing. I criminali informatici prendono di mira individui, aziende e organizzazioni di tutte le dimensioni. Si rivolgono in particolare ai dipendenti che hanno accesso a dati sensibili, ai dirigenti di alto livello (whale phishing) e agli amministratori di sistema. Potresti essere preso di mira in base al luogo in cui lavori o al tipo di accesso di cui disponi. I phisher lanciano anche campagne su larga scala contro i clienti di servizi popolari come Amazon, specialmente durante eventi di vendita come il Prime Day.

Puoi individuare le e-mail di phishing cercando questi segnali rivelatori: Chiedono informazioni sensibili come password o dettagli della carta di credito. Il dominio e-mail del mittente non corrisponde all'azienda da cui dichiarano di provenire. I link contenuti nell'e-mail rimandano a siti web sospetti: passa il mouse su di essi per verificarlo. Contengono allegati non richiesti. Il messaggio non è personalizzato e presenta errori grammaticali. Creano una falsa urgenza per spingerti ad agire in preda al panico.

Esistono diversi tipi di attacchi di phishing a cui devi prestare attenzione. Il phishing via e-mail utilizza e-mail false per ingannare grandi gruppi di persone, mentre lo spear phishing prende di mira individui specifici con messaggi personalizzati. Il whaling si concentra su dirigenti e obiettivi di alto valore. Il Business Email Compromise (BEC) induce i dipendenti a trasferire denaro o dati. Lo smishing utilizza messaggi di testo SMS, mentre il vishing avviene tramite telefonate.

Le organizzazioni possono prevenire il phishing implementando l'autenticazione a più fattori utilizzando app come Microsoft Authenticator o token fisici. Dovrebbero inoltre aggiornare e applicare regolarmente patch a tutti i sistemi per correggere le vulnerabilità, formare i propri dipendenti a identificare e segnalare le e-mail sospette e impostare regolari controlli di sicurezza per individuare i punti deboli della rete. Devono creare e testare piani di backup e archiviare i dati in luoghi sicuri fuori sede. Il monitoraggio regolare del traffico di rete li aiuterà a individuare attività insolite.

Il software antivirus da solo non è in grado di bloccare tutti gli attacchi di phishing. L'efficacia degli antivirus contro le minacce moderne, come gli attacchi senza file, è diminuita. Se ci si affida solo all'antivirus, si rischia di non individuare metà delle minacce. Molti aggressori cambiano frequentemente le firme dei malware o utilizzano exploit zero-day, aggirando i tradizionali strumenti di sicurezza.

Sì, gli attacchi di phishing stanno aumentando in modo significativo. Durante la pandemia di COVID-19, gli incidenti di phishing sono aumentati e da allora sono cresciuti di anno in anno. I criminali adattano le loro tattiche agli eventi e alle tendenze attuali. Utilizzano sempre più spesso la crittografia sui siti di phishing e la maggior parte di essi utilizza certificati HTTPS validi per sembrare legittimi e indurre gli utenti a fidarsi di loro.

Se hai cliccato su un link di phishing, non fornire alcuna informazione quando richiesto. Disconnetti immediatamente il tuo dispositivo da Internet per impedire la diffusione di malware o la trasmissione di dati. Esegui una scansione completa del sistema con un software di sicurezza. Modifica le password di tutti gli account, soprattutto se hai inserito le credenziali. Segnala il tentativo di phishing al reparto IT se sei al lavoro. Controlla i tuoi account per verificare la presenza di attività insolite e valuta la possibilità di bloccare il credito se le informazioni finanziarie sono state compromesse.

È possibile evitare il phishing controllando attentamente gli indirizzi dei mittenti delle e-mail prima di cliccare sui link. Non fornire mai informazioni personali tramite e-mail o pop-up inaspettati. Se ricevi un messaggio urgente, verifica chiamando direttamente l'azienda utilizzando il numero ufficiale. Tieni aggiornati i tuoi dispositivi con le patch di sicurezza. Utilizza l'autenticazione a più fattori per tutti gli account critici. Prima di cliccare, passa il mouse sui link per vedere la loro destinazione corretta. Controlla che l'indirizzo del sito web sia HTTPS e verifica che non ci siano errori di ortografia sui siti.