La protezione degli endpoint Linux mira a proteggere gli utenti e i loro dispositivi dagli attacchi informatici, in un contesto caratterizzato dalla crescita del settore SaaS e dall'aumento dei rischi informatici. Un esempio calzante è l'attacco ransomware che nel luglio 2024 ha bloccato l'intera rete giudiziaria di Los Angeles.

In questo articolo discutiamo di come proteggere gli utenti Linux e i loro endpoint dagli attacchi informatici. Trattiamo anche le numerose sfide che Linux Endpoint Protection deve affrontare e le soluzioni promettenti per superarle. Il nostro obiettivo è fornire agli utenti del sistema operativo Linux tutte le conoscenze necessarie per garantire la sicurezza dei loro dati durante ogni comunicazione che stabiliscono tramite l'IoT.

Che cos'è la protezione degli endpoint Linux?

Gli endpoint Linux sono tutti i dispositivi e l'hardware che operano all'interno di una rete con sistema operativo Linux. Per proteggere l'intera struttura da minacce informatiche, accessi non autorizzati, malware e altri rischi, viene implementata una serie di tecnologie e software. Tutte queste misure di sicurezza, come antivirus, firewall, crittografia dei dati, controllo degli accessi e altro ancora, definiscono il processo di protezione degli endpoint Linux.

Perché la protezione degli endpoint Linux è fondamentale?

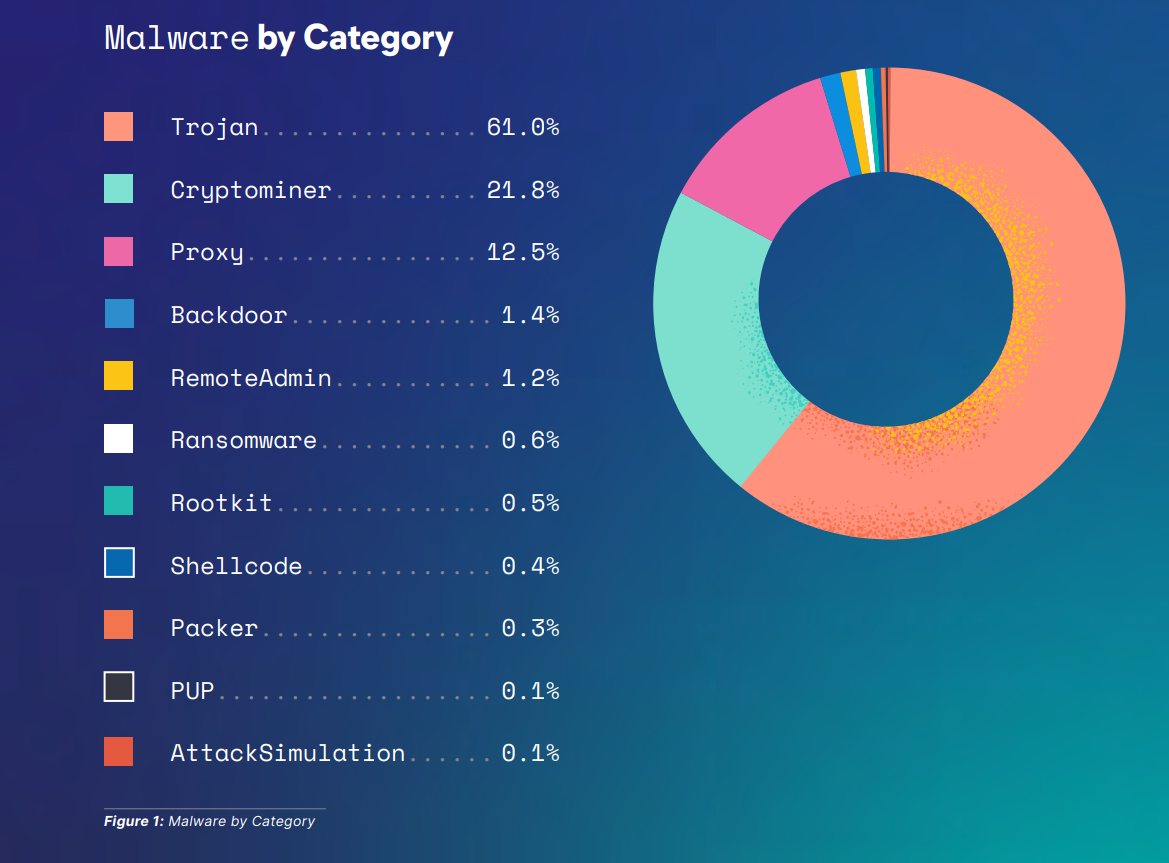

La caratteristica che lo ha reso così "richiesto" – la sua interfaccia open source – è anche il motivo per cui Linux è vulnerabile agli attacchi. Il Global Threat Report di Elastic afferma che Linux è attualmente l'endpoint più colpito, con circa il 91,2% delle infezioni da malware.

Data la natura diversificata di questi attacchi, la protezione degli endpoint Linux diventa fondamentale per i seguenti motivi:

Data la natura diversificata di questi attacchi, la protezione degli endpoint Linux diventa fondamentale per i seguenti motivi:

-

Panorama delle minacce in crescita

Le notizie relative a violazioni dei dati e accessi non autorizzati a dati sensibili sono all'ordine del giorno. Nel dicembre 2023, i dati personali di quasi tre miliardi di individui sono stati divulgati durante un attacco informatico ai danni di National Public Data, un servizio di verifica dei precedenti personali. Pertanto, i sistemi basati su Linux devono implementare misure di sicurezza più robuste per proteggersi da minacce in continua evoluzione.

-

Preoccupazioni relative alla sicurezza dei dati

Oggigiorno, la maggior parte delle aziende ha bisogno di archiviare dati, anche se non servono a nulla. Anche quando si installa una nuova applicazione sul telefono, si è obbligati a consentire l'accesso ai dati. Questi dati includono informazioni sensibili e proprietà intellettuale che, se finiscono nelle mani sbagliate, possono causare gravi problemi in tutto il mondo. Quando proteggi questi endpoint Linux, proteggi anche le informazioni riservate.

-

Requisiti di conformità per i dati

In molti settori sono in vigore misure rigorose di protezione dei dati. Le aziende vengono valutate accuratamente per verificare se le loro politiche di protezione dei dati sono adeguate. In caso contrario, vengono multate pesantemente per eventuali carenze e rischiano di perdere la loro reputazione sul mercato, soprattutto tra i loro clienti. Le misure di protezione degli endpoint Linux aiutano le aziende a rispettare queste normative ed evitare multe e altre sanzioni legali.

-

Protezione dell'infrastruttura

Linux è ampiamente utilizzato negli ambienti aziendali, in particolare sui server cloud. Un singolo endpoint compromesso può mettere fuori uso l'intero sistema e causare gravi interruzioni all'interno dell'organizzazione. Per prevenire tali perdite insostenibili e ridurre al minimo le superfici di attacco, è sempre consigliabile disporre di un ulteriore livello di sicurezza tramite la protezione degli endpoint.

-

Continuità operativa a lungo termine

Un mito comune è che gli endpoint Linux siano meno suscettibili agli attacchi. L'aumento delle minacce in varie forme ha reso necessaria la protezione degli endpoint. A volte, autorizzare accidentalmente l'accesso a un hacker può causare tempi di inattività e danneggiare la reputazione di un'azienda. La creazione di un ambiente Linux sicuro può rafforzare la fiducia tra l'azienda e i suoi stakeholder, proteggere la reputazione, aumentare la durata delle operazioni e garantire il successo a lungo termine.

A Four-Time Leader

See why SentinelOne has been named a Leader four years in a row in the Gartner® Magic Quadrant™ for Endpoint Protection Platforms.

Read Report

5 caratteristiche principali di Linux Endpoint Protection

Dall'analisi comportamentale ai sistemi di rilevamento e prevenzione delle intrusioni, le caratteristiche che compongono Linux Endpoint Protection sono complete. Queste caratteristiche vengono aggiornate regolarmente per adattarsi alla natura in continua evoluzione della maggior parte degli attacchi informatici. Le caratteristiche principali da ricercare quando si cerca una soluzione di protezione degli endpoint sono:

- Antivirus e anti-malware: La caratteristica principale di una soluzione di protezione degli endpoint Linux è il rilevamento e la rimozione delle attività dannose che prendono di mira i sistemi Linux. Utilizza strumenti antivirus e anti-malware per eseguire continuamente la scansione di file, applicazioni e processi di sistema alla ricerca di anomalie

- Monitoraggio e reportistica in tempo reale: qualsiasi soluzione mirata alla protezione degli endpoint per Linux deve fornire informazioni in tempo reale sullo stato di salute dell'intero parco Linux. I dati storici e i report dettagliati su un dashboard centralizzato aiutano a prendere decisioni migliori per migliorare la sicurezza complessiva

- Scalabile e flessibile: la maggior parte delle soluzioni endpoint è scalabile e flessibile per adattarsi alle dimensioni dell'organizzazione e alla sua infrastruttura, che si tratti di una rete di cloud computing o di macchine distribuite in loco

- Console di gestione centralizzata: Linux Endpoint Protection è dotato di un'interfaccia unificata che consente di monitorare più endpoint contemporaneamente, occupandosi al contempo delle politiche di sicurezza in sospeso. L'automazione dei flussi di lavoro di sicurezza contribuirà inoltre ad alleggerire il carico di lavoro del team IT.

- Analisi comportamentale: una protezione degli endpoint per Linux utilizza tecniche per rilevare eventuali anomalie nel comportamento sia dell'utente che del sistema. Ciò consente di identificare eventuali accessi non autorizzati al sistema e prevenire potenziali attacchi nel futuro prevedibile.

3 Sfide comuni nella protezione degli endpoint Linux

Linux ha fatto molta strada dal suo inizio. Anche il sistema operativo mobile più popolare, Android, utilizza un kernel Linux per il suo funzionamento. Nonostante sia il più grande progetto open source al mondo, è ancora vulnerabile e presenta una serie di sfide:

#1. Lacune di sicurezza invisibili

Linux è considerato un progetto comunitario a cui contribuiscono centinaia di sviluppatori. Si presume comunemente che, con così tanti sviluppatori che lavorano al sistema di distribuzione, questi siano in grado di identificare e correggere eventuali bug o minacce che incontrano. Questo è stato il caso della vulnerabilità Shellshock, nota anche come Bash Bug, che rappresenta una grave falla di sicurezza nei sistemi Linux.

Scoperta per la prima volta nel 2014, questa falla consente agli aggressori di eseguire un codice casuale su variabili di ambiente formattate in modo diverso e ottenere un accesso non autorizzato al sistema. Per mitigare i rischi, agli utenti Linux è stato consigliato di eseguire aggiornamenti di sicurezza e applicare patch. Sebbene l'impatto di Shellshock sia gradualmente diminuito, questa falla di sicurezza imprevista ha richiesto misure di sicurezza rigorose sui sistemi Linux.

Tuttavia, è possibile che queste vengano trascurate mentre ci si concentra sul miglioramento dei sistemi Linux. La priorità urgente è quella di disporre di un sistema di sicurezza più avanzato.

#2. Virus e malware in continua evoluzione

Linux è sempre più utilizzato per le infrastrutture cloud e l'IoT. Questa crescente popolarità è stata notata anche dai criminali informatici, che sono alla ricerca di opportunità per danneggiare i sistemi su larga scala. Secondo Trend Micro, dal 2022 al 2023 si è registrato un aumento del 62% dei tentativi di attacchi ransomware sui sistemi Linux.

Nel recente passato, attacchi ransomware come il BlackCat ransomware hanno esposto i sistemi Linux a maggiori rischi. In questo caso, i cyber-estorsori entrano in una rete, rubano dati sensibili e crittografano i file. Quindi utilizzano questi dati per estorcere denaro o minacciare di divulgare i dati rubati. Non c'è più alcun dubbio che gli aggressori stiano sviluppando nuove forme di virus, malware e ransomware per attaccare gli endpoint Linux in qualsiasi momento.

#3. Rischio aggiuntivo per le informazioni sensibili

Sebbene Linux disponga di buone procedure di sicurezza come la crittografia dei dati e l'autenticazione tramite firewall, molti utenti danno per scontata la protezione dei dati e trascurano di aggiungere misure di sicurezza dei dati ai propri sistemi. Ciò porta a molte sfide che ostacolano le prestazioni di Linux, come minacce interne, cattiva gestione delle autorizzazioni degli utenti e integrazione limitata. È essenziale affrontarle in modo che gli individui e le aziende possano adottare misure di sicurezza proattive e proteggersi dalla complessità degli attacchi informatici che si verificano attualmente.

7 Best practice per la protezione degli endpoint Linux

Le migliori pratiche per la sicurezza degli endpoint Linux si riducono a misure di sicurezza come l'esecuzione solo dei servizi essenziali, l'esecuzione di audit per attività dannose, l'evitare porte aperte e la configurazione e l'aggiornamento del sistema operativo. Ecco alcune altre pratiche per garantire che la sicurezza di Linux sia a prova di bomba contro i rischi informatici:

#1. Aggiornare frequentemente i sistemi

Il modo più semplice ed efficace per proteggere gli endpoint Linux è aggiornare regolarmente i sistemi. Eseguendo regolarmente gli aggiornamenti sui sistemi, li proteggerete da potenziali rischi e falle di sicurezza. Installando le ultime patch di sicurezza, potrete correggere i bug e migliorare le funzionalità del vostro sistema operativo attuale.

#2. Praticare il PoLP

Il Principio del privilegio minimo (PoLP) è parte integrante di tutto ciò che costituisce la protezione dei dati 101. Proprio come l'accesso alla cassa di un negozio di alimentari è limitato, il PoLP limita l'accesso dell'utente a risorse limitate in un dato momento. Il PoLP è una componente essenziale delle misure di sicurezza informatica adottate dalle aziende, soprattutto nell'odierna cultura del lavoro ibrido. Ecco come funziona il PoLP in Linux:

- Consente a un utente di creare file con soli permessi di lettura e scrittura e senza permessi di esecuzione

- Protegge i superutenti e limita l'accesso ai privilegi di amministratore

- Vieta l'installazione di applicazioni e limita i movimenti laterali di un aggressore nella rete

- Migliora le prestazioni operative limitando le violazioni e la diffusione di malware

#3. Installare un software antivirus

Considerate il software antivirus come una guardia del corpo per la vostra sicurezza digitale. Il software pattuglia continuamente i tuoi sistemi, alla ricerca di attività sospette in esecuzione in background. Questo ulteriore livello di difesa ti aiuta a individuare eventuali falle nella rete di sicurezza che hai implementato per i tuoi endpoint Linux. L'esecuzione di scansioni complete ti aiuterà a individuare e distruggere trojan, bug, ransomware e qualsiasi altro elemento che possa rappresentare un rischio per la sicurezza dei dati prima che sia troppo tardi.

#4. Configura firewall e iptables

Configurare il tuo firewall e Iptables è un ottimo modo per garantire che non vi siano accessi non autorizzati alla propria rete. Un firewall è un dispositivo di sicurezza di rete che monitora il traffico in entrata e in uscita dai propri sistemi e impedisce accessi non autorizzati.

Iptables è un programma a riga di comando che consente di personalizzare le regole di traffico sul firewall del sistema Linux. Con Iptables è possibile controllare e filtrare il traffico sul firewall indicando protocolli, indirizzi IP, flag, ecc. che potrebbero danneggiare l'intera rete degli endpoint.

#5. Accesso SSH sicuro per gli endpoint

SSH (Security Shell) è un protocollo utilizzato nelle reti aziendali per fornire un accesso sicuro agli utenti e a tutti i processi automatizzati. SSH aiuta ad automatizzare i trasferimenti di file, risolvere i problemi di connettività ed evitare con successo i rischi per la sicurezza mentre si espone un sistema basato su cloud su Internet. Si consiglia di proteggere l'accesso SSH per ridurre le possibilità che gli aggressori entrino nel sistema. Ecco alcuni modi per proteggere l'accesso SSH:

- Disabilitare il login root SSH ed effettuare il login tramite un account alternativo

- Impostare dei timeout sulle connessioni SSH per impedire accessi non autorizzati

- Disattiva l'autenticazione tramite password e utilizza invece l'autenticazione tramite chiave pubblica per le sessioni SSH sul tuo dispositivo

- Limitare il numero di tentativi di accesso SSH facendo in modo che il server Linux interrompa forzatamente la connessione

- Stabilire regole firewall per bloccare i tentativi di accesso a SSH utilizzando password deboli con credenziali SSH predefinite, nomi utente, ecc.

#6. Abilitare l'autenticazione a due fattori

Aggiungere un ulteriore livello di sicurezza ai sistemi Linux tramite l'autenticazione a due fattori (2FA) proteggerà dagli attacchi di forza bruta e dal furto delle credenziali. Questo metodo richiede più di una credenziale per dimostrare la propria identità prima di concedere l'accesso a un account. Oltre alla consueta password di accesso, dovrai inserire un OTP ricevuto via e-mail/SMS o un codice su un'app di autenticazione.

#7. Utilizza una soluzione EDR

Infine, un modo garantito per assicurare la protezione degli endpoint per i sistemi Linux è l'implementazione di una soluzione EDR (Endpoint Detection & Response). Questa soluzione EDR controlla costantemente la presenza di lacune nella rete e le risolve immediatamente, garantendo così la sicurezza di tutti i vostri endpoint. Inoltre, avvisa gli utenti di qualsiasi attività sospetta in arrivo o di un attacco, preparandovi a estendere una copertura di sicurezza su tutti i dispositivi della rete con sistema operativo Linux.

Ad esempio, SentinelOne EPP raccoglie, indaga, analizza e blocca automaticamente le minacce alla sicurezza, rispondendo ad esse. Blocca automaticamente e in modo sicuro le minacce senza che l'utente debba preoccuparsi della gestione della sicurezza e riduce al minimo l'impatto sulle risorse dei dispositivi endpoint nonostante disponga di varie funzioni di analisi.

Scegliere la giusta soluzione di protezione degli endpoint Linux

Sul mercato esistono molte soluzioni di protezione degli endpoint dalle ottime prestazioni in grado di soddisfare tutte le vostre esigenze di sicurezza. Tuttavia, ecco alcuni fattori chiave da considerare nella scelta di quella più adatta:

- Compatibilità della piattaforma, in particolare per ambienti cloud e ibridi

- Rilevamento e prevenzione completi delle minacce

- Potenziale per un rilevamento e una risposta adeguati degli endpoint

- Impatto minimo sulle prestazioni del sistema e scalabilità in base al proprio ambiente

- Applica automaticamente patch e aggiornamenti ogni volta che viene rilevata una vulnerabilità

- Facile da configurare, monitorare e gestire da un'unica interfaccia

- Conforme a diversi standard di sicurezza, come GDPR, HIPAA e PCI DSS

- Conveniente e con assistenza 24 ore su 24, 7 giorni su 7.

Scoprite una protezione degli endpoint senza precedenti

Scoprite come la sicurezza degli endpoint con AI di SentinelOne può aiutarvi a prevenire, rilevare e rispondere alle minacce informatiche in tempo reale.

Richiedi una demoWrapping UP: Navigare nell'ambito della protezione degli endpoint Linux per il futuro

Dalle attività commerciali globali ai sistemi di dati, la protezione degli endpoint Linux svolge un ruolo fondamentale. Dopo aver esaminato le sfide, le caratteristiche e le best practice per la sicurezza degli endpoint discusse in questo articolo, ecco i punti chiave da ricordare:

- Le soluzioni di protezione degli endpoint Linux proteggono i dispositivi da vari attacchi informatici attraverso strumenti integrati quali firewall, crittografia dei dati e software antivirus

- Aggiornate sempre il vostro sistema operativo Linux perché è il modo migliore per proteggervi da attacchi improvvisi

- Disporre di una protezione degli endpoint per i sistemi Linux non solo rafforzerà la sicurezza della vostra organizzazione, ma migliorerà anche l'efficienza operativa attraverso l'automazione delle attività e un'interfaccia centralizzata per la gestione

- È preferibile optare per una soluzione di protezione degli endpoint che dia priorità al rilevamento delle minacce in tempo reale, sia scalabile con l'infrastruttura aziendale e continui a evolversi per combattere le nuove versioni di malware

Sul mercato sono disponibili molte eccellenti soluzioni per gli endpoint e la migliore dipenderà dalle esigenze dell'organizzazione. Tuttavia, la nostra piattaforma SentinelOne’s Singularity Core si presenta come un forte concorrente e uno strumento indispensabile nel vostro arsenale di sicurezza informatica. Sfrutta i dati e l'intelligenza artificiale per proteggere la vostra organizzazione ora e in futuro. Unitevi a Sentinel One oggi stesso per aggiungere un livello di sicurezza impenetrabile.

"FAQs

Sì, Linux è vulnerabile a malware e virus a causa del suo crescente utilizzo in ambienti aziendali e cloud.

Sì, è possibile utilizzare strumenti open source per la protezione degli endpoint Linux, ma richiedono una configurazione manuale maggiore rispetto ad altri strumenti commerciali.

Le caratteristiche principali da ricercare in una soluzione di protezione degli endpoint Linux sono:

- Rilevamento delle minacce in tempo reale

- Integrazione con altri strumenti

- Gestione centralizzata

- Impatto minimo sulle prestazioni del sistema

- Gestione delle vulnerabilità