La gestione degli endpoint è essenziale per mantenere la sicurezza e le prestazioni dei dispositivi all'interno di un'organizzazione. Questa guida esplora i principi della gestione degli endpoint, inclusi il monitoraggio dei dispositivi, l'applicazione di patch e le politiche di sicurezza.

Scopri gli strumenti e le strategie che facilitano una gestione efficace degli endpoint e l'importanza di un approccio proattivo. Comprendere la gestione degli endpoint è fondamentale per le organizzazioni che desiderano proteggere le proprie risorse digitali.

Scopri gli strumenti e le strategie che facilitano una gestione efficace degli endpoint e l'importanza di un approccio proattivo. Comprendere la gestione degli endpoint è fondamentale per le organizzazioni che desiderano proteggere le proprie risorse digitali.

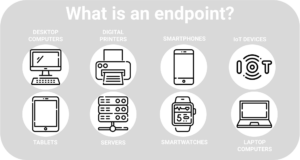

Che cos'è un endpoint?

Gli endpoint sono i dispositivi fisici connessi a una rete: laptop, smartphone, dispositivi IoT, ecc. Un endpoint è il luogo in cui avviene qualsiasi comunicazione facilitata da Internet, sia in uscita che in entrata.

I dispositivi più comunemente connessi alle reti aziendali sono i computer desktop e portatili, che sono anche quelli più spesso al centro dei sistemi di sicurezza degli endpoint. Nella maggior parte delle organizzazioni è presente almeno uno dei seguenti endpoint:

- Dispositivi Internet of Things (IoT)

- Desktop

- Server

- Smartwatch

- Stampanti

- Tablet

- Dispositivi medici

- Sistemi POS (Point-of-Sale)

- Workstation

Perché è necessario gestire gli endpoint?

Nonostante le differenze tra gli endpoint, essi hanno tutti una caratteristica importante in comune: sono vulnerabili agli attacchi. Ogni volta che un endpoint viene utilizzato mentre è connesso a una rete, crea e scambia dati, il che significa che può anche fungere da vettore di attacco per i cybercriminali. Gli endpoint sono tra i punti di accesso più facili per i criminali informatici e, secondo uno studio IDC, sono responsabili di quasi il 70% delle violazioni riuscite.

Una volta che un hacker riesce ad accedere a una rete o a un sistema tramite un endpoint, è essenzialmente libero di eseguire codice dannoso, sfruttare vulnerabilità non corrette o crittografare, esfiltrare e sfruttare risorse di alto valore. Più dispositivi endpoint sono collegati a una rete, più quella rete è vulnerabile agli attacchi informatici. Ogni endpoint collegato a una particolare rete contribuisce a ciò che viene spesso chiamato superficie di attacco, ovvero la somma di tutti i possibili punti che un aggressore potrebbe sfruttare per ottenere l'accesso.

Con il passaggio al lavoro da remoto e il numero sempre crescente di endpoint che accedono alle reti da casa, dal lavoro e dall'estero, gli endpoint devono essere gestiti in modo efficace per garantire la massima protezione. Senza una protezione degli endpoint, le organizzazioni rischiano di consentire ai criminali informatici un facile accesso alle loro reti e ai loro sistemi e l'opportunità di condurre attività dannose.

Gli autori degli attacchi informatici spesso prendono di mira gli endpoint per:

- Accedere a risorse di alto valore tramite la rete di un'organizzazione

- Accedere a risorse di alto valore archiviate su un endpoint

- Assumere il controllo dell'endpoint e utilizzarlo in una botnet per un attacco DoS

Una volta ottenuto l'accesso, ciò che i criminali informatici fanno con le risorse di alto valore varia: dalla vendita di informazioni sensibili sul dark web alla richiesta di un riscatto per i dati critici, o persino alla divulgazione di documenti interni alla concorrenza. Per prevenire questi e altri crimini informatici, il punto di partenza migliore per le organizzazioni è la sicurezza degli endpoint.

Che cos'è la sicurezza degli endpoint?

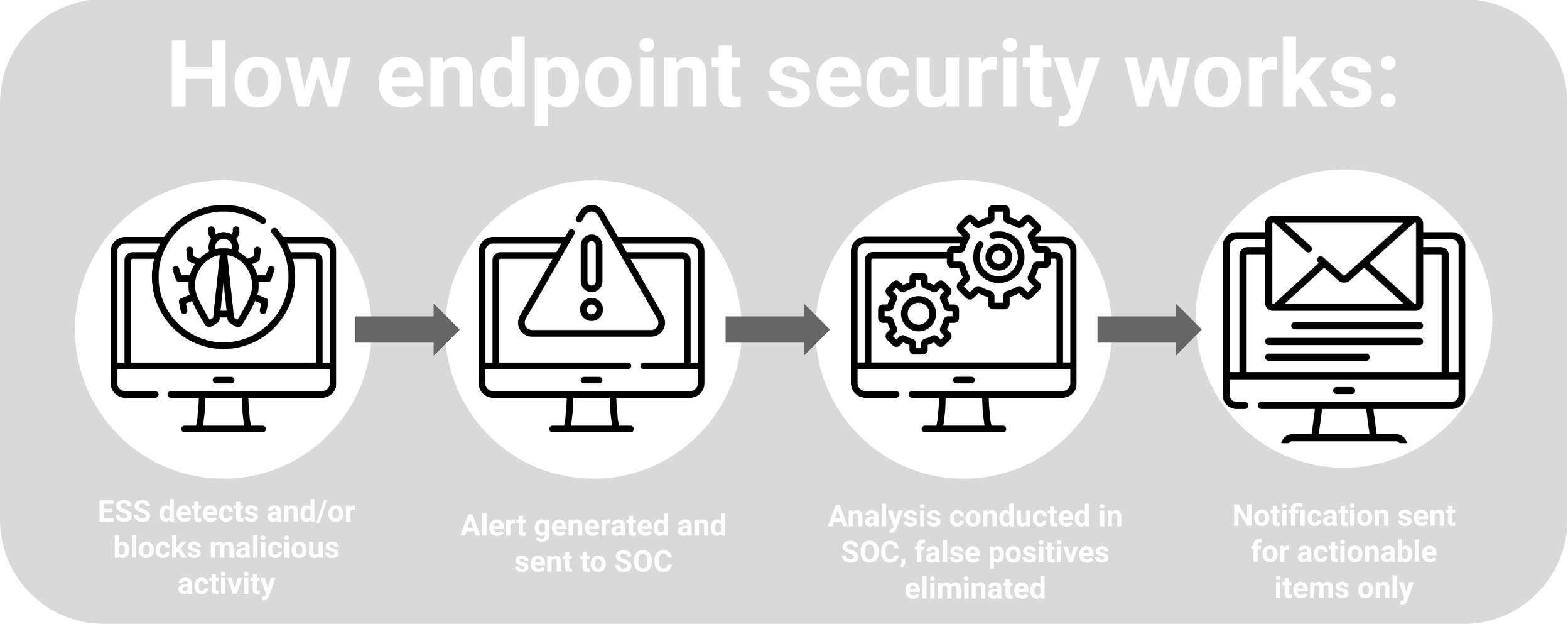

La sicurezza degli endpoint si riferisce agli strumenti e ai servizi di sicurezza informatica utilizzati per implementare le pratiche di gestione degli endpoint. La maggior parte degli strumenti di sicurezza degli endpoint utilizza analisi avanzate per raccogliere e monitorare l'attività di rete su tutti gli endpoint alla ricerca di indicatori di compromissione, per porre rimedio agli attacchi e alle minacce remote.

I servizi di sicurezza degli endpoint includono in genere software antivirus, filtraggio delle e-mail, filtraggio web e servizi firewall, che possono essere forniti sotto forma di modello client-server o software-as-a-service (Saas).

Indipendentemente dal servizio, l'obiettivo di una soluzione di sicurezza degli endpoint è quello di rilevare e mitigare il rischio di attacchi informatici sugli endpoint.

Cosa fa la sicurezza degli endpoint?

Per la maggior parte delle aziende odierne, la sicurezza degli endpoint svolge un ruolo importante nella protezione dei sistemi critici, della proprietà intellettuale, dei dati dei clienti, dei dipendenti e degli ospiti dalle minacce informatiche, tra cui ransomware, phishing, malware e altro ancora.

Per decenni la maggior parte delle organizzazioni ha fatto ampio affidamento sugli antivirus come metodo principale per proteggere gli endpoint, ma molte stanno scoprendo che le soluzioni antivirus tradizionali non sono all'altezza delle sofisticate minacce moderne.

Le moderne piattaforme di protezione degli endpoint (EPP) utilizzano una serie di funzionalità di sicurezza per identificare i cyberattaccanti che aggirano le soluzioni di sicurezza tradizionali, compreso il software antivirus. A differenza di altre forme di sicurezza degli endpoint, le EPP forniscono alle organizzazioni difese più olistiche contro una varietà di minacce, tra cui zero-day e gli attacchi malware senza file malware attacks.

Oggi, la maggior parte degli EPP sono cloud, il che offre loro l'ulteriore vantaggio dell'agilità con monitoraggio avanzato e correzione remota. La maggior parte delle soluzioni di sicurezza degli endpoint tende inoltre a essere incentrata sul comportamento e può incorporare un'ampia gamma di funzionalità, tra cui antivirus, protezione dagli exploit, rilevamento e risposta degli endpoint (EDR), analisi e controllo dei dispositivi.

Tuttavia, anche le migliori soluzioni di sicurezza degli endpoint sono efficaci solo nella misura in cui lo sono i metodi utilizzati dalle organizzazioni per gestirle.

Che cos'è la gestione degli endpoint?

Come la sicurezza degli endpoint, anche la gestione degli endpoint è una componente fondamentale di una strategia completa di sicurezza informatica. Insieme, la sicurezza degli endpoint e la gestione degli endpoint lavorano in tandem per proteggere un'organizzazione e i suoi endpoint dagli attacchi informatici.

Mentre la sicurezza degli endpoint comprende gli strumenti, le tecnologie, i processi, le procedure e le politiche in atto per proteggere gli endpoint, la gestione degli endpoint si riferisce alla capacità generale di garantire che solo gli endpoint autenticati e approvati possano connettersi alla rete e che possano farlo solo al livello di accesso appropriato. La gestione degli endpoint serve anche a garantire che le politiche e gli strumenti di sicurezza degli endpoint di un'organizzazione siano applicati in modo coerente su tutti i dispositivi.

In definitiva, la gestione degli endpoint garantisce la sicurezza della rete attraverso lo screening, l'autenticazione e il monitoraggio formale degli endpoint con uno strumento di gestione degli endpoint. Gli strumenti di gestione degli endpoint vengono utilizzati principalmente per gestire i dispositivi e fornire supporto, offrendo agli amministratori la possibilità di supervisionare le attività degli endpoint.

Molto spesso, le attività di supporto alla gestione dei dispositivi vengono eseguite tramite soluzioni MDM (Mobile Device Management), EMM (Enterprise Mobility Management) o UEM (Unified Endpoint Management) e includono quanto segue:

- Gestione degli aggiornamenti di sistema, software e applicazioni

- Correzione delle vulnerabilità

- Invio di configurazioni, comandi e query agli endpoint

- Definizione delle configurazioni VPN e WiFi

- Gestione o modifica delle password

- Controllo dei dispositivi tramite accesso remoto

Tutti gli endpoint devono essere gestiti in modo efficace per prevenire gli attacchi informatici. Una piattaforma avanzata di sicurezza degli endpoint può essere d'aiuto. Tuttavia, è necessario tenere presente alcune differenze fondamentali.

Gestione dei dispositivi mobili (MDM)

Poiché i dispositivi mobili stanno diventando sempre più diffusi nelle aziende, è altrettanto importante proteggerli, oltre ai dispositivi aziendali tradizionali. Smartphone, tablet e laptop sono endpoint unici perché in genere si spostano tra le reti e vengono utilizzati per svolgere un'ampia varietà di attività.

Alcune aziende forniscono ai dipendenti dispositivi mobili, mentre altre consentono loro di utilizzare i propri dispositivi personali per svolgere il lavoro. In entrambi i casi, la gestione dei dispositivi mobili è complessa e questa pratica ha giustificato la creazione di una categoria specifica di gestione degli endpoint: la gestione dei dispositivi mobili (MDM).

Poiché i dispositivi mobili utilizzati per il lavoro accedono in genere a dati aziendali critici, spesso rappresentano una grave minaccia per la sicurezza aziendale, soprattutto se un dispositivo mobile viene hackerato, rubato o smarrito. Oggi, i team di sicurezza sono solitamente responsabili della protezione dei dispositivi mobili e molti scelgono di farlo utilizzando una piattaforma MDM progettata per garantire la sicurezza dei dispositivi, mantenendo al contempo la flessibilità e la produttività dei dipendenti.

Come la gestione degli endpoint, l'MDM combina l'uso di software di sicurezza con processi e politiche di sicurezza per proteggere le applicazioni, i dati e i contenuti dei dispositivi mobili.

Gestione della mobilità aziendale (EMM)

La gestione dei dispositivi mobili non è più sufficiente per proteggere un'organizzazione da potenziali attacchi informatici. Come l'MDM, l'Enterprise Mobility Management (EMM) si concentra sulla gestione di una varietà di dispositivi mobili utilizzati dai dipendenti, sia all'interno che all'esterno della rete aziendale. Più specificamente, l'EMM si riferisce alla gestione dei dispositivi mobili e dei componenti dell'infrastruttura mobile come reti wireless, router e dispositivi IoT.

La maggior parte delle soluzioni EMM varia notevolmente da un'organizzazione all'altra, a seconda delle esigenze specifiche. Mentre alcune si concentrano sulla protezione di applicazioni specifiche o sulla limitazione delle applicazioni che possono essere installate sui dispositivi, altre sono più incentrate sulla conformità, garantendo che gli utenti utilizzino un'infrastruttura sicura prima di concedere l'accesso a informazioni protette o proprietà intellettuale.

Come approccio olistico, l'EMM comprende l'MDM, nonché la gestione dei contenuti mobili (MCM), la gestione delle identità mobili (MIM), la gestione delle applicazioni mobili (MAM) e la gestione delle spese mobili (MEM). Mentre l'MDM gestisce specifiche funzionalità dei dispositivi, l'EMM gestisce l'intero dispositivo mobile.

Gestione unificata degli endpoint

La gestione unificata degli endpoint (UEM) si riferisce al software e agli strumenti utilizzati per autenticare e controllare tutti gli endpoint, in genere con una console centralizzata per supervisionare tutte le attività associate. A differenza delle soluzioni MDM o EMM, gli strumenti UEM consentono agli utenti di gestire tutti i propri endpoint in un'unica posizione, riducendo il numero di piattaforme necessarie per gestire un'ampia varietà di endpoint.

In genere, le dashboard UEM offrono agli amministratori un'esperienza di gestione centralizzata, invece della gestione di vari tipi di endpoint in silos. Incorporando la gestione dei dispositivi mobili e remoti, le soluzioni UEM possono semplificare l'implementazione delle patch di sicurezza e gli aggiornamenti software su più endpoint.

Politiche di gestione degli endpoint

Oltre alla gestione e al supporto dei dispositivi, la gestione degli endpoint incorpora in genere una serie di politiche che regolano l'autenticazione dei dispositivi e i protocolli di accesso alla rete. Le migliori politiche di gestione degli endpoint iniziano con l'impostazione delle autorizzazioni per l'accesso ai dispositivi e includono protocolli di autenticazione dell'identità. Le politiche di gestione possono anche includere token di crittografia specifici per dispositivo per garantire l'autenticità.

Alcune delle politiche di gestione degli endpoint più comuni includono quanto segue:

Bring Your Own Device (BYOD)

Le politiche BYOD consentono solitamente ai dipendenti di portare i propri dispositivi personali al lavoro o di utilizzare i propri dispositivi per lavorare da remoto. I modelli BYOD includono generalmente dispositivi mobili, laptop, tablet e altri endpoint portatili.

Per garantire la massima protezione, le organizzazioni devono assicurarsi che i dispositivi personali siano protetti in modo da non introdurre rischi. Tuttavia, poiché questi dispositivi appartengono ai dipendenti, proteggerli con misure di sicurezza o restrizioni di ampia portata è più difficile.&

I team di gestione degli endpoint sono responsabili della creazione e dell'implementazione di una politica BYOD chiara, che delinei le modalità di accesso dell'organizzazione ai dispositivi personali utilizzati per il lavoro e quali applicazioni e dati saranno soggetti a monitoraggio e analisi. I team di gestione degli endpoint determinano anche come applicare le politiche BYOD.

Gestione degli accessi privilegiati (PAM)

Utilizzando il Principio del privilegio minimo per definire e controllare gli utenti, le politiche PAM mirano a ridurre al minimo gli attacchi malware basati sull'identità e a prevenire l'accesso non autorizzato alla rete o ad altre risorse di alto livello.

Sebbene le politiche PAM tendano ad essere efficaci, spesso sono difficili da applicare. La gestione degli accessi a livello individuale può essere un compito tedioso e non sempre fornisce la migliore protezione per le organizzazioni. Ad esempio, se un aggressore ottenesse l'accesso all'account di un amministratore, avrebbe la possibilità di definire e controllare i privilegi di tutti gli altri account amministratori.

Zero Trust

Zero Trust è un framework di sicurezza che richiede l'autenticazione di tutti gli utenti, sia all'interno che all'esterno della rete dell'organizzazione. Autorizza e convalida continuamente la configurazione e lo stato di sicurezza prima di concedere l'accesso alle applicazioni e ai dati.

Sebbene le politiche Zero Trust possano talvolta risultare frustranti per gli utenti, in definitiva garantiscono la massima sicurezza alle organizzazioni e alle loro reti.

Software di gestione degli endpoint

La sicurezza degli endpoint e la gestione degli endpoint non sono possibili senza un software di gestione degli endpoint. Tuttavia, investire in una soluzione di sicurezza è una decisione critica che richiede un'attenta valutazione. Il prodotto sbagliato potrebbe creare un falso senso di sicurezza, che può portare a ulteriori problemi in futuro.

Idealmente, un sistema di gestione degli endpoint dovrebbe offrire accesso e funzionalità sia locali che autonomi su più sistemi operativi. Dovrebbe inoltre incorporare funzionalità di monitoraggio, analisi e risposta alle minacce in tempo reale per formare una difesa multilivello.

Una soluzione di gestione degli endpoint gestita dal cloud dovrebbe consentire il monitoraggio remoto continuo e azioni di riparazione. Gli EPP avanzati utilizzano l'intelligenza artificiale e l'apprendimento automatico per prevenire attacchi sofisticati monitorando il comportamento degli utenti per rilevare modelli di comportamento insoliti e identificare le fonti di potenziali aggressori.

Le migliori soluzioni di gestione degli endpoint devono essere facili da gestire: la semplicità è fondamentale.

Gartner MQ: Endpoint

Scoprite perché SentinelOne è stato nominato Leader per quattro anni di fila nel Magic Quadrant™ di Gartner® per le piattaforme di protezione degli endpoint.

Leggi il rapporto

La migliore soluzione per la gestione degli endpoint

SentinelOne offre l'unica piattaforma di sicurezza dotata di tutti gli strumenti necessari per proteggere endpoint, dati e risorse di rete con le tecniche di mitigazione delle minacce più all'avanguardia nel mondo della sicurezza informatica.

Con più livelli di protezione degli endpoint adatti alle diverse esigenze di sicurezza delle aziende, la piattaforma Singularity di SentinelOne estende la protezione dall'endpoint oltre i suoi confini, il tutto in un'unica piattaforma unificata. Acquisendo dati da più fonti, le organizzazioni ottengono una maggiore visibilità delle potenziali minacce e degli endpoint non protetti nell'intero sistema.

Scopri perché SentinelOne è stata nominata leader da Gartner nel Magic Quadrant 2021 per le piattaforme di protezione degli endpoint e richiedi una demo oggi stesso.

Domande frequenti su Endpoint Management

La gestione degli endpoint è il processo di supervisione e controllo di tutti i dispositivi che si connettono a una rete: laptop, smartphone, tablet, server e dispositivi IoT. Utilizza un software centralizzato per mantenere un inventario aggiornato, distribuire patch e aggiornamenti, applicare politiche di sicurezza e risolvere i problemi da remoto.

Fornendo ai team IT visibilità e controllo in tempo reale su ogni endpoint, aiuta a mantenere le prestazioni dei dispositivi e a ridurre le lacune di sicurezza.

Con l'aumento del lavoro da remoto e delle pratiche BYOD (Bring Your Own Device), ogni endpoint è un potenziale punto di ingresso per gli aggressori. Una corretta gestione degli endpoint garantisce che i dispositivi siano autenticati prima di connettersi a una rete, dispongano delle patch più recenti e rispettino le regole di accesso.

Ciò previene le violazioni, mantiene i sistemi in buono stato e supporta la conformità alle normative. Senza di essa, le organizzazioni affrontano un rischio maggiore di perdita di dati, tempi di inattività e costosi incidenti di sicurezza.

La gestione degli endpoint getta le basi per la sicurezza degli endpoint. Gli strumenti di gestione verificano l'identità dei dispositivi, applicano gli standard di configurazione e distribuiscono le politiche di sicurezza su tutti gli endpoint. Le soluzioni di sicurezza degli endpoint monitorano quindi la presenza di malware, bloccano le minacce e rispondono agli attacchi sui dispositivi gestiti.

Insieme, garantiscono che solo i dispositivi approvati si connettano, ricevano aggiornamenti di sicurezza e dispongano di protezioni, riducendo la possibilità di attacchi riusciti.

Mantenete un inventario completo degli endpoint e registrate ogni dispositivo nella vostra console di gestione. Automatizzate la distribuzione delle patch e gli aggiornamenti software per chiudere rapidamente le vulnerabilità. Applicate controlli di accesso rigorosi e standard di configurazione su tutti i tipi di dispositivi. Monitorate costantemente lo stato dei dispositivi e impostate avvisi in caso di anomalie.

Utilizzate strumenti di risoluzione dei problemi da remoto per risolvere i problemi senza accesso fisico. Rivedete regolarmente le politiche per adattarle ai nuovi dispositivi o alle nuove minacce.

La gestione unificata degli endpoint (UEM) combina la gestione di PC, dispositivi mobili, tablet e dispositivi IoT in un'unica console. Ciò aumenta l'efficienza automatizzando le attività di routine, quali l'applicazione di patch, la distribuzione di software e la creazione di report di conformità, consentendo ai team di dedicare meno tempo alla gestione di più strumenti.

Migliora inoltre la sicurezza attraverso l'applicazione coerente delle politiche, il rilevamento più rapido delle minacce e audit semplificati. Di conseguenza, i team di sicurezza possono concentrarsi sulle minacce critiche invece che sulla manutenzione manuale.

SentinelOne supporta la gestione della sicurezza degli endpoint con le sue soluzioni EDR e XDR. È in grado di proteggere dispositivi gestiti e non gestiti, utenti, identità ed ecosistemi cloud. L'intelligenza artificiale di SentinelOne può bloccare attacchi alla velocità delle macchine e rilevare ransomware con modelli di intelligenza artificiale comportamentali e statici. È in grado di analizzare comportamenti anomali e identificare modelli dannosi in tempo reale senza intervento umano. Gli utenti ricevono avvisi critici relativi agli endpoint e alle identità con visibilità in tempo reale dagli attacchi a livello di sistema a quelli basati sull'identità.

La gestione della sicurezza degli endpoint di SentinelOne è in grado di correlare e dare priorità agli avvisi su workstation, identità ed esposizioni. Inoltre, mostra una visione completa degli attacchi e risponde rapidamente con la tecnologia Storyline®. SentinelOne può anche porre rimedio alle minacce alla sicurezza degli endpoint con azioni di risposta/rollback automatizzate o con un solo clic.