Entro il 2025, l'85% delle organizzazioni darà la priorità al cloud computing per i servizi IT. Con la crescente adozione dell'infrastruttura cloud, la gestione dei diritti di accesso all'infrastruttura cloud (CIEM) e la gestione delle informazioni e degli eventi di sicurezza (SIEM) emergono come strumenti fondamentali. Il CIEM aiuta le organizzazioni a gestire e proteggere l'accesso alle risorse cloud, mentre il SIEM fornisce analisi in tempo reale degli avvisi di sicurezza cloud generati dalle applicazioni e dall'hardware di rete.

Questo articolo esaminerà le differenze tra CIEM e SIEM, come funzionano e perché sono essenziali per le organizzazioni.

Che cos'è il CIEM?

Che cos'è il CIEM?

Cloud Infrastructure Entitlement Management (CIEM) (pronunciato "Kim"), noto anche come Cloud Identity Governance (CIG), è una soluzione automatizzata per la sicurezza del cloud che aiuta i team IT e i professionisti della sicurezza a gestire e ridurre i rischi di accesso negli ambienti cloud. Identifica e analizza le autorizzazioni nell'infrastruttura cloud, coprendo sia le configurazioni ibride che multi-cloud, garantendo che solo le entità appropriate abbiano accesso alle risorse.

Gartner ha coniato il termine CIEM nel 2020 nel suo Hype Cycle for Cloud Security report. Il rapporto fornisce approfondimenti dettagliati sul panorama in continua evoluzione del cloud computing. Inoltre, mette in luce le nuove sfide in materia di sicurezza e offre alle organizzazioni consigli su come rafforzare le proprie difese durante la migrazione al cloud.

Per comprendere meglio il CIEM, cerchiamo innanzitutto di capire cosa sono i diritti.

Cosa sono i diritti?

Un diritto specifica le attività che un'identità cloud è autorizzata a svolgere e le risorse a cui può accedere all'interno dell'infrastruttura cloud di un'organizzazione.

Questi diritti definiscono le autorizzazioni di un'identità cloud, quali:

- Un utente umano che interagisce con specifiche applicazioni o dati cloud

- Un dispositivo connesso, come sensori IoT o server, con accesso limitato per svolgere le proprie funzioni

- Un sistema di intelligenza artificiale che agisce per conto di un utente, eseguendo attività o analizzando dati all'interno della rete cloud

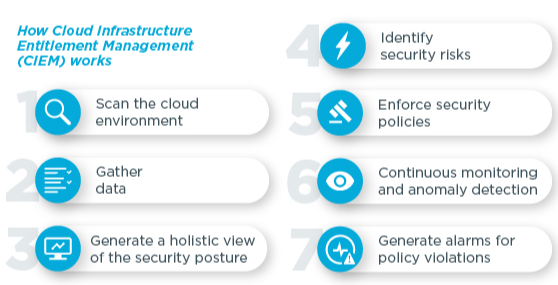

Cosa fanno effettivamente i CIEM?

Prima dell'avvento delle soluzioni CIEM, le organizzazioni avevano difficoltà a garantire la visibilità e il controllo delle identità cloud e delle autorizzazioni associate. Con l'espansione degli ambienti cloud, la gestione dei diritti di accesso è diventata sempre più complessa. I professionisti della sicurezza si trovavano ad affrontare problemi legati alle identità con autorizzazioni eccessive e ai rischi per la sicurezza. La mancanza di un controllo granulare per applicare le politiche di sicurezza e prevenire accessi non autorizzati rendeva vulnerabili le infrastrutture cloud.

Il CIEM gestisce e salvaguarda in modo efficace i diritti di accesso e le autorizzazioni applicando il Principio del privilegio minimo (PoLP) sui diritti cloud. Il CIEM garantisce che le identità (utenti umani, dispositivi connessi o sistemi di intelligenza artificiale) dispongano solo dell'accesso necessario per eseguire le attività specifiche loro assegnate. Considerando che anche un solo malintenzionato con privilegi di account eccessivi può causare una violazione devastante (come nel caso di questo fornitore di assistenza sanitaria con sede negli Stati Uniti), l'adozione del CIEM riduce significativamente la superficie di attacco e limita il potenziale uso improprio delle autorizzazioni.

Dopo che i diritti hanno definito le autorizzazioni di un'identità cloud, il sistema garantisce che ogni identità, sia essa un utente o un'intelligenza artificiale, abbia accesso solo alle risorse specifiche necessarie per il proprio ruolo. Ciò significa che l'infrastruttura cloud monitora costantemente chi può accedere a cosa e chi no.

Ad esempio, se un utente ha bisogno di accedere solo a una particolare applicazione cloud, non gli verrà concesso il permesso di accedere a database o risorse sensibili di cui non ha bisogno. Ciò riduce al minimo il rischio di un uso improprio accidentale o intenzionale dell'accesso.

Dal punto di vista dell'utente, questa struttura migliora la sicurezza e semplifica l'interazione degli utenti con il sistema. Gli utenti vedono e hanno accesso solo agli strumenti e ai dati necessari per il loro lavoro, riducendo la confusione e prevenendo violazioni delle politiche.

Per l'organizzazione, ciò porta a un ambiente più snello e sicuro in cui i ruoli e i livelli di accesso sono chiaramente definiti. Ciò semplifica la gestione delle autorizzazioni quando i ruoli cambiano o gli utenti vengono aggiunti o rimossi dal sistema.

Il CIEM offre quattro funzionalità essenziali:

- Visibilità sui diritti

- Il ridimensionamento delle autorizzazioni cloud

- Analisi avanzate

- Automazione della conformità

Nell'ambito di una strategia completa e moderna di sicurezza cloud, CIEM collabora con altre soluzioni specializzate, come Cloud Security Posture Management (CSPM) e Cloud Access Security Brokers (CASB), per fornire una protezione a più livelli in tutti gli ambienti cloud.

Quali sono i componenti principali del CIEM?

I sei componenti principali del CIEM includono:

1. Cloud Identity Governance (CIG)

Il CIEM opera secondo i principi fondamentali della gestione delle identità e degli accessi (IAM), ma migliora l'IAM tradizionale definendo i diritti di accesso per gli utenti e le applicazioni negli ambienti cloud. Specifica a quali risorse cloud è possibile accedere e le azioni che è possibile eseguire, come la lettura, la scrittura o l'eliminazione dei dati.

Ad esempio, a un sistema di intelligenza artificiale basato su cloud utilizzato per l'analisi dei dati può essere concesso l'accesso in sola lettura a specifici set di dati necessari per l'elaborazione, ma non può modificare o eliminare i dati.

2. Visibilità dei diritti

CIEM offre una piattaforma centralizzata per visualizzare tutte le autorizzazioni e i diritti degli utenti in vari ambienti cloud. Questa visibilità è essenziale per i team di sicurezza, gli amministratori IT e i responsabili della conformità.

- I team di sicurezza si affidano ad essa per rilevare e correggere potenziali rischi derivanti da accessi non autorizzati.

- Gli amministratori IT la utilizzano per gestire e ottimizzare in modo efficiente le autorizzazioni degli utenti in più ambienti cloud, garantendo la coerenza operativa

- I responsabili della conformità traggono vantaggio da questa visibilità garantendo che l'organizzazione rispetti i requisiti normativi e mantenga aggiornati i controlli di accesso.

Tale visibilità è fondamentale per tracciare e comprendere chi ha accesso a cosa. Consente alle organizzazioni di identificare e risolvere rapidamente autorizzazioni eccessive o obsolete che potrebbero portare a vulnerabilità di sicurezza.

Ad esempio, un'organizzazione utilizza CIEM per monitorare le autorizzazioni sulle sue piattaforme cloud, come AWS, Azure e Google Cloud. Attraverso la dashboard centralizzata, l'amministratore IT può controllare le autorizzazioni di accesso attive di un ex dipendente. Grazie a questa visibilità, il team di sicurezza può revocare immediatamente le autorizzazioni obsolete, impedendo qualsiasi potenziale accesso non autorizzato.

3. Applicazione del principio del privilegio minimo

Il CIEM applica rigorosamente il principio del privilegio minimo monitorando e regolando costantemente le autorizzazioni degli utenti e i diritti di accesso. I sistemi e le applicazioni sono configurati per concedere un accesso iniziale minimo, con privilegi aggiuntivi forniti solo dopo un'attenta revisione e autorizzazione.

In primo luogo, gli amministratori IT e i team di sicurezza cloud sono responsabili della configurazione dell'applicazione del principio del privilegio minimo all'interno del CIEM. Essi configurano sistemi e applicazioni in modo da fornire un accesso iniziale minimo agli utenti, garantendo che vengano concesse solo le autorizzazioni essenziali. Ciò avviene definendo specifici controlli di accesso basati sui ruoli (RBAC) o regole di gestione degli accessi basate su criteri per ogni utente o entità di sistema.

&Una volta implementate queste configurazioni, il sistema CIEM monitora continuamente l'attività degli utenti e le richieste di accesso. Quando un utente richiede privilegi aggiuntivi, la richiesta viene esaminata attentamente dal team di sicurezza o da un sistema di policy automatizzato, che verifica la necessità dell'accesso prima di approvarlo. Questo processo di monitoraggio e revisione continuo aiuta a mantenere un controllo rigoroso sui diritti di accesso e riduce il rischio di autorizzazioni eccessive.lt;/p>I meccanismi chiave includono:

- Assegnazione degli accessi basata sui ruoli: CIEM applica rigorosi controlli di accesso basati sui ruoli, assegnando le autorizzazioni in base alle mansioni lavorative dell'utente. Ad esempio, in un contesto sanitario, a un infermiere viene concesso l'accesso alle cartelle cliniche dei pazienti, mentre un addetto alla fatturazione ha accesso solo ai dati finanziari.

- Elevazione temporanea dei privilegi: Attraverso i controlli Just-In-Time (JIT), CIEM aumenta temporaneamente i privilegi di un utente per compiti specifici e poi li ripristina una volta completato il compito. Ad esempio, uno sviluppatore può ottenere l'accesso temporaneo all'ambiente di produzione per risolvere un problema. Una volta fatto, i controlli JIT di CIEM ripristinano automaticamente i privilegi al livello standard.

- Controlli di accesso granulari: CIEM divide le risorse cloud in segmenti più piccoli, consentendo impostazioni di autorizzazione precise. Ad esempio, CIEM segmenta le risorse in modo che il personale delle risorse umane possa accedere solo ai dati delle risorse umane, mentre il reparto finanziario sia limitato ai registri finanziari, garantendo solo le autorizzazioni necessarie e precise.

4. Analisi avanzate

Le soluzioni CIEM forniscono ai team di sicurezza informatica analisi avanzate, come l'apprendimento automatico e l'analisi del comportamento delle entità utente (UEBA), per valutare i diritti e rilevare modelli di accesso insoliti o sospetti. Ad esempio, CIEM utilizza l'apprendimento automatico e l'UEBA per segnalare comportamenti insoliti, come un dipendente delle vendite che tenta di accedere ai dati finanziari, e avvisa i team di sicurezza affinché indagino su potenziali minacce.

5. Implementazione delle politiche di accesso

Il CIEM, quando integrato con i sistemi di governance e amministrazione delle identità (IGA), consente la definizione dettagliata e l'applicazione di politiche di accesso su misura per le esigenze specifiche di un'organizzazione. Ad esempio, un appaltatore ha accesso alle risorse specifiche del progetto solo per un periodo di tempo limitato. Una volta terminato il progetto, il sistema revoca automaticamente l'accesso in base a politiche predefinite.

Queste politiche possono essere progettate sulla base di vari criteri, quali:

- Autorizzazioni specifiche per ruolo: le autorizzazioni sono collegate a ruoli lavorativi specifici. Ciò garantisce che agli utenti vengano concessi diritti di accesso in linea con le loro responsabilità.

- Controlli di accesso basati sulla posizione: CIEM può limitare l'accesso in base alla posizione geografica dell'utente, favorendo la conformità alle normative regionali sulla protezione dei dati.

- Controlli di accesso basati sul tempo: le autorizzazioni possono essere limitate durante le ore non operative o i periodi sensibili.

- Accesso specifico per dispositivo: l'accesso può essere limitato ai dispositivi autorizzati, riducendo i rischi associati a hardware potenzialmente compromesso.

6. Monitoraggio e controllo degli account privilegiati

Il CIEM funziona in tandem con Privileged Access Management (PAM) e Just-In-Time (JIT) per proteggere gli account con livelli di accesso elevati. Fornendo informazioni dettagliate sui diritti cloud, CIEM aiuta questi sistemi a rilevare comportamenti anomali e a mitigare potenziali violazioni.

Che cos'è SIEM?

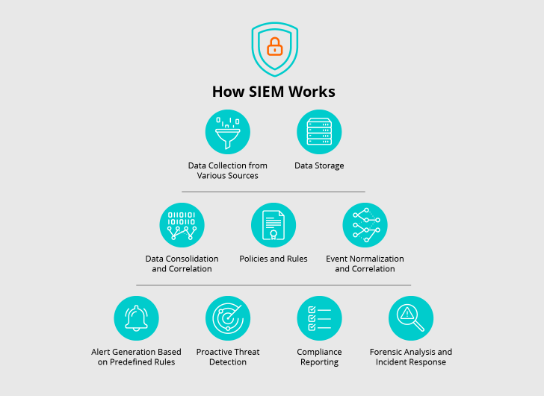

Security Information and Event Management (SIEM) (pronunciato "Sim") è una tecnologia che combina la gestione delle informazioni di sicurezza (SIM) e la gestione degli eventi di sicurezza (SEM) per monitorare le minacce alla sicurezza in tempo reale e analizzare i dati su reti, server e applicazioni.

Aiuta a identificare attività anomale, come tentativi di accesso non autorizzati o traffico di rete insolito. Inoltre, SIEM offre strumenti per la gestione degli incidenti e l'analisi post-attacco, aiutando le aziende a mantenere il loro livello di sicurezza complessivo.

Il termine SIEM è stato introdotto da Gartner nel 2005, a significare il riconoscimento formale di una tecnologia che fonde la gestione delle informazioni di sicurezza (SIM) e la gestione degli eventi di sicurezza (SEM) in una soluzione unificata per gestione completa della sicurezza.

Il SIEM monitora e analizza in modo efficace gli eventi di sicurezza nell'infrastruttura IT di un'organizzazione aggregando e correlando i dati di log provenienti da varie fonti. Queste fonti possono includere:

- Log delle attività degli utenti

- Dispositivi di rete

- Applicazioni

- Hardware di sicurezza

I sistemi SIEM raccolgono e analizzano i log provenienti da una vasta gamma di fonti, tra cui:

- Strumenti di sicurezza degli endpoint

- Sistemi di rilevamento delle intrusioni (IDS) e di prevenzione delle intrusioni (IPS)

- Firewall e sistemi di gestione unificata delle minacce (UTM)

- Soluzioni di filtraggio web

- Server applicativi

- Punti di accesso wireless

- Router

- Database

- Switch

- Fornitori di servizi cloud

- Honeypot

- Sistemi di gestione delle identità e degli accessi (IAM)

Quali sono i componenti principali del SIEM?

Poiché le soluzioni SIEM sono nate dalla fusione delle tecnologie SIM e SEM, esse comprendono funzionalità quali:

- Aggregazione e normalizzazione dei dati

- Correlazione degli eventi

- Monitoraggio e allerta in tempo reale

- Risposta e gestione degli incidenti

Discutiamone in dettaglio.

1. Gestione dei log

La gestione dei log è un elemento fondamentale del SIEM. Comprende la raccolta, l'archiviazione e l'analisi dei dati di log provenienti da varie fonti all'interno della rete di un'organizzazione.

Questi dati includono:

- Attività degli utenti

- Operazioni di sistema

- Messaggi di errore, creando una cronologia dettagliata degli eventi

Una gestione efficace dei log standardizza e organizza i diversi dati di log in un formato coerente, facilitando un'analisi precisa e il rilevamento delle minacce.

Ad esempio, utilizzando le funzionalità di gestione dei log di SIEM, un amministratore di rete monitora i log di accesso degli utenti per rilevare attività insolite, come più tentativi di accesso non riusciti da un singolo indirizzo IP.

2. Monitoraggio degli eventi di sicurezza in tempo reale (SEM)

Il SEM consolida e correla i dati di log per rilevare in tempo reale modelli di traffico sospetti e anomalie. Ad esempio, il SEM rileva un picco nel traffico in uscita da un server, attivando un avviso che richiede al team di sicurezza di indagare e bloccare un potenziale tentativo di esfiltrazione dei dati.

Gli strumenti SEM generano avvisi basati su criteri predefiniti quali tentativi di accesso non riusciti, picchi insoliti di traffico di rete, accesso non autorizzato a file sensibili o attività di scansione delle porte. Ciò consente ai team di sicurezza di rispondere rapidamente a tali minacce.

3. Gestione delle informazioni di sicurezza (SIM)

La SIM si concentra sull'archiviazione a lungo termine, l'analisi e la creazione di report relativi ai dati di sicurezza. Fornisce un contesto storico per gli eventi di sicurezza, consentendo alle organizzazioni di eseguire indagini forensi e soddisfare i requisiti di conformità.

Per gli utenti, il vantaggio della SIM risiede nel garantire la sicurezza dei propri dati, poiché l'analisi storica aiuta a identificare e affrontare le minacce a lungo termine, mantenendo al contempo la conformità normativa. Per i team di sicurezza e i responsabili IT, la SIM fornisce preziose informazioni sugli eventi di sicurezza passati, consentendo indagini forensi per scoprire i modelli di attacco.

Un esempio di SIM come soluzione è– come un analista della sicurezza utilizza SIM per esaminare i registri di sei mesi fa per rintracciare la fonte di una violazione dei dati, fornendo informazioni critiche per l'analisi forense.

4. Correlazione degli eventi

La correlazione degli eventi collega le voci di log correlate per identificare modelli indicativi di incidenti di sicurezza.

Ad esempio, SIEM correla le voci di log correlate, come più tentativi di accesso non riusciti da indirizzi IP diversi e un download di file imprevisto da un database sensibile, scoprendo un attacco coordinato volto a violare il sistema. I team di sicurezza collegano questi eventi utilizzando SIEM e rilevano e rispondono tempestivamente alle minacce.

Analizzando i dati provenienti da più fonti, i sistemi SIEM possono correlare gli eventi per scoprire vettori di attacco complessi e offrire informazioni utili per la risposta agli incidenti. Questa capacità aiuta i responsabili della sicurezza a rilevare le minacce rivelando connessioni tra eventi apparentemente non correlati.

5. Avvisi e notifiche

I sistemi SIEM includono meccanismi di allerta che informano i team di sicurezza degli incidenti rilevati sulla base di eventi correlati. Ad esempio, il SIEM genera un avviso ad alta priorità per il team di sicurezza quando rileva attività sospette, come l'accesso non autorizzato di un utente a dati sensibili. Questi avvisi sono classificati in base alla gravità, aiutando i team a concentrarsi sulle minacce più critiche. Le notifiche automatizzate garantiscono una risposta tempestiva, riducendo al minimo le opportunità per gli aggressori.

6. Risposta e gestione degli incidenti

Questa componente riguarda i processi e i flussi di lavoro per la gestione degli incidenti di sicurezza. Ad esempio, dopo aver ricevuto un avviso, il sistema SIEM apre un ticket di incidente e lo assegna al team di sicurezza, monitorando automaticamente l'indagine e assicurando che tutte le fasi di risposta siano documentate.

I sistemi SIEM semplificano:

- Monitoraggio degli incidenti

- Ticketing

- Coordinamento tra i team di sicurezza

L'automazione delle attività di routine e la documentazione delle risposte migliorano l'efficienza della gestione degli incidenti e promuovono la collaborazione, garantendo un approccio coerente nell'affrontare le minacce.

7. Integrazione delle informazioni sulle minacce

Le soluzioni SIEM possono incorporare feed di informazioni sulle minacce per migliorare le capacità di rilevamento. Ad esempio, integra un feed che segnala una nuova campagna di phishing, consentendo al sistema di rilevare e bloccare attacchi simili che prendono di mira i server di posta elettronica dell'organizzazione.

Integrando dati esterni su minacce note, vulnerabilità e modelli di attacco, i sistemi SIEM migliorano la loro capacità di identificare e rispondere ai rischi emergenti. Questa integrazione fornisce un contesto più ricco per gli eventi di sicurezza, consentendo analisi e decisioni più informate.

Il SIEM AI leader del settore

Individuate le minacce in tempo reale e semplificate le operazioni quotidiane con il SIEM AI più avanzato al mondo di SentinelOne.

Richiedi una demoCIEM vs SIEM: qual è la differenza?

Ecco una tabella comparativa che evidenzia le differenze tra SIEM e CIEM.

| Caratteristiche | CIEM | SIEM |

|---|---|---|

| Obiettivo principale | Gestione e protezione delle autorizzazioni e dei diritti di accesso al cloud | Monitoraggio, analisi e risposta agli eventi e agli incidenti di sicurezza in tutti gli ambienti IT |

| Ambito | Si concentra principalmente sugli ambienti cloud, in particolare sulle configurazioni multi-cloud e ibride. | Ambito di applicazione ampio che copre infrastrutture IT on-premise, cloud e ibride. |

| Funzionalità principali | Garantire il principio del privilegio minimo gestendo i diritti di accesso degli utenti e delle applicazioni. | Correlazione e analisi degli eventi di sicurezza provenienti da varie fonti per rilevare potenziali minacce. |

| Gestione dei dati | Gestisce i controlli di accesso, i diritti degli utenti e le autorizzazioni nei servizi cloud. | Aggrega, normalizza e analizza i dati di log provenienti da applicazioni, reti, server, ecc. |

| Rilevamento delle minacce | Si concentra sull'identificazione di configurazioni errate, privilegi eccessivi e accessi non autorizzati nel cloud. | Rileva e segnala un'ampia gamma di minacce alla sicurezza, tra cui intrusioni nella rete, malware e minacce interne. |

| Risposta agli incidenti | Regola i diritti e le autorizzazioni per mitigare i potenziali rischi per la sicurezza negli ambienti cloud. | Genera avvisi e supporta i flussi di lavoro di risposta agli incidenti, comprese le risposte automatizzate. |

| Integrazione | Si integra con la governance delle identità, il PAM e gli strumenti di sicurezza cloud. | Si integra con feed di intelligence sulle minacce, IA e vari controlli di sicurezza per un rilevamento avanzato delle minacce. |

| Conformità e reportistica | Supporta la conformità garantendo controlli di accesso adeguati e generando report sui diritti di accesso al cloud. | Fornisce ampie funzionalità di reportistica sulla conformità, in linea con i requisiti normativi quali GDPR, HIPAA, ecc. |

| Utenti target | Team di sicurezza cloud, specialisti nella gestione delle identità e degli accessi. | Centri operativi di sicurezza (SOC), analisti di sicurezza informatica e team di sicurezza IT. |

In parole semplici, CIEM è come quell'amministratore d'ufficio che supporta le vostre attività e vi fornisce le chiavi delle stanze in cui potete entrare. Non puoi accedere alle aree in cui non sei autorizzato.

D'altra parte, il SIEM è come una guardia di sicurezza che sorveglia tutte le stanze dell'ufficio attraverso telecamere di sorveglianza. Se individua attività sospette, dà l'allarme e interviene.

Quali sono i principali vantaggi di CIEM rispetto a SIEM?

I principali vantaggi di SIEM rispetto a CIEM sono i seguenti.

Vantaggi del CIEM

- Sicurezza cloud ottimizzata: Protegge gli ambienti cloud gestendo e ottimizzando le autorizzazioni di accesso; offre vantaggi agli utenti fornendo un ambiente cloud sicuro e garantendo loro l'accesso solo alle risorse di cui hanno bisogno.

- Riduzione dei rischi: Riduce il rischio di accessi non autorizzati e violazioni dei dati, in particolare in infrastrutture complesse e multi-cloud.

- Supporto alla conformità: Fornisce una supervisione dettagliata dei diritti e dei controlli di accesso al cloud, aiutando a garantire la conformità alle normative specifiche del cloud come GDPR, HIPAA e CCPA.

- Efficienza operativa: L'automazione della gestione dei diritti di accesso aumenta l'efficienza alleggerendo il carico amministrativo dei team IT e riducendo il rischio di errore umano. Liberati dalle attività di routine, i team IT possono concentrare i propri sforzi sul miglioramento delle misure di sicurezza e sull'ottimizzazione delle prestazioni del sistema.

Vantaggi del SIEM

- Struttura di sicurezza completa: Protegge gli ambienti cloud, on-premise e ibridi identificando e collegando gli incidenti di sicurezza, garantendo una protezione coerente su tutte le piattaforme in cui sono archiviati i dati degli utenti.

- Rilevamento delle minacce in tempo reale: Rileva e risponde rapidamente alle minacce, riducendo il rischio di danni causati dagli attacchi informatici grazie a un monitoraggio e un'analisi più rapidi.

- Reportistica di conformità: Fornisce registrazione e controllo per soddisfare normative quali GDPR, HIPAA e PCI DSS, garantendo la protezione dei dati degli utenti attraverso la conformità alle leggi fondamentali.

- Operazioni di sicurezza centralizzate: Semplifica la gestione della sicurezza unificando il monitoraggio e la risposta agli incidenti, riducendo al minimo i tempi di inattività e migliorando l'esperienza utente.

Quali sono i limiti di SIEM rispetto a CIEM?

Comprendere i limiti di SIEM rispetto a CIEM è fondamentale per le aziende per prendere decisioni informate sulla loro strategia di sicurezza cloud. Sebbene entrambi gli strumenti forniscano funzioni di sicurezza essenziali, conoscere i limiti di ciascuno può aiutare le organizzazioni a colmare le lacune e scegliere le soluzioni giuste per proteggere i propri dati.

Ecco i limiti del SIEM rispetto al CIEM:

Limiti del SIEM

- Elevato volume di avvisi: Gli strumenti SIEM generano spesso molti avvisi, inclusi i falsi positivi. Ciò può sovraccaricare i team di sicurezza e portare a una sorta di "affaticamento da avvisi", in cui le minacce reali potrebbero essere trascurate.

- Funzionalità specifiche per il cloud limitate: Sebbene il SIEM fornisca un'ampia copertura di sicurezza, potrebbe non offrire lo stesso livello di granularità nella gestione dei diritti e dei controlli di accesso specifici per il cloud come fa il CIEM.

- Rilevamento delle minacce di accesso: I sistemi SIEM possono talvolta avere difficoltà nel rilevare le minacce in tempo reale, soprattutto se non sono ottimizzati correttamente o se la rete dell'organizzazione genera un volume elevato di dati.

- Dipendenza dalle regole di correlazione: Il SIEM si basa in larga misura su regole di correlazione predefinite, che richiedono aggiornamenti regolari per stare al passo con l'evoluzione delle minacce. Se queste regole sono obsolete o configurate in modo errato, il sistema potrebbe non rilevare attacchi nuovi o sofisticati.

Limiti del CIEM

- Focus ristretto: Il CIEM è progettato espressamente per gestire gli accessi e le autorizzazioni negli ambienti cloud. Ciò significa che non fornisce una copertura di sicurezza completa per le infrastrutture IT on-premise o ibride.

- Rilevamento delle minacce limitato: A differenza del SIEM, il CIEM non si concentra sul monitoraggio e sulla correlazione degli eventi di sicurezza nell'intero panorama IT. Ciò lo rende meno efficace nel rilevare minacce o incidenti di sicurezza più ampi.

- Dipendenza dagli ambienti cloud: Il CIEM dipende fortemente dall'infrastruttura cloud, quindi la sua efficacia diminuisce in ambienti in cui predominano i sistemi on-premise o le soluzioni ibride.

- Sfide di integrazione: Il CIEM può incontrare difficoltà di integrazione quando lavora insieme ad altri strumenti e sistemi di sicurezza, specialmente in ambienti IT diversificati con più fornitori di servizi cloud.

- Reportistica meno completa: Sebbene il CIEM offra un forte supporto alla conformità all'interno degli ambienti cloud, potrebbe non fornire lo stesso livello di reportistica dettagliata e trasversale agli ambienti e le stesse capacità forensi dei sistemi SIEM.

Quando scegliere tra CIEM e SIEM

Ecco come stanno le cose: Scegliete CIEM se seguite una strategia cloud-first e cercate soluzioni specializzate per la gestione delle identità e dei diritti nel cloud. Scegliete SIEM se operate in un ambiente ibrido, poiché SIEM offre una soluzione completa per l'aggregazione e l'analisi dei dati di sicurezza tra risorse on-premise e cloud.

Ma c'è di più.

Ecco un'analisi dettagliata di alcuni casi d'uso:

- Esigenze incentrate sul cloud: CIEM è progettato appositamente per gestire le sfumature degli ambienti cloud. Affronta sfide quali la gestione dinamica delle autorizzazioni, i carichi di lavoro distribuiti e la conformità multi-cloud offrendo strumenti per il controllo delle identità e dei diritti cloud.

SIEM, pur essendo completo, non dispone della specializzazione necessaria per gestire in modo efficiente le autorizzazioni specifiche del cloud e le configurazioni di accesso.

Quale scegliere?

Se la vostra infrastruttura è cloud-first, CIEM offre la granularità necessaria per gestire le identità e la sicurezza del cloud, allineandosi alla natura dinamica delle architetture cloud-native.

- Infrastruttura ibrida: SIEM eccelle negli ambienti ibridi, consolidando i dati provenienti sia dalle risorse on-premise che da quelle cloud in un unico pannello di controllo. Consente di monitorare gli eventi di sicurezza nell'intera infrastruttura, offrendo informazioni che collegano i sistemi tradizionali e quelli cloud.

Il CIEM si concentra esclusivamente sulle risorse cloud, limitando la sua utilità in ambienti con un'infrastruttura on-premise significativa.

Quale scegliere?

In una configurazione ibrida, SIEM è la soluzione più efficace perché unifica il monitoraggio della sicurezza in tutti gli ambienti, garantendo una visibilità completa.

- Competenza nel rilevamento delle minacce: SIEM utilizza analisi avanzate, analisi comportamentali e apprendimento automatico per rilevare potenziali minacce, comprese anomalie e attività sospette in una vasta gamma di ambienti. Le sue capacità di rilevamento si estendono alle risorse cloud.

Il CIEM, al contrario, è progettato per identificare configurazioni errate e autorizzazioni eccessive, in particolare negli ambienti cloud, ma non ha una portata di rilevamento delle minacce così ampia.

Quale scegliere?

Per un rilevamento completo delle minacce che includa il rilevamento delle anomalie in più ambienti, le capacità di SIEM sono più in linea con le esigenze di un'operazione di sicurezza approfondita.

- Funzionalità di risposta agli incidenti: SIEM offre funzionalità complete di risposta agli incidenti, tra cui l'integrazione con strumenti di sicurezza, flussi di lavoro automatizzati e sistemi di gestione dei casi. Queste caratteristiche sono fondamentali per l'identificazione e la risoluzione rapida degli eventi di sicurezza.

CIEM aiuta a semplificare la gestione degli incidenti specifici del cloud, in particolare per quanto riguarda le autorizzazioni cloud, ma non fornisce il quadro di risposta agli incidenti più ampio offerto da SIEM.

Quale scegliere?

Il SIEM è la scelta migliore quando la velocità e l'efficienza della risposta agli incidenti sono fondamentali, soprattutto in ambienti che abbracciano risorse cloud e on-premise.

- Maturità del programma di sicurezza cloud: SIEM funge da livello di sicurezza fondamentale per le organizzazioni che stanno appena iniziando il loro percorso nel cloud, offrendo un'ampia visibilità sia sugli ambienti cloud che su quelli tradizionali. Con il progredire dell'adozione del cloud, l'integrazione di CIEM migliora la sicurezza del cloud affrontando i rischi specifici del cloud relativi all'identità e ai diritti.

Il CIEM, sebbene specializzato, potrebbe essere eccessivo nelle prime fasi dell'adozione del cloud, dove è ancora necessaria una visibilità più ampia.

Quale scegliere?

Il SIEM è ideale per gli ambienti cloud in fase iniziale grazie al suo monitoraggio completo, mentre il CIEM diventa sempre più prezioso man mano che l'infrastruttura cloud matura e richiede una gestione della sicurezza cloud più mirata.

Conclusione: integrazione di CIEM e SIEM per una sicurezza robusta

Sia CIEM che SIEM sono essenziali per proteggere diversi aspetti dell'infrastruttura di un'organizzazione. Mentre CIEM si concentra sulla gestione delle identità e delle autorizzazioni cloud, SIEM si occupa del rilevamento delle minacce in tempo reale su tutti i sistemi. Negli ambienti basati sul cloud, dove le identità, le autorizzazioni e gli eventi di sicurezza sono più fluidi e distribuiti, l'integrazione di questi strumenti fornisce un approccio completo.

Insieme, il CIEM controlla i rischi di accesso specifici del cloud, mentre il SIEM monitora continuamente le minacce alla sicurezza su tutta la rete, creando una difesa più forte contro le moderne minacce al cloud e alle infrastrutture ibride.

Combinando questi strumenti con SentinelOne, le organizzazioni possono gestire in modo proattivo il proprio livello di sicurezza, garantendo che sia le sfide specifiche del cloud che le esigenze di sicurezza IT più ampie siano affrontate in modo efficace.

Con SentinelOne, le organizzazioni possono:

- Integrare perfettamente SentinelOne Singularity AI SIEM e Singularity Cloud Native Security che dispone di funzionalità CIEM per ottenere una posizione di sicurezza unificata che combina il rilevamento avanzato delle minacce con una gestione completa degli accessi

- Ottieni una visibilità e un controllo senza precedenti sui tuoi server, reti e ambiente cloud

- Consentite il rilevamento delle minacce in tempo reale e la risposta proattiva agli incidenti, garantendo alla vostra organizzazione di stare al passo con le minacce emergenti.

Prova oggi stesso una demo con SentinelOne per sperimentare la perfetta integrazione di CIEM e SIEM nella protezione dell'ambiente digitale della tua organizzazione.

Conclusione

​CIEM e SIEM sono entrambi essenziali per ottenere una sicurezza cloud olistica sicurezza cloud. Uno gestisce i diritti, mentre l'altro gestisce i log per l'analisi. Il CIEM controlla i rischi specifici del cloud e può gestire in modo proattivo la sicurezza del cloud. Mentre il CIEM è ottimo per le prime fasi dell'adozione del cloud, il SIEM è ottimo per ampliare la visibilità. Si consiglia di utilizzarli entrambi per ottenere i migliori risultati.

"FAQs

Uno strumento CIEM gestisce e ottimizza le autorizzazioni e i diritti specifici del cloud. Ciò garantisce che gli utenti e le applicazioni abbiano solo l'accesso necessario negli ambienti cloud.

IAM gestisce le identità e gli accessi in tutti gli ambienti, mentre CIEM controlla e ottimizza le autorizzazioni all'interno degli ambienti cloud.

Il CIEM è una pratica di sicurezza che gestisce e protegge le autorizzazioni e i diritti nel cloud. Contribuisce a ridurre il rischio di accessi non autorizzati negli ambienti cloud.

IAM controlla l'accesso e le identità degli utenti. SIEM, invece, monitora, analizza e risponde agli eventi di sicurezza nell'infrastruttura IT di un'organizzazione.