La Cyber Threat Intelligence (CTI) consiste nella raccolta e nell'analisi di informazioni relative a potenziali minacce. Questa guida esplora l'importanza della CTI nelle misure proattive di sicurezza informatica e nella risposta agli incidenti.

Scopri i tipi di intelligence sulle minacce, le fonti e come integrare la CTI nella tua strategia di sicurezza. Comprendere la CTI è fondamentale per le organizzazioni per stare al passo con le minacce emergenti.

Che cos'è la Cyber Threat Intelligence?

Che cos'è la Cyber Threat Intelligence?

Secondo Gartner, la threat intelligence è "la conoscenza basata su prove (ad esempio, contesto, meccanismi, indicatori, implicazioni e consigli orientati all'azione) relativa a minacce o pericoli esistenti o emergenti per le risorse, che può essere utilizzata per informare le decisioni relative alla risposta del soggetto a tali minacce o pericoli".

Nel campo della sicurezza informatica, la threat intelligence è l'insieme dei dati che un'organizzazione raccoglie, elabora e analizza per comprendere meglio le motivazioni, gli obiettivi e i comportamenti degli autori delle minacce. Utilizzando queste informazioni, le organizzazioni possono prendere decisioni rapide e informate per proteggersi dagli autori delle minacce in futuro./p>

È importante notare la differenza tra intelligence sulle minacce e informazioni sulle minacce: le informazioni sulle minacce sono i dati stessi senza contesto, mentre l'intelligence sulle minacce comporta l'analisi delle informazioni e il loro utilizzo per prendere decisioni informate sulle misure da adottare in seguito.

Perché l'intelligence sulle minacce è importante?

Oggi il panorama delle minacce è più dinamico e sofisticato che mai. Anticipare la prossima mossa di un autore di minacce è incredibilmente difficile, soprattutto senza dati a sostegno delle ipotesi. Le informazioni sulle minacce guidano la valutazione da parte di un'organizzazione dei comportamenti passati degli autori di minacce, delle loro prossime mosse e dei punti in cui è necessaria protezione.

La threat intelligence è diventata una funzionalità sempre più comune tra gli strumenti di sicurezza ed è una componente chiave dell'architettura di sicurezza che aiuta i team di sicurezza a rilevare e indagare sulle minacce.

Utilizzando la threat intelligence, le organizzazioni sono in genere meglio preparate a:

- Rivelare le motivazioni degli avversari e le loro tattiche, tecniche e procedure (TTP) per responsabilizzare gli stakeholder della sicurezza informatica.

- Comprendere il processo decisionale di un autore di minacce e aiutare i team di sicurezza ad attuare la risposta agli incidenti.

- Prendere decisioni sugli investimenti nella sicurezza informatica mettendo in luce informazioni precedentemente sconosciute.

- Informare gli stakeholder aziendali (ad esempio, consigli di amministrazione, CISO, CIO e CTO) sul comportamento degli autori delle minacce per investimenti più oculati, una migliore mitigazione dei rischi e un processo decisionale più efficiente e rapido.

Il ciclo di vita della threat intelligence

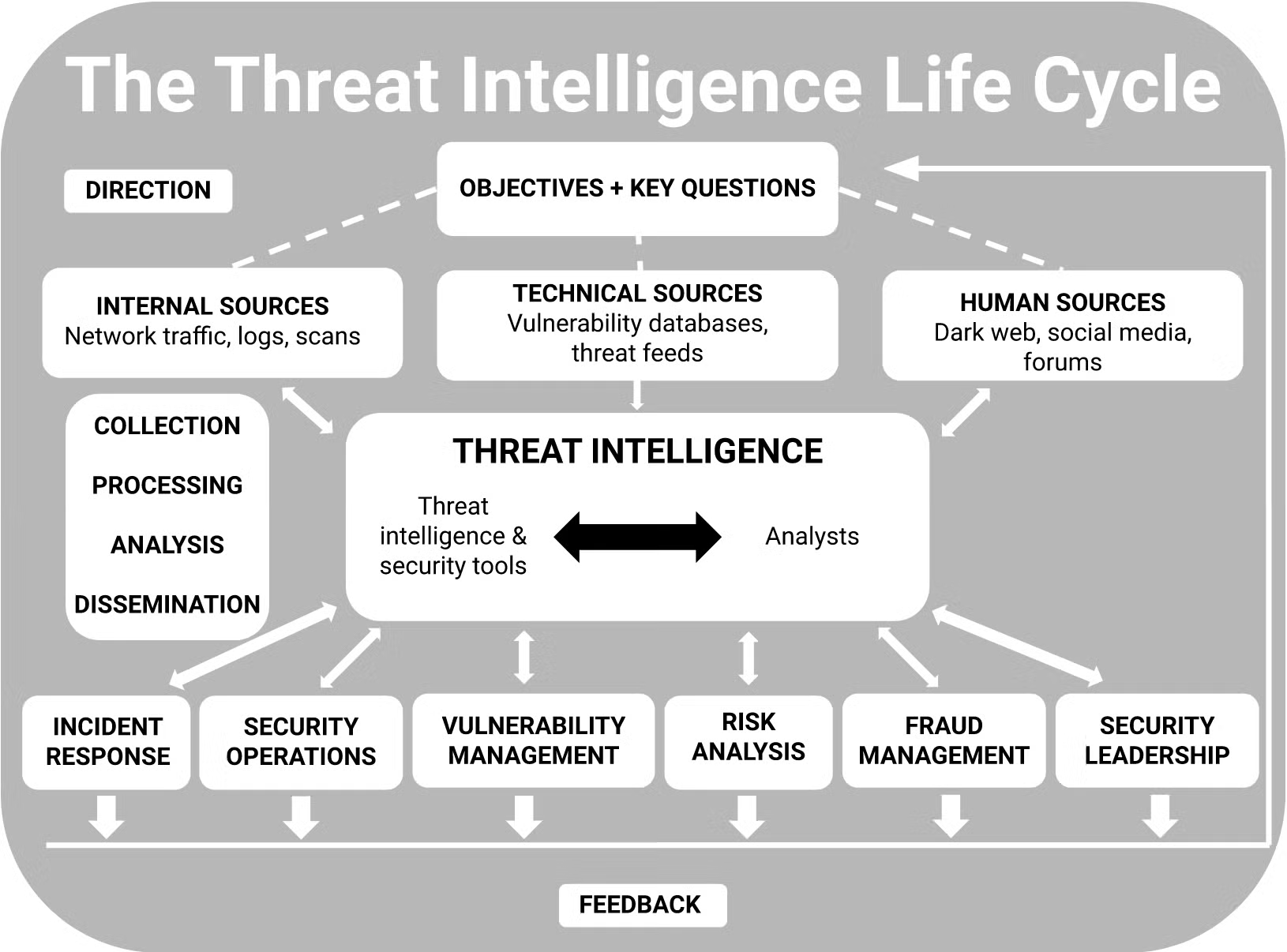

Per la maggior parte delle organizzazioni, il ciclo di vita delle informazioni sulle minacce consiste in sei fasi: direzione, raccolta, elaborazione, analisi, diffusione e feedback. Tuttavia, le attività specifiche svolte durante ciascuna fase del ciclo di vita delle informazioni sulle minacce sono spesso leggermente diverse a seconda dell'organizzazione e sono solitamente determinate da una combinazione di fattori unici, tra cui casi d'uso, priorità e rischio.

Idealmente, le parti interessate chiave definiranno chiaramente gli obiettivi e gli scopi dell'organizzazione in materia di intelligence sulle minacce prima che qualsiasi altra fase abbia inizio, al fine di garantire il successo dell'intero ciclo di vita. Una volta stabiliti gli obiettivi dell'intelligence sulle minacce, questi possono essere soggetti a modifiche a seconda dei dati raccolti e del feedback ricevuto. I dati vengono raccolti da un'ampia varietà di fonti, tra cui componenti interne, tecniche e umane, e quindi utilizzati per sviluppare un quadro più completo delle minacce potenziali ed effettive.

Nella maggior parte dei casi, le informazioni sulle minacce vengono raccolte in un feed di intelligence sulle minacce: un flusso continuo di dati che fornisce informazioni sulle minacce, inclusi elenchi di IoC come URL o e-mail dannosi, hash di malware e indirizzi IP sospetti. I dati che popolano i feed di intelligence sulle minacce provengono spesso da diverse fonti, tra cui feed di intelligence open source, log di rete e applicativi e feed di terze parti.

Una volta raccolti dati sufficienti, questi vengono trasformati in intelligence utilizzabile, tempestiva e chiara per tutti, compresi i principali stakeholder che utilizzeranno le informazioni per migliorare i futuri cicli di vita delle informazioni sulle minacce e perfezionare i propri processi decisionali.

1. Direzione

Questa fase del ciclo di vita dell'intelligence sulle minacce è quella in cui gli stakeholder stabiliscono gli obiettivi per il programma complessivo di intelligence sulle minacce. La direzione comporta in genere la comprensione e l'articolazione di:

- Le risorse che devono essere protette

- Il potenziale impatto della perdita di risorse o dell'interruzione dei processi

- I tipi di intelligence sulle minacce necessari per proteggere le risorse e rispondere alle minacce

- Le priorità su cosa proteggere

2. Raccolta

Questa fase del ciclo di vita delle informazioni sulle minacce prevede la raccolta di informazioni che rispondono alle esigenze di intelligence più importanti. I dati raccolti sono solitamente una combinazione di informazioni finite (ad esempio, rapporti di intelligence di esperti e fornitori) e dati grezzi (ad esempio, firme di malware o credenziali trapelate).

La raccolta avviene in genere attraverso una varietà di fonti, tra cui:

- Metadati e registri provenienti da reti interne e dispositivi di sicurezza

- Feed di dati sulle minacce provenienti da organizzazioni del settore e fornitori di sicurezza informatica

- Conversazioni e interviste con fonti informate

- Notizie e blog open source

- Siti web e moduli

- Fonti chiuse come i forum del dark web

3. Elaborazione

Questa fase del ciclo di vita delle informazioni sulle minacce prevede la trasformazione dei dati raccolti in un formato utilizzabile, con diversi metodi di elaborazione a seconda dei diversi metodi di raccolta. Ad esempio, i dati grezzi devono essere elaborati da esseri umani o macchine per essere considerati utilizzabili, e tutti i rapporti umani devono essere correlati e classificati, riconciliati e controllati.

4. Analisi

Questa fase del ciclo di vita delle informazioni sulle minacce prevede la trasformazione delle informazioni elaborate in informazioni utili per prendere decisioni. Ad esempio, tali decisioni potrebbero riguardare l'opportunità di indagare su una potenziale minaccia, le azioni che un'organizzazione dovrebbe intraprendere immediatamente per bloccare un attacco, come rafforzare i controlli di sicurezza o quanto sia giustificabile un investimento in risorse di sicurezza aggiuntive.

Anche la presentazione di questa analisi è importante. Le organizzazioni possono raccogliere ed elaborare quantità infinite di informazioni e poi presentarle in un modo che non può essere compreso o utilizzato dai responsabili delle decisioni.

Per comunicare l'analisi a un pubblico non tecnico, prendete in considerazione i seguenti consigli:

- Siate concisi

- Evitate termini eccessivamente tecnici e gergo confuso

- Esprimete le questioni in termini commerciali

- Includere una linea d'azione raccomandata

Il formato utilizzato per presentare tali informazioni dipenderà dall'intelligence stessa e dal pubblico di destinazione. I team di intelligence spesso forniscono analisi in una varietà di formati, tra cui video in diretta, presentazioni e relazioni formali.

5. Diffusione

Questa fase del ciclo di vita delle informazioni sulle minacce prevede la distribuzione dei risultati finali ai reparti e ai team competenti.

Per ogni destinatario, ponetevi le seguenti domande:

- Di quali informazioni di intelligence sulle minacce ha bisogno il team e in che modo le informazioni esterne possono supportare le sue attività?

- Come possono essere presentate le informazioni di intelligence in modo da renderle facilmente comprensibili e utilizzabili?

- Con quale frequenza i team di intelligence dovrebbero fornire aggiornamenti e altre informazioni?

- Quali mezzi di comunicazione dovrebbero essere utilizzati per diffondere le informazioni di intelligence?

- Come dovrebbero procedere i team in caso di domande?

6. Feedback

Il feedback regolare da parte di una varietà di stakeholder e team consente agli analisti di intelligence sulle minacce informatiche di adeguare il ciclo di vita dell'intelligence sulle minacce in modo che soddisfi i requisiti di ciascun team, soprattutto quando cambiano gli obiettivi e le priorità aziendali.

Questa fase chiarisce le priorità generali e i requisiti dei team di sicurezza che utilizzano le informazioni. In definitiva, le loro esigenze specifiche guideranno tutte le fasi future del ciclo di vita delle informazioni, tra cui:

- Quali tipi di dati raccogliere

- Come trasformare tali dati in informazioni utili

- Come presentare tali informazioni come intelligence utilizzabile

- Chi dovrebbe ricevere quali tipi di informazioni, con quale rapidità dovrebbero essere diffuse e con quale rapidità rispondere alle domande di follow-up?

Tipi di attacchi informatici

Un attacco informatico si verifica quando un terzo, agendo come agente di minaccia, effettua un accesso non autorizzato a un sistema o a una rete. Sebbene spesso vengano utilizzati vari termini in modo intercambiabile per descrivere diversi tipi di attacchi informatici, esistono alcune differenze importanti che vale la pena notare.

1. Minaccia

Una minaccia è una persona o un evento che può avere un impatto negativo su risorse di valore. Sebbene in un dato momento possano esistere diverse minacce informatiche, le minacce stesse simboleggiano la possibilità che si verifichi un attacco, piuttosto che l'attacco stesso.

Le minacce possono rappresentare un pericolo imminente, ma non causano danni finché non vengono messe in atto da un autore della minaccia. Il termine "minaccia" è spesso usato in riferimento a un'ampia varietà di attività dannose che mirano a danneggiare, rubare o impedire l'accesso ai dati. Una volta che una minaccia diventa realtà, viene definita attacco informatico.

2. Vulnerabilità

Una vulnerabilità è un difetto intrinseco nella progettazione di una rete, di un software o di un sistema che può essere sfruttato dagli autori delle minacce per danneggiare, rubare o impedire l'accesso alle risorse. I tipi più comuni di vulnerabilità includono configurazioni errate del sistema, software obsoleto o senza patch, credenziali di autorizzazione mancanti o deboli, crittografia dei dati mancante o scadente e vulnerabilità zero-day (definite di seguito).

3. Sfruttamento

Un exploit è un metodo utilizzato dagli autori delle minacce per sfruttare una vulnerabilità. Può includere software, dati o comandi che manipolano la vulnerabilità in modo che l'autore della minaccia sia libero di eseguire azioni indesiderate o non autorizzate.

Gli exploit possono essere utilizzati per installare software indesiderato, ottenere accesso non autorizzato a dati sensibili o assumere il controllo di un sistema informatico. Sono spesso utilizzati in combinazione con altri metodi di attacco.

4. Attacco alle applicazioni web

Un attacco alle applicazioni web si verifica quando le vulnerabilità nelle applicazioni web consentono agli autori delle minacce di ottenere l'accesso non autorizzato a dati sensibili residenti su un server di database. I tipi più comuni di attacchi alle applicazioni web sono:

- Gli attacchi SQL injection si verificano quando un autore di minacce aggiunge codice dannoso in un modulo di input che viene inviato al database e modifica, elimina o rivela i dati.

- Gli attacchi Cross-Site Scripting (XXS) prevedono che un autore di minacce carichi su un sito web codice script dannoso che può essere utilizzato per rubare dati o eseguire altre azioni indesiderate

- Il directory/path traversal si verifica quando un attore malintenzionato inietta modelli nella gerarchia di un server web che gli consentono di ottenere credenziali utente, database, file di configurazione e altre informazioni memorizzate sui dischi rigidi

- L'inclusione di file locali consiste nel forzare un'applicazione web ad eseguire un file che si trova altrove nel sistema

- Gli attacchi Distributed Denial of Service (DDoS) si verificano quando un autore di minacce prende di mira sistemi, server o reti e li sommerge di traffico per esaurirne le risorse e la larghezza di banda. I server vengono sopraffatti dal dover soddisfare le richieste in arrivo e il sito web preso di mira viene chiuso o rallentato, lasciando senza risposta le richieste di servizio legittime

5. Minaccia persistente avanzata

Un attacco APT (Advanced Persistent Threat) è un termine generico che descrive una campagna di attacchi in cui un autore della minaccia stabilisce una presenza a lungo termine su una rete per condurre ricognizioni o raccogliere dati altamente sensibili. Gli attacchi APT richiedono in genere più risorse rispetto a un attacco standard alle applicazioni web e gli obiettivi sono spesso scelti con cura e ben studiati.

I tipi più comuni di vettori di attacco APT sono:

- Phishing: Si tratta di un tipo di attacco di ingegneria sociale in cui un autore della minaccia si finge un contatto fidato e invia al bersaglio e-mail di spam. Quando il bersaglio apre l'e-mail e clicca sul link dannoso o apre l'allegato dannoso, l'autore della minaccia può ottenere l'accesso a informazioni riservate e persino alle credenziali dell'account. Alcuni attacchi di phishing sono anche progettati per indurre gli utenti a installare malware.

- Malware: Uno dei tipi più comuni di attacchi informatici oggi, un attacco malware si verifica quando un autore della minaccia utilizza software dannoso per infiltrarsi in un sistema o in una rete. Gli attacchi malware possono includere virus, worm, spyware, ransomware, adware e trojan. In genere, il malware viola un sistema o una rete attraverso una vulnerabilità e viene spesso eseguito tramite e-mail di phishing. Quando l'utente clicca su un link, installa un software o utilizza una pen drive infetta, il malware viene scaricato sul dispositivo e può diffondersi.

- Man-in-the-Middle (MITM): Conosciuto anche come attacco di intercettazione, si verifica quando un autore della minaccia si posiziona tra le comunicazioni tra parti fidate (ovvero, l'autore dell'attacco dirotta le comunicazioni tra client e host) interrompendo la comunicazione client-server e reindirizzandola attraverso l'autore dell'attacco. Gli attacchi MITM consentono in ultima analisi agli autori delle minacce di rubare e manipolare i dati all'insaputa del bersaglio.

- Attacchi zero-day o N-day: Questi attacchi comportano l'uso di vulnerabilità di sicurezza precedentemente sconosciute o recentemente corrette. Il termine "zero-day" si riferisce all'idea che il fornitore o lo sviluppatore del software abbia avuto "zero giorni" per implementare una correzione da quando il difetto è stato reso noto. Le vulnerabilità N-day sono bug noti che sono stati recentemente corretti da un fornitore (N giorni fa), ma che rimangono diffusi perché gli utenti del software non hanno ancora aggiornato il software interessato. Gli attacchi zero-day si verificano quando gli autori delle minacce riescono a sfruttare una vulnerabilità prima che venga rilasciata una patch per risolverla. A volte, gli autori delle minacce identificano le vulnerabilità zero-day prima degli sviluppatori, mentre in altri casi sono proprio gli sviluppatori ad avvisare gli autori delle minacce dell'esistenza della vulnerabilità quando annunciano il difetto ai clienti.

Fortunatamente, l'utilizzo delle informazioni sulle minacce informatiche può aiutare a proteggere le organizzazioni da molte delle minacce informatiche sopra citate, prevenendo gli attacchi informatici.

Migliorare l'intelligence sulle minacce

Migliorare l'intelligence sulle minacce

Scoprite come il servizio di caccia alle minacce WatchTower di SentinelOne può far emergere maggiori informazioni e aiutarvi a superare gli attacchi.

Per saperne di piùTipi di Cyber Threat Intelligence

Cyber Threat Intelligence è un termine generico che può essere suddiviso in diverse sottocategorie.

1. Cyber Threat Intelligence tattica

L'intelligence tattica sulle minacce informatiche si concentra sul futuro immediato. Di natura tecnica, l'intelligence tattica sulle minacce informatiche rileva semplici indicatori di compromissione (IOC) e fornisce un'analisi dettagliata delle tattiche, delle tecniche e procedure di una minaccia. L'utilizzo delle informazioni raccolte dall'intelligence tattica sulle minacce può aiutare le organizzazioni a sviluppare politiche di difesa volte a prevenire gli attacchi e a migliorare i sistemi di sicurezza.

L'intelligence tattica sulle minacce informatiche è un tipo di intelligence sulle minacce più facile da generare ed è quasi sempre automatizzata. Tuttavia, poiché questo tipo di intelligence sulle minacce viene spesso raccolta attraverso feed di dati open source e gratuiti, di solito ha una durata molto breve: gli IOC, inclusi gli IP o i nomi di dominio dannosi, possono diventare obsoleti in pochi giorni o addirittura in poche ore.

2. Informazioni strategiche sulle minacce informatiche

Le informazioni strategiche sulle minacce riguardano questioni a lungo termine e non tecniche. Creando una panoramica dell'ambiente delle minacce (ovvero le minacce informatiche e i rischi ad esse associati), l'uso dell'intelligence strategica sulle minacce informatiche può aiutare le organizzazioni a prendere decisioni aziendali più informate. Queste informazioni consentono ai responsabili delle decisioni di investire in strumenti e processi che salvaguarderanno la loro attività in linea con i loro obiettivi generali.

L'intelligence strategica è considerata una delle forme più impegnative di intelligence sulle minacce informatiche perché spesso comporta la raccolta e l'analisi di dati umani. Affinché l'intelligence strategica sulle minacce abbia il massimo successo, gli analisti devono spesso avere una profonda conoscenza della sicurezza informatica e dell'attuale situazione geopolitica globale.

3. Intelligence operativa sulle minacce informatiche

L'intelligence operativa sulle minacce è un approccio più tecnico, che si concentra sulla natura, la tempistica, il motivo e l'intento di un attacco. Utilizzando tattiche quali il tracciamento e la profilazione degli autori delle minacce, le organizzazioni possono raccogliere dati che le aiutano a individuare e comprendere gli attacchi passati e a prevedere le minacce future in modo più accurato, tenendo conto delle misure di mitigazione.

Questo approccio alla cyber threat intelligence mira a comprendere gli attacchi informatici: il "chi" (ovvero l'attribuzione), il "perché" (ovvero l'intento) e il "come" (ovvero le tattiche, le tecniche e le procedure). Come l'intelligence strategica sulle minacce, anche l'intelligence operativa sulle minacce include una componente di analisi umana ed è spesso molto utile per gli esperti di sicurezza informatica.

Questo tipo di intelligence sulle minacce informatiche può funzionare in combinazione con altre discipline di sicurezza informatica come gestione delle vulnerabilità, risposta agli incidenti e monitoraggio delle minacce.

Lavori e corsi nel campo dell'intelligence sulle minacce informatiche

I lavori nel campo dell'intelligence sulle minacce informatiche possono includere:

- Analista di intelligence sulle minacce informatiche

- Rilevamento delle frodi informatiche

- Architetto di soluzioni di sicurezza informatica

- Specialista in minacce informatiche

- Informazioni sulle minacce informatiche

- Analista di sicurezza IT

Per chiunque desideri intraprendere una carriera nell'intelligence delle minacce informatiche, SentinelOne offre il corso Zero to Hero Course, un corso in 12 parti sul reverse engineering del malware e sulla threat intelligence. Questa guida completa è una delle migliori risorse per avviare una carriera nel campo della cyber threat intelligence.

Il corso offre:

- Panoramica tecnica delle tecniche di iniezione e dei meccanismi di persistenza

- Scoperta/riconoscimento dell'escalation dei privilegi nel malware

- Tecniche utilizzate dagli autori delle minacce per ottenere un punto d'appoggio sulle reti

- Approfondimento sulle APT (minacce persistenti avanzate), crimini informatici

- Info-stealer ed exploit kit drive-by osservati in natura

- Analisi dell'uso dello shellcode nel malware

- Analisi completa delle tecniche malware: invisibilità, persistenza, algoritmi, comunicazione con un server C2 e funzionalità avanzate

Per saperne di più, clicca qui.

Fonti di Cyber Threat Intelligence

Le CTI possono essere ottenute da varie fonti, ciascuna delle quali fornisce informazioni uniche sulla minaccia. Comprendere queste fonti è importante per costruire un programma CTI.

Ecco le fonti più comuni di CTI:

- Informazioni di intelligence open source (OSINT): Ciò comporta la raccolta di informazioni da fonti disponibili pubblicamente, quali

- Social media: Monitoraggio delle piattaforme dei social media alla ricerca di discussioni su attacchi informatici, malware e vulnerabilità.

- Siti web di notizie: Lettura di notizie relative ad attacchi informatici, violazioni della sicurezza e tendenze del settore.

- Forum e blog: Analisi delle discussioni sui forum e sui blog dedicati alla sicurezza per identificare le minacce emergenti.

- Database pubblici: Accesso a database disponibili al pubblico che contengono informazioni su vulnerabilità, malware e autori di minacce.

- Intelligence umana (HUMINT): Ciò comporta la raccolta di informazioni da persone, tra cui

- Esperti del settore: Consulenza con ricercatori, analisti ed esperti di sicurezza per ottenere informazioni sulle minacce attuali.

- Ricercatori sulle minacce: Collaborazione con ricercatori specializzati in specifici attori di minacce o metodi di attacco.

- Conferenze sulla sicurezza: Partecipazione a conferenze sulla sicurezza per entrare in contatto con esperti e conoscere le nuove minacce.

- Signals intelligence (SIGINT): Si tratta della raccolta di informazioni da segnali elettronici, quali

- Analisi del traffico di rete: Monitoraggio del traffico di rete alla ricerca di attività sospette, come comunicazioni malware o esfiltrazione di dati.

- Intercettazione delle comunicazioni: Analisi delle comunicazioni crittografate per identificare potenziali minacce.

- Analisi delle radiofrequenze: Analisi dei segnali a radiofrequenza per rilevare potenziali attacchi o attività dannose.

- Analisi del malware: Consiste nel decodificare il software dannoso per comprenderne le funzionalità, le capacità e i metodi di attacco. Questo processo aiuta i team di sicurezza a identificare la fonte degli attacchi, comprendere gli obiettivi dell'autore dell'attacco e sviluppare contromisure.

- Feed di dati sulle minacce e reportistica: Questi servizi in abbonamento forniscono informazioni in tempo reale sulle minacce, tra cui

- Indicatori di compromissione (IOC): Dati specifici che consentono di identificare attività dannose, quali indirizzi IP, nomi di dominio e hash dei file.

- Rapporti sulle vulnerabilità: Informazioni sulle vulnerabilità scoperte di recente e sul loro potenziale impatto.

Profili degli autori delle minacce: Informazioni su specifici attori delle minacce, le loro motivazioni e le loro TTP.

Vantaggi dell'utilizzo delle informazioni sulle minacce informatiche

Le informazioni sulle minacce informatiche possono offrire alle organizzazioni una serie di vantaggi aggiuntivi che vanno oltre la mitigazione, tra cui:

- Riduzione del rischio: Una maggiore visibilità sul panorama delle minacce attuali e sugli attacchi informatici emergenti può aiutare le organizzazioni a identificare e valutare i rischi con un approccio proattivo alla preparazione.

- Miglioramento della sicurezza: Comprendere le TTP utilizzate negli attacchi passati può aiutare le organizzazioni a implementare i controlli di sicurezza appropriati per prevenire o mitigare futuri attacchi informatici.

- Riduzione dei costi: Le informazioni sulle minacce informatiche sono spesso convenienti e possono ridurre l'onere finanziario complessivo degli incidenti di sicurezza, comprese le violazioni dei dati, che possono essere costose.

- Conformità normativa: Le organizzazioni che devono rispettare varie normative, come GDPR, SOX, HIPAA, ecc. possono utilizzare le informazioni sulle minacce informatiche per aiutare a stabilire e mantenere la conformità.

- Efficienza del personale: La convalida manuale e la correlazione delle informazioni sulle minacce possono richiedere molto tempo e risorse. I team di sicurezza sono spesso soggetti a burnout e affaticamento proprio per questo motivo, il che può portare a errori umani. Con il supporto degli strumenti di cyber threat intelligence, le organizzazioni possono dotare i team di sicurezza di strumenti migliori per rilevare e rispondere alle minacce in modo più efficiente, utilizzando l'automazione per eliminare le noiose attività manuali.

Strumenti di intelligence sulle minacce informatiche

Gli strumenti di intelligence sulle minacce informatiche aiutano a proteggere le vulnerabilità attuali e future raccogliendo e analizzando le informazioni sulle minacce da diverse fonti esterne.

Ecco cinque caratteristiche da esaminare quando si valuta uno strumento di intelligence sulle minacce informatiche:

- Basato sui dati: quando viene sferrato un attacco dannoso, viene lasciata una "impronta digitale" o un indicatore di minaccia informatica. Uno strumento di intelligence sulle minacce informatiche dovrebbe raccogliere dati dagli indicatori di minaccia informatica per proteggere in modo sia predittivo che proattivo.

- Flessibile: la maggior parte delle organizzazioni desidera che gli strumenti di cyber intelligence siano compatibili con qualsiasi infrastruttura e ambiente IT di cui dispongono.

- Focalizzato sull'esterno: gli strumenti di cyber intelligence possono essere integrati con i sistemi interni per assistere nel rilevamento delle minacce, ma dovrebbero dare la priorità alla scansione di fonti esterne come feed di dati e repository alla ricerca di eventuali minacce emergenti.

- Completa: gli strumenti di cyber intelligence devono fornire una protezione completa. Ciò significa che devono essere in grado di scansionare un gran numero di feed esterni provenienti da tutto il mondo, compreso il dark web.

- Estensibile: gli strumenti di cyber threat intelligence devono anche essere estensibili e sufficientemente integrati da potersi collegare a qualsiasi panorama di sicurezza informatica. Dovrebbero essere in grado di coesistere con ambienti diversi, strumenti di conformità e varianti hardware.

Best practice per l'implementazione della cyber threat intelligence

L'implementazione di un programma CTI di successo richiede un approccio strategico e l'impegno ad adottare le best practice. Ecco alcuni consigli chiave che possono guidarvi:

1. Creare un team CTI

Creare un team dedicato responsabile delle operazioni CTI. Questo team dovrebbe essere composto da persone con esperienza nell'intelligence sulle minacce, nella sicurezza e nell'analisi dei dati. Il team dovrebbe essere responsabile di:

- Raccolta di informazioni—Raccolta di informazioni sulle minacce da varie fonti.

- Analisi delle informazioni—Interpretazione dei dati sulle minacce e generazione di informazioni utili.

- Diffusione delle informazioni—Condivisione delle informazioni con gli stakeholder dell'organizzazione.

- Gestione di una libreria CTI—Creazione e gestione di un archivio di informazioni sulle minacce.

2. Integrazione con la risposta agli incidenti

Garantire una semplice integrazione tra CTI e processi di risposta agli incidenti. Ciò significa:

- Condivisione delle informazioni—Fornire agli addetti alla risposta agli incidenti informazioni rilevanti sulle minacce durante le indagini.

- Utilizzo degli IOC—Utilizzo di indicatori di compromissione (IOC) per rilevare e identificare attività dannose.

- Analisi dei metodi di attacco—Utilizzo delle CTI per comprendere i metodi di attacco e sviluppare strategie di risposta efficaci.

3. Collaborazione e condivisione delle informazioni

Promuovere la collaborazione all'interno dell'organizzazione e con i partner esterni. Ciò comporta:

- Condivisione delle informazioni a livello interno—Condivisione delle informazioni sulle minacce tra i team di sicurezza, le unità aziendali e il personale interessato.

- Collaborazione con partner esterni—Condivisione delle informazioni con altre organizzazioni, gruppi industriali e agenzie governative.

- Adesione a comunità di condivisione delle informazioni—Partecipazione a forum di settore e gruppi di condivisione delle informazioni per scambiare approfondimenti e best practice.

4. Miglioramento e adattamento continui

Valutare e perfezionare continuamente le pratiche CTI. Ciò comporta:

- Misurare l'efficacia della CTI—Monitorare metriche chiave, quali il numero di minacce rilevate, l'impatto della CTI sulla risposta agli incidenti e la riduzione degli incidenti di sicurezza.

- Raccolta di feedback—Raccolta di feedback dagli stakeholder sull'utilità e l'impatto delle CTI.

- Adattamento alle nuove minacce—Rimanere informati sulle minacce emergenti e aggiornare i processi CTI di conseguenza.

Seguendo queste best practice, le organizzazioni possono creare un programma CTI che le aiuti a mitigare le minacce, migliorare la loro sicurezza e proteggere le loro risorse preziose.

Sfide nella Cyber Threat Intelligence

Sebbene la CTI offra numerosi vantaggi, l'implementazione e la gestione di un programma di successo comportano anche delle sfide. Ecco alcune delle problematiche che le organizzazioni potrebbero dover affrontare:

1. Sovraccarico di dati e gestione

La gestione di grandi quantità di dati provenienti da fonti diverse può essere complessa. I team CTI devono essere in grado di:

- Filtrare e dare priorità ai dati—Identificare e concentrarsi sulle informazioni più rilevanti e utilizzabili.

- Organizzare e strutturare i dati—Creare un sistema per organizzare e archiviare grandi volumi di dati.

- Utilizzare strumenti di analisi dei dati—Utilizzare strumenti di analisi dei dati per automatizzare l'analisi e l'interpretazione dei dati.

2. Attribuzione delle minacce informatiche

Determinare la fonte degli attacchi e identificare gli autori può essere difficile. Ciò comporta:

- Analizzare i metodi di attacco—Comprendere le tecniche utilizzate in un attacco per determinare il potenziale aggressore.

- Correlare i punti dati—Collegare varie prove per identificare la fonte di un attacco.

- Utilizzare i profili degli autori delle minacce—Utilizzare i profili noti degli autori delle minacce e le TTP per attribuire gli attacchi.

3. Equilibrio tra velocità e accuratezza

È importante mantenere un equilibrio tra la fornitura di informazioni e l'accuratezza. Le organizzazioni devono:

- Fornire informazioni tempestive—Fornire tempestivamente le informazioni sulle minacce agli stakeholder per consentire una risposta rapida.

- Garantire l'accuratezza—Verificare l'accuratezza delle informazioni prima di condividerle per evitare falsi positivi e informazioni fuorvianti.

- Utilizzare strumenti automatizzati—Utilizzare strumenti automatizzati per accelerare l'analisi e la diffusione delle informazioni sulle minacce.

4. Garantire la privacy dei dati e la conformità

È essenziale rispettare le normative sulla privacy dei dati e proteggere le informazioni sensibili. Le organizzazioni devono:

- Rispettare le leggi sulla protezione dei dati—Rispettare le normative sulla privacy dei dati pertinenti, come il GDPR e il CCPA.

- Implementare misure di sicurezza dei dati—Archiviare e gestire i dati di intelligence sulle minacce per impedire accessi non autorizzati.

- Stabilire politiche di governance dei dati—Sviluppare politiche chiare per la raccolta, l'utilizzo e lo smaltimento dei dati.

Affrontare queste sfide è importante per costruire un programma CTI sostenibile ed efficace.

Casi di studio e applicazioni nel mondo reale

Ecco alcuni esempi reali che dimostrano la potenza del CTI:

#1. Assistenza sanitaria

Anthem, una delle più grandi compagnie di assicurazione sanitaria degli Stati Uniti, ha implementato un solido programma CTI a seguito di una grave violazione dei dati nel 2015. Ora utilizza le informazioni sulle minacce per identificare e mitigare potenziali minacce alla propria rete e ai dati dei clienti.

#2. Finanza

JPMorgan Chase, una delle principali società di servizi finanziari a livello mondiale, ha effettuato investimenti significativi nella sicurezza informatica e nella CTI. Ha istituito un Cyber Defense Center che utilizza le informazioni sulle minacce per monitorare e rispondere in tempo reale alle potenziali minacce informatiche.

#3. Governo

Il Dipartimento della Sicurezza Interna degli Stati Uniti gestisce il programma Automated Indicator Sharing (AIS), una piattaforma di condivisione delle informazioni sulle minacce informatiche. Questo sistema consente al dipartimento di condividere gli indicatori delle minacce informatiche con le agenzie federali e i partner del settore privato.

#4. Tecnologia

Microsoft dispone di una Digital Crimes Unit che utilizza la CTI per combattere la criminalità informatica. Utilizza le informazioni sulle minacce per contrastare le botnet e altre minacce informatiche che potrebbero influire sui propri prodotti e clienti.

#5. Vendita al dettaglio

Target, dopo aver subito una violazione dei dati nel 2013, ha investito massicciamente nella sicurezza informatica e nella CTI. Ora utilizza le informazioni sulle minacce per proteggere meglio i dati dei propri clienti e prevenire future violazioni.

Strumenti di intelligence sulle minacce informatiche di SentinelOne

SentinelOne protegge le organizzazioni di tutte le dimensioni con strumenti avanzati di cyber intelligence che gestiscono i processi relativi all'intero ciclo di vita delle minacce, consentendo agli utenti di rilevare le minacce su più vettori.

L'apprendimento basato sull'intelligenza artificiale di SentinelOne utilizza strumenti di analisi comportamentale che monitorano costantemente e cercano segni di violazioni della sicurezza. Risponde rapidamente alle minacce con il suo modulo ActiveEDR e fornisce dati approfonditi che consentono di comprendere meglio la causa di un attacco e le misure adottate per neutralizzarlo.

Con strumenti innovativi di rilevamento delle minacce che possono essere integrati con applicazioni di terze parti, tra cui Splunk, Okta, BigFix e altre, SentinelOne monitora i sistemi in tutta la rete e su tutte le piattaforme per garantire una visibilità e un'analisi approfondite in tutta l'azienda e in ogni fase del ciclo di vita delle informazioni sulle minacce informatiche.

Scoprite come SentinelOne aiuta le organizzazioni a proteggere in modo proattivo e olistico ciò che conta di più. Prenota una demo oggi stesso.

Conclusioni

Le informazioni sulle minacce informatiche aiutano a prevedere gli attacchi futuri, consentendo alle organizzazioni di comprendere, pianificare e prepararsi alle potenziali minacce e di reagire rapidamente quando qualcosa va storto. Utilizzando le CTI, le aziende possono risparmiare denaro, proteggere la loro reputazione e mantenere i loro sistemi più sicuri. Non si tratta solo di difendersi dagli attacchi, si tratta di essere pronti prima ancora che si verifichino.

Se state cercando una buona piattaforma CTI, prendete in considerazione SentinelOne. Utilizza l'intelligenza artificiale per individuare le minacce informatiche e combatterle automaticamente. Utilizzando SentinelOne, le aziende possono difendersi identificando i potenziali aggressori e riducendo al minimo i rischi. Prova oggi stesso SentinelOne!

"FAQs

Malware, phishing, attacchi denial-of-service e violazioni dei dati sono alcune delle minacce più comuni.

Inizia definendo obiettivi chiari, creando un team, scegliendo gli strumenti giusti e integrando CTI nei tuoi processi di sicurezza.

Queste piattaforme aiutano a gestire i dati, automatizzare le analisi, migliorare la visibilità delle minacce e facilitare la condivisione delle informazioni.

Inizia informandoti su CTI, esplorando le risorse disponibili, partendo da piccoli passi e prendendo in considerazione un servizio CTI gestito se hai bisogno di ulteriore assistenza.