Stéphane Nappo, vicepresidente del CISO, una volta ha giustamente affermato: “La sicurezza informatica è molto più di un argomento IT.” Eppure, la maggior parte delle aziende la tratta come se fosse solo questo, fino a quando non si verifica un disastro. Se le nostre esperienze con gli incidenti di sicurezza informatica ci hanno insegnato qualcosa, è che ignorare le falle di sicurezza nella vostra infrastruttura cloud non solo vi costerà milioni di dollari, ma anche la fiducia dei clienti.Secondo i dati del Ponemon Institute, i costi reputazionali, come il turnover dei clienti e la perdita di avviamento, possono raggiungere 1,57 milioni di dollari.Ogni volta che rimandate l'integrazione degli strumenti di monitoraggio cloud di Amazon Web Services (AWS), aggravate ulteriormente il danno.

Il monitoraggio della sicurezza cloud è importante per proteggere i vostri sistemi basati sul cloud. Monitora e analizza continuamente il vostro ambiente cloud per individuare e affrontare potenziali minacce prima che possano causare danni.

In un'epoca in cui la fiducia dei clienti guida la crescita, le aziende che sfruttano gli strumenti di sicurezza cloud AWS fungono da facilitatori, non solo da salvaguardie. Questo articolo spiega perché gli strumenti di monitoraggio della sicurezza AWS sono fondamentali.

Che cos'è il monitoraggio della sicurezza AWS?

Che cos'è il monitoraggio della sicurezza AWS?

Il monitoraggio della sicurezza AWS è molto simile ad avere un sistema di sorveglianza 24 ore su 24, 7 giorni su 7 per la tua configurazione cloud. Proprio come le telecamere tracciano i movimenti in un edificio, gli strumenti AWS tengono d'occhio tutto ciò che accade nel tuo ambiente (chiamate API, traffico di rete, impostazioni delle risorse e comportamento degli utenti) per rilevare immediatamente qualsiasi attività insolita o non autorizzata.

Oltre a rilevare le minacce in tempo reale, il monitoraggio della sicurezza AWS aiuta anche le aziende a rimanere al passo con le norme legali e regolamentari.

Che si tratti di stare al passo con le politiche sui dati o di mantenere tracce di audit, questi strumenti aiutano a evitare problemi di conformità. E poiché le esigenze aziendali cambiano, AWS collabora con fornitori terzi per offrire controlli di sicurezza flessibili che possono essere facilmente scalati man mano che l'azienda cresce.

Necessità degli strumenti di monitoraggio della sicurezza AWS

Il monitoraggio della sicurezza AWS non è solo una configurazione per il rilevamento di malware o uno strumento di tracciamento delle anomalie. È un servizio di monitoraggio del cloud. Ciò significa che monitora lo stato di salute delle infrastrutture IT basate sul cloud.

Con strumenti di questo tipo a disposizione, la vostra organizzazione può risolvere i problemi prima che abbiano un impatto sull'utente finale. Senza di essi, non solo mettete la vostra azienda a rischio di perdita di dati, ma mettete anche a dura prova le vostre operazioni, poiché potrebbero verificarsi interruzioni nel recupero dei dati in caso di attacco hacker.

La maggior parte delle organizzazioni sta quindi migrando i carichi di lavoro critici sul cloud. Microsoft riferisce che il 62% delle aziende intervistate ha già una strategia di migrazione al cloud. Per le aziende che crescono rapidamente nel cloud, è essenziale utilizzare strumenti avanzati di monitoraggio AWS. Ciò garantisce il rilevamento e la risoluzione proattivi, riducendo i tempi di inattività accumulati causati dagli attacchi informatici.

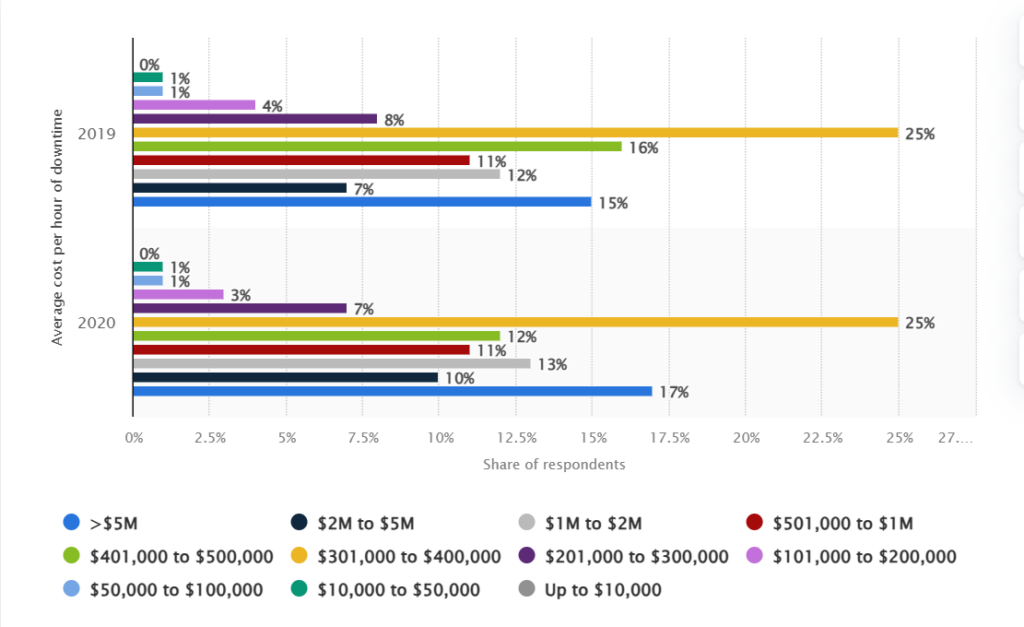

Circa il 25% delle aziende in tutto il mondo riferisce che i costi dei tempi di inattività dei server IT sono compresi tra 301.000 e 400.000 dollari all'ora. La mancata individuazione tempestiva delle violazioni potrebbe comportare ingenti perdite finanziarie e danni alla reputazione del marchio.

Gli strumenti di sicurezza cloud AWS possono anche fornire informazioni in tempo reale sulle vulnerabilità dei sistemi IT. Ma ciò che li rende indispensabili è la loro capacità di automatizzare le risposte alle minacce, riducendo gli errori umani e i tempi di risposta.

Gli strumenti di sicurezza cloud AWS possono anche fornire informazioni in tempo reale sulle vulnerabilità dei sistemi IT. Ma ciò che li rende indispensabili è la loro capacità di automatizzare le risposte alle minacce, riducendo gli errori umani e i tempi di risposta.

L'integrazione di questi sistemi nelle operazioni quotidiane garantisce che la sicurezza non sia solo un ripensamento. È un motore essenziale della resilienza operativa e della crescita a lungo termine. Molti, come Stéphane Nappo, hanno ormai compreso che la sicurezza informatica e il percorso di trasformazione digitale di un'organizzazione sono requisiti aziendali congiunti e non devono essere considerati separatamente. Il mantenimento di un ambiente AWS sicuro ed efficiente è ormai un requisito aziendale essenziale e non deve essere considerato separatamente.eacute;phane Nappo hanno ormai compreso che la sicurezza informatica e il percorso di trasformazione digitale di un'organizzazione sono requisiti aziendali congiunti e non devono essere considerati separatamente. Mantenere un ambiente AWS sicuro ed efficiente è ormai una strategia aziendale imperativa.

Guida al mercato CNAPP

Guida al mercato CNAPP

La guida di mercato Gartner per le piattaforme di protezione delle applicazioni cloud-native fornisce informazioni chiave sullo stato del mercato delle CNAPP.

Leggi la guidaPanorama degli strumenti di monitoraggio della sicurezza AWS nel 2025

Con il volume enorme di minacce cloud native in rapida evoluzione, l'approccio standard alla sicurezza non è più sufficiente. Ecco perché abbiamo compilato un elenco dettagliato di alcune delle principali soluzioni di sicurezza AWS. Le abbiamo esaminate attentamente attraverso ricerche approfondite e feedback degli utenti provenienti da fonti affidabili come G2, Gartner, Peerspot e Capterra.

Sapere quale scegliere può fare la differenza tra sicurezza e pericolo, successo e fallimento per un'azienda.

#1 SentinelOne Singularity Cloud Security

SentinelOne aiuta le aziende a rafforzare la loro posizione di sicurezza offrendo una soluzione unificata e scalabile per Cloud Security Posture Management (CSPM) e Cloud-Native Application Protection (CNAPP). Il CSPM è il processo di monitoraggio dei sistemi e delle infrastrutture basati sul cloud per individuare rischi e configurazioni errate, mentre il CNAPP è un prodotto che offre supporto e protezione ai carichi di lavoro cloud e a varie applicazioni. SentinelOne è progettato per fornire rilevamento, protezione e risposta in tempo reale in più ambienti, che si tratti di endpoint, infrastrutture cloud o container.

I motori di intelligenza artificiale statica e motori di intelligenza artificiale comportamentale cercano attivamente attività sospette, bloccando minacce come ransomware, attacchi senza file e exploit zero-day. Questi motori consentono ai vostri sistemi di contrastare e neutralizzare automaticamente le minacce in tempo reale.

Affrontando i problemi prima che si aggravino in questo modo, la piattaforma riduce i tempi medi di rilevamento (MTTD) e di risposta (MTTR). Ciò garantisce che la vostra infrastruttura IT rimanga protetta con rapidità e precisione.

L'integrazione di Endpoint Protection (EPP) con funzionalità avanzate di rilevamento e risposta degli endpoint (EDR) SentinelOne combina la sua intelligenza artificialecon una visibilità completa su tutti gli ambienti.

La sua tecnologia brevettata Storyline™ fornisce ai team SOC approfondimenti e telemetria senza aggiungere complessità.

Il motore di sicurezza offensiva di SentinelOne va oltre il monitoraggio delle potenziali minacce. Identifica percorsi di exploit verificati, consentendo ai team di cercare le minacce in modo proattivo. Con l'automazione con un solo clic, la correzione diventa quindi quasi senza sforzo.

L'adesione agli standard di settore come ISO 27001, PCI e NIST garantisce la conformità.

Panoramica della piattaforma SentinelOne La sicurezza cloud-native di SentinelOne è progettata per ottimizzare la protezione aziendale per gli ambienti AWS. Basata sull'intelligenza artificiale, la piattaforma offre una soluzione di sicurezza unificata dal codice al cloud che protegge il cloud, gli endpoint e le identità.Si integra perfettamente con i servizi AWS per fornire rilevamento, protezione e risposta alle minacce in tempo reale, garantendo la sicurezza del cloud. Grazie alla visibilità completa sulla configurazione AWS, è possibile ottenere informazioni chiare e soluzioni automatizzate per individuare e risolvere rapidamente i problemi.

In qualità di partner AWS di fiducia con oltre 20 integrazioni, tra cui Amazon Security Lake, AppFabric e Guard Duty, SentinelOne vi aiuta a migliorare la sicurezza e a semplificare le operazioni. Funziona con i principali servizi AWS come EC2, EKS e S3, quindi l'implementazione è facile e la sicurezza rimane elevata.

Caratteristiche:

Gli ambienti cloud odierni richiedono difese proattive in tempo reale che vanno ben oltre il semplice monitoraggio superficiale. L'idea è quella di passare da un approccio reattivo di tipo "antincendio" a uno preventivo. Ecco come SentinelOne fa proprio questo:

1. Rilevamento e prevenzione in tempo reale delle fughe di credenziali

SentinelOne esegue attivamente la scansione dei segreti in tempo reale, rilevando oltre 750 tipi su piattaforme quali BitBucket, GitHub e GitLab. Cogliendo queste fughe prima che si verifichino, impedisce che le credenziali cloud finiscano nei repository privati. Ciò contribuisce a ridurre la potenziale esposizione dei dati.

Supponiamo che esista un vettore di minaccia comune come i crypto miner. Quando una minaccia ottiene l'accesso alle credenziali di un cluster di computer EC2 e avvia un crypto miner come xmrig tramite un semplice script shell remoto, la piattaforma di SentinelOne rileva rapidamente l'attività dannosa.

In questi casi, più motori, tra cui l'Application Control Engine, segnalano il rilevamento, consolidando così tutto in un unico avviso.

Nell'immagine sopra, si può affermare con certezza che se l'agente fosse stato impostato su “Protect Mode" avrebbe attivato un'azione di risposta automatica. Tuttavia, con la modalità "Detect Mode" abilitata, il tecnico della sicurezza cloud può comunque risolvere il problema con un solo clic e avvisare il DevOps. Il DevOps può quindi condurre un'analisi delle cause alla radice, prevenendo future compromissioni delle credenziali.

2. Sicurezza Shift-Left per Infrastructure as Code (IaC)

Rileva le configurazioni errate nei modelli Infrastructure as Code (IaC), come Terraform e CloudFormation, applicando la sicurezza Shift-Left per individuare le vulnerabilità nelle prime fasi dello sviluppo. Ciò rafforza l'infrastruttura cloud risolvendo i problemi prima della distribuzione.

3. Falsi positivi quasi azzerati con un approccio di sicurezza offensivo

Adottando un approccio di sicurezza offensivo, SentinelOne riduce al minimo i falsi positivi. In questo modo fornisce ai team SOC solo minacce verificate e su cui è possibile intervenire. In altre parole, riduce l'affaticamento da allarmi e aumenta l'efficienza operativa.

4. Politiche di rilevamento delle minacce integrate e personalizzabili

La piattaforma consente agli utenti di accedere agli algoritmi di intelligenza artificiale integrati nei motori di rilevamento di SentinelOne. Questi algoritmi sono stati addestrati sui modelli comportamentali di circa un miliardo di campioni di malware.

In alternativa, è possibile scrivere politiche personalizzate per il rilevamento delle minacce e l'analisi degli eventi, consentendo loro di interrogare, cercare e applicare nuove regole di sicurezza su misura per gli ambienti specifici della propria organizzazione.

In questo caso, il motore di intelligenza artificiale comportamentale di SentinelOne segnala il malware sospetto e acquisisce dettagli fondamentali come il percorso del processo di origine (ad esempio Python), gli argomenti della riga di comando che puntano a uno script codificato in base64 e l'utente del processo. La piattaforma procede quindi a contenere automaticamente l'origine della minaccia.

5. Accelera l'individuazione e la mitigazione delle minacce cloud

SentinelOne offre alle aziende la rilevazione delle minacce cloud in tempo reale, indagini approfondite e una rapida mitigazione dei rischi. Migliora la risposta agli incidenti e garantisce tempi di risoluzione più rapidi.

6. Reportistica automatizzata sulla conformità e monitoraggio dei domini

La piattaforma genera report di conformità, esporta la distinta dei materiali software (SBOM) dal codice ed è in grado di monitorare i nomi di dominio. In questo modo, fornisce alle aziende gli strumenti necessari per garantire la conformità e la consapevolezza dei rischi esterni.

Problemi fondamentali che SentinelOne elimina

Le organizzazioni stanno affrontando una gamma sempre più ampia di minacce alla sicurezza. Quasi 68% delle aziende ha subito un attacco informatico nel 2022. E con la proliferazione degli ambienti cloud, i team IT faticano a stare al passo.

Senza una visibilità completa delle risorse cloud o un'automazione in grado di risolvere le configurazioni errate, i problemi si aggravano nel tempo.

Il costo di un passo falso può essere astronomico, eppure molte aziende sono ancora bloccate con tecnologie legacy che tengono i loro reparti IT alla cieca e costantemente impegnati a spegnere incendi.

Ecco una breve panoramica di come SentinelOne affronta i problemi di sicurezza più diffusi nelle aziende, come falliscono le soluzioni legacy e come questa piattaforma colma in modo intelligente queste lacune:

| Problemi IT ricorrenti nelle organizzazioni | Lacune lasciate dai sistemi AV legacy/di sicurezza informatica obsoleti | Come SentinelOne risolve il problema |

|---|---|---|

| Complessità del cloud e visibilità frammentata | Le soluzioni più datate spesso non riescono a monitorare gli ambienti cloud ibridi, causando lacune nella supervisione. | SentinelOne offre una visibilità completa sulle risorse cloud e on-premise, semplificando la sicurezza dei dati cloud e garantendo che nulla venga trascurato, sia su AWS, Azure o altrove. |

| Configurazioni errate non rilevate prima della distribuzione | I sistemi tradizionali si concentrano sul post-distribuzione, consentendo l'insorgere di rischi durante la produzione. | Grazie alla scansione proattiva dei modelli IaC come Terraform, SentinelOne rileva tempestivamente le configurazioni errate, risolvendo le vulnerabilità prima che raggiungano l'ambiente cloud. |

| Risposte manuali e lente alle minacce emergenti | Molti sistemi legacy si basano su interventi manuali, ritardando le attività di contenimento e risoluzione. | SentinelOne automatizza la risposta alle minacce con politiche personalizzabili. Consente reazioni immediate e su misura agli incidenti, riducendo al minimo la finestra di esposizione e il danno. |

| Malware che si diffonde senza controllo attraverso l'archiviazione cloud | Le soluzioni obsolete non dispongono di scansioni proattive negli ambienti di archiviazione cloud, consentendo la diffusione delle infezioni. | La scansione automatizzata dei file e la quarantena istantanea di SentinelOne impediscono la propagazione del malware, bloccando la minaccia alla fonte all'interno di sistemi di archiviazione come NetApp. |

| Mancanza di copertura per implementazioni cloud sconosciute e shadow IT | La maggior parte delle soluzioni legacy trascura le risorse cloud nascoste o non monitorate, aumentando l'esposizione al rischio. | SentinelOne individua e protegge attivamente le implementazioni cloud sconosciute, eliminando i punti ciechi e mitigando i rischi che lo shadow IT comporta per gli ecosistemi cloud. |

| Indagini lente e inefficienti dopo una violazione | Gli strumenti forensi frammentati rendono il tracciamento dei vettori di attacco e la valutazione dei danni un processo lungo e laborioso. | La tecnologia Storyline™ di SentinelOne fornisce telemetria forense in tempo reale, mappando il percorso dell'attacco e consentendo al team di sicurezza di effettuare analisi e prendere decisioni rapide. |

| Difficoltà nel soddisfare la conformità con la reportistica manuale | Il monitoraggio e la reportistica della conformità sono in genere noiosi e soggetti a errori con sistemi obsoleti. | SentinelOne semplifica la conformità con report automatizzati, scansione della pipeline CI/CD e generazione di SBOM, garantendo l'allineamento con le normative PCI DSS e HIPAA. |

SentinelOne garantisce una rapida implementazione per la protezione di oltre 3.500 dispositivi endpoint per Canva

SentinelOne ha collaborato con Canva, un'azienda leader riconosciuta nel settore dello sviluppo del design. Ecco perché:

- Sfida:

Canva non disponeva di server o reti in loco, come nella maggior parte delle reti aziendali tradizionali. La maggior parte del loro ambiente era basato sul cloud e la loro rapida crescita richiedeva che proteggessero la loro forza lavoro globale con una soluzione nel minor tempo possibile.

L'impatto di SentinelOne:

- Rapida implementazione

SentinelOne ha consentito un'implementazione senza soluzione di continuità su tutti i. In pochissimo tempo, ha offerto una visibilità a 360° all'azienda per monitorare la conformità e i casi d'uso del software.

- Riduzione della complessità di gestione

La mancanza di integrazione del kernel in Linux da parte della piattaforma, insieme alla parità di funzionalità tra i sistemi operativi (Mac e Windows), ha eliminato la necessità di un accesso profondo a livello di sistema, riducendo la complessità e migliorando la stabilità.

- Coerenza multipiattaforma

SentinelOne ha fornito una parità di funzionalità quasi totale tra Linux, Mac e Windows. Gli ingegneri della sicurezza di Canva hanno potuto rispondere in modo coerente su tutte le piattaforme senza preoccuparsi di limitazioni specifiche o lacune di visibilità.

- Tempi di risposta migliorati

Grazie a una telemetria affidabile e multipiattaforma, Canva è stata in grado di identificare e rispondere rapidamente alle minacce, migliorando l'efficienza complessiva delle operazioni di sicurezza.

Guarda le valutazioni e il numero di recensioni di Singularity Cloud Security su piattaforme di peer review come Gartner Peer Insights e PeerSpot.

Vedere SentinelOne in azione

Scoprite come la sicurezza del cloud basata sull'intelligenza artificiale può proteggere la vostra organizzazione con una demo individuale con un esperto dei prodotti SentinelOne.

Richiedi una demo#2 AWS Security Hub

AWS Security Hub è uno strumento CSPM. Controlla continuamente le risorse del tuo strumento di sicurezza AWS rispetto alle best practice di sicurezza. Questi controlli sono automatizzati e basati su controlli di sicurezza predefiniti che mappano i tuoi sistemi con framework di conformità come CIS e PCI DSS.

Caratteristiche:

AWS Security Hub verifica continuamente le risorse AWS rispetto alle migliori pratiche di sicurezza. Centralizza i risultati provenienti da più servizi AWS e prodotti partner in un unico formato, semplificando la gestione e la risposta agli avvisi di sicurezza.

Inoltre, svolge le seguenti funzioni:

- Automatizza i controlli di conformità utilizzando standard come CIS AWS Foundations

- Offrire la gestione della sicurezza con un dashboard personalizzabile

- Integrazione con AWS Lambda per scopi di correzione

- Supporta l'auditing della sicurezza in ambienti multi-account

Dai un'occhiata a TrustRadius e PeerSpot per scoprire cosa ne pensano gli utenti di AWS Security Hub

#3 AWS CloudTrail

Cloudtrail di Amazon è uno strumento di monitoraggio cloud aws che registra le attività degli utenti e l'utilizzo delle API da tutti i servizi AWS per supportare migliori processi di auditing e conformità. Registra gli eventi provenienti da AWS Management Console, CLI e SDK. CloudTrail Lake, un data lake gestito, archivia e analizza questi eventi e li converte dal formato JSON al formato Apache ORC per consentire l'esecuzione di query e audit.

Caratteristiche:

CloudTrail ha una serie di ottime caratteristiche e molti utenti lo trovano molto utile. Ecco perché:

- Aiuta a consentire l'auditing dei rischi e della conformità dei vostri account AWS

- Registra e monitora automaticamente le chiamate API AWS per il tuo account

- Consegna i file di log direttamente nel tuo bucket Amazon S3 per un'archiviazione sicura e accessibile

Valuta queste recensioni e ottieni un parere informato sulle funzionalità di AWS CloudTrail.

#4 Amazon GuardDuty

Amazon GuardDuty è uno strumento di monitoraggio della sicurezza che tiene sotto controllo e protegge i tuoi account AWS. Lo fa aiutando ad analizzare i metadati provenienti da CloudTrail, VPC Flow Logs e DNS Logs. Utilizza il machine learning per rilevare e identificare potenziali rischi per la sicurezza all'interno del tuo ambiente AWS.

Caratteristiche:

Amazon GuardDuty rafforza la sicurezza del cloud con funzionalità avanzate di rilevamento e monitoraggio. Le funzionalità includono:

- Possibilità di condividere i risultati con AWS Security Hub per il monitoraggio centralizzato della conformità e della sicurezza

- Verifica dei rischi per le risorse S3 attraverso l'analisi della gestione di AWS CloudTrail e degli eventi relativi ai dati S3

- Rileva attività dannose nei cluster Amazon EKS utilizzando la protezione Kubernetes

Scopri i feedback e le valutazioni su PeerSpot e SourceForge per ulteriori approfondimenti sulle funzionalità di Amazon GuardDuty.

#5 Prisma Cloud di Palo Alto Networks

Prisma Cloud gestisce la sicurezza e protegge i carichi di lavoro come piattaforma di sicurezza cloud. Offre visibilità, monitoraggio e avvisi fondamentali per le deviazioni dalla normalità operativa. Consentendo ai team di automatizzare i flussi di lavoro, migliora la comunicazione tra i reparti SecOps e DevOps.

Caratteristiche:

Alcune delle migliori caratteristiche di Prisma Cloud diventano evidenti una volta compreso come funziona per rafforzare la sicurezza degli ambienti multi-cloud. Ciò avviene attraverso:

- Protezione delle configurazioni, revisione dei codici e integrazione con altri strumenti

- Offerta di strumenti di sicurezza cloud per la sicurezza dei container di livello aziendale

- Implementazione di autorizzazioni e protezione delle identità degli utenti su piattaforme cloud come Azure e GCP

- Applicazione della microsegmentazione per una maggiore sicurezza

Recensione PeerSpot e Gartner Peer Insights per conoscere le opinioni degli utenti reali su Prisma Cloud.

#6 Check Point CloudGuard

La soluzione Check Point CloudGuard aiuta a fornire configurazioni di automazione della sicurezza e della conformità sia per il cloud pubblico che per gli ambienti Kubernetes. Il suo sistema di gestione centralizzato si basa su un'architettura di sicurezza multilivello che si sincronizza sistematicamente con misure avanzate di prevenzione delle minacce su cloud, rete e dispositivi mobili.

Caratteristiche:

Questa soluzione automatizza la sicurezza e aiuta le organizzazioni a monitorare le normative di conformità per gestire la postura dei vostri ambienti cloud. Inoltre:

- Utilizza politiche di sicurezza precise per limitare il movimento delle minacce e salvaguardare i diversi carichi di lavoro cloud.

- Firewall per applicazioni web preventivo basato su IA per bloccare le minacce zero-day

- Scala automaticamente la protezione per soddisfare le esigenze del tuo ambiente cloud

- Monitora e protegge chiavi API, token, credenziali e configurazioni rischiose esposti

Valuta le esperienze dei clienti su PeerSpot e G2 per valutare i punti di forza di Checkpoint.

#7 Amazon Macie

Amazon Macie è uno strumento di sicurezza di AWS che utilizza l'apprendimento automatico per individuare, etichettare e proteggere i dati sensibili. Esegue la scansione dell'ambiente AWS e contribuisce a mantenere i dati al sicuro. Attualmente supporta Amazon S3, con piani di espansione ad altri archivi dati AWS. Macie è in grado di identificare le informazioni di identificazione personale (PII) e le informazioni sanitarie protette (PHI) nei bucket S3 e di monitorare i bucket per garantire la sicurezza e il controllo degli accessi.

Caratteristiche:

- Questa soluzione migliora la sicurezza della protezione dei dati raggruppando i risultati correlati e centralizzando i report per gestire meglio la sicurezza in ambienti di grandi dimensioni. Altre caratteristiche includono:

- Crea e gestisce un "elenco di autorizzazioni" che definisce specifici modelli di testo che Macie deve ignorare durante l'ispezione dei materiali S3 alla ricerca di dati sensibili

- Consente la revisione sicura dei dati sensibili negli oggetti Amazon S3 utilizzando chiavi KMS gestite dal cliente

- Aggrega i risultati della scoperta di dati sensibili nell'account amministratore e invia i risultati ad Amazon EventBridge

Leggi le recensioni per formarti un'opinione informata sulle funzionalità di Amazon Macie.

#8 Amazon KMS

AWS Key Management Service (KMS) gestisce le chiavi di crittografia all'interno degli ambienti AWS. Genera e controlla le chiavi crittografiche per proteggere risorse quali bucket S3, database, chiavi API e log.

Aiuta a organizzare le chiavi in una chiara gerarchia di alias, identificatori e versioni. Semplifica la gestione della crittografia offrendo al contempo un controllo granulare su chi può accedere a cosa.

Caratteristiche:

Questa soluzione crittografa i dati su servizi come S3, EBS e RDS. Le sue caratteristiche principali includono:

- AWS KMS consente di creare e utilizzare chiavi KMS asimmetriche e coppie di chiavi di dati per la firma, la crittografia o l'accordo sulle chiavi.

- AWS CloudTrail registra le richieste effettuate ad AWS KMS, acquisendo dettagli quali l'utente, l'ora, la data, l'azione API e la chiave utilizzata, e memorizza questi registri in un bucket Amazon S3.

- AWS KMS garantisce la sicurezza delle chiavi in chiaro utilizzando moduli di sicurezza hardware (HSM) convalidati secondo gli standard NIST FIPS 140-2.

Nessuna valutazione disponibile su Gartner e Peerspot

#9 Amazon Inspector

AWS Inspector esegue la scansione delle istanze EC2, delle immagini dei container e delle funzioni Lambda per rilevare eventuali falle di sicurezza. Rivela le vulnerabilità, denominate Common Vulnerabilities and Exposures (CVE), che vengono condivise pubblicamente per migliorare la trasparenza e aumentare la consapevolezza.

Caratteristiche:

Amazon Inspector fornisce agli utenti un modello dinamico di gestione delle vulnerabilità su misura per la vostra configurazione cloud. Le sue caratteristiche includono:

- Regolazione del punteggio base del National Vulnerability Database (NVD) per fornire punteggi di gravità su misura per il vostro ambiente specifico.

- Può essere attivato per l'intera organizzazione con un solo clic ed è possibile automatizzare l'attivazione per i futuri membri quando si uniscono.

- Offre una “Visualizzazione dei risultati” che elenca tutti i risultati e fornisce informazioni dettagliate, consentendo di raggruppare i risultati per categoria o tipo di vulnerabilità.

Esplora le recensioni di PeerSpot per leggere recensioni di prima mano sull'usabilità di Amazon Inspector

#10 AWS Config

AWS Config monitora e registra in tempo reale le modifiche, come quelle apportate ai gruppi di sicurezza. Consente inoltre la creazione e l'applicazione di set di regole integrati o personalizzati per valutare tali modifiche.

Ad esempio, è possibile pianificare una funzione Lambda per tracciare gli eventi appena creati o rilevare violazioni delle regole e attivare una notifica SNS.

Caratteristiche:

AWS Config registra le configurazioni per tipi di risorse personalizzate, come server locali e sistemi di controllo delle versioni. Altre caratteristiche includono:

- Recupero di informazioni dettagliate sulla configurazione di una risorsa in qualsiasi momento nel passato utilizzando la console di gestione AWS, l'API o la CLI.

- Mappatura e tracciamento automatici delle relazioni tra le risorse AWS, come la registrazione delle modifiche quando un gruppo di sicurezza EC2 è associato a un'istanza EC2.

- Supporta l'estensibilità consentendo di pubblicare la configurazione delle risorse di terze parti in AWS Config utilizzando operazioni API pubbliche.

Dai un'occhiata a testimonianze degli utenti per una panoramica completa di AWS Config.

Come scegliere lo strumento di monitoraggio della sicurezza AWS giusto

Nel 2021, il 71% dei responsabili delle decisioni IT ha identificato il monitoraggio e l'osservabilità come le principali priorità cloud. Tuttavia, un sondaggio condotto da LogDNA e Harris Poll mostra che il 74% delle aziende non riescono a raggiungere una vera osservabilità. Ciò dimostra che l'importanza di dotarsi degli strumenti giusti non può essere sottolineata abbastanza.

Quando si selezionano gli strumenti di monitoraggio della sicurezza AWS adeguati, è necessario innanzitutto pensare oltre le minacce imminenti odierne. Rendere la sicurezza cloud del reparto IT a prova di futuro dovrebbe essere una priorità assoluta.

Ciò significa semplicemente che la vostra azienda deve adottare sistemi che non solo rispondano ai rischi attuali. Devono anche adattarsi e porre rimedio a quelli emergenti "mutati".

Gli strumenti legacy possono rilevare errori di configurazione di base, ma cosa succede quando le minacce evolvono più rapidamente delle vostre capacità di rilevamento? Ciò dimostra che il passaggio a sistemi intelligenti basati sull'intelligenza artificiale (modelli di autoapprendimento continuo) non è più facoltativa, ma una necessità.

Alcuni fattori chiave da considerare nella valutazione dei vostri strumenti di monitoraggio della sicurezza AWS includono quanto segue.

1. Concentrarsi su ciò che necessita realmente di protezione

Anziché optare per un approccio unico per tutti, non dimenticate i componenti più critici che gestiscono la vostra attività. Ad esempio, proteggere un database ospitato nel cloud con le informazioni dei clienti è più urgente che proteggere una semplice applicazione web. Le violazioni dei dati colpiscono duramente i profitti e hanno un grave impatto sulle entrate.

Ogni dollaro speso dovrebbe corrispondere al rischio, soprattutto quando il costo delle violazioni dei dati nel 2019 ha registrato un aumento fino al 4% del tasso di abbandono dei clienti, con un costo medio di 5,7 milioni di dollari. Si tratta di un aumento del 45% rispetto al costo totale medio delle violazioni dei dati.

2. La conformità dovrebbe essere più di una semplice casella da spuntare

Non si tratta solo di soddisfare i requisiti del GDPR o del PCI DSS. Gli strumenti giusti semplificano anche gli audit, forniscono un monitoraggio in tempo reale delle violazioni della conformità ed evitano multe normative a sorpresa. Con l'87% delle organizzazioni che segnala risultati insoddisfacenti a causa della scarsa maturità della conformità o di misure di conformità reattive, trovare strumenti che semplificano il processo può offrirvi un vantaggio reale.

3. Investite dove conta di più

La sicurezza del cloud può far lievitare i costi, ma dare priorità alle risorse ad alto rischio e sfruttare strumenti efficienti in termini di costi ti garantisce una protezione continua senza spendere una fortuna. Concentrati su strumenti che offrono scalabilità senza sacrificare le prestazioni man mano che il tuo cloud cresce, allineando i costi ai rischi in evoluzione.

4. L'integrazione perfetta è imprescindibile

Non servono più strumenti, ma una migliore integrazione. Uno strumento che non si integra bene con l'ecosistema AWS esistente aggiunge più complessità che sicurezza. Scegliete invece strumenti in grado di funzionare senza intoppi all'interno della vostra infrastruttura, riducendo al minimo gli attriti operativi e garantendo una copertura completa.

5. Crescete senza dover rifare l'intero stack di sicurezza

Il panorama della sicurezza cambia rapidamente. Scegliete quindi strumenti scalabili che si evolvano insieme al vostro ambiente AWS. Con oltre il 50% delle aziende accelererà l'adozione del cloud entro il 2028, i tuoi strumenti di sicurezza dovrebbero adattarsi senza sforzo al cambiamento dei tuoi carichi di lavoro. Non dovresti sentirti costretto a riprogettare il tuo approccio.

6. L'esperienza utente è più importante di quanto pensiate

Uno strumento mal progettato che richiede settimane di formazione per essere utilizzato in modo efficace può compromettere i tempi di risposta della sicurezza. Optate per sistemi intuitivi con interfacce chiare e abbondanti risorse di formazione. Ciò aiuterà il vostro team a iniziare a prevenire le minacce, invece di perdere tempo a capire come funziona lo strumento.

Guida all'acquisto CNAPP

Guida all'acquisto CNAPP

Scoprite tutto quello che c'è da sapere per trovare la giusta piattaforma di protezione delle applicazioni cloud-native per la vostra organizzazione.

Leggi la guidaConclusione

Gli strumenti di monitoraggio della sicurezza AWS sono funzionali principalmente per prevenire violazioni dei dati e attacchi. Tuttavia, sono anche fattori chiave per garantire la resilienza aziendale a lungo termine.

Le lacune di sicurezza sono inevitabili, ma concentrarsi sulle risorse critiche e utilizzare strumenti scalabili e adattivi fa la differenza. Strumenti come SentinelOne Singularity Cloud, con il suo avanzato sistema di rilevamento delle minacce basato sull'intelligenza artificiale e la perfetta integrazione con AWS, sono fondamentali per rendere la vostra infrastruttura a prova di futuro.

"FAQs

Il monitoraggio della sicurezza AWS è importante perché offre una visibilità costante sulla configurazione AWS, aiutandoti a individuare e gestire le minacce alla sicurezza in tempo reale.

Poiché AWS utilizza un'infrastruttura complessa e si integra con strumenti di terze parti, possono emergere vulnerabilità. Un buon monitoraggio aiuta a individuare immediatamente problemi quali configurazioni errate, attività insolite o accessi non autorizzati.

Inoltre, ti aiuta a mantenere la conformità tracciando chi accede a cosa, come vengono utilizzate le risorse e quando vengono modificate le impostazioni, garantendo la conformità agli standard di settore.

AWS Security Monitoring Tool è una raccolta di servizi nativi AWS integrati che consentono di monitorare l'ambiente AWS in tempo reale. Consente all'utente di identificare i rischi per la sicurezza, controllare le modifiche e mantenere le misure necessarie.

Strumenti come CloudWatch monitorano le prestazioni e rilevano eventuali attività insolite, mentre CloudTrail registra tutte le chiamate API e le modifiche alle risorse. GuardDuty aggiunge un ulteriore livello di protezione utilizzando l'apprendimento automatico per rilevare le minacce, in modo da poter mantenere il controllo della sicurezza senza congetture.

Gli strumenti di monitoraggio della sicurezza AWS forniscono un preallarme delle minacce alla sicurezza, il che significa che è possibile affrontarle prima che si trasformino in rischi più gravi. Altrettanto importante è il fatto che sono in grado di farlo senza la necessità di controlli manuali costanti del sito, poiché rilasciano avvisi e notifiche preprogrammati in tempo reale.

Inoltre, sono adattabili e consentono di incorporare misure di sicurezza aggiuntive collegandosi a sistemi di sicurezza di terze parti. Dal punto di vista della conformità, questi strumenti monitorano automaticamente e continuamente i modelli dell'ambiente AWS per PCI-DSS, ISO 27001, ecc. Di conseguenza, riducono il rischio di sanzioni o interruzioni delle operazioni dovute a violazioni, garantendo non solo la sicurezza, ma anche l'immagine della vostra azienda.

SentinelOne è un'ottima opzione per il monitoraggio della sicurezza AWS perché la sua piattaforma basata sull'intelligenza artificiale fornisce protezione, rilevamento e risposta in tempo reale su tutta la configurazione AWS. Con funzionalità come Cloud Detection & Response (CDR) e Cloud Workload Security (CWS), si ottiene una visibilità completa e correzioni automatiche per qualsiasi problema che si presenti.

Un grande vantaggio è la facilità con cui SentinelOne si integra con AWS Security Hub, estraendo dati di alta qualità sulle minacce dai suoi agenti, in modo che il team di sicurezza possa rapidamente stabilire le priorità e gestire le minacce. Offre inoltre scansioni delle vulnerabilità senza agenti e controlli per oltre 750 tipi di segreti sia nei cloud pubblici che privati, mantenendo il tuo ambiente sicuro dall'inizio alla fine.

In qualità di partner AWS con oltre 20 integrazioni, SentinelOne lavora a stretto contatto con i servizi AWS, facilitando l'implementazione tramite AWS Marketplace e garantendo la sicurezza del cloud con il minimo sforzo.

Amazon CloudTrail è lo strumento di monitoraggio nativo di AWS. Viene utilizzato principalmente per tracciare le chiamate API e l'attività degli utenti nella vostra infrastruttura. Fornisce visibilità sulle azioni intraprese da utenti, ruoli o servizi, consentendo un migliore controllo della governance, della conformità e dei rischi operativi.