Face à des menaces toujours plus nombreuses et sophistiquées, les contrôles de sécurité traditionnels doivent souvent être renforcés pour combler les lacunes en matière de détection et de réponse. C'est là qu'intervient la détection et la réponse étendues (XDR), une approche de sécurité puissante et unifiée qui promet d'améliorer la visibilité des menaces tout en rationalisant vos mécanismes de défense.

Mais qu'est-ce que le XDR, réellement, et est-il suffisamment efficace pour sécuriser votre organisation et ses divers actifs numériques ? Cet article décompose le concept d'architecture XDR et révèle d'autres informations exploitables grâce auxquelles vous pouvez le mettre en œuvre dans votre environnement afin d'améliorer réellement votre posture de sécurité.

Et le simple fait d'améliorer votre posture de sécurité suffira-t-il ? Eh bien, discutons-en ci-dessous.

Qu'est-ce que le XDR ?

Qu'est-ce que le XDR ?

Le XDR est une solution de cybersécurité conçue pour faire face aux menaces actuelles en regroupant plusieurs niveaux de détection et de réponse sous une même enseigne et en étendant leurs capacités. Prenons l'exemple d'un ancien château médiéval. Autrefois, il suffisait peut-être de défendre le château avec des murs solides et une tour de guet. Mais à mesure que les menaces évoluaient, les envahisseurs évoluaient eux aussi, capables de creuser ou d'escalader des tunnels ou des murs au cœur de la nuit. Pour continuer à assurer leur sécurité, les défenseurs du château ont dû s'adapter en surveillant les portes et le ciel, le sous-sol et tous les autres endroits où un risque pouvait apparaître.

Les outils de sécurité traditionnels, tels que les pare-feu ou les applications antivirus, se concentrent sur un seul vecteur de menace spécifique, à l'image d'un chevalier surveillant la porte du château. Comme ils se concentrent uniquement sur ce vecteur, ils ne détectent pas les attaques plus subtiles. Le XDR s'apparente à un système de défense moderne : toutes les tours de guet sont connectées et surveillent les portes, les murs, les tunnels et les messagers afin de ne laisser passer aucune menace.

Le XDR intègre des données provenant de nombreuses sources (terminaux, serveurs, services cloud et réseaux) pour offrir une vue d'ensemble des attaques. Il ne s'agit pas d'un outil de détection, mais d'un instrument grâce auquel votre organisation peut répondre rapidement et efficacement à toutes ces menaces en automatisant et en hiérarchisant les réponses en fonction du danger. Le XDR est comme un fort vigilant qui a des yeux partout. Il observe l'ensemble du champ de bataille et est prêt à se défendre de tous les côtés.

Composants essentiels de l'architecture XDR

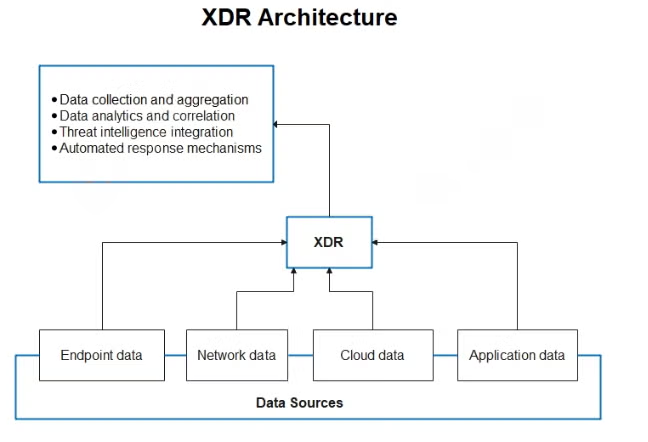

Une architecture XDR

Comme illustré ci-dessus, une architecture XDR combine divers éléments de cybersécurité afin de présenter une vue d'ensemble de la détection, de l'analyse et de la réponse aux menaces. Ses éléments principaux fournissent une plateforme intégrée pour une détection, une analyse et une réponse transparentes dans plusieurs domaines.

Vous trouverez ci-dessous une description détaillée de ses composants principaux.

1. Collecte et agrégation des données

Il s'agit de la couche fondamentale de l'XDR, où les données brutes sont collectées à partir de diverses sources. Elle intègre la télémétrie provenant de plusieurs environnements afin d'offrir une visibilité complète. Les principales sources de données sont les suivantes :

Données des terminaux : Recueillez les journaux ou les données comportementales générés par vos terminaux, qu'il s'agisse de serveurs, d'ordinateurs portables, d'appareils mobiles ou de tout autre appareil IoT. Cela permet de détecter les anomalies telles que les logiciels malveillants dans vos systèmes ou les comportements inhabituels.

Données réseau : Pour détecter les menaces réseau, collectez des informations sur votre trafic réseau, notamment les flux de paquets, les anomalies réseau, les journaux du pare-feu et l'historique des connexions.

Les données cloud capturent les activités au sein de vos environnements cloud, qu'il s'agisse d'IaaS, de PaaS ou de SaaS. Elles analysent les modèles d'accès, l'utilisation des applications et l'activité des API au sein du cloud, ce qui peut permettre de détecter des erreurs de configuration ou des violations.

Données d'application : Cela inclut les données au niveau des applications, telles que les journaux de vos applications, bases de données et services web. Ces informations vous seront très utiles pour identifier les attaques, telles que les injections SQL, les XSS ou les accès illégaux à l'application.

2. Analyse et corrélation des données

L'architecture XDR intègre la collecte de vastes données de sécurité provenant de différentes sources. Des algorithmes avancés d'analyse et d'apprentissage automatique corrèlent les événements de vos systèmes afin d'identifier les modèles qui indiquent réellement une cybermenace.

3. Intégration des renseignements sur les menaces

Les systèmes XDR intègrent des flux provenant de plateformes de renseignements sur les menaces qui fournissent des informations en temps réel sur les menaces émergentes, les vulnérabilités et les tactiques d'attaque. Grâce à ces renseignements, le mécanisme de détection du XDR sera amélioré et vos équipes de sécurité seront même averties à l'avance des risques.

Grâce à ce type d'intégration, votre organisation se tient informée des tendances mondiales en matière de menaces. Cela signifie également que votre organisation peut toujours se défendre contre les attaques connues et les exploits qui viennent d'être découverts.

4. Mécanisme de réponse automatisé

Les systèmes XDR disposent de mécanismes de réponse automatisés, qui rendent la réponse aux incidents plus efficace. Une fois la menace détectée et confirmée, la plateforme peut prendre des mesures prédéfinies, telles que l'isolation des appareils affectés, le blocage des adresses IP malveillantes ou le lancement d'analyses du système.

L'automatisation permet donc de localiser la distribution des attaques, de réduire le temps de réponse et d'atténuer la vitesse à laquelle les dommages sont réduits. Elle évite également de surcharger les équipes de sécurité et leur permet de se concentrer davantage sur des questions complexes ou stratégiques.

Principales caractéristiques du XDR

Comme vous le savez déjà, le XDR améliore la sécurité de votre organisation en intégrant divers outils et systèmes de sécurité dans une solution unifiée. Voici les principales fonctionnalités du XDR.

1. Visibilité unifiée

1. Visibilité unifiée

XDR intègre et consolide les données provenant de plusieurs couches de sécurité dans une seule plateforme. Cette vue unifiée aide vos équipes de sécurité à acquérir une compréhension globale de votre posture de sécurité et à détecter les menaces dans divers environnements.

Elle réduit les silos de données et permet une corrélation transparente entre vos outils de sécurité, offrant ainsi une meilleure connaissance de la situation.

2. Détection avancée des menaces

XDR utilise des algorithmes sophistiqués d'analyse, d'IA et d'apprentissage automatique pour identifier les menaces avancées que les outils de sécurité traditionnels pourraient manquer. En analysant vos données provenant de plusieurs sources et en appliquant des analyses comportementales, XDR peut repérer les anomalies, détecter les attaques zero-day et découvrir des menaces cachées telles que les les logiciels malveillants sans fichier ou les menaces internes.

3. Réponse automatisée aux menaces

Le XDR automatise le processus de réponse aux menaces grâce à des scénarios et des workflows prédéfinis. Lorsqu'une menace est détectée, il peut déclencher des actions telles que la mise en quarantaine des systèmes affectés, le blocage du trafic malveillant et la réparation des actifs compromis sans intervention manuelle de votre part.

Cette automatisation permet de réduire les temps de réponse, de minimiser le risque d'erreur humaine et de permettre à vos équipes de se concentrer sur des tâches plus stratégiques.

4. Opérations de sécurité simplifiées

En consolidant les alertes, les analyses et les mécanismes de réponse au sein d'une plateforme unifiée, XDR simplifie les opérations de sécurité et réduit la fatigue liée aux alertes. La plateforme hiérarchise les alertes en fonction de leur gravité et de leur contexte, ce qui permet à vos équipes de sécurité de se concentrer sur les incidents les plus critiques.

Une longueur d'avance en matière de sécurité des points d'accès

Découvrez pourquoi SentinelOne a été nommé leader quatre années de suite dans le Gartner® Magic Quadrant™ pour les plateformes de protection des points finaux.

Lire le rapport

XDR vs. autres cadres de sécurité

Comme mentionné précédemment, le XDR offre une approche intégrée, corrélant les données provenant de plusieurs sources pour une détection holistique et une réponse automatisée. Par exemple, SIEM (Security Information and Event Management) se concentre sur l'agrégation et l'analyse des journaux, mais manque souvent de réponse automatisée. EDR (Endpoint Detection and Response), quant à lui, se concentre sur la détection spécifique aux terminaux, tandis que NDR (Network Detection and Response) est dédié à l'analyse du trafic réseau.

Dans le tableau ci-dessous, nous comparons les cadres de sécurité XDR, SIEM, EDR et NDR.

XDR vs SIEM

| XDR | SIEM |

|---|---|

| Comprend des actions de réponse automatisées telles que la mise en quarantaine, la correction ou l'application de politiques | Nécessite généralement beaucoup d'investigations manuelles et de corrélations de la part des analystes de sécurité |

| Proactif dans la recherche des menaces avec des réponses automatisées aux incidents | Lenteur en termes de temps de réponse, car elle se concentre davantage sur la collecte et l'analyse des données que sur la réponse automatisée |

XDR vs EDR

| XDR | EDR |

|---|---|

| Agrège les données provenant de différentes couches pour fournir une détection et une réponse complètes aux menaces | Détecte et répond aux menaces spécifiques aux terminaux, telles que les logiciels malveillants ou les ransomwares |

| Offre une visibilité et un contexte améliorés en corrélant les données provenant de plusieurs environnements | Analyse principalement l'activité des terminaux, telle que l'exécution des processus, les modifications de fichiers et les connexions réseau |

XDR vs NDR

| XDR | NDR |

|---|---|

| Offre une portée plus large pour la détection et la réponse, y compris les événements réseau et non réseau | Concerne principalement les menaces qui proviennent ou se propagent via le réseau |

| Offre des capacités centralisées de détection, de corrélation et de réponse à tous les niveaux | Souvent utilisé pour détecter les mouvements latéraux et les attaques furtives au sein du réseau |

Pour une sécurité complète, Singularity™ XDR de SentinelOne combine les atouts de tous les systèmes ci-dessus en une seule plateforme, réduisant ainsi les silos et offrant des capacités de réponse automatisées plus rapides. Vous pouvez essayer la démo gratuite et protéger vos systèmes contre les cybermenaces en constante évolution.

Mise en œuvre du XDR dans une organisation

La mise en œuvre d'un XDR implique un processus en plusieurs étapes, allant de l'évaluation de vos besoins en matière de sécurité à la sélection de la solution appropriée. Cela garantit une intégration harmonieuse avec les outils existants. Une planification et une exécution adéquates peuvent améliorer la détection des menaces et la réponse aux incidents de votre organisation’s.lt;a href="https://www.sentinelone.com/cybersecurity-101/services/what-is-an-incident-response/">réponse aux incidents et la posture globale de cybersécurité de votre organisation.

Vous trouverez ci-dessous les lignes directrices relatives aux étapes clés de la mise en œuvre du XDR.

1. Évaluation des besoins et des risques en matière de sécurité

Avant de mettre en œuvre le XDR, veillez à évaluer de manière approfondie la posture de sécurité de votre organisation. Cela implique d'identifier les actifs clés, les menaces potentielles, les vulnérabilités et les capacités actuelles de détection et de réponse.

Comprendre les risques spécifiques auxquels votre organisation est confrontée vous aidera à définir la portée et les objectifs du déploiement du XDR. Cela garantit que la plateforme répond aux défis de sécurité les plus critiques.

2. Choisir la bonne solution XDR

2. Choisir la bonne solution XDR

Avec les nombreuses solutions XDR disponibles, choisir la bonne nécessite une évaluation minutieuse des fonctionnalités, de l'évolutivité et la réputation du fournisseur. Recherchez des plateformes qui correspondent bien à vos objectifs de sécurité et qui sont compatibles avec les outils existants.

En outre, il est important de tenir compte du niveau d'assistance du fournisseur, de sa feuille de route en matière d'innovation et de la capacité de la solution à s'intégrer à l'environnement opérationnel de votre organisation.

3. Intégration avec les outils de sécurité existants

Le XDR est conçu pour améliorer la visibilité en s'intégrant aux outils de sécurité existants. Un processus d'intégration fluide est essentiel pour minimiser les perturbations et garantir que les données provenant de ces outils s'intègrent de manière transparente dans le système XDR.

Vous devez choisir un fournisseur qui garantit l'interopérabilité et vous permet, si nécessaire, de reconfigurer ou de mettre à niveau certains outils pour une compatibilité totale.

4. Formation du personnel et développement des compétences

Pour mettre en œuvre avec succès un XDR qui va au-delà de la technologie, vos équipes de sécurité doivent être formées à l'utilisation efficace de la nouvelle plateforme. Cela implique notamment de comprendre comment interpréter les informations générées par le XDR, d'ajuster les workflows et d'affiner les stratégies de réponse aux incidents.

L'apprentissage continu et le perfectionnement des compétences sont essentiels, car les solutions XDR évoluent progressivement. Cela permet à votre personnel d'exploiter pleinement le potentiel de la plateforme et de répondre efficacement aux menaces.

Avantages de l'architecture XDR

Voici quelques-uns des principaux avantages de l'architecture XDR :

- Taux de détection améliorés : XDR intègre des données provenant de diverses sources, ce qui permet de mieux identifier les menaces sophistiquées grâce à des analyses avancées et des informations comportementales.

- Réponse plus rapide aux incidents : les capacités de réponse automatisées et les processus d'investigation rationalisés permettent à vos équipes de sécurité de réagir à temps et d'atténuer les menaces potentielles.

- Réduction de la fatigue liée aux alertes : XDR corrèle et hiérarchise les alertes, minimisant ainsi le bruit et permettant aux équipes de se concentrer sur les menaces critiques sans être submergées par des notifications non pertinentes.

- Renforcement de la posture de sécurité : en offrant une vue d'ensemble du paysage des menaces, XDR aide les organisations à identifier les vulnérabilités et à adapter leurs stratégies de sécurité. Cela conduit à une amélioration globale des défenses.

Défis et considérations

La mise en œuvre et la maintenance du XDR s'accompagnent parfois d'une série de défis et de considérations. Voici quelques domaines clés à explorer.

1. Confidentialité des données et conformité

Vous savez déjà que les plateformes XDR collectent et analysent de grandes quantités de données sur vos réseaux, vos terminaux et vos applications. Il est essentiel de s'assurer que ces données sont conformes aux réglementations régionales et sectorielles telles que le RGPD ou l'HIPAA. Des problèmes de confidentialité se posent lorsque vos données sensibles sont agrégées et partagées entre plusieurs systèmes.

Par conséquent, vous devriez envisager de mettre en œuvre des contrôles d'accès robustes contrôles d'accès, chiffrementet des pratiques d'anonymisation des données afin d'éviter les violations et de garantir la conformité.

2. Complexité de l'intégration

L'architecture XDR vise à unifier les données et les alertes de sécurité provenant de diverses sources. Cependant, l'intégration d'outils de sécurité et de systèmes hérités disparates peut s'avérer difficile. Les problèmes de compatibilité entre l'infrastructure de sécurité existante et la plateforme XDR peuvent compliquer le déploiement. Cette pratique peut entraîner des retards, une augmentation des coûts ou une visibilité incomplète.

Une intégration transparente nécessite une planification minutieuse et peut impliquer une personnalisation ou une reconfiguration importante de vos systèmes existants.

3. Implications financières

Le déploiement d'une solution XDR implique souvent un investissement financier important. Au-delà des coûts directs liés aux licences, vous devez tenir compte des mises à niveau de l'infrastructure, de la formation de vos équipes de sécurité et des frais de gestion courants.

Il est essentiel de trouver un équilibre entre votre sécurité et les coûts, car une solution XDR peut vous permettre de réaliser des économies à long terme grâce à une détection et une réponse plus rapides.

4 Dépendance vis-à-vis d'un fournisseur

L'adoption d'une plateforme XDR provenant d'un seul fournisseur peut créer des dépendances, ce qui peut nuire à la flexibilité à l'avenir. La dépendance vis-à-vis d'un fournisseur peut vous empêcher d'adopter de nouvelles technologies ou de changer de fournisseur sans engager des coûts importants.

Votre organisation doit évaluer les implications à long terme d'un engagement auprès d'un fournisseur XDR spécifique. Cela vous permettra de conserver la capacité d'adapter et de faire évoluer votre architecture de sécurité au fil du temps.

Découvrez une protection inégalée des points finaux

Découvrez comment la sécurité des points finaux alimentée par l'IA de SentinelOne peut vous aider à prévenir, détecter et répondre aux cybermenaces en temps réel.

Obtenir une démonstrationConclusion

L'architecture XDR représente une avancée révolutionnaire dans le domaine de la cybersécurité, en réunissant différentes couches de sécurité au sein d'un système de défense cohérent, intelligent et proactif. Pour mettre en œuvre efficacement le XDR, les organisations doivent donner la priorité à une intégration complète. Cela garantit l'alignement des outils de sécurité et favorise une culture d'adaptation continue aux menaces en constante évolution.

Lorsqu'il est correctement mis en œuvre, le XDR renforce non seulement votre capacité de détection des menaces, mais permet également à vos équipes d'agir rapidement et de manière décisive, transformant ainsi des données chaotiques en informations exploitables.

Adoptez le XDR pour passer d'une défense réactive à une défense proactive, et ainsi mettre en place une posture de sécurité résiliente capable de résister dès aujourd'hui aux menaces de demain.

FAQs

Le XDR est un cadre de cybersécurité intégré qui combine les données provenant de différentes couches de sécurité dans un système unifié afin de détecter, d'analyser et de répondre plus efficacement aux menaces.

Le XDR va au-delà de l'EDR en intégrant plusieurs couches de sécurité dans une seule plateforme, plutôt que de se contenter de surveiller les terminaux comme le fait l'EDR. Le XDR diffère également du SIEM, qui collecte et corrèle les journaux, mais ne fournit pas d'actions de réponse automatisées.

Le XDR fonctionne généralement comme une solution logicielle en tirant parti de vos outils de sécurité existants, car il ne nécessite pas de matériel spécialisé. Cependant, pour être efficace, il doit être correctement intégré à votre infrastructure actuelle.