La chasse aux menaces est une approche proactive visant à identifier et à atténuer les cybermenaces avant qu'elles ne causent des dommages. Ce guide explore les principes de la chasse aux menaces, ses avantages et les techniques utilisées par les professionnels de la sécurité.

Découvrez l'importance des renseignements sur les menaces et de la surveillance continue pour une chasse aux menaces efficace. Comprendre la chasse aux menaces est essentiel pour les organisations qui cherchent à renforcer leur posture en matière de cybersécurité.

Qu'est-ce que la recherche de cybermenaces ?

Qu'est-ce que la recherche de cybermenaces ?

La recherche de cybermenaces consiste à rechercher de manière proactive et systématique les signes de cybermenaces potentielles au sein du réseau ou des systèmes d'une organisation. Cela peut se faire à l'aide de techniques manuelles et automatisées, telles que l'analyse des données des journaux, l'exécution d'analyses du réseau et l'utilisation de flux de renseignements sur les menaces. La chasse aux cybermenaces vise à identifier les menaces potentielles qui ont pu échapper aux contrôles de sécurité traditionnels, tels que les pare-feu ou les systèmes de détection d'intrusion. En détectant et en réagissant rapidement à ces menaces, les organisations peuvent réduire le risque d'être touchées par une cyberattaque et maintenir la sécurité et la disponibilité de leurs systèmes et réseaux.

La recherche de menaces peut être définie comme une pratique conçue pour vous aider à trouver les adversaires qui se cachent dans votre réseau avant qu'ils ne puissent lancer une attaque ou atteindre leurs objectifs. Contrairement à la plupart des stratégies de sécurité, la recherche de menaces est une technique proactive qui combine les données et les capacités d'une solution de sécurité avancée avec les solides compétences analytiques et techniques d'un individu ou d'une équipe de professionnels de la chasse aux menaces.

La recherche de menaces est une activité très différente de la réponse aux incidents ou de la criminalistique numérique. L'objectif des méthodologies de DF/IR est de déterminer ce qui s'est passé après qu'une violation de données a été mise au jour. En revanche, lorsqu'une équipe de chasse aux menaces se lance dans la chasse aux menaces, son objectif est de rechercher les attaques qui ont pu passer à travers vos couches de défense.

La recherche de menaces diffère également des tests de pénétration et l'évaluation des vulnérabilités. Ces derniers tentent de simuler une attaque provenant de l'extérieur, tandis que les chasseurs de menaces partent du principe qu'un attaquant est déjà présent dans le réseau et essaient ensuite de rechercher des indicateurs de compromission, les mouvements latéraux et d'autres artefacts révélateurs pouvant fournir des preuves d'un comportement d'attaque.

De quoi avez-vous besoin pour vous lancer dans la chasse aux menaces ?

Comme nous l'avons vu, le processus de recherche des cybermenaces consiste à rechercher de manière agressive les IOC cachés et les comportements secrets en partant du principe qu'une violation s'est produite, puis en recherchant les activités anormales. Pour ce faire, les analystes en sécurité doivent séparer l'inhabituel de l'habituel, en filtrant le bruit du trafic réseau quotidien à la recherche d'activités encore inconnues.

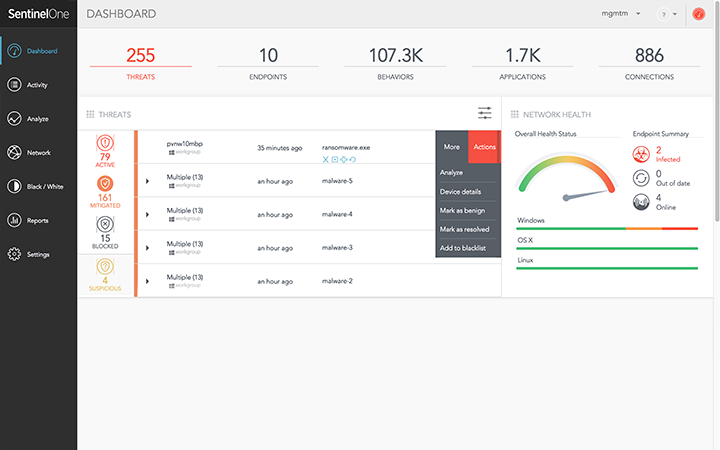

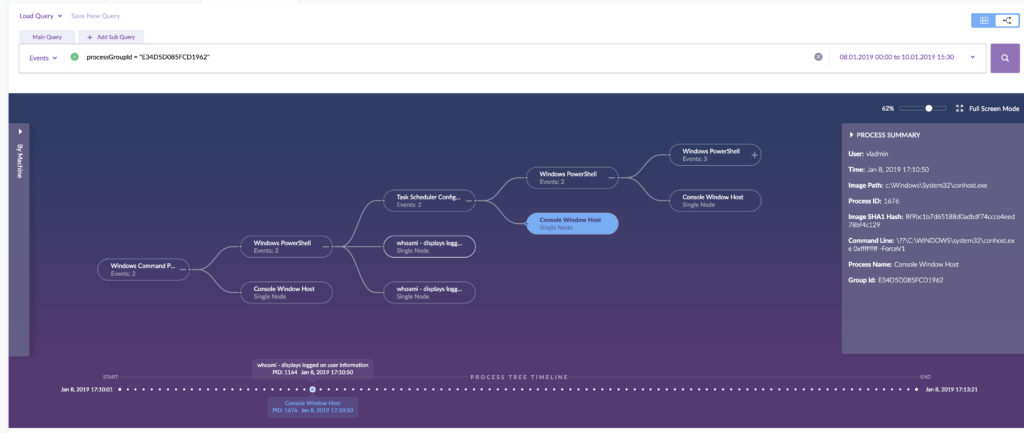

Pour y parvenir efficacement, il faut commencer par obtenir une visibilité complète sur votre réseau et des données riches provenant de vos terminaux. La télémétrie des appareils doit inclure des éléments tels que le trafic crypté, hachages de fichiers, les journaux système et d'événements, les données sur le comportement des utilisateurs, les connexions refusées interceptées par les contrôles du pare-feu et l'activité des périphériques. Idéalement, vous souhaitez disposer d'outils tels que SIEM (Security Information and Event Management) qui offrent une vue d'ensemble claire de toutes ces données grâce à de puissantes fonctionnalités de recherche permettant de contextualiser ce que vous voyez afin de réduire au minimum le tri manuel des journaux bruts.

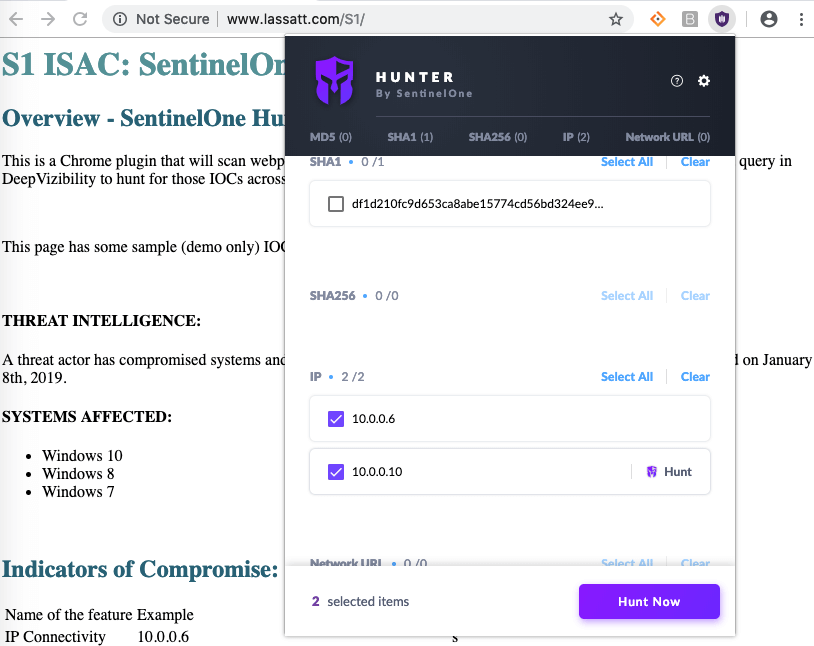

Les fonctionnalités permettant de signaler les terminaux non gérés, les appareils IoT et les mobiles, et qui permettent de découvrir les services en cours d'exécution sur votre réseau, sont un atout majeur, tout comme les utilitaires que vous pouvez intégrer à votre navigateur pour accélérer la détection des menaces et la recherche.

Un programme de recherche de menaces nécessite des outils de reporting adaptés pour fournir aux analystes des données de qualité, mais il suppose également qu'ils aient pleinement confiance dans les solutions de sécurité qui protègent leur réseau. La recherche de menaces prend beaucoup de temps, et votre SOC (centre d'opérations de sécurité) ne peut pas se permettre de perdre du temps à détecter manuellement les menaces que votre solution EDR aurait dû détecter de manière autonome. La détection des menaces avancées est le défi le plus difficile auquel sont confrontées les équipes de sécurité, en particulier si l'organisation est limitée par un manque de compétences en cybersécurité ou si elle est contrainte d'utiliser une solution de sécurité de l'information (Infosec) qui la submerge d'alertes ou génère un nombre élevé de faux positifs./a> ou est coincée avec une solution de sécurité de l'information (Infosec) qui la submerge d'alertes ou d'un nombre élevé de faux positifs.

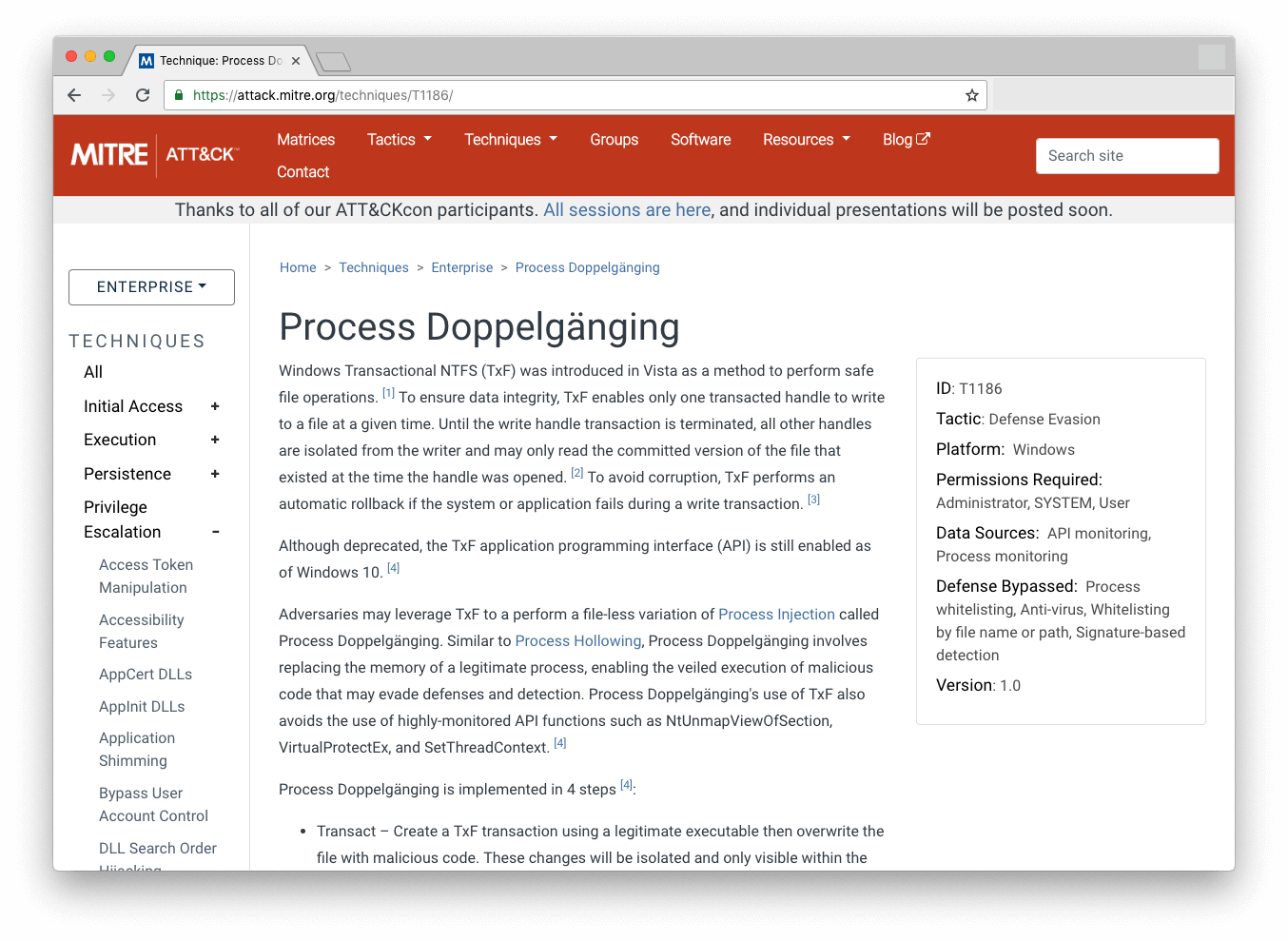

Un autre outil de sécurité essentiel pour les analystes est une bonne veille sur les menaces. Il existe plusieurs flux publics ou OSINT (renseignements open source) où les chasseurs peuvent se tenir informés des derniers IOC, tels que les adresses IP malveillantes, les CVE récemment annoncés et les hachages d'échantillons des derniers logiciels malveillants. Par exemple, l'institut SANS tient à jour une liste compilée de domaines suspects. Le MITRE ATT&CK framework est également un outil puissant qui aide les chasseurs de cybermenaces à se familiariser avec les outils, tactiques et procédures (TTP) utilisés par les acteurs malveillants avancés. Vous pouvez, par exemple, rechercher dans la base de données MITRE ATT&CK les groupes connus pour cibler votre secteur ou votre industrie et vous renseigner sur les techniques qu'ils ont utilisées. Fort de ces informations, vous pouvez commencer à rechercher dans votre réseau des preuves des TTP de ce groupe. Pour plus d'informations sur les étapes nécessaires à la recherche de menaces, consultez notre livre blanc.

Comment savoir ce qu'il faut rechercher ?

L'utilisation d'outils et de cadres tels que OSINT et des cadres tels que MITRE ATT&CK ne fonctionne efficacement que si vous savez ce que vous recherchez, ce qui nous amène à l'un des éléments essentiels d'une recherche efficace des menaces : la formulation et la vérification d'hypothèses.

Les chasseurs de menaces doivent avoir une solide compréhension du profil de l'organisation, des activités commerciales susceptibles d'attirer des acteurs malveillants (telles que l'embauche de nouveaux employés ou l'acquisition de nouveaux actifs, de nouvelles entreprises, etc.) et de l'utilisation de base.

Les attaquants cherchent souvent à se fondre parmi les utilisateurs ordinaires et tentent d'acquérir des identifiants d'utilisateur, par exemple à partir d'une campagne de phishing ou campagne de spear phishing. Il est donc utile de comprendre le comportement type des utilisateurs pour enquêter sur les accès à des fichiers ou les connexions anormaux. En combinant cela avec la compréhension des données de l'entreprise qui ont de la valeur pour les attaquants et de leur emplacement, on peut aboutir à des hypothèses telles que "Un attaquant tente-t-il de voler des données situées à xyz ? ". Cela pourrait à son tour donner lieu à une collecte de données permettant de répondre à des questions telles que :

“Quels utilisateurs ont accédé à l'emplacement XYZ pour la première fois au cours des derniers n jours ?”

Les techniques avancées de recherche de menaces tenteront d'automatiser autant de tâches que possible à l'aide d'analyses statistiques et d'apprentissage automatique. La surveillance du comportement des utilisateurs et la comparaison de ce comportement avec lui-même pour rechercher des anomalies, par exemple, sont beaucoup plus efficaces que l'exécution de requêtes individuelles, bien que les deux techniques soient susceptibles d'être nécessaires dans la pratique. Les deux sont facilitées si vous disposez d'outils tels que SentinelOne, qui offrent un ensemble complet d'API natives permettant une intégration totale dans votre pile logicielle de sécurité.

À quelle fréquence devez-vous rechercher les menaces ?

Certaines entreprises ne recherchent les nouvelles menaces que de manière ponctuelle. Cela peut être déclenché par un événement particulier (par exemple, une tentative d'accès à un service ou à un emplacement de fichier particulièrement sensible) ou lorsque le personnel a du temps libre. Si la recherche ponctuelle permet aux organisations disposant d'un personnel et d'un budget limités de bénéficier d'une couche de défense supplémentaire, elle présente toutefois l'inconvénient de ne permettre qu'une recherche minimale portant sur un ensemble limité de comportements et constitue la manière la moins efficace de mettre en œuvre cette stratégie.

La recherche planifiée de menaces, qui consiste à consacrer du temps au personnel pour effectuer des recherches à intervalles réguliers, constitue une amélioration et permet aux organisations de hiérarchiser les recherches à différents moments et d'améliorer leur efficacité. Cependant, la recherche planifiée de menaces présente l'inconvénient d'offrir un certain temps de séjour aux attaques avancées pour tenter d'opérer entre ces intervalles. Par conséquent, plus l'intervalle est court, mieux c'est.

Idéalement, les organisations disposant d'un personnel et d'un budget suffisants devraient se livrer à une recherche continue et en temps réel des menaces, dans le cadre de laquelle le réseau et les terminaux sont mobilisés de manière proactive pour détecter les attaques sur le réseau, dans le cadre d'un effort soutenu.

Qui devrait mener votre recherche de menaces ?

Il est probablement clair à présent que la recherche de menaces est une tâche spécialisée. Elle nécessite un analyste en sécurité capable d'utiliser divers outils, de comprendre et d'analyser les risques auxquels votre organisation est confrontée, et qui maîtrise les méthodes et les outils utilisés par les pirates informatiques avancés.

Bien que le recrutement de chasseurs de menaces en interne puisse être une excellente solution, les organisations doivent disposer du budget nécessaire et avoir accès à des personnes possédant les compétences requises. Pour de nombreuses entreprises, une approche plus réaliste peut consister à faire appel aux services de chasse aux menaces de MSSP (fournisseurs de services de sécurité gérés) pour tout ou partie de leur travail de chasseurs de menaces.

Améliorez votre veille sur les menaces

Améliorez votre veille sur les menaces

Découvrez comment WatchTower, le service de chasse aux menaces de SentinelOne, peut vous apporter de meilleures informations et vous aider à déjouer les attaques.

En savoir plusConclusion

La recherche de menaces vous permet d'anticiper les dernières menaces en recherchant de manière proactive les activités malveillantes. Les solutions avancées telles que l'IA comportementale bloquent la plupart des cyberattaques et sont indispensables pour offrir la visibilité requise par la recherche de menaces, mais les acteurs malveillants innovent en permanence et cherchent à contourner la sécurité des réseaux d'entreprise. Les organisations doivent rester vigilantes pour prévenir les vecteurs tels que les menaces internes et les attaques hautement ciblées. L'expertise d'analystes humains peut apporter un niveau de sécurité supplémentaire à votre organisation.

Vous aimez cet article ? Suivez-nous sur LinkedIn, Twitter, YouTube ou Facebook pour voir le contenu que nous publions.

En savoir plus sur la cybersécurité

- Guide de survie au jour zéro | Tout ce que vous devez savoir avant le premier jour

- 7 conseils pour protéger votre personnel distant en pleine expansion

- Attaques Bluetooth | Ne laissez pas vos terminaux vous lâcher

- Qu'est-ce que la sécurité réseau à l'heure actuelle ?

- Comment les pirates informatiques utilisent les réseaux sociaux pour cibler leurs victimes

FAQ sur la recherche de menaces

La recherche de menaces consiste à rechercher activement les cybermenaces qui se cachent dans votre réseau. Au lieu d'attendre que des alertes vous signalent un problème, les chercheurs de menaces partent du principe que les attaquants sont déjà à l'intérieur et recherchent des signes d'activité malveillante. Ils examinent en profondeur les données de sécurité afin de détecter les menaces que les outils automatisés auraient pu manquer.

Un chasseur de menaces peut remarquer des modèles de trafic réseau inhabituels qui suggèrent un vol de données. Il peut enquêter sur les raisons pour lesquelles un compte utilisateur accède à des fichiers à 3 heures du matin ou sur les raisons pour lesquelles il y a des tentatives de connexion suspectes provenant de différents pays. Un autre exemple consiste à rechercher des signatures de logiciels malveillants spécifiques sur la base de nouveaux rapports de renseignements sur les menaces.

Il peut également rechercher des indicateurs correspondant à des méthodes d'attaque connues, par exemple en vérifiant si les systèmes présentent des signes de mouvement latéral de la part de pirates informatiques.

La recherche de menaces est importante car des attaquants sophistiqués peuvent contourner vos outils de sécurité automatisés et se cacher dans votre réseau pendant des mois. Le délai moyen de détection d'une violation est de 194 jours, ce qui laisse aux pirates suffisamment de temps pour voler des données. La recherche de menaces vous aide à détecter plus rapidement les menaces cachées, réduisant ainsi les dommages qu'elles peuvent causer.

Les chasseurs de menaces commencent par émettre des hypothèses sur les menaces potentielles en se basant sur les renseignements sur les menaces ou les activités inhabituelles. Ils recherchent ensuite dans les journaux réseau, les données des terminaux et les alertes de sécurité pour trouver des preuves qui confirment ou infirment leurs théories.

S'ils trouvent quelque chose de suspect, ils mènent une enquête plus approfondie pour déterminer s'il s'agit d'une menace réelle. Le processus est continu et itératif, les chasseurs affinant constamment leurs techniques en fonction de leurs découvertes.

Les quatre principaux types de menaces pour la cybersécurité sont les logiciels malveillants, qui comprennent les virus et les ransomwares pouvant endommager vos systèmes. Les attaques par hameçonnage incitent les utilisateurs à divulguer leurs mots de passe ou à cliquer sur des liens malveillants. Les attaques par déni de service distribué saturent vos systèmes avec du trafic afin de les rendre indisponibles.

Les menaces persistantes avancées sont des attaques sophistiquées et à long terme dans lesquelles les pirates informatiques se cachent dans votre réseau pendant de longues périodes. Chaque type nécessite des stratégies de détection et de réponse différentes.

Les techniques courantes de recherche de menaces comprennent le regroupement, qui consiste à regrouper des points de données similaires afin de repérer les anomalies. L'empilement consiste à organiser les données en catégories et à rechercher les valeurs aberrantes qui semblent suspectes. L'établissement d'une base de référence consiste à comprendre à quoi ressemble une activité réseau normale, puis à rechercher les écarts.

L'analyse consiste à examiner les journaux et les données de sécurité afin d'identifier les modèles susceptibles d'indiquer des menaces. Le regroupement combine plusieurs indicateurs afin de voir s'ils apparaissent ensemble de manière suspecte.

La recherche de menaces est proactive et continue, tandis que la réponse aux incidents est réactive et déclenchée par des alertes. Les chasseurs de menaces recherchent activement les menaces avant qu'elles ne causent des dommages, tandis que les équipes de réponse aux incidents réagissent après qu'une attaque a été détectée.

La chasse aux menaces s'apparente à une patrouille continue, tandis que la réponse aux incidents s'apparente à l'intervention des services d'urgence en cas d'incendie. L'analyse post-incident intervient après un incident pour comprendre ce qui s'est passé, tandis que la chasse aux menaces vise à empêcher les incidents de se produire.

Le processus de recherche de menaces comprend trois étapes principales : le déclenchement, l'investigation et la résolution.

- Au cours de la phase de déclenchement, les chasseurs identifient ce qu'ils souhaitent enquêter en se basant sur les renseignements sur les menaces, les anomalies ou des hypothèses spécifiques.

- Au cours de l'enquête, ils recherchent dans les données des preuves qui corroborent ou réfutent leur théorie.

- Au cours de la phase de résolution, ils documentent leurs conclusions et transmettent les menaces réelles aux équipes d'intervention en cas d'incident ou mettent à jour leurs connaissances en vue de futures recherches.