Le cadre MITRE ATT&CK est une base de connaissances sur les tactiques et techniques utilisées par les adversaires. Ce guide explore comment le cadre peut être utilisé pour améliorer la détection et la réponse aux menaces.

Découvrez la structure du cadre et ses applications en matière de cybersécurité. Il est essentiel pour les organisations de comprendre le cadre MITRE ATT&CK afin d'améliorer leurs stratégies de sécurité.

Qui est MITRE ?

Qui est MITRE ?

Fondé en 1958 en tant que spin-off du MIT Lincoln Laboratory, MITRE est un organisme à but non lucratif soutenu par le gouvernement dont le siège social est situé à Bedford, dans le Massachusetts, et à McLean, en Virginie. MITRE gère des centres de recherche financés par le gouvernement fédéral afin d'aider le gouvernement américain dans ses activités de recherche, de développement et d'ingénierie des systèmes dans les domaines de l'aviation, de la défense, de la santé, de la sécurité intérieure et de la cybersécurité.

Parmi ses contributions notables à la communauté de la cybersécurité, on peut citer la base de données Common Vulnerability and Exposures (CVE), qui publie des informations publiques sur les vulnérabilités, et le langage Structured Threat Information eXchange (STIX) language qui facilite le partage d'informations sur les menaces.

MITRE Engenuity a été lancé en 2019 en tant que fondation dédiée à " la collaboration avec le secteur privé pour résoudre les problèmes liés à la cyberdéfense à l'échelle de l'industrie&". MITRE Engenuity est le développeur du cadre MITRE Engenuity ATT&CK et réalise des évaluations MITRE Engenuity ATT&CK.

Quel est l'objectif de MITRE ATT&CK ?

MITRE Engenuity est un organisme de recherche à but non lucratif dont les objectifs déclarés sont les suivants :

- Donner aux utilisateurs finaux les moyens d'utiliser des produits de sécurité commerciaux spécifiques pour détecter les comportements adversaires connus, grâce à des informations objectives.

- Assurer la transparence sur les capacités réelles des produits et services de sécurité à détecter les comportements adversaires connus.

- Inciter la communauté des fournisseurs de sécurité à améliorer leur capacité à détecter les comportements adversaires connus.

Le cadre ATT&CK apporte un lexique commun qui permet aux parties prenantes, aux cyberdéfenseurs et aux fournisseurs de communiquer clairement sur la nature exacte d'une menace et l'évaluation objective du plan de cyberdéfense capable de la contrer.

Ce cadre présente trois avantages :

- Nous obtenons des informations sur la stratégie de l'adversaire en termes de combinaisons de tactiques et de techniques.

- Nous pouvons communiquer clairement la nature exacte d'une menace et réagir plus rapidement grâce à une meilleure compréhension.

- Lorsque nous comprenons qui sont nos adversaires types et comment ils nous attaquent, nous pouvons concevoir de manière proactive des défenses pour les contrer.

Que signifie ATT&CK ?

ATT&CK signifie " Adversarial Tactics, Techniques, and Common Knowledge " (tactiques, techniques et connaissances communes des adversaires). MITRE Engenuity ATT&CK est une base de connaissances accessible à l'échelle mondiale sur les tactiques et techniques des adversaires, basée sur des observations du monde réel.

Que sont les tactiques ATT&CK ?

Une tactique ATT&CK est l'objectif ultime d'un attaquant. Les tactiques fournissent à l'analyste des informations sur l'intention potentielle de l'activité, ou répondent à la question " pourquoi " un adversaire mène ses actions. Les tactiques représentent des catégories contextuelles de haut niveau pour des techniques individuelles, par exemple l'accès initial, l'exécution, la persistance.

Que sont les techniques ATT&CK ?

Une technique ATT&CK est la manière dont l'attaquant atteint ses objectifs et représente également ce que l'adversaire cherche à obtenir par ses actions. Par exemple, un adversaire peut chercher à crypter ou à compresser des données tout en tentant de mettre en œuvre la tactique d'exfiltration.

La relation entre les tactiques et les techniques est visualisée dans la matrice ATT&CK. Par exemple, la tactique de persistance peut s'accompagner d'une série de techniques associées, telles que la création d'un nouveau service ou d'une nouvelle tâche planifiée.

En quoi MITRE ATT&CK diffère-t-il de Cyber Kill Chain ?

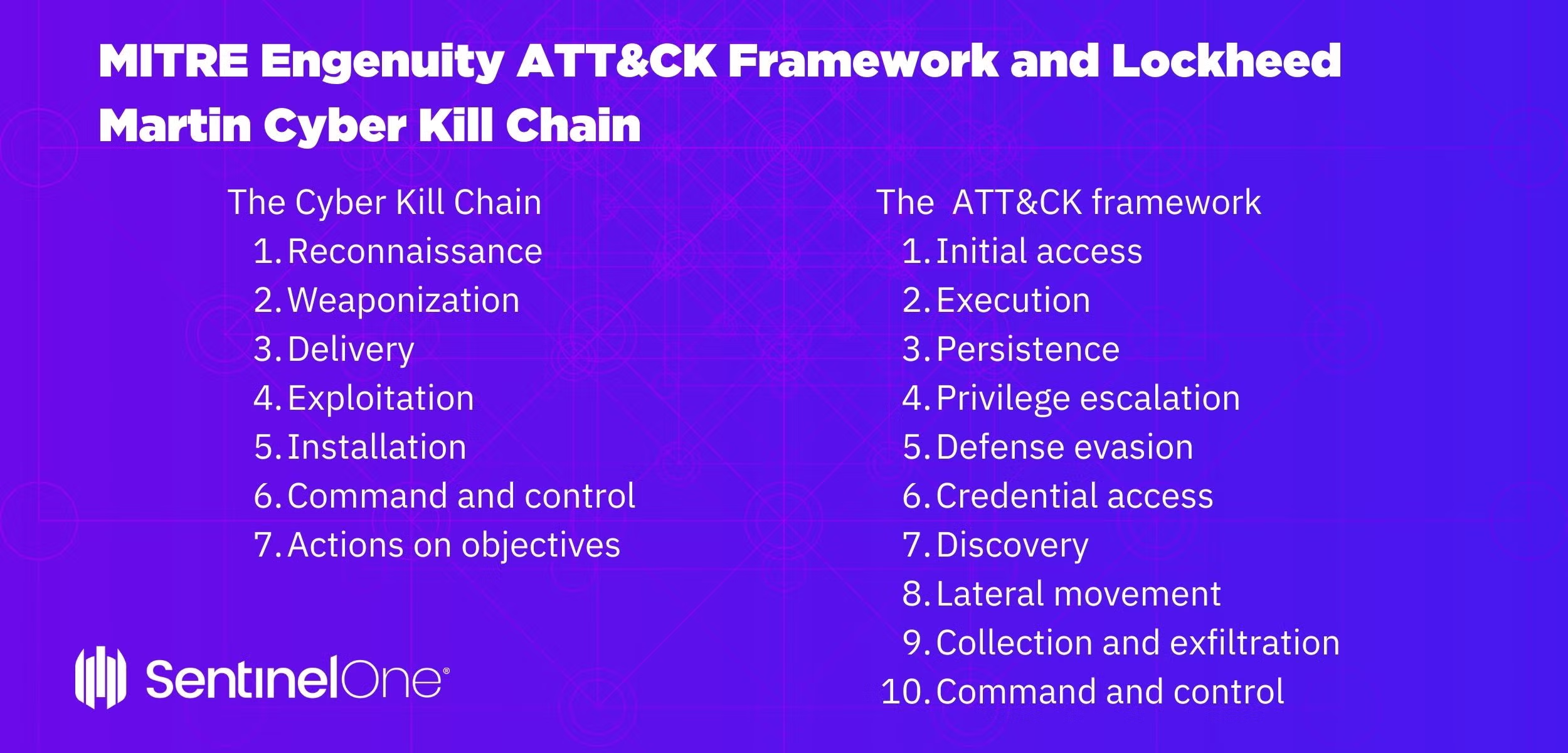

À première vue, le cadre MITRE Engenuity ATT&CK ressemble à Lockheed Martin Cyber Kill Chain. Les deux cadres proposent différents modèles de comportements et d'objectifs des menaces.

La Cyber Kill Chain se divise en 7 étapes :

- Reconnaissance

- Armement

- Livraison

- Exploitation

- Installation

- Commande et contrôle

- Actions sur les objectifs

Le cadre MITRE Engenuity ATT&CK comprend 10 étapes :

- Accès initial

- Exécution

- Persistance

- Élévation des privilèges

- Contournement des défenses

- Accès aux identifiants

- Découverte

- Mouvement latéral

- Collecte et exfiltration

- Commande et contrôle

Chaque étape du cadre ATT&CK comporte plusieurs tactiques et techniques, qui offrent une granularité et une spécificité supplémentaires pour décrire le comportement des attaquants. ATT&CK va au-delà de la simple description des étapes d'une attaque et modélise plutôt les actions et les motivations spécifiques des attaquants.

De plus, la Cyber Kill Chain se lit de manière séquentielle, en commençant par la reconnaissance et en terminant par les actions sur les objectifs. Le cadre ATT&CK n'est pas chronologique et part du principe que les attaquants peuvent changer de tactiques et de techniques au cours d'une attaque.

MITRE souligne qu'il s'agit d'un " modèle d'adversaire de niveau intermédiaire ", ce qui signifie qu'il n'est ni trop généralisé ni trop spécifique. Les modèles de haut niveau tels que la chaîne de cyberattaques de Lockheed Martin illustrent les objectifs des adversaires, mais ne précisent pas comment ces objectifs sont atteints.

À l'inverse, les bases de données d'exploits et de logiciels malveillants définissent spécifiquement les " pièces du puzzle " IoC d'un puzzle géant, mais ne sont pas nécessairement liées à la manière dont les cybercriminels les utilisent, ni n'identifient généralement qui sont ces derniers. Le modèle TTP de MITRE Engenuity est un juste milieu où les tactiques sont des objectifs intermédiaires progressifs et les techniques représentent la manière dont chaque tactique est mise en œuvre.

Comment utiliser le cadre MITRE ATT&CK

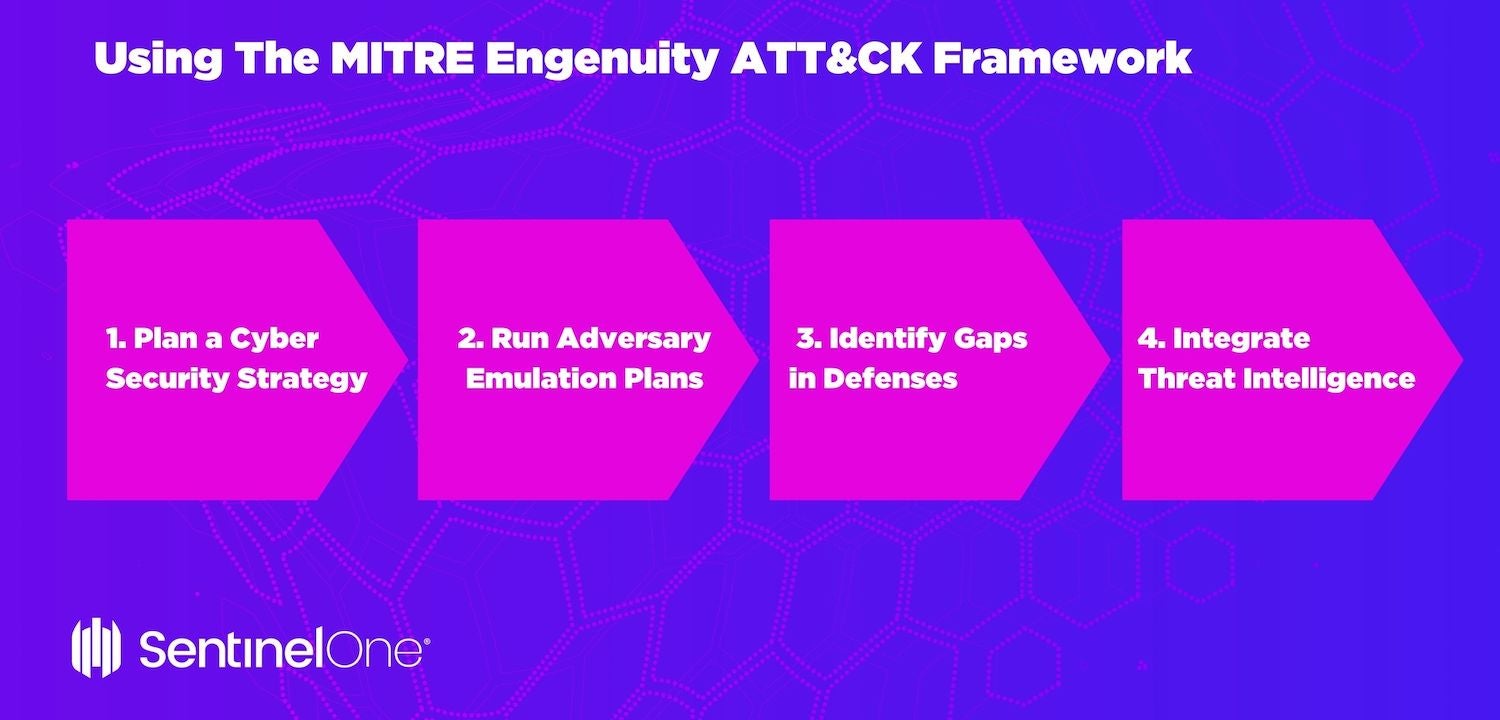

Les RSSI et les équipes de sécurité peuvent utiliser les meilleures pratiques suivantes du cadre ATT&CK pour améliorer leur posture de sécurité :

1. Planifier une stratégie de cybersécurité

Utilisez ATT&CK pour planifier votre stratégie de cybersécurité. Mettez en place des défenses pour contrer les techniques connues pour être utilisées contre votre type d'organisation et équipez-vous d'un système de surveillance de la sécurité afin de détecter les traces des techniques ATT&CK dans votre réseau.

2. Exécutez des plans d'émulation d'adversaires

Utilisez ATT&CK pour les plans d'émulation d'adversaires afin d'améliorer les performances de l'équipe rouge. Les équipes rouges peuvent développer et déployer une approche cohérente et hautement organisée pour définir les tactiques et les techniques de menaces spécifiques, puis évaluer logiquement leur environnement pour voir si les défenses fonctionnent comme prévu.

3. Identifier les lacunes dans les défenses

Les matrices ATT&CK peuvent aider les équipes bleues mieux comprendre les composants d'une cyberattaque potentielle ou en cours afin d'identifier les failles dans les défenses et de mettre en œuvre des solutions pour y remédier. Les documents ATT&CK proposent des mesures correctives et des contrôles compensatoires pour les techniques auxquelles vous êtes le plus exposé.

4. Intégrer les renseignements sur les menaces

ATT&CK peut intégrer efficacement vos renseignements sur les menaces dans vos opérations de cyberdéfense. Les menaces peuvent être mises en correspondance avec les techniques spécifiques des attaquants afin de comprendre s'il existe des lacunes, de déterminer les risques et d'élaborer un plan de mise en œuvre pour y remédier.

Comment MITRE ATT&CK évalue-t-il les produits de sécurité ?

Les évaluations MITRE Engenuity ATT&CK sont conçues pour imiter les TTP connues d'un adversaire et sont menées dans un environnement de laboratoire contrôlé afin de déterminer l'efficacité des produits de chaque fournisseur participant. Selon MITRE Engenuity :

" Les évaluations (ATT&CK) utilisent l'émulation d'adversaire, qui est une façon de tester " à la manière " d'un adversaire spécifique. Cela nous permet de sélectionner un sous-ensemble pertinent de techniques ATT&CK à tester. Pour générer nos plans d'émulation, nous utilisons des rapports publics sur les menaces, nous les mappons à ATT&CK, puis nous déterminons un moyen de reproduire les comportements. "

L'objectif est de mettre en place une attaque complète et logique qui passe par toutes les étapes d'une attaque réussie et exhaustive, depuis la compromission initiale jusqu'à la persistance, le mouvement latéral, l'exfiltration de données, etc.

Étant donné que MITRE Engenuity collabore avec des fournisseurs pendant les évaluations, MITRE Engenuity est en fait l'équipe rouge, tandis que le fournisseur qui assure la détection et la réponse à MITRE Engenuity est l'équipe bleue. Il en résulte une " équipe violette " qui aide à tester les contrôles de sécurité en temps réel en imitant le type d'approche que les intrus sont susceptibles d'utiliser lors d'une attaque réelle, sur la base de leurs TTP connus observés dans la nature.

Pourquoi l'évaluation MITRE ATT&CK est-elle importante ?

Les tests des solutions de sécurité ont longtemps été problématiques et peu adaptés pour déterminer les capacités réelles. Depuis le test EICAR original jusqu'aux laboratoires de test tiers spécialisés qui existent depuis plusieurs années maintenant, il y a toujours eu un décalage important entre les tests artificiels et l'efficacité réelle. Les fournisseurs eux-mêmes sont conscients depuis longtemps que leurs clients ont besoin à la fois d'être rassurés et formés à l'utilisation de leurs produits, et ils ont naturellement cherché à présenter leurs solutions dans des situations qui mettent le mieux en valeur leurs propres atouts.

Ce que MITRE apporte est unique. Tout d'abord, l'évaluation fournit des critères et des résultats de test indépendants, impartiaux et ouverts. Il est important de noter que le test ne cherche pas à classer ou à juger les produits des fournisseurs les uns par rapport aux autres. L'objectif est de montrer comment le produit réagit à des étapes spécifiques d'une attaque. Cela aide les utilisateurs professionnels à comprendre comment le produit qu'ils ont adopté ou qu'ils envisagent d'adopter est susceptible de fonctionner dans le monde réel.

Deuxièmement, à quelques exceptions près que nous aborderons dans un instant, cette évaluation est ce qui se rapproche le plus d'une expérience réelle parmi toutes celles actuellement disponibles. En enchaînant les TTP observées dans la nature et en les appliquant par phases qui reproduisent le comportement d'un cycle d'attaque complet, les consommateurs obtiennent une vision beaucoup plus riche des performances d'un produit que celle qu'ils pourraient obtenir en le testant à l'aide d'un recueil d'échantillons de logiciels malveillants connus et inconnus.

Quelle est l'histoire des évaluations MITRE ATT&CK Enterprise ?

Les évaluations MITRE Engenuity ATT&CK ont débuté en 2018. MITRE Engenuity dispose d'une base de connaissances sur les groupes de menaces avancées connus et sélectionne chaque année un ou plusieurs groupes adversaires à imiter pour les tests d'évaluation. Les résultats détaillés des évaluations actuelles et précédentes sont disponibles sur le site MITRE Engenuity outil de comparaison des participants à l'évaluation ATT&CK.

APT 3 (2018)

APT3 est un groupe de menace basé en Chine qui est devenu actif en 2010 et qui est associé au ministère chinois de la Sécurité d'État (services de renseignement chinois). APT3 est connu sous différents noms, notamment Gothic Panda, Pirpi, UPS Team et Buckeye, et a été associé à des attaques dans les secteurs de l'aérospatiale, de la défense, des hautes technologies, des télécommunications et des transports.

L'objectif d'APT3 est de voler des informations critiques à des organisations privées ou à des gouvernements afin de servir les intérêts politiques, économiques ou militaires de la Chine. Initialement axé sur les entreprises basées aux États-Unis, le groupe s'intéresse désormais davantage aux groupes d'opposition politique à Hong Kong.

Le processus de test d'APT3 a été divisé en deux scénarios : le premier utilisant CobaltStrike et le second utilisant PowerShell Empire. Le scénario d'attaque comprenait le déroulement opérationnel suivant :

- Configuration de la commande et du contrôle

- Préparation des outils

- Compromission initiale

- Découverte initiale

- Extension de l'accès

- Établissement de la persistance

- Vol de propriété intellectuelle

APT29 (2019)

APT29 est un groupe de cybercriminels basé en Russie qui a commencé ses activités vers 2008 et qui est attribué au Service des renseignements extérieurs de la Russie (SVR). APT29 est connu sous différents noms, notamment Cozy Bear, The Dukes, StellarParticle et Dark Halo, et a été associé à des attaques contre des pays membres de l'Union européenne et de l'OTAN, ainsi que contre des groupes de réflexion.

Cozy Bear est surtout connu pour le piratage du Comité national démocrate en 2015 et l'ingérence électorale qui s'en est suivie via les réseaux sociaux botnets. La motivation d'APT29 est de s'en prendre aux États souverains et aux gouvernements qui ont des opinions politiques, économiques et militaires opposées. APT29 est un groupe sophistiqué et bien financé, connu pour ses logiciels malveillants furtifs et personnalisés.

Le processus de test d'APT29 a été divisé en deux scénarios – le premier utilisant une technique générale de " smash and grab " (imitant les campagnes de spear phishing à grande échelle du groupe) et le second utilisant une technique ciblée " low and slow ". Le scénario d'attaque comprenait le déroulement opérationnel suivant :

- Configuration de la commande et du contrôle

- Préparation des outils

- Compromission initiale ciblée ou compromission initiale large (smash and grab)

- Déploiement d'une boîte à outils furtive

- Collecte furtive de renseignements

- Nettoyage opérationnel

Carbanak et FIN7 (2020)

Carbanak et FIN7 sont des adversaires liés à la Russie qui utilisent tous deux le malware Carbanak, mais sont suivis comme des groupes de menaces distincts. Carbanak a été découvert pour la première fois en 2014 et cible principalement les réseaux bancaires et les institutions financières aux États-Unis, en Allemagne, en Chine et en Ukraine.

Carbanak affirme avoir volé plus de 900 millions de dollars à des banques et à des milliers de clients privés. FIN7 a été repéré pour la première fois mi-2015 et cible les secteurs de la vente au détail, de la restauration et de l'hôtellerie aux États-Unis. FIN7 affirme avoir volé plus d'un milliard de dollars à ses victimes.

Le processus de test de Carbanak/FIN7 a été divisé en deux scénarios : le premier ciblait une institution financière et le second un directeur d'hôtel. Le scénario d'attaque comprenait les étapes opérationnelles suivantes :

- Configuration de la commande et du contrôle

- Préparation des outils

- Compromission initiale ciblée

- Extension de l'accès

- Établissement de la persistance

- Transfert illicite de fonds ou vol d'informations de paiement d'hôtel

Quelles sont les nouveautés de l'évaluation MITRE ATT&CK 2021 ?

Les résultats publiés en avril 2021 se concentrent sur l'émulation des groupes de menaces financières Carbanak et FIN7.

Carbanak et FIN7 ont tous deux un historique bien documenté d'impacts à grande échelle. Carbanak est cité pour le vol d'un montant cumulé de 900 millions de dollars auprès de banques et de plus d'un millier de clients privés. FIN7 serait responsable du vol de plus de 15 millions d'enregistrements de cartes de crédit de clients à travers le monde.

L'objectif principal de ses activités malveillantes est de voler les actifs financiers des entreprises, tels que les informations relatives aux cartes de débit, ou d'accéder aux données financières via les ordinateurs des employés du service financier afin d'effectuer des virements bancaires vers des comptes offshore.

Les évaluations ATT&CK 2021 ont également introduit deux évolutions importantes : les tests sur les environnements Linux et l'ajout de tests de protection. MITRE Engenuity a également publié l'ATT&CK Navigator, un outil permettant de comparer et de comprendre les performances relatives des fournisseurs dans une évaluation ATT&CK donnée.

Outils et ressources MITRE ATT&CK

MITRE Engenuity ne publie que les résultats bruts des évaluations. L'interprétation des données et la formulation de conclusions relèvent de la responsabilité du lecteur. L'équipe SentinelOne a fourni un livre blanc Évaluation MITRE ATT&CK – Carbanak et Fin7 afin d'aider à la compréhension des résultats.

Êtes-vous prêt à en savoir plus ? SentinelOne protège votre entreprise de manière proactive à chaque étape du cycle de vie des menaces.

FAQ sur le cadre Mitre Attack

Le cadre MITRE ATT&CK est une base de connaissances publique sur les tactiques, techniques et procédures utilisées par les pirates informatiques dans le monde réel. Les équipes de sécurité l'utilisent pour comprendre comment opèrent leurs adversaires, identifier leurs faiblesses et améliorer leurs défenses. Le cadre décrit chaque phase d'une attaque, de l'accès initial à l'exfiltration des données.

Les techniques MITRE ATT&CK couvrent la manière dont les attaquants obtiennent l'accès, se déplacent latéralement, escaladent les privilèges, échappent à la détection, collectent des données, etc. Parmi les exemples, on peut citer le phishing, le dumping d'identifiants, le commandement et le contrôle, ainsi que les méthodes de persistance. Chaque technique est accompagnée de détails sur son utilisation et les outils préférés des pirates.

Le NIST fournit des normes et des directives en matière de contrôles de sécurité, de gestion des risques et de conformité.

MITRE ATT&CK est une matrice tactique axée sur le comportement réel des attaquants dans la nature. Alors que le NIST établit les règles, MITRE ATT&CK montre ce que font réellement les attaquants et vous explique comment les repérer.

L'objectif principal est d'aider les organisations à comprendre et à anticiper le comportement des attaquants. Le cadre fournit un plan des étapes d'attaque réelles, ce qui facilite la détection et le blocage des menaces avant qu'elles n'atteignent les systèmes critiques. Les équipes de sécurité l'utilisent pour améliorer leurs stratégies de détection, de réponse et de défense.

Vous pouvez utiliser MITRE ATT&CK pour tester vos défenses actuelles contre les menaces réelles. Il vous aide à identifier les lacunes, à cartographier la couverture de détection et à hiérarchiser les améliorations. Les équipes de sécurité obtiennent une vision claire du mode opératoire des attaquants et des contrôles à corriger ou à ajouter pour y faire face.

Le cadre vous aide à voir quelles techniques d'attaque vos défenses détectent et lesquelles elles manquent. En mappant les alertes à ATT&CK, vous pouvez combler les failles de sécurité, hiérarchiser les investissements et réagir plus rapidement aux incidents. Il vous offre un moyen structuré d'évaluer et d'améliorer votre posture de sécurité.

Commencez par mapper vos alertes de sécurité et vos incidents aux techniques ATT&CK. Utilisez-le pour évaluer les lacunes et améliorer la surveillance. Vous pouvez effectuer des simulations, rechercher des tactiques spécifiques et affiner vos défenses.

Formez votre personnel aux comportements des attaquants et utilisez le cadre pour suivre l'évolution des menaces, en particulier pour les surveiller avant ou pendant leur transformation.

Les évaluations MITRE ATT&CK testent les produits de sécurité par rapport aux comportements réels des attaquants. Les fournisseurs sont notés en fonction de leur capacité à détecter et à répondre aux techniques connues. Les organisations utilisent ces résultats pour choisir des outils de sécurité capables de gérer les menaces réelles et de détecter les lacunes éventuelles dans la détection efficace.