La gestion des terminaux est essentielle pour maintenir la sécurité et les performances des appareils au sein d'une organisation. Ce guide explore les principes de la gestion des terminaux, notamment la surveillance des appareils, l'application de correctifs et les politiques de sécurité.

Découvrez les outils et les stratégies qui facilitent une gestion efficace des terminaux et l'importance d'une approche proactive. Il est essentiel pour les organisations de comprendre la gestion des terminaux afin de protéger leurs actifs numériques.

Découvrez les outils et les stratégies qui facilitent une gestion efficace des terminaux et l'importance d'une approche proactive. Il est essentiel pour les organisations de comprendre la gestion des terminaux afin de protéger leurs actifs numériques.

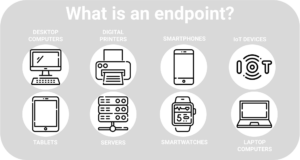

Qu'est-ce qu'un terminal ?

Les terminaux sont les appareils physiques connectés à un réseau : ordinateurs portables, smartphones, appareils IoT, etc. Un terminal est le lieu où se déroule toute communication facilitée par Internet, qu'il s'agisse d'envoi ou de réception.

Les ordinateurs de bureau et les ordinateurs portables sont les appareils les plus couramment connectés aux réseaux d'entreprise. Ce sont également ceux qui sont le plus souvent au centre des systèmes de sécurité des terminaux. Dans la plupart des organisations, on trouve au moins l'un des terminaux suivants :

- Appareils connectés à l'Internet des objets (IoT)

- Ordinateurs de bureau

- Serveurs

- Montres connectées

- Imprimantes

- Tablettes

- Appareils médicaux

- Systèmes de point de vente (POS)

- Postes de travail

Pourquoi les terminaux doivent-ils être gérés ?

Malgré leurs différences, les terminaux ont tous une caractéristique importante en commun : ils sont vulnérables aux attaques. Chaque fois qu'un terminal est utilisé alors qu'il est connecté à un réseau, il crée et échange des données, ce qui signifie qu'il peut également servir de vecteur d'attaque pour les cybercriminels. Les terminaux font partie des points d'entrée les plus faciles pour les cybercriminels et, selon une étude IDC, ils sont à l'origine de près de 70 % des violations réussies.

Une fois qu'un pirate informatique a réussi à pénétrer dans un réseau ou un système via un terminal, il est essentiellement libre d'exécuter du code malveillant, d'exploiter des vulnérabilités non corrigées ou de crypter, d'exfiltrer et d'exploiter des actifs de grande valeur. Plus le nombre de terminaux connectés à un réseau est élevé, plus ce réseau est vulnérable aux cyberattaques. Chaque terminal connecté à un réseau particulier contribue à ce que l'on appelle souvent une surface d'attaque, c'est-à-dire la somme de tous les points qu'un pirate informatique pourrait exploiter pour y pénétrer.

Avec le passage au télétravail et le nombre toujours croissant de terminaux accédant aux réseaux à domicile, au travail et à l'étranger, les terminaux doivent être gérés efficacement pour offrir une protection optimale. Sans protection des terminaux, les organisations risquent de permettre aux cybercriminels d'accéder facilement à leurs réseaux et systèmes et de mener des activités malveillantes.

Les cyberattaquants ciblent souvent les terminaux pour :

- Accéder à des actifs de grande valeur via le réseau d'une organisation

- Accéder à des actifs de grande valeur stockés sur un terminal

- Prendre le contrôle du terminal et l'utiliser dans un botnet pour une attaque DoS

Une fois qu'ils ont accès à des actifs de grande valeur, les cybercriminels peuvent les utiliser de différentes manières : vendre des informations sensibles sur le dark web à la prise en otage de données critiques contre rançon, voire à la divulgation de documents internes à des concurrents. Pour empêcher ces cybercrimes et d'autres, le meilleur point de départ pour les organisations est la sécurité des terminaux.

Qu'est-ce que la sécurité des terminaux ?

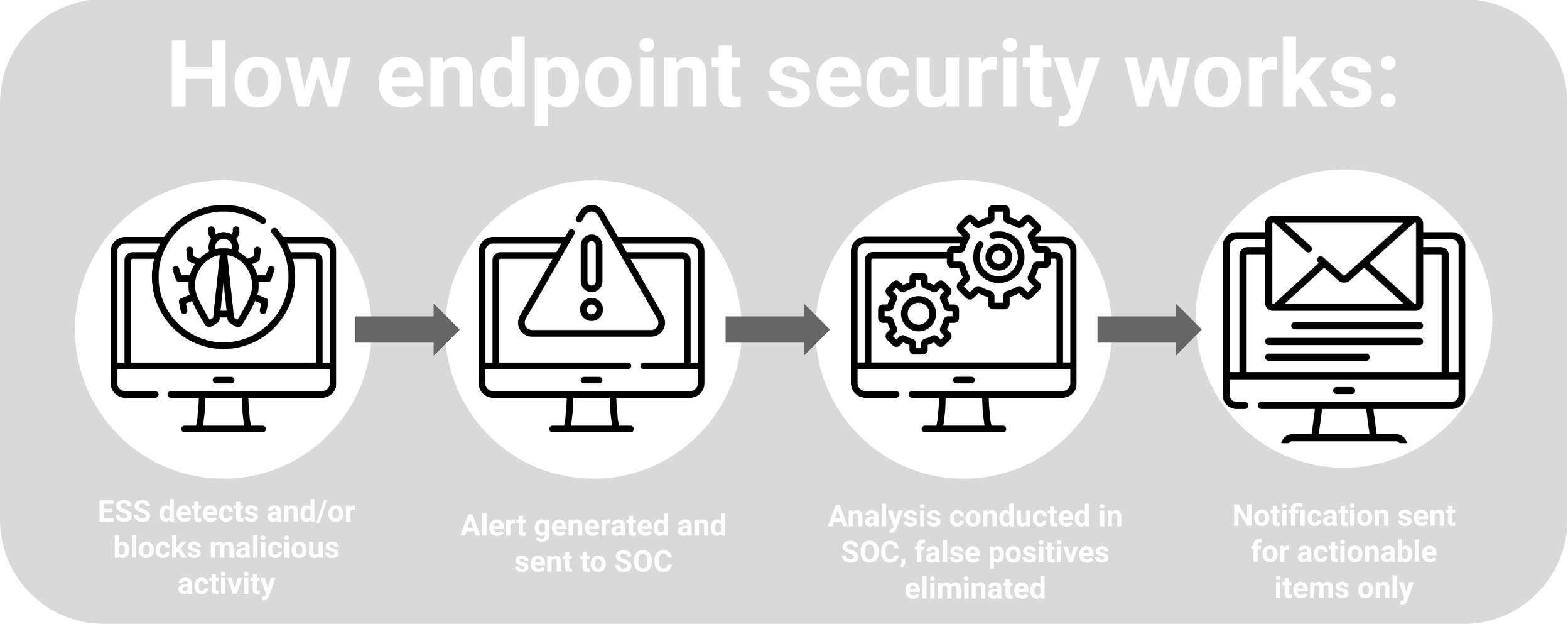

La sécurité des terminaux désigne les outils et services de cybersécurité utilisés pour mettre en œuvre des pratiques de gestion des terminaux. La plupart des outils de sécurité des terminaux utilisent des analyses avancées pour collecter et surveiller l'activité réseau sur les terminaux afin de détecter les indicateurs de compromission, de remédier aux attaques et aux menaces à distance.

Les services de sécurité des terminaux comprennent généralement des logiciels antivirus, des filtres de messagerie électronique, des filtres Web et des pare-feu, qui peuvent tous se présenter sous la forme d'un modèle client-serveur ou d'un logiciel en tant que service (Saas).

Quel que soit le service, l'objectif d'une solution de sécurité des terminaux est de détecter et d'atténuer le risque de cyberattaques sur les terminaux.

Que fait la sécurité des terminaux ?

Pour la plupart des entreprises aujourd'hui, la sécurité des terminaux joue un rôle important dans la protection des systèmes critiques, de la propriété intellectuelle, des données des clients, des employés et des invités contre les cybermenaces, notamment les ransomwares, le phishing, les logiciels malveillants, etc.

Depuis des décennies, la plupart des organisations s'appuient fortement sur les antivirus comme principale méthode de sécurisation des terminaux, mais beaucoup constatent que les solutions antivirus traditionnelles ne sont pas à la hauteur des menaces sophistiquées modernes.

Les plateformes modernes de protection des terminaux (EPP) utilisent diverses fonctionnalités de sécurité pour identifier les cyberattaquants qui contournent les solutions de sécurité traditionnelles, y compris les logiciels antivirus. Contrairement à d'autres formes de sécurité des terminaux, les EPP offrent aux organisations une défense plus holistique contre diverses menaces, notamment les les exploits zero-day et les attaques de logiciels malveillants sans fichier malware attacks.

Aujourd'hui, la plupart des EPP sont natifs du cloud, ce qui leur confère un avantage supplémentaire en termes d'agilité grâce à une surveillance avancée et une correction à distance. La majorité des solutions de sécurité des terminaux ont également tendance à être centrées sur le comportement et peuvent intégrer un large éventail de fonctionnalités, notamment un antivirus, une protection contre les exploits, détection et réponse aux incidents sur les terminaux (EDR), l'analyse et le contrôle des appareils.

Cependant, même les meilleures solutions de sécurité des terminaux ne sont efficaces que dans la mesure où les méthodes utilisées par les organisations pour les gérer le sont également.

Qu'est-ce que la gestion des terminaux ?

Tout comme la sécurité des terminaux, la gestion des terminaux est un élément central d'une stratégie globale de cybersécurité. Ensemble, la sécurité et la gestion des terminaux fonctionnent en tandem pour protéger une entreprise et ses terminaux contre les cyberattaques.

Alors que la sécurité des terminaux comprend les outils, les technologies, les processus, les procédures et les politiques mis en place pour protéger les terminaux, la gestion des terminaux fait référence à la capacité globale de garantir que seuls les terminaux authentifiés et approuvés peuvent se connecter au réseau, et qu'ils ne peuvent le faire qu'au niveau d'accès approprié. La gestion des terminaux permet également de garantir que les politiques et les outils de sécurité des terminaux d'une organisation sont appliqués de manière cohérente sur tous les appareils.

En fin de compte, la gestion des terminaux garantit la sécurité du réseau en filtrant, authentifiant et surveillant formellement les terminaux à l'aide d'un outil de gestion des terminaux. Les outils de gestion des terminaux sont principalement utilisés pour gérer les appareils et fournir une assistance, donnant aux administrateurs la possibilité de superviser les activités des terminaux.

Le plus souvent, les activités d'assistance à la gestion des appareils sont exécutées via des solutions MDM (Mobile Device Management), EMM (Enterprise Mobility Management) ou UEM (Unified Endpoint Management) et comprennent les éléments suivants :

- Gestion des mises à jour du système, des logiciels et des applications

- Correction des vulnérabilités

- Envoi de configurations, de commandes et de requêtes aux terminaux

- Définition des configurations VPN et WiFi

- Gestion ou modification des mots de passe

- Contrôle des appareils via un accès à distance

Tous les terminaux doivent être gérés efficacement pour prévenir les cyberattaques. Une plateforme de sécurité des terminaux avancée peut vous y aider. Il existe toutefois quelques différences importantes à noter.

Gestion des appareils mobiles (MDM)

Les appareils mobiles étant de plus en plus omniprésents dans les entreprises, il est tout aussi important de les sécuriser que les appareils d'entreprise traditionnels. Les smartphones, les tablettes et les ordinateurs portables sont des terminaux uniques, car ils se déplacent généralement d'un réseau à l'autre et sont utilisés pour accomplir une grande variété de tâches.

Certaines entreprises fournissent des appareils mobiles à leurs employés, tandis que d'autres autorisent leurs employés à utiliser leurs propres appareils personnels pour travailler. Dans les deux cas, la gestion des appareils mobiles est complexe et cette pratique a donné naissance à une catégorie distincte de gestion des terminaux : la gestion des appareils mobiles (MDM).

Comme les appareils mobiles utilisés pour le travail accèdent généralement à des données commerciales critiques, ils constituent souvent une menace sérieuse pour la sécurité de l'entreprise, en particulier si un appareil mobile est piraté, volé ou perdu. Aujourd'hui, les équipes de sécurité sont généralement chargées de sécuriser les appareils mobiles, et beaucoup choisissent de le faire à l'aide d'une plateforme MDM conçue pour assurer la sécurité des appareils tout en préservant la flexibilité et la productivité des employés.

À l'instar de la gestion des terminaux, le MDM combine l'utilisation de logiciels de sécurité avec des processus et des politiques de sécurité afin de protéger les applications, les données et le contenu des appareils mobiles.

Gestion de la mobilité d'entreprise (EMM)

La gestion des appareils mobiles ne suffit plus à protéger une organisation contre les cyberattaques potentielles. À l'instar du MDM, la gestion de la mobilité d'entreprise (EMM) se concentre sur la gestion d'une variété d'appareils mobiles utilisés par les employés, tant sur le réseau de l'entreprise qu'en dehors de celui-ci. Plus précisément, l'EMM fait référence à la gestion des appareils mobiles et composants d'infrastructure mobile tels que les réseaux sans fil, les routeurs et les appareils IoT.

La plupart des solutions EMM varient considérablement d'une organisation à l'autre, en fonction de leurs besoins spécifiques. Alors que certaines se concentrent sur la sécurisation d'applications spécifiques ou la limitation des applications pouvant être installées sur les appareils, d'autres sont davantage axées sur la conformité, garantissant que les utilisateurs utilisent une infrastructure sécurisée avant de leur accorder l'accès à des informations protégées ou à la propriété intellectuelle.

En tant qu'approche holistique, l'EMM englobe le MDM, ainsi que la gestion de contenu mobile (MCM), la gestion d'identité mobile (MIM), la gestion d'applications mobiles (MAM) et la gestion des dépenses mobiles (MEM). Alors que le MDM gère des fonctionnalités spécifiques des appareils, l'EMM gère l'ensemble des appareils mobiles.

Gestion unifiée des terminaux

La gestion unifiée des terminaux (UEM) désigne les logiciels et outils utilisés pour authentifier et contrôler tous les terminaux, généralement à l'aide d'une console centralisée permettant de superviser toutes les activités associées. Contrairement aux solutions MDM ou EMM, les outils UEM permettent aux utilisateurs de gérer tous leurs terminaux à partir d'un seul emplacement, ce qui réduit le nombre de plateformes nécessaires pour gérer une grande variété de terminaux.

En général, les tableaux de bord UEM offrent aux administrateurs une expérience à partir d'un seul écran, contrairement à la gestion de différents types de terminaux en silos. En intégrant la gestion des appareils mobiles et distants, les solutions UEM peuvent simplifier le déploiement des correctifs de sécurité et les mises à jour logicielles sur plusieurs terminaux.

Politiques de gestion des terminaux

Au-delà de la gestion et du support des appareils, la gestion des terminaux intègre généralement un certain nombre de politiques dictant l'authentification des appareils et les protocoles d'accès au réseau. Les meilleures politiques de gestion des terminaux commencent par la définition des autorisations d'accès aux appareils et incluent protocoles d'authentification d'identité. Les politiques de gestion peuvent également inclure des jetons de chiffrement spécifiques aux appareils afin de garantir leur authenticité.

Voici quelques-unes des politiques de gestion des terminaux les plus courantes :

Apportez votre propre appareil (BYOD)

Les politiques BYOD permettent généralement aux employés d'apporter leurs appareils personnels au travail ou d'utiliser leurs propres appareils pour travailler à distance. Les modèles BYOD incluent généralement les appareils mobiles, les ordinateurs portables, les tablettes et autres terminaux portables.

Pour une protection optimale, les organisations doivent s'assurer que les appareils personnels sont sécurisés afin qu'ils ne présentent aucun risque. Cependant, comme ces appareils appartiennent aux employés, il est plus difficile de les sécuriser à l'aide de mesures ou de restrictions de sécurité étendues.

Les équipes de gestion des terminaux sont chargées de créer et de mettre en œuvre une politique BYOD claire, décrivant comment l'organisation accédera aux appareils personnels utilisés pour le travail, et quelles applications et données feront l'objet d'une surveillance et d'une analyse. Les équipes de gestion des terminaux déterminent également comment elles appliqueront les politiques BYOD.Gestion des accès privilégiés (PAM)

En utilisant le principe du moindre privilège pour définir et contrôler les utilisateurs, les politiques PAM visent à minimiser les attaques de logiciels malveillants basées sur l'identité et à empêcher l'accès non autorisé au réseau ou à d'autres actifs de haut niveau.

Si les politiques PAM ont tendance à être efficaces, elles sont souvent difficiles à mettre en œuvre. La gestion des accès au niveau individuel peut être une tâche fastidieuse et ne fournit pas toujours la meilleure protection pour les organisations. Par exemple, si un pirate accédait au compte d'un administrateur, il aurait alors la possibilité de définir et de contrôler les privilèges de tous les autres comptes administrateurs.

Zero Trust

Zero Trust est un cadre de sécurité qui exige que tous les utilisateurs, qu'ils se trouvent à l'intérieur ou à l'extérieur du réseau de l'organisation, soient authentifiés. Il autorise et valide en permanence la configuration et la posture de sécurité avant d'accorder l'accès aux applications et aux données.

Bien que les politiques Zero Trust puissent parfois être frustrantes pour les utilisateurs, elles offrent en fin de compte la meilleure sécurité pour les organisations et leurs réseaux.

Logiciel de gestion des terminaux

La sécurité et la gestion des terminaux ne sont pas possibles sans un logiciel de gestion des terminaux. Mais investir dans une solution de sécurité est une décision cruciale qui nécessite une réflexion approfondie. Un produit inadapté pourrait créer un faux sentiment de sécurité, ce qui pourrait entraîner des problèmes supplémentaires à l'avenir.

Idéalement, un système de gestion des terminaux devrait offrir un accès et des fonctionnalités à la fois locaux et autonomes sur plusieurs systèmes d'exploitation. Il doit également intégrer des capacités de surveillance, d'analyse et de réponse en temps réel aux menaces afin de former une défense multicouche.

Une solution de gestion des terminaux gérée dans le cloud devrait permettre une surveillance et des mesures correctives à distance en continu. Les EPP avancés utilisent l'IA et le ML pour prévenir les attaques sophistiquées en surveillant le comportement des utilisateurs afin de détecter les comportements inhabituels et d'identifier les sources d'attaques potentielles.

Les meilleures solutions de gestion des terminaux doivent être faciles à gérer : la simplicité est essentielle.

Gartner MQ : Point d'accès

Découvrez pourquoi SentinelOne a été nommé leader quatre années de suite dans le Gartner® Magic Quadrant™ pour les plateformes de protection des points finaux.

Lire le rapport

La meilleure solution de gestion des terminaux

SentinelOne fournit la seule plateforme de sécurité dotée de tous les outils nécessaires pour protéger les terminaux, les données et les actifs réseau grâce aux techniques de réduction des menaces les plus avancées dans le domaine de la cybersécurité.

Avec plusieurs niveaux de protection des terminaux adaptés aux divers besoins des entreprises en matière de sécurité, la plateforme Singularity de SentinelOne étend la protection du terminal au-delà, le tout dans une plateforme unifiée. En ingérant des données provenant de multiples sources, les organisations bénéficient d'une meilleure visibilité sur les menaces potentielles et les terminaux non protégés dans l'ensemble de leur système.

Découvrez pourquoi SentinelOne a été désigné leader par Gartner dans le Magic Quadrant 2021 pour les plateformes de protection des terminaux et demandez une démonstration dès aujourd'hui.

FAQ sur la gestion des terminaux

La gestion des terminaux est le processus qui consiste à superviser et à contrôler tous les appareils connectés à un réseau : ordinateurs portables, smartphones, tablettes, serveurs et équipements IoT. Elle utilise un logiciel centralisé pour tenir à jour l'inventaire, déployer des correctifs et des mises à jour, appliquer des politiques de sécurité et résoudre les problèmes à distance.

En offrant aux équipes informatiques une visibilité et un contrôle en temps réel sur chaque terminal, elle permet de maintenir les performances des appareils et de réduire les failles de sécurité.

Avec l'essor du télétravail et des pratiques BYOD (Bring Your Own Device), chaque terminal est un point d'entrée potentiel pour les pirates. Une gestion adéquate des terminaux garantit que les appareils sont authentifiés avant de se connecter à un réseau, disposent des derniers correctifs et respectent les règles d'accès.

Cela permet d'éviter les violations, de maintenir les systèmes en bon état de fonctionnement et de garantir la conformité aux réglementations. Sans cela, les entreprises s'exposent à un risque accru de perte de données, de temps d'arrêt et d'incidents de sécurité coûteux.

La gestion des terminaux jette les bases de la sécurité des terminaux. Les outils de gestion vérifient l'identité des appareils, appliquent les normes de configuration et diffusent les politiques de sécurité sur tous les terminaux. Les solutions de sécurité des terminaux surveillent ensuite les logiciels malveillants, bloquent les menaces et répondent aux attaques sur ces appareils gérés.

Ensemble, elles garantissent que seuls les appareils approuvés se connectent, reçoivent les mises à jour de sécurité et bénéficient de protections, réduisant ainsi le risque d'attaques réussies.

Tenez à jour un inventaire complet des terminaux et enregistrez chaque appareil dans votre console de gestion. Automatisez le déploiement des correctifs et les mises à jour logicielles afin de corriger rapidement les vulnérabilités. Appliquez des contrôles d'accès et des normes de configuration stricts à tous les types d'appareils. Surveillez en permanence l'état des appareils et configurez des alertes en cas d'anomalies.

Utilisez des outils de dépannage à distance pour résoudre les problèmes sans accès physique. Revoyez régulièrement vos politiques afin de les adapter aux nouveaux appareils ou aux nouvelles menaces.

La gestion unifiée des terminaux (UEM) combine la gestion des PC, des mobiles, des tablettes et des appareils IoT dans une seule console. Cela permet de gagner en efficacité en automatisant les tâches routinières (correctifs, déploiement de logiciels et rapports de conformité), afin que les équipes passent moins de temps à jongler entre plusieurs outils.

Elle améliore également la sécurité grâce à l'application cohérente des politiques, à une détection plus rapide des menaces et à des audits rationalisés. Les équipes de sécurité peuvent ainsi se concentrer sur les menaces critiques plutôt que sur la maintenance manuelle.

SentinelOne prend en charge la gestion de la sécurité des terminaux grâce à ses solutions EDR et XDR. Elle peut protéger les appareils gérés et non gérés, les utilisateurs, les identités et les écosystèmes cloud. L'IA de SentinelOne peut bloquer les attaques à la vitesse de la machine et détecter les ransomwares à l'aide de modèles d'IA comportementaux et statiques. Elle peut analyser les comportements anormaux et identifier les modèles malveillants en temps réel sans intervention humaine. Les utilisateurs reçoivent des alertes critiques sur les terminaux et les identités avec une visibilité en temps réel, du niveau du système aux attaques basées sur l'identité.

La gestion de la sécurité des terminaux de SentinelOne peut corréler et hiérarchiser les alertes entre les postes de travail, les identités et les expositions. Elle vous offre également une vue d'ensemble des attaques et réagit rapidement grâce à la technologie Storyline®. SentinelOne peut également remédier aux menaces de sécurité des terminaux grâce à des actions de réponse/restauration automatisées ou en un clic.