Les entreprises et autres organisations adoptent rapidement les services de cloud computing de Microsoft Azure pour héberger leurs données. Les points de terminaison Azure, en particulier les points de terminaison de bases de données, constituent des cibles particulièrement intéressantes pour les pirates informatiques qui tentent de s'introduire dans votre réseau et/ou de voler des données précieuses de votre entreprise. En raison de l'adoption généralisée d'Azure par les entreprises et autres organisations, il existe un besoin croissant de protection solide des points de terminaison afin de garantir que les intrus ne puissent pas accéder à ces fichiers souvent cruciaux.

Dans cet article, nous expliquerons ce qu'est la protection des points de terminaison Azure, pourquoi votre organisation en a besoin, comment configurer votre environnement Azure et comment mettre en œuvre la protection des points de terminaison Azure.

Qu'est-ce qu'Azure Endpoint Protection ?

Qu'est-ce qu'Azure Endpoint Protection ?

Comme vous le savez peut-être, un " endpoint " est un autre terme désignant un appareil connecté à un réseau. Ce sont les moyens par lesquels les pirates cherchent à attaquer votre réseau. Il peut s'agir d'appareils mobiles, de machines virtuelles ou même de serveurs. Dans Azure, les points de terminaison peuvent également désigner des points de connexion qui permettent aux appareils de se connecter aux services cloud Azure, ou aux services de se connecter à d'autres services. En d'autres termes, certains points de terminaison Azure peuvent simplement connecter d'autres points de terminaison. Mais ils doivent tout de même être protégés.

La protection des points de terminaison Azure désigne les outils de sécurité conçus pour protéger ces points de terminaison contre les menaces et les vulnérabilités. Ils comprennent Microsoft Defender pour les points de terminaison, Azure Security Center, les groupes de sécurité réseau (NSG), l'application Singularity de SentinelOne, etc.

Ces outils basés sur le cloud vous permettent de surveiller l'état de vos appareils et machines virtuelles. Azure Security Center vous permet de surveiller en permanence vos terminaux et de rechercher des logiciels malveillants, tandis que Microsoft Defender for Endpoint aide les organisations à analyser leurs réseaux à la recherche de menaces. Si Azure Security Center est le plus populaire, Microsoft Defender for Endpoint utilise une combinaison de fonctionnalités avancées, dont l'une comprend l'analyse de sécurité cloud de Microsoft, qui " exploite le big data, l'apprentissage des appareils et les optiques Microsoft uniques dans l'écosystème Windows, les produits cloud d'entreprise (tels qu'Office 365) et les actifs en ligne, les signaux comportementaux sont traduits en informations, détections et réponses recommandées aux menaces avancées.”

Ces outils basés sur le cloud vous permettent de surveiller l'état de vos appareils et machines virtuelles. Azure Security Center vous permet de surveiller en permanence vos terminaux et de rechercher des logiciels malveillants, tandis que Microsoft Defender for Endpoint aide les organisations à analyser leurs réseaux à la recherche de menaces. Si Azure Security Center est le plus populaire, Microsoft Defender for Endpoint utilise une combinaison de fonctionnalités avancées, dont l'une comprend l'analyse de sécurité cloud de Microsoft, qui " exploite le big data, l'apprentissage des appareils et les optiques Microsoft uniques dans l'écosystème Windows, les produits cloud d'entreprise (tels qu'Office 365) et les actifs en ligne, les signaux comportementaux sont traduits en informations, détections et réponses recommandées aux menaces avancées.”

Comment fonctionne Azure Endpoint Protection ?

Azure Security Center est l'outil le plus populaire pour sécuriser vos points de terminaison Azure. Il fournit un hub centralisé à partir duquel vous pouvez activer des fonctionnalités de sécurité pour votre environnement.

Dans le Security Center, vous pouvez configurer des stratégies de sécurité pour des groupes de ressources spécifiques (nous y reviendrons plus tard) ou des services. L'outil assure également la surveillance et la collecte de données, fournissant aux utilisateurs des informations sur les machines virtuelles et émettant des alertes lorsque des menaces de sécurité, telles que des logiciels malveillants, sont détectées. Grâce aux informations fournies par l'outil, vous pouvez examiner les problèmes et mettre en œuvre les mesures de sécurité supplémentaires que vous jugez appropriées.

Pourquoi la protection des points de terminaison Azure est-elle importante ?

Les points de terminaison Azure peuvent constituer une passerelle vers votre environnement cloud plus large. C'est pourquoi les hackers attaquent sans relâche ces points de terminaison afin de compromettre votre réseau. La protection des points de terminaison minimise ces risques en assurant la détection des logiciels malveillants et la surveillance continue du système. Microsoft Defender pour les points de terminaison fournit également une détection automatisée des menaces et des alertes de sécurité, ainsi qu'une analyse détaillée de la sécurité. Cela réduit la charge de travail des équipes informatiques.

Cependant, les outils de protection des points de terminaison d'Azure offrent une multitude d'avantages moins connus. Microsoft Defender for Endpoint, par exemple, peut être utilisé comme plateforme de surveillance centralisée. Il peut automatiser les investigations et la correction des problèmes de sécurité, réduisant ainsi la charge de travail manuelle des équipes informatiques. Il peut également être intégré à Microsoft 365 Defender, qui recueille des données provenant de plusieurs services de sécurité, notamment Microsoft Defender for Office 365 et Microsoft Cloud App Security. Cette vue centralisée aide les équipes de sécurité à acquérir une compréhension globale de leur sécurité.

La protection des terminaux peut également être une nécessité réglementaire. Étant donné que plusieurs secteurs ont des lois strictes en matière de confidentialité des données et des dispositions relatives à la protection des données des clients, les organisations doivent généralement disposer d'une forme de protection des terminaux contre les vulnérabilités liées au cloud. Le non-respect de ces dispositions peut entraîner de lourdes amendes ou des poursuites judiciaires, ce qui rend la sécurisation de vos actifs basés sur Azure encore plus critique.

La protection des terminaux peut également être une nécessité réglementaire. Étant donné que plusieurs secteurs ont des lois strictes en matière de confidentialité des données et des dispositions relatives à la protection des données des clients, les organisations doivent généralement disposer d'une forme de protection des terminaux contre les vulnérabilités liées au cloud. Le non-respect de ces dispositions peut entraîner de lourdes amendes ou des poursuites judiciaires, ce qui rend la sécurisation de vos actifs basés sur Azure encore plus critique.

Application Singularity de Sentinel One : protection unifiée pour votre environnement Azure

Notre plateforme Singularity est un outil unique utile pour surveiller les environnements Azure. Comme l'indique notre fiche technique,

Les clients de SentinelOne et Microsoft bénéficient d'une intégration unique en son genre entre la plateforme Singularity XDR de SentinelOne et Azure Active Directory. Grâce à cette intégration, les entreprises bénéficient de capacités de réponse autonomes qui aident les professionnels de la sécurité à réagir plus rapidement aux cybermenaces. En utilisant l'application SentinelOne pour Azure Active Directory, les entreprises interconnectent la sécurité des terminaux et leur fournisseur de services d'identité. Ainsi, lorsqu'un terminal est compromis, les informations d'identité de l'utilisateur concerné sont transmises en temps réel à Azure Active Directory, et l'accès conditionnel peut rapidement appliquer l'authentification multifactorielle (MFA), restreindre l'accès ou limiter l'accès.

La plateforme Singularity de SentinelOne surveille les menaces en cours et les met à jour en temps réel dans Azure Active Directory, avec une liste détaillée des utilisateurs ou des applications compromis au sein de votre réseau. Avec SentinelOne, vous pouvez définir des protocoles de sécurité et atténuer les menaces déjà détectées. Vous pouvez voir la plateforme Singularity en action dans notre démo Singularity pour Azure Active Directory demo.

Configuration de votre environnement Azure

Voyons maintenant comment vous pouvez configurer un environnement Azure pour votre organisation.

Configuration et déploiement de votre environnement

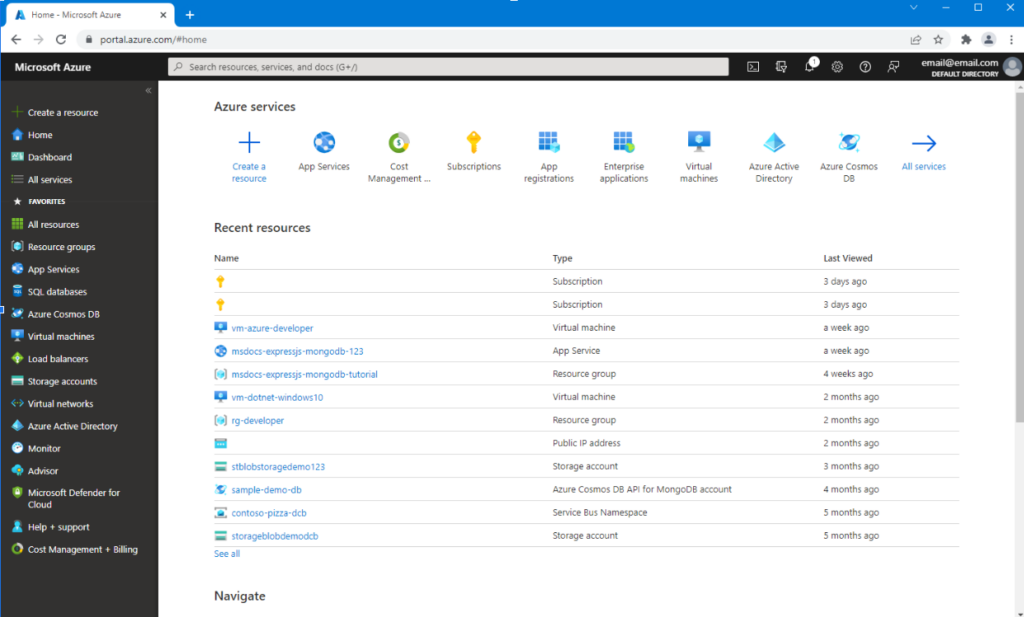

La première étape consiste à créer un compte Azure. Une fois que les utilisateurs ont créé un compte Azure, ils peuvent se connecter au portail Azure, qui est un portail permettant de gérer et de déployer les ressources Azure. Une fois cette étape terminée, vous devez définir les applications et les services dont vous pourriez avoir besoin dans votre environnement Azure. Cela vous permet de définir la quantité de ressources que vous utiliserez. Pour ce faire, vous devez créer un groupe de ressources dans Azure. Les groupes de ressources sont des conteneurs utilisés pour gérer les ressources et les services Azure. Dans un groupe de ressources, vous pouvez regrouper les services Azure associés.

Une fois le groupe de ressources configuré, vous pouvez sélectionner les services dont vous avez besoin dans le groupe. Pour ce faire, cliquez sur le bouton Créer une ressource dans la sous-section Services Azure. Vous devez tenir compte des exigences en matière de taille et de performances pour chaque ressource, car celles-ci ont une incidence sur votre environnement.

Vous devez ensuite configurer le réseau en créant un réseau virtuel (VNET) afin de définir votre espace d'adressage et vos sous-réseaux. Pour plus de sécurité, vous devez mettre en place un groupe de sécurité réseau (NSG) afin de contrôler le flux de trafic provenant de vos ressources. Il s'agit d'une forme de contrôle d'accès. À ce stade, vous pouvez configurer une machine virtuelle avec votre système d'exploitation préféré. Envisagez d'utiliser des ensembles de machines virtuelles pour le dimensionnement automatique. Vous pouvez ensuite configurer des comptes de stockage en fonction des besoins de votre organisation. Les partages de fichiers peuvent être utilisés pour le stockage partagé entre plusieurs machines virtuelles, tandis que le stockage d'objets blob peut être utilisé pour les données non structurées.

Vous devez ensuite configurer le réseau en créant un réseau virtuel (VNET) afin de définir votre espace d'adressage et vos sous-réseaux. Pour plus de sécurité, vous devez mettre en place un groupe de sécurité réseau (NSG) afin de contrôler le flux de trafic provenant de vos ressources. Il s'agit d'une forme de contrôle d'accès. À ce stade, vous pouvez configurer une machine virtuelle avec votre système d'exploitation préféré. Envisagez d'utiliser des ensembles de machines virtuelles pour le dimensionnement automatique. Vous pouvez ensuite configurer des comptes de stockage en fonction des besoins de votre organisation. Les partages de fichiers peuvent être utilisés pour le stockage partagé entre plusieurs machines virtuelles, tandis que le stockage d'objets blob peut être utilisé pour les données non structurées.

Azure Active Directory est le système de gestion des identités et des accès intégré à Azure. Vous pouvez gérer les autorisations des utilisateurs et appliquer le contrôle d'accès basé sur les rôles (RBAC) pour attribuer des rôles spécifiques à des utilisateurs ou à des groupes. Il s'agit du principal centre de contrôle d'accès pour Azure.

Création et configuration d'un centre de développement dans les environnements de déploiement Azure à l'aide du portail Azure

Pour que votre équipe puisse déployer efficacement les environnements Azure, vous devez configurer un centre de développement. Votre équipe est chargée de configurer le centre de développement, de créer des projets et de fournir l'accès aux équipes de développement. Microsoft propose un guide de démarrage rapide pour le déploiement d'un environnement Azure, qui décrit les étapes suivantes :

- Connectez-vous au portail Azure.

- Recherchez Environnements de déploiement Azure, puis sélectionnez le service dans les résultats.

- Dans Centres de développement, sélectionnez Créer.

- Dans Créer un centre de développement, sous l'onglet Principes de base, sélectionnez ou entrez les informations suivantes :

- Sélectionnez Vérifier + Créer.

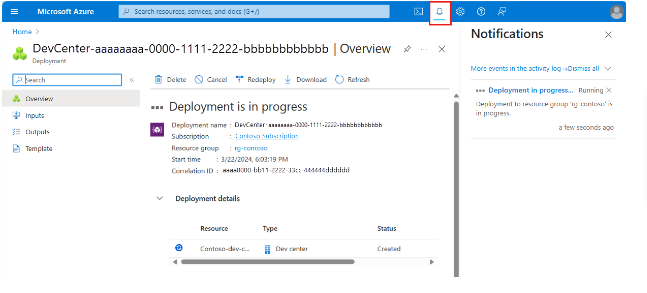

- Dans l'onglet Review, attendez la validation du déploiement, puis sélectionnez Create.

- Vous pouvez vérifier la progression du déploiement dans les notifications de votre portail Azure.

8. Une fois la création du centre de développement terminée, sélectionnez Accéder à la ressource. Vérifiez que le volet de présentation du centre de développement s'affiche.

Protégez votre point d'accès

Découvrez comment la sécurité des points finaux alimentée par l'IA de SentinelOne peut vous aider à prévenir, détecter et répondre aux cybermenaces en temps réel.

Obtenir une démonstrationIl est essentiel de protéger votre environnement Azure

Comme vous le savez peut-être déjà, vos points de terminaison Azure peuvent constituer des passerelles cruciales vers votre réseau plus large. C'est pourquoi les pirates informatiques ne ménagent aucun effort pour tenter de les attaquer. C'est pourquoi les outils de protection des points de terminaison pour votre environnement Azure restent nécessaires. La configuration de votre environnement Azure est une tâche complexe, et une protection adéquate des points de terminaison implique l'utilisation d'outils tels que Microsoft Defender for Endpoint, Azure Security Center, Network Security Groups (NSG), etc. Singularity de SentinelOne est également un outil utile pour surveiller et sécuriser votre environnement.

La protection des points de terminaison Azure peut être difficile, mais elle est cruciale pour protéger vos ressources. Nous espérons que vous serez désormais en mesure de configurer votre environnement Azure. Quel que soit votre objectif avec Azure, pensez à ajouter la plateforme Singularity de SentinelOne à votre arsenal de protection.n

Une longueur d'avance en matière de sécurité des points d'accès

Découvrez pourquoi SentinelOne a été nommé leader quatre années de suite dans le Gartner® Magic Quadrant™ pour les plateformes de protection des points finaux.

Lire le rapport

FAQs

Un point de terminaison est généralement défini comme un moyen par lequel les attaquants ciblent un réseau ou un système. Dans Azure, les points de terminaison peuvent être des machines virtuelles, des applications ou des points de terminaison de service utilisés pour connecter d'autres appareils utilisateur à des applications et services basés sur le cloud.

La protection des points de terminaison Azure fait référence aux outils utilisés et aux mesures qui peuvent être prises pour protéger les points de terminaison Azure. Ils comprennent Azure Security Center et Microsoft Defender for Endpoint.

Le principal outil permettant de configurer la protection des points de terminaison dans Azure est Azure Security Center. Il fournit un hub centralisé à partir duquel vous pouvez surveiller votre environnement, configurer des stratégies de sécurité et mettre en place des mesures de sécurité supplémentaires.