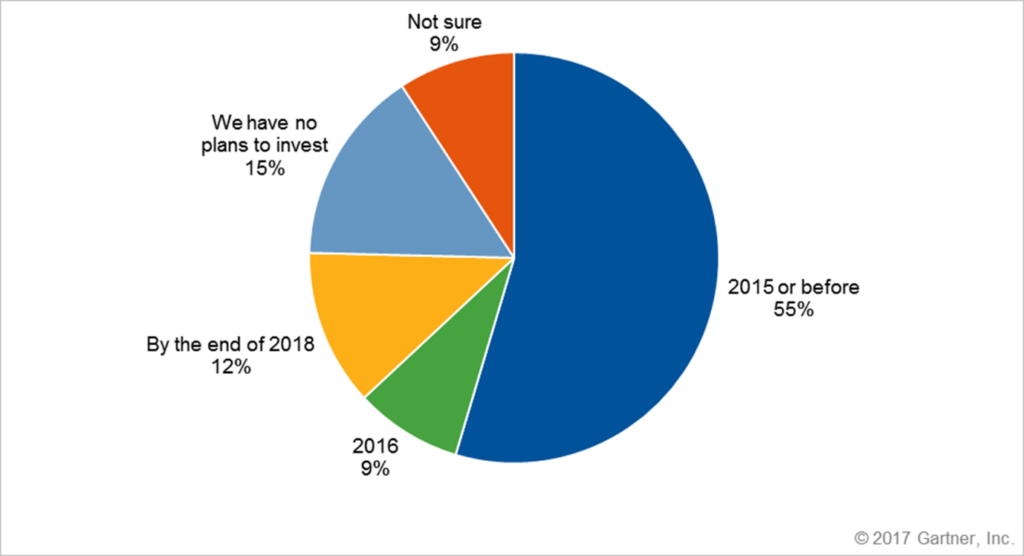

En los últimos años, las implementaciones de VDI (infraestructura de escritorio virtual) se han vuelto más comunes que nunca. La VDI no ha sustituido a todo el mercado de los escritorios como algunos predijeron, pero cada vez más empresas han adoptado entornos VDI debido a una serie de ventajas operativas. Según Gartner, las grandes empresas están adoptando la VDI a un ritmo elevado, y solo el 15 % no tiene previsto invertir en tecnología VDI.

Uso de la VDI (en todo el mundo, mínimo 50 ETC de TI)

Hay varios sectores verticales que destacan en lo que respecta a la adopción de VDI entre las grandes empresas. Uno de ellos es el sector sanitario, debido a la naturaleza móvil de las tareas clínicas y a la dependencia de los registros médicos electrónicos. Otro ejemplo es el sector de los servicios financieros, que tiene un historial de uso activo de VDI.

El sector educativo y el sector público también están mostrando una gran demanda. Las escuelas necesitan resolver la VDI para los laboratorios de los estudiantes, pero el principal obstáculo para una mayor adopción de la VDI en la educación sigue siendo el coste.

La necesidad de proteger la VDI

Los riesgos comunes que afectan a los datos siguen prevaleciendo en los entornos VDI: ransomware, ingeniería social, descargas no solicitadas, sniffing de red, explotación de vulnerabilidades, amenazas internas, escalada de privilegios y malware. Hay quien afirma que la VDI es una opción más segura, principalmente porque se pueden cerrar las instancias de VDI una vez finalizadas, pero el estado general de la seguridad es tan fuerte como su eslabón más débil, y las implementaciones de VDI tienden a ser precisamente eso por varias razones:

- Los ciclos de aplicación de parches requieren la actualización de la imagen maestra y, por lo tanto, no son rápidos.

- Las implementaciones de VDI suelen intentar consumir la menor cantidad de recursos posible, por lo que los administradores tratan de reducir la cantidad de software implementado, lo que va en detrimento de la protección.

- El factor humano: los usuarios tienden a ser menos conscientes de las implicaciones de seguridad cuando se ejecutan en VDI porque a menudo no son propietarios del sistema y lo utilizan para una sesión temporal. [¿por qué?]

Enfoques de VDI

En el mundo de la infraestructura de escritorio virtual, existen dos enfoques básicos: persistente y no persistente.

VDI persistente

La VDI persistente consiste en una sesión virtual, pero los usuarios disponen de un escritorio en el que pueden guardar archivos, cambiar la configuración y personalizarlo a su gusto. En segundo plano, cada escritorio se ejecuta desde una imagen de disco independiente. Este tipo de escritorios permiten la personalización, pero requieren más almacenamiento y copias de seguridad que los escritorios no persistentes, que se describen a continuación. Los usuarios que inician sesión a diario prefieren este enfoque, pero reduce algunas de las ventajas de la VDI, como el ahorro en costes de almacenamiento, la facilidad de aplicación de parches y la visibilidad de los activos.

VDI no persistente

Muchos defensores de la VDI afirman que los escritorios no persistentes son la mejor opción porqueson más fáciles de gestionar que las VDI persistentes. Con las no persistentes, una sola imagen de disco se comparte entre muchos usuarios. Cuando cada usuario inicia sesión, obtiene un clon del escritorio maestro compartido, y luego ese clon se personaliza bajo demanda con la virtualización de aplicaciones (Microsoft App-V, VMware ThinApp, etc.) o con la virtualización del entorno del usuario (AppSense, RES, etc.).

Este enfoque ofrece muchas ventajas, como garantizar el éxito al 100 % con un programa de gestión de parches, pero la falta de persistencia también puede afectar a los usuarios, ya que no pueden guardar archivos localmente ni realizar otras acciones, como cambiar el fondo del escritorio o instalar nuevas aplicaciones.

Otras tendencias

En muchos casos, las empresas optan por un modo híbrido: ejecutar imágenes no persistentes, pero permitiendo el almacenamiento dedicado para varias aplicaciones.

Otra tendencia que está ganando terreno es DaaS (Desktop-as-a-Service), donde las sesiones residen en la nube. Un tercero aloja entonces el backend de la infraestructura de escritorio virtual de una implementación. Se puede observar un creciente interés por parte de los grandes proveedores que ofrecen DaaS (Microsoft Azure, Amazon WorkSpace). Otros enfoques tradicionales de VDI local incluyen Citrix con sus productos XenDesktop/XenApp y VMware con su línea de productos HorizonView.

Independientemente de la implementación elegida, deben tenerse en cuenta los siguientes elementos:

Seis factores clave a tener en cuenta para la seguridad de la VDI

Para abordar las necesidades de seguridad, facilidad de gestión y rendimiento, el software de seguridad debe cumplir los siguientes criterios antes de la implementación de VDI:

1. No se conforme con depender de las actualizaciones

Como se ha mencionado, algunos escenarios de VDI, como los «no persistentes», terminan cada sesión individual y siempre comienzan desde la imagen base. Los productos que dependen de las actualizaciones crearán una «tormenta antivirus» cada vez que los usuarios inicien sesión, ya que exigen una actualización. Los productos que dependen de las actualizaciones para la seguridad deben superar el reto de las nuevas sesiones que se inician una y otra vez y luego intentan actualizarlas. Una vez que finaliza una sesión, este círculo vicioso se repite, consumiendo ancho de banda, recursos y afectando a la productividad. Por estas razones, la implementación de productos de seguridad ha sido tradicionalmente bastante complicada en entornos VDI.

2. Requiere facilidad de gestión y evita entradas duplicadas

La facilidad de gestión es otro factor crítico. En entornos VDI, no se pueden garantizar ni estandarizar las convenciones de nomenclatura de los dispositivos. La mayoría de los proveedores de VDI permiten establecer convenciones de nomenclatura, pero los nombres suelen repetirse con las nuevas sesiones. Por ello, los productos AV, que se basan en los nombres de los dispositivos para identificar a los usuarios y los parámetros de la consola, sufren colisiones que provocan una carga operativa innecesaria y afectan al usuario final. Otro criterio importante es la capacidad de desactivación automática. Un producto antivirus que gestiona VDI sin retirar las sesiones cerradas da lugar a numerosos «dispositivos fantasma» que distorsionan la visión operativa e impiden gestionar los activos de forma eficaz a gran escala.

3. Se necesitan análisis de imágenes base

4. Exigir una protección y funcionalidad equivalentes

Algunos proveedores ofrecen agentes dedicados para VDI, aunque con una funcionalidad limitada. Esto deja a los entornos VDI como una superficie de ataque expuesta. Aparte de la comodidad para su proveedor de antivirus, no hay razón para tener una cobertura VDI deficiente. Busque proveedores que no comprometan la seguridad y puedan ofrecer protección, visibilidad y capacidad de respuesta completas. Los puntos finales de VDI también deben ser superficies en las que los analistas del SOC puedan buscar amenazas, ya que, si se identifica una actividad sospechosa, es necesario llegar a la raíz de la misma para encontrar el rastro real de la infección.

5. Calcular los costes reales

Existen dos modelos de licencia comunes:

- Modelo de licencia concurrente (pago por uso): se paga por el número máximo de usuarios que utilizan el software al mismo tiempo. Las licencias de usuario simultáneo le permiten adquirir software a un coste menor, ya que el número máximo de usuarios simultáneos que se espera que utilicen el software en un momento dado (todos los usuarios conectados al mismo tiempo) es solo una parte del total de usuarios del sistema empleados en una empresa. Por ejemplo, para 5000 usuarios que trabajan en dos turnos, solo se necesitan 2500 licencias.

- Modelo de licencia por puesto (pago por cada usuario) – Cada puesto consume una licencia – en función del número de usuarios individuales que tienen acceso a la infraestructura VDI. Por ejemplo, una licencia para 5000 usuarios significaría que hasta 5000 usuarios con nombre individual pueden acceder al software.

Naturalmente, busque un modelo de licencia concurrente, ya que reducirá sus costes.

6. El impacto en el rendimiento importa

Una ventaja de VDI es la reducción de hardware y costes operativos. Si acaba utilizando una solución antivirus que requiere la asignación de recursos como si se tratara de un dispositivo físico, perderá uno de los valores fundamentales del uso de VDI. Otro aspecto que influirá en el rendimiento de VDI rendimiento es el número de aplicaciones que necesita instalar en la imagen base. Opte por soluciones de protección de endpoints que sean ligeras y robustas, de modo que la potencia del ordenador y la experiencia/productividad del usuario final no se vean comprometidas para ejecutar el antivirus. Evite las soluciones con múltiples agentes, ya que suponen un mayor consumo de recursos.

¿Por qué elegir SentinelOne?

El agente autónomo SentinelOne cumple y supera todos los criterios anteriores. Es una solución eficaz para satisfacer la creciente demanda de virtualización de escritorios, incluidos clientes ligeros, aplicaciones en capas y otros escenarios de VDI. No necesita actualizaciones y no depende de firmas ni otros requisitos antivirus heredados. SentinelOne es compatible de forma nativa con todos los escenarios VDI comunes sin comprometer la funcionalidad ni la protección, incluidos:

- Virtualización de escritorios: Aloja un sistema operativo de escritorio en una máquina virtual en un servidor centralizado. Algunos ejemplos de software de virtualización de aplicaciones empresariales son Citrix XenDesktop, Microsoft App-V, VMware Horizon y Systancia AppliDis.

- Servicios de terminal: Componente de virtualización de presentación y computación basado en servidor para acceder a aplicaciones y datos en un equipo remoto a través de una red. Algunos ejemplos son Microsoft Windows RDP y Citrix XenApp.

- Escritorio como servicio: Virtualización de escritorio remoto desde SaaS Cloud computing. Algunos ejemplos de escritorio como servicio para empresas son Horizon DaaS de VMware y WorkSpaces de Amazon.

[1] Gartner, Tendencias del mercado: la demanda de VDI está creciendo, pero no todos tendrán éxito, por Michael Warrilow y Nathan Hill, abril de 2017, https://www.gartner.com/document/code/325320

SentinelOne es compatible con los siguientes proveedores virtuales:

- VMware vSphere

- VMware Workstation

- VMware Fusion

- VMware Horizon

- Citrix XenApp

- Citrix XenDesktop

- Amazon WorkSpaces

- Microsoft Hyper-V

- Oracle VirtualBox

Reduzca el riesgo de identidad en toda su organización

Detecte y responda a los ataques en tiempo real con soluciones integrales para Active Directory y Entra ID.

DemostraciónConclusión

La seguridad de VDI fusiona la seguridad de los puntos finales, la segmentación de la red, el cifrado de datos y los controles de acceso. Existen muchos enfoques, pero los mejores son aquellos que se adaptan a su infraestructura. La seguridad VDI ofrece muchas ventajas, pero la más importante es que permite preparar su organización para el futuro. SentinelOne puede optimizar su proceso de seguridad VDI y convertirse en un valioso socio en este sentido. Pruébenos y descubra cómo podemos ayudar a su organización hoy mismo.

Preguntas frecuentes sobre seguridad VDI

La infraestructura de escritorio virtual (VDI) le permite ejecutar entornos de escritorio en servidores remotos en lugar de en equipos locales. Los usuarios se conectan a través de una red para acceder a un escritorio completo de Windows o Linux desde cualquier lugar.

La VDI centraliza la gestión de escritorios, por lo que los parches de seguridad y las configuraciones se encuentran en el servidor. Usted sigue interactuando con un espacio de trabajo familiar, pero los datos nunca salen del centro de datos, lo que reduce la exposición en los dispositivos finales.

La seguridad de la VDI es importante porque los escritorios se ejecutan en servidores centralizados, lo que los convierte en objetivos de gran valor. Si los atacantes violan un host de VDI, podrían acceder a muchos entornos de usuario a la vez. Una seguridad adecuada evita la propagación de malware entre sesiones y protege los datos corporativos para que no se copien en terminales no seguros.

Las defensas sólidas de VDI también garantizan el cumplimiento de las políticas de manejo de datos y protegen a los trabajadores remotos, manteniendo segura toda la infraestructura.

En primer lugar, aplique la autenticación multifactorial para cada conexión a la puerta de enlace VDI. Segmente las redes para que las interfaces de gestión no queden expuestas a los usuarios. Mantenga actualizados los hipervisores, los agentes de conexión y las imágenes de invitados con parches. Aplique derechos de usuario con privilegios mínimos dentro de los escritorios virtuales.

Utilice agentes de seguridad para puntos finales y supervise la actividad de las sesiones en busca de anomalías. Realice copias de seguridad de sus imágenes críticas con regularidad y pruebe los procedimientos de restauración para garantizar una rápida recuperación cuando sea necesario.

Una red privada virtual (VPN) crea un túnel cifrado entre su dispositivo y una red, lo que amplía el acceso local pero deja los datos en su terminal. VDI proporciona todo el escritorio desde un servidor seguro sin almacenar datos localmente.

VPN protege el tráfico; VDI protege la ubicación de los datos. Con VPN, los terminales siguen ejecutando aplicaciones; con VDI, las aplicaciones se ejecutan en el servidor, aislándolas de los dispositivos de los usuarios que podrían estar comprometidos.

La VDI centraliza la ejecución y el almacenamiento, por lo que los archivos confidenciales nunca residen en los dispositivos de los usuarios. Usted controla las instantáneas y los permisos de los usuarios a nivel del servidor, lo que limita los cambios no autorizados. Si un dispositivo final se infecta, la amenaza puede contenerse dentro de esa sesión.

Puede revertir las imágenes al instante para eliminar el malware. El registro centralizado ofrece una visibilidad completa de las acciones de los usuarios, lo que le ayuda a detectar y responder rápidamente a los incidentes de seguridad.

Las herramientas de seguridad para VDI incluyen agentes de detección y respuesta de terminales (EDR) instalados en escritorios virtuales, firewalls de segmentación de red y plataformas de microsegmentación. Las soluciones de gestión de identidades y accesos (IAM) añaden controles de inicio de sesión seguros.

También necesitará utilizar agentes de seguridad de acceso a la nube (CASB) para las VDI alojadas en la nube, además de sistemas de detección de intrusiones (IDS). Soluciones de copia de seguridad y recuperación ante desastres para proteger sus imágenes importantes. Los escáneres de vulnerabilidades también pueden ayudar a mantener los dispositivos actualizados.

Los riesgos incluyen servidores de intermediarios mal configurados o puertos de gestión expuestos, que los atacantes pueden aprovechar. Las imágenes de escritorio obsoletas sin parches abren vulnerabilidades. Los hipervisores compartidos pueden dar lugar a exploits de «vecinos ruidosos» si falla el aislamiento. Una autenticación débil permite el acceso a usuarios no autorizados. Una supervisión inadecuada oculta el movimiento lateral.

Por último, unas pruebas de copia de seguridad insuficientes implican que no se puede recuperar rápidamente tras una brecha, lo que prolonga el tiempo de inactividad y la posible pérdida de datos.

Comience con controles de acceso granulares y aplique una autenticación sólida y multifactorial. Segmente la gestión y las redes de usuarios. Automatice la aplicación de parches a los hipervisores y las imágenes de escritorio. Implemente EDR y supervisión continua dentro de cada escritorio virtual. Utilice almacenamiento cifrado y protocolos seguros para todo el tráfico.

Realice copias de seguridad y pruebe regularmente las imágenes maestras. Forme a los usuarios sobre los riesgos del phishing y limite el acceso local a USB o al portapapeles para evitar la fuga de datos.