La protección de terminales Linux tiene como objetivo proteger a los usuarios y sus dispositivos de los ciberataques a medida que crece el sector del SaaS y aumentan los riesgos cibernéticos. Un ejemplo de ello es el ataque de ransomware que paralizó toda la red judicial de Los Ángeles en julio de 2024.

En este artículo, analizamos cómo proteger a los usuarios de Linux y sus terminales frente a los ciberataques. También abordamos los numerosos retos a los que se enfrenta la protección de terminales Linux y las prometedoras soluciones para ellos. Nuestro objetivo es dotar a los usuarios del sistema operativo Linux de todos los conocimientos necesarios para garantizar la seguridad de sus datos durante todas las comunicaciones que establecen a través del IoT.

¿Qué es la protección de terminales Linux?

Los terminales Linux son todos los dispositivos y el hardware que funcionan dentro de una red con sistema operativo Linux. Para proteger todo el marco de las amenazas cibernéticas, el acceso no autorizado, el malware y otros riesgos, se implementan una serie de tecnologías y software. Todas estas medidas de seguridad, como antivirus, cortafuegos, cifrado de datos, control de acceso y otras, definen el proceso de protección de terminales Linux.

¿Por qué es crucial la protección de terminales Linux?

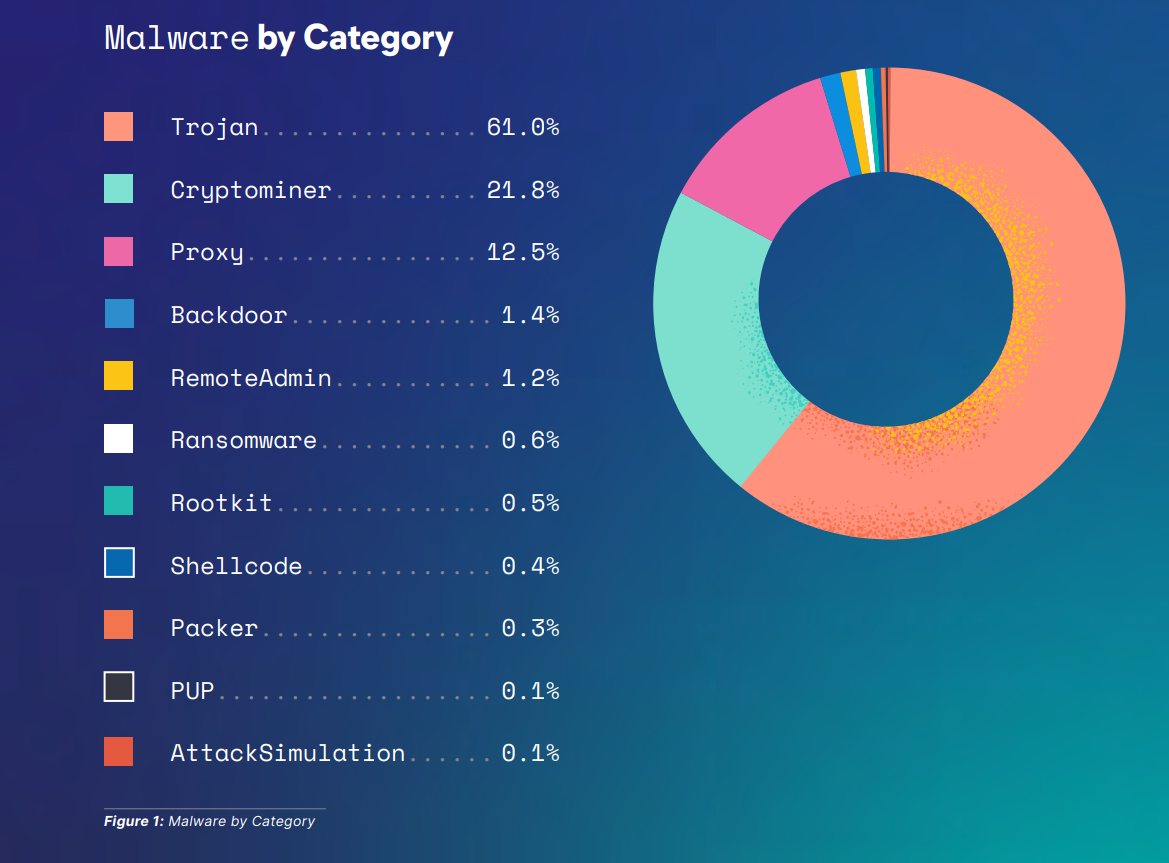

La misma característica que lo hizo tan "demandado" —su interfaz de código abierto— es también la razón por la que Linux es vulnerable a los ataques. El Informe sobre amenazas globales de Elastic afirma que Linux es ahora el endpoint más afectado, con alrededor del 91,2 % de las infecciones de malware.

Dada la naturaleza diversa de estos ataques, la protección de terminales Linux se vuelve crucial por las siguientes razones:

Dada la naturaleza diversa de estos ataques, la protección de terminales Linux se vuelve crucial por las siguientes razones:

-

Creciente panorama de amenazas

A menudo se publican noticias sobre violaciones de datos y accesos no autorizados a datos confidenciales. En diciembre de 2023, se filtraron los datos personales de casi tres mil millones de personas durante un ciberataque a National Public Data, un servicio de verificación de antecedentes. Por lo tanto, los sistemas basados en Linux deben implementar medidas de seguridad más sólidas para protegerse de las amenazas en constante evolución.

-

Preocupaciones sobre la seguridad de los datos

Hoy en día, la mayoría de las empresas necesitan almacenar datos, incluso si no tienen ninguna utilidad. Incluso cuando se instala una nueva aplicación en el teléfono, se está obligado a permitir el acceso a los datos. Estos datos incluyen información confidencial y propiedad intelectual que, si cae en manos equivocadas, puede causar importantes trastornos en todo el mundo. Al proteger estos terminales Linux, también se protege la información confidencial.

-

Requisitos de cumplimiento para los datos

En muchos sectores se aplican estrictas medidas de protección de datos. Se evalúa minuciosamente a las empresas para comprobar si cuentan con políticas de protección de datos. De lo contrario, se les imponen multas elevadas por cualquier deficiencia y corren el riesgo de perder su reputación en el mercado, especialmente entre sus clientes. Las medidas de protección de los terminales Linux ayudan a las empresas a cumplir con estas normativas y a evitar multas y otras sanciones legales.

-

Protección de la infraestructura

Linux se utiliza ampliamente en entornos empresariales, especialmente en servidores en la nube. Un solo punto final comprometido puede colapsar todo el sistema y causar importantes interrupciones dentro de la organización. Para evitar pérdidas tan insoportables y minimizar las superficies de ataque, siempre se recomienda contar con una capa adicional de seguridad mediante la protección de los terminales.

-

Continuidad de las operaciones a largo plazo

Un mito común es que los terminales Linux son menos susceptibles a los ataques. El aumento de las amenazas en diversas formas ha hecho necesaria la protección de terminales. A veces, autorizar accidentalmente el acceso a un pirata informático puede provocar tiempos de inactividad y dañar la reputación de una empresa. La configuración de un entorno Linux seguro puede generar confianza entre la empresa y sus partes interesadas, proteger la reputación, aumentar la vida útil de las operaciones y garantizar el éxito a largo plazo.

Cuatro veces líder

Vea por qué SentinelOne ha sido nombrado Líder cuatro años consecutivos en el Cuadrante Mágico™ de Gartner® para Plataformas de Protección de Endpoints.

Leer el informe

5 características clave de Linux Endpoint Protection

Desde el análisis del comportamiento hasta los sistemas de detección y prevención de intrusiones, las características que componen Linux Endpoint Protection son muy completas. Estas características se actualizan periódicamente para adaptarse a la naturaleza siempre cambiante de la mayoría de los ciberataques. Las características clave que hay que tener en cuenta a la hora de buscar una solución de protección de endpoints son:

- Antivirus y antimalware: La característica principal de una solución de protección de terminales Linux es detectar y eliminar las actividades maliciosas dirigidas a los sistemas Linux. Utiliza herramientas antivirus y antimalware para analizar continuamente los archivos, las aplicaciones y los procesos del sistema en busca de anomalías

- Supervisión y generación de informes en tiempo real: cualquier solución destinada a la protección de terminales para Linux debe obtener información en tiempo real sobre el estado de toda la flota Linux. Los datos históricos y los informes detallados en un panel de control centralizado ayudarán a tomar mejores decisiones para mejorar la seguridad general

- Escalable y flexible: La mayoría de las soluciones para terminales son escalables y flexibles para adaptarse al tamaño de la organización y a su infraestructura, ya sea una red de computación en la nube o máquinas desplegadas en las instalaciones.

- Consola de gestión centralizada: Linux Endpoint Protection incluye una interfaz unificada desde la que se pueden supervisar varios terminales simultáneamente, al tiempo que se gestionan las políticas de seguridad pendientes. La automatización de los flujos de trabajo de seguridad también ayudará a aliviar la carga de su equipo de TI. Análisis de comportamiento: una protección de terminales para Linux utiliza técnicas para detectar cualquier anomalía en el comportamiento tanto del usuario como del sistema. Esto ayuda a identificar cualquier acceso no autorizado al sistema y previene cualquier posible ataque en un futuro previsible.

Tres retos comunes en la protección de terminales Linux

Linux ha recorrido un largo camino desde sus inicios. Incluso el sistema operativo móvil más popular, Android, utiliza un kernel de Linux para sus operaciones. A pesar de ser el proyecto de código abierto más grande del mundo, sigue siendo vulnerable y presenta sus propios retos:

#1. Lagunas de seguridad ocultas

Linux se considera un proyecto comunitario en el que colaboran cientos de desarrolladores. Se suele dar por sentado que, con tantos desarrolladores trabajando en el sistema de distribución, estos serían capaces de identificar y corregir cualquier error o amenaza que encontraran. Este fue el caso de la vulnerabilidad Shellshock, también conocida como Bash Bug, que es una importante falla de seguridad en los sistemas Linux.

Descubierta por primera vez en 2014, esta falla permite a los atacantes ejecutar un código aleatorio en variables de entorno con diferentes formatos y obtener acceso no autorizado al sistema. Para mitigar los riesgos, se recomendó a los usuarios de Linux que ejecutaran actualizaciones de seguridad y aplicaran parches. Aunque el impacto de Shellshock ha disminuido gradualmente, esta brecha de seguridad imprevista ha exigido la adopción de medidas de seguridad estrictas en los sistemas Linux.

Sin embargo, es muy posible que estos se pasen por alto al centrarse en mejorar los sistemas Linux. La prioridad urgente es contar con un sistema de seguridad más avanzado.

#2. Evolución de los virus y el malware

Linux se utiliza cada vez más para la infraestructura en la nube y el IoT. Esta creciente popularidad también está siendo observada por los ciberdelincuentes, que buscan oportunidades para dañar los sistemas a gran escala. Según Trend Micro, entre 2022 y 2023 se ha producido un aumento del 62 % en los intentos de ataques de ransomware en los sistemas Linux.

En el pasado reciente, los ataques de ransomware como el BlackCat ransomware expusieron a los sistemas Linux a más riesgos. En este caso, los ciberdelincuentes entran en una red, roban datos confidenciales y cifran archivos. A continuación, utilizan estos datos para extorsionar o amenazar con publicar los datos robados. Ya no hay duda de que los atacantes están desarrollando nuevas formas de virus, malware y ransomware para atacar los terminales Linux en cualquier momento.

#3. Riesgo añadido para la información confidencial

Aunque Linux cuenta con buenos procedimientos de seguridad, como el cifrado de datos y la autenticación por cortafuegos, muchos usuarios dan por sentada la protección de los datos y descuidan la incorporación de medidas de seguridad de los datos en sus sistemas. Esto da lugar a muchos retos que obstaculizan el rendimiento de Linux, como las amenazas internas, la mala gestión de los permisos de los usuarios y la integración limitada. Es esencial abordarlos para que las personas y las empresas puedan adoptar medidas de seguridad proactivas y mantenerse a salvo frente a la complejidad de los ciberataques que se producen actualmente.

7 prácticas recomendadas para la protección de terminales Linux

Las mejores prácticas para la seguridad de los terminales Linux se reducen a medidas de seguridad como ejecutar solo los servicios esenciales, realizar auditorías para detectar actividades maliciosas, evitar los puertos abiertos y configurar y actualizar el sistema operativo. A continuación se indican algunas prácticas más para garantizar que la seguridad de Linux sea a prueba de ciberriesgos:

N.º 1. Actualizar los sistemas con frecuencia

La forma más sencilla y eficaz de proteger los terminales Linux es actualizar los sistemas con regularidad. Al ejecutar actualizaciones periódicas en sus sistemas, los protegerá de posibles riesgos y lagunas de seguridad. Al instalar los últimos parches de seguridad, podrá corregir errores y mejorar las funciones de su sistema operativo actual.

#2. Practique PoLP

El Principio del privilegio mínimo (PoLP) forma parte de todo lo que constituye la protección de datos 101. Al igual que se le restringe el acceso a la caja registradora de una tienda de comestibles, el PoLP restringe al usuario a recursos limitados en un momento dado. El PoLP es un componente esencial de las medidas de seguridad de la información que adoptan las empresas, especialmente en la cultura de trabajo híbrida actual. Así es como funciona el PoLP en Linux:

- Permite al usuario crear archivos con permisos de lectura y escritura, pero no de ejecución

- Protege a los superusuarios y limita el acceso a los privilegios de administrador

- Prohíbe la instalación de aplicaciones y limita el movimiento lateral de los atacantes en la red

- Mejora el rendimiento operativo al restringir las infracciones y la propagación de malware

#3. Instalar un software antivirus

Considere el software antivirus como un guardaespaldas para su seguridad digital. El software patrulla continuamente sus sistemas, buscando cualquier actividad sospechosa que ocurra en segundo plano. Esta capa adicional de defensa le ayuda a encontrar cualquier grieta en la red de seguridad que ha desplegado para sus terminales Linux. La ejecución de análisis completos le ayudará a descubrir y destruir troyanos, errores, ransomware y cualquier cosa que suponga un riesgo para la seguridad de los datos antes de que sea demasiado tarde.

#4. Configurar el cortafuegos y las tablas de enrutamiento

Configurar su cortafuegos y Iptables es una excelente manera de garantizar que no haya entradas no autorizadas en su red. Un firewall es un dispositivo de seguridad de red que supervisa el tráfico entrante y saliente de sus sistemas y evita el acceso no autorizado.

Iptables es un programa de línea de comandos que le ayuda a personalizar las reglas de tráfico en el firewall de su sistema Linux. Con Iptables, puede auditar y filtrar el tráfico en su firewall mencionando protocolos, direcciones IP, indicadores, etc., que pueden dañar potencialmente toda su red de terminales.

#5. Acceso SSH seguro para terminales

SSH (Security Shell) es un protocolo utilizado en redes corporativas para proporcionar un acceso seguro a los usuarios y a todos los procesos automatizados. SSH ayuda a automatizar las transferencias de archivos, resolver problemas de conectividad y evitar con éxito los riesgos de seguridad al exponer un sistema basado en la nube en Internet. Se recomienda proteger el acceso SSH para reducir las posibilidades de que los atacantes entren en su sistema. A continuación se indican algunas formas de proteger el acceso SSH:

- Desactive el inicio de sesión root SSH e inicie sesión a través de una cuenta alternativa

- Establezca tiempos de espera en las conexiones SSH para evitar el acceso no autorizado

- Desactive la autenticación por contraseña y utilice en su lugar la autenticación por clave pública para las sesiones SSH en su dispositivo

- Limite el número de intentos de inicio de sesión SSH haciendo que su servidor Linux interrumpa la conexión de forma forzada

- Establezca reglas de firewall para detener los intentos de iniciar sesión en SSH utilizando contraseñas débiles con credenciales SSH predeterminadas, nombres de usuario, etc.

#6. Habilite la autenticación de dos factores

Añadir otra capa de seguridad a sus sistemas Linux mediante la autenticación de dos factores (2FA) le protegerá de los ataques de fuerza bruta y el robo de credenciales. Este método requiere más de una credencial para demostrar su identidad antes de conceder el acceso a una cuenta. Además de la contraseña habitual, tendrá que introducir una contraseña de un solo uso (OTP) recibida por correo electrónico/SMS o un código de una aplicación de autenticación.

#7. Utilice una solución EDR

Por último, una forma garantizada de asegurar la protección de los puntos finales para los sistemas Linux es implementar una solución EDR (detección y respuesta en puntos finales). Esta solución EDR comprueba constantemente si hay brechas en la red y las corrige sobre la marcha, lo que garantiza la seguridad de todos los puntos finales. También alerta a los usuarios de cualquier actividad sospechosa o ataque entrante, preparándoles para extender una capa de seguridad sobre todos los dispositivos de la red del sistema operativo Linux.

Por ejemplo, SentinelOne EPP recopila, investiga, analiza y bloquea y responde automáticamente a las amenazas de seguridad. Bloquea de forma automática y segura las amenazas sin que el usuario tenga que preocuparse por la gestión de la seguridad y minimiza el impacto en los recursos de los dispositivos finales a pesar de contar con diversas funciones de análisis.

Elegir la solución de protección de terminales Linux adecuada

Existen muchas soluciones de protección de terminales de buen rendimiento en el mercado que pueden cubrir todas sus necesidades de seguridad. Sin embargo, aquí hay algunos factores clave a tener en cuenta a la hora de elegir la más adecuada:

- Compatibilidad con la plataforma, especialmente para entornos híbridos y en la nube

- Detección y prevención integral de amenazas

- Potencial para una detección y respuesta adecuadas en los puntos finales

- Impacto mínimo en el rendimiento del sistema y escalabilidad según su entorno

- Aplica automáticamente parches y actualizaciones cada vez que se detecta una vulnerabilidad

- Fácil de configurar, supervisar y gestionar desde una única interfaz

- Cumple con diferentes normas de seguridad, como el RGPD, la HIPAA y la PCI DSS

- Rentable y con asistencia 24/7.

Descubra una protección de puntos finales sin precedentes

Descubra cómo la seguridad para endpoints basada en IA de SentinelOne puede ayudarle a prevenir, detectar y responder a las ciberamenazas en tiempo real.

DemostraciónResumen: Navegando por el alcance de la protección de terminales Linux en el futuro

Desde los negocios globales hasta los sistemas de datos, vemos que la protección de terminales Linux desempeña un papel fundamental. Después de repasar los retos, las características y las mejores prácticas para la seguridad de los terminales que se han tratado en este artículo, estas son las conclusiones principales:

- Las soluciones de protección de terminales Linux protegen los dispositivos de diversos ciberataques mediante herramientas integradas, como cortafuegos, cifrado de datos y software antivirus

- Actualice siempre su sistema operativo Linux, ya que es la mejor manera de mantenerse protegido contra ataques repentinos.

- Contar con protección de terminales para sistemas Linux no solo reforzará la seguridad de su organización, sino que también mejorará la eficiencia operativa mediante la automatización de tareas y una interfaz centralizada para la gestión.

- Lo mejor es optar por una solución de protección de endpoints que dé prioridad a la detección de amenazas en tiempo real, sea escalable con la infraestructura de la empresa y siga avanzando para luchar contra las nuevas versiones de malware

Hay muchas soluciones excelentes para puntos finales en el mercado, y la mejor dependerá de las necesidades de la organización. Sin embargo, nuestra plataforma SentinelOne's Singularity Core se perfila como una fuerte competidora y una herramienta imprescindible en su arsenal de ciberseguridad. Aprovecha los datos y la inteligencia artificial para proteger su organización ahora y en el futuro. Únase hoy mismo a Sentinel One para añadir una capa de seguridad impenetrable.

"FAQs

Sí, Linux es vulnerable al malware y los virus debido a su mayor uso en entornos empresariales y en la nube.

Sí, puede utilizar herramientas de código abierto para la protección de terminales Linux, pero requerirán una configuración manual mayor en comparación con otras herramientas comerciales.

Las características clave que debe buscar en una solución de protección de terminales Linux son:

- Detección de amenazas en tiempo real

- Integración con otras herramientas

- Gestión centralizada

- Impacto mínimo en el rendimiento del sistema

- Gestión de vulnerabilidades