Las deficiencias en la visibilidad de los profesionales de la seguridad derivadas del uso de múltiples herramientas son el segundo problema más acuciante en materia de ciberseguridad. Tanto la gestión de registros como las herramientas SIEM pueden ayudar, aunque sus capacidades sean diferentes.

Antes de entrar en detalles sobre la gestión de registros frente a SIEM, aquí hay una metáfora que puede simplificar toda la comparación. Piensa en la gestión de registros como el padre y en SIEM como el hijo, que ha aprendido nuevos trucos. Es decir, que la gestión de registros constituye el aspecto fundamental de las soluciones SIEM. Sin embargo, estas últimas hacen mucho más que almacenar y gestionar datos de registros, ya que proporcionan una visibilidad y un análisis completos de los eventos de seguridad y permiten a las organizaciones detectar anomalías y responder a las amenazas en tiempo real.

Sin embargo, comprender las diferencias entre SIEM y la gestión de registros le ayudará a elegir la solución adecuada, evitar gastos excesivos y planificar mejor los recursos para utilizar cualquiera de estas herramientas. Por ejemplo, mientras que la gestión de registros requiere menos esfuerzo computacional y humano para su uso, la configuración y la gestión de los datos de las soluciones SIEM requerirían profesionales cualificados.

Este artículo arrojará luz sobre los conceptos y herramientas de SIEM frente a gestión de registros necesarios para una detección eficaz de amenazas y una supervisión de la seguridad. Comencemos.

¿Qué es un SIEM?

¿Qué es un SIEM?

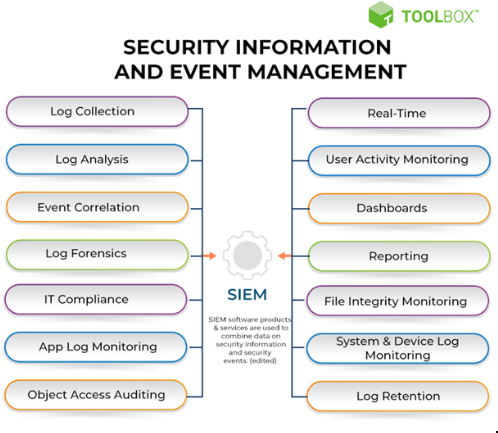

Gestión de la información y los eventos de seguridad (SIEM) Las soluciones SIEM combinan la gestión de la información de seguridad (SIM) y la gestión de eventos de seguridad (SEM) para ayudar a las empresas a identificar, analizar y responder a las amenazas de seguridad. Esto se lleva a cabo mediante capacidades como automatización de la ingestión, correlaciones de eventos impulsadas por IA/ML y alertas.

Tanto SIM como SEM permiten el análisis en tiempo real de las alertas de seguridad generadas por las aplicaciones y el hardware de red.

SIEM es una herramienta útil para lo siguiente:

- Visión general completa de la red

- Funciones integradas

- Detección de amenazas en tiempo real

- Respuesta proactiva a incidentes

Las soluciones SIEM utilizan diversas tácticas de integración, como el despliegue de agentes y la conexión con API, para recopilar registros y eventos de terminales, herramientas de seguridad, sistemas de detección y prevención de intrusiones, cortafuegos, soluciones de filtrado web, servidores de aplicaciones, IAM, etc.

Tras integrar los datos de estos diversos componentes, el sistema SIEM estandariza los datos para ofrecer información crucial sobre posibles vulnerabilidades de seguridad.

Por ejemplo, consideremos una situación en la que los registros del cortafuegos muestran varios intentos fallidos de inicio de sesión desde una determinada dirección IP, el sistema de detección de intrusiones emite una alerta sobre actividad sospechosa desde la misma dirección IP y los registros del directorio activo revelan que se ha accedido a la cuenta de un usuario con privilegios tras muchos intentos fallidos./p>

Por separado, estos eventos no suscitan preocupación. Pero los SIEM correlacionan estos eventos aparentemente inconexos y alertan a los equipos de seguridad de que podría tratarse de un ataque de fuerza bruta.

¿Qué es el registro SIEM?

El registro SIEM consiste en recopilar, analizar y correlacionar los datos de registro de la infraestructura informática de una empresa para identificar amenazas de seguridad y mejorar la postura de seguridad de la empresa. Los analistas de seguridad obtienen datos de registro de varias fuentes, como sistemas, cortafuegos, aplicaciones, sistemas de detección de intrusiones, terminales y dispositivos de red. Esto les permite revisar grandes cantidades de datos y responder a las amenazas potenciales de manera eficaz.

¿Cuáles son los componentes clave del registro SIEM?

Los registros del software SIEM tienen los siguientes componentes clave:

- Marcas de tiempo

- Información sobre el origen y el destino

- Información sobre el usuario

- Tipo de evento

- Acción realizada

-

Marcas de tiempo

Las marcas de tiempo indican el momento exacto en que se produce un evento. Permiten a los analistas de seguridad reconstruir con precisión la secuencia de eventos que condujeron a un incidente de seguridad. Si el tiempo no es preciso, resulta difícil correlacionar y analizar los eventos correctamente.

Además, las marcas de tiempo son importantes para detectar anomalías. Si se producen varios intentos fallidos de inicio de sesión en un breve periodo de tiempo, podría tratarse de un ataque de fuerza bruta. Los equipos de seguridad pueden investigar rápidamente las actividades sospechosas supervisando los eventos con plazos específicos.

-

Información sobre el origen y el destino

La información sobre el origen y el destino en los registros SIEM, como direcciones IP, nombres de host o identificadores de dispositivos, determina el origen y el destino de eventos específicos. Estos datos son importantes para comprender el contexto de los eventos y detectar sistemas comprometidos.

Los detalles precisos sobre el origen y el destino ayudan a rastrear el movimiento lateral de las amenazas a través de la red. Permiten a los equipos de seguridad identificar el punto de entrada del ataque y evaluar su impacto potencial en otros sistemas dentro de la infraestructura.

-

Información del usuario

La información del usuario, como nombres de usuario, ID o roles, identifica al usuario involucrado en un evento. Esta información distingue entre actividades legítimas y no autorizadas e identifica las cuentas de usuario comprometidas.

Al analizar los datos relacionados con los usuarios, los equipos de seguridad pueden detectar patrones de comportamiento inusuales que podrían indicar posibles amenazas internas o apropiaciones de cuentas. Además, la supervisión de la actividad de los usuarios contribuye al cumplimiento normativo, ya que garantiza que las acciones de los usuarios se ajusten a las políticas de seguridad establecidas.

-

Tipo de evento

El tipo de evento describe el tipo de actividad registrada en el registro SIEM, como intentos de inicio de sesión, acceso a archivos o infracciones de políticas. Al categorizar estos eventos, los analistas de seguridad pueden filtrar y priorizar los incidentes en función de su gravedad y relevancia.

Reconocer el tipo de evento permite a los analistas de seguridad evaluar rápidamente la naturaleza de un evento y decidir las medidas adecuadas, ya sea elevar una alerta de seguridad o iniciar una investigación.

-

Medidas tomadas

El campo "medidas tomadas" documenta la respuesta ejecutada para un evento específico, como bloquear una dirección IP o aislar un dispositivo comprometido. Este registro proporciona un historial de las acciones realizadas por los sistemas automatizados o el personal de seguridad.

Documentar las medidas tomadas es fundamental para los procesos de auditoría y revisión, ya que permite a las organizaciones evaluar la eficacia de sus respuestas a incidentes. También garantiza la rendición de cuentas y ayuda a perfeccionar las políticas y procedimientos de seguridad a lo largo del tiempo.

¿Cuáles son las 10 características principales de SIEM?

Las soluciones SIEM heredadas requieren un análisis de datos experto y un equipo cualificado para filtrar las fuentes de alertas ruidosas e identificar las amenazas de seguridad reales. Dado que el proceso requiere mucha mano de obra y las fuentes de registros no siempre están completas, los analistas de seguridad podrían pasar por alto eventos significativos pero inocuos. También se necesitaban semanas o meses para revelar e investigar los eventos y, por lo tanto, mucho más tiempo para mitigar cualquier infracción.

Las 10 características de los sistemas SIEM modernos son:

-

Recopilar y gestionar datos de todas las fuentes disponibles

Las amenazas modernas suelen abarcar múltiples fuentes de datos. Para analizar y correlacionar eficazmente estos datos, su SIEM moderno debe tener acceso a todas las fuentes de datos. Esto incluye datos de servicios en la nube, registros locales (como identidad, bases de datos y registros de aplicaciones) y datos de red (como detección de intrusiones, puntos finales, flujos, paquetes, etc.).

Su SIEM también debe incluir una gestión centralizada y remota de los datos de seguridad. Una vez que haya configurado y activado todos los recopiladores de registros, su gestión (inicio, parada, actualización, reconfiguración) desde cualquier ubicación debería ser sencilla.

2. Arquitectura de big data bien probada

Muchos SIEM heredados, desarrollados a principios de la década de 2000, utilizaban tecnología patentada que ahora está obsoleta. Las plataformas modernas como Hadoop, Mongo, Elasticsearch, BigQuery y Spark ofrecen capacidades que no estaban disponibles en aquel entonces.

Con la gran cantidad de datos de seguridad disponibles actualmente, es esencial contar con una arquitectura de big data que permita una gestión de datos escalable, un pivote rápido y el uso de algoritmos avanzados de ciencia de datos para realizar consultas y visualizaciones rápidas.

3. Precios predecibles para la ingesta de registros

Establecer tiempos de retención de registros específicos ayuda a optimizar el gasto al eliminar automáticamente los registros innecesarios. Al especificar cuánto tiempo se deben conservar los registros por tipo y fuente, las organizaciones pueden liberar almacenamiento, garantizar un gasto predecible y evitar la acumulación excesiva de datos y los costes asociados.

Por ejemplo, actualizar su firewall podría multiplicar por diez el registro. Con los precios basados en el consumo, las tarifas de licencia de SIEM aumentarían en consecuencia. Sin embargo, un modelo de precios de tarifa plana le permite ingestar datos de todas las fuentes y mantenerse dentro de su presupuesto sin tener que seleccionar las fuentes de datos.

4. Enriquecimiento del contexto de usuarios y activos

Seleccione una solución SIEM que proporcione un alto nivel de enriquecimiento y ofrezca información útil a partir de los datos que recopila. Gracias a los avances en la ciencia de datos, ahora el sistema SIEM puede correlacionar automáticamente mucha información, como por ejemplo:

- Integración y correlación gratuitas de inteligencia sobre amenazas

- Agrupación dinámica de pares

- Vinculación de direcciones IP con credenciales de usuario, dispositivos y cronologías

- Seguimiento de la propiedad de los activos

- Asociación de tipos de usuarios y máquinas con actividades

- Identificación de cuentas de servicio

- Correlacionar direcciones de correo electrónico personales con empleados

- Vincular la actividad del registro de la estación de identificación con las cuentas de usuario y las líneas de tiempo

5. Análisis de usuarios y entidades de comportamiento (UEBA)

Un SIEM moderno debe establecer automáticamente bases de referencia de comportamiento mediante el aprendizaje automático, el análisis estadístico y el modelado de comportamiento denominado análisis del comportamiento de usuarios y entidades (UEBA). Una vez evaluado el comportamiento normal, el UEBA puede asignar puntuaciones de riesgo a las actividades inusuales, destacando las acciones y comportamientos que superan los umbrales especificados.

Por ejemplo, si un usuario suele iniciar sesión desde EE. UU. y de repente lo hace desde China, esto podría indicar una posible amenaza para la seguridad.

En un sistema SIEM moderno, la agrupación dinámica clasifica automáticamente entidades como usuarios, direcciones IP y dispositivos en categorías basadas en su comportamiento y características. Esta función se ajusta a medida que cambia la red, lo que le ayuda a mantener una postura de seguridad sólida al reconocer entidades similares que muestran patrones similares. Los analistas de seguridad la utilizan para detectar actividades inusuales y comprender qué podría suponer un riesgo para la seguridad en una red en constante cambio.

Los SIEM modernos también son excelentes para controlar las cuentas de servicio, que ejecutan sus aplicaciones internas, pero que pueden ser objeto de ataques o uso indebido. Al supervisar de cerca cómo se utilizan estas cuentas, los SIEM pueden detectar comportamientos extraños que podrían sugerir que alguien está manipulándolas. Esta vigilancia ayuda a reforzar la seguridad en torno a estas potentes cuentas, asegurándose de que se comportan como se espera y cumplen con sus políticas de seguridad.

6. Seguimiento automatizado del movimiento lateral

Al analizar incidentes pasados y el marco MITRE ATT&CK, sabemos que más del 80 % de los ataques implican movimiento lateral. Esto implica que los atacantes intentan evadir la detección u obtener acceso a privilegios más significativos cambiando las credenciales y moviéndose a direcciones IP y activos de alto valor. Su SIEM debe ser capaz de rastrear dichos movimientos de principio a fin vinculando eventos relacionados de diferentes fuentes de registro.

7. Mejor modelo de información de seguridad

Los SIEM heredados suelen basarse en un modelo de seguridad basado en eventos discretos. Convertir manualmente una serie de eventos en una línea de tiempo de comportamiento estructurada puede llevar mucho tiempo. Para un análisis más avanzado, los datos de seguridad deben almacenarse en un formato práctico, como una línea de tiempo que abarque el alcance completo de cada usuario y entidad supervisados.

8. Cronologías de incidentes predefinidas

La investigación con un SIEM heredado suele implicar consultas complejas y una gran cantidad de consolidación manual de datos utilizando herramientas básicas como editores de texto. Este proceso requiere mucho tiempo, profundos conocimientos de seguridad, dominio de los lenguajes de consulta y capacidad para interpretar los datos. Con una gran cantidad de datos enriquecidos en un modelo de información adecuado, un SIEM moderno puede mostrar todos los contextos relevantes en una interfaz fácil de usar.

9. Priorización de incidentes

El volumen de datos que deben analizar los centros de operaciones de seguridad es abrumador. No es raro que las grandes organizaciones generen cientos de millones de entradas de registro al día.

Un SIEM moderno está diseñado para filtrar estos datos y reducir eficazmente la relación señal-ruido, lo que permite a su equipo centrarse únicamente en los eventos que muestran un comportamiento anormal. Esto es fundamental para garantizar una seguridad sólida, un rendimiento eficiente del personal y un control de los costes.

10. Automatización del flujo de trabajo de detección, investigación y respuesta a amenazas

Los proveedores de SIEM pueden utilizar diferentes términos para referirse a esta capacidad, que incluye dos áreas clave:

- Automatización: Codifique las mejores respuestas a tipos de amenazas específicos utilizando guías de respuesta, proporcione automatización del flujo de trabajo sobre su infraestructura de orquestación y habilite la automatización de la respuesta a amenazas para reducir la fatiga del personal.

- Orquestación: Implemente conectores preconstruidos en su infraestructura de TI y seguridad sin necesidad de programarlos usted mismo, y gestione fácilmente el flujo de datos que entra y sale de sus sistemas, como los sistemas de gestión de acceso, los cortafuegos, los servidores de correo electrónico, los controladores de acceso a la red y otras herramientas de gestión.

Una solución avanzada de automatización, orquestación y respuesta de seguridad puede liberar a sus analistas altamente cualificados para que creen guías de procedimientos, al tiempo que permite a los analistas junior ejecutarlas. Esto se traduce en un tiempo medio de resolución más rápido y en una menor necesidad de empleados a tiempo completo.

El SIEM de IA líder del sector

Haga frente a las amenazas en tiempo real y agilice las operaciones diarias con el SIEM de IA más avanzado del mundo de SentinelOne.

Demostración¿Qué es un sistema de gestión de registros?

Un sistema de gestión de registros (LMS) recopila, clasifica y almacena datos de registros y registros de eventos de diversas fuentes en una ubicación centralizada. Los sistemas de gestión de registros permiten a los equipos de TI, DevOps y SecOps establecer un único punto de acceso a todos los datos relevantes de la red y las aplicaciones.lt;/p>

Los datos deben poder buscarse inmediatamente, lo que significa que el equipo de TI puede acceder fácilmente a los datos que necesita para tomar decisiones sobre:

- Estado de la red

- Asignación de recursos

- Herramientas de gestión de la seguridad

La gestión de registros ayuda a determinar:

- Los datos y la información que el departamento de TI necesita registrar

- El formato en el que el departamento de TI debe registrarlos

- El periodo de tiempo durante el cual el departamento de TI debe guardar los datos registrados

- Cómo se deben eliminar o destruir los datos cuando ya no sean necesarios

La gestión de registros implica varios pasos clave:

- El proceso comienza con la recopilación de datos de registro de diversas fuentes de la organización.

- A continuación, los registros recopilados se centralizan en una única ubicación, lo que facilita la gestión y la revisión de los datos.

- A veces es necesario reestructurar o reformatear los registros para alinearlos con los estándares de la organización o simplificar el análisis. Este paso garantiza que los datos sean coherentes y más accesibles para su interpretación.

- Una vez transformados, los registros pueden analizarse y visualizarse. Esta transformación ayuda a identificar patrones, detectar anomalías y obtener información a partir de los datos.

- Los registros se conservan durante un período determinado para respaldar el análisis continuo y, a continuación, se archivan para cumplir con la normativa y como referencia histórica.

¿Cuáles son las cinco características principales de una solución de gestión de registros?

Las cinco características principales de una solución de gestión de registros son:

1. Recopilación de datos

Las soluciones de gestión de registros son expertas en agregar datos de registros de diversas fuentes. Este proceso integra a la perfección los registros de múltiples puntos finales y otros componentes críticos de la infraestructura, lo que culmina en un repositorio de datos centralizado.

La capacidad de recopilar datos de múltiples fuentes garantiza una visión completa y unificada de las actividades del sistema, lo que facilita la identificación de posibles eventos de seguridad y anomalías operativas.

2. Normalización de datos

Esta función es fundamental en la gestión de registros, ya que implica la transformación meticulosa de los datos de registro sin procesar a un formato estandarizado. Esta función incluye:

- Análisis sintáctico complejo

- Estructuración

- Codificación de los registros

Este proceso garantiza la uniformidad entre los distintos tipos y fuentes de registros. Al convertir formatos de registros dispares en un esquema cohesionado, la normalización aumenta significativamente la eficiencia del análisis y la correlación posteriores, lo que permite al sistema reconocer patrones, anomalías e indicadores de compromiso de manera eficaz.

3. Capacidad de búsqueda

Un sistema sofisticado de gestión de registros proporciona capacidades avanzadas de búsqueda y filtrado para manejar de manera eficiente grandes volúmenes de datos de registro. La función de capacidad de búsqueda permite a los usuarios ejecutar consultas complejas, utilizar operadores booleanos y aplicar filtros multifacéticos para extraer rápidamente la información relevante.

La capacidad de búsqueda mejorada es fundamental para identificar eventos específicos, realizar investigaciones exhaustivas y realizar análisis forenses en conjuntos de datos extensos, lo que facilita la respuesta rápida a incidentes y la detección de amenazas.

4. Retención y archivo

Las funciones de retención y archivo son cruciales para garantizar el estricto cumplimiento de los mandatos normativos y las políticas organizativas de almacenamiento de datos de registro. Este proceso incluye:

- La implementación de políticas sólidas de retención de datos que regulen la duración de la conservación de los registros’

- Mecanismos para archivar datos para su almacenamiento a largo plazo

Las estrategias de retención eficaces permiten a las organizaciones mantener registros históricos con fines de auditoría, cumplimiento normativo y requisitos analíticos ampliados, lo que refuerza la gobernanza general de los datos.

5. Informes y paneles de control

Las funciones de informes y paneles de control generan informes detallados y visualizaciones dinámicas que proporcionan información útil sobre el rendimiento del sistema, los eventos de seguridad y el estado de cumplimiento. Estas herramientas incluyen:

- Paneles personalizables

- Representaciones gráficas de tendencias de datos

- Funciones de generación automática de informes

Estas funcionalidades respaldan la toma de decisiones informadas y la gestión proactiva de la seguridad al permitir a los usuarios supervisar métricas en tiempo real, analizar datos históricos y sintetizar resúmenes visuales y textuales completos de las actividades de registro.

Diferencia entre SIEM y gestión de registros

Los sistemas SIEM se centran en la seguridad e integran funciones como SIM, SEM y correlación de eventos de seguridad (SEC). Recopilan y analizan datos de registro de diversas fuentes en tiempo real, detectando indicadores de compromiso (IOC)lt;/a> y amenazas potenciales rápidamente para reducir el tiempo medio de detección (MTTD) y mejorar la seguridad.

Por el contrario, las soluciones de gestión de registros se centran en recopilar, almacenar e indexar datos de registros para realizar análisis históricos exhaustivos, que se utilizan con fines de cumplimiento normativo y forenses. Aunque carecen de las funciones de análisis avanzado de los sistemas SIEM, son necesarias para el cumplimiento normativo y ayudan a los analistas de seguridad a gestionar y analizar los registros.

Mientras que las soluciones SIEM destacan en el procesamiento en tiempo real y la escalabilidad, los sistemas de gestión de registros pueden tener dificultades para recuperar datos rápidamente debido a los grandes volúmenes que manejan, lo que puede afectar al acceso rápido necesario para las investigaciones o el cumplimiento normativo.

Ambos sistemas son necesarios para una estrategia de ciberseguridad sólida, ya que tienen fines complementarios.

SIEM frente a gestión de registros: ¿Cuáles son las diferencias clave?

A continuación se muestra una tabla comparativa en la que se analizan las diferencias clave entre SIEM y gestión de registros.

| CARACTERÍSTICAS | SIEM | Gestión de registros |

|---|---|---|

| Función principal | Detección de amenazas en tiempo real y respuesta a incidentes | Recopilación, almacenamiento e indexación de datos de registro |

| Recopilación de datos | Agrega datos de registro de una amplia gama de fuentes | Recopila datos de registro de diversas fuentes |

| Análisis de datos | Análisis avanzado en tiempo real, correlación de eventos y detección de amenazas | Análisis básico de registros, a menudo sin capacidades en tiempo real |

| Supervisión en tiempo real | Sí, incluye supervisión y alertas en tiempo real | Sin supervisión en tiempo real; se centra en datos históricos |

| Correlación de eventos | Realiza una correlación y un análisis sofisticados de eventos | Capacidades de correlación de eventos limitadas o inexistentes |

| Respuesta a incidentes | Proporciona herramientas para responder de forma inmediata a las amenazas detectadas | Sin funciones directas de respuesta ante incidentes |

| Búsqueda y filtrado | Funciones de búsqueda avanzadas con alertas en tiempo real | Búsqueda y filtrado robustos para registros históricos |

| Normalización de datos | Sí, normaliza los datos para garantizar la coherencia y la integración | Normalización básica, si la hay |

| Retención y archivo | Admite el cumplimiento de la retención de datos a largo plazo | Se centra en el almacenamiento y el archivo para el cumplimiento normativo |

| Escalabilidad | Escalable con capacidades de procesamiento en tiempo real | Puede encontrarse con cuellos de botella con grandes volúmenes de datos |

| Casos de uso | Detección proactiva de amenazas, gestión de incidentes de seguridad | Análisis forense, cumplimiento normativo |

| Visualización y generación de informes | Ofrece paneles de control e informes detallados para obtener información | Proporciona funciones básicas de generación de informes y visualización |

SIEM frente a gestión de registros: ¿cómo elegir entre ambos?

A la hora de decidir entre soluciones SIEM y de gestión de registros, la elección suele depender de las necesidades específicas de seguridad y operativas de la organización.

¿Cuándo elegir SIEM?

- Supervisión de la seguridad en tiempo real y respuesta a incidentes

- Caso de uso: Las organizaciones de sectores como el financiero y el sanitario que manejan datos confidenciales requieren capacidades de detección y respuesta inmediatas ante amenazas.

- Escenario: Los sistemas SIEM detectan múltiples intentos fallidos de inicio de sesión desde una única dirección IP, lo que activa una alerta inmediata para una investigación más detallada.

- Detección sofisticada de amenazas

- Caso de uso: Entornos en los que es necesario identificar y mitigar patrones de ataque complejos, como ataques de fuerza bruta o exfiltración de datos.

- Escenario: SIEM correlaciona los registros de los dispositivos de red, los servidores y las aplicaciones para detectar anomalías y amenazas sofisticadas. Los algoritmos avanzados del sistemaalgoritmos avanzados del sistema analizan patrones y eventos para proporcionar información útil, lo que permite una gestión proactiva de las amenazas.

¿Cuándo elegir la gestión de registros?

- Recopilación y almacenamiento exhaustivos de datos de registro

- Caso de uso: Organizaciones que necesitan agregar y conservar registros de diversas fuentes para obtener información operativa y cumplir con la normativa.

- Escenario: Un proveedor de servicios en la nube utiliza herramientas de gestión de registros para recopilar registros de diferentes aplicaciones y componentes de infraestructura. Esta opción ayuda a supervisar el rendimiento, solucionar fallos de las aplicaciones y generar informes de cumplimiento normativo.

- Análisis de datos históricos para el cumplimiento normativo y la resolución de problemas:

- Caso de uso: Los equipos de TI necesitan un repositorio centralizado de datos históricos de registros para realizar análisis de causas raíz y supervisar el rendimiento del sistema a lo largo del tiempo.

- Escenario: Las herramientas de gestión de registros revisan los registros históricos después de que una aplicación no haya podido analizar la causa raíz. Además, los registros se conservan durante largos periodos de tiempo para garantizar el cumplimiento de las normativas del sector y facilitar las auditorías.

Combinación de SIEM y gestión de registros para una mayor seguridad

La integración de soluciones SIEM y de gestión de registros es crucial para las organizaciones que desean reforzar sus defensas de seguridad en el complejo entorno de amenazas actual. Seleccionar una plataforma que combine eficazmente estas características, como SentinelOne’s Singularity™ AI SIEM y Cloud Security de SentinelOne, es fundamental.

El SIEM basado en IA de SentinelOne incluye:

- Los centros de operaciones de seguridad autónomos (SOC) permiten a las organizaciones recopilar, detectar y responder a las amenazas a la velocidad de una máquina.

- El Singularity™ Data Lake proporciona una amplia visibilidad de los puntos finales, la nube, la red y la identidad, lo que garantiza una supervisión y un análisis exhaustivos de todas las fuentes de datos.

- La automatización de los procesos de investigación y respuesta de la plataforma, un factor clave para la eficiencia, reduce el tiempo medio de respuesta (MTTR) a las incidencias, lo que permite a los equipos de seguridad concentrarse en tareas estratégicas en lugar de en operaciones manuales.

Más allá de las capacidades SIEM, las soluciones de seguridad en la nube de SentinelOne ofrecen un marco sólido para gestionar la postura de seguridad y el cumplimiento normativo en la nube. La integración de la gestión de la postura de seguridad en la nube (CSPM) con las funcionalidades SIEM permite a las organizaciones abordar de manera eficiente las configuraciones incorrectas y evaluar el cumplimiento normativo en todos sus entornos en la nube. Este enfoque combinado ofrece análisis en tiempo real e información útil, lo que ayuda a las organizaciones a mantener una postura de seguridad proactiva.

Al optar por una solución como SentinelOne, que combina las ventajas de SIEM y la gestión de registros, las organizaciones pueden:

- Mejorar la detección de amenazas

- Optimizar la respuesta ante incidentes y

- Gestionar su postura de seguridad de forma eficaz en diversos entornos.

Este enfoque integral refuerza las defensas contra las amenazas cibernéticas avanzadas y satisface las necesidades operativas de los equipos modernos de DevOps y TI.

Singularity™ AI SIEM

Haga frente a las amenazas en tiempo real y agilice las operaciones diarias con el SIEM de IA más avanzado del mundo de SentinelOne.

DemostraciónConclusión

Comprender las diferencias entre la gestión de registros y SIEM es esencial para elegir la solución adecuada para su negocio. En este blog se han destacado las funciones y diferencias entre ambas soluciones, subrayando su igual importancia para la detección eficaz de amenazas y la supervisión de la seguridad.

Recuerde que las soluciones de gestión de registros y los SIEM resuelven problemas diferentes. Si la gestión de registros puede conservar los registros y mostrar múltiples intentos fallidos de inicio de sesión, los SIEM le alertan de actividades sospechosas y evitan por completo la violación de la seguridad. Además, las herramientas de gestión de registros pueden ser manejadas por administradores de TI. La configuración de un SIEM también requiere muchos conocimientos técnicos, por lo que es necesario contratar a especialistas en ciberseguridad para crear reglas personalizadas, paneles de control inteligentes, etc.

La integración de ambos sistemas es esencial para un enfoque integral de la ciberseguridad. Para comprender los detalles, programe una demostración hoy mismo para ver cómo SentinelOne puede mejorar su estrategia de seguridad con supervisión en tiempo real y una sólida gestión de registros.

"FAQs

La gestión de registros implica recopilar, almacenar y analizar datos de registros para garantizar el cumplimiento normativo y la eficiencia operativa. SIEM proporciona detección de amenazas y respuesta a incidentes en tiempo real mediante el análisis colectivo de registros y eventos de seguridad.

No, SIEM no puede sustituir a la gestión de registros, ni la gestión de registros puede sustituir a SIEM. Ambos tienen fines distintos dentro del marco de seguridad de una organización y son esenciales para una gestión integral de la ciberseguridad.

SIEM se basa en Syslog para enviar y recibir mensajes de registro de diversas fuentes. Comprender la función de Syslog es fundamental para aprovechar todo el potencial de los sistemas SIEM.

La principal ventaja de SIEM sobre un recopilador de registros estándar es su capacidad para correlacionar y analizar datos de registro en tiempo real para la detección avanzada de amenazas y la respuesta a incidentes, en lugar de limitarse al almacenamiento y la recuperación.

SIEM se refiere a la tecnología para la detección y el análisis de amenazas, mientras que SIEM gestionado incluye esas tecnologías y la gestión, supervisión y asistencia continuas proporcionadas por un servicio de terceros.