Para 2025, el 85 % de las organizaciones dará prioridad a la computación en la nube para los servicios de TI. Con esta creciente adopción de la infraestructura en la nube, la gestión de derechos de infraestructura en la nube (CIEM) y la gestión de información y eventos de seguridad (SIEM) se perfilan como herramientas fundamentales. La CIEM ayuda a las organizaciones a gestionar y proteger el acceso a los recursos en la nube, mientras que la SIEM proporciona análisis en tiempo real de las alertas de seguridad en la nube generadas por las aplicaciones y el hardware de red.

Este artículo examinará las diferencias entre CIEM y SIEM, cómo funcionan y por qué son esenciales para las organizaciones.

¿Qué es CIEM?

¿Qué es CIEM?

Gestión de derechos de infraestructura en la nube (CIEM) (pronunciado "Kim"), también conocido como Cloud Identity Governance (CIG), es una solución de seguridad en la nube automatizada que ayuda a los equipos de TI y a los profesionales de la seguridad a gestionar y reducir los riesgos de acceso en entornos de nube. Identifica y analiza los permisos en toda la infraestructura de la nube, cubriendo tanto configuraciones híbridas como multinube, y garantizando que solo las entidades adecuadas tengan acceso a los recursos.

Gartner acuñó el término CIEM en 2020 en su Hype Cycle for Cloud Security informe. El informe ofrece una visión profunda de la evolución del panorama de la computación en la nube. También destaca los nuevos retos de seguridad y ofrece a las organizaciones consejos para reforzar sus defensas cuando migran a la nube.

Para comprender mejor el CIEM, veamos primero qué son los derechos.

¿Qué son los derechos?

Un derecho especifica las tareas que una identidad en la nube está autorizada a realizar y los recursos a los que puede acceder dentro de la infraestructura en la nube de una organización.

Estos derechos definen los permisos de una identidad en la nube, tales como:

- Un usuario humano que interactúa con aplicaciones o datos específicos en la nube

- Un dispositivo conectado, como sensores o servidores IoT, con acceso limitado para realizar sus funciones

- Un sistema de IA que actúa en nombre de un usuario, ejecutando tareas o analizando datos dentro de la red en la nube

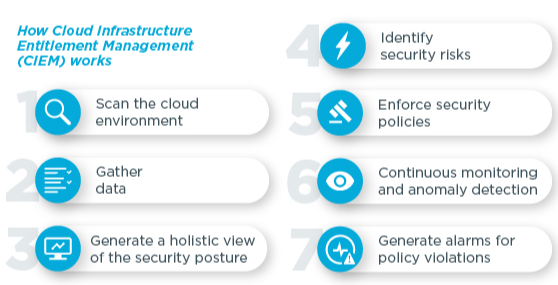

¿Qué hacen realmente los CIEM?

Antes de la llegada de las soluciones CIEM, las organizaciones tenían dificultades para controlar y supervisar las identidades en la nube y los permisos asociados a ellas. A medida que los entornos en la nube se expandían, la gestión de los derechos de acceso se volvía cada vez más compleja. Los profesionales de la seguridad se enfrentaban a problemas relacionados con identidades con permisos excesivos y riesgos de seguridad. La falta de un control granular para aplicar las políticas de seguridad y evitar el acceso no autorizado dejaba las infraestructuras en la nube en una situación vulnerable.

CIEM gestiona y protege de forma eficaz los derechos y permisos de acceso mediante la aplicación del Principio del privilegio mínimo (PoLP) en los derechos de acceso a la nube. CIEM garantiza que las identidades (usuarios humanos, dispositivos conectados o sistemas de IA) solo tengan el acceso necesario para realizar las tareas específicas que les corresponden. Dado que un solo actor malintencionado con privilegios de cuenta excesivos puede provocar una violación devastadora (como en el caso de este proveedor de atención médica con sede en EE. UU.), la adopción de CIEM reduce significativamente la superficie de ataque y limita el posible uso indebido de los permisos.

Una vez que los derechos definen los permisos de una identidad en la nube, el sistema garantiza que cada identidad, ya sea un usuario o una IA, solo tenga acceso a los recursos específicos necesarios para su función. Esto significa que la infraestructura en la nube supervisa constantemente quién puede acceder a qué y a qué no.

Por ejemplo, si un usuario solo necesita acceder a una aplicación en la nube concreta, no se le concederá permiso para acceder a bases de datos o recursos confidenciales que no necesite. Esto minimiza el riesgo de uso indebido accidental o intencionado del acceso.lt;/p>

Desde la perspectiva del usuario, esta estructura mejora la seguridad y simplifica la interacción de los usuarios con el sistema. Los usuarios solo ven y tienen acceso a las herramientas y los datos necesarios para su trabajo, lo que reduce la confusión y evita el incumplimiento de las políticas.

Para la organización, esto da lugar a un entorno más ágil y seguro en el que las funciones y los niveles de acceso están claramente definidos. Esto facilita la gestión de los permisos a medida que cambian las funciones o se añaden y eliminan usuarios del sistema.

&CIEM ofrece cuatro capacidades esenciales:

- Visibilidad de los derechos

- El ajuste adecuado de los permisos en la nube

- Análisis avanzado

- Automatización del cumplimiento normativo

Como parte de una estrategia integral de seguridad moderna en la nube, CIEM funciona con otras soluciones especializadas, como la gestión de la postura de seguridad en la nube (CSPM) y los Cloud Access Security Brokers (CASBs), para proporcionar una protección por capas en todos los entornos de nube.

¿Cuáles son los componentes principales de CIEM?

Los seis componentes principales de CIEM son:

1. Gobernanza de identidades en la nube (CIG)

El CIEM funciona según los principios básicos de la gestión de identidades y accesos (IAM), pero mejora la IAM tradicional al definir los derechos de acceso de los usuarios y las aplicaciones en entornos de nube. Especifica a qué recursos de la nube se puede acceder y las acciones que se pueden realizar, como leer, escribir o eliminar datos.

Por ejemplo, a un sistema de IA basado en la nube que se utiliza para el análisis de datos se le puede conceder acceso de solo lectura a conjuntos de datos específicos necesarios para el procesamiento, pero no puede modificar ni eliminar los datos.

2. Visibilidad de los derechos

CIEM ofrece una plataforma centralizada para ver todos los permisos y derechos de los usuarios en diversos entornos de nube. Esta visibilidad es esencial para los equipos de seguridad, los administradores de TI y los responsables de cumplimiento normativo.

- Los equipos de seguridad confían en ella para detectar y remediar los riesgos potenciales derivados del acceso no autorizado.

- Los administradores de TI la utilizan para gestionar y optimizar de manera eficiente los permisos de los usuarios en múltiples entornos de nube, lo que garantiza la coherencia operativa.

- Los responsables de cumplimiento normativo se benefician de esta visibilidad, ya que garantiza que la organización cumpla con los requisitos normativos y mantenga actualizados los controles de acceso.

Esta visibilidad es imprescindible para realizar un seguimiento y comprender quién tiene acceso a qué. Permite a las organizaciones identificar y abordar rápidamente los permisos excesivos u obsoletos que podrían dar lugar a vulnerabilidades de seguridad.

Por ejemplo, una organización utiliza CIEM para supervisar los permisos en sus plataformas en la nube, como AWS, Azure y Google Cloud. A través del panel de control centralizado, el administrador de TI puede controlar los permisos de acceso activos de un antiguo empleado. Con esta visibilidad, el equipo de seguridad puede revocar inmediatamente los permisos obsoletos, evitando cualquier posible acceso no autorizado.

3. Aplicación del principio del mínimo privilegio

CIEM aplica rigurosamente el principio del mínimo privilegio mediante la supervisión y el ajuste constantes de los permisos y derechos de acceso de los usuarios. Los sistemas y las aplicaciones se configuran para conceder un acceso inicial mínimo, y solo se conceden privilegios adicionales tras una revisión y autorización exhaustivas.

Principalmente, los administradores de TI y los equipos de seguridad en la nube son los responsables de configurar la aplicación del privilegio mínimo dentro de CIEM. Configurar los sistemas y aplicaciones para proporcionar un acceso inicial mínimo a los usuarios, asegurándose de que solo se concedan los permisos esenciales. Esto se hace definiendo controles de acceso específicos controles de acceso basados en roles (RBAC) o reglas de gestión de acceso basadas en políticas para cada usuario o entidad del sistema.

Una vez establecidas estas configuraciones, el sistema CIEM supervisa continuamente la actividad de los usuarios y las solicitudes de acceso. Cuando un usuario necesita privilegios adicionales, la solicitud es revisada minuciosamente por el equipo de seguridad o un sistema de políticas automatizado, lo que garantiza que el acceso sea necesario antes de su aprobación.

Este proceso continuo de supervisión y revisión ayuda a mantener un control estricto sobre los derechos de acceso y reduce el riesgo de conceder permisos excesivos.

Los mecanismos clave incluyen:

- Asignación de acceso basada en roles: CIEM aplica estrictos controles de acceso basados en funciones, asignando permisos en función de las tareas laborales del usuario. Por ejemplo, en un entorno sanitario, una enfermera tiene acceso a los historiales médicos de los pacientes, mientras que un empleado de facturación solo tiene acceso a los datos financieros.

- Elevación temporal de privilegios: A través de controles Just-In-Time (JIT), CIEM eleva temporalmente los privilegios de un usuario para tareas específicas y luego los revierte una vez que la tarea se ha completado. Por ejemplo, un desarrollador puede obtener acceso temporal al entorno de producción para solucionar un problema. Una vez hecho esto, los controles JIT de CIEM restablecen automáticamente los privilegios al nivel estándar.

- Controles de acceso detallados: CIEM divide los recursos de la nube en segmentos más pequeños, lo que permite una configuración precisa de los permisos. Por ejemplo, CIEM segmenta los recursos de modo que el personal de RR. HH. solo pueda acceder a los datos de RR. HH., mientras que Finanzas se limita a los registros financieros, lo que garantiza que solo se concedan los permisos necesarios y precisos.

4. Análisis avanzado

Las soluciones CIEM dotan a los equipos de ciberseguridad de análisis avanzados, como el aprendizaje automático y el análisis del comportamiento de las entidades de usuario (UEBA), para evaluar los derechos y detectar patrones de acceso inusuales o sospechosos. Por ejemplo, CIEM utiliza el aprendizaje automático y el UEBA para señalar comportamientos inusuales, como un empleado de ventas que intenta acceder a datos financieros, y alertar a los equipos de seguridad para que investiguen posibles amenazas.

5. Implementación de políticas de acceso

CIEM, cuando se integra con los sistemas de gobernanza y administración de identidades (IGA), permite la definición detallada y la aplicación de políticas de acceso adaptadas a los requisitos específicos de una organización. Por ejemplo, un contratista solo tiene acceso a recursos específicos del proyecto durante un tiempo limitado. Una vez finalizado el proyecto, el sistema revoca automáticamente el acceso basándose en políticas predefinidas.

Estas políticas pueden diseñarse basándose en diversos criterios, tales como:

- Permisos específicos para cada función: los permisos están vinculados a funciones laborales específicas. Esto garantiza que los usuarios tengan derechos de acceso acordes con sus responsabilidades.

- Controles de acceso basados en la ubicación: CIEM puede restringir el acceso en función de la ubicación geográfica de los usuarios, lo que facilita el cumplimiento de las normativas regionales de protección de datos.

- Controles de acceso basados en el tiempo: los permisos se pueden restringir durante las horas no operativas o los periodos sensibles.

- Acceso específico por dispositivo: el acceso se puede limitar a los dispositivos autorizados, lo que reduce los riesgos asociados al hardware potencialmente comprometido.

6. Supervisión y control de cuentas privilegiadas

CIEM funciona en conjunto con gestión de acceso privilegiado (PAM) y los sistemas Just-In-Time (JIT) para proteger las cuentas con niveles de acceso elevados. Al proporcionar información sobre los derechos en la nube, CIEM ayuda a estos sistemas a detectar comportamientos anómalos y mitigar posibles infracciones.

¿Qué es SIEM?

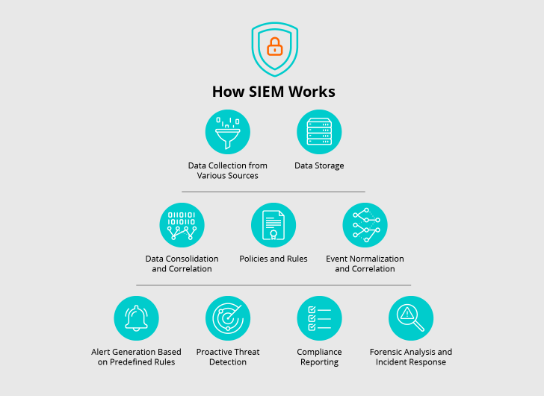

La gestión de la información y los eventos de seguridad (SIEM) (pronunciado "Sim") es una tecnología que combina la gestión de la información de seguridad (SIM) y la gestión de eventos de seguridad (SEM) para supervisar las amenazas de seguridad en tiempo real y analizar los datos de redes, servidores y aplicaciones.

Ayuda a identificar actividades anormales, como intentos de acceso no autorizados o tráfico de red inusual. Además, SIEM ofrece herramientas para gestionar incidentes y realizar análisis posteriores a los ataques, lo que ayuda a las empresas a mantener su postura de seguridad general.

El término SIEM fue introducido por Gartner en 2005, lo que supuso el reconocimiento formal de una tecnología que fusiona la gestión de la información de seguridad (SIM) y la gestión de eventos de seguridad (SEM) en una solución unificada para una gestión de la seguridad integral.

SIEM supervisa y analiza de forma eficaz los eventos de seguridad en toda la infraestructura de TI de una organización mediante la agregación y correlación de datos de registro procedentes de diversas fuentes. Estas fuentes pueden incluir:

- Registros de actividad de los usuarios

- Dispositivos de red

- Aplicaciones

- Hardware de seguridad

Los sistemas SIEM recopilan y analizan registros de una amplia variedad de fuentes, entre las que se incluyen:

- Herramientas de seguridad para puntos finales

- Sistemas de detección de intrusiones (IDS) y prevención de intrusiones (IPS)

- Cortafuegos y sistemas de gestión unificada de amenazas (UTM)

- Soluciones de filtrado web

- Servidores de aplicaciones

- Puntos de acceso inalámbricos

- Enrutadores

- Bases de datos

- Conmutadores

- Proveedores de servicios en la nube

- Honeypots

- Sistemas de gestión de identidades y accesos (IAM)

¿Cuáles son los componentes principales de SIEM?

Dado que las soluciones SIEM surgieron de la fusión de las tecnologías SIM y SEM, abarcan capacidades tales como:

- Agregación y normalización de datos

- Correlación de eventos

- Supervisión y alertas en tiempo real

- Respuesta y gestión de incidentes

Analicemos esto en detalle.

1. Gestión de registros

La gestión de registros es una piedra angular de SIEM. Abarca la recopilación, el almacenamiento y el análisis de datos de registro de diversas fuentes dentro de la red de una organización.

Estos datos incluyen:

- Actividades de los usuarios

- Operaciones del sistema

- Mensajes de error, creando una cronología detallada de los eventos

Una gestión eficaz de los registros estandariza y organiza los diversos datos de registro en un formato coherente, lo que facilita el análisis preciso y la detección de amenazas.

Por ejemplo, utilizando las capacidades de gestión de registros de SIEM, un administrador de red supervisa los registros de inicio de sesión de los usuarios para detectar actividades inusuales, como múltiples intentos fallidos de inicio de sesión desde una sola dirección IP.

2. Supervisión de eventos de seguridad en tiempo real (SEM)

SEM consolida y correlaciona los datos de registro para detectar patrones de tráfico sospechosos y anomalías en tiempo real. Por ejemplo, SEM detecta un pico en el tráfico saliente de un servidor, lo que activa una alerta que incita al equipo de seguridad a investigar y detener un posible intento de exfiltración de datos.

Las herramientas SEM generan alertas basadas en criterios predefinidos, como intentos fallidos de inicio de sesión, picos inusuales de tráfico de red, acceso no autorizado a archivos confidenciales o actividades de escaneo de puertos. Esto permite a los equipos de seguridad responder rápidamente a este tipo de amenazas.

3. Gestión de la información de seguridad (SIM)

La SIM se centra en el almacenamiento, el análisis y la generación de informes a largo plazo de los datos relacionados con la seguridad. Proporciona un contexto histórico de los eventos de seguridad, lo que permite a las organizaciones realizar investigaciones forenses y cumplir los requisitos de conformidad.

Para los usuarios, la ventaja de la SIM radica en garantizar la seguridad de sus datos, ya que el análisis histórico ayuda a identificar y abordar las amenazas a largo plazo, al tiempo que se mantiene el cumplimiento normativo. Para los equipos de seguridad y los responsables de TI, la SIM proporciona información valiosa sobre eventos de seguridad pasados, lo que permite realizar investigaciones forenses para descubrir patrones de ataque.

Un ejemplo de SIM como solución es cómo un analista de seguridad utiliza SIM para revisar los registros de hace seis meses con el fin de rastrear el origen de una violación de datos, proporcionando información crítica para el análisis forense.

4. Correlación de eventos

La correlación de eventos vincula entradas de registro relacionadas para identificar patrones indicativos de incidentes de seguridad.

Por ejemplo, SIEM correlaciona entradas de registro relacionadas, como múltiples intentos fallidos de inicio de sesión desde diferentes direcciones IP y una descarga inesperada de archivos desde una base de datos confidencial, lo que permite descubrir un ataque coordinado destinado a violar el sistema. Los equipos de seguridad vinculan estos eventos mediante SIEM y detectan y responden a las amenazas de forma temprana.

Mediante el análisis de datos de múltiples fuentes, los sistemas SIEM pueden correlacionar eventos para descubrir vectores de ataque complejos y ofrecer información útil para la respuesta a incidentes. Esta capacidad ayuda a los responsables de seguridad a detectar amenazas al revelar conexiones entre eventos aparentemente no relacionados.

5. Alertas y notificaciones

Los sistemas SIEM incluyen mecanismos de alerta que informan a los equipos de seguridad de los incidentes detectados basándose en eventos correlacionados. Por ejemplo, SIEM genera una alerta de alta prioridad para el equipo de seguridad cuando detecta una actividad sospechosa, como el acceso no autorizado de un usuario a datos confidenciales. Estas alertas se priorizan según su gravedad, lo que ayuda a los equipos a centrarse en las amenazas más críticas. Las notificaciones automatizadas garantizan una respuesta rápida, lo que minimiza las oportunidades de los atacantes.

6. Respuesta y gestión de incidentes

Este componente incluye los procesos y flujos de trabajo para gestionar los incidentes de seguridad. Por ejemplo, tras recibir una alerta, el sistema SIEM abre un ticket de incidente y lo asigna al equipo de seguridad, realizando un seguimiento automático de la investigación y garantizando que se documenten todos los pasos de la respuesta.

Los sistemas SIEM optimizan:

- Seguimiento de incidentes

- Creación de tickets

- Coordinación entre equipos de seguridad

La automatización de las tareas rutinarias y la documentación de las respuestas mejoran la eficiencia de la gestión de incidentes y promueven la colaboración, lo que garantiza un enfoque cohesionado para hacer frente a las amenazas.

7. Integración de inteligencia sobre amenazas

Las soluciones SIEM pueden incorporar fuentes de inteligencia sobre amenazas para mejorar las capacidades de detección. Por ejemplo, integra una fuente que informa de una nueva campaña de phishing, lo que permite al sistema detectar y bloquear ataques similares dirigidos a los servidores de correo electrónico de la organización.

Al integrar datos externos sobre amenazas conocidas, vulnerabilidades y patrones de ataque, los sistemas SIEM mejoran su capacidad para identificar y responder a los riesgos emergentes. Esta integración proporciona un contexto más rico para los eventos de seguridad, lo que conduce a un análisis y una toma de decisiones más informados.

El SIEM de IA líder del sector

Haga frente a las amenazas en tiempo real y agilice las operaciones diarias con el SIEM de IA más avanzado del mundo de SentinelOne.

DemostraciónCIEM frente a SIEM: ¿cuál es la diferencia?

A continuación se muestra una tabla comparativa en la que se destacan las diferencias entre SIEM y CIEM.

| Características | CIEM | SIEM |

|---|---|---|

| Enfoque principal | Gestión y protección de permisos y derechos en la nube | Supervisión, análisis y respuesta a eventos e incidentes de seguridad en entornos de TI |

| Ámbito | Centrado principalmente en entornos en la nube, en particular en configuraciones multinube e híbridas. | Amplio alcance que abarca infraestructuras de TI locales, en la nube e híbridas. |

| Funcionalidad principal | Garantizar el principio del mínimo privilegio mediante la gestión de los derechos de acceso de los usuarios y las aplicaciones. | Correlacionar y analizar eventos de seguridad de diversas fuentes para detectar posibles amenazas. |

| Gestión de datos | Gestiona los controles de acceso, los derechos de los usuarios y los permisos en todos los servicios en la nube. | Agrega, normaliza y analiza datos de registro de aplicaciones, redes, servidores, etc. |

| Detección de amenazas | Se centra en identificar configuraciones incorrectas, privilegios excesivos y accesos no autorizados en la nube. | Detecta y alerta sobre una amplia gama de amenazas de seguridad, incluyendo intrusiones en la red, malware y amenazas internas. |

| Respuesta a incidentes | Ajusta los derechos y permisos para mitigar los posibles riesgos de seguridad en entornos en la nube. | Genera alertas y admite flujos de trabajo de respuesta a incidentes, incluidas respuestas automatizadas. |

| Integración | Se integra con la gobernanza de identidades, PAM y herramientas de seguridad en la nube. | Se integra con fuentes de inteligencia sobre amenazas, IA y diversos controles de seguridad para mejorar la detección de amenazas. |

| Cumplimiento normativo e informes | Facilita el cumplimiento normativo garantizando controles de acceso adecuados y generando informes sobre derechos en la nube. | Proporciona amplias capacidades de generación de informes de cumplimiento, en consonancia con requisitos normativos como el RGPD, la HIPAA, etc. |

| Usuarios destinatarios | Equipos de seguridad en la nube, especialistas en gestión de identidades y accesos. | Centros de operaciones de seguridad (SOC), analistas de ciberseguridad y equipos de seguridad informática. |

En pocas palabras, CIEM es como ese administrador de oficina que apoya sus actividades y le da las llaves de las habitaciones a las que puede entrar. No puede acceder a las áreas a las que no debe acceder.

Por otro lado, SIEM es como un guardia de seguridad que vigila todas las salas de la oficina a través de cámaras de vigilancia. Si detecta actividades sospechosas, da la alarma y toma medidas.

¿Cuáles son las principales ventajas de CIEM frente a SIEM?

Las ventajas clave de CIEM frente a SIEM son las siguientes.

Ventajas de CIEM

- Seguridad optimizada en la nube: Protege los entornos en la nube mediante la gestión y el ajuste de los permisos de acceso; beneficia al usuario al proporcionar un entorno seguro en la nube, garantizando que solo tenga acceso a los recursos que necesita.

- Reducción del riesgo: Reduce el riesgo de accesos no autorizados y violaciones de datos, especialmente en infraestructuras complejas y multinube.

- Soporte para el cumplimiento normativo: Proporciona una supervisión detallada de los derechos y controles de acceso a la nube, lo que ayuda a cumplir con las normativas específicas de la nube, como el RGPD, la HIPAA y la CCPA.

- Eficiencia operativa: La automatización de la gestión de los derechos de acceso aumenta la eficiencia al aliviar la carga administrativa de los equipos de TI y reducir el riesgo de errores humanos. Al liberarse de las tareas rutinarias, los equipos de TI pueden redirigir sus esfuerzos hacia la mejora de las medidas de seguridad y la optimización del rendimiento del sistema.

Ventajas de SIEM

- Marco de seguridad integral: Protege los entornos en la nube, locales e híbridos mediante la identificación y vinculación de incidentes de seguridad, lo que garantiza una protección coherente en todas las plataformas donde se almacenan los datos de los usuarios.

- Detección de amenazas en tiempo real: Detecta y responde rápidamente a las amenazas, reduciendo el riesgo de daños por ciberataques mediante una supervisión y un análisis más rápidos.

- Informes de cumplimiento: Proporciona registros y auditorías para cumplir con normativas como el RGPD, HIPAA y PCI DSS, lo que garantiza la protección de los datos de los usuarios mediante el cumplimiento de las leyes clave.

- Operaciones de seguridad centralizadas: Optimiza la gestión de la seguridad al unificar la supervisión y la respuesta ante incidentes, minimizando el tiempo de inactividad y mejorando la experiencia del usuario.

¿Cuáles son las limitaciones de SIEM frente a CIEM?

Comprender las limitaciones de SIEM frente a CIEM es fundamental para que las empresas tomen decisiones informadas sobre su estrategia de seguridad en la nube. Si bien ambas herramientas proporcionan funciones de seguridad esenciales, saber dónde fallan cada una de ellas puede ayudar a las organizaciones a subsanar las deficiencias y elegir las soluciones adecuadas para proteger sus datos.

Estas son las limitaciones de SIEM en comparación con CIEM:

Limitaciones de SIEM

- Gran volumen de alertas: Las herramientas SIEM suelen generar muchas alertas, incluidas falsas positivas. Esto puede abrumar a los equipos de seguridad y provocar fatiga por alertas, lo que puede llevar a pasar por alto amenazas reales.

- Capacidades específicas para la nube limitadas: Aunque SIEM proporciona una amplia cobertura de seguridad, es posible que no ofrezca el mismo nivel de granularidad en la gestión de los derechos y controles de acceso específicos de la nube que CIEM.

- Detección de amenazas de inicio de sesión: Los sistemas SIEM pueden tener dificultades para detectar amenazas en tiempo real, especialmente si no están optimizados adecuadamente o si la red de la organización genera un gran volumen de datos.

- Dependencia de las reglas de correlación: El SIEM depende en gran medida de reglas de correlación predefinidas, que deben actualizarse periódicamente para mantenerse al día con la evolución de las amenazas. Si estas reglas están desactualizadas o configuradas incorrectamente, el sistema puede pasar por alto ataques nuevos o sofisticados.

Limitaciones de CIEM

- Enfoque limitado: CIEM está diseñado explícitamente para gestionar el acceso y los derechos en entornos de nube. Esto significa que no proporciona una cobertura de seguridad completa para infraestructuras de TI locales o híbridas.

- Detección de amenazas limitada: A diferencia de SIEM, CIEM no se centra en supervisar y correlacionar eventos de seguridad en todo el panorama de TI. Esto lo hace menos eficaz a la hora de detectar amenazas o incidentes de seguridad más amplios.

- Dependencia de entornos en la nube: CIEM depende en gran medida de la infraestructura en la nube, por lo que su eficacia disminuye en entornos en los que predominan los sistemas locales o las soluciones híbridas.

- Dificultades de integración: El CIEM puede enfrentarse a retos de integración cuando se utiliza junto con otras herramientas y sistemas de seguridad, especialmente en entornos de TI diversos con múltiples proveedores de servicios en la nube.

- Informes menos completos: Aunque el CIEM ofrece un sólido soporte de cumplimiento normativo en entornos en la nube, es posible que no proporcione el mismo nivel de informes detallados y transversalesy capacidades forenses como los sistemas SIEM.

Cuándo elegir entre CIEM y SIEM

Esta es la cuestión: Opte por CIEM si sigue una estrategia que da prioridad a la nube y busca soluciones especializadas para gestionar identidades y derechos en la nube. Elija SIEM si opera en un entorno híbrido, ya que SIEM ofrece una solución integral para agregar y analizar datos de seguridad en recursos locales y en la nube.

Pero hay más.

A continuación, se ofrece un análisis detallado de algunos casos de uso:

- Necesidades centradas en la nube: CIEM está diseñado específicamente para gestionar los matices de los entornos en la nube. Aborda retos como la gestión dinámica de permisos, las cargas de trabajo distribuidas y el cumplimiento normativo en entornos multinube, ofreciendo herramientas para controlar las identidades y los derechos en la nube.

SIEM, aunque es completo, carece de la especialización necesaria para gestionar de manera eficiente los permisos y las configuraciones de acceso específicos de la nube.

¿Cuál elegir?

Si su infraestructura es principalmente en la nube, CIEM ofrece la granularidad necesaria para gestionar las identidades y la seguridad en la nube, alineándose con la naturaleza dinámica de las arquitecturas nativas de la nube.

- Infraestructura híbrida: SIEM prospera en entornos híbridos, consolidando los datos de los recursos locales y en la nube en un único panel de visibilidad. Le permite supervisar los eventos de seguridad en toda su infraestructura, ofreciendo información que une los sistemas tradicionales y los sistemas en la nube.

CIEM se centra exclusivamente en los recursos en la nube, lo que limita su utilidad en entornos con una infraestructura local significativa.

¿Cuál elegir?

En una configuración híbrida, SIEM es la solución más eficaz porque unifica la supervisión de la seguridad en todos los entornos, lo que garantiza que no haya lagunas en la visibilidad.

- Competencia en la detección de amenazas: SIEM emplea análisis avanzados, análisis de comportamiento y aprendizaje automático para detectar amenazas potenciales, incluidas anomalías y actividades sospechosas en una amplia gama de entornos. Sus capacidades de detección abarcan los activos en la nube.

CIEM, por el contrario, está diseñado para identificar configuraciones erróneas y permisos excesivos, especialmente en entornos en la nube, pero carece de un alcance más amplio para la detección de amenazas.

¿Cuál elegir?

Para una detección de amenazas completa que incluya la detección de anomalías en múltiples entornos, las capacidades de SIEM se ajustan más a las necesidades de una operación de seguridad exhaustiva.

- Capacidades de respuesta a incidentes: SIEM ofrece amplias funcionalidades de respuesta a incidentes, incluida la integración con herramientas de seguridad, flujos de trabajo automatizados y sistemas de gestión de casos. Estas características son fundamentales para la rápida identificación y resolución de eventos de seguridad.

CIEM ayuda a optimizar la gestión de incidentes específicos de la nube, en particular en lo que respecta a los permisos de la nube, pero no proporciona el marco de respuesta a incidentes más amplio que ofrece SIEM.

¿Cuál elegir?

SIEM es la mejor opción cuando la velocidad y la eficiencia de la respuesta a incidentes son cruciales, especialmente en entornos que abarcan recursos en la nube y locales.

- Madurez del programa de seguridad en la nube: SIEM sirve como capa de seguridad fundamental para las organizaciones que están comenzando su transición a la nube, ya que ofrece una amplia visibilidad tanto en entornos tradicionales como en la nube. A medida que avanza la adopción de la nube, la integración de CIEM mejora la postura de seguridad en la nube al abordar los riesgos específicos de la nube relacionados con la identidad y los derechos.

CIEM, aunque es especializado, puede resultar excesivo en las primeras etapas de la adopción de la nube, en las que aún es necesaria una visibilidad más amplia.

¿Cuál elegir?

SIEM es ideal para entornos de nube en fase inicial debido a su supervisión integral, mientras que CIEM se vuelve cada vez más valioso a medida que su infraestructura de nube madura y exige una gestión de la seguridad de la nube más centrada.

Conclusión: Integración de CIEM y SIEM para una seguridad robusta

Tanto CIEM como SIEM son esenciales para proteger diferentes aspectos de la infraestructura de una organización. Mientras que CIEM se centra en la gestión de identidades y permisos en la nube, SIEM se ocupa de la detección de amenazas en tiempo real en todos los sistemas. En entornos basados en la nube, donde las identidades, los permisos y los eventos de seguridad son más fluidos y están más distribuidos, la integración de estas herramientas proporciona un enfoque integral.

Juntos, CIEM controla los riesgos de acceso específicos de la nube, mientras que SIEM supervisa continuamente las amenazas de seguridad en toda la red, creando una defensa más sólida contra las amenazas modernas de la nube y la infraestructura híbrida.

Al combinar estas herramientas con SentinelOne, las organizaciones pueden gestionar de forma proactiva su postura de seguridad, garantizando que se aborden de forma eficaz tanto los retos específicos de la nube como las necesidades de seguridad informática más amplias.

Con SentinelOne, las organizaciones pueden:

- Integrar a la perfección SentinelOne Singularity AI SIEM y Singularity Cloud Native Security, que cuenta con capacidades CIEM, para lograr una postura de seguridad unificada que combina la detección avanzada de amenazas con una gestión de acceso integral

- Disfrute de una visibilidad y un control sin precedentes sobre sus servidores, redes y entorno en la nube

- Permita la detección de amenazas en tiempo real y la respuesta proactiva a incidentes, lo que garantiza que su organización se mantenga a la vanguardia frente a las amenazas emergentes.

Pruebe hoy mismo una demostración con SentinelOne para experimentar la perfecta integración de CIEM frente a SIEM en la protección del entorno digital de su organización.

Conclusión

​Tanto CIEM como SIEM son esenciales para lograr una seguridad integral en la nubeseguridad en la nube. Uno gestiona los derechos, mientras que el otro se encarga de los registros para su análisis. CIEM controla los riesgos específicos de la nube y puede gestionar de forma proactiva la postura de seguridad en la nube. Mientras que CIEM es ideal para las primeras etapas de la adopción de la nube, SIEM es ideal para ampliar la visibilidad. Recomendamos utilizar ambos para obtener los mejores resultados.

"FAQs

Una herramienta CIEM gestiona y optimiza los permisos y derechos específicos de la nube. Esto garantiza que los usuarios y las aplicaciones solo tengan el acceso que necesitan en entornos de nube.

IAM gestiona las identidades y el acceso en todos los entornos, mientras que CIEM controla y optimiza los permisos dentro de los entornos de nube.

CIEM es una práctica de seguridad que gestiona y protege los permisos y derechos de la nube. Ayuda a reducir el riesgo de acceso no autorizado en entornos de nube.

IAM controla el acceso y las identidades de los usuarios. SIEM, por otro lado, supervisa, analiza y responde a los eventos de seguridad en toda la infraestructura de TI de una organización.