Endpoint Protection ist eine Sicherheitslösung, die Geräte, auch Endpunkte genannt, schützt, die mit einem Netzwerk verbunden sind, wie PCs, Laptops, Smartphones und Server. Mit der zunehmenden Verbreitung von Remote-Arbeit und der rapide steigenden Zahl von Cyber-Bedrohungen, insbesondere durch Malware, sind diese Endpunkte zu anfälligen Einstiegspunkten für Cyberkriminelle geworden, die versuchen, in das Netzwerk eines Unternehmens einzudringen. Daher ist ihr Schutz für die allgemeine Sicherheit von entscheidender Bedeutung.

Moderne Endpunktsicherheit kombiniert Tools wie Antivirenprogramme, Firewalls und erweiterte Bedrohungserkennung, um bekannte Angriffe zu verhindern und zukünftige Risiken zu mindern.

Was ist Malware-Endpunktschutz?

Was ist Malware-Endpunktschutz?

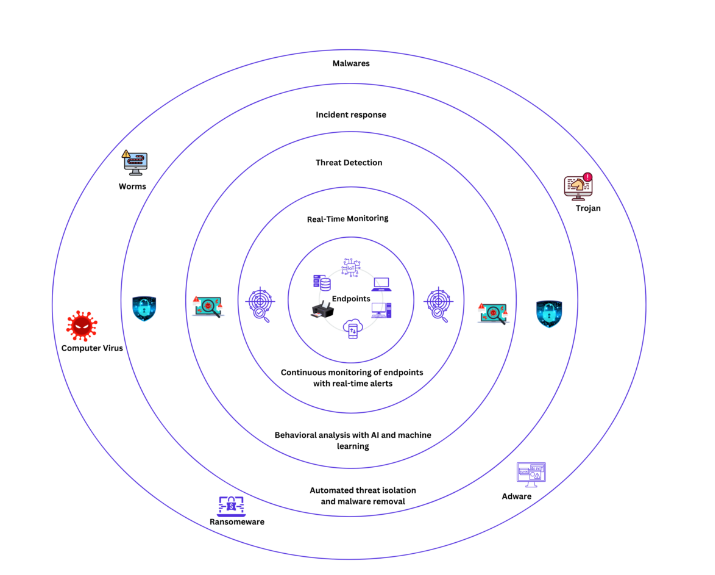

Malware-Endpunktschutz geht noch einen Schritt weiter und konzentriert sich speziell auf die Abwehr von bösartiger Software. Von Ransomware, die wertvolle Daten verschlüsselt, bis hin zu Trojanern, die Hintertüren für Angreifer schaffen, stellt Malware Herausforderungen dar, die einen speziellen Schutz erfordern. Dieser Schutz umfasst eine Reihe von Techniken zur Prävention, Erkennung und Reaktion auf Malware-Bedrohungen, um sicherzustellen, dass Endpunkte vor diesen sich ständig weiterentwickelnden Cyberrisiken geschützt bleiben.

Im Wesentlichen sorgt Malware-Endpunktschutz dafür, dass jedes mit einem Netzwerk verbundene Gerät vor potenziellen Bedrohungen geschützt ist, indem er Echtzeitüberwachung, Prävention und Funktionen zur Reaktion auf Vorfälle bereitstellt.

Warum ist Malware-Endpunktschutz so wichtig?

Warum ist Malware-Endpunktschutz so wichtig?

Malware-Endpunktschutz ist von entscheidender Bedeutung, da Endpunkte wie Computer und mobile Geräte die Hauptziele von Cyberangriffen sind. Diese Geräte enthalten oft sensible Daten und dienen als Zugangspunkte zu größeren Netzwerken. Ohne angemessene Sicherheitsvorkehrungen kann Malware in diese Endpunkte eindringen und zu Datenverstößen, finanziellen Verlusten und Betriebsstörungen führen.

Ein wirksamer Schutz verhindert die Verbreitung von Malware in Netzwerken, wehrt verschiedene Bedrohungen ab und gewährleistet die Integrität der Systeme. Durch den Schutz der Endgeräte können Unternehmen die Datensicherheit aufrechterhalten und Risiken minimieren.

Malware verstehen

Um Ihre Endpunkte wirksam vor Malware zu schützen, ist es wichtig, genau zu verstehen, womit Sie es zu tun haben und welche verschiedenen Arten von Bedrohungen es gibt.

Malware oder bösartige Software ist ein Programm oder eine Software, die entwickelt wurde, um ein Computersystem zu stören, zu beschädigen oder sich unbefugten Zugriff darauf zu verschaffen. Sie kann viele Formen annehmen und verschiedenen Zwecken dienen, vom Diebstahl sensibler Informationen bis hin zur Störung des Betriebs.

Arten von Malware

- Virus: Ein Virus ist ein sich selbst replizierendes Programm, das sich an andere Dateien oder Programme anhängt und bei seiner Ausführung häufig Schäden verursacht. Er bleibt inaktiv, bis die infizierte Datei oder das infizierte Programm vom Benutzer geöffnet oder ausgeführt wird, woraufhin der Virus aktiv wird. Einmal aktiviert, kann er Dateien beschädigen, Informationen stehlen oder Systeme deaktivieren.

- Wurm: Würmer sind ebenfalls selbstreplizierende Malware, die sich ohne Benutzerinteraktion oder Ausführung verbreitet. Würmer nutzen automatisch Schwachstellen in Netzwerken oder Systemen aus. Sobald sie sich in einem System befinden, replizieren sich Würmer auf andere Geräte.

- Trojaner: Ein Trojaner ist eine Malware, die sich als legitime Software tarnt, um Benutzer zur Installation zu verleiten. Sie erfordert menschliche Interaktion, um aktiviert zu werden, und wenn dies geschieht, gewährt sie Angreifern unbefugten Zugriff auf das System und schafft oft eine Hintertür für weitere Angriffe.

- Ransomware: Eine Art von Malware, die die Dateien des Opfers verschlüsselt oder es vollständig aus seinem System aussperrt und ein Lösegeld für die Wiederherstellung des Zugriffs verlangt. Nach der Aktivierung verbreitet sich die Malware schnell über ein Netzwerk und verschlüsselt oft ganze Systeme oder Datenrepositorien.

- Spyware: Malware, die dazu dient, die Aktivitäten von Benutzern zu überwachen und sensible Informationen zu sammeln. Spyware läuft im Hintergrund, ohne dass der Benutzer davon etwas merkt, und zielt auf Daten wie Passwörter und Surfgewohnheiten ab.

- Adware: Adware ist Software, die Benutzern automatisch unerwünschte Werbung liefert, in der Regel in Form von Pop-ups oder Bannern. Adware ist zwar nicht immer bösartig, kann jedoch Systeme verlangsamen, Browsing-Daten sammeln und die Tür für schädlichere Malware öffnen.

Häufige Angriffsvektoren

Zu den häufigsten Möglichkeiten, wie Benutzer unbeabsichtigt Malware in ihre Systeme einschleusen, gehören:

- Phishing-E-Mails mit bösartigen Anhängen oder Links

- Drive-by-Downloads von kompromittierten oder bösartigen Websites

- Infizierte USB-Sticks oder externe Speichergeräte

- Schädliche Software, die mit legitimen Anwendungen gebündelt ist

- Herunterladen von raubkopierter Software, Medien oder Dateien aus nicht vertrauenswürdigen Quellen

Wie funktioniert Malware-Endpunktschutz?

Malware-Endpunktschutz nutzt einen mehrschichtigen Ansatz, um mit einem Netzwerk verbundene Geräte zu schützen. Hier eine Übersicht über die Funktionsweise:

- Kontinuierliche Überwachung: Der erste Schritt umfasst die ständigely Überwachung aller Endpunkte. Dabei wird das Netzwerk auf ungewöhnliche oder verdächtige Aktivitäten überprüft. Überwachungstools suchen kontinuierlich nach Anzeichen von Malware oder abnormalem Verhalten, um sicherzustellen, dass Bedrohungen so früh wie möglich erkannt werden.

- Bedrohungserkennung: Nach der Überwachung analysiert das System alle erkannten Anomalien mithilfe von Verhaltensanalysen, KI und maschinellem Lernen. Diese Technologien suchen nach Mustern oder Verhaltensweisen, die auf das Vorhandensein von Malware hindeuten. Diese Ebene ist entscheidend für die Erkennung bekannter Bedrohungen und neuerer, ausgefeilterer Angriffe, die mit herkömmlichen Methoden möglicherweise übersehen werden.

- Reaktion auf Vorfälle: Die automatisierte Reaktion auf Vorfälle wird ausgelöst, sobald eine Bedrohung erkannt wird. Das Endpoint-Schutzsystem isoliert das infizierte Gerät, um die Verbreitung von Malware zu verhindern, und neutralisiert die Bedrohung mithilfe automatisierter Tools zur Malware-Entfernung. Diese schnelle und effiziente Reaktion minimiert die Auswirkungen des Angriffs.

- Behebung: Nachdem der Vorfall behoben ist, besteht der letzte Schritt darin, das System in den Zustand vor dem Angriff zurückzuversetzen. Automatisierte Behebungstools helfen dabei, betroffene Dateien und Systeme wiederherzustellen, sodass alle durch die Malware verursachten Schäden repariert werden und der Endpunkt wieder sicher ist.

Wichtige Funktionen eines effektiven Malware-Endpoint-Schutzes

Ein effektives Malware-Endpoint-Schutzsystem dient nicht nur der Erkennung und Abwehr von Bedrohungen. Es muss mehrere wichtige Funktionen umfassen, damit es modernen Malware-Angriffen immer einen Schritt voraus ist.

- Echtzeitüberwachung: Die Echtzeitüberwachung umfasst die kontinuierliche Beobachtung von Systemaktivitäten, Netzwerkverkehr und Endpunktverhalten, sobald diese auftreten. Sie überwacht ständig verdächtige Aktivitäten und alarmiert die Sicherheitsteams, sobald eine potenzielle Bedrohung erkannt wird.

- Signaturbasierte Erkennung: Eine "Signatur" in der Cybersicherheit ist ein einzigartiges Muster oder eine Sequenz von Code, die eine bestimmte Art von Malware identifiziert. Die signaturbasierte Erkennung funktioniert, indem Dateien oder Programme gescannt und mit einer Datenbank bekannter Malware-Signaturen verglichen werden. Wenn das System eine Übereinstimmung findet, markiert es die Datei als bösartig und reagiert, indem es sie unter Quarantäne stellt oder entfernt.

- Heuristische Analyse: Bei der heuristischen Analyse wird die zugrunde liegende Struktur oder der Code einer Datei oder eines Programms untersucht, um mögliche Bedrohungen zu erkennen. Anstatt sich auf bekannte Malware-Signaturen zu stützen, werden vordefinierte Regeln und Algorithmen verwendet, um verdächtige Muster oder Befehle zu kennzeichnen, die häufig auf böswillige Absichten hindeuten.

- Verhaltensanalyse: Die Verhaltensanalyse konzentriert sich darauf, wie sich eine Datei oder ein Programm in Echtzeit verhält, und beobachtet dessen Verhalten während der Ausführung. Anstatt den Code selbst zu analysieren, sucht sie nach Aktionen, die auf böswillige Absichten hindeuten. Wenn sich ein Programm in einer Weise verhält, die von normalen Mustern abweicht, wird es als potenziell schädlich markiert. Sie erkennt Bedrohungen anhand ihrer Aktionen und nicht anhand ihres Codes.

- Sandboxing: Sandboxing ist wie ein Quarantänebereich für verdächtige Programme. Wenn die Sicherheitssoftware nicht sicher ist, ob ein Programm sicher ist, ermöglicht sie dem System, bösartige Programme in einer isolierten Umgebung auszuführen, in der ihr Verhalten beobachtet werden kann. Die Sandbox ist vom Rest des Systems getrennt. Wenn sich das Programm als bösartig herausstellt, wird es markiert, ohne eine Gefahr für das Netzwerk darzustellen.

Endpoint-Schutzlösungen

- Antivirensoftware: Antivirensoftware ist die traditionelle Methode zum Erkennen und Entfernen bekannter Malware-Signaturen. Sie scannt Dateien auf einem Gerät und vergleicht sie mit bekannten Virensignaturen in einer Datenbank. Während sie gegen ältere, gut dokumentierte Bedrohungen wirksam sein kann, hat Antivirensoftware möglicherweise Schwierigkeiten, neuere, ausgefeiltere Malware einzudämmen.

- Endpoint Detection and Response (EDR): EDR-Lösungen bieten erweiterte Erkennungs- und Reaktionsfunktionen. Sie bieten Einblick in die Aktivitäten an Endpunkten, erkennen Bedrohungen und reagieren auf Vorfälle, indem sie Endpunkte kontinuierlich überwachen und verdächtige Aktivitäten in Echtzeit erkennen. EDR-Tools erkennen bekannte Bedrohungen und analysieren Verhaltensmuster, um bisher unbekannte Bedrohungen zu identifizieren. Sobald ein Problem erkannt wird, stellt EDR Tools für die Reaktion auf Vorfälle bereit, z. B. die Isolierung infizierter Systeme und die Einleitung von Abhilfemaßnahmen.

- Unified Endpoint Management (UEM): UEM ist eine Sicherheitslösung, die die Verwaltung aller Endpunkte – Computer, Mobilgeräte, IoT-Geräte – auf einer einzigen Plattform zentralisiert. Mit UEM können Unternehmen alle Geräte mit einem einzigen Tool überwachen, verwalten und sichern. Diese Sicherheitsmaßnahme ist besonders in Remote-Arbeitsumgebungen wertvoll, in denen verschiedene Gerätetypen von unterschiedlichen Standorten aus mit dem Unternehmensnetzwerk verbunden sind.

- Antivirus der nächsten Generation (NGAV): NGAV ist ein fortschrittlicher Ansatz für Antiviren-Softwarelösungen, der künstliche Intelligenz, maschinelles Lernen und Verhaltensanalysen nutzt, um Bedrohungen schnell zu identifizieren und einzudämmen. Es handelt sich um einen Schutz, der die Einschränkungen herkömmlicher Antivirensoftware überwindet. NGAV ist auch eine gute Sicherheitslösung, um unbekannte oder "Zero-Day"-Angriffe zu erkennen, die herkömmliche Abwehrmaßnahmen umgehen.

- Managed Detection and Response (MDR): MDR ist ein Sicherheitsdienst, der Technologie und menschliche Intelligenz kombiniert, um die Auswirkungen von Bedrohungen und Sicherheitsverletzungen durch schnelle Erkennung zu minimieren. Diese Dienste umfassen die kontinuierliche Überwachung von Bedrohungen, die Reaktion auf Vorfälle und forensische Analysen. Für Unternehmen mit begrenzten internen Sicherheitsressourcen bietet MDR die Möglichkeit, fortschrittliche Tools und erfahrene Analysten zu nutzen, ohne ein komplettes internes Team oder zusätzliches Personal aufbauen zu müssen.

Entdecken Sie unvergleichlichen Endpunktschutz

Erfahren Sie, wie die KI-gestützte Endpunktsicherheit von SentinelOne Ihnen helfen kann, Cyber-Bedrohungen in Echtzeit zu verhindern, zu erkennen und darauf zu reagieren.

Demo anfordernZusammenfassung

Malware stellt eine erhebliche Bedrohung für Unternehmen jeder Größe dar. Angesichts der immer raffinierteren Cyber-Bedrohungen sind zuverlässige Sicherheitslösungen unerlässlich. Unternehmen sollten in einen robusten Endpunktschutz investieren, da dieser zum Schutz ihrer Betriebsabläufe und ihres Rufs beiträgt.

Es gibt eine Vielzahl von Cybersicherheitslösungen, mit denen Unternehmen ihre Endpunkte vor Malware schützen können, und SentinelOne bietet Endpunktschutz, der KI-gestützte Bedrohungserkennung, Echtzeitüberwachung und automatisierte Reaktionsfunktionen kombiniert und somit eine geeignete Option für Unternehmen ist, die umfassende Endpunktsicherheit benötigen.

"FAQs

Endpoint Protection ist eine umfassendere Sicherheitslösung, die Antivirus, Firewall, Bedrohungserkennung und Reaktionsfunktionen umfasst, während Antivirus sich hauptsächlich auf die Erkennung und Entfernung bekannter Malware konzentriert.

Unternehmen sollten nach Lösungen suchen, die eine Vielzahl von Bedrohungen abdecken, Echtzeitüberwachung bieten, automatisierte Reaktionen auf Vorfälle ermöglichen und sich in andere Sicherheitstools integrieren lassen. Skalierbarkeit und einfache Verwaltung über mehrere Geräte hinweg sind ebenfalls wichtige Faktoren.

Endpunktsicherheit schützt Geräte, die mit einem Netzwerk verbunden sind, während Netzwerksicherheit sich auf die Sicherung der gesamten Netzwerkinfrastruktur konzentriert, einschließlich Firewalls, Intrusion-Prevention-Systemen und sicherer Kommunikation zwischen Geräten.