Endpunkte sind Vermögenswerte wie Laptops, IoT-Geräte oder Geräte, die mit dem Netzwerk eines Unternehmens verbunden sind. Da Umfang und Komplexität dieser Endpunkte in einer Unternehmensumgebung zunehmen, wird Sicherheit zu einem entscheidenden Faktor.

Untersuchungen haben ergeben, dass 68 % der Unternehmen bereits einen Endpunktangriff erlebt haben, der ihre Daten oder IT-Infrastruktur gefährdet hat. Die Verwaltung dieser Endpunkte unter standardisierten Sicherheitsrichtlinien ist der Schlüssel zur Aufrechterhaltung einer robusten Sicherheitslage.

Endpunktsicherheit hilft Ihnen nicht nur bei der Verwaltung der Sicherheit in großem Maßstab, sondern passt sich auch an neue Bedrohungen an, die herkömmliche Antivirenprogramme oft überlisten. In diesem Artikel beschäftigen wir uns eingehend mit der Endpunktsicherheit und ihren Komponenten. Dies wird Ihnen helfen, die richtigen Lösungen für Ihr Team auszuwählen, damit Sie Ihre Sicherheitstechnologie aktualisieren können.

Was sind Endpoint Protection Services?

Was sind Endpoint Protection Services?

Ein Endpunktschutz ist eine Softwarelösung, die häufig von einem Drittanbieter bereitgestellt wird, um Endpunktgeräte (alle Computergeräte, die über ein Netzwerk Daten senden oder empfangen) zu schützen.

In der Regel handelt es sich um ein verwaltetes Angebot, das eine Reihe von Sicherheitsfunktionen zum Schutz und zur Überwachung von Laptops, Smartphones, Servern, Workstations und IoT-Geräten umfasst. Der Schutz erstreckt sich auch auf nicht-traditionelle Assets wie POS-Systeme, Haushaltsgeräte, Kameras und Navigationssysteme.

Warum brauchen wir Endpoint Protection Services?

Zunächst einmal ist es allgemein bekannt, dass Ihre Sicherheit nur so stark ist wie Ihr schwächstes Glied. Das liegt daran, dass Angreifer nach dem Weg des geringsten Widerstands suchen, um die IT-Assets Ihres Unternehmens auszunutzen. Und mit der zunehmenden Verbreitung verteilter Netzwerke ist das schwächste Glied in der Sicherheitskette der Endpunkt.

Es ist daher nicht verwunderlich, dass 70 % aller Cyberangriffe am Endpunkt beginnen. Umfragen von Forrester haben sogar ergeben, dass etwa 15 % aller Datenverstöße auf verlorene oder kompromittierte Geräte zurückzuführen sind.

Zu den Gründen, warum Unternehmen heute größere Budgets für die Endpunktsicherheit einplanen, gehören unter anderem:

- Sicherheit und Kontrolle von Daten: Daten sind heutzutage das wichtigste Kapital eines Unternehmens. Ihr Verlust oder sogar der Verlust des Zugriffs darauf kann ausreichen, um das gesamte Unternehmen zu gefährden.

- Umfang und Komplexität der Endgeräte: Unternehmen haben es mit immer mehr Endgeräten und immer mehr verschiedenen Typen zu tun, was deren Sicherheit erheblich erschwert.

- Entwicklung der Hacker: Die Bedrohungslage wird immer intelligenter. Hacker finden ständig neue Wege, um einzudringen, Daten zu stehlen oder Mitarbeiter dazu zu bringen, sensible Informationen preiszugeben.

- Größere Gefährdung: Durch Remote-Arbeit und BYOD machen die herkömmliche Perimetersicherheit weniger effektiv und legen mehr Schwachstellen offen.

- Kostenauswirkungen und rechtliche Probleme: Unternehmen müssen die Kosten tragen, Ressourcen aus anderen Abteilungen abziehen, um Bedrohungen zu bekämpfen, leiden unter Reputationsverlusten nach Sicherheitsverletzungen und müssen Strafen für Verstöße gegen Compliance-Vorschriften zahlen.

Um diesen wachsenden Herausforderungen zu begegnen, müssen Unternehmen einen intelligenten Endpoint-Sicherheitsdienst integrieren, der alle Geräte miteinander verbindet und sich in die übergeordnete Sicherheitsinfrastruktur einfügt, Bedrohungsinformationen austauscht und automatisch auf Angriffe reagiert.

Echte Endpoint-Sicherheit ist mehr als nur Antivirensoftware. Sie erfordert den Einsatz fortschrittlicher Tools, um auch komplexe Bedrohungen zu erkennen. Außerdem sollte sie Ihnen rund um die Uhr Transparenz und Kontrolle bieten und alles im Blick behalten, unabhängig davon, ob sich die Geräte im Netzwerk befinden oder nicht, idealerweise ohne dass ein VPN erforderlich ist.

Gartner MQ: Endpoint

Erfahren Sie, warum SentinelOne vier Jahre in Folge im Gartner® Magic Quadrant™ für Endpoint Protection-Plattformen als Leader ausgezeichnet wurde.

Bericht lesen

Wichtige Funktionen von Endpoint Protection Services

Endpoint Protection Services bieten mehr als nur Schutz vor Viren und Malware-Bedrohungen. IT-Sicherheitsadministratoren nutzen diese Dienste, um Überwachungsfunktionen und Daten-Backups für den Fall eines Angriffs einzurichten.

Zu den wichtigsten Funktionen dieser Softwarelösungen gehören:

1. Echtzeit-Endpunkt-Transparenz

Der Verlust von Endpunkten wie Laptops oder Smartphones kann ein großes Sicherheitsrisiko darstellen. Dank Echtzeit-Transparenz wissen Sie immer, wo sich Ihre Computergeräte befinden.

Wenn ein Gerät gestohlen wird, können Sie es aus der Ferne löschen, bevor sensible Daten verloren gehen. Noch besser: Sie können Informationen wie den letzten Standort erfassen oder das Mikrofon oder die Kamera des Geräts aktivieren, um Beweise zu sammeln.

2. Nahtloser Schutz vor Datenverlust

In modernen Arbeitsumgebungen ist es mittlerweile üblich, dass Mitarbeiter externe Laufwerke verwenden oder Dateien in Cloud-Netzwerke hochladen, um Daten auszutauschen oder zu sichern. Diese Kanäle sind zwar praktisch, können jedoch schnell zu Sicherheitsrisiken werden und möglicherweise versehentliche oder böswillige Datenlecks verursachen.

Endpoint-Schutzdienste bieten DLP-Tools, die diese Aktivitäten in Echtzeit überwachen und sicherstellen, dass sensible Daten nicht ohne entsprechende Genehmigung aus dem Unternehmen gelangen.

Sie analysieren Datenübertragungen, markieren riskante Verhaltensweisen (z. B. das Kopieren großer Mengen sensibler Daten) und blockieren nicht autorisierte Aktionen.

3. Adaptives Netzwerk-Sicherheitsmanagement

Endpoint-Services bieten Firewalls, Ringfencing und Netzwerksteuerung, um eine adaptive Konfiguration zu schaffen, die sich in Echtzeit an die Aktivitäten Ihrer Geräte anpasst

Es verwendet intelligente Filter, um Hacker und bösartigen Datenverkehr fernzuhalten und gleichzeitig sicherzustellen, dass legitime Geschäftsabläufe nicht durch übertriebene Sicherheitsmaßnahmen gestört werden. Dies ist besonders praktisch, wenn Sie Mitarbeiter haben, die remote arbeiten oder viel unterwegs sind.

4. Erweiterter Ransomware-Schutz

Es überwacht Verhaltensweisen, die typisch für Ransomware, wie z. B. schnelle Dateiverschlüsselungen oder ungewöhnliche Dateizugriffsmuster, und reagiert mit einer Sperrung des betroffenen Endpunkts, um weiteren Schaden zu verhindern.

5. Dynamische Anwendungskontrolle

Sie möchten nicht, dass beliebige Anwendungen in Ihrem Netzwerk ausgeführt werden, aber es kann schwierig sein, den Überblick zu behalten. Endpunktlösungen bieten eine Whitelist für Anwendungen, die dies vereinfacht, indem sie eine intelligente Liste vertrauenswürdiger Anwendungen erstellt, die ausgeführt werden dürfen.

Das System überwacht kontinuierlich neue Anwendungen und Updates und passt die Berechtigungen automatisch an die Risikostufen an. Auf diese Weise können Unternehmen die Softwareumgebung kontrollieren, ohne ständig manuelle Listen aktualisieren zu müssen.

Anwendungen, die nicht den Sicherheitsstandards entsprechen oder sich verdächtig verhalten, werden automatisch blockiert.

6. Verwaltung des Zugriffs auf kritische Daten

Die Verwaltung des Zugriffs auf kritische Daten bietet ein detailliertes, rollenbasiertes Kontrollsystem, um sicherzustellen, dass nur die richtigen Personen Zugriff auf die wichtigsten Informationen haben. Damit kann Ihr Unternehmen strenge Zugriffsrichtlinien für sensible Dateien und Datenbanken durchsetzen.

Es funktioniert mithilfe von Multi-Faktor-Authentifizierung (MFA) und Verschlüsselung, sodass selbst unbefugte Personen, die Zugriff erhalten, die Daten nicht lesen oder missbrauchen können.

7. Granulare Zugriffserweiterung

Diese Sicherheitsmaßnahme gewährt Benutzern Administratorrechte oder erweiterte Berechtigungen für bestimmte Aufgaben und entzieht ihnen diese Berechtigungen unmittelbar danach wieder. Dadurch wird die Wahrscheinlichkeit verringert, dass jemand versehentlich Schaden anrichtet oder ein Angreifer Administratorrechte ausnutzt.

8. Integrierte Integrationen

Eine gute Endpoint-Sicherheitssoftware sollte problemlos mit anderen Tools in Ihrer bestehenden Technologieumgebung kommunizieren können. Offene APIs müssen sich nahtlos in Dinge wie Active Directory, Netzwerküberwachung oder Intrusion Prevention integrieren lassen, um Ihre Sicherheitslage insgesamt zu stärken.

Arten von Endpoint-Schutzdiensten

In den letzten Jahren haben wir beobachtet, dass Angreifer immer ausgefeiltere und komplexere Methoden einsetzen, um Netzwerksysteme auszunutzen, wobei ein großer Teil davon Ransomware-Operationen sind.

Ungeachtet dieser Gefahren hat eine Fortinet-Umfrage jedoch, dass zwar 78 % der Unternehmen angaben, gut auf einen Angriff vorbereitet zu sein, aber dennoch etwa die Hälfte Opfer von Cyber-Bedrohungen wurde.

Vor dem Hintergrund dieser Herausforderungen gibt es verschiedene Arten von Endpoint-Protection-Services, die zur Risikominderung beitragen können

1. Cloud-basierte Endpoint-Protection

Die Cloud ist für fast jedes Unternehmen der größte Immobilienanteil. Dies ist leicht nachvollziehbar, denn laut Zahlen nutzen 44 % der traditionellen Kleinunternehmen Cloud-Infrastruktur oder Hosting-Dienste. Auch 66 % der kleinen Technologieunternehmen und 74 % der Großunternehmen haben diese Dienste eingeführt.

Mit dieser Art von Dienst können Administratoren in diesen Unternehmen Sicherheitsrichtlinien verwalten, Updates anwenden und Bedrohungen überwachen, ohne dass eine lokale Infrastruktur erforderlich ist. Lösungen dieser Art umfassen häufig automatisierte Patches, Echtzeit-Bedrohungsinformationen und skalierbaren Schutz, der mit dem Wachstum des Unternehmens mitwächst.

2. Endpoint Detection and Response (EDR)

Dieser Dienst überwacht und lokalisiert aktiv kompromittierte Geräte und reagiert entsprechend, um damit verbundene Risiken zu beheben und zu mindern. Er sammelt Daten zu Prozessen, Netzwerkverbindungen und allen Benutzeraktivitäten.

Beispielsweise können dateilose Malware-Bedrohungen wie Poweliks Antivirensoftware umgehen, da sie sich im Systemspeicher einnisten und dort verstecken. EDR nutzt Verhaltenserkennung und Indikatoren für Kompromittierung (IoCs), um Aktivitäten wie ungewöhnliche Befehlszeilenausführungen oder Änderungen in der Registrierung zu erkennen.

Sobald eine Bedrohung erkannt wird, kann EDR den Endpunkt automatisch isolieren, den Angriff eindämmen und ihn beheben, indem alle Änderungen rückgängig gemacht oder infizierte Dateien gelöscht werden.

3. Datenverschlüsselung

Dieser Diensttyp konzentriert sich auf die Sicherung Ihrer Daten sowohl im Ruhezustand als auch während der Übertragung, indem er sie einfach in unlesbaren Code umwandelt, wodurch die Pakete für unbefugte Benutzer/Zugriffe unbrauchbar werden.

Bei cloudbasierten Endpunkten sorgt die End-to-End-Verschlüsselung (E2EE) dafür, dass die Daten vom Absender bis zum Empfänger verschlüsselt sind, wodurch Man-in-the-Middle-Angriffe (MITM) verhindert werden.

4. Antivirus- und Anti-Malware-Schutz

Diese Dienste sind nach wie vor die erste Reaktion auf Cyber-Bedrohungen und erkennen und entfernen schädliche Software wie Viren, Ransomware, Spyware und andere Formen von Malware auf Endgeräten.

AVs verwenden meist signaturbasierte Erkennung und heuristische Analyse, um Bedrohungen und einige andere komplexe Angriffsvektoren wie Trojaner, Würmer und Rootkits zu erkennen.

5. Firewalls und Intrusion Prevention

Endpunkt-Firewalls und Intrusion Prevention Systems (IPS) errichten eine virtuelle Barriere zwischen einem vertrauenswürdigen und einem nicht vertrauenswürdigen/fremden Netzwerk. Sie bilden die erste proaktive Verteidigungslinie und filtern den Netzwerkverkehr, um Angriffe wie Port-Scanning oder DoS (Denial of Service) zu verhindern.

Einfache Firewalls verwenden Stateful Packet Inspection, aber fortschrittlichere Lösungen integrieren Deep Packet Inspection, die Datenpakete auf verdächtige Inhalte untersucht. Firewalls melden bösartige Netzwerk-IP-Adressen und veranlassen das System, empfangene Pakete automatisch zu verwerfen.

6. Sandboxing

Das Ziel besteht darin, aktive Bedrohungen einzudämmen und sicher zu isolieren, um eine Eskalation zu verhindern.

Sandboxes bieten eine zusätzliche Ebene der Endpunktsicherheit, indem sie eine isolierte Umgebung bereitstellen, in der verdächtige oder unbekannte Dateien, Links oder Codes sicher ausgeführt werden können, ohne das restliche Netzwerk zu beeinträchtigen.

Wenn eine Datei oder ein Programm als potenziell gefährlich gekennzeichnet wird (aber noch nicht eindeutig als Malware identifiziert wurde), wird es an die Sandbox-Umgebung gesendet, wo sein Verhalten in Echtzeit beobachtet werden kann.

So kann das Sicherheitssystem erkennen, ob die Datei versucht, Schwachstellen auszunutzen, Systemeinstellungen zu ändern oder Verbindungen zu bösartigen Servern herzustellen.

Wenn die Datei in der Sandbox schädliches Verhalten zeigt, wird sie als Malware markiert und automatisch blockiert oder unter Quarantäne gestellt.

7. URL-Filterung

Dieser Dienst kontrolliert den Webdatenverkehr, auf den Endgeräte zugreifen. Er analysiert die URLs, die Benutzer aufrufen möchten, und vergleicht sie mit einer Liste bekannter schädlicher oder gesperrter Websites (z. B. Phishing- oder mit Malware infizierte Websites).

So können beispielsweise Drive-by-Downloads – Malware, die automatisch installiert wird, wenn ein Benutzer eine kompromittierte Website besucht – blockiert werden, bevor sie auftreten.

Die URL-Filterung hilft Unternehmen dabei, sicherzustellen, dass ihre Mitarbeiter sich an arbeitsbezogene Websites halten, indem sie den Zugriff auf unproduktive oder eingeschränkte Websites blockiert.

Sie kann auch mit cloudbasierten DNS-Diensten zusammenarbeiten, um schädliche Websites bereits vor dem Laden zu stoppen, indem sie schlechte Domainnamen herausfiltert. So werden Ihre Geräte und Ihr Netzwerk vor Phishing-Websites und anderen schädlichen Inhalten geschützt, ohne dass es zu Geschwindigkeitseinbußen kommt.

Vorteile von Endpoint Protection Services

Der Hauptvorteil von Endpoint Protection Services besteht darin, dass alle Bedrohungen über die gesamte Bandbreite der Ressourcen Ihres Unternehmens hinweg erkannt werden.

Im Folgenden finden Sie einige weitere Vorteile der Integration einer Endpoint Protection-Sicherheitslösung.

- Schützt vor vielfältigen Bedrohungen. Endpunkt-Sicherheitslösungen identifizieren Bedrohungen anhand ihres Verhaltens und nicht anhand von Signaturen. Dadurch können sie Zero-Day-Exploits erkennen, bei denen es sich um unbekannte Schwachstellen handelt.

- Verbessert die Netzwerksicherheit. Durch die Anwendung einheitlicher Sicherheitsrichtlinien im gesamten Netzwerk wird die Wahrscheinlichkeit verringert, dass Endpunkte Cyberangriffen zum Opfer fallen. Darüber hinaus isolieren Endpunkt-Sicherheitslösungen die Bedrohung und begrenzen ihre Ausbreitung im Netzwerk, wodurch die seitliche Ausbreitung von Bedrohungen verhindert wird.

- Bietet Bedrohungserkennung und Reaktion in Echtzeit. Endpunkt-Sicherheitssoftware verwendet KI-basierte Erkennungstechniken, um Anomalien zu erkennen. Sie reagieren in Echtzeit, begrenzen das Ausmaß des Schadens und bieten gleichzeitig Möglichkeiten, Änderungen rückgängig zu machen.

- Reduziert die Angriffsfläche. Während der kontinuierlichen Überwachung untersuchen die Lösungen die Assets und die von den Benutzern ausgeführten Systeme. Wenn ein Asset aktualisiert werden muss, arbeiten die Endpoint-Sicherheitstools mit Software für das Schwachstellenmanagement zusammen, um Schwachstellen zu bewerten und Assets mit entsprechenden Patches zu aktualisieren.

- Zentralisiert die Transparenz und Verwaltung. Endpunkt-Sicherheitsplattformen wie Singularity™ Endpoint erkennen alle Endpunkte, die mit dem Netzwerk eines Unternehmens verbunden sind. Sie helfen Unternehmen dabei, nicht autorisierte Geräte zu identifizieren und einheitliche Richtlinien für alle Unternehmensressourcen zu implementieren.

Entdecken Sie unvergleichlichen Endpunktschutz

Erfahren Sie, wie die KI-gestützte Endpunktsicherheit von SentinelOne Ihnen helfen kann, Cyber-Bedrohungen in Echtzeit zu verhindern, zu erkennen und darauf zu reagieren.

Demo anfordernBewährte Verfahren für die Implementierung von Endpoint Protection Services

Laut dem Risikomanagementbericht von Ponemon für 2022 verwaltet ein Unternehmen durchschnittlich etwa 135.000 Endpunkte, von denen etwa 48 % (64.800) einem Risiko ausgesetzt sind, weil sie aufgrund veralteter Betriebssysteme unter dem Radar fliegen.

In dem Bericht sagte Bryan Seely, ein berüchtigter Hacker, gegenüber Ponemon:

"Mir ist kein Ziel auf der Welt bekannt, das nicht mit irgendeiner Art von Gewalt erobert werden kann. Je mehr Aufwand erforderlich ist, um ein Ziel erfolgreich zu knacken, desto weniger Aufmerksamkeit wird es von Hackern erhalten. Ich kann Ihnen versichern, dass sie aufmerksam sind und bereit sind zu handeln, wenn sie eine einfache oder bequeme Möglichkeit sehen, und dann ist es zu spät, sie aufzuhalten."

Wir finden, dass er vollkommen Recht hat. Wie wir bereits zuvor deutlich gemacht haben, sind Endpunkte die schwächsten Einstiegspunkte für Kriminelle, um an die vertraulichen Informationen Ihres Unternehmens zu gelangen. Daher müssen sie geschützt werden.

Hier sind einige empfohlene Vorgehensweisen für den Einsatz von Endpunktschutzdiensten in Ihrem Unternehmen:

1. Verfolgen und sichern Sie jedes Gerät im Netzwerk

Bei so vielen Remote-Mitarbeitern und mobilen Geräten kann es leicht passieren, dass IT-Teams Endpunkte aus den Augen verlieren, und genau dort entstehen Sicherheitslücken.

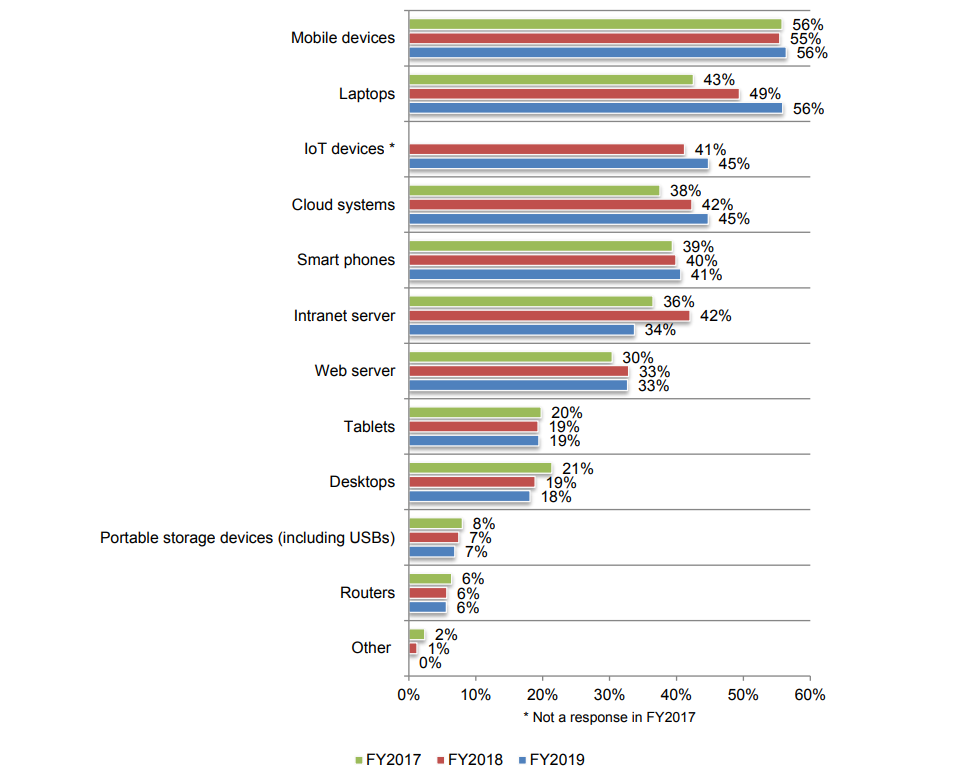

Tatsächlich sahen 2019 55 % der Fachleute Smartphones als die anfälligsten Geräte an, und laut Zippia nutzen etwa 75 % der US-amerikanischen Arbeitnehmer private Geräte für die Arbeit.

Durch die konsequente Überwachung aller Geräte können Sie ein Netzwerkinventar oder eine Netzwerkkarte erstellen, die IT-Teams mehr Transparenz und Kontrolle verschafft. Dieser einfache Schritt trägt dazu bei, dass nichts übersehen wird und Bedrohungen weniger leicht unbemerkt bleiben.

2. Zugriff mit strengen VPN-Richtlinien einschränken

2. Zugriff mit strengen VPN-Richtlinien einschränken

Ein VPN verschlüsselt den Internetverkehr und verbirgt Ihre IP-Adresse, aber nicht alle VPNs sind gleich sicher, und schwache Richtlinien können Sie dennoch gefährden. Hacker können Schwachstellen in VPNs ausnutzen, um Angriffe wie Spoofing, Sniffing oder sogar DDoS-Angriffe zu starten.

Durch die Durchsetzung einer strengen VPN-Richtlinie mit Multi-Faktor-Authentifizierung (MFA) stellen Sie sicher, dass nur verifizierte Endpunkte remote auf Ihr Netzwerk zugreifen können.

Sie können noch einen Schritt weiter gehen, indem Sie die VPN-Nutzung verbieten oder einschränken und den Zugriff nur auf der Anwendungsebene zulassen, wodurch das Risiko eines Angriffs auf Netzwerkebene verringert wird.

3. Schatten-IT verhindern

Shadow-IT entsteht, wenn Personen oder Abteilungen ohne Wissen des IT-Teams nicht autorisierte Software oder Geräte verwenden. Diese Geräte sind oft nicht sicher und können ein ernstes Risiko darstellen, wenn sie mit Ihrem Netzwerk verbunden werden. Angreifer können diese ungesicherten Endpunkte ausnutzen, um in Ihr System einzudringen.

Um die Sicherheit Ihres Netzwerks zu gewährleisten, sollten Sie regelmäßig Bewertungen durchführen. Alle drei Monate ist eine gute Faustregel, um nicht autorisierte Geräte zu finden und zu blockieren.

Erstellen Sie außerdem eine klare Richtlinie für Mitarbeiter, welche Tools und Geräte erlaubt sind, und stellen Sie sicher, dass sie die Risiken von Schatten-IT verstehen.

4. Automatisieren Sie Updates und Patch-Management, um Sicherheitslücken zu schließen

Die regelmäßige Installation von Updates, Patches und Software ist ein Muss, wird jedoch oft übersehen.

Im Durchschnitt dauert es 97 Tage, bis Patches angewendet werden, wodurch Geräte Sicherheitslücken ausgesetzt sind. Diese Verzögerung kann schwerwiegende Folgen haben.

Nehmen wir zum Beispiel den MOVEit-Angriff auf Caresource im Juni 2023. Die Clop-Ransomware-Gruppe nutzte eine Zero-Day-Sicherheitslücke aus, bevor der verfügbare Patch angewendet wurde.

Bei diesem Angriff wurden die persönlichen Daten von über 3,1 Millionen Personen persönliche Daten, darunter Sozialversicherungsnummern und Gesundheitsinformationen, wurden bei diesem Angriff offengelegt.

5. Verwenden Sie Verschlüsselung für alle Remote-Endpunkte

Die Vollverschlüsselung der Festplatte schützt alles auf dem Gerät, während die Verschlüsselung auf Dateiebene sicherstellt, dass Daten während der Übertragung oder Freigabe sicher bleiben. Beide sorgen dafür, dass selbst bei Verlust oder Diebstahl eines Geräts sensible Informationen für Außenstehende unlesbar bleiben.

Wenn Sie nur über ein begrenztes Budget oder wenig Zeit verfügen, legen Sie Prioritäten für die Verschlüsselung fest. Beginnen Sie mit kritischen Daten wie Finanzunterlagen, persönlichen Kundendaten und vertraulichen Geschäftsdokumenten. Arbeiten Sie sich dann schrittweise durch den Rest Ihrer Daten, um langfristig alles zu schützen und sicher zu halten.

6. Führen Sie Penetrationstests durch, um Schwachstellen zu finden

Die regelmäßige Durchführung von Penetrationstests (Pen-Tests) hilft Ihnen, Schwachstellen in Ihrem Endgeräteschutz aufzudecken. Diese Tests simulieren reale Angriffe, wie z. B. den Versuch, bekannte Schwachstellen (CVE) oder Konfigurationsfehler auszunutzen.

Pen-Tests umfassen häufig Methoden wie SQL-Injection (SQLi) oder Cross-Site-Scripting (XSS), um zu sehen, ob Hacker eindringen können.

Durch die Durchführung von Black-Box-Tests (bei denen die Tester keine Insiderkenntnisse über das System haben) oder White-Box-Tests (bei denen sie solche Kenntnisse haben) können Sie versteckte Sicherheitslücken aufdecken. Durch die regelmäßige Durchführung dieser Tests können Sie Lücken schließen, bevor Angreifer sie ausnutzen können.

7. Segmentieren Sie das Netzwerk, um Schäden zu begrenzen

Dies ist eine intelligente Methode, um Bedrohungen einzudämmen und zu verhindern, dass sie sich auf Ihre kritischen Systeme ausbreiten. Um die Übersicht zu behalten, richten Sie zunächst einen Bereich mit hohen Berechtigungen für sensible Ressourcen ein und segmentieren Sie dann das Netzwerk in kleineren, kontrollierten Schritten.

Berücksichtigen Sie bei der Gestaltung der Segmentierung, wie verschiedene Abteilungen und Teams kommunizieren und zusammenarbeiten. Sie möchten schließlich weder Arbeitsabläufe verlangsamen noch unnötige Hindernisse für Ihre Mitarbeiter schaffen. Richten Sie für privilegierte Ressourcen eine separate Infrastruktur ein, die ausschließlich der Verwaltung und Aktualisierung dieser Ressourcen dient. Stellen Sie außerdem sicher, dass die Konfigurationssysteme für diese privilegierten Maschinen vollständig von denen für normale Geräte isoliert sind, um die Sicherheit und Effizienz zu gewährleisten.

8. Planung der Reaktion auf Vorfälle zur Minimierung der Auswirkungen

Bei der Erstellung eines Plan zur Reaktion auf Vorfälle ist es wichtig, klare Rollen, Kommunikationsprozesse und detaillierte Schritte zur Eindämmung, Beseitigung und Wiederherstellung nach einem Angriff festzulegen. Durch eine gute Vorbereitung können Unternehmen Ausfallzeiten reduzieren, Daten schützen und den Gesamtschaden minimieren.

Befolgen Sie diese Schritte, um einen wirksamen Plan zu erstellen:

- Erstellen Sie eine Richtlinie: Legen Sie fest, wer für was verantwortlich ist, welche Tools und Technologien verwendet werden sollen und wie Probleme erkannt und behoben werden.

- Stellen Sie Ihr Team zusammen: Beziehen Sie wichtige Funktionen wie einen CISO, einen Sicherheitsmanager, Kommunikationsspezialisten und IT-Sicherheitsexperten ein. Jeder sollte seine Rolle kennen, von technischen Aufgaben bis hin zur Kommunikation mit dem Rest des Unternehmens oder externen Stakeholdern.

- Identifizieren Sie Risiken: Bewerten Sie Ihre Endpunkte, um Schwachstellen und Anfälligkeiten zu identifizieren.

- Analysieren und priorisieren Sie: Untersuchen Sie alle Sicherheitsprobleme und ordnen Sie sie nach Schweregrad, damit Sie wissen, welche Bedrohungen zuerst bekämpft werden müssen.

- Eindämmen und beseitigen: Handeln Sie schnell, um das Problem einzudämmen, isolieren Sie infizierte Geräte, um eine Ausbreitung zu verhindern, und entfernen Sie dann die Malware oder das Sicherheitsrisiko vollständig.

- Wiederherstellen und wiederherstellen: Bringen Sie Ihre Endgeräte so schnell wie möglich wieder in einen funktionsfähigen Zustand.

- Lernen und dokumentieren: Dokumentieren Sie nach dem Vorfall alles, was passiert ist, von der Art und Weise, wie es zu der Sicherheitsverletzung gekommen ist, bis hin zu den Maßnahmen, die zu ihrer Behebung ergriffen wurden. Dies hilft Ihnen, den Plan zu verbessern und ähnliche Vorfälle in Zukunft zu vermeiden.

Endpoint Protection mit SentinelOne

SentinelOne bietet EPP + EDR auf einem einzigen Agenten an, ohne dass zusätzliche Kosten durch mehrere Agenten entstehen. Es bietet eine KI-Erkennung, die Bedrohungen anhand ihres Verhaltens erkennt, während sie vor der Ausführung einer Datei Überprüfungen durchführt. Dazu gehört die Analyse der Eigenschaften einer Datei, z. B. ob sie unbekannt ist oder wie sie gepackt ist, wenn etwas verdächtig erscheint.

Selbst wenn ein Rechner infiziert wird, können Sie mit der Ransomware-Rollback-Funktion problemlos zu einem früheren Zeitpunkt zurückkehren. Es handelt sich um eine patentierte Technologie, die Sie von SentinelOne auf Windows-Rechnern erhalten.

Über EPP und EDR hinaus bietet SentinelOne eine Reihe von Funktionen zur Stärkung der Endpunktsicherheit, darunter:

Erweiterte Erkennung und Reaktion (XDR)

Extended Detection and Response (XDR) ist ein Sicherheitsansatz, der mehrere Sicherheitsprodukte in einem System integriert. Seine Komponenten erweitern die Sichtbarkeit und bieten gleichzeitig einen besseren Schutz für Endgeräte.

Lösungen wie Singularity XDR aggregieren native Endpunkt-, Cloud- und Identitäts-Telemetriedaten mit Sicherheitsdaten von Drittanbietern und bieten so einen umfassenderen Überblick über die Sicherheit. Die erhöhte Transparenz von XDR gibt Analysten mehr Kontext bei der Bearbeitung von Sicherheitsvorfällen. XDR wird zu einer Plattform für die Aggregation von Analyse- und Sicherheitsdaten aus allen Quellen, wodurch Bedrohungen schneller neutralisiert werden können.

RemoteOps Forensics

RemoteOps Forensics ist eine Lösung, die die erforderlichen Beweise für eine eingehendere Untersuchung von Sicherheitsvorfällen liefert. Sie bietet die notwendigen Einblicke, um zu verstehen, wie ein Cyberangriff stattgefunden hat.

Diese Daten werden häufig zusammen mit den Daten von EDR betrachtet, um tiefere Analysen zu erhalten und dem Incident-Response-Team mehr Kontext zu liefern, damit es den durch den Cyberangriff verursachten Schaden kontrollieren kann.

Der Vergleich von Forensik- mit EDR-Daten ist in chaotischen Zeiten ohne Automatisierung oft schwierig. Singularity-Workflows automatisieren diesen Prozess, sodass Erkenntnisse gewonnen werden und nicht noch mehr Daten analysiert werden müssen. Dies beschleunigt die eingehende Untersuchung und optimiert gleichzeitig die Reaktion im Falle eines Cyberangriffs, der auf mehrere Endpunkte abzielt.

Threat Intelligence

Die Threat-Intelligence-Komponente kontextualisiert Sicherheitsvorfälle, indem sie sie bestimmten Bedrohungsakteuren oder Kampagnen zuordnet, die auf die Endpunkte Ihres Unternehmens abzielen. Sie hilft Ihnen dabei, proaktive Abwehrmaßnahmen auf der Grundlage Ihrer Threat Hunting-Aktivitäten zu ergreifen, die von Intelligence geleitet werden.

Singularity Threat Intelligence ermöglicht es Ihnen, Sicherheitsvorfälle in Echtzeit zu priorisieren, die potenziellen Auswirkungen zu minimieren und gleichzeitig Angreifer in Ihrer Umgebung zu identifizieren.

Schwachstellenmanagement

Studien zeigen, dass 26 % aller Sicherheitsverletzungen darauf zurückzuführen sind, dass Angreifer eine Schwachstelle ausnutzen. Überraschenderweise sind sich 62 % der Unternehmen solcher Schwachstellen in ihrer Umgebung nicht bewusst, wodurch sie zu potenziellen Opfern von Cyberangriffen werden.

Das Schwachstellenmanagement Komponente einer Unternehmenssicherheitslösung stellt sicher, dass alle Endpunktsysteme auf die aktuellsten Versionen gepatcht sind. Die Singularity-Schwachstellenlösung von SentinelOne von SentinelOne kann gefährdete Assets erkennen und Unternehmen dabei helfen, ihre Sicherheitslage durch kontinuierliche Schwachstellenbewertung und -verwaltung zu bewerten.

Erfahren Sie mehr über Ransomware-Rollback und erfahren Sie, wie Technologie die Wiederherstellung nach solchen Vorfällen erleichtert.

Schützen Sie Ihren Endpunkt

Erfahren Sie, wie die KI-gestützte Endpunktsicherheit von SentinelOne Ihnen helfen kann, Cyber-Bedrohungen in Echtzeit zu verhindern, zu erkennen und darauf zu reagieren.

Demo anfordernFazit

Endpoint Security implementiert Sicherheitskontrollen für die Ressourcen des Unternehmens und geht dabei über den Schutz auf Geräteebene hinaus. Sie schützt Geräte, die mit einem Unternehmensnetzwerk verbunden sind, vor bekannten und unbekannten Bedrohungen und bietet Ihnen einen umfassenden Ansatz für Cybersicherheit.

Beginnen Sie damit, Endpoint-Security-Software wie Singularity in Ihre Sicherheits-Tech-Stack zu integrieren, um Ihre Sicherheitslage gegenüber Bedrohungen, die auf Endpunkte abzielen, zu stärken.

Erfahren Sie mehr über SentinelOne’s Singularity Complete und verstehen Sie, wie die Plattform die Endpunkte von Unternehmen schützt.

"FAQs

Endpoint Protection ist eine Sicherheitsmaßnahme, die sich auf die Sicherung der mit einem Netzwerk verbundenen Geräte (Endpunkte) konzentriert. Er überwacht diese Geräte ständig, erkennt verdächtige Aktivitäten und reagiert schnell auf Bedrohungen.

Außerdem stellt er sicher, dass Sicherheitsrichtlinien eingehalten werden und dass die Geräte immer mit den neuesten Patches auf dem aktuellen Stand sind, um Lücken zu schließen, die Hacker ausnutzen könnten.

Herkömmliche Antiviren-Tools scannen bekannte Malware-Signaturen aus einer Bedrohungsdatenbank, um schädliche Software auf einzelnen Geräten zu erkennen. Endpoint-Schutzdienste verwenden verhaltensbasierte Erkennung, um verdächtige Aktivitäten zu erkennen, wobei häufig Muster im gesamten Netzwerk der verbundenen Geräte analysiert werden.

Im Gegensatz zu Antivirenprogrammen, die hauptsächlich reaktiv sind, ist Endpoint-Schutzsoftware proaktiv und verfügt über EDR-Funktionen (Endpoint Detection and Response), um den Schaden zu begrenzen, wenn eine Bedrohung durchkommt.

Endpoint-Schutzdienste wehren eine Reihe von Bedrohungen ab, darunter:

- Zero-Day-Exploits, die auf nicht gepatchte Schwachstellen abzielenMalware (Viren, Würmer, Ransomware)

- Dateilose Angriffe, die legitime Prozesse ausnutzen

- Ransomware, die Daten verschlüsselt

- Phishing-Angriffe über bösartige E-Mails oder Websites

- Fortgeschrittene persistente Bedrohungen (APTs)

- Insider-Bedrohungen, sowohl vorsätzliche als auch unbeabsichtigte

Ja, Endpoint-Schutzdienste können bei Ransomware helfen. Sie verfügen oft über Funktionen wie das Blockieren gefährlicher Websites, E-Mails oder Downloads, die Ransomware enthalten könnten.

Tools wie URL-Filterung, E-Mail-Scanning und App-Kontrolle verhindern, dass Benutzer versehentlich Ransomware auslösen. Darüber hinaus arbeiten einige Dienste mit Backup-Lösungen zusammen, sodass Sie verschlüsselte Dateien wiederherstellen können, ohne das Lösegeld zu zahlen.