Cyberbedrohungen kündigen sich nicht an, bevor sie zuschlagen, sondern greifen an, wenn niemand auf der Hut ist. Man könnte leicht argumentieren, dass Cyberangriffe nur Fortune-500-Unternehmen betreffen, doch in Wahrheit sind alle Unternehmen im Visier.

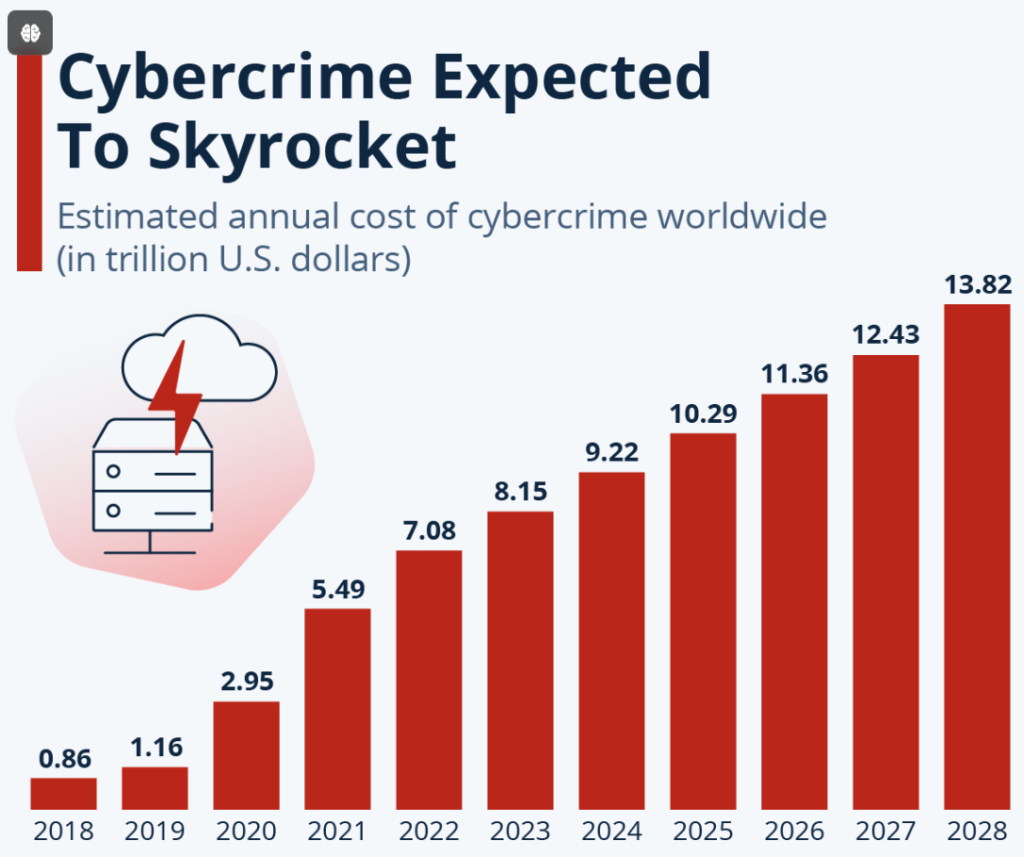

Derzeit gehen Prognosen für 2025 davon aus, dass sich die jährlichen Kosten für Cyberkriminalität auf 10,5 Billionen US-Dollar belaufen werden. Das sind erschreckende Zahlen, sodass diejenigen, die für den Schutz von IT-Assets verantwortlich sind, keinen Grund zur Selbstzufriedenheit haben, sondern nur nach Verbesserungen streben können.

Die Kernphilosophie eines defensiven Ansatzes für Cybersicherheit besteht darin, ein integriertes Verteidigungssystem aufzubauen, das robust genug ist, um sich an jede Form von Angriff anzupassen.

Von der ständigen Überwachung bis hin zur Schulung der Mitarbeiter zum Thema Phishing bereitet diese Strategie Ihr Unternehmen auf den schlimmsten Fall vor, noch bevor er eintritt, und dämpft so die Auswirkungen eines Angriffs, verkürzt die Wiederherstellungszeit oder verhindert die Bedrohung ganz.

Dieser Artikel behandelt umfassend die Prinzipien der defensiven Cybersicherheit, warum wir sie brauchen und Anwendungsfälle für eine defensive Cybersicherheitsarchitektur.

Was ist defensive Cybersicherheit?

Defensive Cybersicherheit ist ein übergeordneter Begriff, der die Bereitschaft zum Ergreifen proaktiver Sicherheitsmaßnahmen und -protokolle zum Schutz von IT-Ressourcen, Systemen, Programmen und Netzwerken vor potenziellen Bedrohungen impliziert.

Der Schwerpunkt liegt dabei ausschließlich auf der Prävention und Aufrechterhaltung von Barrieren, die Ressourcen vor unbefugtem Zugriff und Angriffen schützen. Dies geschieht durch aktive Überwachung, Erkennung von Schwachstellen und Verstärkung von Schwachstellen.

Defensive Cybersicherheit ist ein mehrschichtiges Ökosystem. Der Aufbau dieser Verteidigungsmauern beginnt mit einer Risikoprüfung, zu der dann weitere Schichten hinzukommen, wie z. B.:

- Identitätsmanagement und kontinuierliche Überwachung

- Firewalls und Intrusion Detection Systems (IDS) fungieren als äußere Barriere, filtern den Datenverkehr und erkennen verdächtige Aktivitäten

- Verschlüsselung fügt eine weitere Ebene hinzu, indem sie Ihre Daten verschlüsselt, sodass Angreifer sie nicht lesen können

- Tools wie Endpoint Detection and Response (EDR) helfen dabei, alle verbundenen Geräte im Auge zu behalten

- Security Information and Event Management (SIEM)-Tools sammeln und analysieren Daten, um potenzielle Angriffe proaktiv zu erkennen und zu verhindern

Ungeachtet dieser Verteidigungselemente sind Menschen oft das schwächste Glied in einem potenziell gefährdeten System.

Dieser defensive Ansatz deckt dies durch regelmäßige Schulungen, Simulationen und Phishing-Tests ab, um alle Beteiligten für Social-Engineering-Tricks zu sensibilisieren.

Warum brauchen wir defensive Cybersicherheit?

Die Herausforderung besteht nicht mehr darin, ob< eine Organisation angegriffen wird, sondern wann<. Die eigentliche Frage sollte daher lauten: "Wie verteidigen wir eine zunehmend digitale Welt, in der jede Aktion, jede Transaktion und jede Verbindung eine potenzielle Bedrohung darstellen kann?" Wir schützen nicht nur Daten, sondern auch das hart erarbeitete Vertrauen und die operative Integrität, die das Fundament der heutigen Wirtschaft bilden.

Daher geht es nicht nur um die Notwendigkeit starker Abwehrmaßnahmen, sondern auch darum, wie robust, anpassungsfähig und vielschichtig diese Abwehrmaßnahmen sein müssen, um Bedrohungen zu begegnen, die von überall her kommen können.

Die weltweiten Kosten der Cyberkriminalität werden in den nächsten Jahren voraussichtlich sprunghaft ansteigen, von 9,22 Billionen US-Dollar im Jahr 2024 auf 13,82 Billionen US-Dollar im Jahr 2028 steigen. Diese Summe umfasst die Kosten für die Bekämpfung von Cyberkriminalität, die Auswirkungen und die Folgen von ungeprüften und erfolgreichen Angriffen.

Die Schäden durch einen Cybersicherheitsvorfall können langanhaltend und weitreichend sein und oft die direkten finanziellen Kosten übersteigen, darunter:

Die Schäden durch einen Cybersicherheitsvorfall können langanhaltend und weitreichend sein und oft die direkten finanziellen Kosten übersteigen, darunter:

1. Sicherheit der Mitarbeiter

Cyberangriffe gefährden nicht nur Systeme, sondern zielen manchmal auch auf die privaten Daten von Mitarbeitern ab, wie z. B. Gehaltsinformationen und persönliche Identifikationsmerkmale, wodurch diese anfällig für Identitätsdiebstahl und Betrug werden.

​Laut dem Insider Threat Report 2022 zeigten die Kennzahlen zu Computerkriminalität, dass die Kosten für den Diebstahl von Zugangsdaten um 65 % gestiegen sind, von 2,79 Millionen US-Dollar im Jahr 2020 auf 4,6 Millionen US-Dollar im Jahr 2022. Unternehmen haben außerdem berichtet, dass kompromittierte Unternehmenszugangsdaten 19 % der Datenverstöße verursacht haben.

Dieser alarmierende Anstieg macht ein kontinuierliches und proaktives Verteidigungssystem erforderlich.

2. Unbefugten Zugriff verweigern

Stellen Sie sich Ihre Systeme wie einen Tresor vor. Würden Sie ihn halb offen lassen, in der Annahme, dass es niemand bemerkt? Hacker nutzen gerne Fehlkonfigurationen und schlechte Zugriffskontrollen aus und schleichen sich durch Lücken wie SQL-Injektionen oder Cross-Site-Scripting (XSS).

Wussten Sie, dass viele Sicherheitsverletzungen mit einem einfachen Angriff zur Rechteausweitung beginnen? Sobald sie einmal drinnen sind, können Angreifer unbemerkt durch Ihre Systeme navigieren.

Schauen Sie sich die Flagstar Bank an; Der Angriff erfolgte nicht durch Brute-Force-Angriffe, sondern durch Ausnutzen einer Schwachstelle in der Cloud-Infrastruktur, wodurch etwa 1,5 Millionen einzelne Datensätze offengelegt wurden.

3. Das Vertrauen aller Stakeholder stärken

Es dauert Jahre, Vertrauen aufzubauen, aber nur Sekunden, es zu verlieren. Vertrauen wird nicht mit einem Sicherheitsabzeichen oder einem Compliance-Zertifikat verdient, sondern durch konsequente Sicherheitsmaßnahmen aufgebaut.

Stakeholder, seien es Aktionäre, Partner, Kunden oder sogar Mitarbeiter, erwarten einen robusten Schutz.

Der Vorfall auf britischen TalkTalk Telecom Group wurden Daten von 157.000 Personen gestohlen, was eine Welle negativer Publicity auslöste. Das Unternehmen verlor 101.000 Kunden (etwa 3 % seiner damaligen Kundenbasis) und musste über 60 Millionen Pfund60 Millionen Pfund.

Das Ponemon Institute führte in Zusammenarbeit mit Centrify eine Umfrage zu den Auswirkungen von Datenverstößen auf den Ruf und den Aktienwert durch. Obwohl die Studie bereits 2017 veröffentlicht wurde, ist sie nach wie vor maßgeblich zu diesem Thema.

Sie ergab, dass eine Gruppe von 113 weltweit gehandelten britischen Unternehmen nach der Bekanntgabe eines Cybervorfalls einen Kursrückgang von -5 % verzeichnete.

Defensive Cybersicherheit wird somit zu einem Instrument zur Stärkung des Vertrauens und zur Gewährleistung der Geschäftskontinuität.

4. Geschäftsentwicklung

Cyberabwehrmaßnahmen sollten nicht nur schützen, sondern auch ein Motor für positives und expansives Wachstum sein. Je innovativer Sie sind, desto attraktiver werden Sie für Angreifer.

Durch den konsequenten und kontinuierlichen Schutz digitaler Vermögenswerte und geistigen Eigentums können Unternehmen frei innovativ sein, ohne Diebstahl oder Sabotage befürchten zu müssen.

Unternehmen, die in Cybersicherheit investieren, schneiden oft besser ab als solche, die dies nicht tun. Nehmen wir das Beispiel des schnell wachsenden Einzelhandelsunternehmens Home Depot: Ein Angriff auf das Unternehmen warf es zurück und verursachte Schäden, die 56 Millionen Karteninhaber und Verluste in Höhe von 10 Milliarden Dollar betrafen.

Das Unternehmen konnte die Katastrophe jedoch schnell überwinden, indem es Verschlüsselungssysteme zur Verteidigung einrichtete. Es meldete einen starken Anstieg bei den Shareholder Value auf 25 % (über 30 Milliarden Dollar) in ihrem Jahresendbericht nach der Krise.

5. Schutz von Kundendaten

Ein einziger Fehler, eine einzige ungesicherte Datenbank, und schon haben Sie nicht nur Daten verloren, sondern auch Beziehungen. Datenverstöße sind an der Tagesordnung, und Kunden brauchen die Gewissheit, dass ihre Daten sicher sind.

Die Nicht-Sicherung von Kundendaten kann zu schweren Strafen und rechtlichen Konsequenzen für ein Unternehmen führen sowie zum Verlust der Markentreue und langfristiger Kundenbindung.

Gemäß der DSGVO können die Strafen für schwerwiegende Verstöße bis zu 20 Millionen Euro oder 4 % des weltweiten Umsatzes betragen, je nachdem, welcher Betrag höher ist, während selbst geringfügigere Verstöße mit Strafen von bis zu 10 Millionen Euro geahndet werden können.

Ähnlich sieht es bei der CCPA Geldstrafen von bis zu 7.500 US-Dollar pro vorsätzlichem Verstoß, wobei zusätzlich das Risiko von Klagen seitens der Kunden besteht.

Die Unterschiede zwischen offensiver und defensiver Cybersicherheit

Wenn wir "offensiv" hören, denken wir normalerweise an Hacker, die in Systeme eindringen, aber offensive und defensive Sicherheit gehen tatsächlich Hand in Hand.

Der Unterschied liegt in der Herangehensweise an Bedrohungen: Offensive Sicherheit aktiv sucht, findet und behebt Schwachstellen, bevor jemand sie ausnutzen kann. Im Gegensatz dazu konzentriert sich defensive Sicherheit darauf, Bedrohungen zu blockieren und abzufangen , bevor sie Schaden anrichten.

Zu den wichtigsten Unterschieden zwischen beiden gehören:

| Aspekt | Offensive Cybersicherheit | Defensive Cybersicherheit |

|---|---|---|

| Denkweise | Nimmt die Denkweise eines Angreifers ein und versucht, Abwehrmaßnahmen zu umgehen oder auszunutzen, um deren Wirksamkeit zu testen. | Basiert auf einer schutzorientierten Denkweise, der Aufrechterhaltung der Sicherheitslage und der Behebung von Schwachstellen nach einem Vorfall. |

| Ziel | Hilft dabei, ausnutzbare Schwachstellen zu identifizieren, bevor dies böswillige Akteure tun. | Zielt darauf ab, eine solide, konsistente und kontinuierliche Sicherheit aufrechtzuerhalten, um Angreifer abzuwehren und die Gefährdung des Systems zu verringern. |

| Techniken | Umfasst fortgeschrittene Penetrationstests, Red Teaming und die Ausnutzung von Fehlkonfigurationen in der Cloud. | Verwendet Firewalls, IDS/IPS (Intrusion Detection/Prevention Systems), maschinelles Lernen, Verhaltensanalysen, Cloud Security Posture Management (CSPM), SIEM (Security Information and Event Management) und Strategien zum Schwachstellenmanagement. |

| Aktivitätstyp | Oft reaktiv, simuliert reale Angriffe, nachdem Schwachstellen identifiziert wurden. | Proaktiv, konzentriert sich auf den Aufbau von Sicherheitssystemen, um Angriffe zu verhindern, bevor sie stattfinden. |

| Rechtliche und ethische Grenzen | Kann ohne Zustimmung rechtliche Grauzonen beinhalten; stark abhängig von Genehmigungen. | Völlig ethisch und legal, mit Schwerpunkt auf der Verhinderung illegaler Aktivitäten. |

| Zeitkritikalität | Offensive Maßnahmen werden häufig innerhalb kurzer, gezielter Zeitfenster zu Testzwecken durchgeführt. | Defensive Maßnahmen sind fortlaufend und erfordern eine kontinuierliche Überwachung und Reaktion auf Vorfälle. |

Defensive Cybersicherheitsmaßnahmen

Allein im Jahr 2023 verursachten Cyberkriminalität weltweit Kosten in Höhe von rund 8 Billionen US-Dollar, die weit über den Wert der gestohlenen Daten hinausgingen. Dazu gehören Geld- und Produktivitätsverluste ebenso wie der Aufwand für die Bereinigung gehackter Systeme, Untersuchungen nach Angriffen, die Wiederherstellung von Systemen und negative Geschäftsergebnisse.

Zu den Maßnahmen, die Ihr Unternehmen ergreifen kann, um Verluste zu vermeiden, gehören:

1. Integration von Bedrohungsinformationen

Cyber-Bedrohungsinformationen sammeln Informationen aus Quellen wie Dark-Web-Überwachung und Bedrohungs-Feeds, damit Sie Angreifern immer einen Schritt voraus sind. Diese Informationen können verwendet werden, um Firewalls, IDS/IPS-Systeme und Patch-Management-Protokolle präventiv zu aktualisieren.

2. Zero Trust Architecture

Zero Trust Architecture hilft Ihnen dabei, das Netzwerk in Segmente zu unterteilen, Identitäten bei jedem Schritt zu überprüfen und strenge Zugriffsregeln durchzusetzen. Zu den wichtigsten Technologien gehören Multi-Faktor-Authentifizierung (MFA), Mikrosegmentierung und Identitäts- und Zugriffsmanagement (IAM), um interne Bedrohungen und unbefugte Bewegungen zu begrenzen.

3. Täuschungstechnologie

Mithilfe von Ködern wie Honeypots oder gefälschten Benutzerkonten sammelt diese Strategie Informationen darüber, wie Angreifer vorgehen, ohne echte Vermögenswerte zu gefährden. Sie hilft dabei, Sicherheitsmaßnahmen zu verfeinern, indem sie reale Netzwerkumgebungen nachahmt und das Verhalten von Angreifern beobachtet.

4. Tools für das Cloud Security Posture Management (CSPM)

Diese Tools überwachen Fehlkonfigurationen, schlechte Zugriffskontrollen und Schwachstellen wie ungesicherte Speicher oder zu großzügige Berechtigungen. Sie tragen dazu bei, die Sicherheit von Cloud-Systemen zu gewährleisten, indem sie Lücken aufdecken, bevor Angreifer sie ausnutzen können.

5. Endpoint Detection and Response (EDR) und Managed Detection and Response (MDR)

EDR-Tools verfolgen kontinuierlich die Aktivitäten an Endpunkten und achten dabei auf Anzeichen von Bedrohungen. MDR -Dienste bieten rund um die Uhr Überwachung und Bedrohungssuche auf Expertenniveau und bieten Unternehmen Sicherheit, ohne dass sie eigene interne Teams unterhalten müssen.

Empfohlene Lektüre: Aufbau einer Verteidigungsstrategie | Die 5 wichtigsten Cybersicherheitstipps für kleine und mittlere Unternehmen (KMU)

Grundprinzipien der defensiven Cybersicherheit

Die drei wichtigsten Prinzipien der defensiven Cybersicherheit sind:

- Vertraulichkeit

- Integrität

- Verfügbarkeit

| Grundsatz | Beschreibung | Wichtige Maßnahmen |

|---|---|---|

| Vertraulichkeit | Stellt sicher, dass sensible Daten nur von autorisierten Personen abgerufen werden können, und schützt sie so vor unbefugter Offenlegung. | – Zur Überprüfung der Benutzeridentitäten wird eine starke Authentifizierung verwendet. – Verschlüsseln Sie Daten sowohl bei der Speicherung als auch während der Übertragung. – Maskieren oder anonymisieren Sie Daten, um unbefugte Einsicht zu verhindern. |

| Integrität | Stellt sicher, dass Daten während der Speicherung, Übertragung oder Verarbeitung korrekt, konsistent und unverändert bleiben. | – Verwenden Sie Prüfsummen und Hash-Funktionen, um die Datenintegrität zu überprüfen. – Verwenden Sie digitale Signaturen, um die Authentizität der Daten sicherzustellen. – Verwenden Sie Versionskontrolle, um Datenänderungen zu verfolgen. – Setzen Sie redundante Systeme und regelmäßige Backups ein, um die Verfügbarkeit und Integrität der Daten zu gewährleisten. |

| Verfügbarkeit | Stellt sicher, dass Daten und Systeme für autorisierte Benutzer bei Bedarf zugänglich sind, sodass der Betrieb auch bei Störungen reibungslos weiterläuft. | – Implementierung von Lastenausgleichs- und Failover-Systemen, um einen kontinuierlichen Service zu gewährleisten. – Einsatz von Cloud-Lösungen für skalierbare und widerstandsfähige Infrastrukturen. – Schützen Sie sich mit Firewalls und Tools zur Verkehrsanalyse vor DDoS-Angriffen. – Erstellen Sie einen Notfallwiederherstellungsplan mit Backup- und Wiederherstellungsstrategien. |

Anwendungsfälle und Beispiele für defensive Cybersicherheit

Cyberangriffe sind verheerend, aber sie lehren uns wichtige Lektionen, um Widerstandsfähigkeit gegen weitere potenzielle Angriffe aufzubauen.

Hier erfahren Sie, wie ein Unternehmen auf Bedrohungen reagiert und anders vorgegangen ist:

Maersk und die NotPetya-Wiederherstellung

A.P. Møller-Maersk, ein globales Schifffahrtsunternehmen, wurde von einem Angriff schwer getroffen. Ein Stromausfall in der nigerianischen Hauptstadt rettete die Netzwerkinfrastruktur von Maersk während des NotPetya-Angriffs im Jahr 2017.

Andy Powell, CISO bei Maersk, sagte, dass die Malware fast alle Online-Backups des Active Directory des Unternehmens vernichtet habe – glücklicherweise einem Teil, der glücklicherweise in seinem heruntergefahrenen Büro in Lagos aufbewahrt wurde.

Das NotPetya-Exploit-Tool zerstörte fast 50.000 Firmenlaptops, blockierte den Zugriff auf 1.200 Anwendungen und schaltete das gesamte VoIP-Telefonnetzwerk aus.

Adam Banks, CTIO bei Maersk, äußerte sich wie folgt zu dem Vorfall:

“Als Maersk von NotPetya getroffen wurde, war das Unternehmen “nicht ungewöhnlich schwach”, und das ist wirklich wichtig, denn allzu oft fühlen sich Unternehmen immun gegen Cyberangriffe, weil sie sich selbst nicht für offensichtlich sicherheitsgefährdet halten.”

Nach dem Angriff hat Maersk seine Cybersicherheitsprotokolle umstrukturiert und ein Backup-System eingerichtet, um den Betrieb schnell wiederherstellen zu können.

Maersk Line erhöhte sein Investitionsbudget, um bessere Abwehrmaßnahmen gegen Cyberangriffe zu schaffen, und sein Indien, Steve Felder, äußerte sich dazu wie folgt:

“Wir haben unsere Systemarchitektur überarbeitet, um einige der Risiken zu reduzieren. Sollte es in Zukunft zu einem Angriff kommen, können wir ihn lokal eindämmen."”

SentinelOne schützt Quantiphi mit KI und maschinellem Lernen

Amit Dhawan, CISO bei Quantiphi, spricht darüber, wie das Unternehmen seine Daten mit SentinelOne schützt.

Mit Tools wie intelligenter Richtlinienverwaltung, Asset-Tracking, forensischen Funktionen und KI-gesteuertem Schutz sorgen sie dafür, dass sowohl die Daten von Quantiphi als auch die seiner Kunden sicher sind. Die Möglichkeit, Systeme im Falle eines Problems zurückzusetzen, sorgt für zusätzliche Sicherheit und gibt ihnen die Gewissheit, dass alle Bedrohungen schnell behoben werden können.

Singularity™ Cloud Security wurde entwickelt, um Echtzeit-Cloud-Sicherheit für öffentliche, private und hybride Umgebungen zu bieten. Seine größte Stärke liegt in der Fähigkeit, Workloads in jeder Phase (von der Erstellungszeit bis zur Laufzeit) mit einer KI-gestützten Plattform zu sichern, die Bedrohungen autonom erkennt, darauf reagiert und sie behebt.

Singularity™ Cloud Security befasst sich mit mehreren zentralen Cybersicherheitsproblemen, mit denen Unternehmen bei der Verteidigung von Cloud-Umgebungen konfrontiert sind.

So löst es diese Probleme:

- Fehlkonfigurationen und Schwachstellen

Cloud-Sicherheitsverletzungen werden häufig durch Fehlkonfigurationen verursacht, die Systeme angreifbar machen. Singularity™ Cloud Security behebt dies durch:

- Durchführung von Echtzeit-Prüfungen, um Fehlkonfigurationen zu erkennen und zu beheben, bevor sie zu Sicherheitsrisiken eskalieren.

- Verwendung von Vulnerability Management zum kontinuierlichen Scannen und automatischen Patchen von Problemen in Containern, Kubernetes und anderen Umgebungen, um die Sicherheit aller Komponenten zu gewährleisten.

- Herausforderungen in Bezug auf Compliance und Governance

Die Einhaltung gesetzlicher Vorschriften in komplexen Cloud-Infrastrukturen kann eine enorme Herausforderung darstellen. Singularity™ löst dieses Problem durch:

- Durchführung automatischer Compliance-Prüfungen, um sicherzustellen, dass Sie die geltenden Vorschriften einhalten.

- Bereitstellung von Einblicken, mit denen Sie Compliance-Lücken schnell schließen können, sodass Sie dies nicht manuell tun müssen.

- Erkennung und Reaktion auf Bedrohungen

Eine schnelle Reaktion auf Cloud-Bedrohungen ist entscheidend, um schwerwiegende Sicherheitsverletzungen zu verhindern. Die Plattform:

- Verwendet autonome KI, um Bedrohungen in Echtzeit zu erkennen und zu stoppen.

- Bedrohungen werden durch Verified Exploit Paths™ priorisiert, sodass sich Sicherheitsteams zunächst auf die kritischsten Probleme konzentrieren und so schwerwiegende Sicherheitsverletzungen verhindern können.

- Verlust von Geheimnissen und Daten

Die Wahrung der Vertraulichkeit von Daten, insbesondere in der Cloud, wo zunehmend containerisierte Anwendungen zum Einsatz kommen, wird immer schwieriger. Singularity hilft dabei durch:

- Es untersucht Code-Repositorys, CI/CD-Pipelines und Cloud-Anwendungen, um durch die Suche nach verdächtigen Mustern die Weitergabe sensibler Informationen zu verhindern.

- Es bietet Maßnahmen zum Schutz sowohl der gesendeten als auch der gespeicherten Informationen.

- Betrieb in Multi-Cloud- und Hybridumgebungen

Die meisten Unternehmen setzen für ihre Sicherheitsstrategie eine Kombination aus lokalen Systemen und privaten und/oder öffentlichen Clouds ein. Singularity löst diese Herausforderung durch:

- Anwendung einheitlicher Sicherheitsrichtlinien für öffentliche Clouds, private Clouds, hybride und Multi-Cloud-Infrastrukturen.

- Integration von Schutzmaßnahmen für verschiedene Arten von Workloads, wie Kubernetes, Container und virtuelle Maschinen, sodass die gesamte Infrastruktur vollständig gesichert werden kann.

Wichtigste Funktionen

Singularity™ Cloud Security vereint mehrere Cloud-Sicherheitstools in einer einfach zu verwaltenden Plattform und bietet flexiblen Echtzeitschutz für moderne Cloud-Umgebungen.

Mit Storyline lassen sich außerdem die Untersuchung und Behebung von Vorfällen beschleunigen. Das Tool behält den Kontext auch über mehrere Prozesse und Systemneustarts hinweg im Blick.

Mit Storylines können Unternehmen Sicherheitsverletzungen schnell verfolgen und beheben, indem sie verwandte Ereignisse miteinander verknüpfen. So können Teams ihre Theorien effizient testen und eine schnelle Ursachenanalyse (Root Cause Analysis, RCA) durchführen.

| Funktionen | Vorteile |

|---|---|

| KI-gestützte Erkennung von Bedrohungen | Erkennt und reagiert automatisch mit KI auf Cloud-Bedrohungen, wodurch manuelle Arbeit und Fehler reduziert werden. |

| Keine Kernel-Abhängigkeiten | Schützt Ihre Systeme, ohne sie zu verlangsamen oder tiefgreifende Integrationen zu erfordern. |

| Vollständige Cloud-Abdeckung | Deckt alles ab, von virtuellen Maschinen und Containern bis hin zu serverlosen Setups, sodass nichts ungeschützt bleibt. |

| Hyper-Automatisierung | Verwendet Low-Code-/No-Code-Workflows für schnellere Reaktionen und eine einfache Automatisierung der Bedrohungsbehandlung. |

| Forensische Telemetrie | Bietet tiefe Einblicke in Cloud-Vorfälle und gewährleistet eine schnellere und umfassendere Analyse nach einem Vorfall. |

Singularity™-Plattform

Verbessern Sie Ihre Sicherheitslage mit Echtzeit-Erkennung, maschineller Reaktion und vollständiger Transparenz Ihrer gesamten digitalen Umgebung.

Demo anfordernFazit

Um Bedrohungen immer einen Schritt voraus zu sein, muss ein mehrschichtiges Verteidigungssystem eingerichtet werden, das potenzielle Bedrohungen in Echtzeit antizipiert, erkennt und darauf reagiert.

Vom Schutz sensibler Daten bis hin zur Verwaltung komplexer Multi-Cloud-Umgebungen müssen Unternehmen proaktiv vorgehen und Verteidigungssysteme einrichten, um die Sicherheit und Integrität ihrer IT-Ressourcen zu gewährleisten.

Die nächsten Schritte für jedes Unternehmen bestehen darin, seine aktuelle Sicherheitslage zu bewerten und Lücken im Schutz zu identifizieren, insbesondere angesichts des kontinuierlichen Wachstums der Cloud-Infrastrukturen.

FAQs

Defensive Cybersicherheit ist genau das, was der Begriff vermuten lässt: Es handelt sich um eine Barriere, die eingerichtet wird, um Systeme vor potenziellen Bedrohungen und Angriffen zu schützen. Im Einzelnen werden drei proaktive Verteidigungslinien aufgebaut, um Cyberangriffe wirksam zu bekämpfen:

- Erste Verteidigungslinie – Befasst sich mit/ist verantwortlich für das Risikomanagement auf allen Ebenen.

- Zweite Verteidigungslinie – Diese Ebene konzentriert sich auf die Risikoüberwachung und die Einhaltung relevanter Vorschriften.

- Dritte Verteidigungslinie – Sie fungiert als unabhängige Kontrollinstanz, die objektive Bewertungen der Wirksamkeit von Risikomanagementprozessen und -kontrollen liefert.

Sie schützt sensible und vertrauliche Daten und hält unbefugte Personen davon fern. "Netzwerksicherheit" ist ein gängiger Oberbegriff, der umfassende Strategien, Tools (Hardware und Software), Protokolle und Konfigurationen zum Schutz vernetzter Systeme vor Bedrohungen umfasst.

Unternehmen müssen versuchen, Daten durch eine mehrschichtige Technik zu schützen, die schrittweise Maßnahmen umfasst, wie z. B.:

- Sicherung der physischen Vermögenswerte (Hardware/Endgeräte)

- Beschränkung des Zugriffs entsprechend definierter Rollen

- Schulung der Mitarbeiter im Erkennen von Sicherheitsbedrohungen

Es muss auch eine regelmäßige Datensicherung vorhanden sein, wobei gleichzeitig bestimmte sensible Informationen vor Verstößen verschlüsselt werden können müssen.

Außerdem ist es notwendig, Netzwerküberwachungsmechanismen zu verwenden oder zu installieren und Cloud-Einrichtungen zu sichern, um Bedrohungen in Echtzeit erkennen und bekämpfen zu können.

Selbst der Einsatz neuer Tools wie KI und ML kann die Erkennung und Vorhersage von Bedrohungen verbessern – all dies trägt dazu bei, proaktive Sicherheitsmaßnahmen zu fördern, anstatt nur nachträglich reaktiv zu reagieren.

Dadurch kann ein Unternehmen besser auf Bedrohungen reagieren, die von seinen eigenen Mitarbeitern ausgehen, aber auch auf solche, die von außen kommen.

Ein Plan zur Reaktion auf Vorfälle ist für die Cybersicherheit wichtig, da er Ihnen hilft, Angriffe schnell zu erkennen, einzudämmen und sich davon zu erholen. Bei der Erstellung des Plans werden die technischen, operativen und strategischen Reaktionen auf ein kompromittiertes System einer Organisation berücksichtigt, wobei sich jede auf bestimmte Aspekte wie Eindämmung, Systemwiederherstellung oder langfristige Prävention konzentriert.

Ein solider Plan reduziert nicht nur den Schaden, sondern sorgt auch für einen reibungslosen Geschäftsbetrieb, hilft Ihnen, die Compliance einzuhalten, und verringert die Wahrscheinlichkeit eines weiteren Angriffs.

Neue Technologien wie KI verändern die Art und Weise, wie wir uns gegen Cyberbedrohungen verteidigen, indem sie es einfacher machen, Angriffe schnell zu erkennen und darauf zu reagieren.

Laut dem Cybersicherheitsexperten Dr. Haji Amirudin Abdul Wahab vom malaysischen Ministerium für Kommunikation und Multimedia (KKMM) jedoch:

"KI bietet eine zweischneidige Chance – sie kann zwar die Bedrohungserkennung verbessern und die Erkennung und Reaktion automatisieren, aber sie kann auch von Angreifern ausgenutzt werden."

Prognosen für die nächsten zwei Jahre aus dem Cybersecurity Outlook 2024 des Weltwirtschaftsforums zeigen, dass derzeit etwa 56 % der Vorteile der KI den Angreifern zugutekommen.

Auch Quantencomputer werden aufgrund ihres Potenzials, Verschlüsselungsmethoden zu revolutionieren, erforscht. Sie bieten neue, unknackbare Codes, die sensible Daten selbst vor den fortschrittlichsten Bedrohungen schützen können.

Wenn Sie sich frühzeitig mit der Funktionsweise dieser Technologien zur Sicherung Ihrer Vermögenswerte und deren Reverse Engineering als Werkzeug für Angreifer vertraut machen, kann dies Ihrem Unternehmen sowohl aktuelle als auch vorausschauende Vorteile verschaffen.