Stéphane Nappo, VP of CISO, hat einmal treffend gesagt: “Cybersicherheit ist viel mehr als nur ein IT-Thema.” Dennoch behandeln die meisten Unternehmen sie genau so, bis es zu einer Katastrophe kommt. Wenn uns unsere Erfahrungen mit Cybersicherheitsvorfällen etwas gelehrt haben, dann ist es, dass das Ignorieren von Sicherheitslücken in Ihrer Cloud-Infrastruktur Sie nicht nur Millionen von Dollar, sondern auch das Vertrauen Ihrer Kunden kostet.

Laut Daten des Ponemon Institute können Reputationskosten wie Kundenabwanderung und Verlust von Goodwill bis zu 1,57 Millionen Dollar betragen.

Jedes Mal, wenn Sie die Integration von Cloud-Überwachungstools von Amazon Web Services (AWS) aufschieben, verschlimmert sich der Schaden weiter.

Die Sicherheitsüberwachung der Cloud ist wichtig für den Schutz Ihrer cloudbasierten Systeme. Sie überwacht und analysiert kontinuierlich Ihre Cloud-Umgebung, um potenzielle Bedrohungen zu erkennen und zu beseitigen, bevor sie Schaden anrichten können.

In einer Zeit, in der das Vertrauen der Kunden das Wachstum vorantreibt, fungieren Unternehmen, die AWS-Cloud-Sicherheitstools einsetzen, nicht nur als Schutzmaßnahmen, sondern auch als Wegbereiter. In diesem Artikel wird erläutert, warum AWS-Sicherheitsüberwachungstools so wichtig sind.

Was ist AWS-Sicherheitsüberwachung?

Was ist AWS-Sicherheitsüberwachung?

AWS-Sicherheitsüberwachung ist vergleichbar mit einem 24/7-Überwachungssystem für Ihre Cloud-Umgebung. So wie Kameras Bewegungen in einem Gebäude verfolgen, behalten AWS-Tools alles in Ihrer Umgebung im Auge – API-Aufrufe, Netzwerkverkehr, Ressourceneinstellungen und Benutzerverhalten –, um ungewöhnliche oder nicht autorisierte Aktivitäten sofort zu erkennen.

Neben der Erkennung von Bedrohungen in Echtzeit AWS-Sicherheit hilft Unternehmen auch dabei, gesetzliche und regulatorische Vorschriften einzuhalten.

Ob es darum geht, Datenrichtlinien einzuhalten oder Prüfpfade zu führen – diese Tools helfen Ihnen, Compliance-Probleme zu vermeiden. Und da sich die Geschäftsanforderungen ändern, arbeitet AWS mit Drittanbietern zusammen, um flexible Sicherheitskontrollen bereitzustellen, die sich leicht an Ihr Wachstum anpassen lassen.

Notwendigkeit von AWS-Sicherheitsüberwachungstools

Die AWS-Sicherheitsüberwachung ist nicht nur eine Einrichtung zur Malware-Erkennung oder ein Tool zur Verfolgung von Anomalien. Es handelt sich um einen Cloud-Überwachungsdienst. Das bedeutet, dass er den Zustand cloudbasierter IT-Infrastrukturen überwacht.

Mit Tools dieser Art in Ihrem Arsenal kann Ihr Unternehmen Probleme beheben, bevor sie sich auf den Endbenutzer auswirken. Ohne diese Tools setzen Sie Ihr Unternehmen nicht nur dem Risiko eines Datenverlusts aus, sondern belasten auch Ihren Betrieb, da es im Falle eines Hackerangriffs zu Unterbrechungen bei der Datenwiederherstellung kommen kann.

Die meisten Unternehmen migrieren daher kritische Workloads in die Cloud. Microsoft berichtet, dass 62 % der befragten Unternehmen bereits über eine Cloud-Migrationsstrategie verfügen. Für Unternehmen, die in der Cloud schnell skalieren, ist der Einsatz fortschrittlicher AWS-Überwachungstools unerlässlich. Diese gewährleisten eine proaktive Erkennung und Behebung von Problemen und reduzieren so die durch Cyberangriffe verursachten Ausfallzeiten.

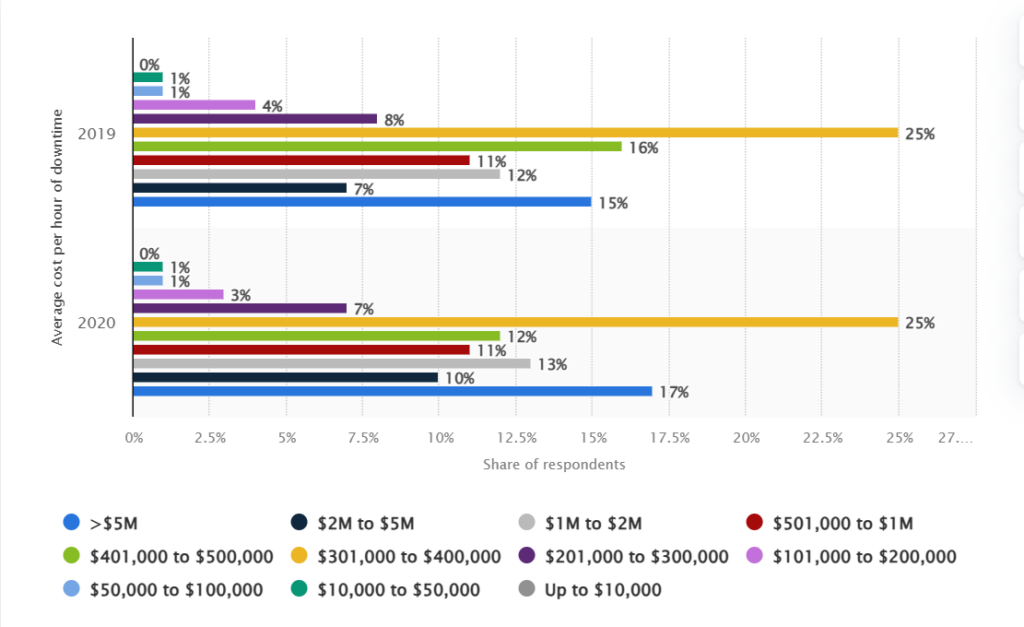

Etwa 25 % der Unternehmen weltweit geben an, dass die Kosten für Ausfallzeiten von IT-Servern zwischen 301.000 und 400.000 US-Dollar pro Stunde liegen. Werden Sicherheitsverletzungen nicht rechtzeitig erkannt, kann dies zu massiven finanziellen Verlusten und einer Schädigung des Markenrufs führen.

AWS-Cloud-Sicherheitstools können auch Echtzeit-Einblicke in Schwachstellen von IT-Systemen liefern. Was sie jedoch unverzichtbar macht, ist ihre Fähigkeit, Reaktionen auf Bedrohungen zu automatisieren und so menschliche Fehler und Reaktionszeiten zu reduzieren.

AWS-Cloud-Sicherheitstools können auch Echtzeit-Einblicke in Schwachstellen von IT-Systemen liefern. Was sie jedoch unverzichtbar macht, ist ihre Fähigkeit, Reaktionen auf Bedrohungen zu automatisieren und so menschliche Fehler und Reaktionszeiten zu reduzieren.

Die Integration dieser Systeme in den täglichen Betrieb stellt sicher, dass Sicherheit nicht nur eine nachträgliche Überlegung ist. Sie ist ein wesentlicher Treiber für operative Widerstandsfähigkeit und langfristiges Wachstum. Viele wie Stéphane Nappo haben inzwischen erkannt, dass Cybersicherheit und die digitale Transformation eines Unternehmens gemeinsame geschäftliche Anforderungen sind und nicht isoliert betrachtet werden sollten. Die Aufrechterhaltung einer sicheren, effizienten AWS-Umgebung ist heute eine unverzichtbare Geschäftsstrategie.

CNAPP-Marktführer

CNAPP-Marktführer

In diesem Gartner Market Guide für Cloud-Native Application Protection Platforms erhalten Sie wichtige Einblicke in den Zustand des CNAPP-Marktes.

Leitfaden lesenAWS-Sicherheitsüberwachungstools im Jahr 2025

Angesichts der schier unüberschaubaren Menge an Cloud-basierten Bedrohungen, die sich rasend schnell weiterentwickeln, reicht der Standardansatz für Sicherheit nicht mehr aus. Aus diesem Grund haben wireine detaillierte Liste einiger der führenden AWS-Sicherheitslösungen zusammengestellt. Wir haben jede einzelne davon anhand umfangreicher Recherchen und Nutzer-Feedback aus vertrauenswürdigen Quellen wie G2, Gartner, Peerspot und Capterra.

Die richtige Wahl kann für ein Unternehmen den Unterschied zwischen Sicherheit und Gefahr sowie zwischen Erfolg und Misserfolg ausmachen.

Nr. 1 SentinelOne Singularity Cloud Security

SentinelOne hilft Unternehmen dabei, ihre Sicherheitslage zu stärken, indem es eine einheitliche und skalierbare Lösung für Cloud Security Posture Management (CSPM) und Cloud-Native Application Protection (CNAPP). CSPM ist der Prozess der Überwachung cloudbasierter Systeme und Infrastrukturen auf Risiken und Fehlkonfigurationen, während CNAPP ein Produkt ist, das Support und Schutz für Cloud-Workloads und verschiedene Anwendungen bietet. SentinelOne wurde entwickelt, um Echtzeit-Erkennung, -Schutz und -Reaktion in mehreren Umgebungen zu bieten, unabhängig davon, ob es sich um Endpunkte, Cloud-Infrastrukturen oder Container handelt.

Die statischen und Verhaltens-KI-Engines suchen aktiv nach verdächtigen Aktivitäten und blockieren Bedrohungen wie Ransomware, dateilose Angriffe und Zero-Day-Exploits. Diese Engines ermöglichen es Ihren Systemen, Bedrohungen automatisch in Echtzeit abzuwehren und zu neutralisieren.

Indem Probleme auf diese Weise angegangen werden, bevor sie eskalieren, reduziert die Plattform die durchschnittliche Erkennungszeit (MTTD) und Reaktionszeit (MTTR). So wird sichergestellt, dass Ihre IT-Infrastruktur schnell und präzise geschützt bleibt.

Durch die Integration von Endpoint Protection (EPP) mit fortschrittlichen Endpoint Detection and Response-Funktionen (EDR) kombiniert SentinelOne seine künstliche Intelligenz-gesteuerte Analysen mit umfassender Transparenz über alle Umgebungen hinweg.

Die patentierte Storyline™-Technologie bietet SOC-Teams tiefe Einblicke und Telemetrie ohne zusätzliche Komplexität.

Die Offensive Security Engine von SentinelOne geht über die Überwachung potenzieller Bedrohungen hinaus. Sie identifiziert verifizierte Exploit-Pfade, sodass Teams proaktiv nach Bedrohungen suchen können. Dank der Automatisierung mit einem Klick ist die Behebung von Problemen nahezu mühelos.

Die Einhaltung von Industriestandards wie ISO 27001, PCI und NIST gewährleistet die Compliance.

Die SentinelOne-Plattform auf einen Blick

Die Cloud-native Sicherheit von SentinelOne wurde entwickelt, um den Schutz von Unternehmen für AWS-Umgebungen zu optimieren. Die KI-gestützte Plattform bietet eine einheitliche Code-to-Cloud-Sicherheitslösung, die Ihre Cloud, Endpunkte und Identitäten schützt.

Sie lässt sich nahtlos in AWS-Services integrieren und bietet Echtzeit-Erkennung, Schutz und Reaktion auf Bedrohungen, sodass Ihre Cloud sicher bleibt. Dank vollständiger Transparenz Ihrer AWS-Konfiguration erhalten Sie klare Einblicke und automatisierte Lösungen, um Probleme schnell zu finden und zu beheben.

Als vertrauenswürdiger AWS-Partner mit über 20 Integrationen&– darunter Amazon Security Lake, AppFabric und Guard Duty – hilft SentinelOne Ihnen, die Sicherheit zu erhöhen und den Betrieb zu vereinfachen. Es funktioniert mit wichtigen AWS-Diensten wie EC2, EKS und S3, sodass die Bereitstellung einfach ist und die Sicherheit hoch bleibt.

Funktionen:

Die heutigen Cloud-Umgebungen erfordern proaktive Echtzeit-Abwehrmaßnahmen, die weit über eine oberflächliche Überwachung hinausgehen. Die Idee ist, von einem reaktiven Ansatz zur Brandbekämpfung zu einem vorausschauenden Ansatz überzugehen. So genau macht SentinelOne das:

1. Echtzeit-Erkennung und -Prävention von Credential Leaks

SentinelOne scannt aktiv und in Echtzeit nach Geheimnissen und erkennt mehr als 750 Arten auf verschiedenen Plattformen wie BitBucket, GitHub und GitLab. Indem diese Lecks erkannt werden, bevor sie auftreten, wird verhindert, dass Cloud-Anmeldedaten in private Repositorys gelangen. Dies trägt dazu bei, potenzielle Datenrisiken zu reduzieren.

Nehmen wir an, es gibt einen gängigen Bedrohungsvektor wie Krypto-Miner. Wenn eine Bedrohung Zugriff auf die Anmeldedaten eines EC2-Computerclusters erhält und einen Krypto-Miner wie xmrig über ein einfaches Remote-Shell-Skript startet, erkennt die Plattform von SentinelOne die böswillige Aktivität schnell.

In solchen Fällen markieren mehrere Engines, darunter die Application Control Engine, die Erkennung und konsolidieren so alles in einer einzigen Warnmeldung.

In der obigen Abbildung kann man mit Sicherheit sagen, dass der Agent, wenn er auf "Protect Mode" eingestellt gewesen wäre, eine automatische Reaktion ausgelöst hätte. Da jedoch der "Erkennungsmodus" aktiviert ist, kann der Cloud-Sicherheitstechniker das Problem weiterhin mit nur einem Klick beheben und DevOps benachrichtigen. DevOps kann dann eine Ursachenanalyse durchführen und so eine zukünftige Kompromittierung der Anmeldedaten verhindern.

2. Shift-Left-Sicherheit für Infrastructure as Code (IaC)

Erkennt Fehlkonfigurationen in Infrastructure as Code (IaC)-Vorlagen wie Terraform und CloudFormation und setzt Shift-Left-Sicherheit durch, um Schwachstellen frühzeitig in der Entwicklung zu erkennen. Dies stärkt die Cloud-Infrastruktur, indem Probleme vor der Bereitstellung behoben werden.

3. Nahezu keine Fehlalarme dank offensivem Sicherheitsansatz

Durch den Einsatz eines offensiven Sicherheitsansatzes minimiert SentinelOne Fehlalarme. So werden SOC-Teams nur mit umsetzbaren und verifizierten Bedrohungen konfrontiert. Mit anderen Worten: Es reduziert die Alarmmüdigkeit und erhöht die betriebliche Effizienz.

4. Integrierte und anpassbare Richtlinien zur Erkennung von Bedrohungen

Die Plattform ermöglicht Benutzern den Zugriff auf die integrierten KI-Algorithmen der Erkennungs-Engines von SentinelOne. Diese Algorithmen wurden anhand der Verhaltensmuster von etwa einer Milliarde Malware-Beispielen trainiert.

Alternativ können Sie auch eigene Richtlinien für die Erkennung von Bedrohungen und die Analyse von Ereignissen erstellen, mit denen Sie neue Sicherheitsregeln abfragen, suchen und durchsetzen können, die auf die spezifischen Umgebungen Ihres Unternehmens zugeschnitten sindspezifischen Umgebungen Ihres Unternehmens.

Hier markiert die Verhaltens-KI-Engine von SentinelOne verdächtige Malware und erfasst wichtige Details wie den Quellprozesspfad (z. B. Python), Befehlszeilenargumente, die auf ein Base64-codiertes Skript verweisen, und den Prozessbenutzer. Die Plattform schränkt anschließend automatisch die Quelle der Bedrohung ein.

5. Beschleunigt die Erkennung und Abwehr von Cloud-Bedrohungen

SentinelOne unterstützt Unternehmen mit Echtzeit-Erkennung von Cloud-Bedrohungen, eingehenden Untersuchungen und schneller Risikominderung. Es verbessert die Reaktion auf Vorfälle und sorgt für schnellere Lösungszeiten.

6. Automatisierte Compliance-Berichterstattung und Domain-Überwachung

Die Plattform erstellt Compliance-Berichte, exportiert Software-Stücklisten (SBOM) aus dem Code und kann Domain-Namen überwachen. Damit bietet sie Unternehmen die Tools, um Compliance zu gewährleisten und sich über externe Risiken bewusst zu sein.

Kernprobleme, die SentinelOne beseitigt

Unternehmen haben mit einer wachsenden Bandbreite an Sicherheitsbedrohungen zu kämpfen. Fast 68 % der Unternehmen waren 2022 von einem Cyberangriff betroffen. Und da Cloud-Umgebungen immer mehr Verbreitung finden, haben IT-Teams Mühe, Schritt zu halten.&Ohne vollständige Transparenz über Cloud-Ressourcen oder Automatisierung zur Behebung von Fehlkonfigurationen verschärfen sich die Probleme mit der Zeit.Die Kosten eines einzigen Fehltritts können astronomisch hoch sein, doch viele Unternehmen sind immer noch an veraltete Technologien gebunden, die ihre IT-Abteilungen blind machen und sie ständig zu Feuerwehreinsätzen zwingen.

Hier finden Sie eine kurze Übersicht darüber, wie SentinelOne gängige Sicherheitsprobleme in Unternehmen löst, warum veraltete Lösungen versagen und wie diese Plattform diese Lücken auf intelligente Weise schließt:

| Anhaltende IT-Probleme in Unternehmen | Lücken, die durch veraltete AV-/Cybersicherheitssysteme entstehen | Wie SentinelOne das Problem löst |

|---|---|---|

| Komplexität der Cloud und fragmentierte Sichtbarkeit | Ältere Lösungen versagen oft bei der Überwachung von Hybrid-Cloud-Umgebungen, was zu Lücken in der Überwachung führt. | SentinelOne bietet vollständige Transparenz über Cloud- und lokale Ressourcen hinweg, vereinfacht die Cloud-Datensicherheit und stellt sicher, dass nichts übersehen wird, egal ob in AWS, Azure oder anderswo. |

| Unentdeckte Fehlkonfigurationen vor der Bereitstellung | Herkömmliche Systeme konzentrieren sich auf die Zeit nach der Bereitstellung, sodass Risiken während der Produktion auftreten können. | Durch proaktives Scannen von IaC-Vorlagen wie Terraform erkennt SentinelOne Fehlkonfigurationen frühzeitig und behebt Schwachstellen, bevor sie in die Cloud-Umgebung gelangen. |

| Manuelle und langsame Reaktionszeiten auf neue Bedrohungen | Viele ältere Systeme sind auf manuelle Eingriffe angewiesen, was die Eindämmung und Behebung von Problemen verzögert. | SentinelOne automatisiert die Reaktion auf Bedrohungen mit anpassbaren Richtlinien. Es ermöglicht maßgeschneiderte und sofortige Reaktionen auf Vorfälle und minimiert so das Risiko einer Gefährdung und den Schaden. |

| Malware verbreitet sich ungehindert über Cloud-Speicher | Veraltete Lösungen verfügen nicht über proaktive Scanfunktionen in Cloud-Speicherumgebungen, sodass sich Infektionen ausbreiten können. | Die automatisierteund sofortige Quarantäne verhindern die Verbreitung von Malware und stoppen die Bedrohung an ihrer Quelle in Speichersystemen wie NetApp. |

| Mangelnde Abdeckung für unbekannte Cloud-Bereitstellungen und Schatten-IT | Die meisten älteren Lösungen übersehen versteckte oder nicht überwachte Cloud-Ressourcen, wodurch sich das Risiko erhöht. | SentinelOne entdeckt und sichert aktiv unbekannte Cloud-Bereitstellungen, beseitigt blinde Flecken und mindert die Risiken, die Schatten-IT für Cloud-Ökosysteme mit sich bringt. |

| Langsame, ineffiziente Untersuchungen nach einer Sicherheitsverletzung | Fragmentierte forensische Tools machen die Verfolgung von Angriffsvektoren und die Bewertung von Schäden zu einem langwierigen Prozess. | Die Storyline™-Technologie von SentinelOne liefert forensische Telemetriedaten in Echtzeit und bildet den Weg des Angriffs abund ermöglicht dem Sicherheitsteam eine schnelle Analyse und Entscheidungsfindung. |

| Schwierigkeiten bei der Einhaltung von Compliance-Vorgaben durch manuelle Berichterstellung | Die Überwachung und Berichterstattung zur Einhaltung von Vorschriften ist in der Regel mühsam und bei veralteten Systemen fehleranfällig. | SentinelOne optimiert die Einhaltung von Vorschriften durch automatisierte Berichte, CI/CD-Pipeline-Scans und SBOM-Generierung und gewährleistet so die Einhaltung der PCI DSS- und HIPAA-Vorschriften. |

SentinelOne sichert schnelle Bereitstellung für den Schutz von über 3.500 Endgeräten für Canva

SentinelOne arbeitete mit Canva zusammen, einem anerkannten Tier-1-Unternehmen, das führend in der Designentwicklung ist. Hier sind die Gründe dafür:

- Herausforderung:

Canva verfügte über keine lokalen Server oder Netzwerke, wie sie in den meisten typischen Unternehmensnetzwerken zu finden sind. Der Großteil ihrer Umgebung basierte auf der Cloud, und ihr rasantes Wachstum erforderte, dass sie ihre weltweiten Mitarbeiter mit einer Lösung in kürzester Zeit schützen mussten.

Die Auswirkungen von SentinelOne:

- Schnelle Inbetriebnahme

SentinelOne ermöglichte eine nahtlose Bereitstellung auf den über 3.500 Endgeräten von Canva in nur wenigen Wochen. Innerhalb kürzester Zeit bot es dem Unternehmen eine 360°-Sichtbarkeit zur Überwachung der Compliance und der Software-Anwendungsfälle.

- Reduzierung der Verwaltungskomplexität

Da die Plattform keine Kernel-Integration in Linux aufweist und über alle Betriebssysteme (Mac und Windows) hinweg die gleiche Funktionalität bietet, war kein tiefgreifender Zugriff auf Systemebene erforderlich, was die Komplexität reduzierte und die Stabilität verbesserte.

- Plattformübergreifende Konsistenz

SentinelOne bot nahezu identische Funktionen für Linux, Mac und Windows. Die Sicherheitsingenieure von Canva konnten plattformübergreifend einheitlich reagieren, ohne sich um spezifische Einschränkungen oder Sichtbarkeitslücken kümmern zu müssen.

- Verbesserte Reaktionszeiten

Dank zuverlässiger, plattformübergreifender Telemetrie konnte Canva Bedrohungen schnell identifizieren und darauf reagieren, wodurch die Effizienz der gesamten Sicherheitsmaßnahmen verbessert wurde.

Sehen Sie sich die Bewertungen und Rezensionen von Singularity Cloud Security auf Peer-Review-Plattformen wie Gartner Peer Insights und PeerSpot.

SentinelOne in Aktion sehen

Entdecken Sie in einer persönlichen Demo mit einem SentinelOne-Produktexperten, wie KI-gestützte Cloud-Sicherheit Ihr Unternehmen schützen kann.

Demo anfordern#2 AWS Security Hub

AWS Security Hub ist ein CSPM-Tool. Es überprüft kontinuierlich die Ressourcen Ihres AWS-Sicherheitstools anhand von Best Practices für die Sicherheit. Diese Überprüfungen sind automatisiert und basieren auf vordefinierten Sicherheitskontrollen, die Ihre Systeme mit Compliance-Frameworks wie CIS und PCI DSS abgleichen.

Funktionen:

AWS Security Hub überprüft Ihre AWS-Ressourcen kontinuierlich anhand von Best Practices für die Sicherheit. Es zentralisiert die Ergebnisse aus mehreren AWS-Diensten und Partnerprodukten in einem Format, wodurch die Verwaltung und Reaktion auf Sicherheitswarnungen vereinfacht wird.

Außerdem bietet es folgende Funktionen:

- Automatisierung von Compliance-Prüfungen anhand von Standards wie CIS AWS Foundations

- Sicherheitsstatusverwaltung mit einem anpassbaren Dashboard

- Integration mit AWS Lambda zu Korrekturzwecken

- Unterstützung von Sicherheitsaudits in Umgebungen mit mehreren Konten

Schauen Sie sich TrustRadius und PeerSpot Bewertungen an, um zu erfahren, was Nutzer über AWS Security Hub sagen

#3 AWS CloudTrail

Amazon Cloudtrail ist ein AWS-Cloud-Überwachungstool, das Benutzeraktivitäten und API-Nutzung aller AWS-Dienste aufzeichnet, um bessere Audit- und Compliance-Prozesse zu unterstützen. Es protokolliert Ereignisse aus der AWS Management Console, CLI und SDKs. CloudTrail Lake, ein verwalteter Data Lake, speichert und analysiert diese Ereignisse und konvertiert sie für Abfragen und Audits vom JSON- in das Apache ORC-Format.

Funktionen:

CloudTrail verfügt über eine Vielzahl großartiger Funktionen, die viele Nutzer als sehr hilfreich empfinden. Hier sind die Gründe dafür:

- Es unterstützt Sie bei der Risikokontrolle und Compliance-Prüfung Ihrer AWS-Konten

- Es zeichnet AWS-API-Aufrufe für Ihr Konto automatisch auf und überwacht sie

- Es liefert Log-Dateien direkt in Ihren Amazon S3-Bucket, wo sie sicher gespeichert und zugänglich sind

Bewerten Sie diese Bewertungen und verschaffen Sie sich einen fundierten Eindruck von den Funktionen von AWS CloudTrail.

#4 Amazon GuardDuty

Amazon GuardDuty ist ein Sicherheitsüberwachungstool, das Ihre AWS-Konten überwacht und schützt. Dazu analysiert es Metadaten aus CloudTrail, VPC-Flow-Protokollen und DNS-Protokollen. Es nutzt maschinelles Lernen, um potenzielle Sicherheitsrisiken in Ihrer AWS-Umgebung zu erkennen und zu identifizieren.

Funktionen:

Amazon GuardDuty stärkt die Cloud-Sicherheit mit fortschrittlichen Erkennungs- und Überwachungsfunktionen. Zu den Funktionen gehören:

- Möglichkeit zur Weitergabe von Ergebnissen an AWS Security Hub für eine zentralisierte Compliance- und Sicherheitsüberwachung

- Prüfung von Risiken für S3-Assets durch Analyse von AWS CloudTrail-Management- und S3-Datenereignissen

- Erkennen Sie böswillige Aktivitäten in Amazon EKS-Clustern mithilfe von Kubernetes-Schutz

Entdecken Sie Feedback und Bewertungen auf PeerSpot und SourceForge, um weitere Einblicke in die Funktionen von Amazon GuardDuty zu erhalten.

#5 Prisma Cloud von Palo Alto Networks

Prisma Cloud verwaltet die Sicherheitslage und schützt Workloads als Cloud-Sicherheitsplattform. Es bietet Transparenz, Überwachung und grundlegende Warnmeldungen bei Abweichungen vom normalen Betriebszustand. Durch die Automatisierung von Workflows verbessert es die Kommunikation zwischen Ihren SecOps- und DevOps-Abteilungen.

Funktionen:

Einige der besten Funktionen von Prisma Cloud werden deutlich, sobald man versteht, wie es die Sicherheit für Multi-Cloud-Umgebungen stärkt. Dies geschieht durch:

- Konfigurationen sichern, Codes überprüfen und mit anderen Tools integrieren

- Cloud-Sicherheitstools für Containersicherheit auf Unternehmensniveau anbieten

- Implementierung von Berechtigungen und Schutz von Benutzeridentitäten über Cloud-Plattformen wie Azure und GCP hinweg

- Durchsetzung von Mikrosegmentierung für verbesserte Sicherheit

Bewertung von PeerSpot und Gartner Peer Insights, um von echten Nutzern mehr über Prisma Cloud zu erfahren.

#6 Check Point CloudGuard

Die Lösung von Check Point CloudGuard bietet Ihnen automatisierte Sicherheits- und Compliance-Einstellungen für Ihre Public-Cloud- und Kubernetes-Umgebungen. Das zentralisierte Managementsystem basiert auf einer mehrstufigen Sicherheitsarchitektur, die sich systematisch mit fortschrittlichen Maßnahmen zur Bedrohungsabwehr in Cloud, Netzwerk und Mobilgeräten synchronisiert.

Funktionen:

Diese Lösung automatisiert die Sicherheit und hilft Unternehmen dabei, Compliance-Vorschriften zu verfolgen, um die Sicherheit Ihrer Cloud-Umgebungen zu verwalten. Außerdem bietet sie folgende Vorteile:

- Verwendet präzise Sicherheitsrichtlinien, um die Ausbreitung von Bedrohungen zu begrenzen und verschiedene Cloud-Workloads zu schützen.

- Präventive KI-basierte Webanwendungs-Firewall zum Stoppen von Zero-Day-Bedrohungen

- Automatische Skalierung des Schutzes entsprechend den Anforderungen Ihrer Cloud-Umgebung

- Überwacht und schützt exponierte API-Schlüssel, Tokens, Anmeldedaten und riskante Konfigurationen

Bewerten Sie Kundenerfahrungen auf PeerSpot und G2, um die Stärken von Checkpoint zu bewerten.

#7 Amazon Macie

Amazon Macie ist ein Sicherheitstool in AWS, das maschinelles Lernen nutzt, um sensible Daten zu finden, zu kennzeichnen und zu schützen. Es scannt Ihre AWS-Umgebung und trägt dazu bei, Ihre Daten zu schützen. Derzeit unterstützt es Amazon S3, eine Ausweitung auf weitere AWS-Datenspeicher ist geplant. Macie kann PII und PHI in Ihren S3-Buckets identifizieren und die Buckets hinsichtlich Sicherheit und Zugriffskontrolle überwachen.

Funktionen:

- Diese Lösung verbessert die Datensicherheit, indem sie verwandte Ergebnisse gruppiert und Berichte zentralisiert, um die Sicherheit in großen Umgebungen besser zu verwalten. Weitere Funktionen sind:

- Erstellt und verwaltet eine "Zulassungsliste", die bestimmte Textmuster definiert, die Macie bei der Überprüfung von S3-Materialien auf sensible Daten ignorieren soll

- Ermöglicht die sichere Überprüfung sensibler Daten in Amazon S3-Objekten mithilfe von vom Kunden verwalteten KMS-Schlüsseln.

- Aggregiert die Ergebnisse der Erkennung sensibler Daten im Administratorkonto und sendet die Ergebnisse an Amazon EventBridge.

Lesen Sie die Bewertungen durch, um sich ein fundiertes Bild von den Funktionen von Amazon Macie zu machen.

#8 Amazon KMS

Der AWS Key Management Service (KMS) verwaltet Verschlüsselungsschlüssel innerhalb von AWS-Umgebungen. Er generiert und kontrolliert kryptografische Schlüssel, um Assets wie S3-Buckets, Datenbanken, API-Schlüssel und Protokolle zu sichern.

Er hilft dabei, Schlüssel in einer klaren Hierarchie aus Aliasen, Identifikatoren und Versionen zu organisieren. Er vereinfacht die Verschlüsselungsverwaltung und bietet gleichzeitig eine detaillierte Kontrolle darüber, wer auf was zugreifen kann.

Funktionen:

Diese Lösung verschlüsselt Daten über Dienste wie S3, EBS und RDS hinweg. Zu den Kernfunktionen gehören:

- Mit AWS KMS können Sie asymmetrische KMS-Schlüssel und Daten-Schlüsselpaare zum Signieren, Verschlüsseln oder für Schlüsselvereinbarungen erstellen und verwenden.

- AWS CloudTrail protokolliert Anfragen an AWS KMS und erfasst dabei Details wie Benutzer, Uhrzeit, Datum, API-Aktion und verwendeten Schlüssel. Diese Protokolle werden in einem Amazon S3-Bucket gespeichert.

- AWS KMS garantiert die Sicherheit von Klartext-Schlüsseln durch die Verwendung von Hardware-Sicherheitsmodulen (HSMs) gewährleistet, die nach den NIST FIPS 140-2-Standards validiert sind.

Keine Bewertungen auf Gartner und Peerspot verfügbar

#9 Amazon Inspector

AWS Inspector scannt EC2-Instanzen, Container-Images und Lambda-Funktionen, um Sicherheitslücken zu erkennen. Es deckt Schwachstellen auf, die als Common Vulnerabilities and Exposures (CVEs) bezeichnet werden und öffentlich bekannt gegeben werden, um die Transparenz zu erhöhen und das Bewusstsein zu schärfen.

Funktionen:

Amazon Inspector bietet Benutzern ein dynamisches Schwachstellenmanagementmodell, das auf Ihre Cloud-Konfiguration zugeschnitten ist. Zu den Funktionen gehören:

- Anpassung der Basisbewertung der National Vulnerability Database (NVD), um Schweregradbewertungen bereitzustellen, die auf Ihre spezifische Umgebung zugeschnitten sind.

- Es kann mit einem einzigen Klick für Ihre gesamte Organisation aktiviert werden, und Sie können die Aktivierung für zukünftige Mitglieder automatisieren, wenn diese beitreten.

- Bietet eine "Findings View" (Ergebnisansicht), die alle Ergebnisse auflistet und detaillierte Informationen liefert, sodass Sie die Ergebnisse nach Kategorie oder Schwachstellentyp gruppieren können.

Entdecken Sie PeerSpot Bewertungen für Erfahrungsberichte aus erster Hand zur Benutzerfreundlichkeit von Amazon Inspector

Nr. 10 AWS Config

AWS Config überwacht und protokolliert Änderungen, wie z. B. Modifikationen an Sicherheitsgruppen, in Echtzeit. Außerdem ermöglicht es die Erstellung und Anwendung von integrierten oder benutzerdefinierten Regelsätzen, um diese Änderungen zu bewerten.

Sie können beispielsweise eine Lambda-Funktion planen, um neu erstellte Ereignisse zu verfolgen oder Regelverstöße zu erkennen und eine SNS-Benachrichtigung auszulösen.

Funktionen:

AWS Config zeichnet Konfigurationen für benutzerdefinierte Ressourcentypen wie lokale Server und Versionskontrollsysteme auf. Weitere Funktionen sind:

- Abruf detaillierter Informationen zur Konfiguration einer Ressource zu einem beliebigen Zeitpunkt in der Vergangenheit über die AWS Management Console, API oder CLI.

- Automatisches Zuordnen und Verfolgen von Beziehungen zwischen AWS-Ressourcen, z. B. Aufzeichnen von Änderungen, wenn eine EC2-Sicherheitsgruppe mit einer EC2-Instanz verknüpft wird.

- Unterstützung der Erweiterbarkeit, indem Sie die Konfiguration von Ressourcen von Drittanbietern mithilfe öffentlicher API-Operationen in AWS Config veröffentlichen können.

Werfen Sie einen Blick auf Anwenderberichte an, um einen umfassenden Überblick über AWS Config zu erhalten.

So wählen Sie das richtige AWS-Sicherheitsüberwachungstool aus

Im Jahr 2021 nannten 71 % der IT-Entscheidungsträger Überwachung und Beobachtbarkeit als ihre wichtigsten Cloud-Prioritäten. Eine Umfrage von LogDNA und Harris Poll zeigt jedoch, dass 74 % der Unternehmen nicht in der Lage sind, eine echte Beobachtbarkeit zu erreichen. Dies zeigt, dass die Bedeutung der richtigen Tools nicht genug betont werden kann.

Bei der Auswahl der richtigen AWS-Sicherheitsüberwachungstools müssen Sie zunächst über die aktuellen Bedrohungen hinausdenken. Die Zukunftssicherheit der Cloud-Sicherheit Ihrer IT-Abteilung sollte oberste Priorität haben.

Das bedeutet ganz einfach, dass Ihr Unternehmen Systeme einsetzen muss, die nicht nur auf aktuelle Risiken reagieren. Sie müssen sich auch an "mutierte" neue Risiken anpassen und diese beheben.

Ältere Tools erkennen zwar grundlegende Fehlkonfigurationen, aber was passiert, wenn sich die Bedrohungen schneller entwickeln als Ihre Erkennungsfähigkeiten? Dies zeigt, dass der Übergang zu KI-gestützten (kontinuierlich selbstlernenden Modellen) intelligenten Systemen nicht mehr optional ist, sondern eine Notwendigkeit darstellt.

Bei der Bewertung Ihrer AWS-Sicherheitsüberwachungstools sollten Sie unter anderem die folgenden wichtigen Faktoren berücksichtigen.

1. Konzentrieren Sie sich auf das, was wirklich geschützt werden muss

Verzichten Sie auf einen einheitlichen Ansatz und vergessen Sie nicht die wichtigsten Komponenten, die Ihr Unternehmen am Laufen halten. So ist beispielsweise der Schutz einer in der Cloud gehosteten Datenbank mit Kundeninformationen dringender als der Schutz einer einfachen Webanwendung. Datenverstöße schlagen am stärksten auf das Geschäftsergebnis zu und haben schwerwiegende Auswirkungen auf den Umsatz.

Jeder ausgegebene Dollar sollte dem Risiko entsprechen, insbesondere wenn die Kosten von Datenverstößen im Jahr 2019 einen Anstieg der Kundenabwanderung um bis zu 4 % mit durchschnittlichen Kosten von 5,7 Millionen US-Dollar zu verzeichnen waren. Dies liegt 45 % über den durchschnittlichen Gesamtkosten für Datenverstöße.

2. Compliance sollte mehr sein als nur ein Häkchen

Es geht nicht nur darum, die DSGVO oder PCI DSS zu erfüllen. Die richtigen Tools optimieren auch Audits, ermöglichen die Echtzeit-Verfolgung von Compliance-Verstößen und vermeiden überraschende Bußgelder. Da 87 % der Unternehmen aufgrund geringer Compliance-Reife oder reaktiver Compliance-Maßnahmen schlechte Ergebnisse melden, kann die Suche nach Tools, die den Prozess vereinfachen, Ihnen einen echten Vorteil verschaffen.

3. Budgetieren Sie dort, wo es am wichtigsten ist

Cloud-Sicherheit kann die Kosten in die Höhe treiben, aber wenn Sie risikoreichen Ressourcen Priorität einräumen und kosteneffiziente Tools einsetzen, bleiben Sie geschützt, ohne Ihr Budget zu sprengen. Konzentrieren Sie sich auf Tools, die Skalierbarkeit bieten, ohne die Leistung zu beeinträchtigen, wenn Ihre Cloud wächst, und passen Sie die Kosten an die sich entwickelnden Risiken an.

4. Nahtlose Integration ist unverzichtbar

Sie brauchen keine weiteren Tools, sondern eine bessere Integration. Ein Tool, das nicht gut mit Ihrem bestehenden AWS-Ökosystem zusammenarbeitet, sorgt eher für mehr Komplexität als für mehr Sicherheit. Wählen Sie stattdessen Tools, die reibungslos in Ihrer Infrastruktur funktionieren, Betriebsprobleme minimieren und eine vollständige Abdeckung gewährleisten.

5. Wachsen Sie, ohne Ihren gesamten Sicherheitsstack neu aufsetzen zu müssen

Die Sicherheitslandschaft verändert sich schnell. Wählen Sie daher skalierbare Tools, die sich mit Ihrer AWS-Umgebung weiterentwickeln. Da mehr als 50 % der Unternehmen beschleunigen die Cloud-Einführung bis 2028, daher sollten sich Ihre Sicherheitstools mühelos an veränderte Arbeitslasten anpassen lassen. Sie sollten sich nicht gezwungen sehen, Ihren Ansatz neu zu gestalten.

6. Die Benutzererfahrung ist wichtiger, als Sie denken

Ein schlecht konzipiertes Tool, dessen effektive Nutzung wochenlange Schulungen erfordert, kann die Reaktionszeiten im Sicherheitsbereich erheblich beeinträchtigen. Entscheiden Sie sich für intuitive Systeme mit übersichtlichen Benutzeroberflächen und umfangreichen Schulungsressourcen. So kann Ihr Team sich auf die Abwehr von Bedrohungen konzentrieren, anstatt Zeit damit zu verbringen, die Funktionsweise des Tools zu erlernen.

CNAPP-Einkaufsführer

CNAPP-Einkaufsführer

Erfahren Sie alles, was Sie wissen müssen, um die richtige Cloud-Native Application Protection Platform für Ihr Unternehmen zu finden.

Leitfaden lesenFazit

AWS-Sicherheitsüberwachungstools dienen in erster Linie der Verhinderung von Datenverletzungen und Angriffen. Sie sind jedoch auch wichtige Faktoren für die langfristige Gewährleistung der Geschäftskontinuität.

Sicherheitslücken sind unvermeidlich, aber die Konzentration auf kritische Ressourcen und der Einsatz skalierbarer, anpassungsfähiger Tools machen den Unterschied. Tools wie SentinelOne Singularity Cloud mit ihrer fortschrittlichen KI-gestützten Bedrohungserkennung und nahtlosen AWS-Integration sind entscheidend für die Zukunftssicherheit Ihrer Infrastruktur.

"FAQs

Die AWS-Sicherheitsüberwachung ist wichtig, da sie Ihnen einen ständigen Überblick über Ihre AWS-Konfiguration verschafft und Ihnen hilft, Sicherheitsbedrohungen in Echtzeit zu erkennen und zu bekämpfen.

Da AWS eine Vielzahl komplexer Infrastrukturen nutzt und mit Tools von Drittanbietern integriert ist, können Schwachstellen auftreten. Eine gute Überwachung hilft dabei, Probleme wie Fehlkonfigurationen, ungewöhnliche Aktivitäten oder unbefugte Zugriffe sofort zu erkennen.

Außerdem hilft sie Ihnen dabei, die Compliance zu wahren, indem sie nachverfolgt, wer auf was zugreift, wie Dinge genutzt werden und wann Einstellungen geändert werden, sodass Sie die Branchenstandards einhalten können.

Das AWS Security Monitoring Tool ist eine Sammlung integrierter AWS-nativer Dienste, mit denen Sie Ihre AWS-Umgebung in Echtzeit überwachen können. Es ermöglicht dem Benutzer, Sicherheitsrisiken zu identifizieren, Änderungen zu kontrollieren und die erforderlichen Maßnahmen aufrechtzuerhalten.

Tools wie CloudWatch überwachen die Leistung und erkennen ungewöhnliche Aktivitäten, während CloudTrail alle API-Aufrufe und Ressourcenänderungen protokolliert. GuardDuty bietet zusätzlichen Schutz durch den Einsatz von maschinellem Lernen zur Erkennung von Bedrohungen, sodass Sie ohne Spekulationen die Sicherheit im Griff behalten können.

AWS-Sicherheitsüberwachungstools warnen frühzeitig vor Sicherheitsbedrohungen, sodass diese bekämpft werden können, bevor sie zu ernsteren Risiken eskalieren. Ebenso wichtig ist, dass sie dazu in der Lage sind, ohne dass ständig manuelle Standortüberprüfungen erforderlich sind, da sie vorprogrammierte Warnmeldungen und Benachrichtigungen in Echtzeit ausgeben.

Darüber hinaus sind sie anpassungsfähig, sodass Sie zusätzliche Sicherheitsmaßnahmen integrieren können, indem Sie sie mit Sicherheitssystemen von Drittanbietern verknüpfen. Im Hinblick auf die Compliance überwachen diese Tools automatisch und kontinuierlich die AWS-Umgebungstemplates auf PCI-DSS, ISO 27001 usw.

Dadurch wird das Risiko von Strafen oder Betriebsunterbrechungen aufgrund von Verstößen verringert, was nicht nur die Sicherheit gewährleistet, sondern auch das Image Ihres Unternehmens schützt.

SentinelOne ist eine hervorragende Option für die AWS-Sicherheitsüberwachung, da seine KI-gestützte Plattform Echtzeitschutz, -erkennung und -reaktion für Ihre gesamte AWS-Konfiguration bietet. Mit Funktionen wie Cloud Detection & Response (CDR) und Cloud Workload Security (CWS) erhalten Sie vollständige Transparenz und automatische Korrekturen für alle auftretenden Probleme.

Ein großer Vorteil ist die einfache Integration von SentinelOne in AWS Security Hub, wodurch hochwertige Bedrohungsdaten von seinen Agenten abgerufen werden, sodass Ihr Sicherheitsteam Bedrohungen schnell priorisieren und behandeln kann. Außerdem bietet es agentenlose Schwachstellenscans und überprüft über 750 Arten von Geheimnissen in öffentlichen und privaten Clouds, sodass Ihre Umgebung durchgehend sicher ist.

Als AWS-Partner mit über 20 Integrationen arbeitet SentinelOne eng mit AWS-Services zusammen, sodass es einfach über den AWS Marketplace bereitgestellt werden kann und Ihre Cloud mit minimalem Aufwand sicher bleibt.

Amazon CloudTrail ist das native Überwachungstool von AWS. Es wird in erster Linie zur Verfolgung von API-Aufrufen und Benutzeraktivitäten in Ihrer Infrastruktur verwendet. Es bietet Einblick in die Aktionen von Benutzern, Rollen oder Diensten und ermöglicht so eine bessere Überprüfung von Governance, Compliance und operativen Risiken.