Mimikatz는 Windows 시스템에서 자격 증명을 추출하는 데 사용되는 강력한 도구입니다. 이 가이드는 Mimikatz의 작동 방식, 기능 및 조직에 미치는 위험을 살펴봅니다.

Mimikatz 공격을 탐지하고 방지하는 전략에 대해 알아보세요. Mimikatz를 이해하는 것은 조직이 자격 증명 도난으로부터 시스템을 보호하는 데 필수적입니다. 이 글에서는 Mimikatz가 무엇인지, 어떻게 사용되는지, 왜 여전히 작동하는지, 그리고 엔드포인트를 성공적으로 보호하는 방법을 살펴봅니다.

Mimikatz란 무엇인가?

Mimikatz는 해커와 보안 전문가들이 시스템 메모리에서 비밀번호나 인증 정보 같은 민감한 정보를 추출하는 데 흔히 사용하는 도구입니다.8217;s memory. It is typically used to gain unauthorized access to networks, systems, or applications or to perform other malicious activities, such as privilege escalation or lateral movement within a network.

Mimikatz는 공격자의 목표와 목적에 따라 다양한 방식으로 활용될 수 있습니다. 예를 들어 다음과 같은 용도로 사용됩니다:

- 시스템 메모리에서 암호 및 자격 증명을 추출하여 공격자가 네트워크, 시스템 또는 애플리케이션에 접근할 수 있도록 합니다.

- 도난된 자격 증명을 훔쳐 사용하여 다중 요소 인증(MFA)과 같은 인증 메커니즘을 우회합니다.

- 시스템에서 권한을 상승시켜 공격자가 민감한 데이터에 접근하거나 다른 악의적인 행동을 수행할 수 있게 합니다.

- 네트워크 내에서 측면 이동을 수행하여 공격자가 추가 시스템이나 네트워크에 접근할 수 있게 합니다.

전반적으로 Mimikatz는 공격자가 네트워크, 시스템 및 애플리케이션에 대한 무단 접근을 획득하고 다른 악의적인 활동을 수행하는 데 사용할 수 있는 강력한 도구입니다.

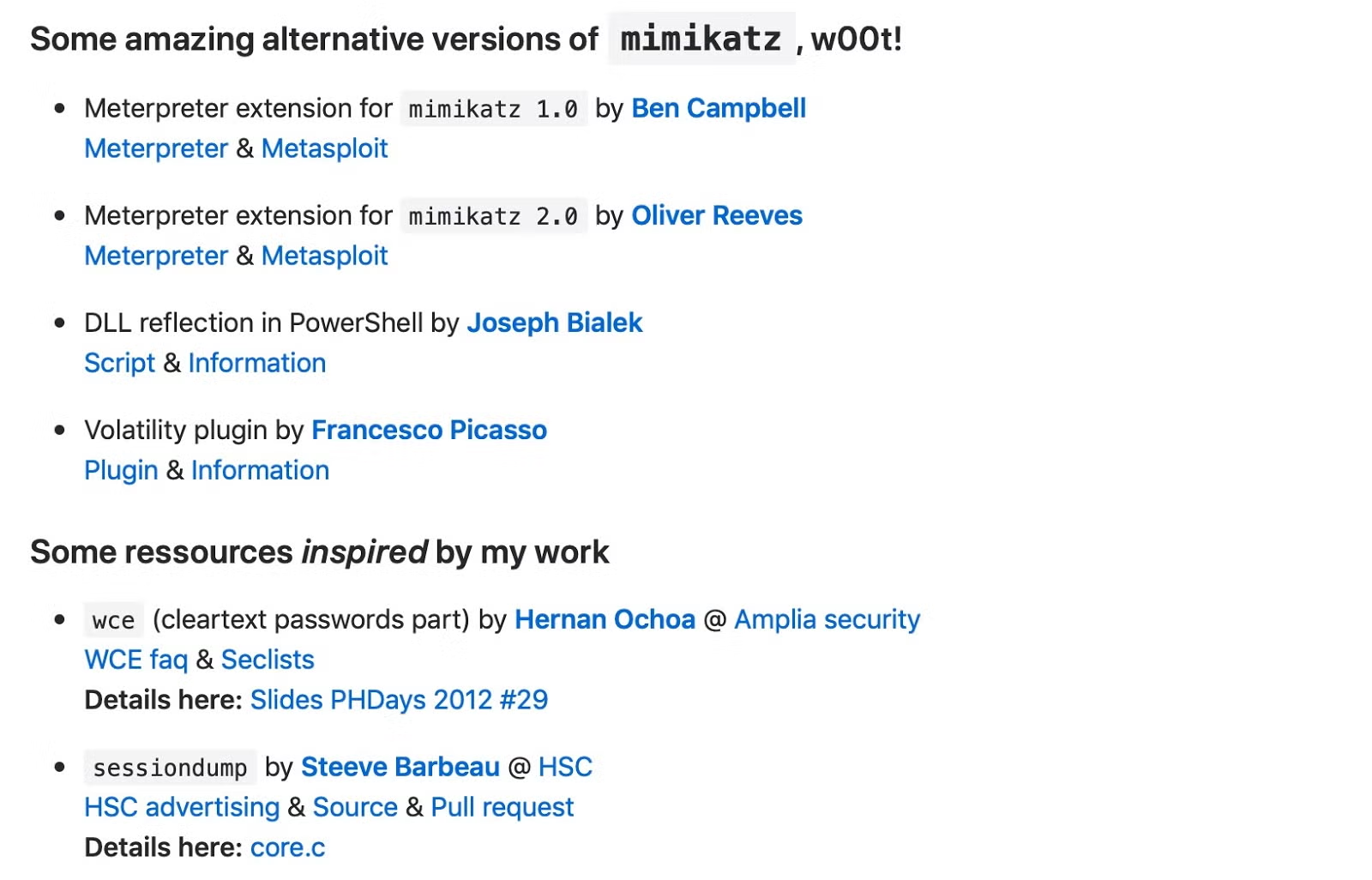

mimikatz 도구는 2007년 Benjamin Delpy에 의해 처음 개발되었습니다. 그렇다면 오늘날 우리가 mimikatz에 대해 글을 쓰는 이유는 무엇일까요? 간단히 말해 여전히 작동하기 때문입니다. 뿐만 아니라 mimikatz는 수년에 걸쳐 상품화되고 확장되며 여러 측면에서 개선되었습니다.

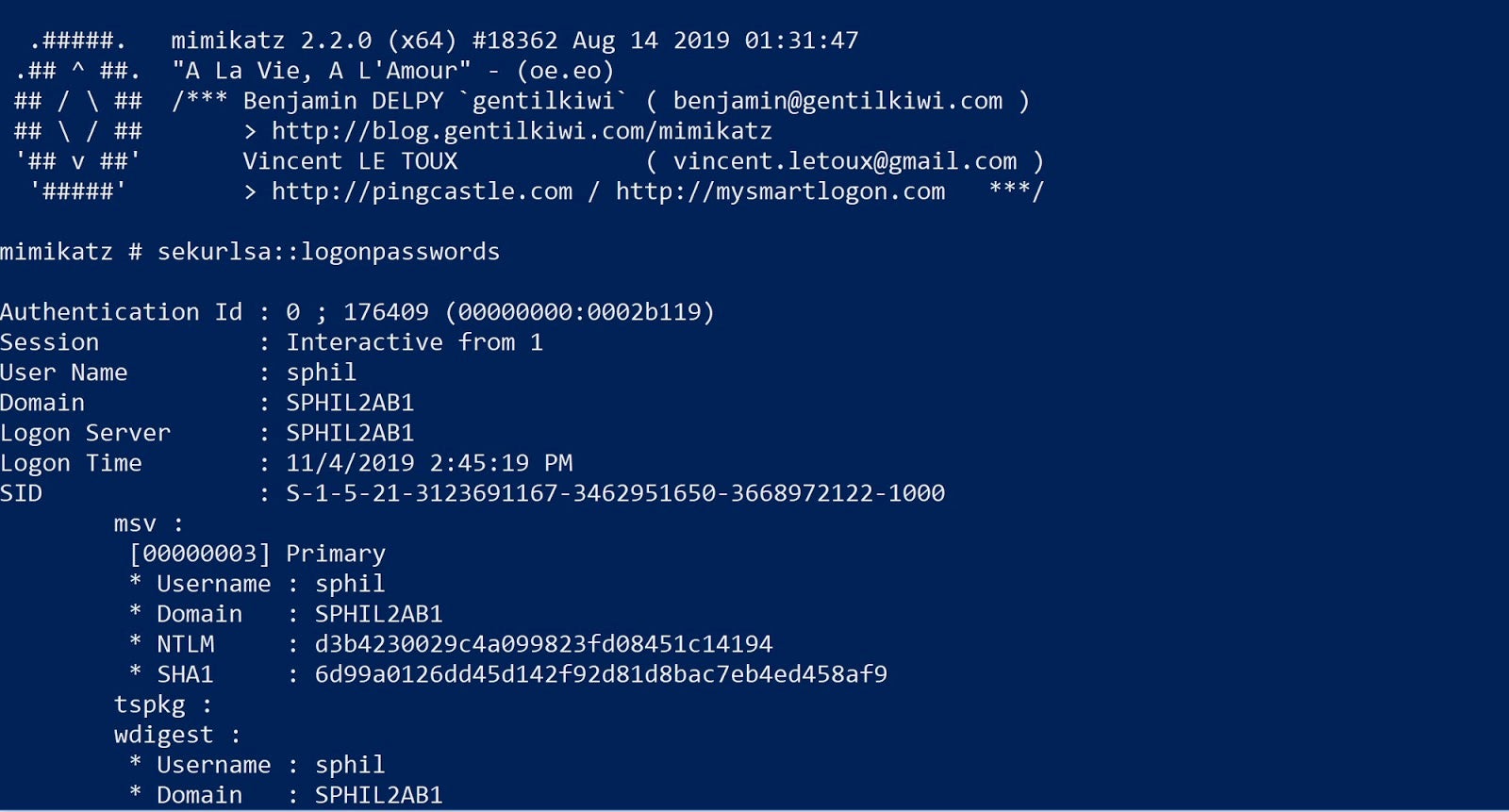

공식 빌드는 여전히 GitHub에서 유지 관리 및 호스팅되며, 작성 시점 기준 최신 버전은 2.2.0 20190813입니다. 이 외에도 또한 다음과 같은 여러 인기 있는 포스트 익스플로잇 프레임워크 및 도구에도 포함되어 있습니다. Metasploit, Cobalt Strike, Empire, PowerSploit, 그리고 유사한 것들.

이러한 도구들은 RAM, 해시 덤프, Kerberos 익스플로잇, 패스-더-티켓 및 패스-더-해시 기법을 통해 Windows 자격 증명 세트 획득 과정을 크게 단순화합니다.

Mimikatz는 핵심 기능이나 다양한 공격 벡터에 맞춤화된 여러 모듈로 구성됩니다. 보다 널리 퍼지거나 활용되는 모듈에는 다음이 포함됩니다.

- 암호화

- CryptoAPI 함수 조작. 토큰 사칭, 레거시 CryptoAPI 패치 제공

- Kerberos

- “골든 티켓” 생성 (Microsoft Kerberos API를 통해)

- Lsadump

- SAM(보안 계정 관리자) 데이터베이스 조작을 처리합니다. 이는 라이브 시스템에 대해 사용하거나 백업 하이브 복사본에 대해 "오프라인"으로 사용할 수 있습니다. 이 모듈을 사용하면 LM 해시 또는 NTLM을 통해 암호에 접근할 수 있습니다.

- Process

- 실행 중인 프로세스 목록 표시 (피벗 작업에 유용할 수 있음)

- Sekurlsa

- LSASS(로컬 보안 권한 하위 시스템 서비스)에서 데이터 추출을 처리합니다. 여기에는 티켓, PIN 코드, 키 및 암호가 포함됩니다.

- 표준

- 도구의 메인 모듈입니다. 기본 명령어 및 작업을 처리합니다.

- 토큰

- 컨텍스트 탐색 및 제한적 조작

MimiKatz는 Windows 10에서도 여전히 작동합니까?

네, 작동합니다. 마이크로소프트가 이 도구의 유용성을 제한하려는 시도는 일시적이었으며 성공하지 못했습니다. 이 도구는 지속적으로 개발 및 업데이트되어 어떤 OS 기반 임시 방편도 뚫고 나가는 기능을 유지하고 있습니다.

처음에 mimikatz는 WDigest의 악용에 초점을 맞췄습니다. 2013년 이전에는 Windows가 암호화된 비밀번호와 해당 비밀번호의 복호화 키를 메모리에 로드했습니다. Mimikatz는 메모리에서 이러한 쌍을 추출하는 과정을 단순화하여 자격 증명 세트를 노출시켰습니다.

시간이 지남에 따라 Microsoft는 OS를 조정하고 mimikatz가 작동할 수 있게 하는 일부 결함을 수정했지만, 이 도구는 이러한 변경 사항을 지속적으로 추적하며 적절히 대응합니다. 최근에는 Windows 10 1809 이후 사용 불가능해진 모듈들, 예를 들어 sekurlsa::logonpasswords.

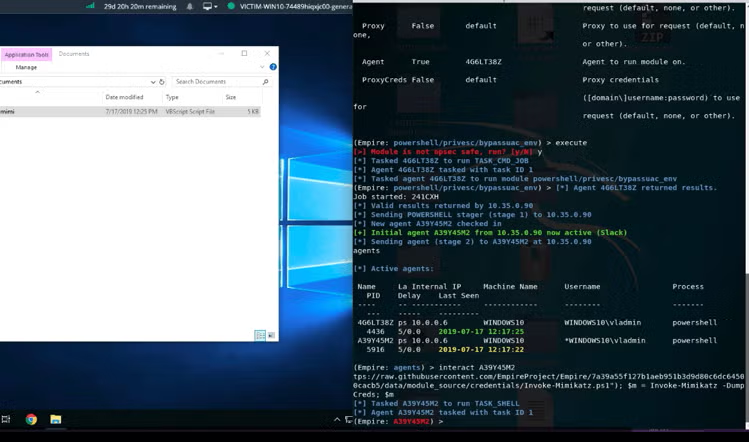

Mimikatz는 별도의 빌드로 64비트 x64 및 32비트 x86 아키텍처를 모두 지원합니다. mimikatz가 매우 위험한 이유 중 하나는 mimikatz DLL을 반사적으로 메모리에 로드할 수 있는 능력 때문입니다. PowerShell (예: Invoke-Mimikatz) 또는 유사한 방법과 결합하면 디스크에 아무것도 기록하지 않고도 공격을 수행할 수 있습니다.

당사의 Singularity™ 플랫폼가 Mimikatz와 같은 공격을 어떻게 탐지하고 방지하는지 알아보세요.

현재 Mimikatz는 얼마나 널리 사용되고 있나요?

많은 주요 위협 요소들은 Mimikatz를 직접 번들로 포함하거나, 이를 활용하여 자격 증명을 추출하거나, 발견된 자격 증명 세트를 통해 확산됩니다. NotPetya와 BadRabbit 는 두 가지 대표적인 사례이지만, 최근에는 Trickbot 는 기본적인 자격 증명 도용 및 측면 이동을 위한 자체 구현을 포함하고 있습니다.

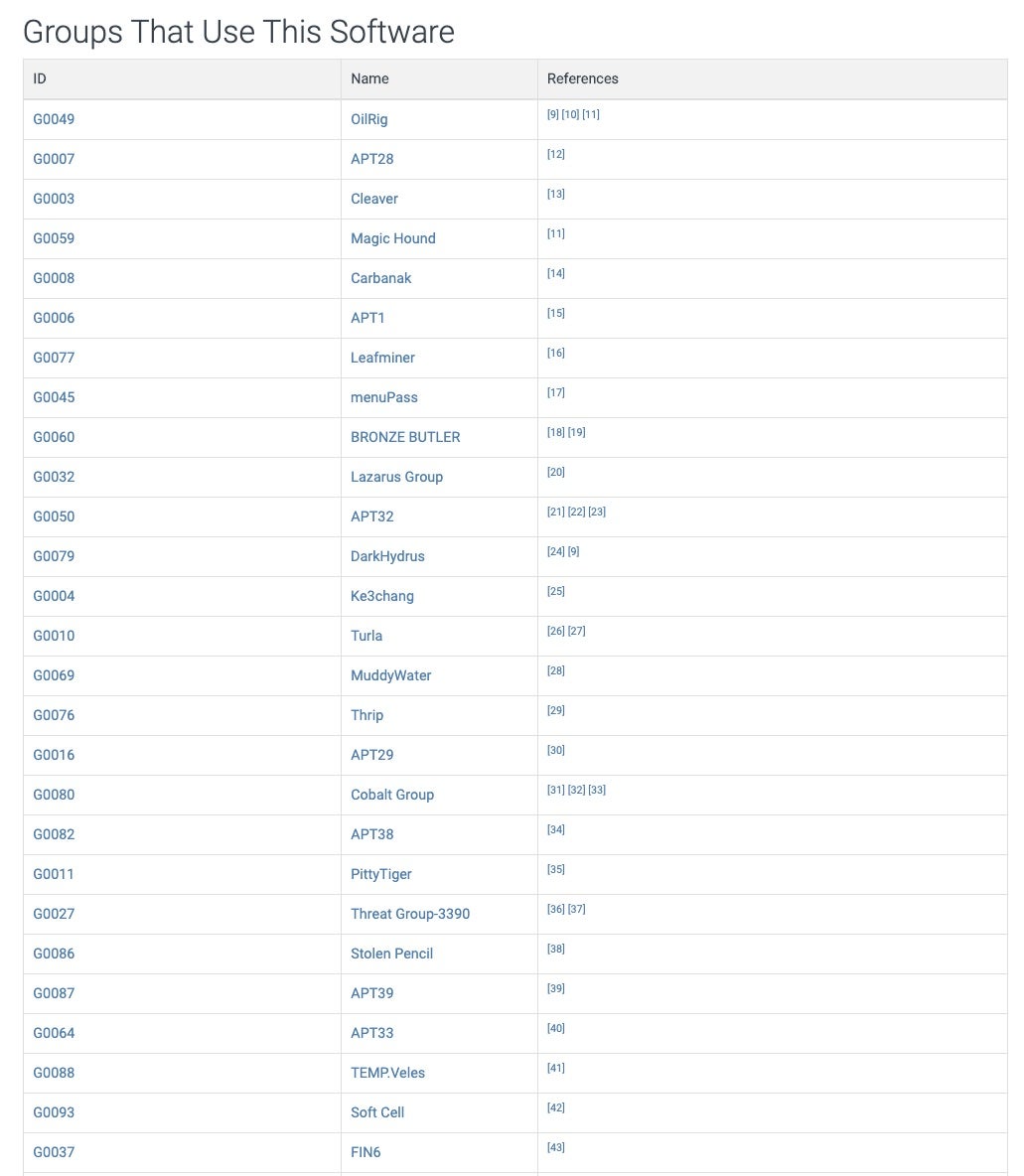

실제 공격에서 미미카츠 사용이 얼마나 보편적인지 알기 위해서는 MITRE만 살펴봐도 충분합니다. 이 목록이 완전하지는 않지만, 얼마나 많은 정교한 공격자들(일명 APT 그룹)가 이 도구를 사용하고 있는지 알 수 있습니다. 이 목록은 고급 표적 공격에 관여하는 무서운 위협 행위자들의 진정한 'Who's Who'입니다: Oilrig, APT28, Lazarus, 코발트 그룹, 투를라, Carbanak, FIN6 & APT21 등 몇 가지만 예로 들면 이렇습니다.

이 모든 그룹들은 공격의 성공을 보장하고 방해가 될 수 있는 엔드포인트 보안

코발트 그룹은 특히 주목할 만한 대상입니다. 이들의 이름은 코발트 스트라이크(Cobalt Strike) 도구의 사용에서 유래했기 때문입니다. 코발트 스트라이크는 협업형 레드팀 및 적대자 시뮬레이션 도구입니다. 앞서 언급한 바와 같이, mimikatz는 핵심 기능으로 포함되어 있습니다. 더욱 우려되는 점은 코발트 스트라이크 비콘 페이로드가 주입된 모든 컨텍스트 적합 프로세스에서 메모리 내에서 직접 mimikatz를 호출할 수 있다는 것입니다. 다시 말해, 이러한 종류의 ‘파일리스‘ 공격은 디스크 읽기/쓰기를 완전히 회피하지만, 그러나 매우 특정한 OS 이벤트/활동을 제대로 모니터링하지 못하는 많은 현대적인 "차세대" 제품들도 우회할 수 있습니다.

Mimikatz가 엔드포인트 보안 소프트웨어를 무력화할 수 있을까?

운영체제가 이를 따라잡지 못한다면, 타사 보안 솔루션이 미미카츠 공격을 방어할 수 있을까요? 상황에 따라 다릅니다. Mimikatz 도구는 기존 엔드포인트 보안 제어, 즉 레거시 AV 및 일부 "차세대" 도구들에 대한 도전 과제를 제기합니다. 위에서 언급한 바와 같이, 메모리 내의 행동을 모니터링하지 않거나 특정 행동과 이벤트를 모니터링하지 않는다면, 공격을 감지하거나 방지할 수 없습니다.

또한 mimikatz는 대상 호스트에서 관리자 또는 SYSTEM 수준의 권한이 필요하다는 점도 유의해야 합니다. 이는 공격자가 적절한 권한 컨텍스트를 가진 프로세스에 주입하거나, 특히 해당 솔루션이 화이트리스트 “신뢰할 수 있는” OS 프로세스에 취약한 경우 특히 그렇습니다.

SentinelOne의 엔드포인트 보안이 Mimikatz와 같은 자격 증명 도용 도구를 실시간으로 차단하는 방법을 알아보세요.

Mimikatz로부터 성공적으로 방어하는 방법

이 실제 사례 연구&에서 볼 수 있듯이, SentinelOne의 정적 및 행동 기반 AI 접근 방식은 mimikatz 사용에 대한 강력한 예방 및 보호 기능을 제공합니다. 기원이 어디든 메모리에 직접 주입된 경우에도 SentinelOne은 해당 행동을 관찰, 차단 및 방지할 수 있습니다. 그러나 더 중요한 것은, 그 결과 미미카츠가 초래할 수 있는 피해까지도 방지한다는 점입니다. 미미카츠가 SentinelOne의 온디바이스 에이전트를 회피할 수 없기 때문에, 중요한 자격 증명, 데이터, 그리고 궁극적으로 시간과 금전적 손실을 피할 수 있습니다.

SentinelOne은 mimikatz가 보호된 장치에서 자격 증명을 스크래핑하는 것을 차단합니다. 기존 내장 보호 기능 외에도, 정책 설정과 무관하게 비밀번호 읽기를 허용하지 않는 메커니즘을 추가했습니다.

심층적인 위협 인텔리전스 확보

심층적인 위협 인텔리전스 확보

SentinelOne 위협 추적 서비스 WatchTower가 어떻게 더 큰 인사이트를 확보하고 공격에 대응하는 데 도움이 되는지 알아보세요.

자세히 알아보기결론

결론적으로, mimikatz는 현대적 공격자의 도구 세트에서 거의 보편적으로 사용되는 도구입니다. 이 도구는 모든 정교함 수준에서, 그리고 모든 유형과 범주의 대상에 대해 사용됩니다. 12년 이상 전에 개발되었음에도 불구하고, 이 도구 세트는 계속 작동하고 개선되고 있으며, 마찬가지로 mimikatz는 노후화된 레거시 엔드포인트 보호 기술에 대한 도전장을 내밀고 있습니다.

SentinelOne 행동 기반 AI와 Active EDR를 통해 미미카츠 중심 공격의 모든 측면을 처리하는 최고 수준의 솔루션을 제공합니다. 오늘날의 위협 환경에서는 자율적인 엔드포인트 탐지 및 대응을 대체할 수 있는 것은 없습니다.

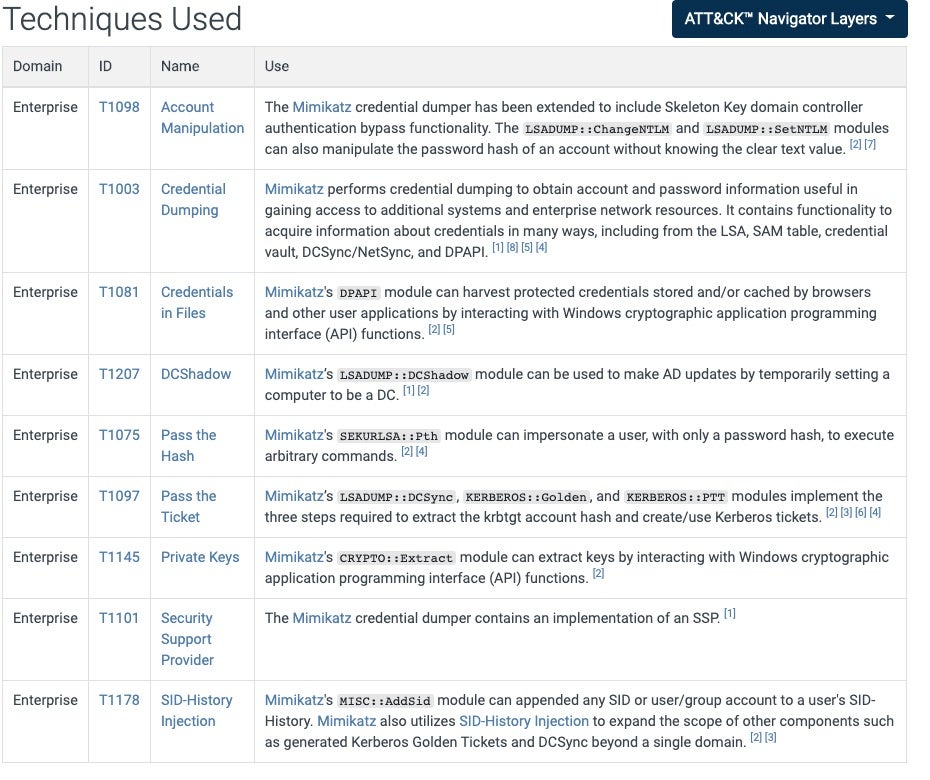

MITRE ATT&CK IOCs

Mimikatz {S0002}

계정 조작 {T1098}

자격 증명 덤핑 {T1003}

해시 전달 {T1075}

Pass The Ticket {T1097}

개인 키 {T1145}

보안 지원 제공자 {T1101}&

코발트 스트라이크 {S0154}

Mimikatz FAQ

Mimikatz는 벤자민 델피(Benjamin Delpy)가 개념 증명(proof of concept)으로 처음 개발한, 가장 널리 사용되고 다운로드된 위협 행위자 도구 중 하나입니다. 세계 최고의 비밀번호 탈취 도구 중 하나로, 해커들이 네트워크 침투에 활용합니다.

Mimikatz를 올바르게 사용하려면 관리자 권한으로 실행해야 합니다. 32비트와 64비트 두 가지 버전이 제공됩니다. Mimikatz의 sekurlsa 모듈은 사용자가 메모리에서 암호를 덤프할 수 있게 합니다. cryptomodule은 Windows의 CryptoAPI에 대한 접근을 제공하며 인증서와 개인 키를 나열하고 내보냅니다. Kerberos API는 Mimikatz의 Kerberos 모듈로 접근할 수 있으며 Kerberos 티켓을 추출하고 조작하는 데 사용할 수 있습니다.

PowerShell 스크립트 블록 로깅을 통해 "mimikatz", "sekurlsa::pth" 또는 "kerberos::ptt"와 같은 특정 명령어를 모니터링하여 Mimikatz를 탐지할 수 있습니다. dbgcore.dll 또는 dbghelp.dll을 사용한 LSASS 메모리 덤프를 확인하십시오. lsass.exe에 대한 비정상적인 프로세스 접근을 모니터링하고 의심스러운 PowerShell 활동을 점검하십시오. SentinelOne이 배포된 경우 Mimikatz 프로세스를 자동으로 탐지하고 차단할 수 있습니다. 또한 자격 증명 덤핑 시도 및 비정상적인 인증 패턴을 주의 깊게 관찰해야 합니다.

바이러스는 아닙니다. 그러나 Mimikatz는 비밀번호와 사용자 자격 증명을 훔치는 오픈소스 악성코드 프로그램입니다. 해킹 도구라고도 할 수 있습니다.

침투 테스트 및 보안 연구 목적으로 Mimikatz를 사용하는 경우 합법입니다. 그러나 허가 없이 비밀번호를 훔치는 데 사용하는 것은 불법이며 본질적으로 범죄 행위입니다. 많은 조직에서는 사용에 관한 명확한 정책을 마련하고 있으며 배포 전에 적절한 승인을 요구합니다.

관리자 권한 및 캐싱 정책을 변경하십시오. 디버깅 권한을 비활성화하고 로컬 보안 권한을 강화하세요. 추가 LSA 구성 항목을 설정하여 조직의 공격 표면을 축소하십시오. 보안 로깅 및 모니터링을 활성화하려면 SentinelOne을 사용할 수 있습니다. 이는 비밀번호 탈취 시도를 포착하고 자격 증명 수집 및 도난을 방지하는 데 도움이 됩니다.