La frequenza e la sofisticazione sempre crescenti delle minacce informatiche stanno mettendo a dura prova le misure tradizionali adottate dalle aziende per affrontarle. Di conseguenza, garantire la sicurezza dei dati sensibili in contesti di lavoro sempre più remoti e caratterizzati dall'adozione del cloud è diventato molto difficile per molte organizzazioni. Queste sfide hanno reso molto importante per le aziende l'adozione di misure di sicurezza rigorose come l'architettura zero trust.

L'architettura zero trust ha causato una rivoluzione paradigmatica nella sicurezza informatica, abbracciando il concetto di "non fidarsi mai, verificare sempre". Il processo di verifica dovrebbe essere continuo e deve essere implementato per ogni utente e dispositivo che tenta di accedere alle risorse all'interno o all'esterno del perimetro della rete. Un'altra motivazione alla base di questa tendenza verso lo zero trust è la necessità di una maggiore sicurezza: il 47% delle organizzazioni opta per lo zero trust per rafforzare la protezione, il 44% per migliorare l'esperienza utente e un altro 38% per consentire una migliore collaborazione tra i team di sicurezza.

In questa guida dettagliata, vi illustreremo i principi fondamentali, i vantaggi, le difficoltà e le migliori pratiche per implementare con successo l'architettura zero trust. La distingueremo dallo Zero Trust Network Access (ZTNA), discuteremo come funziona e esamineremo gli usi specifici in tutti i settori. Dopo aver letto questo articolo, avrete una migliore comprensione del perché l'architettura zero trust è fondamentale per le aziende odierne e di come viene implementata.

Che cos'è l'architettura Zero Trust e perché è necessaria?

Che cos'è l'architettura Zero Trust e perché è necessaria?

L'architettura Zero Trust è un approccio completo alla sicurezza informatica basato sulla necessità di verificare rigorosamente qualsiasi utente e dispositivo per l'autorizzazione all'accesso alle risorse. Mentre i modelli classici presuppongono la fiducia all'interno del perimetro della rete, l'architettura Zero Trust parte dal presupposto che le minacce possano provenire da qualsiasi direzione, sia dall'esterno che dall'interno della rete. Infatti, il costo medio di una violazione dei dati è aumentato da 4,24 milioni di dollari nel 2021 a 4,88 milioni di dollari nel 2024. Questo aumento del costo di una singola violazione dei dati per le organizzazioni stimola ulteriormente la domanda di ZTA tra le imprese.

La necessità di un'architettura zero trust è dettata dalle lacune o dalle falle di sicurezza presenti nei metodi o nei meccanismi di sicurezza tradizionali, in particolare quelli attualmente in uso nella maggior parte delle organizzazioni. Di conseguenza, i perimetri di rete tradizionali si stanno dissolvendo con l'adozione su larga scala di servizi cloud, dispositivi mobili e lavoro a distanza. L'architettura zero trust supera queste sfide implementando i principi dell'architettura zero trust nella verifica di ogni richiesta di accesso per ridurre al minimo i rischi di violazioni dei dati o accessi non autorizzati.

Cosa significa zero trust?

Zero trust è un'architettura di sicurezza informatica incentrata sulla protezione delle singole risorse e dei dati, piuttosto che dell'intero perimetro di rete. Basata sui principi della verifica dell'identità e dell'accesso controllato al sistema, lo zero trust è noto anche come architettura zero trust (ZTA), accesso alla rete zero trust (ZTNA) e sicurezza senza perimetro.

Introdotto nel 2010 da John Kindervag, analista di sicurezza informatica presso Forrester Research, l'architettura zero trust è il framework per l'applicazione dei principi di verifica dell'identità e accesso controllato al sistema nelle politiche IT aziendali. In parole povere, lo zero trust presuppone che ogni utente sia un aggressore ed elimina ogni forma di "fiducia" dalla rete aziendale con un messaggio chiaro: "Non fidarti mai, verifica sempre".

Differenza tra architettura zero trust e accesso zero trust alla rete (ZTNA)

Sebbene l'architettura zero trust e l'Zero Trust Network Access derivino entrambi dalla filosofia zero trust, ciascuno di essi si inserisce in strategie di sicurezza informatica diverse. Comprendere le loro differenze è quindi fondamentale per le organizzazioni efficaci alla luce di una migliore posizione di sicurezza. Di seguito è riportata una tabella comparativa che presenta il confronto tra le due sulla base di alcuni fattori:

Tabella comparativa

| Aspetto | Architettura zero trust (ZTA) | Accesso alla rete Zero Trust (ZTNA) |

|---|---|---|

| Ambito | Struttura di sicurezza completa per l'intera organizzazione | Soluzione specifica per l'accesso remoto sicuro |

| Focus | Politiche, principi e tecnologie per tutte le risorse | Concessione dell'accesso alle applicazioni senza esporre la rete |

| Implementazione | Coinvolge livelli di identità, dispositivo, rete, applicazione e dati | Opera principalmente a livello di rete e di accesso alle applicazioni |

| Controllo degli accessi | Verifica continua di tutti gli utenti e dispositivi | Fornisce un accesso granulare ad applicazioni specifiche |

| Casi d'uso | Miglioramento della sicurezza complessiva | Facilitare il lavoro remoto sicuro e l'accesso di terze parti |

Come abbiamo appreso dalla tabella sopra, l'architettura zero-trust comporta una strategia di sicurezza complessiva che implementa componenti di architettura zero-trust in un'organizzazione dall'inizio alla fine. Inoltre, include un'ampia gamma di politiche e tecnologie che controllano in modo indipendente ogni singolo accesso, assicurando che gli utenti e i dispositivi siano stati effettivamente autenticati e autorizzati e che le loro attività siano continuamente convalidate. In questo approccio, le aree di interesse includono la gestione delle identità, la sicurezza dei dispositivi, la segmentazione della rete, il controllo delle applicazioni e la protezione dei dati.

D'altra parte, Zero Trust Network Access è un'applicazione mirata dei principi zero trust che ha principalmente lo scopo di fornire un accesso remoto sicuro alle applicazioni. Sebbene ZTNA possa effettivamente incarnare i principi zero trust, è principalmente incentrato sulla tecnologia e non sulla strategia. Per loro natura, le soluzioni ZTNA consentono agli utenti di connettersi alle applicazioni senza esporre l'intera rete, rendendole molto efficaci per le aziende che hanno personale che lavora da remoto o che hanno bisogno di fornire un accesso sicuro a fornitori terzi.

Comprendere tale differenza implica che un'organizzazione può attingere a rimedi adeguati per rendere efficace la sicurezza informatica di un'organizzazione. In altre parole, l'architettura zero trust è il quadro di riferimento di base, mentre lo ZTNA è più pratico. Ora che abbiamo discusso le differenze, passiamo a discutere i principi dell'architettura zero trust.

Principi fondamentali dell'architettura zero trust

I principi fondamentali dell'architettura zero trust sono gli elementi base di questo modello di sicurezza. Un'organizzazione che aderisce a questi principi fondamentali crea di fatto una risposta efficiente alle minacce informatiche e garantisce quindi una protezione a lungo termine delle risorse. Ecco i principi fondamentali dello ZTA:

- Verifica continua: in questo modello, la fiducia non viene mai data per scontata, il che significa che ogni richiesta di accesso viene autenticata e autorizzata su base continua. Questo principio verifica gli utenti e i dispositivi in ogni momento attraverso una valutazione dinamica del rischio e politiche adattive. La verifica continua coinvolge il comportamento dell'utente, lo stato di salute del dispositivo e la posizione per soddisfare i principi dell'architettura zero trust attraverso un rigoroso controllo degli accessi.

- Il principio del privilegio minimo: a un individuo viene concesso l'accesso solo a ciò che è strettamente necessario per svolgere il proprio lavoro. Ciò significa che un'organizzazione riduce qualsiasi potenziale danno derivante da account compromessi o minacce interne. Tale principio richiede una verifica e un aggiornamento regolari delle autorizzazioni degli utenti al fine di mantenerle e aggiornarle in base ai ruoli e alle responsabilità attuali.

- Presumere la violazione: il modello presuppone la possibilità di una violazione dei dati, considerando che sia già avvenuta o che stia per verificarsi, consentendo all'organizzazione di adottare in modo proattivo le migliori strategie di difesa possibili. Ciò si concentra sulla minimizzazione dei danni, sul rilevamento rapido delle minacce e sull'isolamento degli incidenti al fine di prevenire un impatto diffuso. Questo approccio ribalta il paradigma dal semplice "come prevenire la violazione" a "come prepararsi e mitigarla".

- Microsegmentazione: La microsegmentazione si riferisce alla divisione della rete in piccoli segmenti o zone privi di panicoche applicano la propria politica di sicurezza. Consente di limitare i movimenti laterali dell'aggressore all'interno della rete e confina le violazioni a una sezione ristretta. Sarà quindi una parte importante dell'implementazione dei componenti dell'architettura zero-trust per una maggiore sicurezza complessiva della rete.

- Autenticazione forte: Integra metodi di autenticazione più forti, come l'implementazione dell'autenticazione a più fattori, la verifica biometrica e le autenticazioni basate sul rischio per garantire l'identità. L'autenticazione forte assicura che gli utenti siano chi dicono di essere, riducendo il rischio di accessi non autorizzati dovuti a credenziali rubate o compromesse.

- Visibilità e analisi: Il monitoraggio e l'analisi costanti forniscono informazioni in tempo reale sull'attività di rete. Le organizzazioni possono ottenere un elevato livello di sicurezza attraverso l'uso di strumenti di analisi avanzati e sistemi SIEM per identificare anomalie, riconoscere potenziali minacce e garantire risposte rapide. Questo principio sottolinea l'importanza delle decisioni di sicurezza basate sui dati e del miglioramento continuo, parte integrante dei vantaggi dell'architettura zero trust.

Come funziona l'architettura zero trust (ZTA)?

Comprendere come funziona l'architettura zero trust significa comprendere i componenti operativi e come ciascuno di essi contribuisce a creare una sicurezza olistica. La sezione discute gli elementi chiave, spiegandoli in dettaglio.

- Gestione delle identità e degli accessi (IAM): L'IAM costituisce la base dell'architettura zero trust. I sistemi IAM consentono agli utenti di autenticarsi o di concedere l'autorizzazione solo dopo i più rigorosi processi di verifica. Le organizzazioni utilizzano l'IAM per garantire che solo le identità affidabili abbiano ottenuto l'accesso e rispettino i principi dell'architettura zero trust: verifica costante e privilegi minimi. Ciò include l'autenticazione a più fattori, single sign-on e controllo degli accessi basato sui ruoli per garantire che le autorizzazioni degli utenti siano gestite in modo dinamico.

- Sicurezza e conformità dei dispositivi: L'architettura zero trust estende la verifica ai dispositivi e agli utenti. Controlla lo stato di integrità e conformità dei dispositivi che tentano di accedere alla rete. Le soluzioni di sicurezza degli endpoint verificano l'applicazione delle politiche di sicurezza e degli standard di conformità che i dispositivi devono soddisfare. Quelli non conformi vengono corretti o viene loro negato l'accesso, mantenendo così l'integrità della rete e rafforzando i componenti dell'architettura zero trust.

- Microsegmentazione e sicurezza della rete: L'applicazione della microsegmentazione comporta la suddivisione della rete in zone di sicurezza. Ogni segmento avrà le proprie politiche di sicurezza e i propri controlli di accesso, che limiteranno ulteriormente la capacità degli aggressori di muoversi lateralmente. Firewall, VLAN e soluzioni NAC controlleranno il traffico tra questi segmenti. Un approccio così granulare è pienamente in linea con i principi di isolamento e contenimento previsti dall'architettura zero trust e, di conseguenza, garantisce una maggiore sicurezza.

- Monitoraggio e analisi continui: Monitoraggio continuo per il rilevamento in tempo reale delle anomalie e delle potenziali minacce. I sistemi SIEM raccolgono i log in tutta la rete e li analizzano. Inoltre, gli algoritmi di apprendimento automatico identificano modelli fuori dall'ordinario e indicativi di attività dannose. Questo monitoraggio proattivo consente quindi di rispondere rapidamente agli incidenti di sicurezza e massimizza i vantaggi dell'architettura zero trust riducendo le opportunità per gli aggressori.

- Protezione e crittografia dei dati: L'architettura zero trust richiede la protezione dei dati inattivi e in transito. La crittografia dei dati garantisce che, anche se i dati vengono intercettati, risulteranno illeggibili senza le chiavi appropriate per la decrittografia. Le soluzioni DLP monitorano l'utilizzo dei dati e impediscono che le informazioni sensibili vengano spostate senza autorizzazione. Una rigorosa protezione dei dati contribuisce a garantire la conformità e ad aderire ai principi dell'architettura zero trust in materia di riservatezza e integrità.

- Applicazione delle politiche e automazione: ciò garantisce la coerenza nell'applicazione delle politiche e limita le possibilità di errore umano. A sua volta, l'automazione delle politiche di sicurezza rende questo processo uniforme su tutti i componenti della rete. È possibile programmare risposte automatizzate che si attivano una volta identificata una minaccia, come l'isolamento immediato del dispositivo o la revoca dell'accesso, il che rende le mitigazioni piuttosto rapide. Questo va di pari passo con le best practice, che migliorano l'efficienza e l'affidabilità.

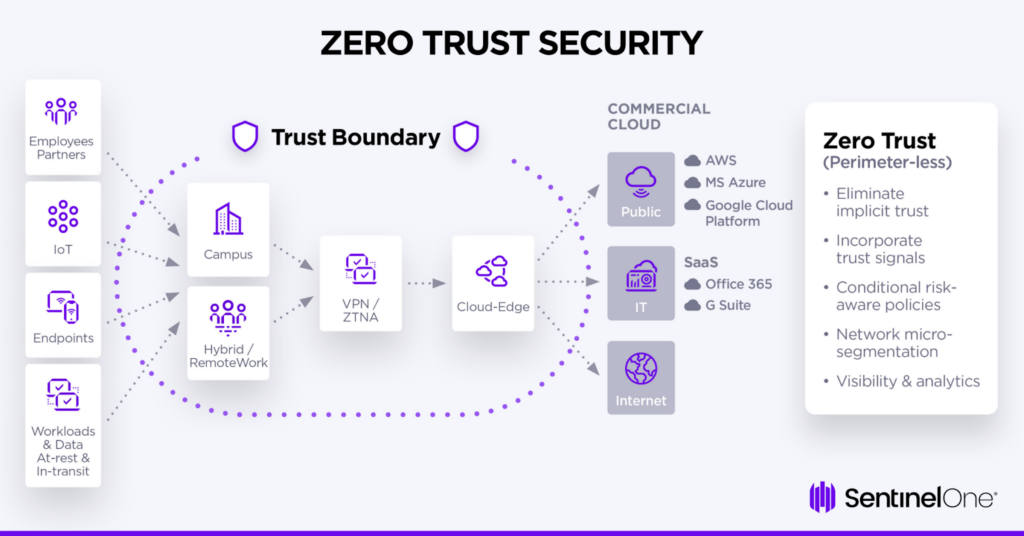

Diagramma dell'architettura Zero Trust

Zero Trust offre una migliore gestione dei rischi. Singularity XDR offre un rilevamento avanzato delle minacce che si integra perfettamente nelle strategie Zero Trust.

Vantaggi dell'architettura Zero Trust

L'adozione di un'architettura Zero Trust offre una serie di vantaggi che un'entità può ottenere, migliorando notevolmente la propria posizione di sicurezza. Comprendere questi vantaggi offre alle aziende un'idea dei benefici derivanti dall'investimento in un'architettura Zero Trust e dal proseguimento della sua implementazione.

- Miglioramento della sicurezza: l'architettura zero trust protegge le organizzazioni dalle minacce informatiche attraverso il controllo costante di tutti i tentativi di accesso ai dati, riducendo così al minimo gli accessi non autorizzati che alla fine portano a violazioni dei dati. Ciò comporta i vantaggi dell'architettura zero trust in termini di sicurezza e resilienza.

- L'architettura zero trust riduce al minimo la superficie di attacco: attraverso l'uso della microsegmentazione, lo zero trust impone l'accesso con privilegi minimi. Ciò costituisce una strategia di contenimento efficace in caso di attacco, in quanto riduce notevolmente il potenziale impatto degli account o dei sistemi compromessi, rendendo difficile per l'autore dell'attacco raggiungere i propri obiettivi.

- Conformità normativa: l'adesione ai principi dell'architettura zero trust aiuta le organizzazioni a soddisfare i requisiti normativi quali GDPR, HIPAA e PCI DSS. L'enfasi sulla protezione dei dati, il controllo rigoroso degli accessi e l'auditing completo supportano gli sforzi di conformità e riducono il rischio di costose multe e danni alla reputazione.

- Migliore visibilità e controllo: Il monitoraggio e l'analisi continui forniscono informazioni dettagliate sull'attività di rete. Ciò significa che le organizzazioni possono identificare le irregolarità nei sistemi e agire tempestivamente, oltre a prendere decisioni più oculate in materia di sicurezza. Il controllo migliorato su utenti e dispositivi è un vantaggio significativo dell'architettura zero trust.

- Accesso sicuro alle risorse aziendali: L'architettura zero trust protegge l'accesso alle risorse aziendali da qualsiasi posizione e dispositivo dell'utente, sia in locale che nel cloud, il che è di grande supporto per i moderni ambienti di lavoro. Fa un ulteriore passo avanti per consolidare la sua importanza nella protezione degli ambienti cloud dalle minacce moderne, poiché oltre il 90% delle organizzazioni che migrano i carichi di lavoro nel cloud ha adottato o intende adottare l'architettura zero trust. Tale flessibilità è alla base delle operazioni aziendali senza compromettere uno dei requisiti di sicurezza essenziali di oggi: una forza lavoro sempre più mobile e distribuita.

- Risparmio sui costi nel tempo: Sebbene un po' costosa da implementare all'inizio, l'architettura zero trust riduce altri costi legati a incidenti di sicurezza, violazioni o tempi di inattività. Implementando un'architettura zero trust, le aziende possono risparmiare in media 1 milione di dollari in termini di costi legati alle violazioni dei dati. Riduce le perdite finanziarie, oltre ad altre responsabilità legali e danni alla reputazione del marchio, apportando così vantaggi finanziari a lungo termine.

Sfide legate all'adozione dell'architettura zero trust

L'implementazione dell'architettura zero trust presenta indubbiamente delle sfide. Riconoscerle e concentrarsi su di esse è fondamentale per una transizione di successo con il massimo ritorno sull'investimento.

- Complessità dell'implementazione: L'implementazione dell'architettura zero trust si basa in realtà sulla revisione dei sistemi e dei processi esistenti. L'integrazione di nuove tecnologie e la ridefinizione dei flussi di lavoro aumentano ulteriormente la complessità, richiedendo risorse limitate e una pianificazione/gestione dei progetti accurata, che potrebbe richiedere un'implementazione graduale.

- Resistenza culturale: Durante l'adozione della ZTA è prevedibile una resistenza culturale agli approcci che cambieranno il modo in cui i dipendenti accedono ai sistemi e ai dati. La resistenza potrà essere superata solo attraverso una comunicazione efficace, la formazione e il supporto della leadership. Comunicare l'importanza della sicurezza e i vantaggi dell'architettura zero trust per l'organizzazione contribuirà a ottenere il consenso del personale.

- Integrazione dei sistemi legacy esistenti: L'integrazione con i sistemi legacy esistenti è difficile perché i sistemi più vecchi non collaborano facilmente con le nuove tecnologie di sicurezza invocate dallo zero trust. L'aggiornamento o la sostituzione di tali infrastrutture legacy potrebbe comportare costi e tempi così elevati da diventare proibitivi; tuttavia, di solito è necessario per realizzare completamente i principi dell'architettura zero trust. Un'organizzazione deve esaminare i sistemi esistenti e pianificare gli aggiornamenti di conseguenza.

- Limiti di risorse e budget: L'architettura zero trust richiede nuovi investimenti in diversi strumenti, tecnologie e persone con competenze specifiche. Questo requisito dovrà essere bilanciato con altre priorità di budget che potrebbero limitare la portata o la velocità di implementazione. Per garantire i finanziamenti necessari, le organizzazioni devono coinvolgere sponsor esecutivi in grado di sostenere iniziative strategiche e dimostrare il potenziale ROI ai decisori.

- Complessità delle politiche: Le politiche di supporto Zero Trust sono complesse da sviluppare e gestire nei dettagli. È difficile creare politiche di sicurezza complete per Zero Trust, applicarle in modo coerente e mantenerle aggiornate rispetto alle minacce in continua evoluzione. A questo proposito, la gestione delle politiche attraverso strumenti di automazione aiuterebbe a semplificare le cose, poiché ogni architettura Zero Trust deve essere supportata dalle migliori pratiche.

- Selezione dei fornitori e della tecnologia: Scelte appropriate in merito a fornitori e tecnologie sono fondamentali in termini di interoperabilità e funzionalità. Con numerose soluzioni disponibili, le organizzazioni rischiano di incontrare problemi nella scelta dei componenti più adatti all'architettura zero trust e perfettamente integrati. In questo caso è necessario effettuare una due diligence con valutazioni dettagliate.

Best practice per l'architettura zero trust

Un'architettura zero trust ideale si ottiene quando un'organizzazione segue continuamente le best practice per l'implementazione e la gestione del sistema. Ciò garantisce che il framework di sicurezza rimanga solido, efficace e in linea con gli obiettivi dell'organizzazione.

Ecco quindi alcune best practice fondamentali:

- Creare una roadmap ben definita: è necessario disporre di una roadmap o di un piano dettagliato che includa gli obiettivi organizzativi, i tempi e i risultati. Un approccio graduale consente l'implementazione fluida dei componenti dell'architettura zero-trust e può anche essere meno invasivo nelle operazioni. È inoltre necessario rivalutare periodicamente la roadmap per apportare le necessarie modifiche.

- Eseguire il rilevamento delle risorse: identificare le risorse di rete, inclusi dispositivi, applicazioni, archivi di dati e account utente. È importante capire cosa deve essere protetto per applicare efficacemente i principi dell'architettura zero-trust. Gli strumenti di rilevamento delle risorse possono automatizzare questa attività e consentire di mantenere aggiornato l'inventario.

- Autenticazione forte: Si tratta di una best practice dell'architettura zero trust che comprende l'implementazione dell'autenticazione a più fattori, della verifica biometrica e persino dell'autenticazione basata sul rischio. Garantire la sicurezza dell'identità è una delle best practice dell'architettura zero trust, il che significa che solo gli utenti autorizzati devono avere accesso, anche in caso di compromissione delle credenziali.

- Applicare il principio del privilegio minimo: Progettare una politica che assegni agli utenti i permessi minimi necessari per il loro ruolo. Rivedere e adeguare periodicamente i permessi in base ai cambiamenti di responsabilità. Utilizzare strumenti di automazione per gestire i diritti di accesso al fine di mantenere la conformità ai principi zero trust.

- Segmentare strategicamente la rete: con la microsegmentazione, isolare le risorse e i sistemi critici dal resto. Per ciascuno di questi segmenti di dimensioni più ridotte, definire chiaramente e applicare una politica di sicurezza per ridurre la possibilità di violazioni su larga scala. La segmentazione della rete deve essere eseguita con una buona comprensione dei flussi di dati e dei modelli di comunicazione.

- Sfruttare l'automazione e l'orchestrazione: automatizzare i compiti più banali relativi all'applicazione delle politiche di sicurezza e alla risposta agli incidenti può contribuire notevolmente a ridurre gli errori umani. Ciò sarebbe ulteriormente facilitato dagli strumenti di orchestrazione, in grado di integrare le azioni dei componenti dell'architettura zero-trust per risposte rapide e coerenti alle minacce.

- Formare e sensibilizzare: istruire i dipendenti sull'architettura zero trust, sul ruolo dello zero trust e sul loro ruolo nel mantenimento della sicurezza. Sessioni di formazione regolari, simulazioni e aggiornamenti sulle minacce emergenti consentono di creare una cultura della consapevolezza della sicurezza. La consapevolezza dei dipendenti è uno dei fattori chiave di successo tra tutte le best practice che abbiamo discusso quando si tratta di implementazione dell'architettura zero trust.

È fondamentale adottare best practice come il monitoraggio continuo e la segmentazione. Singularity Endpoint Protection consente queste pratiche attraverso la protezione autonoma degli endpoint.

Casi d'uso dell'architettura Zero Trust in diversi settori

L'architettura Zero Trust è utilizzata da organizzazioni di vari settori, ciascuno con le proprie sfide specifiche in materia di sicurezza delle informazioni. Uno sguardo ai casi d'uso specifici del settore rafforza la flessibilità e l'efficienza di questo approccio. Quindi, vediamo come le aziende di ciascun settore utilizzano l'architettura zero trust:

- Sanità: L'architettura zero trust protegge i dati sensibili dei pazienti, tutela le cartelle cliniche elettroniche e garantisce la conformità alla normativa HIPAA, impedendo al contempo l'accesso non autorizzato ai dati critici. La verifica continua e la microsegmentazione sono alcuni degli approcci comunemente utilizzati in questo settore per garantire la riservatezza delle informazioni sensibili e consentirne l'accesso solo alle persone autorizzate.

- Servizi finanziari: Le banche e le organizzazioni finanziarie utilizzano l'architettura zero trust quando si tratta della sicurezza delle transazioni, dei dati dei clienti e dei sistemi proprietari. Con l'aumento dell'online banking e delle soluzioni fintech, l'implementazione di componenti dell'architettura zero trust come l'autenticazione forte e l'analisi avanzata aiuta nella prevenzione delle frodi, nell'individuazione di attività sospette e nella conformità alle norme regolamentari come PCI DSS.

- Produzione: I principi dell'architettura zero trust aiutano a salvaguardare la proprietà intellettuale, i sistemi di controllo e l'integrità della catena di fornitura dei produttori. La sicurezza rimane fondamentale per i dispositivi dell'Industrial Internet of Things (IIoT) e i sistemi di produzione. A questo proposito, la microsegmentazione con controlli di accesso rigidi garantisce il minimo numero di guasti lungo le linee di produzione e altre forme di spionaggio industriale.

- Istruzione: Le strutture didattiche come scuole e università sono costantemente a rischio di diventare vittime di attacchi informatici. Questo perché le reti sono accessibili tramite vari dispositivi da parte di studenti, docenti e membri del personale. Con il modello zero trust, i documenti accademici, i dati di ricerca e i sistemi amministrativi possono essere conservati in modo sicuro nelle scuole e nelle università. Inoltre, le best practice dell'architettura zero trust implicano la concessione di autorizzazioni per l'accesso a risorse sensibili solo agli utenti autentici, anche in ambienti dinamici e aperti.

- Agenzie governative: Le agenzie governative stanno cercando di adottare l'architettura zero trust al fine di proteggere le informazioni relative alla sicurezza nazionale, i dati dei cittadini e le infrastrutture critiche. Ipotizzando violazioni e implementando verifiche continue, migliorano la resilienza contro sofisticate minacce informatiche e attacchi sponsorizzati dallo Stato. La conformità a framework come le linee guida dell'architettura zero trust del NIST .

Come può aiutare SentinelOne?

Con l'attuale tendenza al lavoro da remoto e all'affidamento al cloud, lo zero trust è diventato più impegnativo che mai. Considerate le condizioni di lavoro ottimali insieme ai principi dello zero trust per trovare una soluzione.

Per raggiungere lo zero trust, ogni bordo della rete deve essere protetto. Le integrazioni zero trust di SentinelOne convalidano dinamicamente lo stato di salute e la sicurezza dei dispositivi prima della connessione alle reti aziendali e ai dati sensibili.

L'ecosistema SentinelOne Singularity si sta espandendo rapidamente con soluzioni congiunte disponibili anche per sandboxing, threat intelligence, SIEM, CASB e automazione del flusso di lavoro. Le integrazioni sono disponibili con automazione senza codice, fornendo una difesa collaborativa approfondita, operazioni e flussi di lavoro semplificati e capacità di risposta unificate tra i sistemi.

Metti fine alla sicurezza passiva sicurezza passiva. SentinelOne protegge in modo proattivo la tua azienda in ogni fase del ciclo di vita delle minacce.

Ridurre il rischio di identità in tutta l'organizzazione

Rilevate e rispondete agli attacchi in tempo reale con soluzioni olistiche per Active Directory ed Entra ID.

Richiedi una demoConclusione

L'architettura zero trust (ZTA) rappresenta un passo avanti verso il miglioramento della sicurezza informatica, correggendo le inefficienze dei modelli tradizionali in un contesto di minacce informatiche sempre più complesso. Abbiamo appreso come la sicurezza di un'organizzazione possa migliorare implementando un'architettura zero trust basata sui principi di verifica continua, accesso con privilegi minimi e micro-segmentazione. I vantaggi dell'adozione dell'architettura zero trust si estendono a tutti i settori, offrendo maggiore sicurezza, conformità, visibilità e supporto per gli ambienti di lavoro moderni. Sebbene esistano delle sfide, queste possono essere mitigate attraverso un'attenta pianificazione, l'adesione alle best practice dell'architettura zero trust e l'impegno al miglioramento continuo.

In sintesi, diventa una necessità per le organizzazioni perseguire misure proattive per rafforzare i framework di sicurezza come l'architettura zero trust. L'adozione di tali misure può essere una mossa strategica che mitiga i rischi e sostiene l'efficienza operativa e la fiducia tra le parti interessate. Considerando tutti i punti discussi, un'azienda può prendere decisioni informate quando si tratta di salvaguardare le risorse e la reputazione.

Se non sapete da dove cominciare, fatecelo sapere! SentinelOne offre soluzioni complete che consentiranno alla vostra organizzazione di implementare senza problemi l'architettura zero trust. Grazie alle varie offerte fornite dalla piattaforma SentinelOne Singularity™ che facilitano un migliore rilevamento e una migliore risposta alle minacce, la vostra azienda può muoversi verso un futuro sicuro in cui le minacce vengono mitigate non appena vengono identificate. Contattateci oggi stesso per scoprire come i nostri esperti di sicurezza possono aiutarvi a migliorare il vostro livello di sicurezza.

"FAQs

Zero trust è un modello di sicurezza basato sul principio di non fidarsi di default di un utente o di un dispositivo, sia esso interno o esterno al perimetro della rete. Nessuna richiesta di accesso dovrebbe essere concessa senza una verifica costante della sua autenticità, al fine di garantire che solo gli utenti autenticati e autorizzati abbiano accesso. Ciò porterà alla conformità con i principi dell'architettura zero trust e si tradurrà in un miglioramento della sicurezza delle ipotesi minime di fiducia.

Le fasi principali dell'implementazione della sicurezza zero trust includono:

- Rilevamento delle risorse: si tratta dell'identificazione di tutte le risorse, inclusi dispositivi, utenti, applicazioni e dati.

- Autenticazione forte: abilitare l'autenticazione a più fattori e processi di verifica dell'identità forte.

- Principio dell'accesso con privilegi minimi: Stabilire e applicare politiche e procedure di accesso appropriate che forniscano all'utente il minimo privilegio o accesso necessario.

- Micro-segmentazione: Segmentare la rete, isolando le risorse e limitando i movimenti laterali.

- Monitoraggio continuo: monitorare l'attività di rete attraverso vari strumenti e individuare le anomalie non appena si verificano.

- Applicazione delle politiche: automatizzare l'applicazione delle politiche di sicurezza su tutti i componenti in un'architettura zero-trust.

L'integrazione dell'architettura zero trust con i sistemi esistenti è difficile per diversi motivi. Ad esempio, l'infrastruttura esistente non è compatibile con le nuove tecnologie di sicurezza necessarie per l'approccio zero trust e l'integrazione è difficile. Inoltre, il processo di implementazione di Zero Trust nel framework esistente è piuttosto costoso per le PMI e richiede anche molto tempo. Le organizzazioni devono anche fare i conti con limitazioni di risorse, poiché l'implementazione di nuove tecnologie comporta una pressione sul capitale finanziario e umano. Inoltre, la resistenza culturale è spesso citata come un problema, poiché le persone continuano a utilizzare i metodi di lavoro a loro familiari e ad acquisire le risorse necessarie.

I sei pilastri dell'architettura zero trust, spesso denominati componenti dell'architettura zero trust, includono:

- Verifica continua: Autenticazione e autorizzazione continua di utenti e dispositivi.

- Accesso con privilegi minimi: Limitazione delle autorizzazioni dell'utente al livello base di funzionalità.

- Presupporre la violazione: Presupporre che le violazioni possano verificarsi ovunque durante l'implementazione dei controlli.

- Micro-segmentazione: Utilizzo di sottoreti separate e sicure l'una dall'altra.

- Autenticazione forte: Applicando tecniche di autenticazione multifattoriale e avanzata.

- Visibilità e analisi: supervisione del traffico di rete per identificare le minacce e agire di conseguenza.