Active Directory (AD) è diventato uno degli obiettivi principali degli autori di attacchi incentrati sull'identità. Fortunatamente, esistono diversi strumenti che aiutano i team di sicurezza aziendali ad avere una visibilità più chiara delle loro istanze di Active Directory e ad affrontare eventuali vulnerabilità individuate.

Uno strumento molto utilizzato dagli analisti è il grafico Attack Path, che può essere utilizzato per mostrare i possibili percorsi che un hacker può seguire per passare da un utente standard a un account con privilegi elevati, come un amministratore di dominio.

Sebbene questo tipo di visualizzazione possa essere utile, non può sostituire uno strumento di valutazione di Active Directory che non solo chiude le vulnerabilità, ma incoraggia anche le migliori pratiche. Per illustrare la differenza, in questo post confronteremo entrambi gli approcci in due scenari esemplificativi che rappresentano situazioni comuni riscontrate nelle aziende.

Caso di studio: escalation dei privilegi di base

Nel primo scenario, esamineremo un semplice percorso di attacco e lo confronteremo con i risultati di una valutazione della sicurezza AD per lo stesso problema.

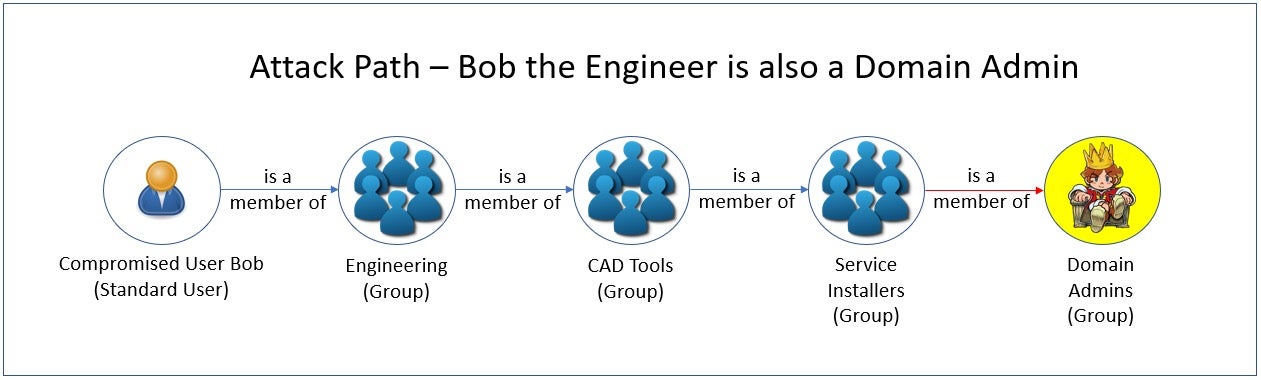

Nel nostro primo esempio, un utente standard compromesso, "Bob", è membro di un gruppo di ingegneri più ampio, che è un sottoinsieme di un gruppo di strumenti CAD. A causa di una configurazione inadeguata e della separazione dei privilegi, questo gruppo è anche membro di un gruppo di installatori di servizi, che a sua volta è membro del gruppo di amministratori di dominio.

Chiaramente, anche se Bob dovrebbe avere solo privilegi di utente standard, questa serie di relazioni annidate consente a un aggressore che compromette l'account di Bob di ottenere i diritti di amministratore di dominio.

A questo punto, esploriamo il contesto che uno strumento di valutazione della sicurezza AD può fornire in una situazione come questa e come gli amministratori potrebbero utilizzare queste informazioni per mitigare il problema e impedire che si ripeta.

Uno strumento di valutazione della sicurezza AD fornirà:

- Un elenco di tutti gli utenti che dispongono di accesso privilegiato. Questo comprenderà tutti i membri dei gruppi nidificati di tutti i gruppi privilegiati.

- Un elenco dei gruppi nidificati all'interno del gruppo privilegiato da rimuovere. Questa è la scorciatoia di cui l'amministratore ha bisogno per mitigare il problema.

- La best practice di non nidificare gruppi all'interno di gruppi privilegiati. Questo elimina i punti di strozzatura, rendendo più difficile che ai membri venga concesso un accesso privilegiato involontario. Questa è la linea guida che l'amministratore deve seguire per prevenire il problema.

Il secondo e il terzo punto sono i più critici. Se rimuovessimo semplicemente il gruppo Service Installers dal gruppo Domain Admins (insieme a qualsiasi altro gruppo che potrebbe essere annidato), l'account utente standard compromesso non sarebbe più un amministratore di dominio. Affrontando la vulnerabilità e seguendo le best practice, gli amministratori non dovrebbero più esaminare i grafici e determinare dove eliminare le appartenenze ai gruppi, rendendo essenzialmente il grafico irrilevante.

Caso di studio: violazione delle credenziali

Esaminiamo un altro semplice percorso di attacco.

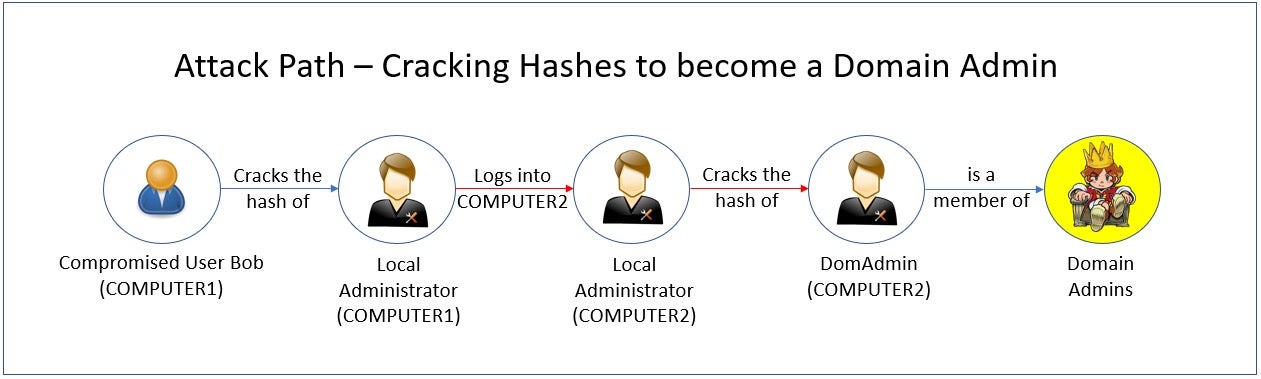

Nel percorso di attacco sopra riportato, il computer di un utente (COMPUTER 1) è stato compromesso. Da lì, un aggressore è riuscito a violare le credenziali dell'account amministratore locale del computer. L'aggressore ha quindi utilizzato la password di quell'account amministratore locale per accedere a un altro computer (COMPUTER 2), che era stato (erroneamente) configurato per facilitare l'amministrazione con le stesse credenziali. Su COMPUTER2, l'autore dell'attacco decifra l'hash dell'account amministratore di dominio, elevando con successo il proprio accesso.

Uno strumento di valutazione della sicurezza di Active Directory può mitigare rapidamente questo rischio trasmettendo le seguenti informazioni a un analista:

- LAPS (Local Administrator Password Solution) non è stato rilevato come configurato in Active Directory. Se lo fosse stato, avrebbe impedito all'autore dell'attacco di passare da COMPUTER1 a COMPUTER2 utilizzando la stessa password di amministratore locale. È buona norma assicurarsi che ogni account amministratore locale abbia una password diversa e a rotazione. LAPS soddisferebbe questa esigenza.

- Un account amministratore di dominio aveva effettuato l'accesso a una workstation in passato, lasciando un hash che l'autore dell'attacco avrebbe potuto utilizzare. La best practice raccomandata in questo caso è quella di utilizzare gli account di amministratore di dominio solo per accedere ai controller di dominio e di cancellare tutti gli hash sulle workstation e sui server membri.

Seguendo le misure di mitigazione e le best practice raccomandate da uno strumento di valutazione della sicurezza AD, un amministratore può eliminare il potenziale percorso di attacco di un aggressore e impedire che questi sfrutti tali configurazioni errate e vulnerabilità.

Rischi di Active Directory che i percorsi di attacco non rilevano

I percorsi di attacco sono creati per mostrare attacchi noti, mentre la chiusura delle vulnerabilità elimina sia questi che, spesso, anche i vettori sconosciuti. Di conseguenza, è più importante eliminare le vulnerabilità e seguire le best practice.

Le immagini che i percorsi di attacco dipingono sono una rappresentazione incompleta dell'effettiva situazione di sicurezza di Active Directory. I grafici che mostrano come l'organizzazione potrebbe essere vulnerabile non sono efficaci quanto gli strumenti in grado di garantire che l'infrastruttura AD non sia esposta né lo sarà in futuro.

Di seguito sono riportati alcuni esempi di attacchi che non sarebbero adatti per grafici elaborati dei percorsi di attacco, ma è fondamentale per una valutazione della sicurezza AD rilevarli tutti.

- Attacchi di forza bruta alle password – Una valutazione dovrebbe rilevare le credenziali che utilizzano password comunemente note, parole del dizionario o tentativi di inserire ogni possibile combinazione di caratteri fino a quando la password non viene "indovinata".

- Esposizioni a deleghe senza restrizioni – Quando un oggetto utente o computer AD è stato delegato a un servizio qualsiasi utilizzando Kerberos. Se compromesso, ciò può consentire all'autore dell'attacco di impersonare l'account autenticato su qualsiasi servizio.

- Protezione di Active Directory dagli attacchi AdminSDHolder – Aggiunta di utenti o gruppi al modello AdminSDHolder in Active Directory che viene "apposizionato" su ogni ACL di utenti e gruppi privilegiati, conferendo loro diritti su tali account.

Singularity™ Identity Posture Management esegue la scansione dell'ambiente Active Directory alla ricerca di vulnerabilità come queste e molte altre, guidando gli amministratori su come mitigarle e garantendo le migliori pratiche per prevenirle in futuro.

Ridurre il rischio di identità in tutta l'organizzazione

Rilevate e rispondete agli attacchi in tempo reale con soluzioni olistiche per Active Directory ed Entra ID.

Richiedi una demoConclusion

Sebbene gli Attack Path siano grafici interessanti che possono fornire agli amministratori informazioni utili su come potrebbero verificarsi potenziali attacchi alla rete, essi non sostituiscono un approccio proattivo che elimini le vulnerabilità note e applichi le migliori pratiche. Singularity Identity Posture Management individua le vulnerabilità e guida gli amministratori a risolverle e mantenerle risolte.

"Domande frequenti sulla valutazione della sicurezza di Active Directory

Una valutazione della sicurezza AD è un'analisi dettagliata della configurazione, delle autorizzazioni, dei criteri di gruppo e delle impostazioni dell'account del dominio per individuare eventuali punti deboli. Esamina la struttura di utenti, computer e gruppi, verifica la presenza di diritti impropri o oggetti obsoleti e simula scenari di attacco. È possibile utilizzare i risultati ottenuti per rafforzare AD prima che gli aggressori sfruttino le vulnerabilità.

Una valutazione della sicurezza AD mira a scoprire configurazioni errate e autorizzazioni rischiose che potrebbero consentire agli aggressori di muoversi lateralmente, aumentare i privilegi o raccogliere credenziali. Mappando le relazioni di fiducia, valutando gli ACL e testando i percorsi di attacco, è possibile dare priorità alle correzioni e ridurre la superficie di attacco della propria organizzazione prima che emergano minacce reali.

I grafici dei percorsi di attacco visualizzano i potenziali percorsi che un aggressore potrebbe seguire attraverso AD in base alle autorizzazioni attuali. Una valutazione della sicurezza AD va oltre: verifica le impostazioni di configurazione, controlla la conformità con le linee guida di sicurezza e testa tali percorsi nella pratica. Combina l'analisi statica con test pratici per convalidare quali percorsi di attacco sono effettivamente sfruttabili.

La semplice visualizzazione dei possibili percorsi di attacco non consente di sapere se controlli come gli ACE "deny" o gli avvisi di monitoraggio li bloccano. Una valutazione AD testa le configurazioni nel tuo ambiente live, segnala le impostazioni obsolete e verifica quali percorsi funzionano realmente.

Questa prova pratica ti aiuta a concentrarti sulle modifiche che fermeranno gli exploit reali invece di inseguire ogni rischio teorico.

In un caso, una valutazione ha scoperto un account di servizio dimenticato con privilegi di amministratore di dominio concatenati attraverso un ACL obsoleto. La rimozione di quel collegamento ha impedito a un aggressore di agire. In un altro caso, i controlli di audit hanno rilevato gruppi nidificati che concedevano ampi diritti agli appaltatori: la rimozione di tali appartenenze ha chiuso i percorsi di escalation dei privilegi che un avversario aveva pianificato di sfruttare.

Le valutazioni AD rilevano ACL eccessivamente permissive, deleghe senza restrizioni, account obsoleti o con privilegi elevati, ticket di servizio esposti, impostazioni Kerberos deboli e lacune nella sicurezza dei criteri di gruppo. Individuano inoltre la mancanza di gestione delle patch sui controller di dominio, configurazioni LDAPS/TLS deboli e collegamenti di replica non monitorati che gli aggressori utilizzano spesso per accedere in modo furtivo.

Gli strumenti di valutazione possono estrarre credenziali con hash da LSASS, simulare il Kerberoasting per richiedere ticket di servizio e testare chiavi Kerberos deboli. Evidenziano quali account utilizzano crittografia reversibile o non dispongono di entità di servizio rafforzate. Individuando questi obiettivi, è possibile reimpostare le password, richiedere una crittografia più forte e bloccare le richieste di ticket che alimentano il cracking offline.

AD è fondamentale per il modello di affidabilità della rete: se viene compromesso, gli aggressori ottengono un ampio accesso. La visibilità su ogni ACL, impostazione di delega e configurazione del controller di dominio mostra dove potrebbero verificarsi escalation di privilegi o movimenti laterali. Senza un quadro chiaro, si è costretti a ipotizzare i rischi e si potrebbero trascurare percorsi di attacco nascosti fino a quando non è troppo tardi.

È necessario eseguire valutazioni complete della sicurezza AD almeno trimestralmente o dopo modifiche importanti come migrazioni, aggiornamenti del controller di dominio o fusioni. Nel frattempo, controllare mensilmente le aree chiave: appartenenza a gruppi privilegiati, modifiche GPO e registri di audit. Una cadenza regolare aiuta a individuare nuove configurazioni errate prima che gli aggressori le scoprano.

Aggiornate regolarmente i vostri dati sulle vulnerabilità e utilizzate strumenti avanzati di automazione della sicurezza. Abilitate il monitoraggio continuo delle minacce, il monitoraggio basato su grafici e l'identità e date priorità alle vostre risorse più critiche. Utilizzate framework di intelligence sulle minacce e migliorate la visibilità negli ambienti multi-cloud utilizzando le soluzioni di sicurezza basate sull'intelligenza artificiale di SentinelOne.