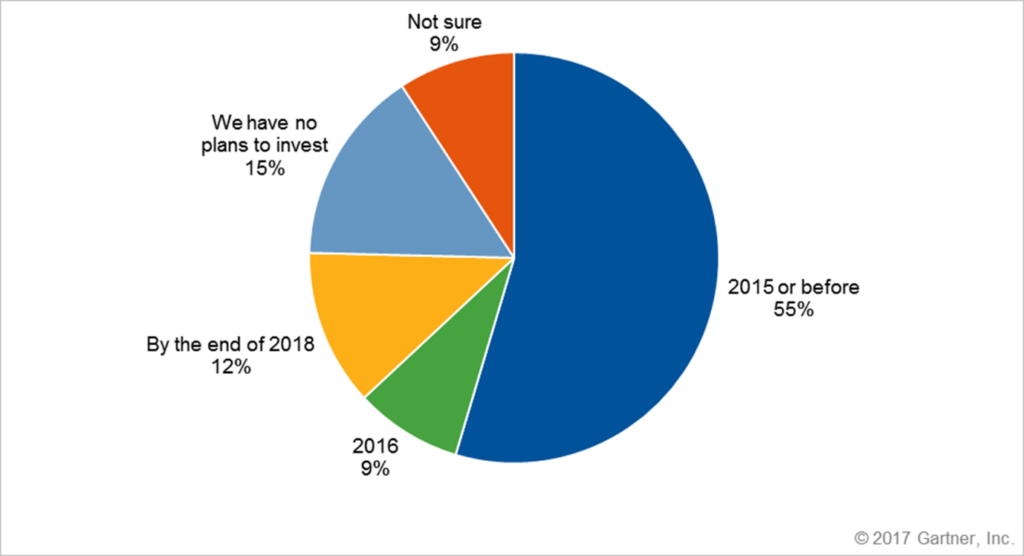

Negli ultimi anni, le implementazioni VDI (Virtual Desktop Infrastructure) sono diventate più comuni che mai. La VDI non ha sostituito l'intero mercato dei desktop come alcuni avevano previsto, ma sempre più aziende hanno adottato ambienti VDI grazie ai numerosi vantaggi operativi che offrono. Secondo Gartner, le grandi aziende stanno adottando la VDI a ritmi elevati e solo il 15% non ha intenzione di investire in questa tecnologia.

Utilizzo della VDI (a livello mondiale, minimo 50 FTE IT)

Diversi settori verticali si distinguono per quanto riguarda l'adozione della VDI tra le grandi imprese. Uno di questi è il settore sanitario, a causa della natura mobile delle mansioni cliniche e della dipendenza dalle cartelle cliniche elettroniche. Un altro esempio è il settore dei servizi finanziari, che ha una storia di utilizzo attivo della VDI.

Anche il settore dell'istruzione e quello pubblico stanno registrando una forte domanda. Le scuole devono risolvere il problema della VDI per i laboratori degli studenti, ma il principale ostacolo a una maggiore adozione della VDI nel settore dell'istruzione rimane il costo.

La necessità di proteggere la VDI

I rischi comuni che incidono sui dati continuano a prevalere negli ambienti VDI: ransomware, ingegneria sociale, download drive-by, sniffing di rete, sfruttamento delle vulnerabilità, minacce interne, escalation dei privilegi e malware. Alcuni sostengono che la VDI sia un'opzione più sicura, principalmente perché è possibile terminare le istanze VDI una volta completate, ma lo stato di sicurezza complessivo è forte quanto il suo anello più debole e le implementazioni VDI tendono ad essere proprio così per diversi motivi:

- Patching richiedono l'aggiornamento dell'immagine golden e non sono quindi rapidi.

- Le implementazioni VDI cercano comunemente di consumare il minor numero possibile di risorse, quindi gli amministratori cercano di ridurre la quantità di software distribuito, a scapito della protezione.

- Il fattore umano: gli utenti tendono ad essere meno consapevoli delle implicazioni di sicurezza quando utilizzano la VDI, poiché spesso non sono proprietari del sistema e lo utilizzano solo per una sessione temporanea. [perché?]

Approcci VDI

Nel mondo dell'infrastruttura desktop virtuale esistono due approcci fondamentali: persistente e non persistente.

VDI persistente

VDI persistente significa una sessione virtuale, ma gli utenti hanno un desktop dove possono salvare file, modificare la configurazione e personalizzare a piacimento. In background, ogni desktop funziona da un'immagine disco separata. Questi tipi di desktop consentono la personalizzazione, ma richiedono più spazio di archiviazione e backup rispetto ai desktop non persistenti, descritti di seguito. Gli utenti che effettuano l'accesso quotidianamente preferiscono di gran lunga questo approccio, ma esso riduce alcuni dei vantaggi della VDI, come il risparmio sui costi di archiviazione, la facilità di applicazione delle patch e la visibilità sulle risorse.

VDI non persistente

Molti sostenitori della VDI sostengono che i desktop non persistenti siano la soluzione ideale perché più facili da gestire rispetto alla VDI persistente. Con la soluzione non persistente, un'unica immagine disco viene condivisa tra più utenti. Quando ogni utente effettua l'accesso, ottiene un clone del desktop master condiviso, che viene poi personalizzato su richiesta con la virtualizzazione delle applicazioni (Microsoft App-V, VMware ThinApp, ecc.) o con la virtualizzazione dell'ambiente utente (AppSense, RES, ecc.).

Questo approccio offre molti vantaggi, come la garanzia di un successo al 100% con un programma di gestione delle patch, ma la mancanza di persistenza può anche influire sugli utenti, che non possono salvare i file localmente o eseguire altre operazioni, come modificare lo sfondo del desktop o installare nuove applicazioni.

Altre tendenze

In molti casi, le aziende scelgono una modalità ibrida: eseguono immagini non persistenti ma consentono l'archiviazione dedicata per diverse applicazioni.

Un'altra tendenza in crescita è il DaaS (Desktop-as-a-Service), in cui le sessioni risiedono nel cloud. Un terzo ospita quindi il backend dell'infrastruttura desktop virtuale di una distribuzione. Si può notare un crescente interesse da parte dei grandi fornitori che offrono DaaS (Microsoft Azure, Amazon WorkSpace). Altri approcci tradizionali di VDI on-premise includono Citrix con i suoi prodotti XenDesktop/XenApp e VMware con la sua linea di prodotti HorizonView.

Indipendentemente dall'implementazione scelta, è necessario tenere conto dei seguenti elementi:

6 fattori chiave da considerare per la sicurezza VDI

Per soddisfare le esigenze di sicurezza, gestibilità e prestazioni, il software di sicurezza deve soddisfare i seguenti parametri di riferimento prima dell'implementazione della VDI:

1. Non accontentarti di affidarti agli aggiornamenti

Come accennato, alcuni scenari VDI come quelli "non persistenti" terminano ogni singola sessione e ripartono sempre dall'immagine di base. I prodotti che si basano sugli aggiornamenti creeranno una "tempesta AV" ogni volta che gli utenti effettuano l'accesso, poiché richiedono un aggiornamento. I prodotti che si basano sugli aggiornamenti per la sicurezza devono superare la sfida di nuove sessioni che iniziano più e più volte e poi cercano di aggiornarle. Una volta terminata una sessione, questo circolo vizioso si ripete, consumando larghezza di banda, risorse e influendo sulla produttività. Per questi motivi, l'implementazione di prodotti di sicurezza è stata tradizionalmente piuttosto complessa negli ambienti VDI.

2. Richiedere facilità di gestione ed evitare voci duplicate

La facilità di gestione è un altro fattore critico. Negli ambienti VDI, le convenzioni di denominazione dei dispositivi non possono essere garantite o standardizzate. La maggior parte dei fornitori di VDI consente di impostare convenzioni di denominazione, ma i nomi spesso si ripetono con le nuove sessioni. Pertanto, i prodotti AV, che si basano sui nomi dei dispositivi per identificare gli utenti e i parametri della console, vedono collisioni che causano sia inutili sforzi operativi che un impatto sugli utenti finali. Un altro criterio importante è la capacità di disattivazione automatica. Un prodotto AV che gestisce la VDI senza ritirare le sessioni chiuse porta a numerosi "dispositivi fantasma" che rendono distorta la visione operativa e impossibile gestire le risorse in modo efficace su larga scala.

3. Sono necessarie scansioni dell'immagine di base

L'ultima cosa che si desidera quando si implementa una configurazione VDI è introdurre malware in ogni istanza. Se non si garantisce che l'immagine golden sia impeccabile, si corre un rischio considerevole. I prodotti che si basano esclusivamente sulla "visione" del malware rilasciato sul disco o che si limitano a controllare l'esecuzione dei file non sono sufficienti per questa superficie di attacco, lasciando vulnerabile l'ambiente VDI.

4. Richiedere protezione e funzionalità equivalenti

Alcuni fornitori offrono agenti dedicati per VDI, sebbene con funzionalità limitate. Ciò espone gli ambienti VDI al rischio di attacchi. A parte la comodità per il fornitore di antivirus, non vi è alcun motivo per avere una copertura VDI limitata. Cercate fornitori che non scendano a compromessi e siano in grado di offrire protezione completa, visibilità e capacità di risposta. Gli endpoint VDI dovrebbero anche essere superfici in cui gli analisti SOC possono cercare le minacce, perché se viene identificata un'attività sospetta, è necessario arrivare alla radice dell'attività sospetta per trovare la vera traccia dell'infezione.

5. Calcolare i costi reali

Esistono due modelli di licenza comuni:

- Modello di licenza simultanea (pagamento in base all'utilizzo) – Si paga per il numero massimo di utenti che utilizzano il software in parallelo. La licenza per utenti simultanei consente di acquistare il software a un costo inferiore, poiché il numero massimo di utenti simultanei che si prevede utilizzeranno il software in un dato momento (tutti gli utenti connessi contemporaneamente) è solo una parte del totale degli utenti del sistema impiegati in un'azienda. Ad esempio, per 5.000 utenti che lavorano in 2 turni, sono necessarie solo 2.500 licenze.

- Modello di licenza per postazione (pagamento per ogni utente) – Ogni postazione consuma una licenza – in base al numero di singoli utenti che hanno accesso all'infrastruttura VDI. Ad esempio, una licenza per 5.000 utenti significa che fino a 5.000 utenti nominativi possono accedere al software.

Naturalmente, cercate un modello di licenza simultanea, poiché ridurrà i vostri costi.

6. L'impatto sulle prestazioni è importante

Uno dei vantaggi della VDI è la riduzione dei costi hardware e costi operativi. Se si finisce con una soluzione AV che richiede l'allocazione di risorse come se fosse un dispositivo fisico, si perde uno dei valori fondamentali dell'utilizzo della VDI. Un altro aspetto che influenzerà la VDI prestazioni è il numero di applicazioni che è necessario installare sull'immagine di base. Optate per soluzioni di protezione degli endpoint leggere e robuste, in modo che la potenza del computer e l'esperienza/produttività dell'utente finale non siano compromesse dall'esecuzione dell'antivirus. Evita soluzioni con più agenti, poiché comportano un maggiore consumo di risorse.

Perché scegliere SentinelOne

L'agente autonomo SentinelOne soddisfa e supera tutti i criteri sopra indicati. Si tratta di una soluzione efficiente per soddisfare la crescente domanda di virtualizzazione dei desktop, inclusi thin client, app a più livelli e altri scenari VDI. Non richiede aggiornamenti e non dipende da firme o altri requisiti antivirus legacy. SentinelOne supporta in modo nativo tutti i comuni scenari VDI senza compromettere la funzionalità o la protezione, tra cui:

- Virtualizzazione desktop: ospita un sistema operativo desktop in una VM su un server centralizzato. Esempi di software di virtualizzazione delle applicazioni aziendali includono Citrix XenDesktop, Microsoft App-V, VMware Horizon e Systancia AppliDis.

- Servizi terminal: Componente di virtualizzazione di elaborazione e presentazione basato su server per accedere ad applicazioni e dati su un computer remoto tramite una rete. Esempi includono Microsoft Windows RDP e Citrix XenApp.

- Desktop-as-a-Service: Virtualizzazione desktop remota da SaaS Cloud computing. Esempi di Desktop as a Service aziendale sono Horizon DaaS di VMware e WorkSpaces di Amazon.

[1] Gartner, Market Trends: La domanda di VDI è in crescita, ma non tutti avranno successo, di Michael Warrilow e Nathan Hill, aprile 2017, https://www.gartner.com/document/code/325320

SentinelOne supporta i seguenti provider virtuali:

- VMware vSphere

- VMware Workstation

- VMware Fusion

- VMware Horizon

- Citrix XenApp

- Citrix XenDesktop

- Amazon WorkSpaces

- Microsoft Hyper-V

- Oracle VirtualBox

Ridurre il rischio di identità in tutta l'organizzazione

Rilevate e rispondete agli attacchi in tempo reale con soluzioni olistiche per Active Directory ed Entra ID.

Richiedi una demoConclusione

La sicurezza VDI combina la sicurezza degli endpoint, la segmentazione della rete, la crittografia dei dati e i controlli di accesso. Esistono molti approcci, ma i migliori sono quelli che funzionano per la vostra infrastruttura. La sicurezza VDI offre molti vantaggi, ma il più importante è la possibilità di rendere la vostra organizzazione a prova di futuro. SentinelOne può semplificare il vostro percorso verso la sicurezza VDI e diventare un partner prezioso in tal senso. Provate i nostri servizi e scoprite come possiamo aiutare la vostra organizzazione oggi stesso.

Domande frequenti sulla sicurezza VDI

L'infrastruttura desktop virtuale (VDI) consente di eseguire ambienti desktop su server remoti anziché su macchine locali. Gli utenti si connettono tramite una rete per accedere a un desktop Windows o Linux completo da qualsiasi luogo.

La VDI centralizza la gestione dei desktop, quindi le patch di sicurezza e le configurazioni risiedono sul server. Si continua a interagire con uno spazio di lavoro familiare, ma i dati non lasciano mai il data center, riducendo l'esposizione sui dispositivi endpoint.

La sicurezza VDI è importante perché i desktop funzionano su server centralizzati, rendendoli obiettivi di alto valore. Se gli aggressori violano un host VDI, potrebbero accedere a molti ambienti utente contemporaneamente. Una sicurezza adeguata impedisce la diffusione di malware tra le sessioni e protegge i dati aziendali dalla copia su endpoint non protetti.

Una solida difesa VDI garantisce inoltre la conformità alle politiche di gestione dei dati e protegge i lavoratori remoti, mantenendo sicura l'intera infrastruttura.

Innanzitutto, applicare l'autenticazione a più fattori per ogni connessione al gateway VDI. Segmentare le reti in modo che le interfacce di gestione non siano esposte agli utenti. Mantenere aggiornati con le patch gli hypervisor, i broker di connessione e le immagini guest. Applicare diritti utente con privilegi minimi all'interno dei desktop virtuali.

Utilizzare agenti di sicurezza degli endpoint e monitorare l'attività delle sessioni per rilevare eventuali anomalie. Eseguire regolarmente il backup delle immagini critiche e testare le procedure di ripristino per garantire un recupero rapido in caso di necessità.

Una rete privata virtuale (VPN) crea un tunnel crittografato tra il dispositivo e una rete, estendendo l'accesso locale ma lasciando i dati sull'endpoint. La VDI fornisce l'intero desktop da un server sicuro senza memorizzare i dati localmente.

La VPN protegge il traffico; la VDI salvaguarda la posizione dei dati. Con la VPN, gli endpoint continuano a eseguire le applicazioni; con la VDI, le app vengono eseguite sul server, isolandole dai dispositivi degli utenti potenzialmente compromessi.

La VDI centralizza l'esecuzione e l'archiviazione, quindi i file sensibili non risiedono mai sui dispositivi degli utenti. È possibile controllare le istantanee e le autorizzazioni degli utenti a livello di server, limitando le modifiche non autorizzate. Se un endpoint viene infettato, la minaccia può essere contenuta all'interno di quella sessione.

È possibile ripristinare immediatamente le immagini per eliminare il malware. La registrazione centralizzata offre una visibilità completa delle azioni degli utenti, aiutando a rilevare e rispondere rapidamente agli eventi di sicurezza.

Gli strumenti di sicurezza per VDI includono agenti di rilevamento e risposta degli endpoint (EDR) installati su desktop virtuali, firewall di segmentazione della rete e piattaforme di microsegmentazione. Le soluzioni di gestione delle identità e degli accessi (IAM) aggiungono controlli di accesso sicuri.

Per i VDI ospitati nel cloud, sarà inoltre necessario utilizzare broker di sicurezza per l'accesso al cloud (CASB) e sistemi di rilevamento delle intrusioni (IDS). Soluzioni di backup e ripristino di emergenza per proteggere le immagini importanti. Gli scanner di vulnerabilità possono anche aiutare a mantenere aggiornati i dispositivi.

I rischi includono server broker configurati in modo errato o porte di gestione esposte, che gli aggressori possono sfruttare. Le immagini desktop obsolete senza patch aprono vulnerabilità. Gli hypervisor condivisi possono portare a exploit "noisy neighbor" se l'isolamento fallisce. L'autenticazione debole consente l'accesso a utenti non autorizzati. Un monitoraggio inadeguato nasconde i movimenti laterali.

Infine, test di backup insufficienti significano che non è possibile ripristinare rapidamente il sistema dopo una violazione, prolungando i tempi di inattività e la potenziale perdita di dati.

Iniziare con controlli di accesso granulari e applicare un'autenticazione forte e multifattoriale. Segmentare la gestione e le reti degli utenti. Automatizza l'applicazione delle patch agli hypervisor e alle immagini desktop. Implementa l'EDR e il monitoraggio continuo all'interno di ogni desktop virtuale. Utilizza archiviazione crittografata e protocolli sicuri per tutto il traffico.

Esegui regolarmente il backup e il test delle immagini golden. Forma gli utenti sui rischi di phishing e limita l'accesso locale alle USB o agli appunti per impedire la fuga di dati.