La sicurezza dell'identità è fondamentale per salvaguardare le identità degli utenti e le informazioni sensibili. Questa guida esplora i principi della sicurezza dell'identità, tra cui l'autenticazione, l'autorizzazione e la gestione degli accessi.

Scopri l'importanza di implementare misure di sicurezza dell'identità robuste per prevenire accessi non autorizzati e violazioni dei dati. Comprendere la sicurezza dell'identità è essenziale per le organizzazioni al fine di proteggere le proprie risorse digitali e mantenere la fiducia degli utenti.

Che cos'è la sicurezza delle identità?

Che cos'è la sicurezza delle identità?

La sicurezza delle identità è il processo che prevede l'adozione di strumenti di gestione delle superfici di attacco delle identità (ID-ASM) e di rilevamento e risposta alle minacce alle identità (ITDR) per individuare furti di credenziali, abusi di privilegi, attacchi ad Active Directory, autorizzazioni rischiose e altri metodi che creano percorsi di attacco.

La sicurezza delle identità e la capacità di rilevare e rispondere agli attacchi basati sulle identità sono fondamentali nel panorama della sicurezza informatica. ID-ASM e ITDR forniscono alle organizzazioni i mezzi per individuare e correggere tutte le vulnerabilità relative alle credenziali e ai diritti, rilevando le minacce in tempo reale provenienti dai cybercriminali e prevenendo l'esposizione.

Tali esposizioni includono credenziali memorizzate su endpoint e configurazioni errate di Active Directory che consentono ai cybercriminali di estrarre informazioni o condurre attacchi in ambienti cloud.

Sicurezza delle identità: ITDR vs IAM

Gestione delle identità e degli accessi (IAM), che si concentra sul provisioning, la connessione e il controllo dell'accesso alle identità, è solo il punto di partenza della sicurezza delle identità.

L'IAM è un framework di politiche e tecnologie che garantisce che le persone giuste abbiano accesso alle risorse giuste al momento opportuno e per i motivi corretti. Gli strumenti IAM gestiscono le informazioni sull'identità degli utenti, definiscono e applicano le politiche di sicurezza, controllano gli accessi e forniscono funzionalità di single sign-on.

Sebbene l'IAM contribuisca spesso a ridurre i rischi di accesso legati all'identità, le politiche, le procedure e la tecnologia non sono in genere create pensando alla sicurezza. È qui che la sicurezza delle identità e l'IAM differiscono.

Idealmente, la copertura dovrebbe estendersi oltre l'autenticazione iniziale e il controllo degli accessi ad altri aspetti dell'identità, come credenziali, privilegi, diritti e i sistemi che li gestiscono, dalla visibilità all'esposizione al rilevamento degli attacchi. Ciò può essere fatto attraverso l'ITDR.

L'ITDR e i rilevamenti basati sul cyber deception possono migliorare le piattaforme XDR, correlando ulteriori dati sugli attacchi e attivando azioni di risposta agli incidenti.

Le soluzioni ITDR aggiungono livelli di difesa rilevando e rispondendo in modo efficiente agli attacchi basati sull'identità. Si tratta di un metodo di sicurezza che offre visibilità sull'uso improprio delle credenziali e delle identità, sulle attività di escalation dei privilegi e sull'esposizione dei diritti e si estende dall'endpoint all'Active Directory e agli ambienti multi-cloud.

Dal punto di vista dei vettori di attacco, Active Directory (AD) è un asset di alto valore e un obiettivo ovvio. AD è il luogo in cui l'identità e i suoi elementi chiave esistono naturalmente, motivo per cui è nel mirino degli aggressori e rappresenta una delle principali preoccupazioni in materia di sicurezza. Inoltre, poiché la migrazione al cloud continua rapidamente, sorgono ulteriori sfide di sicurezza poiché i team IT si muovono rapidamente per fornire risorse nei loro ambienti.

Quando le vulnerabilità di AD si combinano con la tendenza del cloud alla configurazione errata, la necessità di un ulteriore livello di protezione oltre al provisioning e alla gestione degli accessi diventa molto più evidente.

Sfortunatamente, un IAM può rappresentare un singolo punto di errore se viene compromesso. Pertanto, affidare allo stesso sistema di sicurezza la gestione dell'infrastruttura e la verifica del corretto funzionamento del sistema non è sicuro. Questo è ciò che rende l'ID-ASM un'aggiunta così importante alle pratiche di sicurezza informatica di un'organizzazione.

Perché la sicurezza delle identità è importante? Vantaggi dell'ID-ASM e dell'ITDR

Gli aggressori prendono di mira le lacune nella gestione delle identità e degli accessi per ottenere un punto d'appoggio all'interno di ambienti affidabili e avanzare lateralmente alla ricerca di obiettivi di alto valore. La sicurezza delle identità è essenziale perché colma le lacune nell'IAM e nella sicurezza standard proteggendo le identità e i sistemi che le gestiscono.

Protegge le identità e i sistemi di gestione delle identità

I criminali informatici trovano scappatoie e manipolano i sistemi di identità digitale deboli per le loro attività. Questi aggressori si muovono lateralmente attraverso la rete di un'organizzazione e aggirano facilmente il sistema di gestione delle identità se la sicurezza delle identità è carente.

Nella sicurezza informatica, il movimento laterale si riferisce al movimento di un aggressore all'interno della rete della vittima per ottenere l'accesso a dati sensibili. Questo viene fatto in genere per estendere la portata dell'attacco e trovare nuovi sistemi o dati che possono essere compromessi.

La sicurezza dell'identità può prevenire gli attacchi di movimento laterale rallentando l'avanzata degli avversari nascondendo obiettivi di valore o confondendoli con esche, bloccando il ransomware e mantenendo al contempo i dati di produzione (locali, di rete e cloud) nascosti in modo sicuro, rendendo inutili per l'aggressore le attività non autorizzate di ricognizione della rete e di fingerprinting.

ID-ASM e ITDR aiutano anche a proteggere l'infrastruttura di gestione delle identità e a verificare che il sistema di identità funzioni correttamente, consentendo all'organizzazione di:

- Riconoscere e comprendere il comportamento degli aggressori che prendono di mira server di dominio cruciali.

- Proteggere Active Directory e le credenziali privilegiate dal furto nascondendole agli aggressori informatici e sostituendole con imitazioni e esche.

- Identificare le compromissioni degli account di servizio che forniscono ai cybercriminali accesso a privilegi più elevati sugli endpoint.

- Determinare quali accordi di delega ed errori dell'elenco di controllo degli accessi offrono agli account diritti più elevati senza l'appartenenza appropriata.

- Proteggere gli utenti, i servizi e gli account di sistema di alto valore dalle tecnologie compromettenti.

- Raddoppiare i sistemi di sicurezza perché le misure di sicurezza IAM non proteggono adeguatamente i sistemi di gestione delle identità dell'organizzazione.

Colma le lacune nell'IAM

I cybercriminali avanzati sfruttano attivamente le lacune nelle infrastrutture di gestione delle identità e degli accessi (IAM) perché i sistemi IAM sono progettati principalmente per la gestione, non per la sicurezza.

Sebbene alcuni strumenti IAM si siano dimostrati efficaci contro gli attacchi informatici, la maggior parte di essi ha concentrato la propria tecnologia sul miglioramento dell'autenticazione degli utenti, ampliando così la superficie di attacco per una componente cruciale dell'architettura di sicurezza informatica.

Identity Security riconosce questi difetti e opera per colmare le lacune nell'IAM. Una soluzione ID-ASM standard protegge l'intera infrastruttura di identità dell'organizzazione rimuovendo i privilegi eccessivi e rilevando le anomalie nell'utilizzo dei privilegi.

Qualsiasi organizzazione può trarre vantaggio dagli strumenti di sicurezza delle identità che proteggono continuamente le sue identità, le risorse, i privilegi di accesso e le attività. SentinelOne è diventato il primo XDR a includere nativamente la sicurezza delle identità per endpoint, infrastruttura delle identità (Active Directory) e ambienti cloud.

Rilevando gli attacchi AD in tutta l'azienda, allontanando gli aggressori dai gioielli della corona AD, nascondendo e negando l'accesso ai dati memorizzati localmente e nel cloud e rendendo estremamente difficile il movimento laterale per gli aggressori, la piattaforma Singularity Identity di SentinelOne mette fine all'uso improprio delle credenziali attraverso la difesa in tempo reale dell'infrastruttura delle organizzazioni.

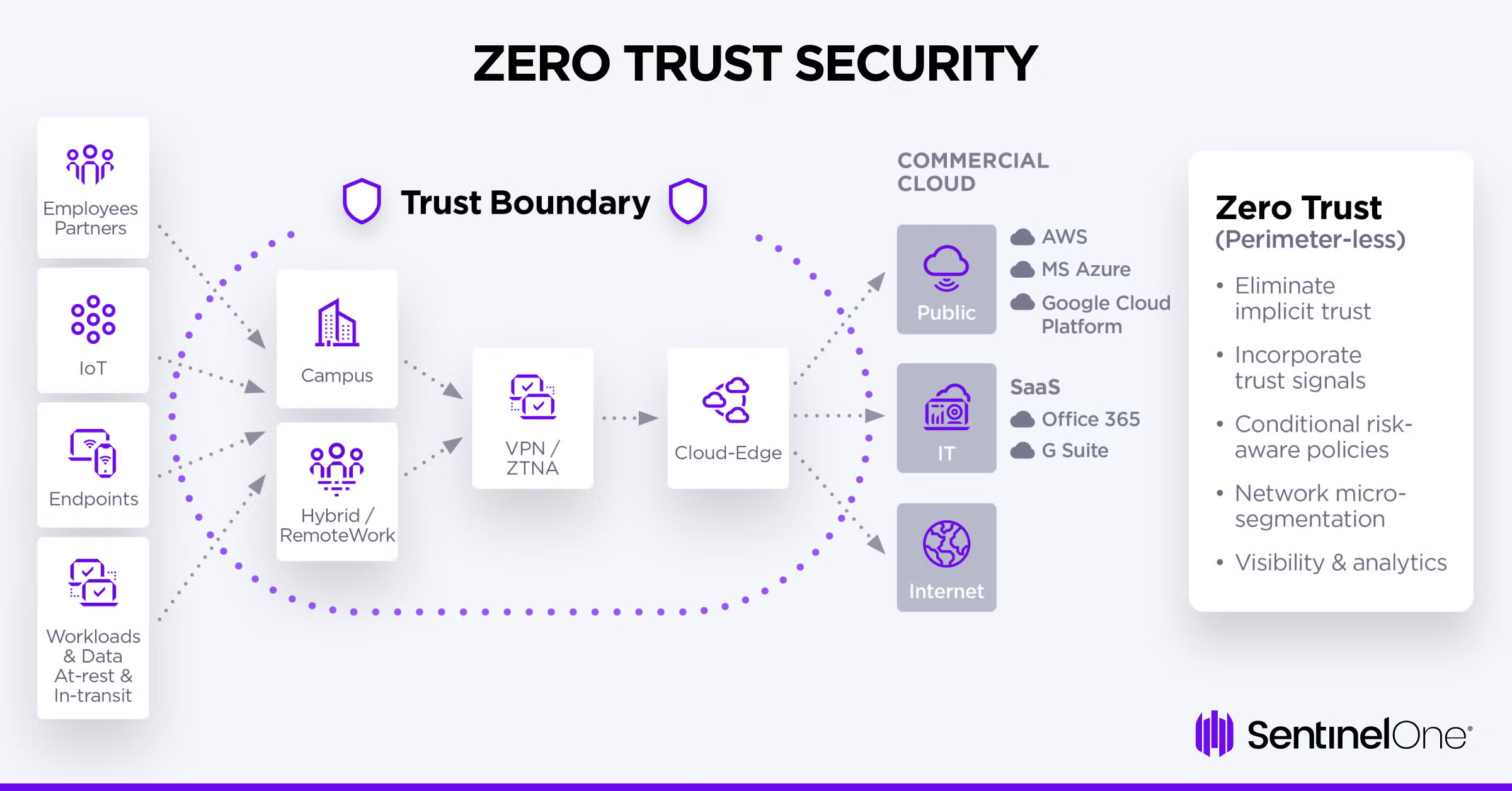

Incorpora l'architettura Zero Trust

Zero Trust è un approccio che dà priorità alla sicurezza partendo dal presupposto che nulla è affidabile fino a quando non viene verificato. In altre parole, il concetto di progettazione zero trust elimina ogni "fiducia" dall'architettura di rete di un'organizzazione, partendo dal presupposto che esistono criminali informatici all'interno e all'esterno di una rete. Il messaggio principale alla base della progettazione può essere riassunto nella frase "non fidarti mai, verifica sempre".

Zero Trust è un framework di sicurezza informatica che mira a rafforzare l'infrastruttura IAM e a gestire applicazioni, dati, dispositivi, trasporti/sessioni e fiducia degli utenti. Il design incentrato sulla tecnologia presuppone che non vi siano vantaggi di rete regolari e rafforza i sistemi di gestione delle identità, in particolare quelli implementati in ambienti multi-cloud.

Un sistema di sicurezza delle identità standard dispone di un Zero Trust Architecture (ZTA) per proteggere il sistema di identità in tutti i possibili punti di violazione. Ciò rende fondamentale proteggere la rete nel modo più completo possibile dai criminali informatici.

ZTA risolve il problema dei punti di violazione implementando un'autorizzazione granulare e sicura in prossimità delle risorse, sia locali che basate su cloud, a seconda della politica di accesso definita dall'organizzazione.

Previene le violazioni dei dati

Le violazioni dei dati sono una preoccupazione significativa per le organizzazioni poiché possono portare alla perdita di dati sensibili.

Individuando gli elementi nascosti nella rete che consentono il movimento laterale, tra cui superfici esposte, credenziali orfane e violazioni delle politiche, le migliori piattaforme di sicurezza delle identità forniscono ai team di sicurezza e IT le informazioni necessarie per chiudere in modo proattivo i percorsi verso le risorse critiche o aggiungere elementi di inganno per rafforzare le loro difese.

Il miglior software di sicurezza delle identità fornisce credenziali false per attirare i criminali informatici e indurli a rivelarsi, fornendo preziose informazioni sulle minacce.

Ridurre il rischio di identità in tutta l'organizzazione

Rilevate e rispondete agli attacchi in tempo reale con soluzioni olistiche per Active Directory ed Entra ID.

Richiedi una demoCaratteristiche dei migliori sistemi di sicurezza dell'identità

I sistemi di sicurezza dell'identità più efficaci, come SentinelOne, dispongono di specifiche funzionalità ITDR che consentono al vostro AD di resistere agli attacchi diretti.

Supporta il tuo ZTA

I sistemi di sicurezza delle identità affidabili sono spesso dotati di un'architettura zero trust che:

- Limita la fiducia implicita nelle applicazioni e nelle risorse di dati con funzioni di gestione controllata degli accessi.

- Identifica le esposizioni delle identità su endpoint, Active Directory e il sistema cloud per ridurre il rischio complessivo di attacchi.

- Rileva gli attacchi all'identità provenienti da endpoint o dai controller di dominio.

- Avvisa in caso di violazioni dell'affidabilità dell'identità, limitando l'accesso solo alle applicazioni affidabili o convalidate per specifici moduli di dati all'interno del contesto utente.

Difende l'identità a livello di controller di dominio e endpoint

Un eccellente sistema di sicurezza dell'identità dovrebbe:

- Proteggere i controller di dominio dagli attacchi in tempo reale.

- Ampliare l'ambito dei dispositivi potenzialmente compromessi per includere hardware gestito e non gestito che esegue qualsiasi sistema operativo, inclusi IoT e OT.

- Proteggere i controller di dominio e impedire agli aggressori di aggirare gli endpoint dell'organizzazione

Ottieni un valore immediato

Idealmente, la sicurezza delle identità:

- È facile da implementare con risultati a basso attrito.

- Offre scenari di implementazione flessibili per il coinvolgimento delle esche di rete.

- Fornisce una copertura completa per la protezione on-premise di Active Directory e degli ambienti multi-cloud.

La piattaforma Singularity™ Identity di SentinelOne pone fine all'uso improprio delle credenziali attraverso:

- Rilevamento e risposta alle minacce all'identità: La suite Identity offre prevenzione, rilevamento e risposta olistici. Protegge in tempo reale dal furto di credenziali, dall'escalation dei privilegi, dal movimento laterale, dal cloaking dei dati, dall'esposizione dell'identità e altro ancora, supportando l'accesso condizionale e la sicurezza informatica zero trust.

- Gestione della superficie di attacco dell'identità: Gli strumenti di valutazione dell'identità forniscono una visibilità immediata in Active Directory di configurazioni errate, modifiche sospette di password e account, esposizione delle credenziali, accessi non autorizzati e altro ancora, consentendo una riduzione della superficie di attacco incentrata sull'identità.

- Inganno informatico dell'identità: La suite di inganni basata su rete e cloud induce gli aggressori a rivelarsi. Attraverso il depistaggio dell'attacco con tattiche che includono breadcrumb e account, file e IP esca, le organizzazioni ottengono il vantaggio di tempo per rilevare, analizzare e fermare gli aggressori e le minacce interne senza influire sulle risorse aziendali.

Come migliorare la sicurezza delle identità all'interno della vostra organizzazione

Esistono molti modi efficaci per migliorare la sicurezza delle identità all'interno della vostra organizzazione. Alcuni di questi includono:

Identificare e correggere le esposizioni degli account privilegiati

Le organizzazioni possono impedire ai criminali informatici di accedere alla rete identificando le esposizioni degli account privilegiati, correggendo le configurazioni errate e rimuovendo le credenziali salvate, i file condivisi e altre vulnerabilità.

Prevenire la raccolta di credenziali

Gli aggressori prendono di mira le password reversibili negli script o nei file di criteri di gruppo archiviati in condivisioni di dominio come Sysvol o Netlogon. Le organizzazioni possono impedire la raccolta delle credenziali implementando l'autenticazione a più fattori.

Inoltre, utilizzando uno strumento come ISPM, i difensori possono individuare queste password e correggere le vulnerabilità prima che gli aggressori possano trovarle.

Utilizzare gli strumenti giusti per la sicurezza delle identità

Le organizzazioni dovrebbero utilizzare strumenti di sicurezza delle identità che proteggano il loro ambiente dagli attacchi alle identità, supportino architetture zero trust e siano facili da implementare. Strumenti di sicurezza delle identità come Ranger AD Assessors, Singularity Hologram, IDTR in combinazione con XDR e altri strumenti di sicurezza delle identità SentinelOne possono aiutare le organizzazioni a migliorare la sicurezza delle identità e ridurre il rischio di attacchi alle identità.

Sicurezza delle identità con SentinelOne

Il rapporto sul costo delle violazioni dei dati nel 2021 (uno studio internazionale condotto da IBM Security in collaborazione con il Ponemon Institute) ha mostrato che il costo medio delle violazioni dei dati è aumentato da 3,86 milioni di dollari nel 2020 a 4,24 milioni di dollari nel 2021. Inoltre, l'Identity Theft Research Center (ITRC) ha registrato un aumento del 68% delle violazioni dei dati negli Stati Uniti lo scorso anno.

Data la propensione degli aggressori a utilizzare in modo improprio le credenziali, sfruttare Active Directory (AD) e prendere di mira le identità attraverso i diritti di accesso al cloud, è fondamentale rilevare le attività basate sull'identità con moderne soluzioni ID-ASM e ITDR.

SentinelOne sfrutta la sua profonda esperienza nell'escalation dei privilegi e nel rilevamento dei movimenti laterali per offrire una soluzione all'avanguardia nei settori del rilevamento e della risposta alle minacce alle identità e della gestione della superficie di attacco delle identità. L'azienda ha consolidato la sua posizione di leadership grazie al suo ampio portafoglio di soluzioni ITDR e ID-ASM, tra cui:

- Ranger® AD per la valutazione continua delle esposizioni e delle attività di Active Directory che potrebbero indicare un attacco. Esegue la scansione di Active Directory, il database di tutti gli utenti aziendali, evidenzia le lacune di sicurezza e suggerisce come porvi rimedio.

- Singularity® Identity per il rilevamento di attività non autorizzate e attacchi su Active Directory, la protezione contro il furto e l'uso improprio delle credenziali, la prevenzione dello sfruttamento di Active Directory, la visibilità dei percorsi di attacco, la riduzione della superficie di attacco e il rilevamento dei movimenti laterali.

Singularity™ Identity

Detect and respond to attacks in real-time with holistic solutions for Active Directory and Entra ID.

Get a DemoConclusione

La sicurezza dell'identità è una parte importante della vostra strategia e protezione della sicurezza cloud e della protezione. Garantire la sicurezza degli utenti è fondamentale per il successo continuo della vostra organizzazione. Una soluzione di sicurezza delle identità solida come SentinelOne può aiutare a costruire un'architettura di sicurezza di rete zero trust. Inoltre, previene attacchi di escalation dei privilegi, acquisizioni improvvise di account e sorprese inaspettate. Se non sapete da dove iniziare, partite dall'auditing degli account cloud, individuate gli account dormienti e inattivi, eliminateli e iniziate da lì.

"Domande frequenti sulla sicurezza dell'identità

La sicurezza delle identità è la pratica di proteggere le identità digitali da accessi non autorizzati e usi impropri. È come avere un buttafuori alla porta digitale della tua organizzazione, che si assicura che ogni persona e dispositivo che tenta di accedere ai tuoi sistemi sia chi dice di essere. Si può pensare a questa pratica come alla gestione di tutte le chiavi digitali della vostra azienda, dalle credenziali di accesso dei dipendenti agli account dei computer che eseguono le vostre applicazioni.

Se non riuscite a proteggere adeguatamente queste identità, gli aggressori useranno le credenziali rubate per entrare direttamente dalla porta principale.

La sicurezza delle identità è fondamentale perché il 75% delle violazioni della sicurezza cloud deriva da problemi di identità: oggi gli hacker effettuano il login invece di introdursi nel sistema. Non è più possibile affidarsi alla vecchia sicurezza perimetrale, poiché i dipendenti accedono ai sistemi da qualsiasi luogo e con dispositivi diversi. Se non si dispone di adeguati controlli dell'identità, una sola password compromessa può consentire agli aggressori di accedere all'intera rete.

Ci sono anche enormi costi finanziari: le violazioni dei dati costano in media 4,88 milioni di dollari e molte iniziano con il furto delle credenziali. Le organizzazioni hanno bisogno della sicurezza delle identità per prevenire questi attacchi e mantenere la fiducia dei clienti.

La sicurezza delle identità funziona verificando l'identità di una persona, decidendo a cosa può accedere e monitorando le sue attività. Si inizia con un'autenticazione forte, come la verifica a più fattori, quindi si applicano autorizzazioni basate sui ruoli in modo che le persone abbiano accesso solo a ciò di cui hanno bisogno per il loro lavoro. Il sistema monitora continuamente i comportamenti insoliti, come qualcuno che accede da una nuova posizione o accede a file che normalmente non tocca.

Se implementata correttamente, la sicurezza dell'identità crea più punti di controllo in tutta la rete, rendendo molto più difficile per gli aggressori muoversi anche se ottengono l'accesso iniziale.

È possibile migliorare la sicurezza delle identità implementando l'autenticazione a più fattori ovunque possibile: ciò blocca il 99,9% degli attacchi automatizzati. Assicurarsi di condurre regolarmente revisioni degli accessi per rimuovere le autorizzazioni non necessarie e disabilitare gli account inattivi. Se hai dei dipendenti, istruiscili a riconoscere le e-mail di phishing e i tentativi di social engineering.

Imposta un monitoraggio continuo per rilevare tentativi di accesso sospetti o modelli di accesso insoliti. Dovresti anche utilizzare soluzioni di single sign-on e applicare politiche di password complesse su tutti i sistemi. Regolari controlli di sicurezza aiutano a identificare le lacune prima che lo facciano gli aggressori.

Le minacce comuni alla sicurezza dell'identità includono il credential stuffing, in cui gli aggressori utilizzano elenchi di password rubate su più siti. Gli attacchi di phishing inducono gli utenti a rivelare le proprie informazioni di accesso tramite e-mail o siti web falsi. Esistono anche attacchi di password spraying, che provano password comuni su molti account, e il session hijacking, in cui gli aggressori rubano i token di accesso.

Il social engineering manipola le persone per indurle a rivelare informazioni sensibili o aggirare i controlli di sicurezza. Gli attacchi man-in-the-middle intercettano le comunicazioni per rubare le credenziali, mentre gli attacchi di forza bruta cercano di indovinare le password tramite strumenti automatizzati.

La sicurezza dell'identità previene le violazioni rendendo molto più difficile per gli aggressori ottenere e mantenere l'accesso ai vostri sistemi. Quando si dispone di un'autenticazione forte, anche le password rubate non funzionano senza il secondo fattore. Il monitoraggio continuo rileva tempestivamente le attività sospette, prima che gli aggressori possano causare danni gravi.

Se si implementano controlli di accesso adeguati, gli aggressori non possono muoversi lateralmente attraverso la rete anche se compromettono un account. La sicurezza delle identità aiuta anche a contrastare le minacce interne, limitando ciò a cui ogni persona può accedere e monitorando le sue attività. Si ottiene una migliore visibilità su chi accede a cosa, quando e da dove.

Le migliori pratiche chiave per la sicurezza delle identità includono l'implementazione dell'autenticazione a più fattori resistente al phishing e l'applicazione dell'accesso con privilegi minimi. È necessario mantenere registrazioni accurate delle identità e automatizzare i processi di provisioning e deprovisioning degli utenti. Revisioni regolari degli accessi aiutano a garantire che le persone abbiano solo le autorizzazioni di cui hanno effettivamente bisogno.

Se si desidera una sicurezza elevata, implementare il monitoraggio continuo e l'analisi comportamentale per rilevare anomalie. Utilizzare il single sign-on per centralizzare l'autenticazione e semplificarne la gestione. Formare i dipendenti sulla consapevolezza della sicurezza e stabilire politiche chiare di governance delle identità. Audit di sicurezza e controlli di conformità regolari garantiscono che tutto funzioni come previsto.