Le Kerberoasting est une méthode d'attaque qui cible les comptes de service dans Active Directory. Ce guide explore le fonctionnement du Kerberoasting, son impact potentiel et les stratégies de prévention efficaces.

Découvrez l'importance de surveiller les comptes de service et de mettre en œuvre des politiques de mots de passe forts. Il est essentiel pour les organisations de comprendre le Kerberoasting afin de protéger leurs environnements Active Directory.

Qu'est-ce qu'une attaque Kerberoasting ?

Le Kerberoasting est une cyberattaque qui cible le protocole d'authentification Kerberos, couramment utilisé dans les réseaux Windows pour authentifier de manière sécurisée les utilisateurs et les appareils. Dans une attaque Kerberoasting, un pirate utilise des outils spécialisés pour extraire des tickets Kerberos cryptés d'un réseau, puis tente de déchiffrer le cryptage afin d'accéder à des informations sensibles ou à des ressources réseau.

Avant d'approfondir les attaques Kerberoasting et leur fonctionnement, il convient de comprendre l'architecture des comptes de service.

- Les mots de passe des comptes de service ont la même longueur et n'expirent pas.

- La plupart des comptes de service disposent de permissions élevées et sont souvent membres de groupes hautement privilégiés, tels que les administrateurs de domaine, qui bénéficient de droits d'administration complets sur AD.

- Le piratage des mots de passe des comptes de service permet aux attaquants d'exploiter le mécanisme Kerberos et de compromettre l'ensemble du domaine AD.

Qu'est-ce que le protocole d'authentification Kerberos ?

Kerberos est un protocole d'authentification couramment utilisé dans les réseaux Windows pour authentifier de manière sécurisée les utilisateurs et les appareils. Le protocole Kerberos utilise des tickets pour authentifier de manière sécurisée les utilisateurs et les appareils sans transmettre de mots de passe en clair sur le réseau. Ces tickets sont chiffrés à l'aide d'une clé secrète partagée entre l'utilisateur et le serveur d'authentification. Dans le cadre d'une attaque par Kerberoasting, le pirate peut extraire ces tickets chiffrés du réseau, puis utiliser des attaques par force brute ou par dictionnaire pour tenter de déchiffrer le chiffrement et accéder aux informations ou ressources sensibles auxquelles le ticket donne accès.

Le Kerberoasting consiste à exploiter des tickets de service pour voler des identifiants. Pour en savoir plus sur la détection avancée des menaces avec Singularity XDR.

Pourquoi les attaques par Kerberoasting sont-elles si répandues ?

Les attaques par Kerberoasting sont répandues car elles peuvent être difficiles à détecter et à prévenir. Le protocole Kerberos est conçu pour être sécurisé et efficace, mais il repose sur la confidentialité des clés secrètes utilisées pour chiffrer et déchiffrer les tickets lors du processus d'authentification. Si un pirate parvient à obtenir ces clés secrètes, il peut les utiliser pour extraire et déchiffrer les tickets, qui peuvent ensuite être utilisés pour accéder à des informations sensibles ou à des ressources réseau.

De plus, le protocole Kerberos est couramment utilisé dans les réseaux d'entreprise. Cela rend les réseaux Windows particulièrement attractifs pour les attaquants, car une attaque Kerberoasting réussie sur un réseau d'entreprise peut potentiellement leur donner accès à un grand nombre de ressources et d'informations sensibles.

De plus, l'attaque peut être menée à distance sans que le pirate ait besoin d'interagir directement avec le serveur d'authentification ou les ressources réseau ciblées. Il est donc difficile pour les défenseurs d'identifier et d'arrêter l'attaque avant qu'elle ne porte ses fruits. Dans l'ensemble, la combinaison de ces facteurs rend les attaques par Kerberoasting courantes et potentiellement dommageables pour les organisations qui s'appuient sur le protocole Kerberos pour une authentification sécurisée.

Comment fonctionnent les attaques par Kerberoasting

1. Authentification du compte

Dans une attaque par Kerberoasting, l'attaquant obtient d'abord les autorisations nécessaires pour demander des tickets de service au service d'authentification Kerberos. Pour ce faire, il peut compromettre le compte d'un utilisateur légitime disposant des autorisations appropriées. Si l'attaquant parvient à accéder à la ressource réseau à laquelle le ticket donne accès, il n'a pas besoin de connaître le mot de passe réel de l'utilisateur ou de l'appareil auquel le ticket appartient.

La technique du Kerberoasting est une méthode efficace pour extraire les identifiants d'un compte de service de l'AD en tant qu'utilisateur régulier sans envoyer de paquets au système cible.

2. Ticket de service Kerberos

Dans une attaque Kerberoasting, un pirate obtient un grand nombre de tickets de service auprès du service d'authentification Kerberos, puis utilise ces tickets pour tenter de cracker les mots de passe des comptes associés à ces tickets. Dans cette technique, un pirate peut abuser d'un ticket d'accès Kerberos (TGT) valide ou intercepter le trafic réseau pour obtenir un ticketqui peut être vulnérable aux attaques par force brute.

3. Craquage de mot de passe

L'attaquant peut obtenir les tickets de service en les demandant au service d'authentification Kerberos à l'aide des comptes d'utilisateurs légitimes disposant des autorisations appropriées. Une fois que l'attaquant a obtenu les tickets de service, il peut utiliser des outils spécialisés pour tenter de cracker les mots de passe associés à ces tickets. Les attaquants utilisent le processus suivant pour cracker hors ligne le mot de passe d'un compte de service vulnérable.

4. Escalade de l'attaque

En cas d'attaque réussie, l'attaquant peut accéder aux comptes associés aux tickets de service, ce qui lui permet d'accéder sans autorisation à des informations sensibles ou de mener d'autres activités malveillantes. Cela peut constituer une menace sérieuse pour la sécurité des organisations qui utilisent le protocole d'authentification Kerberos. La première étape consiste à découvrir les noms principaux de service (SPN). Les attaquants peuvent facilement trouver tous les SPN de types spécifiques à l'aide du module Active Directory PowerShell. Le type de SPN le plus utile qu'un attaquant peut rechercher est " SQL ". Par exemple, la cmdlet Get-ADObject ci-dessous permet de découvrir tous les serveurs SQL enregistrés dans Active Directory.

""

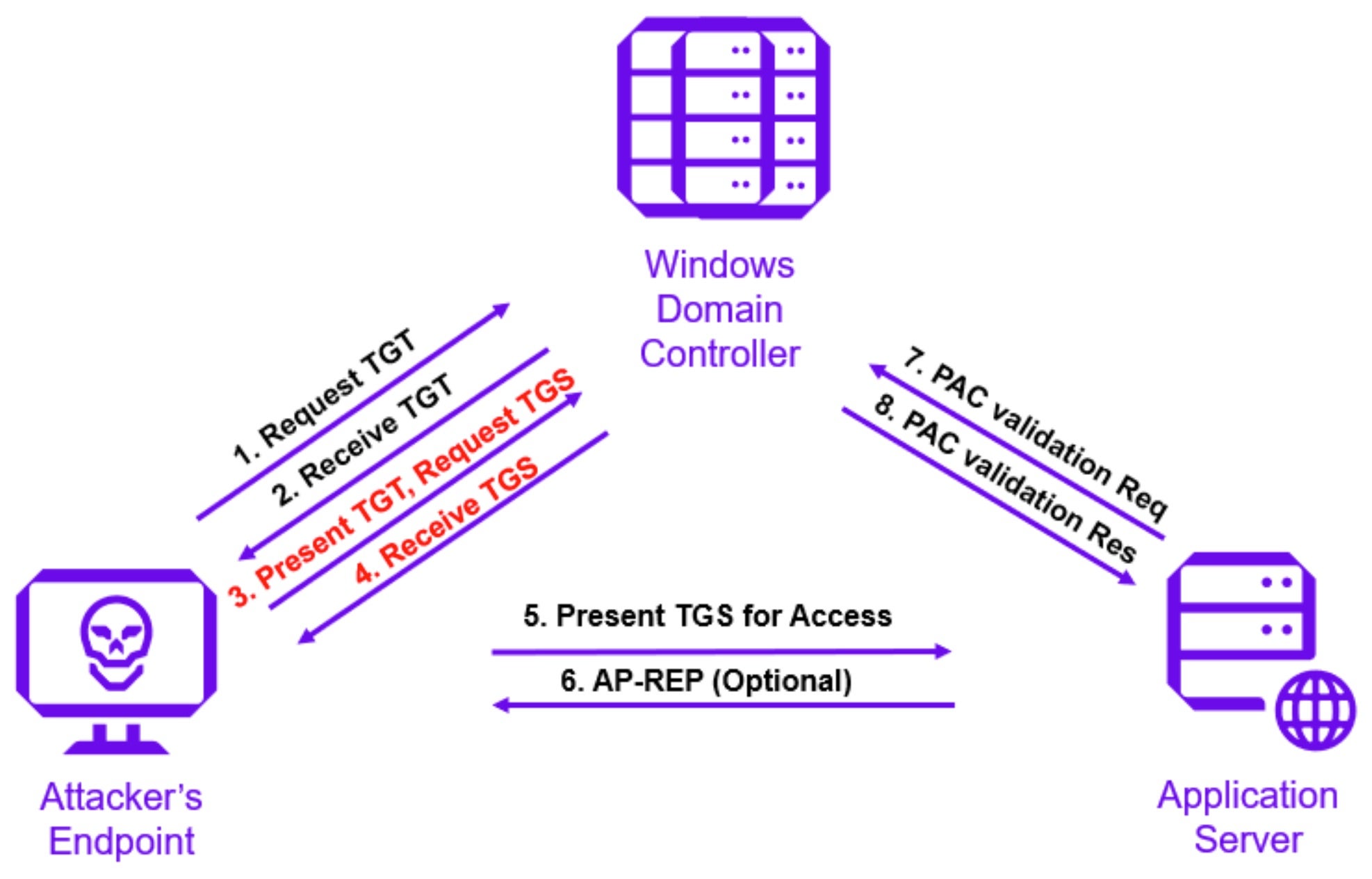

Comme le montre la figure ci-dessous, un attaquant présente un ticket d'authentification (TGT) d'utilisateur de domaine valide pour demander un ou plusieurs tickets de service d'octroi de ticket (TGS) Kerberos pour n'importe quel nom principal de service (SPN) à un contrôleur de domaine (DC). Les attaquants tirent parti de la prise en charge héritée par Microsoft du chiffrement Kerberos RC4 (RC4_HMAC_MD5) , car le hachage de mot de passe NTLM est largement utilisé avec ce type de chiffrement. Lorsqu'ils demandent des tickets TGS, les attaquants peuvent les forcer à utiliser le chiffrement RC4.

Après avoir identifié le serveur cible, l'attaquant obtient la liste des SPN associés aux comptes de service. Il peut utiliser ces comptes de service pour demander des tickets de service Kerberos TGS à un contrôleur de domaine (DC).

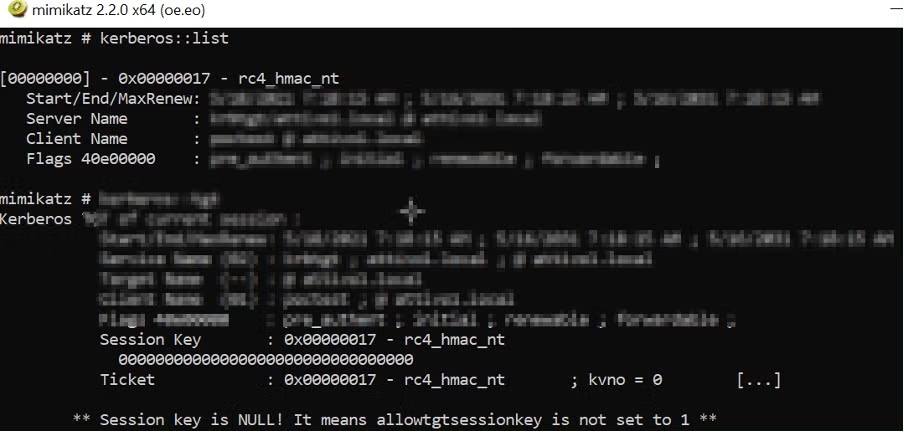

Remarque : Le ticket de service demandé à l'aide de l'outil open source Mimikatz utilise le type de cryptage RC4.

Une fois que le client a reçu le ticket, un attaquant peut exporter tous les tickets de service Kerberos de la mémoire de l'utilisateur vers un fichier sans droits élevés.

Dans l'ensemble, voici les étapes couramment utilisées dans les attaques Kerberoasting :

- L'attaquant obtient les autorisations nécessaires pour demander des tickets de service au service d'authentification Kerberos. Pour ce faire, il peut compromettre le compte d'un utilisateur légitime disposant des autorisations appropriées.

- L'attaquant utilise le compte compromis pour demander un grand nombre de tickets de service au service d'authentification Kerberos.

- Le service d'authentification Kerberos délivre les tickets de service demandés à l'attaquant.

- L'attaquant utilise des outils spécialisés pour cracker les mots de passe associés aux tickets de service.

- Une fois les mots de passe piratés, l'attaquant accède aux comptes associés aux tickets de service.

- L'attaquant peut désormais utiliser les comptes compromis pour accéder sans autorisation à des informations sensibles ou mener d'autres activités malveillantes.

- L'attaquant continue à répéter ce processus, obtenant des tickets de service supplémentaires et craquant les mots de passe qui leur sont associés pour accéder à davantage de comptes.

- L'attaquant peut utiliser les comptes compromis pour obtenir un accès supplémentaire au réseau et mener des attaques plus avancées, telles que se déplacer latéralement au sein du réseau ou déployer des logiciels malveillants.

Exemple d'attaque par kerberoasting

- Au cours de l'opération Wocao, les auteurs de la menace ont utilisé le module Invoke-Kerberoast de PowerSploit pour demander des tickets de service cryptés et forcer les mots de passe des comptes de service Windows hors ligne. Ces tickets de service peuvent ensuite être utilisés pour s'authentifier en tant que comptes de service associés sur d'autres systèmes du réseau. Les auteurs de la menace ont ensuite utilisé une attaque par force brutepour tenter de deviner les mots de passe de ces comptes de service, qui sont souvent faibles ou partagés entre plusieurs comptes. En craquant le mot de passe d'un compte de service, les acteurs malveillants pouvaient accéder à des systèmes et des données sensibles au sein du réseau.

- Dans l'incident Solorigate, les auteurs de la menace APT29 ont obtenu des tickets TGS (Ticket Granting Service) pour les noms principaux de service (SPN) Active Directory afin de les cracker hors ligne.

L'incident Solorigate était une cyberattaque qui visait diverses organisations, notamment des agences gouvernementales et des entreprises technologiques. Les attaquants, soupçonnés d'appartenir au groupe APT29, ont utilisé une porte dérobée sophistiquée appelée " Solorigate " pour accéder aux réseaux des victimes. L'une des tactiques utilisées par les attaquants était le Kerberoasting. En piratant le mot de passe d'un compte de service, les pirates peuvent accéder à des systèmes et des données sensibles au sein du réseau.

- Dans un autre incident, le groupe de menace FIN7 a utilisé le Kerberoasting pour accéder aux identifiants et s'est déplacé latéralement à travers le réseau.

Détection des attaques par Kerberoasting & stratégies de prévention

Sécurité des identités

Sécurité des identités est une nouvelle fonctionnalité qui détecte les attaques visant les infrastructures d'identité telles qu'Active Directory. Ces solutions peuvent détecter les paramètres d'identité dans Active Directory qui le rendent vulnérable aux attaques, et peuvent détecter les attaques Kerberoasting potentielles en temps quasi réel.

Une autre façon de prévenir une attaque de type " kerberoasting " consiste à utiliser des mots de passe forts et uniques pour tous les comptes. Cela rend plus difficile pour les attaquants de cracker les mots de passe associés aux tickets de service qu'ils obtiennent.

En outre, utilisez des mesures de sécurité telles que l'authentification multifactorielle, qui oblige les utilisateurs à fournir un formulaire de vérification supplémentaire lorsqu'ils se connectent à leur compte. Cela peut aider à empêcher les attaquants d'accéder aux comptes même s'ils parviennent à obtenir les tickets de service et à cracker les mots de passe.

En outre, les organisations peuvent utiliser des outils et des technologies pour détecter et prévenir les attaques de type " kerberoasting ". Elles peuvent par exemple utiliser des outils de surveillance du réseau pour détecter toute activité inhabituelle liée au protocole d'authentification Kerberos et utiliser des systèmes de détection d'intrusion pour les alerter en cas d'attaques potentielles.

Dans l'ensemble, la combinaison de mots de passe forts, d'une authentification à deux facteurs et de technologies de sécurité peut aider à prévenir les attaques de type " kerberoasting " et à protéger contre l'accès non autorisé à des informations sensibles.

Recherche de menaces

Dans le contexte d'une attaque par Kerberoasting, la recherche de menaces peut être utilisée pour identifier et empêcher la compromission initiale d'un compte utilisateur utilisé pour demander des tickets de service au service d'authentification Kerberos. Cela peut aider à empêcher l'attaquant d'obtenir les tickets de service et de lancer l'attaque.

De plus, la recherche de menaces peut détecter des activités inhabituelles liées au protocole d'authentification Kerberos, telles qu'un grand nombre de tickets de service demandés ou des tentatives de piratage des mots de passe associés à ces tickets. Cela peut aider à identifier une attaque Kerberoasting en cours et à prendre les mesures appropriées pour s'en défendre.

Les équipes de recherche de menaces peuvent exploiter les informations recueillies par la solution Singularity™ Identity Security Posture Management et signaler les évaluations des vulnérabilités potentielles dans l'entreprise. La solution Singularity Identity Security détecte les attaquants qui tentent d'énumérer les tickets Kerberos et déclenche des événements en cas d'attaques Kerberoasting potentielles.

Technologie de déception

La technologie de déception peut potentiellement être utilisée pour aider à se défendre contre les attaques Kerberoasting. La technologie de déception, qui comprend des leurres, des appâts et des leurres, est conçue pour attirer les attaquants et pour détecter et se défendre contre les tentatives d'attaques.

Dans le contexte d'une attaque Kerberoasting, la technologie de déception peut être utilisée pour créer de faux comptes qui peuvent être utilisés pour demander des tickets de service au service d'authentification Kerberos. Elle peut ensuite surveiller l'activité associée à ces faux comptes et détecter toute tentative de piratage des mots de passe associés aux tickets de service.

Supposons qu'un attaquant tente de mener une attaque Kerberoasting contre un leurre. Dans ce cas, elle peut alerter l'équipe de sécurité et lui fournir des informations sur l'attaque, telles que l'adresse IP de l'attaquant et les outils et techniques qu'il utilise. Cela peut aider l'équipe de sécurité à se défendre contre l'attaque et à empêcher qu'elle ne cause des dommages.

Si les technologies de déception peuvent être efficaces dans certains cas, elles ne constituent pas une solution complète au problème des attaques Kerberoasting. Les organisations doivent utiliser une combinaison de mesures de sécurité pour se protéger contre ces attaques.

Le Kerberoasting peut entraîner le vol d'identifiants et d'autres compromissions. Assurez-vous que votre sécurité est robuste avec Singularity XDR pour détecter ces risques à un stade précoce.

Améliorez votre veille sur les menaces

Améliorez votre veille sur les menaces

Découvrez comment WatchTower, le service de chasse aux menaces de SentinelOne, peut vous apporter de meilleures informations et vous aider à déjouer les attaques.

En savoir plusComment protéger et atténuer les attaques Kerberoasting

Les organisations peuvent mettre en œuvre les meilleures pratiques suivantes pour empêcher que l'ensemble du domaine ne soit compromis, à titre de stratégie d'atténuation.

- Assurez-vous que tous les comptes de service ont des mots de passe longs et complexes (plus de 25 caractères).

- Changez régulièrement les mots de passe des comptes de service (au moins une fois par an).

- Utilisez des comptes de service gérés par groupe (gMSA) qui assurent la gestion des mots de passe et évitent à l'administrateur d'avoir à gérer manuellement les identifiants de chaque compte de service.

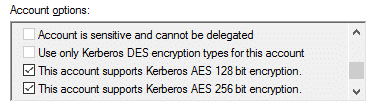

- MITRE ATT&CK recommande également d'activer le chiffrement AES Kerberos (ou un autre algorithme de chiffrement plus puissant) plutôt que RC4, afin de compliquer la tâche des pirates qui tentent de cracker les hachages hors ligne. Activez le type de chiffrement AES 128/256 bits à l'aide des cases à cocher dans l'onglet Compte.

Paramètres et recommandations de la politique de sécurité Kerberos

Les organisations doivent porter une attention particulière aux paramètres de la politique KerberosKerberos afin de réduire le risque de vol d'informations d'identification par des pirates. Ces paramètres de stratégie se trouvent sous Configuration ordinateurParamètres WindowsParamètres de sécuritéStratégies de compteStratégie Kerberos.

Un pirate peut explorer les paramètres de stratégie vulnérables afin de les exploiter. Vous trouverez ci-dessous les paramètres de stratégie de sécurité Kerberos et les options recommandées.

- Appliquer les restrictions de connexion des utilisateurs – Si ce paramètre de stratégie est désactivé, les utilisateurs peuvent obtenir des tickets de session pour des services qu'ils ne sont pas autorisés à utiliser. Il est recommandé de définir cette stratégie sur " Activé ".

- Durée de vie maximale du ticket de service – Cette stratégie détermine le nombre maximal de minutes pendant lesquelles un ticket de session accordé peut être utilisé pour accéder à un service particulier.

Il est recommandé de définir cette stratégie sur 600 minutes. Si vous configurez une valeur trop élevée pour la " Durée de vie maximale du ticket de service ", les utilisateurs pourraient accéder aux ressources réseau en dehors de leurs heures de connexion. De plus, les comptes d'utilisateurs désactivés pourraient continuer à accéder aux services réseau avec des tickets de service valides émis avant la désactivation de leurs comptes.

- Durée de vie maximale du ticket utilisateur – Cette stratégie détermine la durée maximale (en heures) d'utilisation du ticket d'accès d'un utilisateur. Lorsque le ticket d'accès d'un utilisateur expire, le système doit en demander un nouveau ou renouveler celui existant. Il est recommandé de définir cette stratégie sur 10 heures. Une valeur trop élevée pourrait permettre aux utilisateurs d'accéder aux ressources réseau en dehors de leurs heures de connexion. De plus, les comptes d'utilisateurs désactivés pourraient continuer à avoir accès aux services réseau avec des tickets utilisateur valides émis avant la désactivation de leurs comptes. La configuration d'une valeur trop faible peut affecter les performances du centre de distribution de clés (KDC) lors de la demande de tickets et entraîner une attaque par déni de service.

- Durée de vie maximale pour le renouvellement des tickets utilisateur – Ce paramètre de stratégie détermine la période (en jours) pendant laquelle le ticket d'accès utilisateur peut être renouvelé. Il est recommandé de définir cette stratégie sur 7 jours. La configuration d'une valeur trop élevée peut permettre aux utilisateurs de renouveler des tickets utilisateur très anciens.

- Tolérance maximale pour la synchronisation de l'horloge de l'ordinateur – Ce paramètre de stratégie détermine la différence de temps maximale (en minutes) que Kerberos V5 tolère entre l'heure de l'horloge du client et l'heure du contrôleur de domaine qui fournit l'authentification Kerberos. Il est recommandé de définir cette stratégie sur une valeur de 5 minutes.

Comment SentinelOne Singularity Identity protège contre les attaques Kerberoasting

SentinelOne Singularity Identity surveille en permanence Active Directory pour détecter les attaques telles que le Kerberoasting. La solution Ranger AD détecte l'énumération des tickets Kerberos et déclenche des événements en cas d'attaques potentielles de Kerberoasting. Singularity Identity déploie également des identifiants trompeurs, notamment des hachages, des jetons d'authentification et des tickets Kerberos. Cela permet de détecter les attaquants utilisant des tickets trompeurs et de les rediriger vers des systèmes leurres pour les engager.

Obtenir des informations plus approfondies sur les menaces

Obtenir des informations plus approfondies sur les menaces

Découvrez comment WatchTower, le service de chasse aux menaces de SentinelOne, peut vous apporter de meilleures informations et vous aider à déjouer les attaques.

En savoir plusEn savoir plus sur le Kerberoasting

Kerberoasting et Mimikatz

Mimikatz est un outil qui peut être utilisé pour mener une attaque Kerberoasting. Mimikatz est un utilitaire conçu pour extraire des informations sensibles d'un système informatique, notamment des mots de passe et d'autres identifiants d'authentification.

Dans le cadre d'une attaque Kerberoasting, Mimikatz peut obtenir des tickets de service auprès du service d'authentification Kerberos, puis cracker les mots de passe associés. Cela permet à un pirate d'obtenir un accès non autorisé aux comptes associés aux tickets de service.

Mimikatz est un outil puissant qui peut être utilisé à des fins légitimes ou malveillantes. S'il peut être utile aux professionnels de la sécurité pour tester la sécurité de leurs systèmes, il peut également être utilisé par des attaquants pour mener des cyberattaques. Par conséquent, les organisations doivent se protéger contre son utilisation dans le cadre d'une attaque Kerberoasting.

Kerberoasting et Golden Tickets

Le Kerberoasting et les Golden Tickets sont deux techniques qui peuvent être utilisées pour mener des cyberattaques contre le protocole d'authentification Kerberos.

Le Kerberoasting consiste à obtenir un grand nombre de tickets de service auprès du service d'authentification Kerberos, puis à utiliser des outils spécialisés pour cracker les mots de passe associés à ces tickets. Cela permet à un attaquant d'obtenir un accès non autorisé aux comptes associés aux tickets de service.

Un Golden Ticket, en revanche, est un ticket Kerberos falsifié qui peut être utilisé pour s'authentifier en tant que n'importe quel utilisateur sur un réseau. Cela permet à un pirate informatique qui a obtenu un Golden Ticket d'accéder sans autorisation au réseau et de mener d'autres activités malveillantes.

Bien que ces deux techniques puissent être utilisées pour attaquer le protocole d'authentification Kerberos, elles ont des mécanismes différents et peuvent être utilisées à des fins différentes. Il est important que les organisations comprennent les différences entre ces techniques et se protègent contre elles afin de maintenir la sécurité de leurs systèmes.

L'attaque par Golden Ticket est similaire à une attaque par Kerberoasting, dans laquelle un attaquant extrait et déchiffre des tickets existants afin d'accéder aux ressources du réseau. Cependant, dans une attaque par Golden Ticket, l'attaquant crée un ticket entièrement nouveau et falsifié, qui lui permet de contourner tous les contrôles d'accès ou protocoles d'authentification en place.

Kerberoasting et Silver Tickets

Un Silver Ticket est un ticket Kerberos falsifié qui permet à un attaquant d'usurper l'identité d'un service légitime sur un réseau. Cela permet à l'attaquant d'accéder aux ressources du réseau et d'effectuer d'autres activités malveillantes.

Bien que ces deux techniques puissent être utilisées pour attaquer le protocole d'authentification Kerberos, elles ont des mécanismes différents et peuvent être utilisées à des fins différentes. Il est important que les organisations comprennent les différences entre ces techniques et se protègent contre elles afin de maintenir la sécurité de leurs systèmes.

De nombreuses organisations fournissent des comptes de service avec trop d'autorisations, souvent avec des mots de passe faibles, ce qui permet à un attaquant de passer facilement d'utilisateur de domaine à administrateur de domaine. La mise en œuvre d'une évaluation continue et la validation des configurations Kerberos peuvent éviter d'être vulnérable aux élévations de privilèges et aux mouvements latéraux.

FAQ sur les attaques Kerberoasting

Le Kerberoasting est une technique post-exploitation dans laquelle les attaquants ciblent les comptes de service dans les environnements Active Directory. L'attaque consiste à demander des tickets de service cryptés au protocole d'authentification Kerberos, puis à mettre ces tickets hors ligne pour cracker les hachages de mots de passe. Les pirates ciblent spécifiquement les comptes avec des noms principaux de service (SPN), car tout utilisateur authentifié du domaine peut demander des tickets pour ces services.

Une fois qu'ils ont craqué le hachage du mot de passe à l'aide d'outils tels que Hashcat ou John the Ripper, ils peuvent usurper l'identité du compte de service et accéder à tous les systèmes auxquels ce compte a accès.

Les attaques par Kerberoasting ciblent principalement les comptes d'utilisateurs associés à des noms principaux de service (SPN), plutôt que les comptes de machines. Les attaquants se concentrent sur les comptes d'utilisateurs, car les mots de passe des machines sont gérés automatiquement par le domaine, changés régulièrement et complexes par défaut. Les comptes utilisateurs avec SPN sont plus vulnérables car les politiques de mot de passe imposées par le domaine ne s'appliquent pas toujours à eux, laissant la responsabilité de la sécurité du mot de passe à l'utilisateur.

Les comptes de service exécutant des applications telles que SQL Server, IIS ou d'autres services d'entreprise sont des cibles courantes. Ces comptes disposent souvent de privilèges élevés et d'un accès à des données sensibles, ce qui les rend précieux pour l'escalade des privilèges et les mouvements latéraux.

Les organisations peuvent se défendre contre le Kerberoasting en mettant en œuvre des politiques de mots de passe forts pour les comptes de service, en utilisant des mots de passe d'au moins 25 caractères. Vous devez déployer des comptes de service gérés par le groupe (gMSA) qui font tourner automatiquement les mots de passe et suppriment la gestion manuelle des mots de passe. Surveillez votre réseau pour détecter les demandes de tickets TGS inhabituelles et l'utilisation du chiffrement RC4, car ce sont des indicateurs courants de tentatives de Kerberoasting. Mettez en œuvre le principe du moindre privilège pour les comptes de service, en vous assurant qu'ils ne disposent que des autorisations minimales nécessaires.

Des audits de sécurité réguliers doivent permettre d'identifier et de supprimer les SPN inutiles, et vous devez désactiver ou supprimer les comptes de service obsolètes qui ne sont plus nécessaires. Des solutions telles que SentinelOne Singularity™ Identity peuvent également vous protéger contre les attaques de type " kerberoasting ".

Parmi les outils courants de Kerberoasting, on trouve Rubeus, qui permet d'automatiser l'ensemble du processus, de l'énumération des SPN à l'extraction des tickets. Les pirates utilisent également le script GetUserSPNs.py d'Impacket pour les attaques basées sur Linux, qui nécessite des identifiants de domaine valides. Mimikatz est un autre outil populaire qui permet d'extraire les tickets Kerberos de la mémoire.

Pour le craquage de mots de passe, les pirates utilisent généralement Hashcat avec le mode 13100 ou John the Ripper pour craquer hors ligne les hachages des tickets extraits. Des scripts PowerShell tels que Invoke-Kerberoast peuvent également être utilisés pour mener l'attaque directement à partir de systèmes Windows compromis.

La MFA ne peut pas empêcher directement les attaques par Kerberoasting, car celles-ci exploitent la conception du protocole Kerberos plutôt que le processus d'authentification initial. Cependant, l'authentification multifactorielle offre une protection importante en rendant plus difficile pour les attaquants d'obtenir les identifiants d'utilisateur de domaine initiaux nécessaires pour demander des tickets de service.