Le phishing continue de nuire aux organisations, et beaucoup de gens ne savent pas comment il fonctionne. Savoir comment éviter le phishing est aussi essentiel que d'être au courant des dernières arnaques. Les attaquants devenant de plus en plus habiles dans leurs communications, les utilisateurs doivent s'informer et devenir plus avisés.

Ce guide explique en détail comment fonctionnent les attaques de phishing. Vous saurez comment signaler un e-mail de phishing, détecter ce type d'arnaque et comment y faire face. Commençons.

Qu'est-ce que l'hameçonnage ?

Le phishing consiste à créer un e-mail d'apparence légitime qui convainc le lecteur qu'il provient d'une source officielle ou vérifiée. Ces e-mails visent à persuader la victime d'agir de manière urgente ou d'effectuer des actions autorisées. Imaginons, par exemple, que vous soyez un pirate informatique mais que vous vous fassiez passer pour le PDG d'une entreprise.

Vous demandez à un employé de vous envoyer les détails de son compte et vous souhaitez le récompenser pour son excellent travail. Vous pourriez même le nommer " employé du mois ". L'employé, qui ne sait pas que vous êtes un escroc car il est nouveau, se montre crédule et vous communique les détails de son compte en réponse à votre e-mail. Ensuite, vous, le pirate informatique, détournez son compte en combinant ces identifiants avec d'autres informations sensibles que vous avez recueillies en reconfigurant l'organisation avant de la cibler.

Il s'agissait là d'un cas de spear phishing, mais les e-mails de phishing sont généralement envoyés en masse. Vous pouvez envoyer un e-mail à plusieurs employés et leur demander des informations confidentielles dans le cadre d'une enquête ou d'une campagne à venir.

Pourquoi les attaques de phishing sont-elles si efficaces ?

Les attaques de phishing sont efficaces parce qu'elles sont personnalisées, stimulantes et convaincantes. Elles ne se limitent pas aux e-mails ; les attaquants innovent dans leur stratégie. Le principe du phishing est d'utiliser un appât ou un hameçon. Vous, la victime, qui êtes phishée (considérez-vous comme le poisson), êtes attirée et contrainte de révéler des informations sensibles, qui seront ensuite utilisées contre vous.

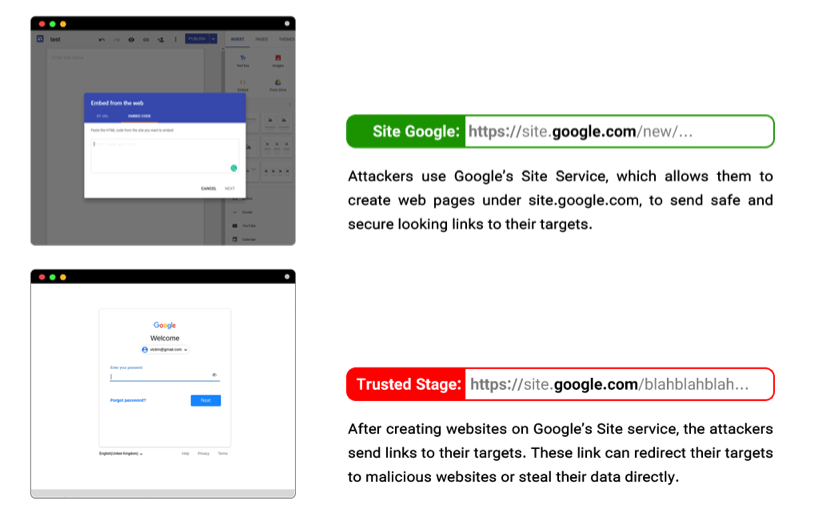

Que signifie " phishing " ? Un autre exemple d'attaque par hameçonnage est le site web cloné. L'attaquant peut dupliquer la plateforme de votre organisation en utilisant l'IA pour coder le faux site web. Il peut copier tous les détails, même les logos, mais ne change que le nom de domaine. Par exemple, si votre entreprise s'appelle aramca.com, le site web de l'attaquant s'appellera quelque chose comme aramca.co. Ainsi, tout trafic dirigé vers leur site web officiel sera redirigé vers le vôtre. Si quelqu'un clique sur des liens ou soumet des informations via des formulaires sur le faux site web, l'attaquant aura directement accès à toutes ces informations en ligne.

Comment fonctionnent les escroqueries par hameçonnage ?

Les escroqueries par hameçonnage fonctionnent en vous faisant croire que quelque chose ne va pas et en vous incitant à prendre des mesures pour résoudre le problème. Ou, dans d'autres cas, elles incluent des offres trop belles pour être vraies et tout simplement irrésistibles. Il n'y a pas de formule ou de stratégie derrière ces escroqueries, ce qui les rend si effrayantes. Et elles peuvent être très imprévisibles.

En général, les escroqueries par hameçonnage se caractérisent par des tentatives de connexion suspectes. Elles peuvent vous demander de partager des informations personnelles ou d'effectuer un paiement en ligne. Elles peuvent également émettre des coupons gratuits à échanger ou de fausses confirmations de commande. La plupart des escroqueries par hameçonnage sont génériques, mais elles constituent une menace d'ingénierie sociale.

Types courants d'attaques de phishing

L'un des derniers rapports de l'Anti-Phishing Working Group (APWG) a montré que les campagnes de phishing ciblant les marques sont en augmentation constante. Le rapport note que les escroqueries par hameçonnage sont de plus en plus hébergées sur des sites web HTTPS, près de la moitié de tous les sites de phishing utilisant désormais le protocole sécurisé. Ces sites ne déclenchent pas d'avertissements de la part de mécanismes tels que l'onglet non sécurisé de Chrome, et leur contenu est invisible pour les solutions antivirus traditionnelles, qui ne peuvent pas lire le trafic crypté.

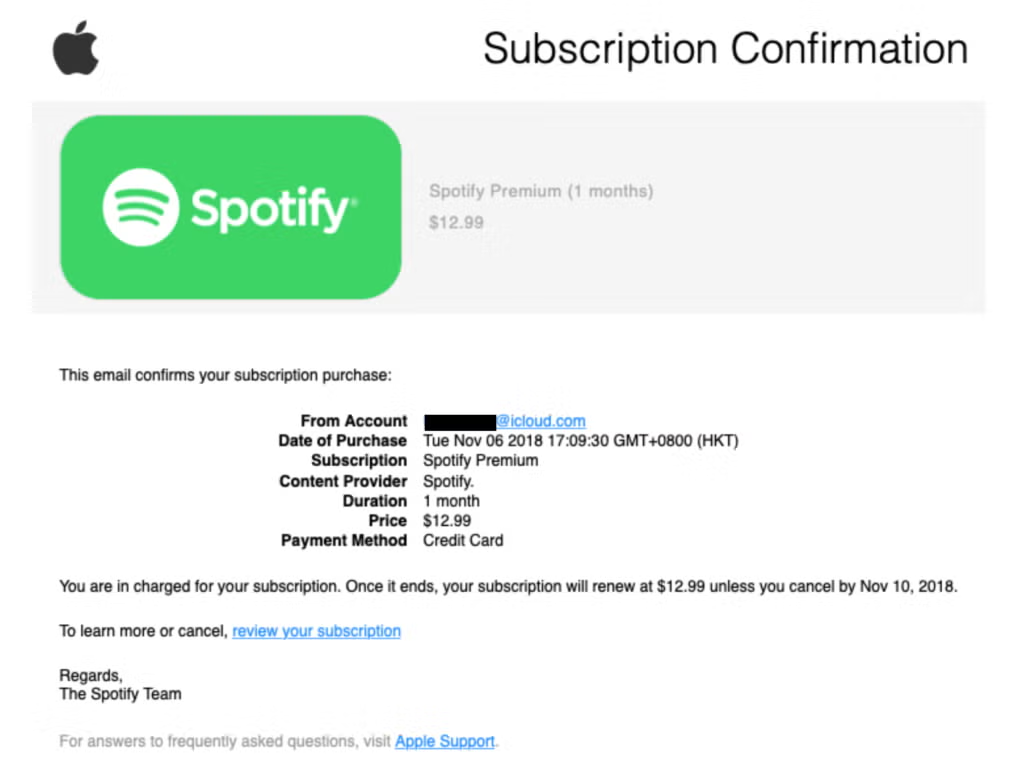

De nombreuses tentatives d'hameçonnage consistent à usurper l'identité d'un fournisseur connu de la victime, comme dans le cas de ce faux message d'abonnement à Spotify :

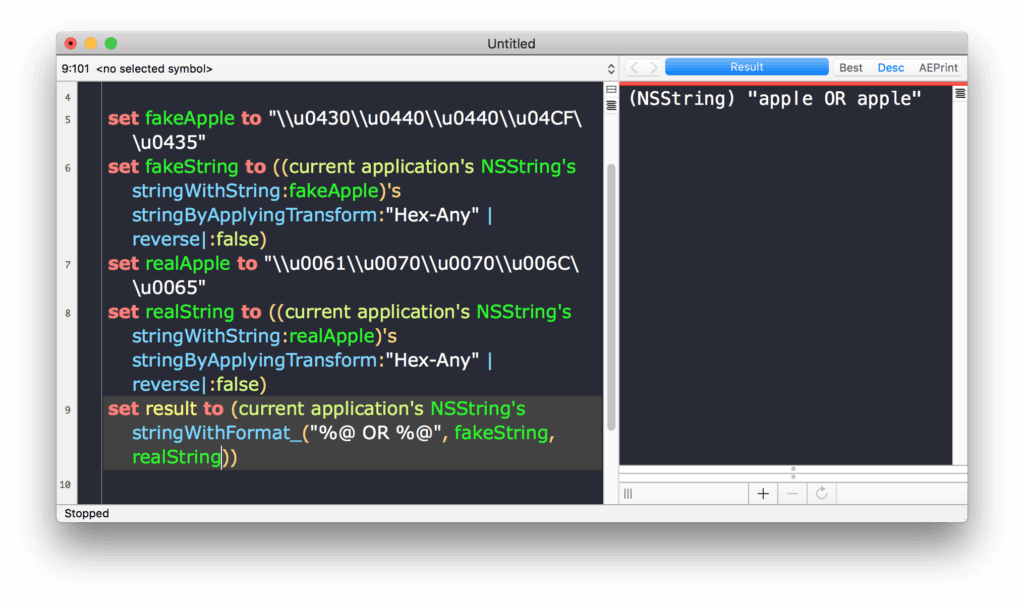

Il existe également des attaques homographiques dans lesquelles les escrocs enregistrent des sites avec des caractères Unicode visuellement similaires aux caractères ASCII utilisés dans le nom d'un site authentique. Comparez ces deux chaînes Unicode :

u0430u0440u0440u04CFu0435

u0061u0070u0070u006Cu0065

Et leur forme visuelle " imprimée ", illustrée à droite dans l'image ci-dessous :

Ces deux encodages peuvent sembler similaires à l'œil nu, mais l'ordinateur les lit différemment. Si le premier était utilisé dans l'enregistrement d'un nom de domaine, il pointerait vers un site complètement différent du second. Heureusement, la plupart des navigateurs modernes sont capables de reconnaître ce type d'attaque, mais des vulnérabilités dans Chrome, Firefox et Opera ont récemment permis, l'année dernière, de contourner les filtres de protection homomorphiques de ces navigateurs.

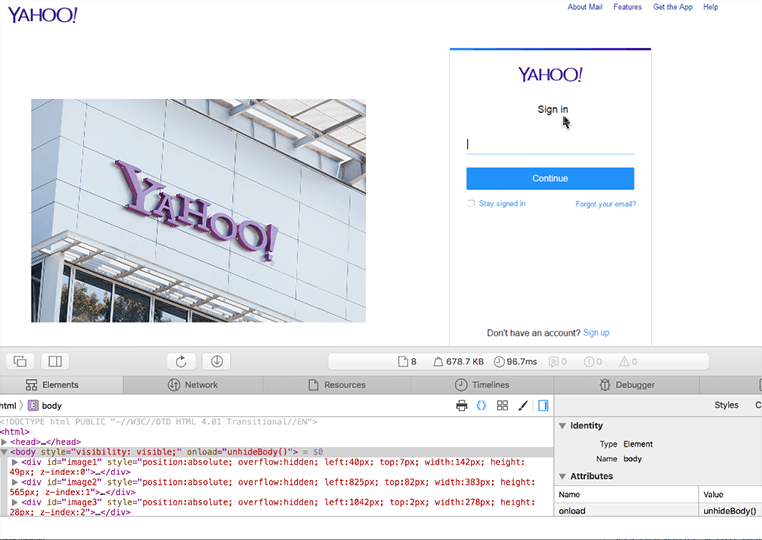

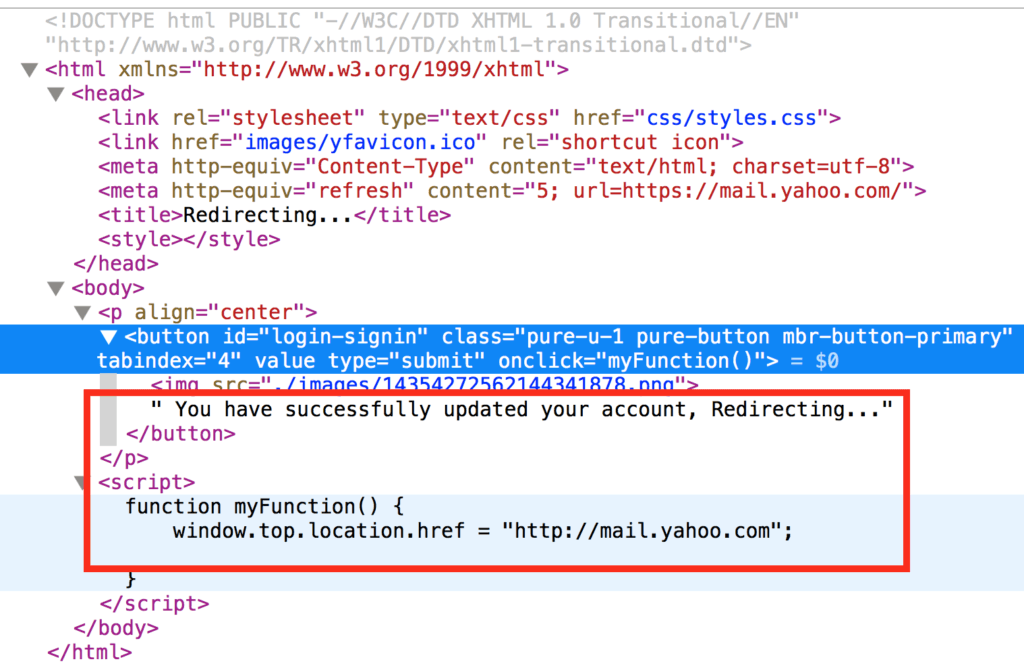

Une fois la victime piégée, l'arnaque peut prendre différentes formes, allant des escroqueries au support technique frauduleux aux fausses pages de connexion par e-mail. Une tactique courante consiste à dire à la victime qu'elle doit mettre à jour son compte de messagerie, puis à lui fournir un site frauduleux raisonnablement convaincant :

Cependant, l'examen du code derrière le site révèle sa véritable nature : une tentative de vol des identifiants de connexion de l'utilisateur. Une fois que l'utilisateur a saisi ses identifiants sur le faux site, le code le redirige vers le site authentique.

Les campagnes de spear phishing visant les entreprises peuvent avoir pour objectif de récupérer des informations confidentielles à des fins d'espionnage industriel ou national. Une société d'ingénierie britannique, par exemple, a été récemment ciblée par une campagne de spear-phishing visant à voler des secrets sur sa technologie maritime, probablement pour le compte d'un groupe APT soutenu par la Chine. Voici quelques-uns des types d'attaques de phishing les plus courants.

Améliorez votre veille sur les menaces

Améliorez votre veille sur les menaces

Découvrez comment WatchTower, le service de chasse aux menaces de SentinelOne, peut vous apporter de meilleures informations et vous aider à déjouer les attaques.

En savoir plusSignes indiquant que vous êtes la cible d'une attaque de phishing

Alors, comment savoir si vous êtes la cible d'une attaque de phishing ? Voici comment :

- Une personne inconnue au sein de l'organisation vous demande de partager des informations sensibles.

- Des employés formulent une demande spéciale en dehors de leurs horaires de travail habituels ou à toute heure de la journée. Vous êtes invité à effectuer des tâches qui dépassent le cadre de votre travail ou à effectuer un " travail supplémentaire ".

- Ne lisez pas l'e-mail que vous recevez. Regardez l'adresse de l'expéditeur. Il semble provenir d'un domaine différent ou inconnu.

- Un pirate vous demande de vérifier à nouveau votre compte alors que vous l'avez clairement déjà vérifié lors de votre inscription. Il peut cacher des liens malveillants derrière le bouton de vérification dans l'e-mail ou le message.

- L'e-mail contient de nombreuses fautes d'orthographe ou de grammaire trop évidentes (dans ce cas, le pirate est étranger).

- Le pirate peut vous demander de répondre à un sondage ou de donner votre avis en visitant un autre site web et en partageant un lien. Il peut également vous demander d'appeler un numéro pour communiquer avec lui en privé.

Comment détecter rapidement les tentatives d'hameçonnage ?

L'un des indices révélateurs d'une tentative d'hameçonnage est l'utilisation de déclencheurs émotionnels ou d'un langage excessivement sensible.

Voici quelques questions que vous devriez vous poser pour savoir s'il s'agit d'une attaque d'hameçonnage et comment la détecter rapidement :

- L'expéditeur envoie-t-il un message dans un format qui ne vous est pas familier ou qui ne correspond pas aux normes de l'organisation ?

- L'e-mail vous demande-t-il de télécharger des fichiers malveillants ? Lorsque vous passez la souris sur les liens, ceux-ci semblent-ils différents de ce qui est affiché dans le texte ?

- L'e-mail contient-il des fautes de frappe ou fait-il référence à des personnes que vous ne connaissez pas ?

- L'e-mail provient-il d'un domaine public (comme Gmail), mais l'attaquant prétend qu'il s'agit d'un e-mail officiel de l'entreprise ?

- L'e-mail est-il rempli de menaces ou de conséquences, ou vous demande-t-il d'agir immédiatement avant que la situation ne s'aggrave ?

Si vous avez répondu oui à l'une de ces questions, la solution est de le détecter rapidement. Pour détecter ces menaces, votre intuition et votre sens du jugement sont vos meilleurs alliés.

Comment prévenir les attaques de phishing et les escroqueries ?

Voici comment vous pouvez les prévenir :

- Bloquez le phishing à l'aide d'un logiciel sophistiqué de filtrage des e-mails qui bloque les expéditeurs malveillants et analyse les liens en temps réel.

- Activez les protocoles SPF, DKIM et DMARC pour authentifier les e-mails et limiter l'usurpation d'identité.

- Installez des plateformes de protection des terminaux telles que Singularity XDR de SentinelOne afin d'identifier les processus malveillants avant leur exécution.

- Sensibilisez vos employés afin qu'ils sachent reconnaître les fautes d'orthographe, les domaines d'expéditeurs non correspondants et les pièces jointes indésirables. L'installation d'une application permet de créer une liste afin d'empêcher l'exécution de logiciels non autorisés.

- Gérez régulièrement les privilèges des utilisateurs afin de bloquer l'accès aux systèmes sensibles.

- L'authentification multifactorielle (MFA) offre une couche de protection essentielle pour tous les comptes, en particulier les comptes administrateur.

- Surveillez le trafic réseau afin de détecter toute activité anormale, telle que des connexions sortantes inattendues, qui pourraient représenter des tentatives d'exfiltration de données.

Comment atténuer l'impact d'une attaque par hameçonnage ?

Si une attaque par hameçonnage réussit, retirez immédiatement les appareils infectés afin d'empêcher la propagation des logiciels malveillants. Utilisez des plans d'intervention préconfigurés pour verrouiller les comptes affectés et supprimer les jetons d'accès.

Effectuez une analyse forensic pour découvrir les vecteurs d'attaque, cartographier les tâches planifiées et toute autre modification du registre. Vous devez également alerter les utilisateurs concernés afin qu'ils réinitialisent leurs mots de passe et activent l'authentification multifactorielle (MFA) dans toute l'organisation. Signalez l'incident à des organismes tels que la CISA ou l'IC3 du FBI afin de faciliter les enquêtes. Mettez à jour vos politiques de sécurité afin de combler les lacunes, par exemple en appliquant des politiques plus strictes en matière de pièces jointes aux e-mails et en désactivant par défaut l'exécution des macros.

Les défis liés à la défense contre les attaques de phishing

Il est difficile de se défendre contre le phishing, car les attaquants changent constamment de tactique. Vous ne savez pas quelles recherches l'attaquant a effectuées sur vous ou votre équipe avant de rédiger et d'envoyer des messages personnalisés pour susciter votre intérêt. Les logiciels malveillants polymorphes contournent la détection basée sur les signatures, et le contenu généré par l'IA peut les aider à reproduire le ton utilisé par l'entreprise. Les ressources informatiques limitées entraînent des retards dans l'application des correctifs et des vulnérabilités imprévues. Les attaquants peuvent diffuser de fausses informations et perturber les communications en trompant ou en induisant en erreur d'autres personnes. Les campagnes de phishing ne suivent aucun schéma prévisible.

Meilleures pratiques pour se protéger contre le phishing

Voici les meilleures pratiques pour se défendre contre le phishing :

- Utilisez des filtres anti-phishing pour les e-mails et installez les meilleurs logiciels antivirus et antispam. Les bloqueurs de pop-ups peuvent également être utiles. Il s'agit de mesures de sécurité de base qui doivent être mises en place.

- Mettez en place une architecture de sécurité Zero Trust et authentifiez toutes les demandes d'accès, quelle que soit leur source. Partitionnez les réseaux pour limiter les mouvements latéraux : si les attaquants parviennent à pénétrer dans un segment, ils ne peuvent pas se diriger vers des actifs de grande valeur.

- Intégrez des technologies de déception telles que les honeytokens pour être averti lorsque des attaquants interagissent avec de fausses informations d'identification.

- Utilisez des flux de renseignements sur les menaces pour bloquer à l'avance les adresses IP et les domaines connus pour être malveillants.

- Automatisez les analyses de vulnérabilité pour identifier les applications non corrigées et les services mal configurés.

- Chiffrez les données sensibles au repos et en transit afin de rendre les données volées inutilisables.

- Utilisez les services de détection et de réponse gérés (MDR) de SentinelOne’ pour une surveillance 24 heures sur 24, 7 jours sur 7, et un confinement rapide.

Formation de sensibilisation au phishing pour les employés

L'un des meilleurs moyens de tester les connaissances de votre équipe consiste à envoyer de fausses factures. Voyez qui est capable de repérer la différence. Récompensez ceux qui parviennent à identifier les factures de phishing et les fausses demandes de paiement. Menez régulièrement des campagnes de simulation de phishing avec les solutions SentinelOne afin d'évaluer la sensibilisation des employés. Mettez régulièrement à jour les scénarios afin de refléter les menaces actuelles. Impliquez vos employés en leur envoyant de faux e-mails d'assistance informatique ou de fausses factures.

Intégrez la formation à votre SIEM afin de corréler le phishing avec les anomalies de connexion, par exemple en signalant les connexions provenant de nouvelles sources après l'ouverture d'un e-mail de phishing. Formez le personnel à vérifier les demandes par le biais d'autres sources, par exemple en appelant un numéro confirmé avant de transférer de l'argent. Modifiez les modules de formation tous les trimestres afin de couvrir les nouvelles tactiques, telles que le phishing par code QR (quishing) ou les deepfakes vocaux. Menez régulièrement des campagnes de phishing simulées avec les solutions SentinelOne afin d'évaluer la sensibilisation des employés.

Exemples concrets d'escroqueries par phishing

Dans l'article dernières actualités, les cybercriminels ont utilisé des jumeaux numériques pour escroquer les utilisateurs de cryptomonnaies. Ils ont infiltré des communautés en ligne et usurpé l'identité de plusieurs utilisateurs en créant des identités synthétiques. Ils ont ensuite manipulé les systèmes numériques et les utilisateurs en ligne à des fins lucratives.

L'Indiana a été classée n° 2 parmi les principales victimes de phishing. Les phishers attirent leurs victimes et les escroquent en leur envoyant des notifications concernant de faux problèmes d'emballage et des retards de livraison. Ils se sont fait passer pour des employés d'UPS et des services postaux américains. Le Japon a également connu une explosion des escroqueries par phishing et a perdu 700 millions de dollars dans le commerce. Rakuten Securities Inc. a signalé plusieurs transactions frauduleuses à la fin du mois de mars 2025.

Comment SentinelOne peut-il aider ?

Les agents de terminaux de SentinelOne utilisent une liste blanche d'applications, empêchant ainsi l'exécution de charges utiles non autorisées. L'analyse en temps réel fournit aux équipes d'intervention sur les incidents un historique des attaques, tandis que des scripts automatisés mettent en quarantaine les terminaux et rétablissent les jetons. Pour offrir une défense multicouche, vous pouvez intégrer des passerelles de gestion des e-mails telles que Mimecast afin de mettre en quarantaine les e-mails de phishing contenant des liens malveillants.

Le moteur comportemental de SentinelOne suit toutes les activités du système dans tous les environnements, détecte les techniques et les tactiques qui indiquent un comportement malveillant et corrèle automatiquement les activités connexes dans des alertes unifiées. Avec SentinelOne DeepVisibility, vous pouvez voir comment les utilisateurs sont affectés et même analyser le trafic crypté. Cela permettra à votre équipe de mieux comprendre les incidents de sécurité, de surveiller les tentatives d'hameçonnage visant vos utilisateurs, d'identifier les fuites de données et d'assurer une protection croisée. Ces interfaces simples vous permettront de les automatiser et de les connecter à d'autres produits de votre portefeuille.

Réservez dès maintenant une démonstration gratuite en direct.

Conclusion

Vous savez désormais ce qu'est une attaque de phishing. Vous avez également appris comment prévenir les attaques de phishing, vous êtes donc désormais mieux préparé à relever les défis de demain. N'oubliez pas que pour lutter contre les escroqueries par phishing, vous devez adopter une approche proactive en matière de sécurité de vos e-mails et de vos sites. Les pirates peuvent vous hameçonner via des applications, des réseaux sociaux et toute autre plateforme ou opportunité en ligne qu'ils peuvent identifier et exploiter. Sortez des sentiers battus, élargissez votre couverture de sécurité et restez protégé avec SentinelOne. Contactez-nous pour obtenir de l'aide.

"FAQs

Une escroquerie par hameçonnage est un type de cyberattaque dans lequel des criminels envoient des e-mails ou des SMS frauduleux, ou créent de faux sites Web qui semblent légitimes. Ils tentent de vous inciter à partager des informations sensibles telles que vos mots de passe ou vos numéros de carte de crédit, ou à installer des logiciels malveillants. Ces attaques utilisent l'ingénierie sociale pour vous manipuler et vous pousser à commettre des actes préjudiciables. Si vous recevez des demandes inattendues de données personnelles, vous devez immédiatement vous méfier. L'hameçonnage est actuellement le type de cybercriminalité le plus fréquemment signalé au FBI.

Le phishing est une attaque d'ingénierie sociale qui incite les gens à révéler des informations sensibles ou à télécharger des logiciels malveillants. Les attaquants se font passer pour des sources fiables telles que des banques, des entreprises ou des collègues. Ils vous envoient des messages contenant des demandes urgentes, de fausses offres ou des notifications alarmantes afin de vous pousser à agir rapidement sans réfléchir. Vous pouvez repérer le phishing en vérifiant les détails de l'expéditeur et les liens suspects. Le phishing a été baptisé ainsi en 1995 et est devenu la principale méthode utilisée par les cybercriminels pour voler des informations.

Tout le monde peut être la cible d'attaques de phishing. Les cybercriminels s'en prennent aux particuliers, aux entreprises et aux organisations de toutes tailles. Ils ciblent spécifiquement les employés ayant accès à des données sensibles, les cadres supérieurs (phishing des baleines) et les administrateurs système. Vous pouvez être ciblé en fonction de votre lieu de travail ou des accès dont vous disposez. Les hameçonneurs lancent également des campagnes à grande échelle contre les clients de services populaires tels qu'Amazon, en particulier lors d'événements commerciaux tels que le Prime Day.

Vous pouvez repérer les e-mails de phishing en recherchant les signes révélateurs suivants : ils demandent des informations sensibles telles que des mots de passe ou des détails de carte de crédit. Le domaine de l'e-mail de l'expéditeur ne correspond pas à celui de l'entreprise dont il prétend provenir. Les liens contenus dans l'e-mail renvoient vers des sites Web suspects. Passez votre souris dessus pour vérifier. Ils contiennent des pièces jointes non sollicitées. Le message n'est pas personnalisé et comporte des fautes de grammaire. Ils créent un faux sentiment d'urgence pour vous pousser à agir dans la panique.

Il existe plusieurs types d'attaques de phishing auxquelles vous devez faire attention. Le phishing par e-mail utilise de faux e-mails pour piéger un grand nombre de personnes, tandis que le spear phishing cible des individus spécifiques avec des messages personnalisés. Le whaling vise les cadres supérieurs et les cibles de grande valeur. Le Business Email Compromise (BEC) incite les employés à transférer de l'argent ou des données. Le smishing utilise des SMS, et le vishing se fait par le biais d'appels téléphoniques.

Les organisations peuvent prévenir le phishing en mettant en œuvre une authentification multifactorielle à l'aide d'applications telles que Microsoft Authenticator ou de jetons physiques. Elles doivent également mettre à jour et corriger régulièrement tous leurs systèmes afin de corriger les vulnérabilités, former leurs employés à identifier et signaler les e-mails suspects, et mettre en place des audits de sécurité réguliers afin de détecter les faiblesses du réseau. Elles doivent créer et tester des plans de secours et stocker les données dans des emplacements hors site sécurisés. Une surveillance régulière du trafic réseau les aidera à repérer les activités inhabituelles.

Un logiciel antivirus seul ne peut pas bloquer toutes les attaques de phishing. L'efficacité des antivirus contre les menaces modernes telles que les attaques sans fichier a diminué. Si vous comptez uniquement sur un antivirus, vous passez à côté de la moitié des menaces. De nombreux pirates modifient fréquemment les signatures des logiciels malveillants ou utilisent des exploits zero-day, contournant ainsi les outils de sécurité traditionnels.

Oui, les attaques par hameçonnage sont en forte augmentation. Pendant la pandémie de COVID-19, les incidents de hameçonnage ont augmenté et ils ont continué à augmenter d'année en année depuis lors. Les criminels adaptent leurs tactiques aux événements et aux tendances actuels. Ils utilisent de plus en plus le cryptage sur les sites de phishing, la majorité d'entre eux utilisant des certificats HTTPS valides pour paraître légitimes et vous inciter à leur faire confiance.

Si vous avez cliqué sur un lien de phishing, ne fournissez aucune information lorsque vous y êtes invité. Déconnectez immédiatement votre appareil d'Internet pour empêcher la propagation de logiciels malveillants ou la transmission de données. Vous devez effectuer une analyse complète du système à l'aide d'un logiciel de sécurité. Modifiez les mots de passe de tous vos comptes, en particulier si vous avez saisi des identifiants. Signalez la tentative d'hameçonnage à votre service informatique si vous êtes au travail. Vous devez surveiller vos comptes afin de détecter toute activité inhabituelle et envisager de geler votre crédit si vos informations financières ont été compromises.

Vous pouvez éviter le phishing en vérifiant attentivement les adresses des expéditeurs d'e-mails avant de cliquer sur des liens. Ne communiquez jamais d'informations personnelles par e-mail ou via des fenêtres contextuelles inattendues. Si vous recevez un message urgent, vérifiez-le en appelant directement l'entreprise à son numéro officiel. Vous devez maintenir vos appareils à jour avec les correctifs de sécurité. Utilisez l'authentification multifactorielle pour tous les comptes critiques. Avant de cliquer, passez votre souris sur les liens pour voir leur destination réelle. Vérifiez la présence de HTTPS dans l'adresse du site web et recherchez les fautes d'orthographe sur les sites.