Le détournement DNS est une cyberattaque qui redirige les utilisateurs de sites Web légitimes vers des sites malveillants. Ce guide explore le fonctionnement du détournement DNS, ses impacts potentiels et les stratégies de prévention.

Découvrez l'importance des configurations DNS sécurisées et de la surveillance. Il est essentiel de comprendre le détournement DNS pour protéger les actifs en ligne et les utilisateurs contre les attaques de phishing.

Rappel : Qu'est-ce que le DNS ?

Rappel : Qu'est-ce que le DNS ?

Le monde de la cybersécurité est complexe, voici donc un petit rappel des termes que nous utilisons. Le DNS, ou système de noms de domaine, est le moyen par lequel un nom de domaine lisible par l'homme, tel que www.yourcompany.com est converti en système numérique IPv4 ou IPv6 qui est réellement utilisé par les navigateurs, les routeurs et les serveurs pour fournir du contenu web et des e-mails.

Les anciennes adresses IPv4 sont les adresses 32 bits familières que vous avez probablement déjà vues, composées de quatre segments séparés par des points. Par exemple :

168.192.1.1

Les adresses IPv6 plus récentes sont des adresses 128 bits écrites en hexadécimal, divisées en 8 segments et séparées par des deux-points, qui peuvent ressembler à ceci :

a8:c0:00:00:00:00:01:01

Mais ce n'est pas toujours le cas ! Dans les adresses IPv6, un double deux-points peut être utilisé pour omettre les zéros consécutifs, et les zéros au début d'un segment peuvent également être supprimés, ce qui explique que les adresses IPv6 peuvent avoir des longueurs très variables. L'adresse ci-dessus serait en fait représentée comme suit :

a8:c0::1:1

Alors, comment toute cette magie opère-t-elle ? Comment les noms de domaine deviennent-ils des adresses numériques IPv4 et IPv6 ? Lorsque votre navigateur ou un autre périphérique réseau reçoit un nom de domaine, un processus de recherche DNS se déclenche, commençant par les caches locaux et passant par un certain nombre de serveurs de recherche : résolveurs récursifs, serveurs de noms racine, serveurs de domaine de premier niveau et serveurs de noms faisant autorité. À la fin de ce processus, une adresse IP est fournie au client pour le domaine spécifié.

Qu'est-ce que le détournement DNS ?

À n'importe lequel de ces points, et même à n'importe quel cache intermédiaire, un pirate peut détourner le serveur DNS ou empoisonner le cache d'une manière invisible pour le client qui effectue la requête.

Si vous ne gérez pas votre propre DNS, il estest tout à fait possible que l'entité tierce qui le gère pour vous (et qui est-ce, déjà ?) ait été piratée à votre insu. Lorsqu'un pirate détourne votre DNS, il est en mesure d'intercepter l'ensemble de votre trafic web et de vos communications par e-mail.

" La moitié des 20 premières banques classées en fonction de leur actif total ne gèrent pas leur propre DNS, le laissant plutôt entre les mains d'un tiers potentiellement piratable. " (Source)

Il existe plusieurs façons d'y parvenir. Supposons que vous ayez enregistré votre site auprès d'un registraire Internet, j'en utiliserai un fictif, appelons-le GoMummy.com. Le registraire GoMummy vous vend un nom de domaine, yourcompany.com, et enregistre ce nom avec des adresses IPv4 et IPv6 uniques. Votre nom de domaine a le domaine de premier niveau (TLD) .com, et il existe un serveur de noms faisant autorité qui détient un enregistrement A contenant votre adresse IP unique.

Dans ce scénario, un pirate pourrait détourner votre DNS à plusieurs endroits. S'il compromet le serveur de noms faisant autorité, il pourrait changer votre adresse IP pour une autre adresse afin que la recherche DNS pour yourcompany.com pointe vers ses propres serveurs. Ainsi, toute personne qui saisirait yourcompany.com dans un navigateur serait redirigée vers le site Web du pirate et non vers le vôtre. Là, vos visiteurs pourraient trouver un site qui est un clone exact de votre site, sauf qu'il est contrôlé par les attaquants et pourrait être utilisé pour voler des identifiants de connexion, diffuser des logiciels malveillants ou distribuer des informations fausses et préjudiciables sur votre entreprise. Dans un tel cas, vous pourriez disposer d'environ 4 heures – le temps de vie d'une recherche DNS étant généralement de 14 400 secondes – pour détecter et corriger le détournement avant qu'il ne commence à se propager sur Internet.

Cas réels de détournement DNS

Voici quelques cas réels de détournement DNS :

- L'attaque par ransomware SamSamSamSam ransomware attack: In this attack, hackers ont ciblé plusieurs organismes de santé américains, utilisant le détournement DNS pour rediriger le trafic des sites Web légitimes vers des domaines malveillants qui délivraient des charges utiles de ransomwareransomware.

- Le détournement DNS de Cloudflare en 2019 : Dans cet incident, les pirates ont exploité une vulnérabilité dans l'infrastructure DNS de Cloudflare pour rediriger le trafic de plusieurs sites web, dont coinbase.com, vers un domaine malveillant qui diffusait une charge utile de minage de cryptomonnaie.

- L'exploitation de la vulnérabilité Exim en 2017: lors de cet incident, des pirates ont exploité une vulnérabilité du logiciel de serveur de messagerie Exim pour prendre le contrôle des enregistrements DNS de plusieurs fournisseurs d'hébergement, ce qui leur a permis de rediriger le trafic de sites Web légitimes vers des domaines malveillants.

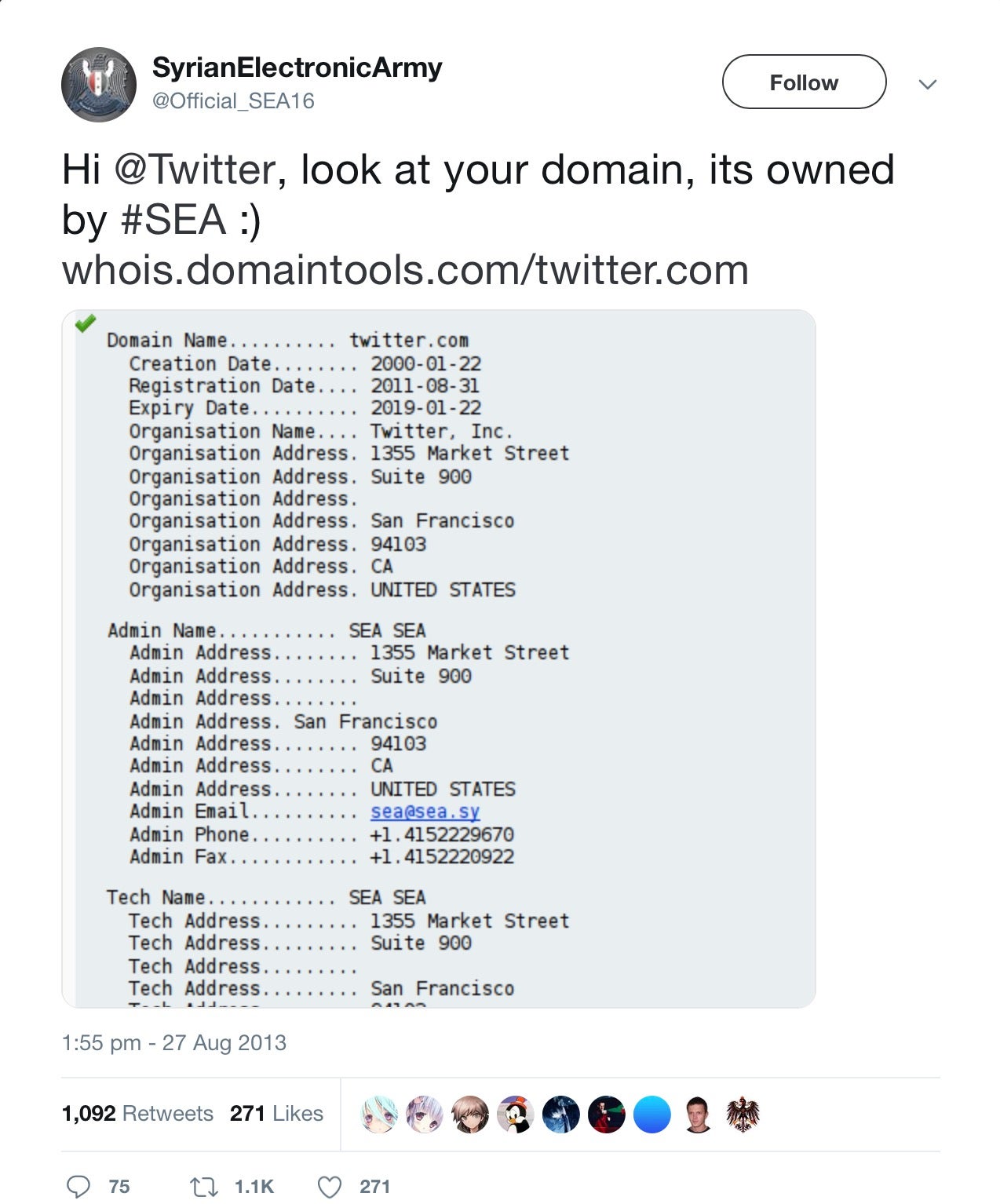

Le détournement d'enregistrements A semble être ce qui s'est produit lors d'une attaque qui a touché Twitter, le New York Times et le Huffington Post. Ces sites avaient en commun le même registraire : Melbourne IT. Le collectif de hackers S.E.A. a piraté leur partenaire commercial basé aux États-Unis grâce à une campagne de spear-phishing et a obtenu l'accès aux serveurs du registraire. À partir de là, les pirates ont pu modifier les enregistrements A de plusieurs sites.

Dans ce cas particulier, les dégâts se sont limités à du vandalisme, mais une attaque contre l'enregistrement DNS d'une banque brésilienne a été beaucoup plus grave. Les pirates ont créé des clones malveillants des sites de la banque, avec des certificats https valides, et ont gardé le contrôle pendant environ cinq heures. Pendant ce temps, tous les visiteurs des URL de la banque ont été redirigés vers les sites usurpés, qui ont également diffusé des malware bancaire de type cheval de Troie.

Plus récemment, la campagne Sea Turtle semble être un campagne de détournement de DNS soutenue par un État qui s'étend sur 13 pays et a ciblé au moins 40 entités publiques et privées. Les auteurs de la menace derrière Sea Turtle ont modifié les enregistrements A pour rediriger les victimes vers des sites usurpés où ils ont ensuite volé leurs identifiants de connexion.

Attaques par empoisonnement du cache DNS

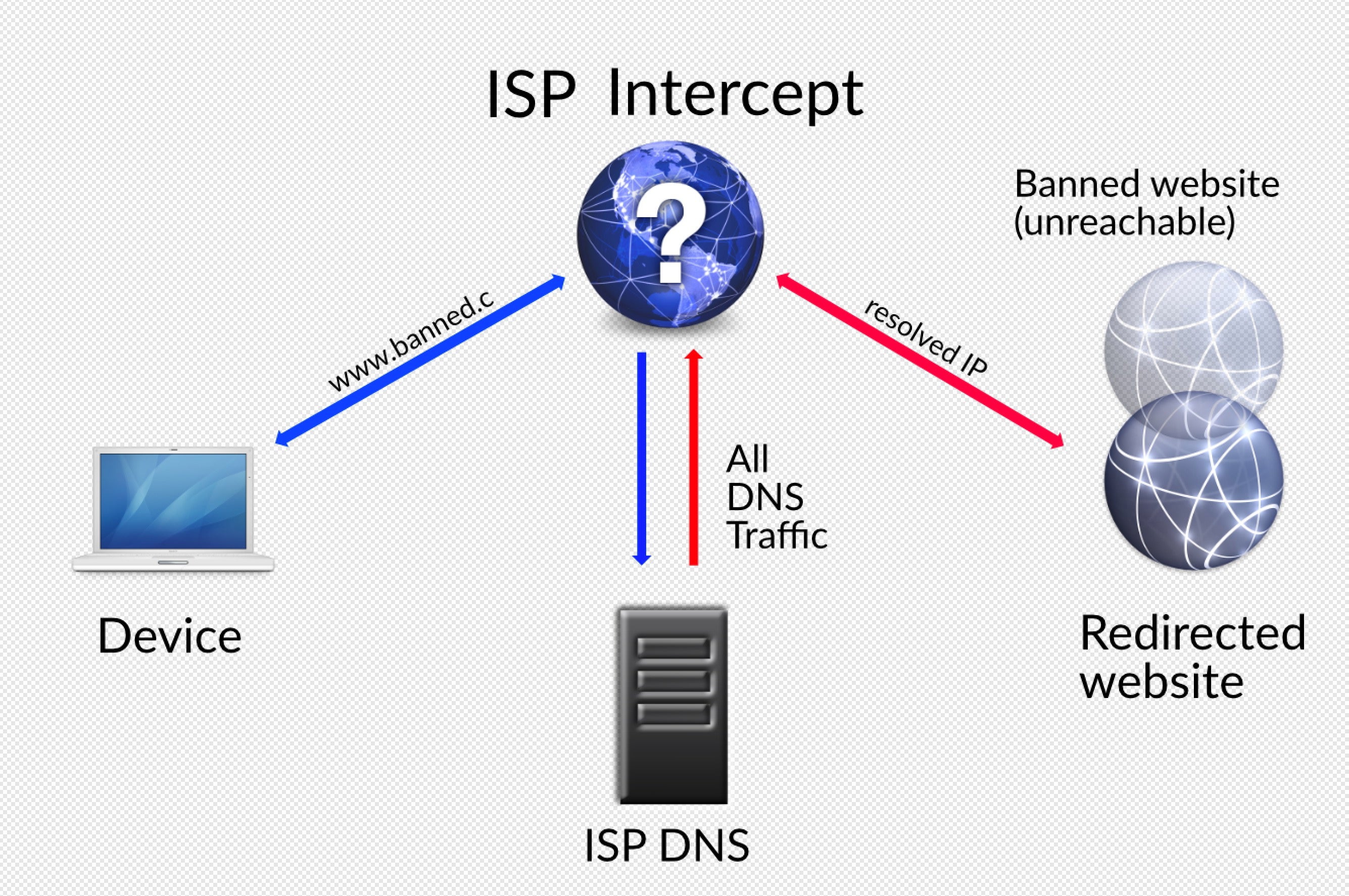

Dans un autre scénario, un attaquant pourrait ne pas être en mesure de compromettre l'enregistrement A de votre registraire DNS, mais pourrait à la place détourner votre DNS par le biais d'une attaque par empoisonnement du cache. Un serveur DNS malveillant ou compromis situé entre l'ordinateur de l'utilisateur et le site qu'il souhaite visiter pourrait fournir une adresse alternative à l'adresse réelle contenue dans l'enregistrement A.

Il s'agit en fait exactement de la même technique que celle utilisée par les censeurs tels que le " Grand Firewall de Chine " et d'autres gouvernements anti-privacy ; c'est également une stratégie régulièrement employée par certains FAI pour imposer des restrictions géographiques, diffuser des publicités, collecter des données ou contrôler de toute autre manière la navigation Internet des utilisateurs.

En pratique, tout cache DNS ou serveur de recherche situé entre l'appareil et le site souhaité peut rediriger l'utilisateur vers une autre adresse. Cela peut commencer par le routeur du réseau local – l'un des nombreux dangers liés à l'utilisation des services Wi-Fi publics – et atteindre le serveur de noms racine (également appelé " serveur DNS racine ").

Routeur et logiciels malveillants DNS Hijacks

Dans les exemples ci-dessus, nous avons évoqué des attaques en dehors d'un réseau que vous contrôlez, mais les détournements DNS peuvent également se produire à l'intérieur de votre réseau. Les logiciels malveillants présents sur un ordinateur local peuvent modifier le serveur DNS utilisé par le client, de sorte que les noms de domaine d'une machine particulière soient incorrectement résolus vers l'adresse IP choisie par l'attaquant. De même, si des acteurs malveillants parviennent à pirater le routeur de votre réseau et à modifier les adresses des serveurs de recherche qui s'y trouvent, ils peuvent obtenir le même effet pour tous les clients de ce réseau à partir d'une seule intrusion.

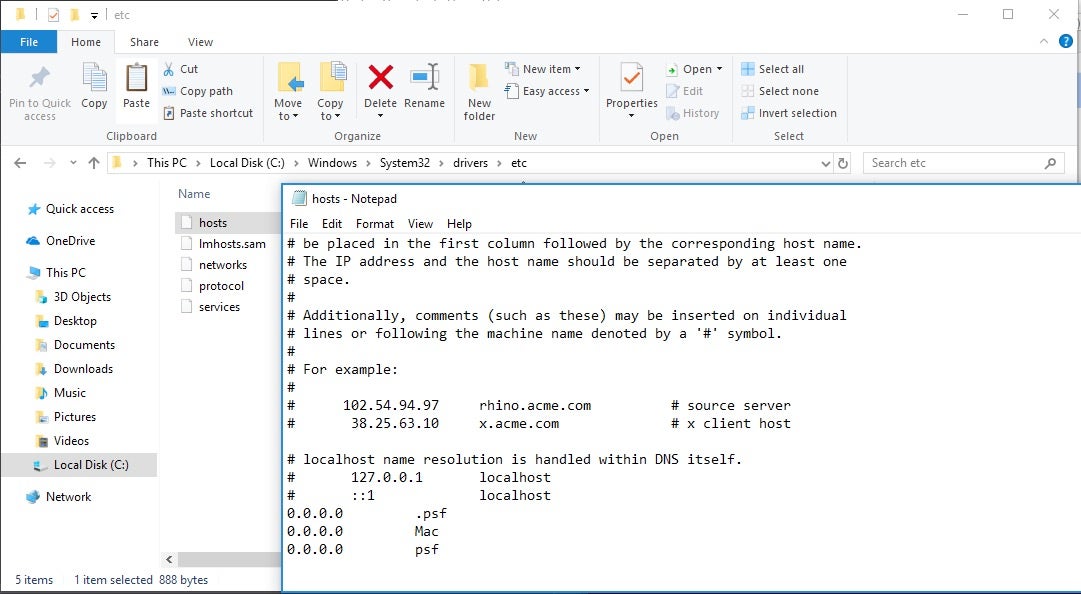

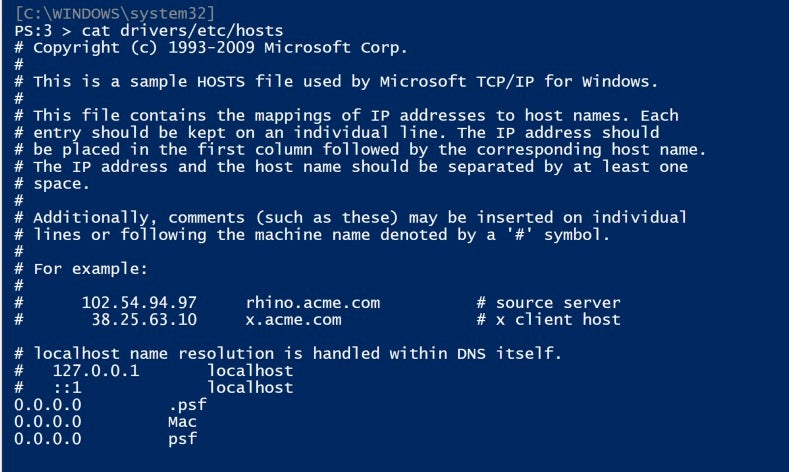

L'un des moyens les plus simples pour un logiciel malveillant de corrompre les recherches DNS d'un appareil consiste à modifier le fichier hosts de la machine. Le fichier hosts a des utilisations légitimes, notamment pour le développement web, le blocage de contenu et les logiciels de machine virtuelle, mais il permet également aux attaquants de spécifier des adresses IP personnalisées pour n'importe quel domaine.

Comment savoir si votre DNS a été piraté ?

Vous pouvez et devez consulter régulièrement le contenu de votre fichier hosts. Sous Windows, vous pouvez examiner le fichier hosts à l'aide de notepad et en naviguant jusqu'au fichier situé à l'emplacement C:windowssystem32driversetchosts.

Pour ceux qui maîtrisent PowerShell, il suffit d'exécuter la commande cat sur le même chemin d'accès au fichier :

cat C:windowssystem32driversetchosts

La commande

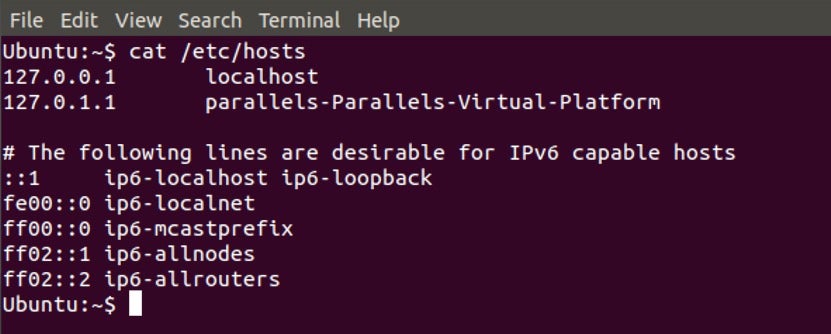

cat /etc/hosts

Cela devrait suffire sur Linux

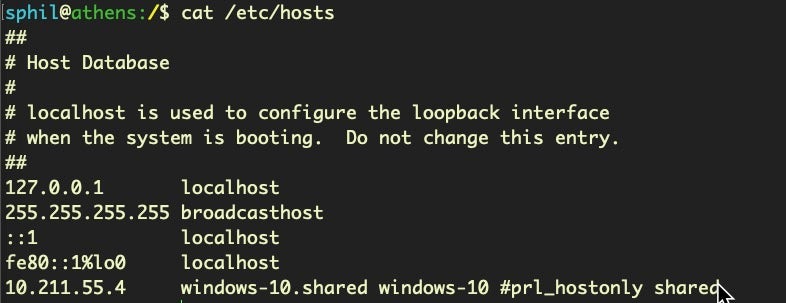

Et macOS :

Les images ci-dessus sont des fichiers hosts par défaut avec un logiciel VM installé. Un pirate modifierait les fichiers hosts en ajoutant une ligne telle que

<adresse IP du pirate> google.com

Une telle ligne résoudrait immédiatement toutes les requêtes google.com sur l'appareil vers l'adresse IP indiquée, sans aucune autre recherche ou vérification DNS.

Les piratages locaux peuvent également être détectés si vous constatez des ralentissements, des redirections de navigateur, des indisponibilités de sites, des fenêtres contextuelles ou tout autre comportement inhabituel lors de l'utilisation de votre navigateur. Essayez de modifier les paramètres DNS locaux de votre ordinateur pour 8.8.8.8 et 8.8.4.4 (DNS public de Google) ou 1.1.1.1 et 1.0.0.1 (DNS public de CloudFare) pour voir si cela aide. Dans le même temps, veillez à utiliser une bonne solution de sécurité capable de détecter les logiciels malveillants qui modifient le comportement du DNS.

Pour vérifier les recherches DNS en dehors de votre réseau local, il existe plusieurs outils que les utilisateurs finaux peuvent utiliser. Le site whoismydns.com fournit un service gratuit qui tente de vous indiquer quel serveur effectue des requêtes DNS en votre nom lorsque vous vous connectez au site whoismydns.com. Bien que l'idée soit intéressante, nous vous recommandons de l'utiliser avec prudence.

D'une part, il ne semble pas exister de version https du site, il n'y a donc aucun moyen de vérifier que votre connexion au site n'a pas été altérée en cours de route. D'autre part, si un pirate contrôle votre trafic DNS, il est possible que vous soyez redirigé vers une fausse version du site whoismydns.com lui-même !

Les mêmes précautions s'appliquent à ce site, qui tente de vous indiquer si votre ordinateur fait partie des milliers d'ordinateurs encore infectés par le malware DNSChanger.

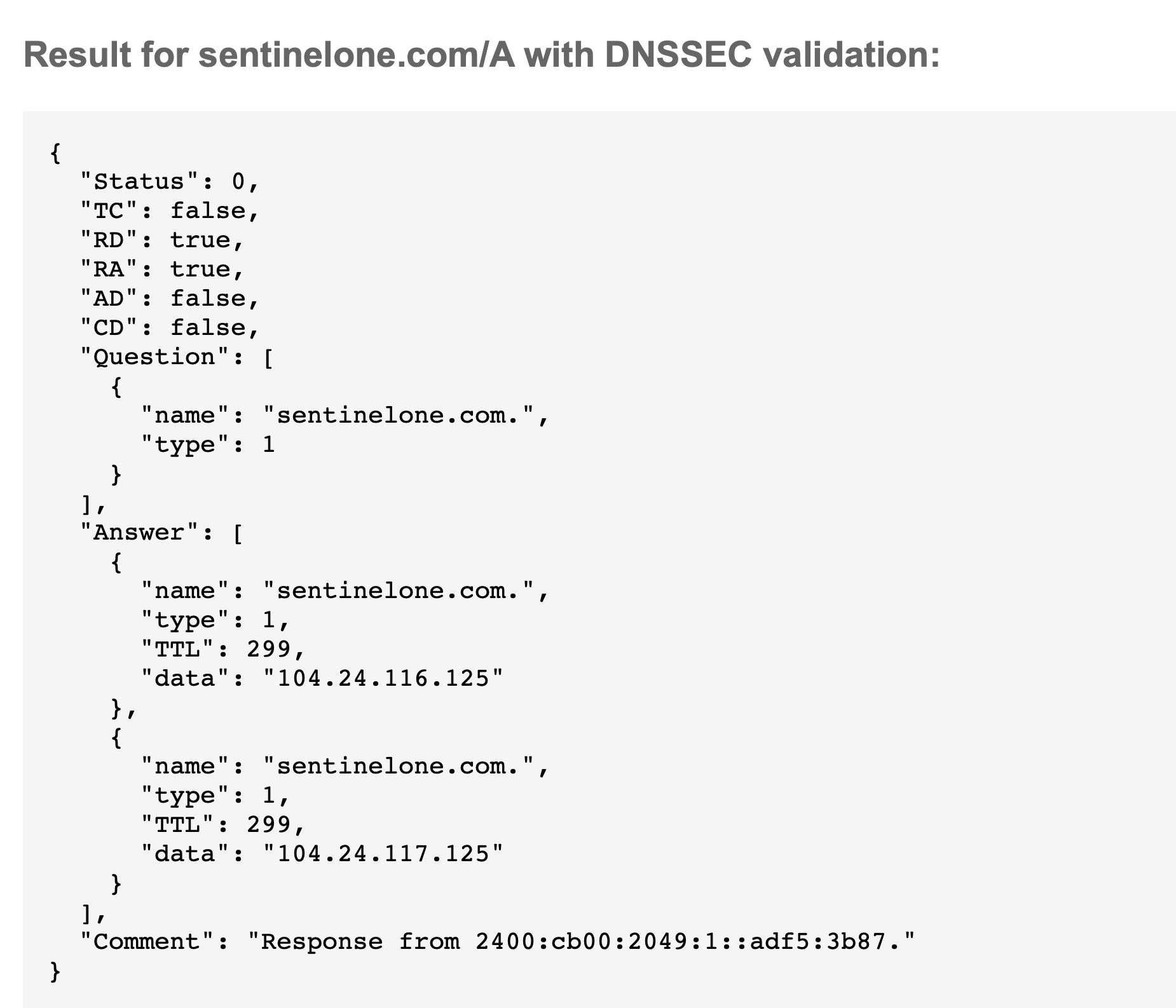

Pour les entreprises et les détenteurs de noms de domaine, à partir d'un appareil connu pour être sain, vous pouvez vérifier que votre enregistrement A est bien celui qu'il devrait être à l'aide du service de recherche DNS de Google service de recherche DNS de Google. Par exemple, le véritable SentinelOne peut-il se lever ?

Que pouvez-vous faire contre les détournements DNS ?

Les pirates ont remarqué que routers sont en quelque sorte un point faible dans la chaîne de sécurité, notamment parce qu'ils disposent de protections internes relativement faibles, sont généralement livrés avec des mots de passe administrateur par défaut que, malheureusement, un grand nombre d'utilisateurs ne changent jamais, et bénéficient de mises à jour de micrologiciel peu fréquentes (voire inexistantes). Vous trouverez une excellente liste de conseils de sécurité pour les routeurs ici, mais l'essentiel consiste à vérifier et contrôler les paramètres DNS de votre routeur et à mettre régulièrement à jour le mot de passe du routeur.

Dans la gestion des noms de domaine de votre organisation, la mesure la plus importante pour les entreprises afin d'empêcher les détournements DNS est d'utiliser un verrouillage du registre pour empêcher toute modification non autorisée. De plus, veillez à activer l'authentification à deux facteurs pour l'accès à votre compte.

Si votre service d'hébergement ne propose pas de verrouillage de registre ou d'authentification à deux facteurs, vous devriez sérieusement envisager de changer pour un service qui le propose dès que possible. Au-delà de cela, activez DNSSEC (Domain Name System Security Extensions) dans le panneau de contrôle de votre site. Cela permet d'éviter les redirections DNS, l'empoisonnement du cache, le pharming et les attaques de type " man-in-the-middle " en authentifiant la résolution des adresses IP à l'aide d'une signature cryptographique.

Pour éliminer le problème des recherches DNS entre vos terminaux distribués et le réseau de votre organisation, les entreprises doivent utiliser un service VPN réputé. Veillez également à protéger vos terminaux et votre réseau à l'aide d'une solution de sécurité autonome de nouvelle génération. .

Améliorez votre veille sur les menaces

Améliorez votre veille sur les menaces

Découvrez comment WatchTower, le service de chasse aux menaces de SentinelOne, peut vous apporter de meilleures informations et vous aider à déjouer les attaques.

En savoir plusConclusion

La résolution des noms de domaine en adresses IP numériques, du point d'extrémité au serveur racine DNS, présente de nombreuses vulnérabilités pour les utilisateurs ordinaires et les entreprises, tout en offrant de grandes opportunités aux pirates. L'Agence pour la cybersécurité et la sécurité des infrastructures (CISA) du département américain de la Sécurité intérieure a récemment averti qu'une campagne mondiale de détournement de DNS était actuellement en cours. En cas de détournement réussi, un pirate peut rediriger le trafic web de votre organisation vers une infrastructure contrôlée par le pirate, dotée de certificats de cryptage valides, et mener des des attaques de type " man-in-the-middle ". Les attaques DNS sur l'appareil sont faciles à réaliser en modifiant les paramètres DNS locaux ou en empoisonnant le fichier hosts local.

Pour rester protégé, suivez les conseils que nous avons donnés dans la section précédente. Si vos terminaux ne sont pas déjà protégés par une solution de sécurité robuste telle que SentinelOne, cette démonstration gratuite vous montrera comment notre solution autonome pour terminaux peut assurer la sécurité de vos appareils et de votre réseau.

Vous aimez cet article ? Suivez-nous sur LinkedIn, Twitter, YouTube ou Facebook pour voir le contenu que nous publions.

En savoir plus sur la cybersécurité

- L'ennemi intérieur – Les 7 violations de données les plus inquiétantes de 2018

- 5 façons pour un RSSI de lutter dès maintenant contre la pénurie de compétences en cybersécurité

- Comment les logiciels malveillants peuvent facilement contourner la sécurité du macOS d'Apple

- Qu'est-ce que Windows PowerShell (et peut-il être malveillant) ?

FAQ sur le détournement DNS

Le détournement DNS est une cyberattaque dans laquelle des pirates manipulent les requêtes DNS afin de rediriger les utilisateurs vers des sites Web malveillants à partir de sites légitimes. Les attaquants peuvent installer des logiciels malveillants sur votre ordinateur, prendre le contrôle des routeurs ou pirater les connexions DNS pour mener à bien leur attaque.

Lorsque vous saisissez l'adresse d'un site Web, au lieu d'accéder au site réel, vous êtes redirigé vers un faux site contrôlé par l'attaquant. Cela peut entraîner des escroqueries par hameçonnage, des infections par des logiciels malveillants et le vol de données.

Un exemple notable s'est produit en 2019 avec la campagne Sea Turtle, dans le cadre de laquelle des pirates ont détourné les enregistrements DNS d'entreprises de télécommunications et de médias afin de collecter des données sensibles. Un autre exemple s'est produit au New York Times en 2013, où des pirates ont redirigé les utilisateurs vers un faux site web conçu pour voler leurs identifiants de connexion. En 2022, des pirates ont détourné le DNS de Curve Finance, redirigeant les utilisateurs vers une plateforme malveillante de cryptomonnaie qui a volé leurs fonds.

Il existe plusieurs types de détournement DNS. Le détournement DNS local implique qu'un logiciel malveillant modifie les paramètres DNS de votre appareil. Le détournement DNS du routeur cible les routeurs domestiques en exploitant des mots de passe faibles ou des vulnérabilités du micrologiciel. Les attaques de type " man-in-the-middle " interceptent les requêtes DNS entre votre appareil et le serveur DNS.

Le détournement de serveur DNS malveillant se produit lorsque des pirates compromettent les serveurs DNS légitimes eux-mêmes. Il existe également le détournement de registraire, où les pirates accèdent aux comptes des registraires de domaine.

Le détournement DNS fonctionne en interceptant le processus normal de résolution DNS. Lorsque vous saisissez l'adresse d'un site Web, votre appareil envoie une requête DNS pour trouver l'adresse IP. Les pirates peuvent compromettre les serveurs DNS, infecter votre appareil avec des logiciels malveillants ou intercepter les requêtes DNS pendant leur transmission.

Une fois qu'ils contrôlent la résolution DNS, ils vous redirigent vers des sites Web malveillants tout en conservant l'URL d'origine visible. Cela rend la détection difficile, car tout semble normal dans votre navigateur.

Vous pouvez détecter le détournement DNS en surveillant plusieurs signes avant-coureurs. Les pages Web se chargent lentement et vous voyez fréquemment apparaître des publicités pop-up sur des sites qui ne devraient pas en contenir. Vous pouvez être redirigé vers des sites Web inattendus ou recevoir des avertissements relatifs aux certificats de sécurité. Si votre connexion Internet est plus lente que d'habitude ou si vous remarquez l'apparition de sites Web inconnus, cela peut être le signe d'un détournement DNS. Vous pouvez également utiliser des outils en ligne pour vérifier si votre DNS a été compromis.

L'usurpation DNS consiste à injecter de faux enregistrements DNS dans les caches afin de rediriger temporairement le trafic. Le détournement DNS est plus complet et consiste à prendre directement le contrôle de l'infrastructure ou des paramètres DNS. L'usurpation affecte généralement les réseaux locaux ou les utilisateurs individuels, tandis que le détournement peut affecter des domaines entiers à l'échelle mondiale.

L'usurpation DNS corrompt les entrées du cache DNS, mais le détournement DNS modifie en fait les paramètres DNS eux-mêmes. Le détournement est plus persistant et plus difficile à détecter que l'usurpation.

Vous pouvez prévenir le détournement DNS en utilisant des mots de passe forts et uniques pour vos comptes de registraire de domaine et de fournisseur DNS. Activez l'authentification à deux facteurs dans la mesure du possible. Utilisez des verrous d'enregistrement pour empêcher les transferts de domaine non autorisés. Envisagez de mettre en œuvre le protocole DNSSEC pour ajouter des signatures cryptographiques à vos données DNS.

Utilisez des protocoles DNS cryptés tels que DNS-over-HTTPS ou DNS-over-TLS. Maintenez le micrologiciel de votre routeur à jour et modifiez les mots de passe par défaut. Surveillez régulièrement vos paramètres DNS afin de détecter toute modification non autorisée.

Vous saurez que votre DNS a été piraté si vous ne pouvez plus accéder à vos sites web habituels ou si vous êtes redirigé vers des pages inconnues. Les identifiants de votre compte de registraire de domaine peuvent ne plus fonctionner, ou vous remarquez que les paramètres DNS ont été modifiés à votre insu. Des utilisateurs peuvent signaler avoir reçu des e-mails étranges provenant de votre domaine.

Il peut y avoir un trafic réseau inhabituel ou des adresses IP inattendues pour votre domaine. Vous pouvez également recevoir des avertissements de sécurité lorsque vous essayez d'accéder à des sites Web légitimes.

Oui, les VPN peuvent aider à empêcher le détournement DNS en cryptant votre trafic Internet et en acheminant les requêtes DNS via des serveurs sécurisés. Un VPN rend plus difficile l'interception de vos requêtes DNS par des pirates. Cependant, les VPN ne constituent pas une solution complète, car ils ne protègent pas contre tous les types de détournement DNS, en particulier ceux qui ciblent les registraires de domaines ou les fournisseurs DNS.

Pour une meilleure protection, vous devez utiliser un VPN en complément d'autres mesures de sécurité telles que des mots de passe forts et l'authentification à deux facteurs.