Le Business Email Compromise (BEC) est une arnaque sophistiquée qui cible les entreprises afin de leur voler de l'argent ou des informations sensibles. Ce guide explore la manière dont les attaques BEC sont exécutées, leur impact sur les organisations et les stratégies de prévention efficaces.

Découvrez l'importance de la formation et de la sensibilisation des employés dans la lutte contre les menaces BEC. Il est essentiel pour les organisations de comprendre le BEC afin de protéger leurs actifs financiers et leurs données sensibles.

Qu'est-ce que le BEC (Business Email Compromise) ?

Qu'est-ce que le BEC (Business Email Compromise) ?

Le plus souvent, le Business Email Compromise commence par un compte de messagerie compromis ou usurpé.

Sous le couvert d'un fournisseur de confiance ou d'un dirigeant de l'entreprise, les escrocs utilisent généralement des identifiants volés ou falsifiés pour inciter les employés à leur communiquer des autorisations financières ou des informations confidentielles. Cela peut inclure des virements bancaires vers un tiers illégitime. Croyant à tort que les instructions de virement proviennent d'un membre haut placé de la direction, les employés commettent sans le savoir une fraude en envoyant des fonds directement à l'attaquant.

Une fois que l'argent a quitté les comptes de l'entreprise, il est perdu à jamais. Dans de nombreux cas, les fonds aboutissent sur des comptes bancaires à l'étranger, qui sont utilisés par les criminels pour recevoir les fonds sans être tracés.

Forme d'ingénierie sociale, le BEC exige que les attaquants convainquent les employés ciblés que leur demande de fonds est légitime afin de faire aboutir le virement bancaire. Les attaquants peuvent passer du temps à effectuer des reconnaissances avant de lancer une attaque BEC afin de s'assurer qu'ils disposent de suffisamment d'informations sur le fournisseur ou le dirigeant qu'ils usurpent, ainsi que sur l'employé qu'ils ciblent avec leur demande.

Les tactiques d'ingénierie sociale sont également courantes dans les cas où les attaquants volent des mots de passe et compromettent des comptes légitimes, plutôt que de les usurper.

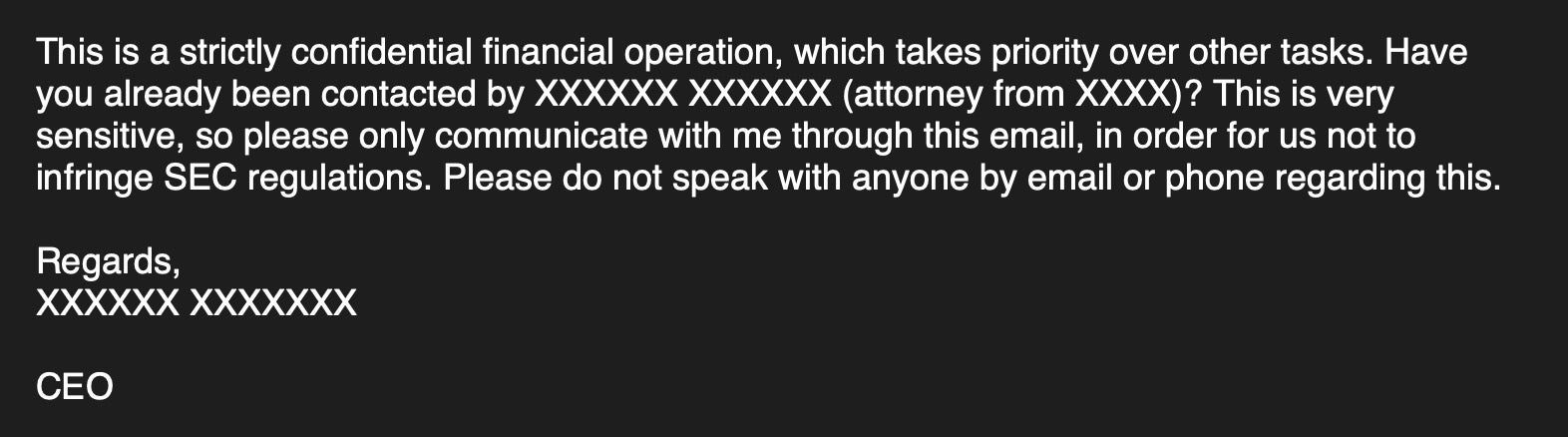

Exemple de compromission d'e-mails professionnels

La première partie d'une BEC implique généralement soit une attaque de phishing ciblée (alias spear phishing) ou d'un vol d'identifiants via des keyloggers. Par exemple, un cadre supérieur peut être la cible d'une attaque de phishing qui installe un cheval de Troie d'accès à distance (RAT) afin de récolter des identifiants et d'autres informations commerciales utiles.

Ensuite, le compte peut être utilisé pour demander à d'autres employés d'effectuer un virement bancaire à un faux fournisseur. Il est important de noter que ces e-mails emploient souvent un ton extrêmement urgent et exhortent l'employé ciblé à garder la transaction confidentielle. Un compte piraté ou usurpé d'un cadre supérieur peut être utilisé pour envoyer un e-mail interne dont le contenu est similaire à celui-ci :

Combien coûtent les compromissions d'e-mails professionnels ?

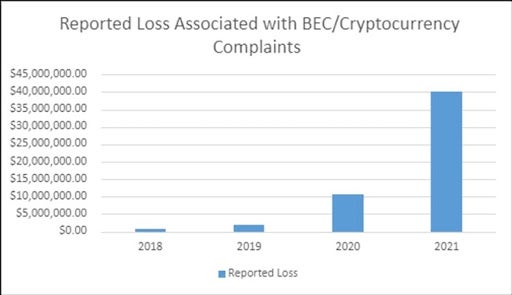

Les statistiques recueillies par le Centre de signalement des crimes sur Internet du Federal Bureau of Investigation ont révélé un total de 241 206 incidents nationaux et internationaux de BEC entre 2013 et 2021. Cela représente une perte totale exposée de plus de 43 milliards de dollars.

Le PSA a souligné que " Cette augmentation peut être en partie attribuée aux restrictions imposées aux pratiques commerciales normales pendant la pandémie de COVID-19, qui ont conduit davantage d'entreprises et d'individus à mener leurs activités courantes de manière virtuelle. " Le FBI a également noté une augmentation du nombre de plaintes liées au BEC impliquant des cryptomonnaies.

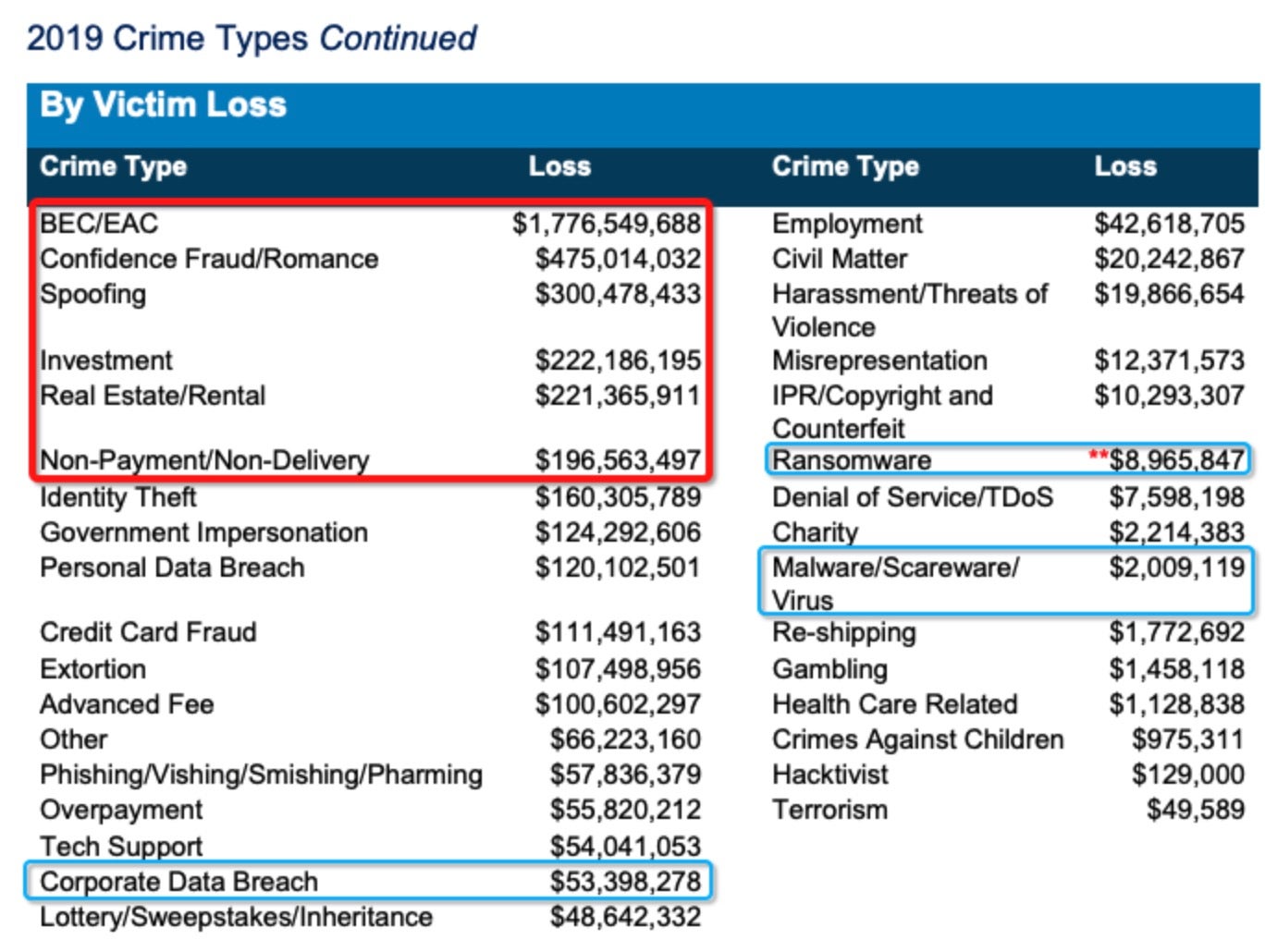

Le BEC était déjà un problème avant 2020. Les statistiques suggèrent que les pertes dues aux ransomwares s'élevaient en moyenne à environ 4 400 dollars par incident et totalisaient un peu moins de 9 millions de dollars aux États-Unis en 2019. En revanche, les pertes dues au BEC étaient environ 17 fois plus élevées, avec 75 000 dollars par incident, et ont représenté une perte financière totale de plus de 1,7 milliard de dollars pour la même période.

Sur l'ensemble des pertes financières dues à la cybercriminalité enregistrées par le FBI en 2019, soit environ 3,5 milliards de dollars, les attaques BEC représentaient environ 50 % du total :

Comment fonctionnent les escroqueries par compromission des e-mails professionnels

Comment fonctionnent les escroqueries par compromission des e-mails professionnels

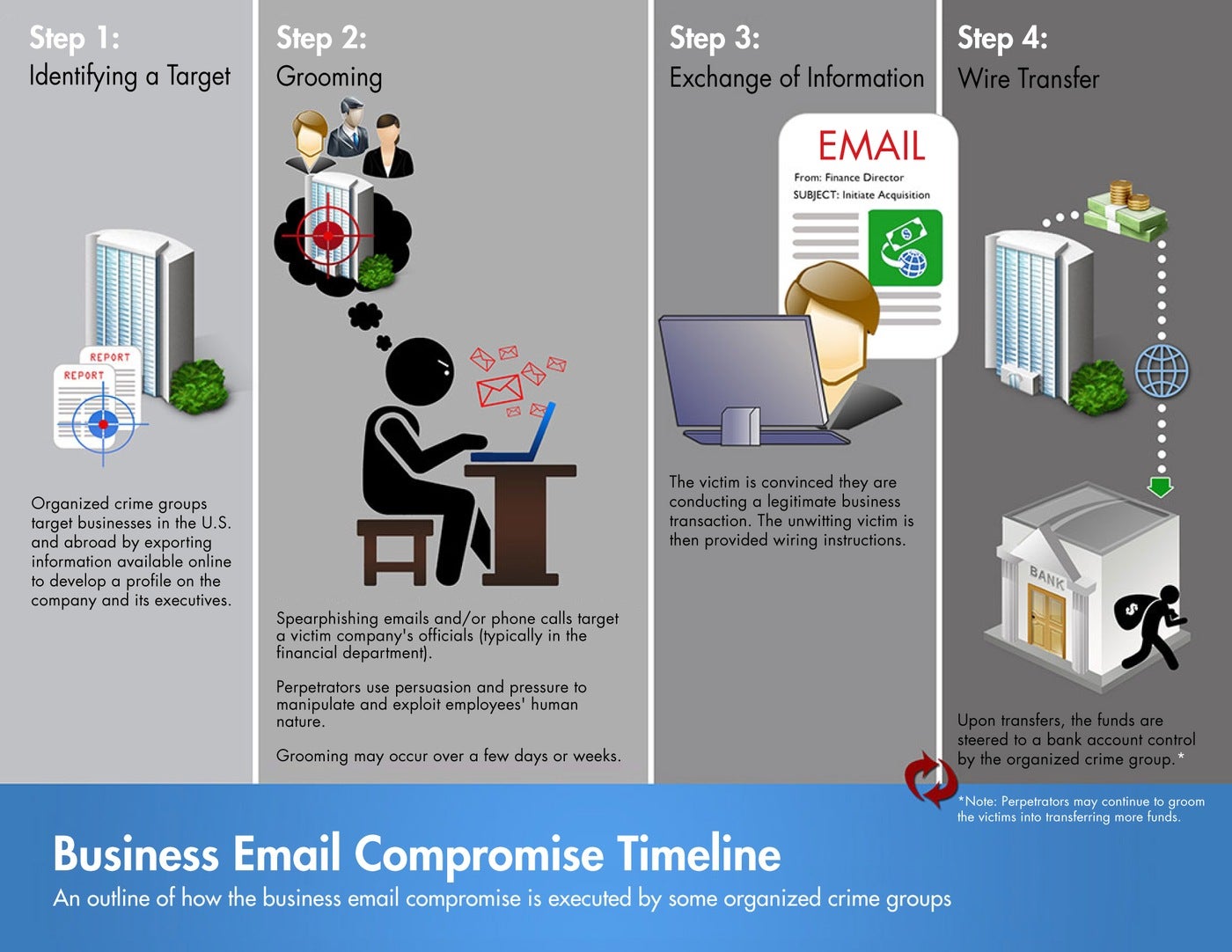

Une escroquerie par compromission d'e-mails professionnels type se déroule selon le calendrier ci-dessous :

1. Identification de la cible

L'attaquant trouve une cible et recueille autant d'informations que possible à son sujet. Pour ce faire, il peut exporter les informations disponibles en ligne afin d'établir un profil de l'entreprise et de ses dirigeants.

2. Contact

Les e-mails ou appels téléphoniques de spear phishing ciblent l'entreprise de la victime (généralement les membres du service financier). L'attaquant échange une série d'e-mails avec l'employé ciblé afin d'établir une relation de confiance. Il se fait souvent passer pour un fournisseur ou un employé de confiance qui s'enquiert de paiements ou de données sensibles.

3. Demande de fonds

Une fois la confiance établie, l'escroc fait sa demande de fonds. Cela n'éveille pas immédiatement les soupçons de l'employé, car il croit sincèrement qu'il s'agit d'une transaction légitime. Dans certains cas, l'attaquant peut même revenir et demander un autre transfert.

Que faire après une tentative d'escroquerie par compromission d'e-mail professionnel

Dès qu'un employé soupçonne qu'il a été pris pour cible, il existe plusieurs mesures à prendre pour protéger le reste de l'entreprise.

- Alerter le service informatique de l'entreprise de l'incident afin de sécuriser le compte de messagerie qui a été compromis

- Réinitialiser ou modifier les mots de passe de tous les comptes compromis

- Contactez l'établissement financier à partir duquel les fonds ont été envoyés et demandez un rappel ou une annulation

- Signalez le crime au FBI centre de plainte contre la criminalité sur Internet

- Sensibilisez en permanence tous les employés et cadres à la manière de se protéger contre toute nouvelle tentative de BEC.

Heureusement, il existe des moyens simples et efficaces de devancer les escrocs qui exploitent les compromissions d'e-mails professionnels.

Comment se défendre contre les attaques BEC

Les attaques par compromission des e-mails professionnels reposent sur trois facteurs interdépendants : les e-mails, les personnes et les virements bancaires. Pour se protéger contre les attaques BEC, les organisations peuvent donner la priorité à la sécurité de chacun de ces éléments dans le cadre d'une approche de défense en profondeur à plusieurs niveaux.

Confirmer les virements bancaires

Les entreprises doivent confirmer les demandes de virement bancaire par un moyen autre que le courrier électronique. Elles peuvent vérifier la demande par téléphone en appelant :

- Un numéro connu et légitime de l'entreprise (et non celui fourni dans le courrier électronique),

- Un canal de communication autorisé sur le lieu de travail, ou

- En personne ou via un logiciel de téléconférence.

Il est recommandé aux organisations de mettre également en place une politique de confirmation secondaire pour les virements bancaires. Les employés doivent se méfier des demandes qui ne sont pas initiées par un autre moyen de communication que l'e-mail (ce que les attaquants suggèrent souvent).

Activer l'authentification multifactorielle (MFA)

Bien qu'elle ne soit pas à l'abri des attaques, l'activation de l'identification multifactorielle (MFA) pour les comptes de messagerie électronique peut être très utile. La MFA, parfois appelée authentification à deux facteurs (2FA), peut empêcher la majorité des tentatives de piratage de compte en exigeant simplement une méthode supplémentaire pour vérifier l'identité de l'utilisateur.

La biométrie ou le matériel clés de sécurité telles que Yubikey constituent une autre alternative à la mise en œuvre de l'authentification multifactorielle.

Détecter les e-mails malveillants

Il est prouvé depuis longtemps que les e-mails sont les meilleurs alliés des acteurs malveillants. On estime qu'entre 80 % et 95 % de toutes les attaques contre les entreprises se propagent par e-mail. Il est donc essentiel de mettre en place une stratégie pour protéger les utilisateurs contre les e-mails malveillants.

Outre le contenu textuel proprement dit d'un e-mail, il existe deux risques techniques principaux associés aux e-mails en général : les pièces jointes et les liens malveillants.

Gérer les pièces jointes malveillantes

Dans le cadre des compromissions d'e-mails professionnels, les attaquants peuvent utiliser des pièces jointes pour exécuter du code exécutable capable de déployer un RAT afin d'installer des keyloggers, des portes dérobées, etc. Ces outils et d'autres outils post-exploitation sont utilisés par les pirates pour voler des identifiants et des données utiles telles que des contacts et des correspondances électroniques antérieures.

Les escrocs BEC passent généralement un certain temps à établir le profil de leurs victimes afin de créer un contenu aussi convaincant que possible, ce qui augmente le succès de l'aspect ingénierie sociale de l'escroquerie. C'est pourquoi il est important d'examiner toute une série d'options pour empêcher les pièces jointes d'exécuter du code. Le filtrage des pièces jointes peut être utilisé de plusieurs façons pour aider à limiter l'exécution de code. Par exemple, un logiciel d'analyse des e-mails peut être utilisé pour modifier le format des fichiers joints afin qu'ils ne puissent pas exécuter de code caché.

Bien que cette méthode puisse être efficace dans une certaine mesure, elle peut également empêcher les utilisateurs d'effectuer des tâches professionnelles courantes avec des documents qui doivent être modifiés ou restaurés dans leur format d'origine. Compte tenu de cet impact, la résistance des utilisateurs pourrait être forte.

Une meilleure solution consisterait à utiliser content disarm and reconstruction (CDR), qui décompose la pièce jointe et supprime le contenu nuisible. Cette méthode est à la fois très efficace et peu contestée par les utilisateurs, car le processus est transparent à leur niveau.

Meilleures pratiques pour les macros, les archives et les listes blanches

La protection contre le BEC passe également par la mise en place de défenses pour les macros, les archives et les listes blanches. Voici quelques bonnes pratiques que les utilisateurs peuvent suivre :

- Désactivez ou limitez autant que possible les macros : De nombreuses attaques utilisent le langage de script VBA pour appeler des serveurs C2 et télécharger des charges utiles malveillantes.

- Assurez-vous que le logiciel d'analyse des e-mails traite correctement les archives : les fichiers compressés peuvent contourner certains moteurs d'analyse peu sophistiqués s'ils ne décompressent pas entièrement les fichiers. Les pirates sont connus pour ajouter des fichiers d'archive à d'autres fichiers, tels que des images, que certains logiciels de sécurité peuvent négliger.

- Soyez prudent lorsque vous ajoutez des fichiers à la liste blanche en fonction de leur extension : Les pirates tentent de contourner les règles de liste blanche en renommant les fichiers exécutables avec des extensions de fichiers non exécutables. Si les utilisateurs ajoutent des pièces jointes à la liste blanche, il est recommandé d'utiliser une politique qui ajoute les fichiers à la liste blanche en fonction de leur type (en analysant le fichier pour examiner son format) afin d'éviter les contournements les plus faciles.

Gestion des liens et vérification de l'expéditeur

Pour se protéger contre les e-mails contenant des liens malveillants, certaines organisations désactivent les hyperliens dans les e-mails afin qu'ils ne soient pas cliquables. L'utilisateur doit alors copier-coller le lien dans un navigateur, un processus conscient qui lui donne l'occasion de faire une pause et de réfléchir à ce qu'il fait.

Le problème est là encore que lorsque la sécurité a un impact sur la productivité et la commodité, cela peut entraîner une certaine résistance de la part des utilisateurs. Cette mesure de sécurité présente le double inconvénient d'être à la fois peu pratique et faillible : le délai peut être frustrant, et l'introduction de ce délai ne garantit pas pour autant que l'utilisateur ne visitera pas le lien.

Une autre stratégie à envisager est la vérification de l'expéditeur, grâce à des méthodes d'authentification telles que DMARC et SPF/DKIM. Ces méthodes peuvent aider à signaler les fausses identités d'expéditeurs, comme les comptes usurpés, mais elles peuvent s'avérer inefficaces dans les cas où le compte appartient à un membre légitime d'une organisation qui a été compromis par un pirate.

Enfin, il est important de se protéger à la fois contre les pièces jointes malveillantes et les liens malveillants en équipant tous les terminaux d'une solution de sécurité basée sur l'IA capable de détecter et de bloquer les codes malveillants dès qu'ils tentent de s'exécuter, quelle que soit leur origine : fichier ou sans fichier, lien ou macro.

Obtenir des informations plus approfondies sur les menaces

Obtenir des informations plus approfondies sur les menaces

Découvrez comment WatchTower, le service de chasse aux menaces de SentinelOne, peut vous apporter de meilleures informations et vous aider à déjouer les attaques.

En savoir plusRestez protégé avec SentinelOne

S'il est difficile d'empêcher un acteur malveillant de tenter une attaque, il est possible de détecter une attaque avant qu'elle ne se propage profondément dans un réseau.

Une solution de sécurité autonome telle que SentinelOne permet non seulement de détecter les attaques BEC dès qu'elles se produisent, mais aussi de garantir que les tentatives d'installation de RAT, d'enregistreurs de frappe et d'autres logiciels malveillants soient stoppées net.

Si les escroqueries par compromission des e-mails professionnels ciblent le " maillon faible " (les employés très occupés qui font de leur mieux pour être productifs), chaque mesure prise par les organisations pour prévenir et détecter ces menaces de cybersécurité fera la différence.

Si vous souhaitez découvrir comment la plateforme Singularity de SentinelOne peut protéger votre entreprise contre les cyberattaques par e-mail, demandez dès aujourd'hui une démonstration gratuite.

Cet article vous a plu ? Suivez-nous sur LinkedIn, Twitter, YouTube ou Facebook pour voir le contenu que nous publions.

En savoir plus sur la cybersécurité

- Le RSAC 2020 démarre avec la plateforme Singularity de SentinelOne

- Qu'est-ce que le hacktivisme ? Et pourquoi les entreprises devraient-elles s'en préoccuper ?

- Vous craignez que votre Mac puisse être infecté par un virus ? Parlons-en Faits

- Cyberassurance et sécurité de l'information | Les critiques d'InfoSec à l'égard de la cyberassurance sont-elles justifiées ?

- Vaincre les ransomwares | Déborder les attaquants grâce à la coopération entre les secteurs public et privé

- Du stockage à la cybersécurité SaaS : pourquoi

- Mon hôpital a été infecté par un virus | Comment le secteur de la santé est malade à cause du cybercrime

FAQ sur les compromissions d'e-mails professionnels

Le Business Email Compromise est un type de cyberattaque dans lequel des criminels usurpent l'identité ou piratent des comptes de messagerie professionnels afin de tromper les employés et les inciter à transférer de l'argent ou à partager des données sensibles. Ils se font souvent passer pour des cadres, des fournisseurs ou des partenaires, en utilisant des e-mails soigneusement rédigés pour créer un sentiment d'urgence et contourner les contrôles de sécurité habituels.

Les auteurs d'attaques BEC ciblent généralement les organisations disposant d'un service financier, de cadres supérieurs ou d'une équipe RH. Les petites et grandes entreprises peuvent toutes être victimes. Les auteurs ciblent les employés autorisés à approuver les paiements, les informations confidentielles ou les fournisseurs afin de manipuler des transactions valides à des fins frauduleuses.

Les pirates usurpent l'identité d'un compte de messagerie fiable ou y accèdent, puis envoient de fausses factures, des demandes de transfert de fonds ou des requêtes d'informations sensibles. Ils créent un sentiment d'urgence ou de confidentialité pour pousser le destinataire à agir rapidement, souvent en contournant les vérifications. Ces e-mails semblent légitimes, ce qui augmente leurs chances de réussite.

Demandes inhabituelles de virements bancaires ou de données sensibles, en particulier en dehors des heures de bureau normales. E-mails incitant à la confidentialité ou à une action rapide. Légères modifications des adresses e-mail ou des domaines, noms mal orthographiés ou instructions de virement inhabituelles. Les demandes non conformes aux procédures établies sont des signaux d'alerte.

L'authentification multifactorielle (MFA) aide à bloquer les accès non autorisés aux comptes, mais elle ne constitue pas une protection totale. De nombreuses escroqueries BEC reposent sur l'usurpation d'identité ou l'ingénierie sociale, qui ne nécessitent pas de compromettre les identifiants. Combinez l'authentification multifactorielle (MFA) avec la formation des utilisateurs, le filtrage des e-mails et la vérification des transactions pour réduire efficacement les risques.

Les types courants comprennent la fraude au PDG (usurpation d'identité de cadres), la fraude à la facture (fausses factures de fournisseurs), le piratage de compte (comptes de messagerie piratés) et l'usurpation d'identité d'avocat. Chacune de ces attaques utilise des tactiques d'ingénierie sociale pour inciter les employés à commettre des actions non autorisées, entraînant souvent des pertes financières.

Exigez une authentification multifactorielle et des mots de passe forts pour les comptes de messagerie. Formez vos employés à repérer le phishing et l'ingénierie sociale. Mettez en place des processus de vérification des paiements stricts, tels que les rappels téléphoniques. Utilisez des technologies avancées de filtrage des e-mails et de lutte contre l'usurpation d'identité, telles que DMARC. Vérifiez régulièrement les e-mails et les flux de travail financiers afin de détecter toute anomalie.

Modifiez immédiatement les mots de passe des comptes concernés et révoquez les jetons de session. Vérifiez si des paiements ont été effectués et, si possible, rappelez ou bloquez les transactions. Informez l'équipe financière et les autorités compétentes, telles que les forces de l'ordre. Menez une enquête approfondie, mettez à jour les contrôles de sécurité et réajustez la formation afin d'éviter que cela ne se reproduise.