Le ransomware Ryuk est un malware sophistiqué qui cible les organisations à des fins lucratives. Ce guide explore le fonctionnement de Ryuk, ses méthodes de distribution et son impact potentiel sur les victimes.

Découvrez des stratégies efficaces de prévention et de récupération. Il est essentiel pour les organisations de comprendre le ransomware Ryuk afin de renforcer leurs défenses en matière de cybersécurité contre les attaques de ransomware.

Qu'est-ce que le ransomware Ryuk ?

Qu'est-ce que le ransomware Ryuk ?

Ryuk est l'une des premières familles de ransomwares à avoir la capacité d'identifier et de chiffrer les lecteurs et les ressources réseau, ainsi que de supprimer les clichés instantanés sur le terminal de la victime.

Il est donc extrêmement difficile de se remettre d'une attaque si aucune sauvegarde externe des données n'existe.

Les origines du ransomware Ryuk

Le nom " Ryuk " provient probablement du nom d'un personnage du manga et anime policier populaire " Death Note " du début des années 2000. Dans cette histoire, " Ryuk " était un dieu de la mort, capable de tuer des personnes ciblées.

Le ransomware Ryuk a été remarqué pour la première fois en août 2018, lorsqu'il a commencé à cibler de grandes organisations pour obtenir des rançons élevées.

Le responsable est l'organisation criminelle russe WIZARD SPIDER. Ryuk s'est rapidement imposé comme un " malware de grande envergure ", ce qui a représenté un changement pour l'organisation criminelle.

Auparavant, WIZARD SPIDER se concentrait sur les attaques de fraude électronique à l'aide de son malware TrickBot. Plus précisément, Ryuk serait exploité par un sous-groupe de l'organisation criminelle connu sous le nom de " GRIM SPIDER ".

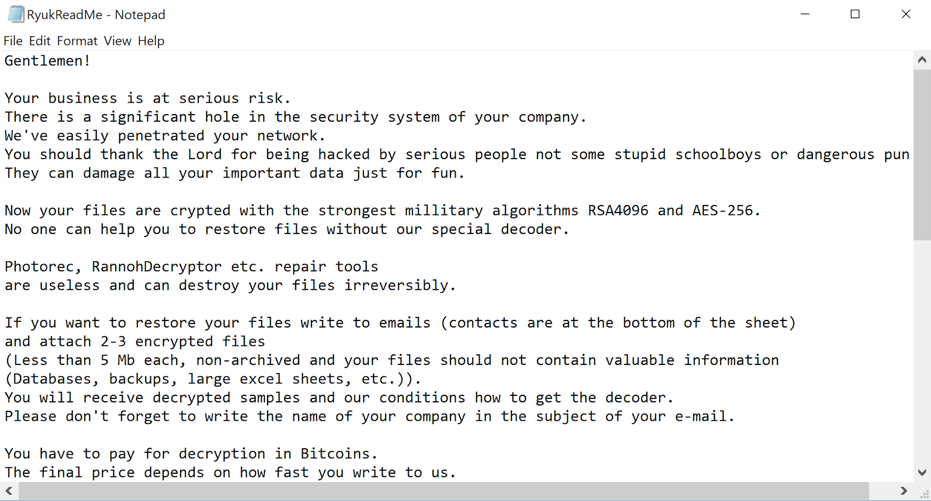

Le nom du ransomware est indiqué dans la note de rançon qui accompagne les attaques. Ils signent ainsi : Ryuk : aucun système n'est sûr.

Victimes de Ryuk à ce jour :

Victimes de Ryuk à ce jour :

Ryuk cible des organisations de premier plan où il peut trouver des informations critiques susceptibles de paralyser les activités de ses victimes.

Parmi ses cibles figurent des journaux, des hôpitaux et des services municipaux, qui ont versé des centaines de milliers de dollars de rançon.

Certaines attaques ayant eu lieu autour des élections américaines et ciblant des données sensibles, certains soupçonnent que ces cyberattaques cachent des motivations secrètes.

Attaques notoires du ransomware Ryuk :

Octobre 2018 : Ryuk a ciblé la grande organisation Onslow Water and Sewer Authority (OWASA) et perturbé son réseau.

Décembre 2018 : Tribune Publishing Newspapers a été victime d'une attaque qui a touché des utilisateurs tels que le Los Angeles Times.

2019-2020: Ryuk a ciblé plusieurs hôpitaux en Californie, à New York et dans l'Oregon. Il a également pris pour cible des établissements de santé britanniques et allemands , rendant difficile l'accès aux dossiers des patients et affectant même les soins intensifs.

Au total, plus d'une douzaine d'hôpitaux ont été victimes d'attaques par ransomware fin 2020. En juin 2019, Lake City, en Floride, a payé 460 000 dollars de rançon parce qu'un employé avait ouvert un e-mail infecté.

Comment le ransomware Ryuk est-il distribué ?

Le ransomware Ryuk adopte une approche dynamique en matière de distribution : les incidents utilisent souvent des tactiques uniques, spécialement adaptées à leurs cibles. Alors que d'autres attaques par ransomware ratissent large et ciblent un grand nombre de personnes et d'organisations différentes dans l'espoir que l'attaque aboutisse dans un ou deux cas, les déploiements du ransomware Ryuk sont adaptés au réseau que les pirates cherchent à compromettre.

Le ransomware Ryuk est distribué à l'aide de l'une des attaques initiales suivantes :

- En accédant directement à un port RDP non protégé

- En utilisant le phishing par e-mail pour obtenir un accès à distance

- En déployant des pièces jointes et des téléchargements pour accéder au réseau

Le ransomware Ryuk est généralement distribué via le malware Emotet ou TrickBot. Seuls les fichiers essentiels sont chiffrés, ce qui rend leur détection plus difficile. Le logiciel bancaire Emotet téléchargé peut ajouter d'autres logiciels malveillants à l'ordinateur, avec des logiciels espions comme principale charge utile. Cela permet aux pirates de collecter les identifiants d'administrateur.

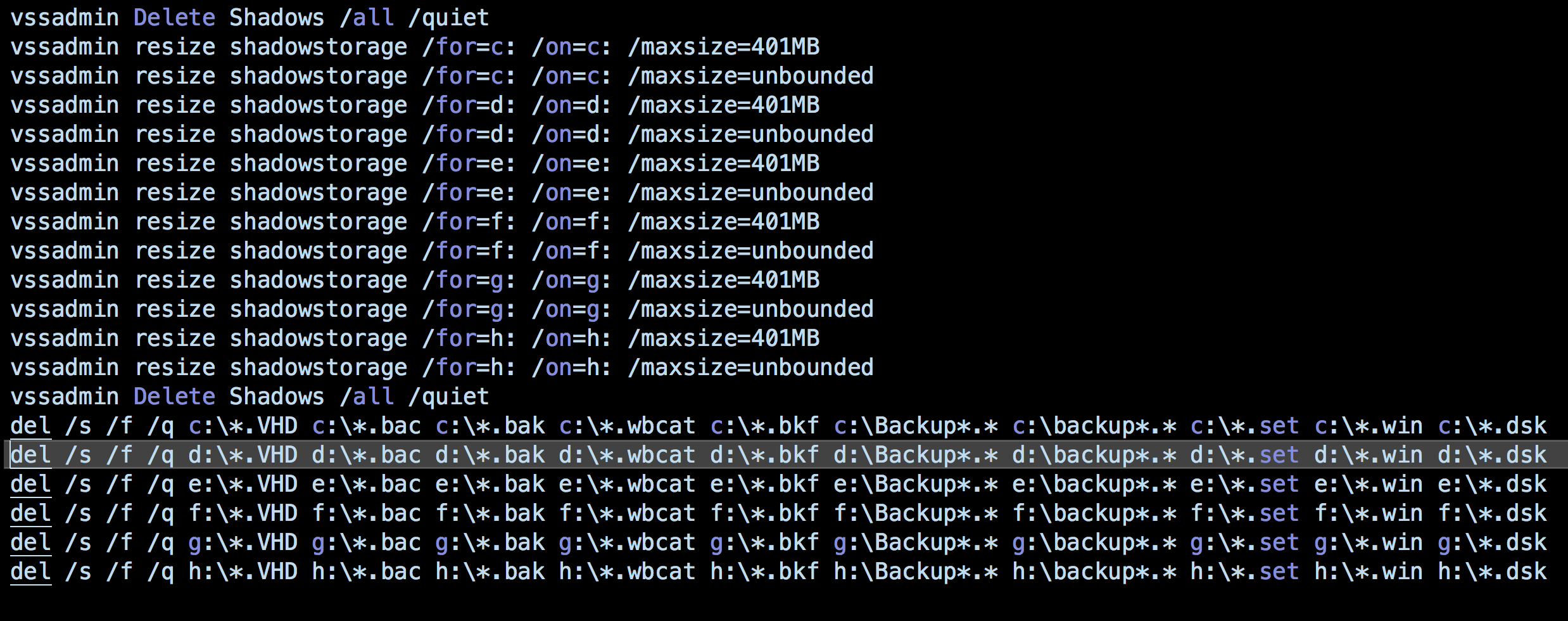

Ceux-ci leur permettent ensuite de se déplacer sur le réseau pour accéder à des ressources critiques et les déplacer. Ryuk utilise un fichier .BAT pour empêcher le système infecté de se restaurer. Avant de lancer son processus de chiffrement, Ryuk tente de supprimer les clichés instantanés VSS de Windows.

Par défaut, Windows effectue jusqu'à 64 sauvegardes de clichés instantanés des volumes et des fichiers, ce qui permet aux utilisateurs de récupérer des données à partir d'instantanés pris à différents moments en cas de perte ou d'écrasement de données. Ryuk, cependant, commence par supprimer les instantanés et redimensionner l'espace de stockage à zéro afin d'éliminer toute possibilité de récupération :

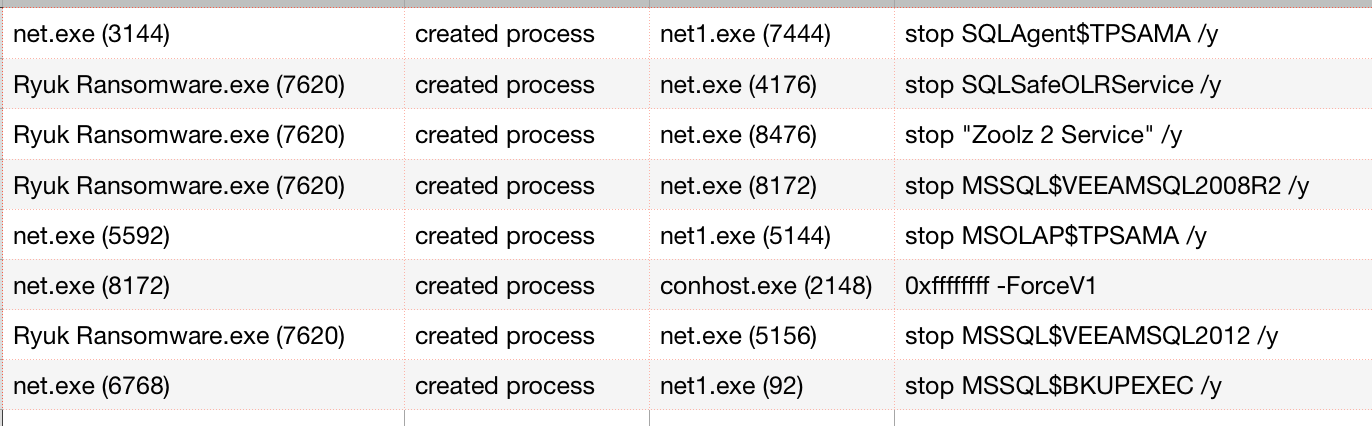

De plus, Ryuk tentera de désactiver les services et les processus, y compris les bases de données, les outils antivirus, les sauvegardes, etc.

Dans la démonstration de SentinelOne, par exemple, Ryuk s'assure que les sauvegardes intégrées sont indisponibles et désactive également plusieurs services de sauvegarde tiers, notamment Acronis, SQLSafe, VEEAM et Zoolz.

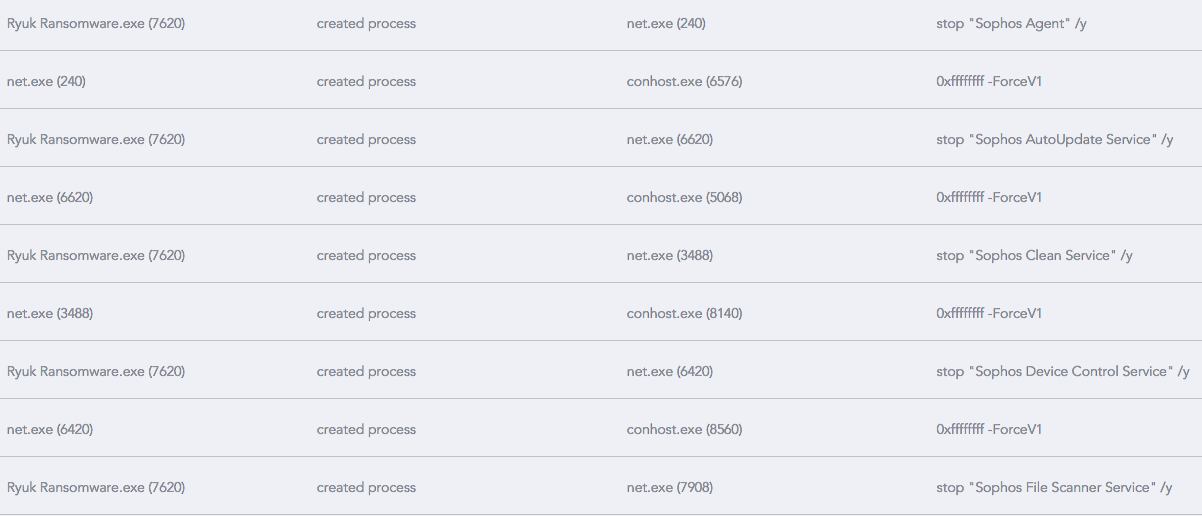

Ryuk tente également d'arrêter les processus appartenant à certains logiciels antivirus hérités, parmi lesquels Sophos et Symantec System Recovery. Sophos fait l'objet d'une attention particulière, comme le montre cette vue de la console de gestion SentinelOne :

Ensuite, Ryuk crée des clés AES pour les fichiers de la victime, qui sont ensuite cryptés à nouveau avec une deuxième clé RSA. Cela affecte chaque lecteur et chaque partage réseau du système, avant que le logiciel malveillant ne crée finalement un fichier texte intitulé " RyukReadMe.txt " dans chaque dossier du système. Ce fichier contient la demande de rançon.

Analyse technique des fonctionnalités du ransomware Ryuk

Les fichiers du ransomware Ryuk sont identifiables grâce à leurs extensions .ryk ou .rcrypted. Un fichier crypté suivra le modèle ci-dessous filename.xls.ryk.

Ryuk utilise un modèle de cryptage à trois niveaux de confiance.

- Niveau 1 : paire de clés globale détenue par les pirates – cette clé privée est révélée lorsque la rançon est payée

- Niveau 2 : paire de clés spécifique à la victime – elle est générée pendant le processus de chiffrement du ransomware

- Niveau 3 : clé AES standard – celle-ci est générée par la fonction Win32API CryptGenKey, puis cryptée dans les paires de clés de niveaux 1 et 2

Les pirates utilisant Ryuk ont recours à des services de messagerie cryptée pour passer inaperçus, changeant d'adresse à chaque attaque.

Comment supprimer le ransomware Ryuk

En raison de la complexité de Ryuk, seules des équipes informatiques expérimentées devraient le supprimer.

Même si vous parvenez à supprimer Ryuk de votre réseau, vos fichiers resteront cryptés. Seuls les acteurs malveillants détiennent la clé permettant de restaurer les ressources.

Il est possible de supprimer Ryuk en mode sans échec ou via la restauration du système, mais l'idéal est de se concentrer sur la prévention des attaques avant qu'elles ne touchent des ressources critiques.

Chaque employé doit être vigilant face aux e-mails de hameçonnage. Évitez de cliquer sur tout contenu suspect dans votre boîte de réception. Plus important encore, les organisations doivent mettre en place un protocole, une stratégie et un programme de formation adaptés en matière de cybersécurité.

Pour protéger votre entreprise contre les attaques, il est pertinent de disposer d'une plateforme de sécurité des terminaux qui détecte et prévient les menaces. Les logiciels de cybersécurité modernes peuvent classer et trier les menaces en fonction d'une connaissance approfondie de votre environnement et peuvent mener une enquête approfondie pour réorganiser les logiciels malveillants.

Améliorez votre veille sur les menaces

Améliorez votre veille sur les menaces

Découvrez comment WatchTower, le service de chasse aux menaces de SentinelOne, peut vous apporter de meilleures informations et vous aider à déjouer les attaques.

En savoir plusComment SentinelOne peut empêcher Ryuk

Le ransomware Ryuk reste une menace pour les organisations de premier plan. Cela est particulièrement vrai si vous correspondez au profil des victimes existantes. À ce titre, les hôpitaux et les établissements de santé doivent faire preuve de prudence pour ne pas être victimes de cette menace. SentinelOne fournit des fonctionnalités de correction et de restauration qui peuvent protéger votre entreprise contre le ransomware Ryuk ainsi que d'autres menaces complexes.

Si vous avez déjà été victime d'une violation, il est essentiel de mettre à jour votre cybersécurité. SentinelOne peut vous fournir des consultations post-mortem afin d'identifier ce qui n'a pas fonctionné.

Nos services logiciels offrent également des analyses et des informations. Cela vous sera utile pour mieux comprendre comment protéger au mieux votre réseau et détecter les menaces. Contactez-nous dès aujourd'hui pour plus d'informations.

"FAQ sur le ransomware Ryuk

Ryuk est une famille de ransomwares ciblés apparue pour la première fois en août 2018. Elle est exploitée par le groupe cybercriminel russe WIZARD SPIDER et se concentre sur la " chasse au gros gibier ", c'est-à-dire qu'elle attaque les grandes organisations pour obtenir un gain financier maximal. Contrairement aux ransomwares classiques, les attaques Ryuk sont menées par des humains et sont très sophistiquées. Les attaquants déploient manuellement le ransomware après une reconnaissance approfondie et une infiltration du réseau.

Ryuk peut crypter les lecteurs réseau, supprimer les clichés instantanés et désactiver la restauration du système Windows, rendant la récupération presque impossible sans sauvegardes externes.

Les opérateurs de Ryuk commencent généralement par envoyer des e-mails de phishing contenant des liens ou des pièces jointes malveillants. Ils exploitent également les connexions RDP (Remote Desktop Protocol) exposées à l'aide d'attaques par force brute. Une fois à l'intérieur, ils déploient les logiciels malveillants TrickBot ou Emotet pour établir leur persistance et mener des opérations de reconnaissance.

Après avoir cartographié le réseau et identifié les actifs de valeur, les attaquants utilisent des outils tels que AdFind et Bloodhound pour escalader les privilèges. Enfin, ils déploient manuellement Ryuk sur le réseau à l'aide de PowerShell, SMB et d'autres outils administratifs.

Les organisations peuvent détecter Ryuk grâce à plusieurs indicateurs. Recherchez les activités inhabituelles de scan du réseau ciblant les plages d'adresses IP 10.0.0.0/8, 172.16.0.0/16 et 192.168.0.0/16. Surveillez les exécutions PowerShell suspectes, les opérations de fichiers en masse et les tentatives de suppression des clichés instantanés de volume à l'aide de vssadmin.exe.

Recherchez la présence de fichiers nommés "RyukReadMe.txt" et de processus tentant de désactiver les logiciels antivirus. Les plateformes de détection avancées telles que SentinelOne peuvent identifier ces modèles de comportement avant le début du chiffrement.

Ryuk ajoute généralement l'extension .RYK aux fichiers cryptés. Certaines variantes utilisent également l'extension .rycrypted. Tous les fichiers cryptés contiennent la balise "HERMES", un vestige de son ransomware parent. Le ransomware crée des notes de rançon "RyukReadMe.txt" dans chaque dossier contenant des fichiers cryptés.

Ces notes ne précisent pas le montant de la rançon, mais fournissent des adresses e-mail pour contacter les victimes. Ryuk évite délibérément de crypter certains types de fichiers tels que .exe et .dll afin de maintenir les systèmes fonctionnels.

Ryuk cible principalement les grandes organisations dont le chiffre d'affaires annuel est élevé. Le FBI a signalé que les entreprises de logistique, les sociétés technologiques et les petites municipalités sont les plus fréquemment attaquées. Les organismes de santé ont été particulièrement touchés, avec plus de 20 hôpitaux attaqués fin 2020.

Parmi les autres cibles figurent les agences gouvernementales, les établissements d'enseignement, les entreprises manufacturières et les médias tels que Tribune Publishing. Les pirates Ryuk étudient spécifiquement la situation financière de leurs victimes potentielles afin de fixer le montant approprié de la rançon.

Utilisez l'authentification multifactorielle et désactivez les ports RDP inutiles. Mettez en place une segmentation du réseau pour empêcher les mouvements latéraux et maintenez des sauvegardes hors ligne sécurisées à l'aide de la méthode 3-2-1. Vous devez également déployer des solutions avancées de détection et de réponse aux incidents au niveau des terminaux (EDR), telles que SentinelOne Singularity XDR. Organisez régulièrement des formations pour vos employés sur la reconnaissance des tentatives d'hameçonnage et maintenez des plans d'intervention en cas d'incident.

Maintenez tous les systèmes à jour, en particulier les services exposés au réseau, et surveillez les indicateurs de compromission. Mettez en place une liste blanche d'applications et limitez les privilèges administratifs au personnel essentiel uniquement.