Le mouvement latéral désigne les techniques utilisées par les pirates pour naviguer sur un réseau après une première intrusion. Ce guide explore le fonctionnement du mouvement latéral, ses implications pour la sécurité et les stratégies de détection et de prévention.

Découvrez l'importance de la segmentation et de la surveillance du réseau pour contrer le mouvement latéral. Il est essentiel pour les organisations de comprendre le mouvement latéral afin de renforcer leurs défenses en matière de cybersécurité.

Les attaques par mouvement latéral sont possibles car les cyberattaques se produisent rarement au point d'entrée ; c'est simplement là que le pirate informatique obtient l'accès. Les cybercriminels vont souvent se déplacer latéralement dans un système pour accéder aux informations les plus sensibles. Malheureusement, trop d'utilisateurs et d'entreprises ne savent pas comment mettre à niveau leurs cybersécurité pour mettre fin à ces attaques.

Les attaques par mouvement latéral sont possibles car les cyberattaques se produisent rarement au point d'entrée ; c'est simplement là que le pirate informatique obtient l'accès. Les cybercriminels vont souvent se déplacer latéralement dans un système pour accéder aux informations les plus sensibles. Malheureusement, trop d'utilisateurs et d'entreprises ne savent pas comment mettre à niveau leurs cybersécurité pour mettre fin à ces attaques.

Une récente étude rapport de données montre que de nombreuses organisations ont des pratiques de cybersécurité insuffisantes, ce qui les rend vulnérables à la perte de données, aux infections par des logiciels malveillants et à d'autres menaces de sécurité. Pour suivre l'évolution du paysage de la cybersécurité, il est essentiel de comprendre toutes les facettes d'une cyberattaque, y compris les attaques par mouvement latéral et d'autres exemples de ce type.

Dans cet article, vous apprendrez tout ce que vous devez savoir sur les attaques par mouvement latéral, notamment leur fonctionnement et comment les détecter et les empêcher d'infiltrer vos systèmes.

Qu'est-ce que le mouvement latéral ?

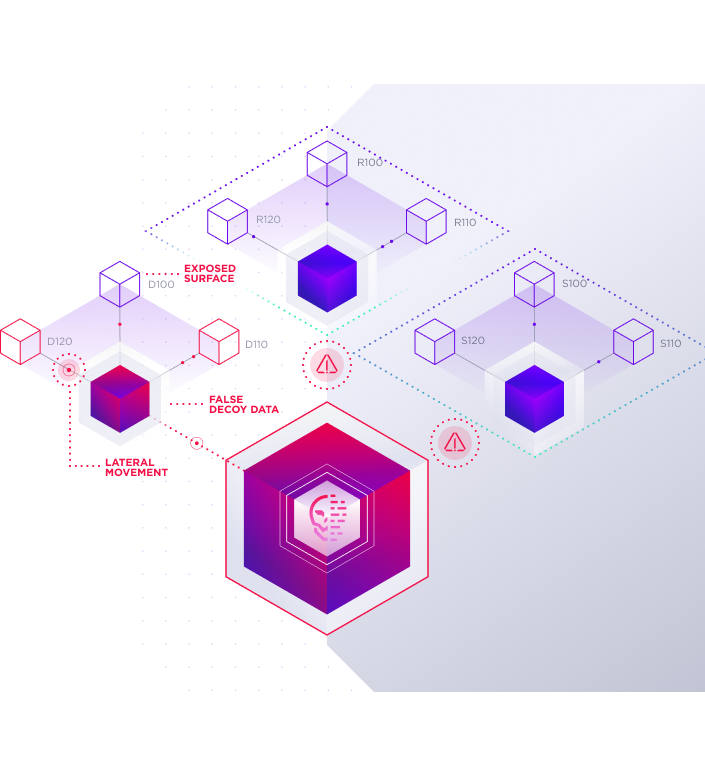

En cybersécurité, le mouvement latéral désigne le déplacement d'un attaquant au sein du réseau d'une victime. Le mouvement latéral est généralement utilisé pour étendre la portée de l'attaqueet de trouver de nouveaux systèmes ou données pouvant être compromis. Le mouvement latéral peut se produire à n'importe quelle étape d'une attaque, mais il est plus fréquent pendant la phase post-compromission.

Les attaques par mouvement latéral suivent généralement un schéma spécifique :

- L'attaquant obtient un accès initial à un système grâce à un type d'exploitation, comme le phishing ou un logiciel malveillant (y compris les logiciels malveillants sans fichier).

- L'attaquant utilise ensuite ce système pour se déplacer latéralement au sein du réseau, généralement en exploitant des vulnérabilités ou en utilisant des identifiants volés.

- L'attaquant utilise ensuite le système compromis pour accéder à des données ou à des systèmes sensibles.

Il existe de nombreuses techniques de déplacement latéral que les attaquants peuvent utiliser, mais les plus courantes sont les suivantes :

- Pass-the-hash : Dans cette technique, un attaquant vole le hachage du mot de passe d'un système, puis utilise ce hachage pour s'authentifier sur d'autres systèmes du réseau.

- Pass-the-ticket : L'attaquant vole un ticket Kerberos à partir d'un système, puis utilise ce ticket pour s'authentifier sur d'autres systèmes du réseau, tels que les répertoires actifs. Les attaques de type " pass-the-ticket ", telles que les attaques " golden ticket " ou " silver ticket ", sont des techniques puissantes utilisées par les adversaires pour effectuer des mouvements latéraux post-exploitation et des élévations de privilèges. Grâce à ces techniques, les attaquants peuvent obtenir un accès illimité à n'importe quel terminal du réseau ou service, ce qui peut avoir des conséquences catastrophiques.

- Exploitation des vulnérabilités : Un attaquant exploite les vulnérabilités des systèmes pour y accéder, puis utilise cet accès pour se déplacer latéralement au sein du réseau.

- Utilisation d'identifiants volés : L'attaquant vole des identifiants valides à partir d'un système, puis les utilise pour s'authentifier sur d'autres systèmes du réseau.

Les techniques de déplacement latéral sont souvent utilisées en combinaison les unes avec les autres afin d'augmenter les chances de succès. Par exemple, un attaquant peut utiliser pass-the-hash pour obtenir un accès initial à un système, puis utiliser ces identifiants pour s'authentifier sur d'autres systèmes du réseau.

Le National Cyber Security Centre note qu'après avoir pris pied dans un réseau, les cybercriminels cherchent à étendre et à consolider leur emprise tout en acquérant un contrôle accru sur les informations ou les systèmes de valeur, ce qui rend les mouvements latéraux si dangereux.

Comment fonctionnent les mouvements latéraux : les étapes de l'attaque

Il faut savoir que les cyberattaques suivent un processus bien défini, appelé " chaîne de destruction ".“chaîne de destruction.” Une chaîne de destruction cybernétique est une méthodologie utilisée par les cybercriminels pour mener à bien leurs cyberattaques. Il s'agit d'un modèle linéaire qui décrit les étapes suivies par un attaquant, depuis l'identification d'une cible jusqu'à l'exfiltration réussie de ses données.

En ce qui concerne les attaques par mouvement latéral, les attaquants utilisent plusieurs étapes de la chaîne de destruction :

Reconnaissance

Il s'agit de la première étape de l'attaque par mouvement latéral, qui est également la plus importante, car elle prépare le terrain pour le reste de l'attaque. Au cours de cette phase, les attaquants recueillent autant d'informations que possible sur leur cible.

Cela comprend la collecte de données sur l'infrastructure réseau, les utilisateurs et les systèmes. Ils utilisent des outils tels que Google dorks, les réseaux sociaux et d'autres techniques open-source intelligence (OSINT) pour collecter des données sur leur cible.

La phase de reconnaissance comprend également :

- L'identification des cibles potentielles.

- La découverte de leurs vulnérabilités.

- La recherche des tiers qui leur sont liés (et des informations utiles auxquelles ils peuvent accéder).

- L'exploration des points d'entrée existants (et la recherche de nouveaux points d'entrée).

La reconnaissance peut également se faire en ligne et hors ligne.

Vol d'identifiants

Souvent appelé " “dumping d'identifiants,” cette étape intervient après reconnaissance permet aux cybercriminels de découvrir toutes les informations essentielles sur les cibles potentielles. Ici, l'attaquant consolide sa présence, maintient des menaces persistantes, obtient des informations d'identification par des moyens frauduleux et compromet d'autres hôtes afin d'étendre ses privilèges.

Au final, les attaquants prennent le contrôle de leurs cibles (telles qu'un contrôleur de domaine, un système important ou des données sensibles). Ils volent des identifiants qui leur donnent un accès apparemment légitime à davantage de conventions de nommage d'hôtes et de serveurs. Une fois ces objectifs atteints, les données peuvent être exfiltrées, et les appareils sont sabotés.

Accès au mouvement latéral

À ce stade, les attaquants utilisent les identifiants qu'ils ont acquis lors de l'étape précédente pour se déplacer latéralement à travers les systèmes et étendre leur emprise sur le réseau. Pour ce faire, ils accèdent à d'autres systèmes et appareils du réseau à l'aide d'outils tels que Remote Desktop Protocol (RDP), Windows Management Instrumentation (WMI) et Server Message Block (SMB).

Ces outils permettent aux pirates de se déplacer latéralement entre les appareils et les systèmes du réseau sans avoir à se réauthentifier, et leur donnent un accès illimité aux données et aux systèmes sensibles.

Détection et interception

Il s'agit de la dernière étape de la chaîne d'attaque latérale, et celle qui est la plus importante pour protéger vos données ou celles de vos clients. Une fois que les cyberattaquants ont accédé à vos systèmes, il peut être presque impossible de les détecter et de les arrêter.

SentinelOne peut mettre fin à toutes les attaques de mouvement latéral en protégeant votre réseau grâce à l'IA et à l'automatisation à chaque étape du cycle de vie de la menace. En tant que premier et unique fournisseur XDR à participer et diriger l'évaluation ATT&CK Deception, sa plateforme Singularity XDR démontre la plateforme XDR autonome la plus puissante, réduisant la surface d'attaque de l'entreprise à travers les surfaces d'attaque humaines, matérielles et cloud.

Singularity XDR offre une combinaison efficace de capacités de prévention, de protection, de détection et de tromperie pour arrêter les attaquants dès le début, qu'ils tentent d'établir une tête de pont à l'intérieur du réseau ou de compromettre des données d'identité pour se déplacer latéralement, escalader les privilèges et acquérir des cibles. Obtenez une démonstration de SentinelOne.

Améliorez votre veille sur les menaces

Améliorez votre veille sur les menaces

Découvrez comment WatchTower, le service de chasse aux menaces de SentinelOne, peut vous apporter de meilleures informations et vous aider à déjouer les attaques.

En savoir plusPourquoi les pirates utilisent-ils la technique du mouvement latéral ?

Le mouvement latéral peut également être attribué à deux causes principales : un pirate informatique actif traversant un réseau ou un code malveillant doté de capacités de propagation automatique, tel qu'un ver. Les techniques permettant d'effectuer des mouvements latéraux peuvent inclure l'utilisation d'exploits tels que l'exploit SMB EternalBlue, les protocoles de bureau à distance, les identifiants récoltés à l'aide d'outils/interfaces tels que Powershell et WMI, et l'exécution de code sur une machine distante.

Étant donné que la plupart des techniques ci-dessus sont des méthodes sans fichier, la plupart des contrôles de sécurité traditionnels ont du mal à identifier un attaquant ou un morceau de code se déplaçant au sein d'un réseau. La nature furtive de ces attaques les rend très efficaces et lucratives pour l'attaquant et permet des infections massives. Pour prévenir les attaques par mouvement latéral, il est essentiel de comprendre pourquoi les attaquants utilisent cette technique.

Plus facile d'échapper à la détection

En moyenne, une attaque de phishing prend 213 jours à détecter et 80 jours à contenir. Deux cent treize jours, c'est une éternité dans le domaine des attaques par mouvement latéral, ce qui laisse à l'attaquant tout le temps nécessaire pour se déplacer latéralement, s'implanter durablement, mener des opérations de reconnaissance et obtenir des identifiants.

Et comme il semble qu'un utilisateur légitime se déplace latéralement sur le réseau ou dans le cloud, les outils de sécurité et de surveillance du réseau ne parviennent pas à détecter l'attaque.

Cela signifie que même si l'appareil d'origine a été identifié comme infecté, l'attaquant a peut-être déjà parcouru tout le réseau et reste invisible à l'intérieur de la cible pendant une longue période, à la recherche de la meilleure occasion pour intensifier son attaque. Cela nous amène à :

Le temps d'apprendre les vulnérabilités

L'attaquant peut découvrir les vulnérabilités des différents systèmes en se déplaçant latéralement et en observant le fonctionnement de chaque système. Et il peut le faire pendant des semaines ou des mois avant de lancer son attaque finale.

Opportunité d'escalade des privilèges

Une autre raison pour laquelle les attaquants utilisent la technique du mouvement latéral est d'obtenir des privilèges élevés pour un réseau au lieu d'essayer de le pirater depuis l'extérieur. L'utilisation d'identifiants légitimes permet aux attaquants d'escalader rapidement leurs privilèges sur un réseau et de contrôler les données et les systèmes sensibles.

Comment détecter et prévenir les menaces de sécurité qui utilisent le mouvement latéral

Les attaques par mouvement latéral sont difficiles à détecter et à prévenir, car elles utilisent des identifiants et des outils légitimes qui permettent aux cybercriminels de rester indétectables pendant longtemps. Cependant, il existe certaines bonnes pratiques en matière de cybersécurité que vous pouvez suivre pour réduire le risque d'attaques par déplacement latéral. Il s'agit notamment de :

Évaluer la surface d'attaque

La première chose à faire est de comprendre quels sont les systèmes et les appareils qui se trouvent sur votre réseau. Cela vous aidera à ériger un rempart autour de ce qui doit être protégé. Dans ce cas, votre attention en matière de cybersécurité doit passer de la protection du périmètre à la détection au sein du réseau.

Pour que cela fonctionne, vous devez connaître les éléments tels que les identifiants/informations exposés, les erreurs de configuration, les voies d'attaque potentielles et autres vulnérabilités. Il est important d'utiliser Endpoint Detection and Response (EDR) et Extended Detection and Response (XDR) pour assurer la visibilité des attaques sur les terminaux et étendre ces capacités.

La plateforme Singularity™ Platform aide les professionnels de la sécurité à résoudre de manière proactive les menaces modernes à la vitesse de la machine. Singularity fait de la vision futuriste d'une cybersécurité autonome et basée sur l'IA une réalité d'aujourd'hui en aidant votre SOC à gérer plus efficacement les risques sur les terminaux des utilisateurs, les charges de travail du cloud hybride, l'IoT, etc.

Enquêtez sur les autorisations et les identités

La deuxième pratique consiste à examiner et à comprendre les autorisations et les identités sur votre réseau. Cela vous aidera à déterminer ce que les utilisateurs légitimes sont censés faire et ce qu'ils ne sont pas censés faire.

Mesurer les anomalies et la précision de la détection

À ce stade, vous devez mesurer la précision de détection de vos outils de sécurité et vous assurer qu'ils fonctionnent comme prévu. Par exemple, un utilisateur qui accède habituellement à des fichiers depuis un emplacement donné y accède désormais depuis un autre emplacement. Cela pourrait indiquer que les identifiants de cet utilisateur ont été compromis et que quelqu'un tente de les utiliser pour se déplacer latéralement sur le réseau.

Vous pouvez utiliser des technologies de détection dotées de capacités d'IA/ML pour vous aider à détecter et à prévenir les attaques par déplacement latéral. Ces technologies peuvent être utilisées pour surveiller le comportement des utilisateurs et identifier les anomalies qui pourraient indiquer un mouvement latéral.

La meilleure façon d'identifier les mouvements latéraux et autres cybermenaces est d'adopter un processus de cybersécurité fiable qui profite à tous les membres de l'organisation. Le moteur de détection des mouvements latéraux de SentinelOne utilise la surveillance de bas niveau de la plateforme pour obtenir une visibilité sur toutes les opérations des machines, y compris le langage de script et les protocoles mentionnés ci-dessus.

Il est capable de détecter et d'atténuer les attaques de mouvements latéraux en temps réel en créant un contexte d'exécution en temps réel et en appliquant l'IA comportementale pour identifier les anomalies dans l'utilisation de ces différentes techniques pour se déplacer dans le réseau, empêchant ainsi la propagation de logiciels malveillants ou d'un attaquant " itinérant ". Vous pouvez voir comment cela fonctionne ici :

Utilisez une automatisation et une orchestration efficaces

Enfin, vous devez automatiser et orchestrer vos réponses aux attaques par mouvement latéral. Cela vous aidera à accélérer votre temps de réponse et à réduire les chances de réussite d'une attaque.

Vous pouvez utiliser des plateformes d'orchestration, d'automatisation et de réponse en matière de sécurité (SOAR) pour vous aider dans cette tâche. Ces plateformes d'automatisation accéléreront et simplifieront la réponse aux incidents en traitant les menaces détectées et en les empêchant de se propager sur le réseau.what-is-an-incident-response-your-ir-guide/">réponse aux incidents en traitant les menaces détectées et en les empêchant de se propager sur le réseau.

Découvrez ici le succès de SentinelOne dans l'évaluation MITRE Engenuity ATT&CK®.

Protection contre les mouvements latéraux avec SentinelOne

Les attaques par mouvements latéraux restent un problème important, car les cybercriminels sont devenus plus sophistiqués. L'époque des exploits simples est révolue. Les grandes organisations s'inquiètent désormais des attaques APT (Advanced Persistent Threats) soigneusement planifiées, notamment les attaques par mouvements latéraux et bien d'autres encore.

Le type de détection et de visibilité offert par SentinelOne Lateral Movement Detection est bien supérieur à tous les autres outils EDR et est intégré de manière holistique pour un fonctionnement automatisé dans notre plateforme 2.0, sans aucune configuration nécessaire.

SentinelOne est la première plateforme de sécurité des terminaux de nouvelle génération au monde. Elle a été spécialement conçue pour bloquer les menaces à chaque étape du cycle de vie d'une attaque. La plateforme offre des capacités complètes de visibilité, de protection et de réponse dans une architecture à agent/console unique. Elle protège de manière proactive votre entreprise contre les attaques par mouvement latéral. Vous pouvez le constater par vous-même en programmant une démonstration dès aujourd'hui.

"FAQ sur les mouvements latéraux

Le mouvement latéral désigne le fait, pour un pirate informatique, après avoir obtenu un accès initial à un réseau, de se déplacer à travers différents systèmes ou comptes afin de trouver des données sensibles ou d'élargir ses privilèges. L'objectif est d'atteindre des actifs ou des cibles de valeur sans être détecté.

Les attaquants utilisent des identifiants volés, exploitent les relations de confiance et abusent des outils internes pour naviguer sur votre réseau jusqu'à ce qu'ils trouvent quelque chose qui vaut la peine d'être volé ou endommagé.

Un attaquant obtient le mot de passe d'un utilisateur à partir d'un e-mail de phishing, se connecte, puis utilise cet accès pour se connecter à des serveurs de fichiers ou à des systèmes de bases de données. À partir de là, il peut utiliser des outils tels que PsExec ou Windows Remote Desktop pour passer d'une machine à l'autre, à la recherche d'identifiants d'administrateur ou de fichiers qu'il peut crypter, exfiltrer ou détruire.

L'attaquant commence par collecter des identifiants ou des jetons. Ensuite, il recherche les partages ouverts, les erreurs de configuration ou les périphériques en réseau. Puis, il tente d'accéder à ces systèmes à l'aide des informations qu'il a volées. S'il réussit, il répète le processus, à la recherche de comptes disposant de privilèges plus élevés ou de cibles plus intéressantes, et tente souvent d'éviter d'être détecté en utilisant des outils d'administration légitimes.

Recherchez les tentatives d'authentification anormales, l'utilisation nouvelle ou inhabituelle d'outils d'administration et l'accès soudain à des ressources sensibles. Surveillez les comptes qui se connectent à partir d'endroits inattendus ou à des heures inhabituelles. Configurez des alertes pour le trafic SMB inhabituel, les échecs de connexion répétés et l'accès à des systèmes critiques en dehors des opérations commerciales normales.

Les mouvements latéraux se produisent lorsque votre environnement comporte des mots de passe faibles, une segmentation insuffisante ou des autorisations mal configurées. Les attaquants exploitent la confiance entre les systèmes, utilisent des vulnérabilités non corrigées ou tirent parti de la réutilisation des identifiants par les employés. L'absence de surveillance adéquate et l'incapacité à restreindre les privilèges des utilisateurs donnent aux attaquants plus de latitude pour se déplacer après la compromission initiale.

Les techniques courantes comprennent le Pass-the-Hash, le Pass-the-Ticket, l'utilisation abusive de RDP, SMB ou WinRM, l'exploitation de comptes de service faibles et l'utilisation d'outils tels que PsExec ou Mimikatz. Les attaquants peuvent également utiliser des scripts malveillants, des portes dérobées ou des binaires LOLBins (living-off-the-land) pour passer inaperçus et passer d'un terminal ou d'un serveur à l'autre.