Active Directory (AD) est devenu la cible principale des pirates informatiques qui lancent des attaques centrées sur l'identité. Heureusement, plusieurs outils sont disponibles pour aider les équipes de sécurité des entreprises à obtenir une visibilité plus claire sur leurs instances Active Directory et à corriger les vulnérabilités qu'elles découvrent.

L'un des outils les plus utilisés par les analystes est le graphique Attack Path, qui permet de montrer les chemins possibles qu'un pirate peut emprunter pour passer d'un utilisateur standard à un compte hautement privilégié, tel qu'un administrateur de domaine très convoité.

Bien que ce type de visualisation puisse être utile, il ne remplace pas un outil d'évaluation Active Directory qui non seulement comble les vulnérabilités, mais encourage également les meilleures pratiques. Pour illustrer la différence, dans cet article, nous comparerons les deux approches à travers deux scénarios types qui représentent des situations courantes dans l'entreprise.

Étude de cas : élévation de privilèges de base

Dans le premier scénario, nous examinerons un chemin d'attaque simple et le comparerons aux résultats d'une évaluation de la sécurité AD pour le même problème.

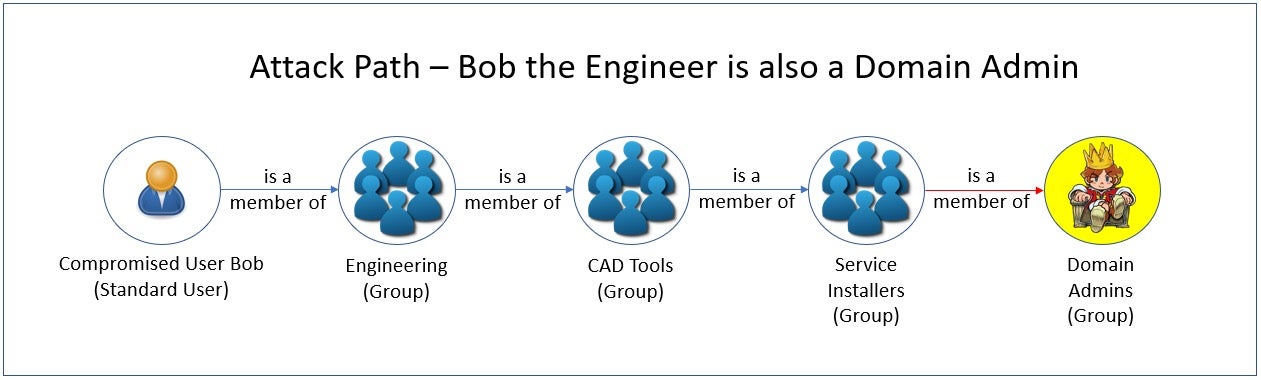

Dans notre premier exemple, un utilisateur standard compromis, " Bob ", est membre d'un groupe d'ingénierie plus large, qui est un sous-ensemble d'un groupe d'outils de CAO. En raison d'une mauvaise configuration et d'une séparation insuffisante des privilèges, ce groupe est également membre d'un groupe d'installateurs de services, qui est lui-même membre du groupe des administrateurs de domaine.

De toute évidence, même si Bob est censé ne disposer que des privilèges d'utilisateur standard, cet ensemble de relations imbriquées permet à un pirate qui compromet le compte de Bob d'obtenir les droits d'administrateur de domaine.

À ce stade, examinons le contexte qu'un outil d'évaluation de la sécurité AD peut fournir dans une situation comme celle-ci, et comment les administrateurs pourraient utiliser ces informations pour atténuer ce problème et empêcher qu'il ne se reproduise.

Un outil d'évaluation de la sécurité AD fournira :

- Une liste de tous les utilisateurs disposant d'un accès privilégié. Cela comprend tous les membres des groupes imbriqués de tous les groupes privilégiés.

- Une liste des groupes imbriqués dans le groupe privilégié à supprimer. Il s'agit du raccourci dont l'administrateur a besoin pour atténuer le problème.

- La meilleure pratique consiste à ne pas imbriquer de groupes dans des groupes privilégiés. Cela élimine les points d'étranglement, de sorte qu'il est plus difficile pour les membres d'obtenir un accès privilégié involontaire. Il s'agit de la recommandation que l'administrateur doit suivre pour prévenir le problème.

Les deuxième et troisième points sont les plus importants. Si nous supprimions simplement le groupe Service Installers du groupe Domain Admins (ainsi que tous les autres groupes qui pourraient également être imbriqués), le compte utilisateur standard compromis ne serait plus un administrateur de domaine. En remédiant à la vulnérabilité et en suivant les meilleures pratiques, les administrateurs n'auraient plus à examiner les graphiques et à déterminer où supprimer des membres du groupe, rendant ainsi le graphique inutile.

Étude de cas : piratage d'identifiants

Examinons un autre chemin d'attaque simple.

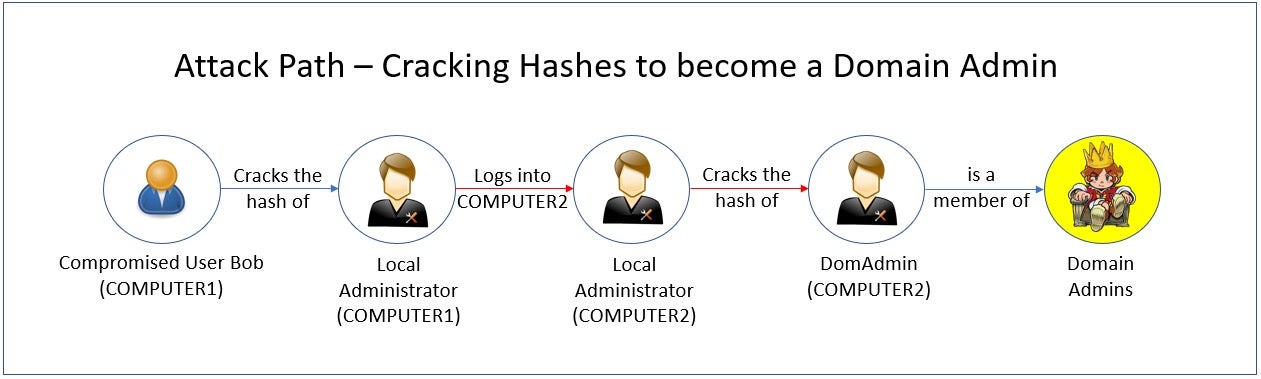

Dans le scénario d'attaque ci-dessus, l'ordinateur d'un utilisateur (ORDINATEUR 1) a été compromis. À partir de là, un pirate informatique parvient à pirater les identifiants du compte administrateur local de l'ordinateur. Il utilise ensuite le mot de passe de ce compte administrateur local pour se connecter à un autre ordinateur (ORDINATEUR 2), qui a été (mal) configuré pour faciliter l'administration avec les mêmes identifiants. Sur ORDINATEUR 2, le pirate informatique a piraté le hachage du compte administrateur de domaine, réussissant ainsi à élever son niveau d'accès.

Un outil d'évaluation de la sécurité Active Directory peut rapidement atténuer ce risque en transmettant les informations suivantes à un analyste :

- LAPS (Local Administrator Password Solution) n'a pas été détecté comme étant configuré dans Active Directory. Si tel avait été le cas, cela aurait empêché l'attaquant de passer de l'ORDINATEUR 1 à l'ORDINATEUR 2 en utilisant le même mot de passe d'administrateur local. Il est recommandé de s'assurer que chaque compte d'administrateur local dispose d'un mot de passe différent et renouvelé régulièrement. LAPS répondrait à ce besoin.

- Un compte d'administrateur de domaine s'était connecté à un poste de travail dans le passé, laissant derrière lui un hachage que l'attaquant pouvait utiliser. La meilleure pratique recommandée ici consiste à n'utiliser les comptes d'administrateur de domaine que pour se connecter aux contrôleurs de domaine et à effacer tous les hachages sur les postes de travail et les serveurs membres.

En suivant les mesures d'atténuation et les recommandations de bonnes pratiques d'un outil d'évaluation de la sécurité AD, un administrateur peut éliminer le chemin d'attaque potentiel d'un pirate et l'empêcher d'exploiter ces erreurs de configuration et ces vulnérabilités.

Risques Active Directory que les chemins d'attaque ne détectent pas

Les chemins d'attaque sont conçus pour montrer les attaques connues, tandis que la suppression des vulnérabilités élimine à la fois celles-ci et, souvent, les vecteurs inconnus. Par conséquent, il est plus important d'éradiquer les vulnérabilités et de suivre les meilleures pratiques.

Les images que les chemins d'attaque dépeignent sont une représentation incomplète de la situation réelle en matière de sécurité Active Directory. Les graphiques montrant comment l'organisation pourrait être vulnérable ne sont pas aussi efficaces que les outils qui peuvent garantir que l'infrastructure AD n'est pas exposée et ne le sera pas à l'avenir.

Vous trouverez ci-dessous quelques exemples d'attaques qui ne se prêtent pas à l'élaboration de graphiques de chemins d'attaque, mais qu'il est essentiel de détecter dans le cadre d'une évaluation de la sécurité AD.

- Attaques par force brute sur les mots de passe – Une évaluation doit détecter les identifiants qui utilisent des mots de passe courants, des mots du dictionnaire ou qui tentent toutes les combinaisons de caractères possibles jusqu'à ce que le mot de passe soit " deviné ".

- Expositions liées à une délégation non contrainte – Lorsqu'un objet utilisateur ou ordinateur AD a été délégué à un service utilisant Kerberos. En cas de compromission, cela peut permettre à l'attaquant d'usurper l'identité du compte authentifié auprès de n'importe quel service.

- Protéger votre Active Directory contre les attaques AdminSDHolder – Ajouter des utilisateurs ou des groupes au modèle AdminSDHolder dans Active Directory qui est " estampillé " sur chaque ACL d'utilisateur et de groupe privilégié, leur donnant des droits sur ces comptes.

Singularity™ Identity Posture Management analyse l'environnement Active Directory à la recherche de vulnérabilités telles que celles-ci et bien d'autres, guide les administrateurs sur la manière de les atténuer et garantit les meilleures pratiques pour les prévenir à l'avenir.

Réduire les risques liés à l'identité dans l'ensemble de votre organisation

Détecter et répondre aux attaques en temps réel grâce à des solutions globales pour Active Directory et Entra ID.

Obtenir une démonstrationConclusion

Si les chemins d'attaque sont des graphiques intéressants qui peuvent éclairer les administrateurs sur la manière dont des attaques potentielles peuvent se produire sur le réseau, ils ne remplacent pas une approche proactive qui élimine les vulnérabilités connues et applique les meilleures pratiques. Singularity Identity Posture Management détecte les vulnérabilités et guide les administrateurs pour les corriger et les maintenir corrigées.

"FAQ sur l'évaluation de la sécurité Active Directory

Une évaluation de la sécurité AD consiste en un examen détaillé de la configuration, des autorisations, des stratégies de groupe et des paramètres de compte de votre domaine afin d'identifier les faiblesses. Elle examine la structure des utilisateurs, des ordinateurs et des groupes, vérifie les droits inappropriés ou les objets obsolètes et simule des scénarios d'attaque. Vous pouvez utiliser ses conclusions pour renforcer l'AD avant que des pirates n'exploitent ses failles.

Une évaluation de la sécurité AD vise à mettre au jour les erreurs de configuration et les autorisations à risque qui pourraient permettre aux pirates de se déplacer latéralement, d'escalader les privilèges ou de récolter des identifiants. En cartographiant les relations de confiance, en évaluant les listes de contrôle d'accès (ACL) et en testant les chemins d'attaque, vous pouvez hiérarchiser les corrections et réduire la surface d'attaque de votre organisation avant que de réelles menaces n'apparaissent.

Les graphiques des chemins d'attaque visualisent les itinéraires potentiels qu'un attaquant pourrait emprunter via AD en fonction des autorisations actuelles. Une évaluation de la sécurité AD va plus loin : elle audite les paramètres de configuration, vérifie la conformité avec les normes de sécurité et teste ces chemins dans la pratique. Elle combine une analyse statique et des tests pratiques pour valider les chemins d'attaque réellement exploitables.

Le simple fait de voir les chemins d'attaque possibles ne vous dit pas si des contrôles tels que les ACE " deny " ou les alertes de surveillance les bloquent. Une évaluation AD teste les configurations dans votre environnement réel, signale les paramètres obsolètes et vérifie quels chemins fonctionnent réellement.

Cette preuve pratique vous aide à vous concentrer sur les changements qui permettront d'arrêter les exploits réels au lieu de courir après tous les risques théoriques.

Dans un cas, une évaluation a révélé un compte de service oublié avec des privilèges d'administrateur de domaine liés à une liste de contrôle d'accès (ACL) obsolète. La suppression de ce lien a empêché un attaquant de pivoter. Dans un autre cas, des contrôles d'audit ont révélé l'existence de groupes imbriqués accordant des droits étendus à des sous-traitants. La suppression de ces adhésions a permis de fermer les voies d'escalade des privilèges qu'un adversaire avait prévu d'exploiter.

Les évaluations AD détectent les ACL trop permissives, les délégations sans contrainte, les comptes obsolètes ou à privilèges élevés, les tickets de service exposés, les paramètres Kerberos faibles et les lacunes dans la sécurité des stratégies de groupe. Elles repèrent également les lacunes dans la gestion des correctifs sur les contrôleurs de domaine, les configurations LDAPS/TLS faibles et les liens de réplication non surveillés que les attaquants utilisent souvent pour accéder discrètement au réseau.

Les outils d'évaluation peuvent extraire les identifiants hachés de LSASS, simuler le Kerberoasting pour demander des tickets de service et tester les clés Kerberos faibles. Ils mettent en évidence les comptes qui utilisent un chiffrement réversible ou qui ne disposent pas de principes de service renforcés. En identifiant ces cibles, vous pouvez réinitialiser les mots de passe, exiger un chiffrement plus fort et bloquer les demandes de tickets qui alimentent le piratage hors ligne.

AD est au cœur du modèle de confiance de votre réseau. S'il est compromis, les attaquants obtiennent un accès étendu. La visibilité sur chaque liste de contrôle d'accès (ACL), chaque paramètre de délégation et chaque configuration de contrôleur de domaine vous permet de voir où une élévation de privilèges ou un mouvement latéral pourrait se produire. Sans cette image claire, vous ne pouvez que deviner les risques et vous risquez de passer à côté de voies d'attaque cachées jusqu'à ce qu'il soit trop tard.

Vous devez effectuer des évaluations complètes de la sécurité AD au moins une fois par trimestre ou après des changements majeurs tels que des migrations, des mises à niveau de contrôleurs de domaine ou des fusions. Entre-temps, vérifiez chaque mois les domaines clés : appartenance à des groupes privilégiés, modifications des GPO et journaux d'audit. Une cadence régulière permet de détecter les nouvelles erreurs de configuration avant que les pirates ne les découvrent.

Mettez régulièrement à jour vos données de vulnérabilité et utilisez des outils avancés d'automatisation de la sécurité. Activez la surveillance continue des menaces, la surveillance basée sur des graphiques, et identifiez et hiérarchisez vos actifs les plus critiques. Utilisez des cadres de renseignements sur les menaces et améliorez la visibilité dans les environnements multicloud en utilisant les solutions de sécurité basées sur l'IA de SentinelOne.