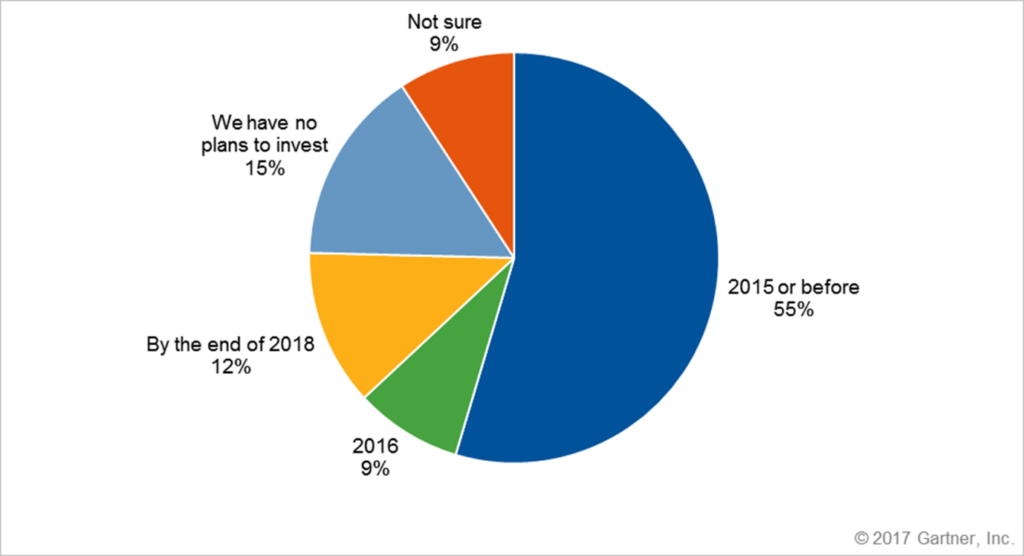

Ces dernières années, les implémentations VDI (Virtual Desktop Infrastructure) sont devenues plus courantes que jamais. La VDI n'a pas remplacé l'ensemble du marché des ordinateurs de bureau comme certains l'avaient prédit, mais de plus en plus d'entreprises ont adopté des environnements VDI en raison de leurs nombreux avantages opérationnels. Selon Gartner, les grandes entreprises adoptent la VDI à un rythme soutenu, seules 15 % d'entre elles ne prévoyant pas d'investir dans cette technologie.

Utilisation de la VDI (dans le monde, minimum 50 ETP informatiques)

Plusieurs secteurs verticaux se distinguent en matière d'adoption de la VDI parmi les grandes entreprises. Le secteur de la santé, en raison de la nature mobile des tâches cliniques et de la dépendance aux dossiers médicaux électroniques, en est un. Un autre exemple est le secteur des services financiers, qui utilise activement la VDI depuis longtemps.

Le secteur de l'éducation et le secteur public affichent également une forte demande. Les écoles doivent résoudre le problème de la VDI pour les laboratoires destinés aux étudiants, mais le principal obstacle à une adoption plus large de la VDI dans l'éducation reste le coût.

La nécessité de sécuriser la VDI

Les risques courants qui affectent les données persistent dans les environnements VDI : ransomware, ingénierie sociale, téléchargements drive-by, reniflage de réseau, exploitation des vulnérabilités, menaces internes, escalade des privilèges et logiciels malveillants. Certains prétendent que la VDI est une option plus sûre, principalement parce qu'il est possible de mettre fin aux instances VDI une fois celles-ci terminées, mais l'état général de la sécurité est aussi solide que son maillon le plus faible, et les déploiements VDI ont tendance à être exactement cela pour plusieurs raisons :

- Les cycles de correction nécessitent la mise à jour de l'image de référence et ne sont donc pas rapides.

- Les implémentations VDI cherchent généralement à consommer le moins de ressources possible, les administrateurs tentent donc de réduire la quantité de logiciels déployés, au détriment de la protection.

- Le facteur humain : les utilisateurs ont tendance à être moins conscients des implications en matière de sécurité lorsqu'ils utilisent une VDI, car ils ne sont souvent pas propriétaires du système et l'utilisent pour une session temporaire. [Pourquoi ?]

Approches VDI

Dans le monde de l'infrastructure de bureau virtuel, il existe deux approches de base : persistante et non persistante.

VDI persistante

Le VDI persistant désigne une session virtuelle, mais les utilisateurs disposent d'un bureau sur lequel ils peuvent enregistrer des fichiers, modifier la configuration et personnaliser à leur guise. En arrière-plan, chaque bureau fonctionne à partir d'une image disque distincte. Ces types de bureaux permettent la personnalisation, mais ils nécessitent plus de stockage et de sauvegarde que les bureaux non persistants, décrits ci-dessous. Les utilisateurs qui se connectent quotidiennement préfèrent largement cette approche, mais elle réduit certains des avantages de la VDI, tels que la réduction des coûts de stockage, la facilité d'application des correctifs et la visibilité sur les actifs.

VDI non persistante

De nombreux défenseurs de la VDI affirment que les postes de travail non persistants sont la solution idéale, car ils sont plus faciles à gérer que la VDI persistante. Avec les VDI non persistants, une seule image disque est partagée entre plusieurs utilisateurs. Lorsque chaque utilisateur se connecte, il obtient un clone du bureau maître partagé, qui est ensuite personnalisé à la demande grâce à la virtualisation des applications (Microsoft App-V, VMware ThinApp, etc.) ou à la virtualisation de l'environnement utilisateur (AppSense, RES, etc.).

Cette approche présente de nombreux avantages, comme la garantie d'un succès à 100 % avec un programme de gestion des correctifs, mais le manque de persistance peut également affecter les utilisateurs, car ils ne peuvent pas enregistrer de fichiers localement ni effectuer d'autres opérations, comme modifier l'arrière-plan du bureau ou installer de nouvelles applications.

Autres tendances

Dans de nombreux cas, les entreprises choisissent un mode hybride : elles exécutent des images non persistantes, mais autorisent un stockage dédié pour plusieurs applications.

Une autre tendance qui se développe est le DaaS (Desktop-as-a-Service), où les sessions se trouvent dans le cloud. Un tiers héberge alors l'infrastructure de bureau virtuel backend d'un déploiement. On constate un intérêt croissant des grands fournisseurs pour le DaaS (Microsoft Azure, Amazon WorkSpace). Parmi les autres approches traditionnelles de VDI sur site, on peut citer Citrix avec ses produits XenDesktop/XenApp et VMware avec sa gamme de produits HorizonView.

Quelle que soit la mise en œuvre choisie, les éléments suivants doivent être pris en compte :

6 facteurs clés à prendre en compte pour la sécurité VDI

Pour répondre aux besoins en matière de sécurité, de gestion et de performances, les logiciels de sécurité doivent satisfaire aux critères suivants avant le déploiement de la VDI :

1. Ne vous contentez pas de compter sur les mises à jour

Comme mentionné précédemment, certains scénarios VDI tels que les scénarios " non persistants " mettent fin à chaque session individuelle et repartent toujours de l'image de base. Les produits qui dépendent des mises à jour créent une " tempête antivirus " à chaque connexion des utilisateurs, car ils imposent une mise à jour. Les produits qui dépendent des mises à jour pour la sécurité doivent surmonter le défi que représentent les nouvelles sessions qui démarrent sans cesse et tentent ensuite de les mettre à jour. Une fois qu'une session se termine, ce cercle vicieux se répète, consommant de la bande passante, des ressources et affectant la productivité. Pour ces raisons, le déploiement de produits de sécurité a toujours été assez pénible dans les environnements VDI.

2. Nécessité d'une gestion facile et d'éviter les doublons

La facilité de gestion est un autre facteur essentiel. Dans les environnements VDI, les conventions de nommage des appareils ne peuvent être garanties ni standardisées. La plupart des fournisseurs VDI permettent de définir des conventions de nommage, mais les noms se répètent souvent avec les nouvelles sessions. Ainsi, les produits AV, qui s'appuient sur les noms des appareils pour identifier les utilisateurs et les paramètres de la console, rencontrent des conflits qui entraînent à la fois une charge opérationnelle inutile et un impact sur l'utilisateur final. Un autre critère important est la capacité de mise hors service automatisée. Un produit antivirus qui gère la VDI sans mettre hors service les sessions fermées entraîne la création de nombreux " périphériques fantômes ", ce qui fausse la vue d'ensemble des opérations et empêche de gérer efficacement les actifs à grande échelle.

3. Les analyses d'images de base sont nécessaires

La dernière chose que l'on souhaite lors du déploiement d'une configuration VDI est d'introduire des logiciels malveillants dans chaque instance. Si vous ne vous assurez pas que l'image de référence est irréprochable, vous prenez un risque considérable. Les produits qui se contentent de "voir " les logiciels malveillants déposés sur le disque ou se contentant de vérifier l'exécution des fichiers ne sont pas suffisants pour cette surface d'attaque, laissant votre environnement VDI vulnérable.

4. Exigez une protection et des fonctionnalités équivalentes

Certains fournisseurs proposent des agents dédiés à la VDI, mais leurs fonctionnalités sont limitées. Les environnements VDI restent donc exposés aux attaques. Hormis la commodité pour votre fournisseur antivirus, il n'y a aucune raison d'avoir une couverture VDI réduite. Recherchez des fournisseurs qui ne font aucun compromis et qui peuvent offrir une protection, une visibilité et des capacités de réponse complètes. Les terminaux VDI doivent également être des surfaces où les analystes SOC peuvent rechercher les menaces, car si une activité suspecte est identifiée, vous devez en trouver la source afin de découvrir la véritable piste d'infection.

5. Calculez les coûts réels

Il existe deux modèles de licence courants :

- Modèle de licence simultanée (paiement à l'utilisation) – Vous payez pour le nombre maximal d'utilisateurs qui utilisent le logiciel en parallèle. La licence d'utilisation simultanée vous permet d'acheter le logiciel à un coût moindre, car le nombre maximal d'utilisateurs simultanés prévus à un moment donné (tous les utilisateurs connectés en même temps) ne représente qu'une partie du nombre total d'utilisateurs du système employés dans une entreprise. Par exemple, pour 5 000 utilisateurs travaillant en 2 équipes, seules 2 500 licences sont nécessaires.

- Modèle de licence par poste (paiement par utilisateur) – Chaque poste consomme une licence – en fonction du nombre d'utilisateurs individuels qui ont accès à l'infrastructure VDI. Par exemple, une licence pour 5 000 utilisateurs signifie que jusqu'à 5 000 utilisateurs nommés individuellement peuvent accéder au logiciel.

Naturellement, recherchez un modèle de licence simultanée, car cela réduira vos coûts.

6. L'impact sur les performances est important

L'un des avantages de la VDI est la réduction des coûts matériels et opérationnels. Si vous optez pour une solution antivirus qui nécessite une allocation de ressources comme s'il s'agissait d'un appareil physique, vous passez à côté d'un des principaux avantages de la VDI. Un autre aspect qui influencera les performances de la VDI performance est le nombre d'applications que vous devez installer sur l'image de base. Optez pour des solutions de protection des terminaux légères et robustes afin que la puissance de l'ordinateur et l'expérience/la productivité de l'utilisateur final ne soient pas compromises par l'exécution de l'antivirus. Évitez les solutions comportant plusieurs agents, car elles consomment davantage de ressources.

Pourquoi choisir SentinelOne

L'agent autonome SentinelOne répond à tous les critères ci-dessus et les dépasse même. Il s'agit d'une solution efficace pour répondre à la demande croissante en matière de virtualisation des postes de travail, y compris les clients légers, les applications en couches et d'autres scénarios VDI. Il ne nécessite aucune mise à jour et ne dépend pas de signatures ou d'autres exigences antivirus traditionnelles. SentinelOne prend en charge de manière native tous les scénarios VDI courants sans compromettre les fonctionnalités ou la protection, notamment :

- Virtualisation des postes de travail : Héberger un système d'exploitation de bureau dans une machine virtuelle sur un serveur centralisé. Parmi les exemples de logiciels de virtualisation d'applications d'entreprise, on peut citer Citrix XenDesktop, Microsoft App-V, VMware Horizon et Systancia AppliDis.

- Services Terminal Server : composant de virtualisation de l'informatique et de la présentation basé sur un serveur permettant d'accéder à des applications et à des données sur un ordinateur distant via un réseau. Parmi les exemples, on peut citer Microsoft Windows RDP et Citrix XenApp.

- Bureau en tant que service : Virtualisation de bureau à distance à partir du cloud computing SaaS. Exemples de Desktop as a Service pour les entreprises : Horizon DaaS de VMware, WorkSpaces d'Amazon.

[1] Gartner, Tendances du marché : la demande en VDI est en hausse, mais tout le monde ne réussira pas, par Michael Warrilow et Nathan Hill, avril 2017, https://www.gartner.com/document/code/325320

SentinelOne prend en charge les fournisseurs virtuels suivants :

- VMware vSphere

- VMware Workstation

- VMware Fusion

- VMware Horizon

- Citrix XenApp

- Citrix XenDesktop

- Amazon WorkSpaces

- Microsoft Hyper-V

- Oracle VirtualBox

Réduire les risques liés à l'identité dans l'ensemble de votre organisation

Détecter et répondre aux attaques en temps réel grâce à des solutions globales pour Active Directory et Entra ID.

Obtenir une démonstrationConclusion

La sécurité VDI combine la sécurité des terminaux, la segmentation du réseau, le chiffrement des données et les contrôles d'accès. Il existe de nombreuses approches, mais les meilleures sont celles qui fonctionnent pour votre infrastructure. La sécurité VDI présente de nombreux avantages, mais le plus important est qu'elle permet de pérenniser votre organisation. SentinelOne peut rationaliser votre parcours en matière de sécurité VDI et être un partenaire précieux à cet égard. Essayez nos services et découvrez comment nous pouvons aider votre organisation dès aujourd'hui.

FAQ sur la sécurité VDI

L'infrastructure de bureau virtuel (VDI) vous permet d'exécuter des environnements de bureau sur des serveurs distants plutôt que sur des machines locales. Les utilisateurs se connectent via un réseau pour accéder à un bureau Windows ou Linux complet depuis n'importe où.

La VDI centralise la gestion des bureaux, de sorte que les correctifs de sécurité et les configurations résident sur le serveur. Vous interagissez toujours avec un espace de travail familier, mais les données ne quittent jamais le centre de données, ce qui réduit l'exposition des terminaux.

La sécurité VDI est importante car les postes de travail fonctionnent sur des serveurs centralisés, ce qui en fait des cibles de grande valeur. Si des pirates informatiques parviennent à pénétrer dans un hôte VDI, ils peuvent accéder à de nombreux environnements utilisateur à la fois. Une sécurité adéquate empêche la propagation des logiciels malveillants entre les sessions et protège les données de l'entreprise contre la copie vers des terminaux non sécurisés.

Des défenses VDI solides garantissent également la conformité avec les politiques de traitement des données et protègent les travailleurs à distance, assurant ainsi la sécurité de l'ensemble de l'infrastructure.

Tout d'abord, appliquez l'authentification multifactorielle pour chaque connexion à la passerelle VDI. Segmentez les réseaux afin que les interfaces de gestion ne soient pas exposées aux utilisateurs. Maintenez à jour les hyperviseurs, les courtiers de connexion et les images invitées à l'aide de correctifs. Appliquez les droits d'utilisateur les moins privilégiés dans les bureaux virtuels.

Utilisez des agents de sécurité des terminaux et surveillez l'activité des sessions pour détecter les anomalies. Sauvegardez régulièrement vos images critiques et testez les procédures de restauration afin de garantir une récupération rapide en cas de besoin.

Un réseau privé virtuel (VPN) crée un tunnel crypté entre votre appareil et un réseau, étendant l'accès local mais laissant les données sur votre terminal. La VDI fournit l'intégralité du bureau à partir d'un serveur sécurisé sans stocker les données localement.

Le VPN protège le trafic ; la VDI protège l'emplacement des données. Avec le VPN, les terminaux continuent d'exécuter les applications ; avec la VDI, les applications s'exécutent sur le serveur, ce qui les isole des appareils des utilisateurs potentiellement compromis.

La VDI centralise l'exécution et le stockage, de sorte que les fichiers sensibles ne résident jamais sur les appareils des utilisateurs. Vous contrôlez les instantanés et les autorisations des utilisateurs au niveau du serveur, limitant ainsi les modifications non autorisées. Si un terminal est infecté, la menace peut être contenue dans cette session.

Vous pouvez restaurer instantanément des images pour éliminer les logiciels malveillants. La journalisation centrale offre une visibilité complète sur les actions des utilisateurs, vous aidant à détecter et à réagir rapidement aux événements de sécurité.

Les outils de sécurité pour la VDI comprennent des agents de détection et de réponse aux incidents sur les terminaux (EDR) installés sur les bureaux virtuels, des pare-feu de segmentation réseau et des plateformes de micro-segmentation. Les solutions de gestion des identités et des accès (IAM) ajoutent des contrôles de connexion sécurisés.

Vous devrez également utiliser des brokers de sécurité d'accès au cloud (CASB) pour les VDI hébergées dans le cloud, ainsi que des systèmes de détection d'intrusion (IDS). Des solutions de sauvegarde et de reprise après sinistre pour protéger vos images importantes. Les scanners de vulnérabilité peuvent également aider les appareils à rester à jour.

Les risques comprennent les serveurs de courtage mal configurés ou les ports de gestion exposés, que les attaquants peuvent exploiter. Les images de bureau obsolètes sans correctifs ouvrent des vulnérabilités. Les hyperviseurs partagés peuvent conduire à des exploits de type " voisin bruyant " si l'isolation échoue. Une authentification faible permet à des utilisateurs non autorisés d'accéder au système. Une surveillance inadéquate masque les mouvements latéraux.

Enfin, des tests de sauvegarde insuffisants signifient que vous ne pouvez pas récupérer rapidement après une violation, ce qui prolonge le temps d'arrêt et augmente le risque de perte de données.

Commencez par mettre en place des contrôles d'accès granulaires et appliquez une authentification forte à plusieurs facteurs. Segmentez la gestion et les réseaux d'utilisateurs. Automatisez l'application des correctifs aux hyperviseurs et aux images de bureau. Déployez l'EDR et la surveillance continue au sein de chaque bureau virtuel. Utilisez un stockage crypté et des protocoles sécurisés pour tout le trafic.

Sauvegardez et testez régulièrement les images de référence. Formez les utilisateurs aux risques liés au phishing et limitez l'accès aux clés USB ou au presse-papiers locaux afin d'empêcher les fuites de données.