La sécurité des identités est essentielle pour protéger les identités des utilisateurs et les informations sensibles. Ce guide explore les principes de la sécurité des identités, notamment l'authentification, l'autorisation et la gestion des accès.

Découvrez l'importance de mettre en œuvre des mesures de sécurité d'identité robustes pour empêcher les accès non autorisés et les violations de données. Il est essentiel pour les organisations de comprendre la sécurité d'identité afin de protéger leurs actifs numériques et de conserver la confiance des utilisateurs.

Qu'est-ce que la sécurité des identités ?

Qu'est-ce que la sécurité des identités ?

La sécurité des identités consiste à adopter des outils de gestion des surfaces d'attaque des identités (ID-ASM) et de détection et de réponse aux menaces liées aux identités (ITDR) afin de détecter le vol d'identifiants, l'utilisation abusive de privilèges, les attaques sur Active Directory, les droits à risque et autres méthodes créant des voies d'attaque.

La sécurité des identités et la capacité à détecter et à répondre aux attaques basées sur les identités sont cruciales dans le paysage de la cybersécurité. L'ID-ASM et l'ITDR fournissent aux organisations les moyens de trouver et de corriger toutes les faiblesses en matière d'identifiants et de droits en détectant les menaces en temps réel provenant des cyberattaquants et en empêchant leur exposition.

Ces expositions comprennent les identifiants stockés sur les terminaux et les erreurs de configuration d'Active Directory qui permettent aux cyberattaquants d'extraire des informations ou de mener des attaques dans des environnements cloud.

Sécurité des identités : ITDR vs IAM

Gestion des identités et des accès (IAM), qui se concentre sur l'approvisionnement, la connexion et le contrôle des accès aux identités, n'est que le point de départ de la sécurité des identités.

L'IAM est un cadre de politiques et de technologies visant à garantir que les bonnes personnes ont accès aux bonnes ressources au bon moment et pour les bonnes raisons. Les outils IAM gèrent les informations d'identité des utilisateurs, définissent et appliquent les politiques de sécurité, contrôlent les accès et fournissent des fonctionnalités d'authentification unique.

Bien que l'IAM contribue souvent à réduire les risques liés à l'identité, les politiques, les procédures et les technologies ne sont généralement pas conçues dans un souci de sécurité. C'est là que la sécurité des identités et l'IAM diffèrent.

Idéalement, la couverture devrait s'étendre au-delà de l'authentification initiale et du contrôle d'accès à d'autres aspects de l'identité tels que les identifiants, les privilèges, les droits et les systèmes qui les gèrent, de la visibilité à l'exposition en passant par la détection des attaques. Cela peut être réalisé grâce à l'ITDR.

L'ITDR et les détections basées sur la cyber-déception peuvent améliorer les plateformes XDR, en corrélant des données supplémentaires sur les attaques et en activant des mesures de réponse aux incidents.

Les solutions ITDR ajoutent des couches de défense en détectant et en répondant efficacement aux attaques basées sur l'identité. Il s'agit d'une méthode de sécurité qui offre une visibilité sur l'utilisation abusive des identifiants et des identités, les activités d'escalade des privilèges et l'exposition des droits, et qui s'étend du point d'accès à l'Active Directory et aux environnements multicloud.

Du point de vue des vecteurs d'attaque, Active Directory (AD) est une cible de grande valeur évidente. C'est là que l'identité et ses éléments clés existent naturellement, ce qui explique pourquoi il est dans le collimateur des attaquants et constitue une préoccupation majeure en matière de sécurité. En outre, alors que la migration vers le cloud se poursuit à un rythme rapide, de nouveaux défis en matière de sécurité apparaissent à mesure que les équipes informatiques se mobilisent pour provisionner rapidement leurs environnements.gt;migration vers le cloud se poursuit à un rythme rapide, de nouveaux défis en matière de sécurité apparaissent à mesure que les équipes informatiques s'empressent de provisionner leurs environnements.

Lorsque les vulnérabilités d'AD s'ajoutent à la tendance du cloud à être mal configuré, la nécessité d'une couche de protection supplémentaire, au-delà du provisionnement et de la gestion des accès, devient beaucoup plus évidente.

Malheureusement, un système IAM peut constituer un point de défaillance unique s'il est compromis. Par conséquent, il n'est pas sûr de confier à un même système de sécurité la gestion de l'infrastructure et la validation du bon fonctionnement du système. C'est pourquoi l'ID-ASM est un complément si important aux pratiques de cybersécurité d'une organisation.

Pourquoi la sécurité des identités est-elle importante ? Avantages de l'ID-ASM et de l'ITDR

Les attaquants ciblent les failles dans la gestion des identités et des accès afin de s'implanter dans des environnements de confiance et de progresser latéralement à la recherche de cibles de grande valeur. La sécurité des identités est essentielle car elle comble les lacunes de l'IAM et de la sécurité standard en protégeant les identités et les systèmes qui les gèrent.

Protège les identités et les systèmes de gestion des identités

Les cybercriminels trouvent des failles et manipulent les systèmes d'identité numérique faibles pour mener à bien leurs activités. Ces attaquants se déplacent latéralement sur le réseau d'une organisation et contournent facilement le système de gestion des identités si la sécurité des identités fait défaut.

En cybersécurité, le terme " mouvement latéral " désigne le déplacement d'un attaquant au sein du réseau d'une victime afin d'accéder à des données sensibles. Cette technique est généralement utilisée pour étendre la portée de l'attaque et trouver de nouveaux systèmes ou données pouvant être compromis.

La sécurité des identités peut empêcher les attaques par mouvement latéral en ralentissant les avancées des adversaires, en cachant les cibles de valeur ou en les dissimulant à l'aide de leurres, en bloquant les ransomwares tout en conservant les données de production (locales, réseau et cloud) en sécurité, et en rendant inutiles les activités non autorisées de reconnaissance et d'empreinte digitale du réseau pour l'attaquant.

ID-ASM et ITDR contribuent également à sécuriser l'infrastructure de gestion des identités et à vérifier que son système d'identité fonctionne correctement, ce qui permet à l'organisation :

- Reconnaître et comprendre le comportement des attaquants visant les serveurs de domaine cruciaux.

- Protéger Active Directory et les identifiants privilégiés contre le vol en les dissimulant aux cyberattaquants et en les remplaçant par des imitations et des leurres.

- Identifier les compromissions de comptes de service qui fournissent aux cybercriminels un accès à des privilèges supérieurs sur les terminaux.

- Déterminez quels accords de délégation et quelles erreurs de liste de contrôle d'accès offrent aux comptes des droits supérieurs sans l'adhésion appropriée.

- Protégez les utilisateurs, les services et les comptes système de grande valeur contre les technologies compromettantes.

- Renforcez leurs systèmes de sécurité, car les mesures de sécurité IAM ne protègent pas suffisamment les systèmes de gestion des identités de l'organisation.

Combler les lacunes de l'IAM

Les cybercriminels avancés exploitent activement les failles des infrastructures de gestion des identités et des accès (IAM), car les systèmes IAM sont principalement conçus pour la gestion et non pour la sécurité.

Bien que certains outils IAM se soient révélés efficaces contre les cyberattaquants, la plupart ont concentré leur technologie sur l'amélioration de l'authentification des utilisateurs, ce qui élargit la surface d'attaque d'un élément crucial de l'architecture de cybersécurité.

Identity Security reconnaît ces défauts et s'efforce de combler les lacunes de l'IAM. Une solution ID-ASM standard sécurise l'ensemble de l'infrastructure d'identité de l'organisation en supprimant les privilèges excessifs et en détectant les anomalies dans l'utilisation des privilèges.

Toute organisation peut tirer parti des outils de sécurité des identités qui protègent en permanence ses identités, ses actifs, ses privilèges d'accès et ses activités. SentinelOne est devenu le premier fournisseur XDR à inclure nativement la sécurité des identités pour les terminaux, l'infrastructure d'identité (Active Directory) et les environnements cloud.

En détectant les attaques AD dans toute l'entreprise, en éloignant les attaquants des joyaux de la couronne AD, en masquant et en refusant l'accès aux données stockées localement et dans le cloud, et en rendant les mouvements latéraux extrêmement difficiles pour les attaquants, la plateforme SentinelOne's Singularity Identity met fin à l'utilisation abusive des identifiants grâce à la défense en temps réel de l'infrastructure des organisations.

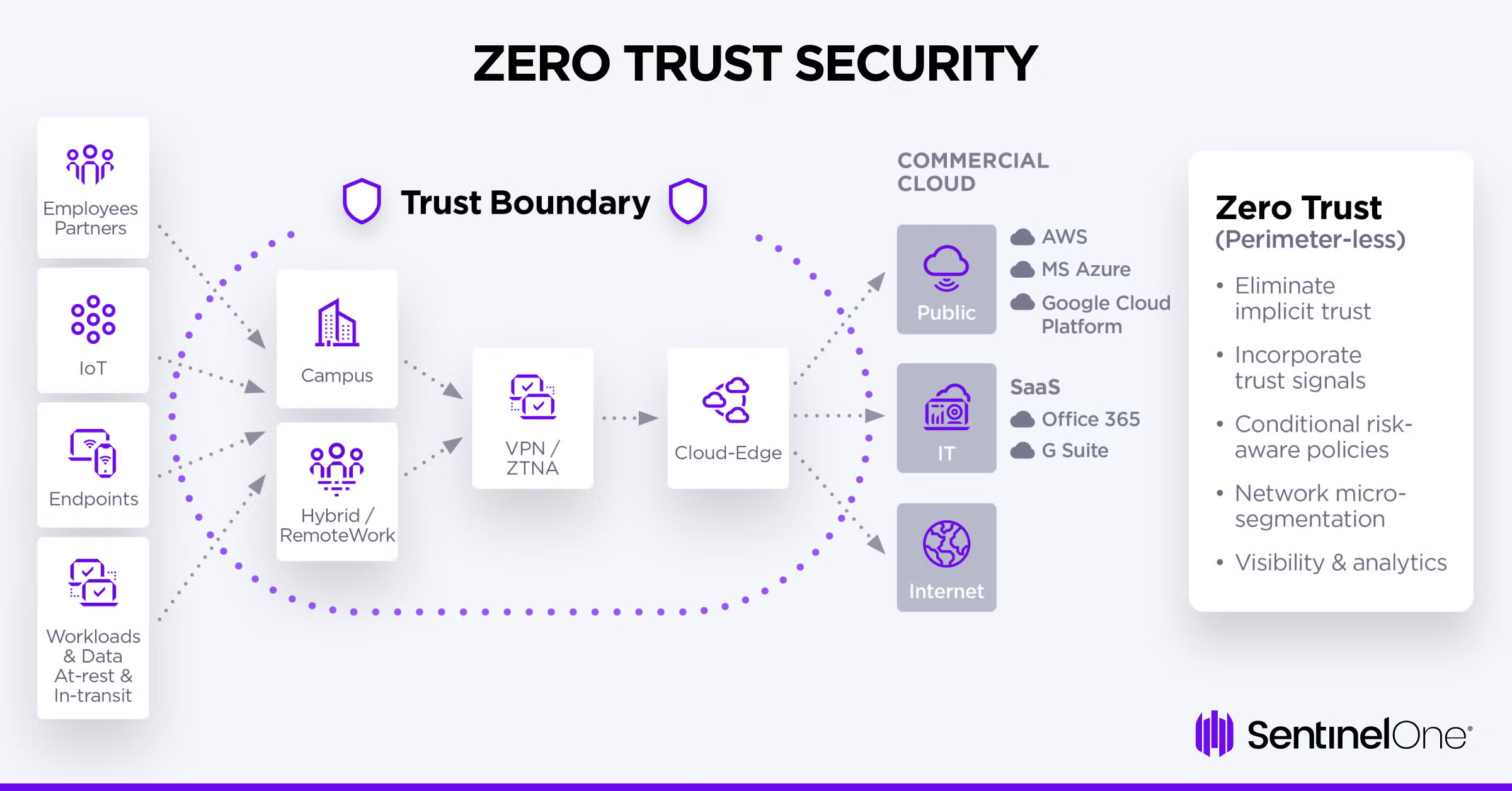

Intègre une architecture Zero Trust

Le Zero Trust est une approche qui donne la priorité à la sécurité en partant du principe que rien n'est fiable tant que cela n'a pas été vérifié. En d'autres termes, le concept de conception Zero Trust supprime toute " confiance " de l'architecture réseau d'une organisation en partant du principe qu'il existe des cybercriminels à l'intérieur et à l'extérieur d'un réseau. Le message principal derrière cette conception peut se résumer par la phrase " ne jamais faire confiance, toujours vérifier ".

Le Zero Trust est un cadre de cybersécurité qui vise à renforcer l'infrastructure IAM et à gérer les applications, les données, les appareils, les transports/sessions et la confiance des utilisateurs. La conception centrée sur la technologie part du principe qu'il n'existe aucun avantage réseau régulier et renforce les systèmes de gestion des identités, en particulier ceux déployés dans des environnements multicloud.

Un système de sécurité des identités standard dispose d'une architecture Zero Trust (ZTA) pour sécuriser votre système d'identité à tous les points de violation possibles. Il est donc essentiel aujourd'hui de protéger votre réseau de manière aussi complète que possible contre les cybercriminels.

La ZTA résout le problème des points de violation grâce à unemettant en œuvre une autorisation granulaire et sécurisée à proximité des ressources, qu'elles soient sur site ou dans le cloud, en fonction de la politique d'accès définie par l'organisation.

Prévient les violations de données

Les violations de données constituent une préoccupation majeure pour les organisations, car elles peuvent entraîner la perte de données sensibles.

En détectant les éléments cachés du réseau qui permettent les mouvements latéraux, notamment les surfaces exposées, les identifiants orphelins et les violations de politiques, les meilleures plateformes de sécurité des identités fournissent aux équipes de sécurité et informatiques les informations nécessaires pour bloquer de manière proactive l'accès aux ressources critiques ou ajouter des leurres afin de renforcer leurs défenses.

Les meilleurs logiciels de sécurité des identités fournissent de fausses informations d'identification pour inciter les cybercriminels à s'engager et à se dévoiler, fournissant ainsi des renseignements précieux sur les menaces.

Réduire les risques liés à l'identité dans l'ensemble de votre organisation

Détecter et répondre aux attaques en temps réel grâce à des solutions globales pour Active Directory et Entra ID.

Obtenir une démonstrationCaractéristiques des meilleurs systèmes de sécurité d'identité

Les systèmes de sécurité d'identité les plus efficaces, comme SentinelOne, disposent de fonctionnalités ITDR spécifiques qui permettent à votre AD de résister aux attaques directes.

Prise en charge de votre ZTA

Les systèmes de sécurité d'identité fiables sont souvent dotés d'une architecture Zero Trust qui :

- Limite la confiance implicite dans les applications et les ressources de données grâce à des fonctions de gestion contrôlée des accès.

- Identifie les expositions d'identité sur les terminaux, Active Directory et le système cloud afin de réduire votre vulnérabilité globale aux attaques.

- Détecte les attaques d'identité provenant soit des terminaux, soit des contrôleurs de domaine.

- Alerte en cas de violation de la confiance d'identité, limitant l'accès aux seules applications fiables ou validées pour des formulaires de données spécifiques dans le contexte utilisateur.

Défend l'identité au niveau du contrôleur de domaine et des points de terminaison

Un excellent système de sécurité des identités doit :

- Protéger vos contrôleurs de domaine contre les attaquants en temps réel.

- Élargir la portée des appareils potentiellement compromis afin d'englober le matériel géré et non géré fonctionnant sous n'importe quel système d'exploitation, y compris l'IoT et l'OT.

- Protéger vos contrôleurs de domaine et empêcher les attaquants qui ont contourné les points de terminaison de votre organisation

Obtenir rapidement de la valeur ajoutée

Idéalement, la sécurité des identités :

- Elle est facile à mettre en œuvre et donne des résultats sans difficulté.

- Elle offre des scénarios de déploiement flexibles pour l'engagement de leur réseau leurre.

- Offre une couverture complète pour la protection sur site des environnements Active Directory et multicloud.

La plateforme Singularity™ Identity de SentinelOne met fin à l'utilisation abusive des identifiants grâce à :

- Détection et réponse aux menaces liées à l'identité : La suite Identity offre une prévention, une détection et une réponse holistiques. Elle protège en temps réel contre le vol d'identifiants, l'escalade des privilèges, les mouvements latéraux, le masquage des données, l'exposition des identités, etc. Elle prend également en charge l'accès conditionnel et la cybersécurité zéro confiance.

- Gestion de la surface d'attaque des identités : Les outils d'évaluation des identités offrent une visibilité instantanée dans Active Directory sur les erreurs de configuration, les modifications suspectes de mots de passe et de comptes, les expositions d'identifiants, les accès non autorisés, etc., permettant ainsi de réduire la surface d'attaque axée sur les identités.

- Cyber-déception d'identité : La suite de déception basée sur le réseau et le cloud incite les attaquants à se dévoiler. En détournant l'attaque à l'aide de tactiques telles que des traces, des comptes, des fichiers et des adresses IP leurres, les organisations gagnent du temps pour détecter, analyser et arrêter les attaquants et les menaces internes sans impact sur les actifs de l'entreprise.

Comment améliorer la sécurité des identités au sein de votre organisation

Il existe de nombreux moyens efficaces d'améliorer la sécurité des identités au sein de votre organisation. En voici quelques-uns :

Identifier et corriger les expositions des comptes privilégiés

Les organisations peuvent empêcher les cybercriminels d'accéder au réseau en identifiant les expositions des comptes privilégiés, en corrigeant les erreurs de configuration et en supprimant les identifiants enregistrés, les fichiers partagés et autres vulnérabilités.

Empêcher la collecte d'identifiants

Les attaquants ciblent les mots de passe réversibles dans les scripts ou les fichiers de stratégie de groupe stockés dans des partages de domaine tels que Sysvol ou Netlogon. Les entreprises peuvent empêcher la collecte d'identifiants en mettant en œuvre l'authentification multifactorielle.De plus, en utilisant un outil tel que ISPM, les défenseurs peuvent trouver ces mots de passe et corriger les failles avant que les attaquants ne les trouvent.

Utilisez les bons outils de sécurité des identités

Les organisations doivent utiliser des outils de sécurité des identités qui protègent leur environnement contre les attaques d'identité, prennent en charge les architectures zero trust et sont faciles à mettre en œuvre. Les outils de sécurité des identités tels que Ranger AD Assessors, Singularity Hologram, IDTR en combinaison avec XDR et d'autres outils de sécurité des identités SentinelOne peuvent aider les organisations à améliorer la sécurité de leurs identités et à réduire le risque d'attaques par usurpation d'identité.

Sécurité des identités avec SentinelOne

Le rapport 2021 sur le coût des violations de données (une étude internationale menée par IBM Security en collaboration avec le Ponemon Institute) a montré que le coût moyen d'une violation de données est passé de 3,86 millions de dollars en 2020 à 4,24 millions de dollars en 2021. Et le Identity Theft Research Center (ITRC) a enregistré une augmentation de 68 % des compromissions de données aux États-Unis l'année dernière.

Compte tenu de la propension des attaquants à utiliser de manière abusive les identifiants, à exploiter Active Directory (AD) et à cibler les identités via les droits d'accès au cloud, il est essentiel de détecter les activités basées sur l'identité à l'aide de solutions ID-ASM et ITDR modernes.

SentinelOne s'appuie sur sa grande expérience en matière de détection des élévations de privilèges et des mouvements latéraux pour offrir une solution de pointe dans les domaines de la détection et de la réponse aux menaces d'identité et de la gestion des surfaces d'attaque d'identité. La société a consolidé sa position de leader grâce à son large portefeuille de solutions ITDR et ID-ASM, notamment :

- Ranger® AD pour l'évaluation continue des expositions et des activités d'Active Directory qui pourraient indiquer une attaque. Il analyse Active Directory, la base de données de tous les utilisateurs de l'entreprise, met en évidence les failles de sécurité et suggère des solutions pour y remédier.

- Singularity® Identity pour la détection des activités non autorisées et des attaques sur Active Directory, la protection contre le vol et l'utilisation abusive des identifiants, la prévention de l'exploitation d'Active Directory, la visibilité des chemins d'attaque, la réduction de la surface d'attaque et la détection des mouvements latéraux.

Singularity™ Identity

Detect and respond to attacks in real-time with holistic solutions for Active Directory and Entra ID.

Get a DemoConclusion

La sécurité des identités est un élément important de votre stratégie et de votre protection en matière de sécurité dans le cloud. La sécurité de vos utilisateurs est essentielle à la réussite continue de votre organisation. Une solution de sécurité des identités robuste telle que SentinelOne peut vous aider à mettre en place une architecture de sécurité réseau zéro confiance. Elle permet également de prévenir les attaques par élévation de privilèges, les prises de contrôle soudaines de comptes et les surprises inattendues. Si vous ne savez pas par où commencer, commencez par auditer vos comptes cloud, identifiez les comptes dormants et inactifs, supprimez-les, et partez de là.

"FAQ sur la sécurité de l'identité

La sécurité des identités consiste à protéger les identités numériques contre tout accès non autorisé et toute utilisation abusive. C'est comme si vous aviez un videur à la porte numérique de votre organisation, qui s'assure que chaque personne et chaque appareil qui tente d'accéder à vos systèmes est bien ce qu'il prétend être. Vous pouvez considérer cela comme la gestion de toutes les clés numériques de votre entreprise, des identifiants de connexion des employés aux comptes des machines qui exécutent vos applications.

Si vous ne sécurisez pas correctement ces identités, les pirates utiliseront les identifiants volés pour entrer directement dans votre entreprise.

La sécurité des identités est essentielle, car 75 % des violations de la sécurité dans le cloud proviennent de problèmes d'identité. Les pirates informatiques se connectent désormais plutôt que de s'introduire dans les systèmes. Vous ne pouvez plus vous fier à l'ancienne sécurité périmétrique, car les employés accèdent aux systèmes depuis n'importe où et sur différents appareils. Si vous ne disposez pas de contrôles d'identité appropriés, un seul mot de passe compromis peut permettre aux attaquants d'accéder à l'ensemble de votre réseau.

Les coûts financiers sont également énormes : les violations de données coûtent en moyenne 4,88 millions de dollars, et beaucoup d'entre elles commencent par le vol d'identifiants. Les organisations ont besoin d'une sécurité des identités pour prévenir ces attaques et conserver la confiance de leurs clients.

La sécurité des identités consiste à vérifier l'identité d'une personne, à déterminer ce à quoi elle peut accéder et à surveiller ses activités. Vous commencez par une authentification forte, telle que la vérification multifactorielle, puis vous appliquez des autorisations basées sur les rôles afin que les personnes n'aient accès qu'aux informations dont elles ont besoin pour leur travail. Le système surveille en permanence les comportements inhabituels, tels que la connexion d'une personne depuis un nouvel emplacement ou l'accès à des fichiers auxquels elle n'a normalement pas accès.

Si vous la mettez en œuvre correctement, la sécurité des identités crée plusieurs points de contrôle sur l'ensemble de votre réseau, ce qui rend beaucoup plus difficile pour les attaquants de se déplacer, même s'ils obtiennent un accès initial.

Vous pouvez améliorer la sécurité des identités en mettant en œuvre l'authentification multifactorielle partout où cela est possible, ce qui bloque 99,9 % des attaques automatisées. Veillez à effectuer régulièrement des contrôles d'accès afin de supprimer les autorisations inutiles et de désactiver les comptes inactifs. Si vous avez des employés, formez-les à reconnaître les e-mails de phishing et les tentatives d'ingénierie sociale.

Mettez en place une surveillance continue pour détecter les tentatives de connexion suspectes ou les modèles d'accès inhabituels. Vous devez également utiliser des solutions d'authentification unique et appliquer des politiques de mots de passe forts sur tous les systèmes. Des audits de sécurité réguliers permettent d'identifier les failles avant que les attaquants ne le fassent.

Les menaces courantes pour la sécurité des identités comprennent le credential stuffing, où les pirates utilisent des listes de mots de passe volés sur plusieurs sites. Les attaques par hameçonnage incitent les utilisateurs à divulguer leurs informations de connexion via de faux e-mails ou sites Web. Il existe également les attaques par pulvérisation de mots de passe, qui consistent à tester des mots de passe courants sur de nombreux comptes, et le détournement de session, où les pirates volent des jetons de connexion.

L'ingénierie sociale manipule les personnes afin qu'elles révèlent des informations sensibles ou contournent les contrôles de sécurité. Les attaques de type " man-in-the-middle " interceptent les communications pour voler des identifiants, et les attaques par force brute tentent de deviner les mots de passe à l'aide d'outils automatisés.

La sécurité des identités empêche les violations en rendant beaucoup plus difficile pour les attaquants d'obtenir et de conserver l'accès à vos systèmes. Lorsque vous disposez d'une authentification forte, même les mots de passe volés ne fonctionnent pas sans le deuxième facteur. La surveillance continue permet de détecter rapidement les activités suspectes, avant que les pirates ne puissent causer de graves dommages.

Si vous mettez en place des contrôles d'accès appropriés, les pirates ne peuvent pas se déplacer latéralement sur votre réseau, même s'ils compromettent un compte. La sécurité des identités contribue également à lutter contre les menaces internes en limitant l'accès de chaque personne et en suivant ses activités. Vous bénéficiez d'une meilleure visibilité sur qui accède à quoi, quand et d'où.

Les meilleures pratiques en matière de sécurité des identités consistent notamment à mettre en œuvre une authentification multifactorielle résistante au phishing et à appliquer le principe du moindre privilège. Vous devez tenir à jour des registres d'identité précis et automatiser les processus d'attribution et de retrait des droits d'accès aux utilisateurs. Des contrôles réguliers des accès permettent de s'assurer que les utilisateurs ne disposent que des autorisations dont ils ont réellement besoin.

Si vous souhaitez bénéficier d'une sécurité renforcée, déployez une surveillance continue et des analyses comportementales afin de détecter les anomalies. Utilisez l'authentification unique pour centraliser l'authentification et faciliter sa gestion. Formez vos employés à la sensibilisation à la sécurité et établissez des politiques claires en matière de gouvernance des identités. Des audits de sécurité et des contrôles de conformité réguliers permettent de garantir le bon fonctionnement de l'ensemble du système.