Les lacunes en matière de visibilité des professionnels de la sécurité résultant de l'utilisation de plusieurs outils constituent le deuxième problème le plus urgent en matière de cybersécurité. La gestion des journaux et les outils SIEM peuvent aider, bien que leurs capacités soient différentes.

Avant d'entrer dans les détails de la comparaison entre SIEM et gestion des journaux, voicivoici une métaphore qui peut simplifier toute la comparaison. Considérez la gestion des journaux comme le père et le SIEM comme l'enfant, qui a appris de nouvelles astuces. Cela signifie que la gestion des journaux constitue l'aspect fondamental des solutions SIEM. Ces dernières, cependant, ne se limitent pas au stockage et à la gestion des données des journaux, elles offrent une visibilité et une analyse complètes des événements de sécurité, et permettent aux organisations de détecter les anomalies et de répondre aux menaces en temps réel.

Cependant, comprendre les différences entre le SIEM et la gestion des journaux vous aidera à choisir la bonne solution, à éviter les dépenses excessives et à mieux planifier les ressources nécessaires pour utiliser l'un ou l'autre de ces outils. Par exemple, alors que la gestion des journaux nécessite moins d'efforts informatiques et humains, la configuration et la gestion des données provenant des solutions SIEM nécessitent des professionnels qualifiés.

Cet article mettra en lumière les concepts et les outils nécessaires à une détection efficace des menaces et à une surveillance efficace de la sécurité. Commençons.

SIEM et la gestion des journaux , ainsi que les outils nécessaires à une détection efficace des menaces et à une surveillance de la sécurité. Commençons.

Qu'est-ce qu'un SIEM ?

Qu'est-ce qu'un SIEM ?

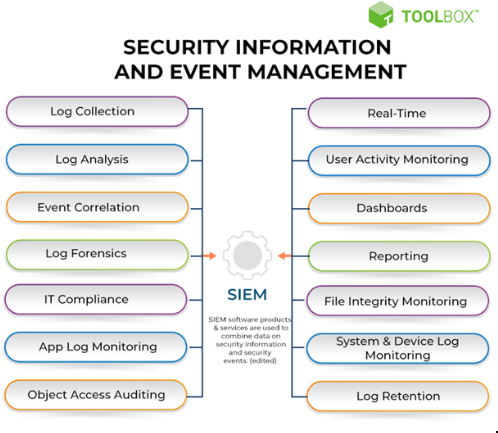

Les solutions de gestion des informations et des événements de sécurité (SIEM) Les solutions SIEM combinent la gestion des informations de sécurité (SIM) et la gestion des événements de sécurité (SEM) pour aider les entreprises à identifier, analyser et répondre aux menaces de sécurité. Cela se fait grâce à des fonctionnalités telles que l'automatisation de l'ingestion, les corrélations d'événements basées sur l'IA/ML et les alertes.Le SIM et le SEM permettent tous deux d'analyser en temps réel les alertes de sécurité générées par les applications et le matériel réseau.

Le SIEM est un outil utile dans les cas suivants :

- Vue d'ensemble complète du réseau

- Fonctions intégrées

- Détection des menaces en temps réel

- Réponse proactive aux incidents

Les solutions SIEM utilisent diverses tactiques d'intégration, telles que le déploiement d'agents et la connexion à des API, pour collecter les journaux et les événements provenant des terminaux, des outils de sécurité, des systèmes de détection et de prévention des intrusions, des pare-feu, des solutions de filtrage Web, des serveurs d'applications, des IAM, etc.

Après avoir intégré les données provenant de ces différents composants, le système SIEM normalise les données afin de fournir des informations cruciales sur les vulnérabilités potentielles en matière de sécurité.

Prenons par exemple une situation où les journaux du pare-feu montrent plusieurs tentatives de connexion infructueuses à partir d'une certaine adresse IP, où le système de détection d'intrusion déclenche une alerte concernant une activité suspecte provenant de la même adresse IP et où les journaux Active Directory révèlent que le compte d'un utilisateur privilégiéamp;rsquo;s compte a été accédé après de nombreuses tentatives infructueuses.

Séparément, ces événements ne soulèvent aucune inquiétude. Mais les SIEM mettent en corrélation ces événements apparemment sans rapport et alertent les équipes de sécurité qu'il pourrait s'agir d'une attaque par force brute.

Qu'est-ce que la journalisation SIEM ?

La journalisation SIEM consiste à collecter, analyser et corréler les données de journalisation provenant de l'infrastructure informatique d'une entreprise afin d'identifier les menaces de sécurité et d'améliorer la posture de sécurité de l'entreprise. Les analystes en sécurité obtiennent les données de journalisation à partir de plusieurs sources, telles que les systèmes, les pare-feu, les applications, les systèmes de détection d'intrusion, les terminaux et les périphériques réseau. Cela leur permet d'examiner de grandes quantités de données et de répondre efficacement aux menaces potentielles.

Quels sont les principaux composants de la journalisation SIEM ?

Les journaux dans les logiciels SIEM comportent les éléments clés suivants :

- Horodatages

- Informations sur la source et la destination

- Informations sur l'utilisateur

- Type d'événement

- Action entreprise

-

Horodatages

Les horodatages indiquent le moment exact où un événement se produit. Ils permettent aux analystes en sécurité de reconstituer avec précision la séquence d'événements qui ont conduit à un incident de sécurité. Si le timing n'est pas précis, il est difficile de corréler et d'analyser correctement les événements.

De plus, les horodatages sont importants pour détecter les anomalies. Si plusieurs tentatives de connexion échouent en peu de temps, il peut s'agir d'une attaque par force brute. Les équipes de sécurité peuvent rapidement examiner les activités suspectes en surveillant les événements dans des délais précis.

-

Informations sur la source et la destination

Les informations sur la source et la destination dans les journaux SIEM, telles que les adresses IP, les noms d'hôte ou les identifiants d'appareils, déterminent l'origine et la cible d'événements spécifiques. Ces données sont importantes pour comprendre le contexte des événements et détecter les systèmes compromis.

Des informations précises sur la source et la destination permettent de suivre le mouvement latéral des menaces sur le réseau. Elles permettent aux équipes de sécurité d'identifier le point d'entrée de l'attaque et d'évaluer son impact potentiel sur d'autres systèmes au sein de l'infrastructure.

-

Informations sur l'utilisateur

Les informations sur les utilisateurs, telles que les noms d'utilisateur, les identifiants ou les rôles, permettent d'identifier l'utilisateur impliqué dans un événement. Ces informations permettent de distinguer les activités légitimes des activités non autorisées et d'identifier les comptes d'utilisateurs compromis.

En analysant les données relatives aux utilisateurs, les équipes de sécurité peuvent repérer des comportements inhabituels qui pourraient indiquer des menaces internes potentielles ou des prises de contrôle de comptes. De plus, la surveillance de l'activité des utilisateurs facilite les efforts de conformité en garantissant que les actions des utilisateurs respectent les politiques de sécurité établies.

-

Type d'événement

Le type d'événement décrit le type d'activité enregistré dans le journal SIEM, tel que les tentatives de connexion, accès aux fichiers ou violations de politiques. En classant ces événements par catégorie, les analystes de sécurité peuvent filtrer et hiérarchiser les incidents en fonction de leur gravité et de leur pertinence.

La reconnaissance du type d'événement permet aux analystes de sécurité d'évaluer rapidement la nature d'un événement et de décider des mesures appropriées à prendre, qu'il s'agisse d'escalader une alerte de sécurité ou de lancer une enquête.

-

Action entreprise

Le champ " action entreprise " documente la réponse exécutée pour un événement spécifique, comme le blocage d'une adresse IP ou l'isolation d'un appareil compromis. Cet enregistrement fournit une trace des actions effectuées par les systèmes automatisés ou le personnel de sécurité.

La documentation des mesures prises est essentielle pour les processus d'audit et d'examen, car elle permet aux organisations d'évaluer l'efficacité de leurs réponses aux incidents. Elle garantit également la responsabilité et contribue à affiner les politiques et procédures de sécurité au fil du temps.

Quelles sont les 10 principales fonctionnalités du SIEM ?

Les solutions SIEM traditionnelles nécessitent une analyse experte des données et une équipe qualifiée pour filtrer les sources d'alertes parasites et identifier les véritables menaces de sécurité. Comme ce processus est fastidieux et que les sources de journaux ne sont pas toujours complètes, les analystes de sécurité peuvent passer à côté d'événements significatifs mais inoffensifs. Il fallait également des semaines, voire des mois, pour révéler et enquêter sur les événements, et donc beaucoup plus de temps pour atténuer les violations.

Les 10 fonctionnalités des systèmes SIEM modernes sont les suivantes :

-

Collecte et gestion des données provenant de toutes les sources disponibles

Les menaces modernes couvrent souvent plusieurs sources de données. Pour analyser et corréler efficacement ces données, votre SIEM moderne doit avoir accès à toutes les sources de données. Cela inclut les données provenant des services cloud, des journaux sur site (tels que les journaux d'identité, de bases de données et d'applications) et les données réseau (telles que la détection des intrusions, les terminaux, les flux, les paquets, etc.).

Votre SIEM doit également inclure une gestion centralisée et à distance des données de sécurité. Une fois que vous avez configuré et activé tous les collecteurs de journaux, leur gestion (démarrage, arrêt, mise à jour, reconfiguration) depuis n'importe quel endroit doit être simple.

2. Architecture Big Data éprouvée

De nombreux SIEM hérités, développés au début des années 2000, utilisaient une technologie propriétaire qui est aujourd'hui obsolète. Les plateformes modernes telles que Hadoop, Mongo, Elasticsearch, BigQuery et Spark offrent des fonctionnalités qui n'étaient pas disponibles à l'époque.

Compte tenu de la quantité considérable de données de sécurité désormais disponibles, il est essentiel de disposer d'une architecture Big Data qui permette une gestion évolutive des données, une pivotation rapide et l'utilisation d'algorithmes avancés de science des données pour des requêtes et une visualisation rapides.

3. Tarification prévisible pour l'ingestion des journaux

La définition de durées de conservation spécifiques pour les journaux permet d'optimiser les dépenses en éliminant automatiquement les journaux inutiles. En spécifiant la durée de conservation des journaux par type et par source, les entreprises peuvent libérer de l'espace de stockage, garantir des dépenses prévisibles et éviter l'accumulation de données excessives et les coûts associés.

Par exemple, la mise à niveau de votre pare-feu peut multiplier par dix la quantité de journaux enregistrés. Avec une tarification basée sur la consommation, vos frais de licence SIEM augmenteraient en conséquence. Cependant, un modèle de tarification forfaitaire vous permet d'ingérer des données provenant de toutes les sources et de respecter votre budget sans avoir à sélectionner les sources de données.

4. Enrichissement du contexte utilisateur et des actifs

Choisissez une solution SIEM qui offre un niveau élevé d'enrichissement, fournissant des informations exploitables à partir des données que vous collectez. Grâce aux progrès de la science des données, de nombreuses informations peuvent désormais être automatiquement corrélées par le système SIEM, telles que :

- Intégration et corrélation gratuites des informations sur les menaces

- Regroupement dynamique des pairs

- Liaison des adresses IP avec les identifiants des utilisateurs, les appareils et les chronologies

- Suivi de la propriété des actifs

- Association des types d'utilisateurs et de machines aux activités

- Identification des comptes de service

- Corrélation des adresses e-mail personnelles avec les employés

- Liaison des activités enregistrées par les bornes d'accès avec les comptes utilisateurs et les chronologies

5. Analyse des entités utilisateur et comportement (UEBA)

Un SIEM moderne doit établir automatiquement des références comportementales grâce à l'apprentissage automatique, à l'analyse statistique et à la modélisation comportementale appelée analyse du comportement des utilisateurs et des entités (UEBA). Une fois le comportement normal évalué, l'UEBA peut attribuer des scores de risque aux activités inhabituelles, en mettant en évidence les actions et les comportements qui dépassent les seuils spécifiés.

Par exemple, si un utilisateur se connecte généralement depuis les États-Unis et se connecte soudainement depuis la Chine, cela pourrait indiquer une menace potentielle pour la sécurité.

Dans un système SIEM moderne, le regroupement dynamique trie automatiquement les entités telles que les utilisateurs, les adresses IP et les appareils en catégories en fonction de leur comportement et de leurs caractéristiques. Cette fonctionnalité s'adapte aux changements de votre réseau, vous aidant à maintenir votre posture de sécurité en reconnaissant les entités similaires qui présentent des modèles similaires. Les analystes en sécurité l'utilisent pour repérer les activités inhabituelles et comprendre ce qui pourrait constituer un risque pour la sécurité dans un réseau en constante évolution.

Les SIEM modernes sont également très efficaces pour surveiller les comptes de service, qui exécutent vos applications internes mais peuvent être la cible d'attaques ou d'utilisations abusives. En surveillant de près l'utilisation de ces comptes, les SIEM peuvent détecter des comportements inhabituels qui pourraient indiquer qu'une personne les altère. Cette vigilance permet de renforcer la sécurité autour de ces comptes puissants, en s'assurant qu'ils se comportent comme prévu et respectent vos politiques de sécurité.

6. Suivi automatisé des mouvements latéraux

En analysant les incidents passés et le cadre MITRE ATT&CK, nous savons que plus de 80 % des attaques impliquent des mouvements latéraux. Cela implique que les attaquants tentent d'échapper à la détection ou d'obtenir des privilèges plus importants en modifiant les identifiants et en se déplaçant vers des adresses IP et des actifs de grande valeur. Votre SIEM doit être capable de suivre ces mouvements du début à la fin en reliant les événements connexes provenant de différentes sources de journaux.

7. Meilleur modèle d'information de sécurité

Les SIEM traditionnels s'appuient souvent sur un modèle de sécurité basé sur des événements discrets. La conversion manuelle d'une série d'événements en une chronologie structurée des comportements peut prendre énormément de temps. Pour une analyse plus avancée, les données de sécurité doivent être stockées dans un format pratique, tel qu'une chronologie qui englobe l'ensemble des activités de chaque utilisateur et entité surveillés.

8. Chronologies d'incidents préétablies

Les enquêtes menées à l'aide d'un SIEM traditionnel impliquent généralement des requêtes complexes et une consolidation manuelle importante des données à l'aide d'outils basiques tels que des éditeurs de texte. Ce processus nécessite beaucoup de temps, des connaissances approfondies en matière de sécurité, la maîtrise des langages de requête et la capacité d'interpréter les données. Grâce à une multitude de données enrichies dans un modèle d'information adapté, un SIEM moderne peut afficher tous les contextes pertinents dans une interface conviviale.

9. Hiérarchisation des incidents

Le volume de données que les centres d'opérations de sécurité doivent analyser est colossal. Il n'est pas rare que les grandes organisations génèrent des centaines de millions d'entrées de journal chaque jour.

Un SIEM moderne est conçu pour passer au crible ces données et réduire efficacement le rapport signal/bruit, permettant ainsi à votre équipe de se concentrer uniquement sur les événements qui présentent un comportement anormal. Cela est essentiel pour garantir une sécurité robuste, une performance efficace du personnel et un contrôle des coûts.

10. Automatisation du workflow de détection, d'investigation et de réponse aux menaces

Les fournisseurs de SIEM peuvent utiliser différents termes pour désigner cette fonctionnalité, qui comprend deux domaines clés :

- Automatisation : Codifiez les meilleures réponses à des types de menaces spécifiques à l'aide de guides de réponse, automatisez les workflows au sein de votre infrastructure d'orchestration et automatisez la réponse aux menaces afin de réduire la fatigue du personnel.

- Orchestration : Déployez des connecteurs préconfigurés sur votre infrastructure informatique et de sécurité sans avoir à les programmer vous-même, et gérez facilement les flux de données entrants et sortants de vos systèmes, tels que les systèmes de gestion des accès, les pare-feu, les serveurs de messagerie, les contrôleurs d'accès au réseau et autres outils de gestion.

Une solution avancée d'automatisation de la sécurité, d' orchestration et de réponse avancée peut libérer vos analystes hautement qualifiés pour qu'ils créent des playbooks, tout en permettant aux analystes juniors de les exécuter. Il en résulte un temps moyen de résolution plus rapide et une réduction du nombre d'employés à temps plein nécessaires.

Le premier SIEM AI du secteur

Ciblez les menaces en temps réel et rationalisez les opérations quotidiennes avec le SIEM AI le plus avancé au monde de SentinelOne.

Obtenir une démonstrationQu'est-ce qu'un système de gestion des journaux ?

Un système de gestion des journaux (LMS) rassemble, trie et stocke les données des journaux et les journaux d'événements provenant de diverses sources dans un emplacement centralisé. Les systèmes de gestion des journaux permettent aux équipes informatiques, aux professionnels DevOps et SecOps de créer un point d'accès unique à toutes les données pertinentes relatives au réseau et aux applications.

Les données doivent être immédiatement consultables, ce qui signifie que l'équipe informatique peut facilement accéder aux données dont elle a besoin pour prendre des décisions concernant :

- Santé du réseau

- Allocation des ressources

- Outils de gestion de la sécurité

La gestion des journaux aide à déterminer :

- Les données et informations que le service informatique doit consigner

- Le format dans lequel le service informatique doit les consigner

- La durée pendant laquelle le service informatique doit conserver les données enregistrées

- La manière dont les données doivent être éliminées ou détruites lorsqu'elles ne sont plus nécessaires

La gestion des journaux comprend plusieurs étapes clés :

- Le processus commence par la collecte des données de journalisation provenant de diverses sources au sein de l'organisation.

- Les journaux collectés sont ensuite centralisés en un seul endroit, ce qui facilite la gestion et l'examen des données.

- Les journaux doivent parfois être restructurés ou reformatés pour se conformer aux normes de l'organisation ou simplifier l'analyse. Cette étape garantit la cohérence des données et facilite leur interprétation.

- Une fois transformés, les journaux peuvent être analysés et visualisés. Cette transformation permet d'identifier des modèles, de détecter des anomalies et de tirer des enseignements des données.

- Les journaux sont conservés pendant une période déterminée afin de faciliter l'analyse continue, puis archivés à des fins de conformité et de référence historique.

Quelles sont les 5 principales fonctionnalités d'une solution de gestion des journaux ?

Les cinq principales fonctionnalités d'une solution de gestion des journaux sont les suivantes :

1. Collecte de données

Les solutions de gestion des journaux sont capables d'agréger les données de journaux provenant de diverses sources. Ce processus intègre de manière transparente les journaux provenant de plusieurs terminaux et d'autres composants critiques de l'infrastructure, pour aboutir à un référentiel de données centralisé.

La capacité à collecter des données provenant de plusieurs sources garantit une vue complète et unifiée des activités du système, facilitant ainsi l'identification des événements de sécurité potentiels et des anomalies opérationnelles.

2. Normalisation des données

Cette fonctionnalité est essentielle dans la gestion des journaux, car elle implique la transformation minutieuse des données brutes des journaux en un format standardisé. Cette fonctionnalité comprend :

- Analyse syntaxique complexe

- Structuration

- Encodage des journaux

Ce processus garantit l'uniformité entre les différents types et sources de journaux. En convertissant des formats de journaux disparates en un schéma cohérent, la normalisation améliore considérablement l'efficacité de l'analyse et de la corrélation ultérieures, permettant au système de reconnaître efficacement les modèles, anomalies et indicateurs de compromission.

3. Facilité de recherche

Un système sophistiqué de gestion des journaux offre des capacités avancées de recherche et de filtrage pour traiter efficacement de grands volumes de données de journaux. La fonctionnalité de recherche permet aux utilisateurs d'exécuter des requêtes complexes, d'utiliser des opérateurs booléens et d'appliquer des filtres multifacettes pour extraire rapidement les informations pertinentes.

Une capacité de recherche améliorée est essentielle pour identifier des événements spécifiques, mener des enquêtes approfondies et effectuer des analyses judiciaires au sein de vastes ensembles de données, facilitant ainsi une réponse rapide aux incidents et la détection des menaces.

4. Conservation et archivage

Les fonctionnalités de conservation et d'archivage sont essentielles pour garantir le strict respect des obligations réglementaires et des politiques organisationnelles en matière de stockage des données de journaux. Ce processus comprend :

- La mise en œuvre de politiques de conservation des données robustes qui régissent la durée de conservation des journaux’

- Des mécanismes d'archivage des données pour un stockage à long terme

Des stratégies de conservation efficaces permettent aux organisations de conserver des enregistrements historiques à des fins d'audit, de conformité réglementaire et d'exigences analytiques étendues, renforçant ainsi la gouvernance globale des données.

5. Rapports et tableaux de bord

Les fonctionnalités de reporting et de tableau de bord génèrent des rapports détaillés et des visualisations dynamiques qui fournissent des informations exploitables sur les performances du système, les événements de sécurité et l'état de conformité. Ces outils comprennent :

- Tableaux de bord personnalisables

- Représentations graphiques des tendances des données

- Fonctionnalités de génération automatisée de rapports

Ces fonctionnalités facilitent la prise de décisions éclairées et la gestion proactive de la sécurité en permettant aux utilisateurs de surveiller les mesures en temps réel, d'analyser les données historiques et de synthétiser des résumés visuels et textuels complets des activités consignées dans les journaux.

Différence entre SIEM et gestion des journaux

Les systèmes SIEM se concentrent sur la sécurité et intègrent des fonctionnalités telles que SIM, SEM et la corrélation des événements de sécurité (SEC). Ils collectent et analysent en temps réel les données de journaux provenant de diverses sources, détectant rapidement les indicateurs de compromission (IOC) et les menaces potentielles afin de réduire le temps moyen de détection (MTTD) et de renforcer la sécurité.

En revanche, les solutions de gestion des journaux se concentrent sur la collecte, le stockage et l'indexation des données des journaux à des fins d'analyse historique approfondie, qui est utilisée à des fins de conformité et d'investigation. Bien qu'elles ne disposent pas des analyses avancées des systèmes SIEM, elles sont nécessaires pour la conformité réglementaire et aident les analystes en sécurité à gérer et analyser les journaux.

Alors que les solutions SIEM excellent dans le traitement en temps réel et l'évolutivité, les systèmes de gestion des journaux peuvent avoir des difficultés à récupérer rapidement les données en raison des volumes importants qu'ils traitent, ce qui peut affecter l'accès rapide nécessaire aux enquêtes ou à la conformité.

Les deux systèmes sont nécessaires pour une stratégie de cybersécurité robuste, car ils ont des objectifs complémentaires.

SIEM vs gestion des journaux : quelles sont les principales différences

Voici un tableau comparatif présentant les principales différences entre SIEM et la gestion des journaux.

| FONCTIONNALITÉS | SIEM | Gestion des journaux |

|---|---|---|

| Fonction principale | Détection des menaces et réponse aux incidents en temps réel | Collecte, stockage et indexation des données de journal |

| Collecte des données | Agrège les données de journaux provenant d'un large éventail de sources | Collecte les données de journaux provenant de diverses sources |

| Analyse des données | Analyse avancée en temps réel, corrélation des événements et détection des menaces | Analyse de base des journaux, souvent sans capacités en temps réel |

| Surveillance en temps réel | Oui, comprend la surveillance et les alertes en temps réel | Pas de surveillance en temps réel ; se concentre sur les données historiques |

| Corrélation des événements | Effectue une corrélation et une analyse sophistiquées des événements | Capacités de corrélation des événements limitées ou inexistantes |

| Réponse aux incidents | Fournit des outils pour répondre immédiatement aux menaces détectées | Aucune fonctionnalité directe de réponse aux incidents |

| Recherche et filtrage | Fonctions de recherche avancées avec alertes en temps réel | Recherche et filtrage robustes pour les journaux historiques |

| Normalisation des données | Oui, normalise les données pour plus de cohérence et d'intégration | Normalisation de base, le cas échéant |

| Conservation et archivage | Prend en charge la conformité avec la conservation des données à long terme | Se concentre sur le stockage et l'archivage à des fins de conformité |

| Évolutivité | Évolutif avec des capacités de traitement en temps réel | Peut rencontrer des goulots d'étranglement avec de grands volumes de données |

| Cas d'utilisation | Détection proactive des menaces, gestion des incidents de sécurité | Analyse médico-légale, conformité réglementaire |

| Visualisation et rapports | Propose des tableaux de bord et des rapports détaillés pour obtenir des informations | Fournit des fonctionnalités de base en matière de rapports et de visualisation |

SIEM ou gestion des journaux : comment choisir entre les deux ?

Lorsqu'il s'agit de choisir entre une solution SIEM et une solution de gestion des journaux, le choix dépend souvent des besoins spécifiques de l'organisation en matière de sécurité et d'exploitation.

Quand choisir le SIEM ?

- Surveillance de la sécurité et réponse aux incidents en temps réel

- Cas d'utilisation : Les organisations des secteurs tels que la finance et la santé qui traitent des données sensibles ont besoin de capacités de détection et de réponse immédiates aux menaces.

- Scénario : Les systèmes SIEM détectent plusieurs tentatives de connexion infructueuses à partir d'une seule adresse IP, déclenchant une alerte immédiate pour une enquête plus approfondie.

- Détection sophistiquée des menaces

- Cas d'utilisation : Environnements dans lesquels des modèles d'attaques complexes, tels que les attaques par force brute ou l'exfiltration de données, doivent être identifiés et atténués.

- Scénario : Le SIEM corrèle les journaux des périphériques réseau, des serveurs et des applications afin de détecter les anomalies et les menaces sophistiquées. Les algorithmes avancés du système analysent les modèles et les événements afin de fournir des informations exploitables, permettant ainsi une gestion proactive des menaces.

Quand choisir la gestion des journaux ?

- Collecte et stockage complets des données des journaux

- Cas d'utilisation : Les organisations qui ont besoin d'agréger et de conserver les journaux provenant de diverses sources à des fins d'analyse opérationnelle et de conformité.

- Scénario : Un fournisseur de services cloud utilise des outils de gestion des journaux pour collecter les journaux provenant de différentes applications et composants d'infrastructure. Ce choix facilite la surveillance des performances, le dépannage des pannes d'applications et la génération de rapports de conformité.

- Analyse des données historiques à des fins de conformité et de dépannage :

- Cas d'utilisation : Les équipes informatiques ont besoin d'un référentiel centralisé pour les données historiques des journaux afin de mener des analyses des causes profondes et de surveiller les performances du système au fil du temps.

- Scénario : Les outils de gestion des journaux examinent les journaux historiques après l'échec d'une application à analyser la cause profonde. De plus, les journaux sont conservés pendant de longues périodes afin de garantir la conformité aux réglementations du secteur et de faciliter les audits.

Combiner SIEM et gestion des journaux pour une sécurité renforcée

L'intégration de solutions SIEM et de gestion des journaux est cruciale pour les organisations qui souhaitent renforcer leurs défenses de sécurité dans l'environnement complexe des menaces actuelles. Il est important de choisir une plateforme qui combine efficacement ces fonctionnalités, telle que SentinelOne’s Singularity™ AI SIEM et Cloud Security sont essentiels.

Le SIEM basé sur l'IA de SentinelOne comprend :

- Les centres d'opérations de sécurité autonomes (SOC) permettent aux organisations d'ingérer, de détecter et de répondre aux menaces à la vitesse d'une machine.

- Le Singularity™ Data Lake offre une visibilité étendue sur les terminaux, le cloud, le réseau et les identités, garantissant une surveillance et une analyse complètes de toutes les sources de données.

- L'automatisation des processus d'investigation et de réponse de la plateformeautomatise les processus d'investigation et de réponse, un facteur clé d'efficacité, ce qui réduit le temps moyen de réponse (MTTR) aux incidents et permet aux équipes de sécurité de se concentrer sur des tâches stratégiques plutôt que sur des opérations manuelles.

Au-delà des capacités SIEM, les solutions de sécurité cloud de SentinelOneoffrent un cadre robuste pour gérer la posture de sécurité et la conformité du cloud. L'intégration de la gestion de la posture de sécurité du cloud (CSPM) aux fonctionnalités SIEM permet aux organisations de traiter efficacement les erreurs de configuration et d'évaluer la conformité dans leurs environnements cloud. Cette approche combinée fournit des analyses en temps réel et des informations exploitables, aidant les organisations à maintenir une posture de sécurité proactive.

En optant pour une solution telle que SentinelOne qui combine les avantages du SIEM et de la gestion des journaux, les organisations peuvent :

- Améliorer la détection des menaces

- Rationaliser la réponse aux incidents et

- Gérer efficacement leur posture de sécurité dans divers environnements.

Cette approche globale renforce les défenses contre les cybermenaces avancées et répond aux besoins opérationnels des équipes DevOps et informatiques modernes.

Singularity™ AI SIEM

Ciblez les menaces en temps réel et rationalisez les opérations quotidiennes avec le SIEM AI le plus avancé au monde de SentinelOne.

Obtenir une démonstrationConclusion

Il est essentiel de comprendre les différences entre la gestion des journaux et le SIEM pour choisir la solution adaptée à votre entreprise. Cet article a souligné les rôles et les différences entre ces solutions, en mettant en avant leur importance égale pour une détection efficace des menaces et une surveillance de la sécurité.

N'oubliez pas que les solutions de gestion des journaux et les SIEM résolvent des problèmes différents. Si la gestion des journaux permet de conserver les journaux et d'afficher les multiples échecs de connexion, les SIEM vous alertent en cas d'activité suspecte et empêchent toute violation. De plus, les outils de gestion des journaux peuvent être gérés par les administrateurs informatiques. La mise en place d'un SIEM nécessite également des compétences pointues, vous obligeant à employer des spécialistes en cybersécurité pour créer des règles personnalisées, des tableaux de bord intelligents, etc.

L'intégration des deux systèmes est essentielle pour une approche globale de la cybersécurité. Pour comprendre les détails, prenez rendez-vous pour une démonstration dès aujourd'hui pour découvrir comment SentinelOne peut améliorer votre stratégie de sécurité grâce à une surveillance en temps réel et une gestion robuste des journaux.

"FAQs

La gestion des journaux consiste à collecter, stocker et analyser les données des journaux afin de garantir la conformité et l'efficacité opérationnelle. Le SIEM permet de détecter les menaces et de réagir aux incidents en temps réel en analysant collectivement les journaux et les événements de sécurité.

Non, le SIEM ne peut pas remplacer la gestion des journaux, pas plus que la gestion des journaux ne peut remplacer le SIEM. Les deux ont des objectifs distincts dans le cadre de la sécurité d'une organisation et sont essentiels à une gestion complète de la cybersécurité.

Le SIEM s'appuie sur Syslog pour envoyer et recevoir des messages de journal provenant de diverses sources. Il est essentiel de comprendre le rôle de Syslog pour saisir tout le potentiel des systèmes SIEM.

Le principal avantage du SIEM par rapport à un collecteur de journaux standard réside dans sa capacité à corréler et analyser les données de journaux en temps réel pour une détection avancée des menaces et une réponse aux incidents, plutôt que de se contenter de les stocker et de les récupérer.

Le SIEM désigne la technologie de détection et d'analyse des menaces, tandis que le SIEM géré inclut ces technologies ainsi que la gestion, la surveillance et l'assistance continues fournies par un service tiers.