Le protocole Traffic Light Protocol (TLP) est un cadre permettant le partage d'informations sensibles en matière de cybersécurité. Ce guide explore les différentes couleurs du TLP, leur signification et la manière dont elles facilitent la communication sécurisée.

Découvrez l'importance du TLP dans la réponse aux incidents et le partage d'informations sur les menaces. Il est essentiel pour les organisations de comprendre le TLP afin d'améliorer leur collaboration tout en protégeant les informations sensibles.

Qu'est-ce que le protocole Traffic Light Protocol (TLP) ?

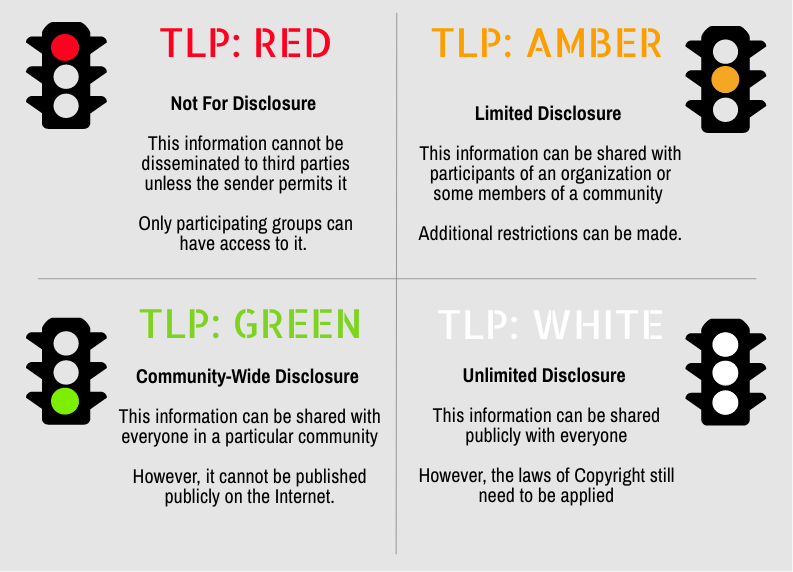

Le protocole Traffic Light (TLP) est un système normalisé de classification et de traitement des informations sensibles. Il est utilisé par les organisations pour protéger les données sensibles et garantir que les informations ne sont partagées qu'avec les personnes qui ont besoin de les connaître. Le TLP comprend quatre couleurs : rouge , orange , vert et blanc ⚪. Chaque couleur représente un niveau de sensibilité différent et les directives correspondantes sur la manière dont les informations doivent être traitées.

- Le rouge correspond au niveau de sensibilité le plus élevé et ne doit être partagé au sein de l'organisation qu'aux personnes qui ont besoin de le connaître.

- La couleur orange est réservée aux informations qui doivent être partagées au sein de l'organisation et avec des partenaires de confiance.

- La couleur verte est réservée aux informations qui peuvent être partagées plus largement

- La couleur blanche ⚪ est réservée aux informations qui peuvent être partagées publiquement.

Le système TLP aide les organisations à protéger les informations sensibles et à garantir qu'elles sont traitées de manière responsable.

Comment le TLP contribue-t-il à améliorer la cybersécurité ?

Le TLP contribue à améliorer la cybersécurité en fournissant un système normalisé de classification et de traitement des informations sensibles. En utilisant le TLP, les organisations peuvent s'assurer que les données sensibles ne sont partagées qu'avec les personnes qui ont besoin de les connaître, ce qui réduit le risque de divulgation accidentelle ou non autorisée. Cela est particulièrement important en matière de cybersécurité, car les informations sensibles telles que les vulnérabilités de sécurité ou les rapports d'incidents peuvent être précieuses pour les cybercriminels. En utilisant le TLP, les organisations peuvent mieux protéger ce type d'informations et réduire le risque qu'elles tombent entre de mauvaises mains. En outre, le TLP peut aider les organisations à identifier et à répondre plus efficacement aux cybermenaces, car il fournit des lignes directrices claires pour le traitement et le partage des informations sur les menaces potentielles. Grâce au TLP, les organisations peuvent améliorer leur posture en matière de cybersécurité et mieux se protéger, ainsi que leurs clients, contre les cyberattaques.

Le TLP offre plusieurs avantages aux entreprises et aux organisations. Voici quelques-uns des principaux avantages :

- Amélioration de la sécurité des informations : en utilisant le TLP, les entreprises et les organisations peuvent mieux protéger les informations sensibles contre une divulgation trop large ou une utilisation abusive. Cela peut contribuer à réduire le risque de violations de données et d'autres incidents de sécurité, qui peuvent avoir de graves conséquences pour l'organisation et ses clients.

- Conformité renforcée : De nombreuses entreprises et organisations sont soumises à diverses réglementations et normes qui les obligent à traiter les informations sensibles d'une manière particulière. En utilisant le TLP, les organisations peuvent s'assurer qu'elles respectent ces exigences et éviter des amendes coûteuses et d'autres sanctions.

- Meilleure collaboration : le TLP peut aider les organisations à collaborer plus efficacement avec d'autres organisations, car il fournit des directives claires pour le traitement et le partage des informations sensibles. Cela peut être particulièrement utile lorsque plusieurs organisations travaillent ensemble sur un projet ou répondent à une crise.

- Amélioration de la réputation : en utilisant le TLP, les entreprises et les organisations peuvent démontrer à leurs clients, partenaires et autres parties prenantes qu'elles prennent les mesures appropriées pour protéger les informations sensibles. Cela peut contribuer à améliorer la réputation de l'organisation et à instaurer la confiance auprès de ses parties prenantes.

Le TLP est un outil précieux pour les entreprises et les organisations qui souhaitent améliorer la sécurité de leurs informations et protéger les informations sensibles contre toute utilisation abusive ou divulgation.

Que sont les sept couches de la cybersécurité

Les sept couches de la cybersécurité constituent un cadre utilisé pour comprendre et analyser les différents composants de la cybersécurité. Elles s'appuient sur le modèle OSI (Open Systems Interconnection), un cadre normalisé permettant de comprendre comment différents protocoles et technologies réseau interagissent. Les sept couches de la cybersécurité se composent des couches suivantes :

- La couche physique fait référence à l'infrastructure physique utilisée pour soutenir la cybersécurité, telle que les serveurs, les pare-feu et autres matériels.

- Couche réseau : cette couche comprend l'infrastructure réseau, telle que les commutateurs et les routeurs, qui connecte les appareils et facilite la communication entre eux.

- Couche transport : Cette couche garantit que les données sont transmises de manière sécurisée et fiable entre les appareils.

- La couche session établit, maintient et termine la communication entre les appareils.

- Couche présentation : Cette couche est chargée de formater et d'encoder les données de manière à ce qu'elles soient compréhensibles par différents appareils et systèmes.

- Couche application : Cette couche fournit l'interface entre l'utilisateur et l'infrastructure réseau sous-jacente.

- Couche cybersécurité : Cette couche protège les autres couches contre les cybermenaces, telles que les malwares, les attaques par hameçonnage et autres cyberattaques.

En comprenant et en traitant chacune de ces couches, les organisations peuvent élaborer une stratégie de cybersécurité complète qui les aide à se protéger contre un large éventail de cybermenaces.

Comment mettre en œuvre le TLP dans la stratégie de cybersécurité de votre entreprise ?

Pour mettre en œuvre le TLP dans la stratégie de cybersécurité de votre entreprise ou organisation, vous pouvez suivre les étapes suivantes :

- Déterminez quelles informations sont sensibles et doivent être protégées : La première étape de la mise en œuvre du TLP consiste à identifier les informations sensibles qui doivent être protégées. Il peut s'agir d'informations sur les activités de l'organisation, ses clients, ses employés ou ses technologies propriétaires, ainsi que sur les vulnérabilités ou incidents de sécurité potentiels.

- Classez les informations à l'aide des couleurs TLP : Une fois que vous avez identifié les informations sensibles, vous pouvez les classer à l'aide des couleurs TLP. Le rouge correspond aux informations les plus sensibles et ne doit être partagé au sein de l'organisation qu'en cas de nécessité absolue. L'orange correspond aux informations qui doivent être partagées au sein de l'organisation et avec des partenaires de confiance. Le vert correspond aux informations qui peuvent être partagées plus largement, et le blanc correspond aux informations qui peuvent être partagées publiquement.

- ️ Élaborez des directives et des procédures pour le traitement des informations : Une fois que vous avez classé les données sensibles à l'aide des couleurs TLP, vous pouvez élaborer des politiques et des procédures pour traiter le rapport conformément aux directives TLP. Cela peut inclure la mise en place de protocoles pour le partage des informations avec les personnes autorisées et de méthodes pour le stockage, l'accès et la suppression des données.

- Former les employés et les parties prenantes : Pour garantir la mise en œuvre efficace du TLP, il est essentiel de former les employés et les parties prenantes au traitement des informations sensibles conformément aux directives TLP. Cela peut inclure une formation sur les différentes couleurs TLP et les directives de traitement correspondantes, ainsi qu'une formation sur la manière d'identifier et de signaler les violations potentielles des directives TLP.

En suivant ces étapes, vous pouvez mettre en œuvre efficacement le TLP dans la stratégie de cybersécurité de votre entreprise ou organisation et mieux protéger les informations sensibles contre toute utilisation abusive ou divulgation.

Une cybersécurité alimentée par l'IA

Améliorez votre posture de sécurité grâce à la détection en temps réel, à une réponse à la vitesse de la machine et à une visibilité totale de l'ensemble de votre environnement numérique.

Obtenir une démonstrationConclusion

Le TLP est un système de classification et de traitement des informations sensibles dans le domaine de la cybersécurité. Il se compose de quatre couleurs représentant différents niveaux de sensibilité, avec des directives pour le traitement des informations. Le TLP aide les organisations à protéger les informations sensibles et à réduire le risque de violations de données et d'autres incidents de sécurité.

SentinelOne fournit des fonctionnalités de prévention, de détection et de réponse basées sur l'IA pour les terminaux, les charges de travail dans le cloud et les appareils IoT afin de bloquer et de prévenir les réponses aux incidents. Lorsque des mesures correctives doivent être prises, SentinelOne peut supprimer, mettre en quarantaine, corriger ou annuler tout effet potentiel de la menace.

Et tout cela se fait à l'échelle de l'entreprise, avec des décisions précises et contextuelles prises de manière autonome, à la vitesse de la machine, sans intervention humaine.

Obtenez une démonstration de SentinelOne.

FAQ sur le protocole Traffic Light

Le protocole Traffic Light est un système de classification simple qui attribue quatre niveaux (ROUGE, ORANGE, VERT et CLAIR) aux informations partagées afin d'indiquer dans quelle mesure les destinataires peuvent les diffuser. Créé à l'origine par le Centre national de coordination de la sécurité des infrastructures du Royaume-Uni au début des années 2000, le TLP aide les organisations à coordonner l'échange sécurisé d'informations sans recourir à des systèmes de classification formels rigides.

Le TLP guide les destinataires dans le traitement et le partage des données sensibles relatives à la cybersécurité. En marquant les informations sur les menaces ou les détails des incidents avec une couleur TLP, la source d'information établit des limites claires. Le ROUGE limite l'accès aux personnes désignées, l'AMBRE permet le partage au sein d'une organisation (et de ses clients), le VERT s'étend à une communauté plus large et le CLAIR autorise la diffusion publique. Cela permet d'éviter le partage accidentel d'informations et de préserver la confiance entre les partenaires.

Le TLP garantit que seules les personnes concernées ont accès aux données sensibles relatives aux menaces. Lorsque les analystes, les intervenants en cas d'incident et les partenaires externes partagent des informations marquées TLP, ils évitent de divulguer des détails opérationnels à des parties non autorisées.

Ce partage contrôlé renforce la confiance, accélère les réponses coordonnées et réduit le risque que les indicateurs de menace tombent entre les mains des attaquants. Une utilisation appropriée du TLP protège la vie privée et la réputation tout en permettant une collaboration rapide et ciblée.

- TLP:RED – Réservé aux destinataires désignés ; aucune divulgation au-delà de l'échange spécifique.

- TLP:AMBER – Limité à l'organisation du destinataire et à ses clients sur la base du besoin d'en connaître ; AMBER+STRICT le limite à l'organisation seule.

- TLP:GREEN – Peut être partagé au sein de la communauté ou des organisations homologues, mais pas publiquement.

- TLP:CLEAR – Diffusion publique sans restriction ; aucune limite de partage.

Utilisez TLP:RED lorsque les détails présentent un risque élevé s'ils sont largement diffusés, comme les rapports de vulnérabilité divulgués ou les données d'enquête en cours. Seuls les participants directement impliqués ont accès aux informations RED.

Choisissez TLP:AMBER lorsque vous devez impliquer l'ensemble de votre organisation ou des clients de confiance pour agir sur les données, tout en empêchant leur divulgation publique. AMBER équilibre les besoins d'action et les risques en limitant le partage à un public interne plus large.

Intégrez le marquage TLP dans les manuels d'intervention et les modèles de rapport afin que chaque alerte, avis ou note de renseignement soit accompagné d'une étiquette de couleur. Formez le personnel à attribuer le TLP correct avant le partage et appliquez les règles de traitement dans les communications, les en-têtes de documents et les plateformes de collaboration.

Intégrez le TLP dans les outils d'orchestration de la sécurité et les systèmes de tickets afin de signaler automatiquement les limites de partage. Vérifiez régulièrement la conformité et actualisez la formation afin que tout le monde reste en phase avec les pratiques TLP.

En indiquant clairement les limites de partage, le TLP élimine les conjectures quant aux personnes qui peuvent voir ou agir sur les informations relatives aux menaces. Les intervenants et les partenaires savent d'un seul coup d'œil ce qu'ils peuvent transmettre et à qui, ce qui réduit les retards et empêche le partage accidentel d'informations.

Cette clarté renforce la confiance, favorise une coordination plus rapide entre les équipes et les organisations, et garantit que les informations sensibles ne parviennent qu'aux personnes habilitées à réagir, ce qui accélère les efforts de confinement et de rétablissement.