Les botnets sont des réseaux d'appareils compromis contrôlés par des cybercriminels. Ce guide explore le fonctionnement des botnets, leur utilisation dans les cyberattaques et les défis qu'ils posent en matière de sécurité.

Découvrez les méthodes utilisées pour créer et gérer les botnets, ainsi que les stratégies de détection et de prévention. Il est essentiel pour les organisations de comprendre les botnets afin de protéger leurs réseaux et d'atténuer les risques.

Qu'est-ce qu'un botnet dans le domaine de la cybersécurité ?

Les botnets sont des réseaux d'appareils piratés infectés par un type courant de logiciel malveillant et utilisés par des acteurs malveillants pour automatiser des escroqueries à grande échelle et des cyberattaques massives. Chaque appareil individuel d'un botnet est appelé " bot " ou " zombie ", et l'acteur malveillant derrière chaque botnet est appelé " bot-herder ".

Les appareils infectés, ou bots, peuvent inclure des ordinateurs personnels, des serveurs, des appareils mobiles et appareils connectés à l'Internet des objets (IoT). Aujourd'hui, la plupart des botnets comptent des millions de bots sous le contrôle d'un seul bot-herder, ce qui leur permet de mener des attaques à grande échelle à partir d'un point central.

Les acteurs malveillants individuels ou les petites équipes de pirates informatiques peuvent utiliser les botnets pour mener des attaques beaucoup plus importantes qu'auparavant. Peu coûteux et rapides à mettre en place, les botnets sont à la fois largement accessibles et plus efficaces que les méthodes d'attaque traditionnelles. En ordonnant à tous les ordinateurs de son botnet d'exécuter simultanément les mêmes instructions, un acteur malveillant peut lancer avec succès des attaques visant à planter le réseau d'une cible, à injecter des logiciels malveillants, à récolter des identifiants ou à exécuter des tâches gourmandes en ressources CPU.

Comme les botnets sont contrôlés par un attaquant distant, les propriétaires ignorent généralement que leur appareil fait partie d'un botnet. La plupart du temps, les botnets sont formés par des acteurs malveillants qui diffusent des logiciels malveillants (malware) sur autant d'appareils connectés à Internet que possible. Lorsqu'ils sont associés à des propriétés de type ver, certains botnets peuvent même infecter d'autres machines sur le même réseau, offrant ainsi des capacités de croissance autonomes et des opportunités infinies aux acteurs malveillants.

Parfois, une fois le botnet constitué, le bot-herder vend ou loue la capacité de contrôler son botnet à d'autres acteurs malveillants sur le dark web ou le marché noir. Dans tous les cas, les botnets sont généralement utilisés pour lancer des attaques coordonnées sur Internet sous la forme d'attaques DDoS, d'attaques massives par spam, d'intrusions ciblées ou de violations financières.

Comment fonctionnent les botnets

Plutôt que de cibler des individus ou des entreprises spécifiques, les logiciels malveillants des botnets sont généralement conçus pour infecter autant d'appareils que possible. Plus le nombre d'appareils connectés à un botnet est élevé, plus la puissance de calcul et les fonctionnalités de ces appareils sont importantes pour exécuter des tâches automatisées. Pour éviter d'éveiller les soupçons, les botnets n'utilisent généralement qu'une petite partie des ressources de l'appareil infecté et fonctionnent en arrière-plan.

Les bot-herders peuvent créer des botnets en envoyant des logiciels malveillants à des destinataires inconscients via le partage de fichiers, le courrier électronique, les protocoles d'application des médias sociaux ou en utilisant d'autres bots comme intermédiaires. Une fois ouverts, les fichiers malveillants infectent les appareils avec un code malveillant qui ordonne à l'ordinateur de rendre compte au bot-herder. À son tour, le bot-herder dicte des commandes aux appareils infectés et peut même mettre à jour les bots pour modifier l'ensemble de leurs fonctionnalités en réponse aux contre-mesures mises en place par le système ciblé.

Les appareils peuvent également être infectés par des vulnérabilités dans le micrologiciel, les sites web et les applications. Certains botnets utilisent un code vermiforme pour infecter tous les appareils d'un réseau vulnérables à un bug logiciel spécifique. Les appareils IoT d'entreprise, qui fonctionnent souvent avec des micrologiciels anciens et non mis à jour, sont particulièrement sensibles à ce type de vecteur d'infection.

Lorsqu'un bot-herder a réussi à infecter un nombre suffisant de bots, l'étape suivante consiste à les mobiliser. Le bot-herder envoie des commandes ou des mises à jour aux appareils infectés, et les bots exécutent les ordres.

Types de botnets

D'une manière générale, les bot-herders utilisent deux types de structures pour contrôler leurs botnets. La première est un modèle centralisé avec une communication directe entre le bot-herder et chaque appareil du botnet. La seconde est un système décentralisé avec plusieurs liens entre les appareils du botnet.

Modèles centralisés client-serveur

Les botnets de première génération fonctionnent généralement selon un modèle client-serveur, ce qui signifie qu'un seul serveur de commande et de contrôle (C&C) est utilisé pour faire fonctionner l'ensemble du botnet. Cependant, les modèles centralisés sont plus sensibles à un point de défaillance unique en raison de la simplicité de leur structure.

Le plus souvent, les canaux de communication C&C prennent la forme de botnets IRC (Internet Relay Chat) ou HTTP.

- Botnets IRC (IRC) : Certains des premiers botnets utilisaient des serveurs et des canaux IRC préconfigurés pour contrôler les bots à distance. Ce type d'attaque nécessite généralement une faible bande passante et utilise des méthodes de communication simples pour masquer l'identité et éviter la détection.

- Botnets HTTP : Les botnets basés sur le Web permettent aux bot-herders d'utiliser le protocole HTTP pour envoyer des commandes aux bots et masquer leurs activités sous forme de trafic Web normal. Dans ce type d'attaque, les bots visitent périodiquement le serveur pour recevoir de nouvelles mises à jour et commandes.

Modèles décentralisés, peer-to-peer (P2P)

Les botnets de nouvelle génération utilisent principalement des modèles peer-to-peer (P2P) qui permettent aux bots de partager des commandes et des informations entre eux sans contact direct avec les serveurs C&C. Bien que plus difficiles à mettre en œuvre que les botnets IRC ou HTTP, les botnets P2P sont plus résistants car ils ne dépendent pas d'un seul serveur centralisé.

Dans un modèle P2P, chaque bot partage et met à jour les informations entre les appareils en fonctionnant à la fois comme client et comme serveur.

Types d'attaques par botnet

Les botnets sont utilisés par les bot-herders pour exécuter plusieurs types d'attaques par botnet. Si certaines attaques sont plus courantes ou plus sophistiquées que d'autres, tous les types d'attaques par botnet constituent une menace sérieuse pour la cybersécurité.

Attaques par hameçonnage

Contrairement à d'autres types d'attaques d'ingénierie sociale, l'hameçonnage se concentre sur le volume. Les attaquants envoient généralement des e-mails d'hameçonnage à autant de destinataires que possible, dans l'espoir que l'un d'entre eux tombe dans le piège. Les attaques par hameçonnage nécessitent peu d'efforts ou d'investissements initiaux et peuvent générer d'énormes profits pour les attaquants.

Grâce à la puissance des botnets qui les soutiennent, les attaques de phishing peuvent atteindre un nombre apparemment infini de boîtes de réception. Et comme les botnets sont à la fois très répandus et automatisés, il est très difficile de mettre fin à une campagne de phishing.

Attaques par déni de service distribué (DDoS)

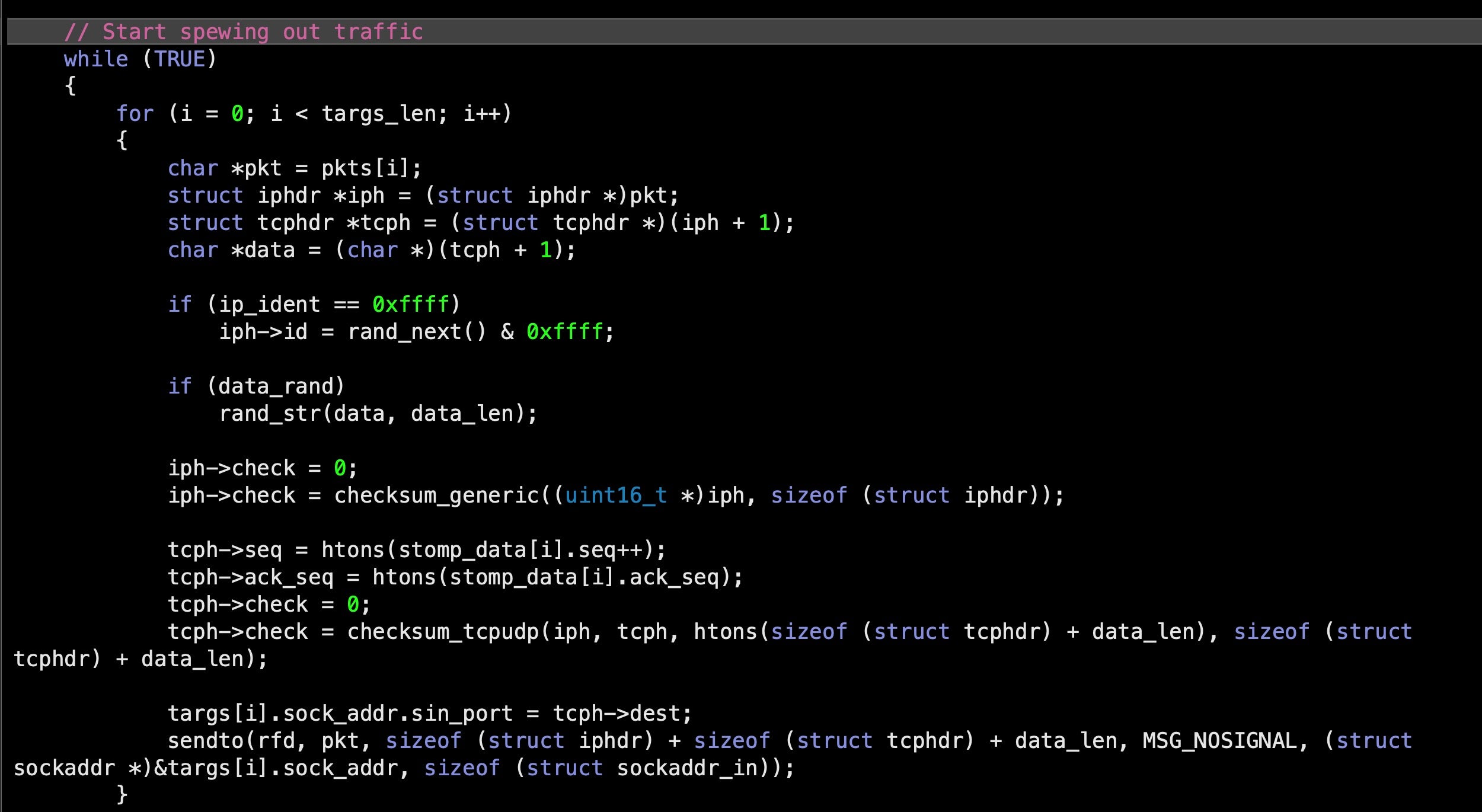

Les attaques par déni de service distribué (DDoS) sont l'un des types d'attaques les plus courants exécutés par les botnets. Lors d'une attaque DDoS, le botnet envoie un nombre écrasant de requêtes au serveur ou à l'application ciblé(e), provoquant son crash. Avec des milliers, voire des millions d'appareils tentant de se connecter simultanément à un seul serveur, celui-ci n'est plus en mesure de traiter les requêtes entrantes et est mis hors ligne, devenant ainsi inaccessible aux clients légitimes.lt;/p>

Il existe plusieurs exemples très médiatisés d'attaques DDoS exécutées par des botnets. L'un des exemples les plus réussis est le malware Mirai, dont l'auteur, " Anna Senpai ", a publié le code source du logiciel malveillant sur le site web Hackforums.

Une fois publié, le code a été utilisé pour créer plusieurs botnets similaires conçus pour infecter appareils IoT Linux, notamment des caméras de sécurité, des imprimantes, des routeurs et d'autres appareils connectés à Internet. En outre, le logiciel malveillant a également été utilisé pour cibler le blogueur indépendant spécialisé dans la sécurité Brian Krebs après qu'il ait dénoncé deux individus à l'origine de précédentes attaques DDoS contre Github et le fournisseur DNS Dyn.

Les attaques DDoS alimentées par des botnets posent également un problème grave pour les utilisateurs au-delà des cibles visées. Comme la plupart des sites web sont hébergés par des fournisseurs d'accès Internet (FAI) externes ou réseaux de diffusion de contenu tels qu'Akamai, Cloudflare et Fastly, les attaques DDoS peuvent affecter plusieurs clients à la fois.

Dans le cas de l'attaque contre Brian Krebs, Akamai a été contraint de fermer son site web afin de protéger ses autres clients contre un déni de service.

Violations financières

Les botnets peuvent également être utilisés pour voler directement des fonds à des entreprises et des informations de carte de crédit. Les botnets collectent des informations financières à l'aide de diverses méthodes, notamment le keylogging ou la capture d'écran, et renvoient les informations collectées au serveur distant du bot-herder. Dans certains cas, les informations financières peuvent être vendues sur le marché noir en échange d'une somme importante.

L'un des botnets les plus tristement célèbres pour ses violations financières, le malware GameOver Zeus , a été responsable du vol de millions de dollars directement auprès de plusieurs entreprises en peu de temps via des e-mails de phishing.

Botnets de type " backdoor "

Les botnets de type " backdoor " s'appuient sur des appareils infectés pour infecter d'autres appareils, les ajoutant ainsi au botnet afin qu'ils soient contrôlés par le bot-herder. Comme les autres types d'attaques par botnet, les botnets backdoor commencent généralement par l'installation involontaire d'un malware par un utilisateur.

Cependant, contrairement aux autres malwares botnet, les botnets backdoor pénètrent dans les systèmes par la " porte dérobée ", ce qui les rend plus difficiles à détecter. Le botnet n'a pas nécessairement besoin d'un utilisateur pour y accéder, car il peut automatiquement contourner les mesures de sécurité en place.

Intrusions ciblées

Les intrusions ciblées sont généralement exécutées par des botnets plus petits, conçus pour compromettre les systèmes ou réseaux spécifiques et de grande valeur d'une organisation. Une fois à l'intérieur, les attaquants peuvent pénétrer et s'introduire encore plus profondément dans les systèmes d'une entreprise et accéder à ses actifs les plus précieux.

Ces types d'attaques peuvent être menés dans le cadre d'une campagne globale ou d'une série de tentatives menées au fil du temps pour accéder aux systèmes et aux réseaux d'une organisation. Les bot-herders à l'origine des intrusions ciblées disposent généralement d'une expertise et de ressources supplémentaires pour mener des campagnes sur une longue période, en adaptant, ajustant et améliorant leurs méthodes d'attaque pour contrer les défenses de leur cible.

Attaques par protocole RDP (Remote Desktop Protocol)

Les serveurs RDP (Remote Desktop Protocol) permettent à des appareils de se connecter à d'autres appareils ou réseaux sans contact direct. Lorsque des botnets attaquent des serveurs RDP, ils peuvent facilement se propager dans toute l'organisation, infectant tous les appareils connectés au réseau ou à d'autres appareils.

Les attaques de botnets RDP sont devenues de plus en plus courantes avec le passage au télétravail et sont souvent exécutées via le credential stuffing, la force brute et les logiciels malveillants.

Credential stuffing

Les attaques par credential stuffing sont conçues pour tester des bases de données ou des listes d'identifiants volés (tels que des mots de passe et des noms d'utilisateur) sur plusieurs comptes à la recherche d'une correspondance. Également connu sous le nom de " list cleaning " ou " breach replay ", le credential stuffing peut être automatisé par des botnets pour tester des dizaines de millions de comptes chaque jour.

Les sites web dont la sécurité est insuffisante sont souvent victimes d'attaques par credential stuffing, qui peuvent généralement être évitées grâce à l'utilisation de mots de passe forts et uniques.

Comment prévenir, détecter et arrêter les botnets

Les botnets sont l'un des types de logiciels malveillants les plus sophistiqués qui existent aujourd'hui, posant d'énormes problèmes de cybersécurité aux gouvernements, aux entreprises et aux particuliers. Avec autant de botnets sur Internet, dont beaucoup mutent continuellement en réponse aux nouvelles vulnérabilités et failles de sécurité, chaque botnet est susceptible d'être très différent des autres.

Même si cela est difficile, il existe plusieurs moyens de détecter et de prévenir les attaques de botnets avant qu'elles ne causent des dommages irréversibles.

1. Prévention

Empêcher les logiciels malveillants des botnets d'infecter les appareils est le moyen le plus sûr de les protéger contre les attaques de botnets. Les organisations et les particuliers peuvent :

- Maintenir les logiciels à jour

- Surveiller toute activité inhabituelle sur le réseau

- Garder une trace des tentatives de connexion infructueuses

- Évitez de cliquer sur des liens suspects

- N'ouvrez pas les e-mails provenant d'expéditeurs inconnus ou qui semblent suspects, même s'ils proviennent d'un expéditeur connu

- Créez des mots de passe sécurisés (et créez-en de nouveaux si nécessaire)

- Utilisez un logiciel de cybersécurité avancé

2. Détection

Si un logiciel malveillant de type botnet s'introduit dans un système informatique, il est important de le détecter le plus rapidement possible. Les utilisateurs peuvent rechercher :

- Une charge CPU anormalement élevée sur le serveur web

- Une utilisation excessive de la mémoire

- Profils de trafic non natifs

- Blocages du réseau causés par un trafic réseau excessif

Le contrôle par pare-feu peut également être utile pour détecter les communications des botnets sur le réseau. Mais le moyen le plus efficace pour prévenir l'infection par un botnet est une solution de sécurité comportementale robuste basée sur l'IA, capable d'empêcher l'exécution des charges utiles malveillantes sur l'appareil.

3. Remédiation

Malheureusement, une fois qu'un botnet a pénétré dans le réseau et commence à causer des ravages, il est beaucoup plus difficile d'y remédier. À ce stade, les utilisateurs doivent généralement fermer le réseau, changer tous les mots de passe et même réparer le système informatique.

La bonne nouvelle, c'est qu'il existe des solutions logicielles qui facilitent grandement la remédiation. Disposer d'une protection EDR sur les terminaux et une visibilité complète sur chaque appareil du réseau d'une organisation sera le meilleur moyen de prévenir et de détecter les attaques de botnets, afin de les arrêter avant même qu'elles ne commencent.

Améliorez votre veille sur les menaces

Améliorez votre veille sur les menaces

Découvrez comment WatchTower, le service de chasse aux menaces de SentinelOne, peut vous apporter de meilleures informations et vous aider à déjouer les attaques.

En savoir plusStoppez les botnets avec SentinelOne

Assurer une protection XDR pour les terminaux avec une visibilité complète sur chaque appareil du réseau est le seul moyen infaillible de protéger les particuliers, les organisations et les agences gouvernementales contre les botnets.

La seule plateforme de cybersécurité qui permet aux entreprises modernes de prendre des mesures autonomes en temps réel, la plateforme Singularity XDR de SentinelOne offre une meilleure visibilité sur les surfaces d'attaque dynamiques et des analyses de sécurité multiplateformesanalyse de la sécurité multiplateforme. En centralisant la sécurité des terminaux, du cloud, des identités et des données sur une seule plateforme, les utilisateurs obtiennent des résultats en temps réel à la vitesse de la machine, avec une analyse des données multiplateforme à l'échelle de l'entreprise.

Découvrez l'évaluation record de SentinelOne MITRE ATT&CK avec une prévention à 100 %, et demandez une démonstration dès aujourd'hui pour vous lancer sur la voie d'une protection totale contre les botnets.

Vous aimez cet article ? Suivez-nous sur LinkedIn, Twitter, YouTube ou Facebook pour voir le contenu que nous publions.

En savoir plus sur la cybersécurité

- macOS Red Team : usurpation d'identité d'assistants privilégiés (et autres) pour obtenir les droits root

- Approfondissement | Guide pour inverser le malware Smoke Loader

- Construisez votre propre ransomware (Project Root) | Behind Enemy Lines Part 2

- Le secteur de l'éducation et la menace croissante de la cybercriminalité

- YARA à la recherche de réutilisation de code : les familles DoppelPaymer Ransomware et Dridex

- Élévation des privilèges | Malware macOS et le chemin vers les droits root, partie 2

- La quête de visibilité et la chasse s'accompagnent d'un coût d'opportunité invisible

- Le bon, le mauvais et le laid dans la cybersécurité

FAQs

En soi, les botnets sont simplement des réseaux d'ordinateurs. Ils n'ont rien d'illégal tant que le bot-herder a obtenu le consentement explicite des propriétaires des appareils pour les contrôler. Les chercheurs, par exemple, peuvent être intéressés par la création de leurs propres " laboratoires de botnets " à des fins de recherche.

Cependant, les activités pour lesquelles les botnets sont généralement utilisés sont souvent illégales. Par exemple, l'installation de logiciels malveillants sur un ordinateur appartenant à quelqu'un d'autre est considérée comme un délit pénal. Il est également illégal d'utiliser des appareils pour mener d'autres activités illicites, ce qui signifie que les bot-herders peuvent faire l'objet de plusieurs chefs d'accusation s'ils sont arrêtés par les forces de l'ordre.

Les botnets sont généralement téléchargés via des logiciels malveillants ouverts dans des liens envoyés par e-mail. La plupart des bot-herders veulent rester indétectables et anonymes, ils peuvent donc utiliser d'autres méthodes d'infection si les e-mails de phishing échouent.

Il peut être difficile de bloquer les botnets. Les pirates informatiques et les bot-herders recherchent constamment de nouvelles façons de contourner les solutions de sécurité traditionnelles, et les utilisateurs finaux ne sont que des êtres humains, ce qui signifie qu'ils sont susceptibles de commettre des erreurs.

La meilleure façon de bloquer un botnet est d'empêcher qu'il infecte les appareils dès le départ, une fonctionnalité offerte uniquement par les solutions de cybersécurité les plus avancées.