Les menaces persistantes avancées (APT) sont des attaques sophistiquées et ciblées qui persistent dans le temps. Ce guide explore les caractéristiques des APT, leurs tactiques et la manière dont elles infiltrent les organisations.

Découvrez les différentes étapes d'une attaque APT et l'importance des renseignements sur les menaces dans la détection et la prévention. Il est essentiel pour les organisations de comprendre les APT afin de renforcer leurs défenses en matière de cybersécurité et de répondre efficacement à ces menaces furtives.

Définition de la menace persistante avancée (APT)

Une menace persistante avancée est une cyberattaque dans laquelle des criminels collaborent pour voler des données ou infiltrer des systèmes, souvent sans être détectés pendant une longue période. La plupart de ces attaques sont menées par des États-nations cherchant à nuire à un autre gouvernement.

Alors que d'autres cyberattaques, telles que les malwares et les techniques de phishing, agissent en quelques jours, une APT peut s'étaler sur plusieurs mois, voire plusieurs années.

Les groupes APT sont formés pour relever des défis plus difficiles, mais ils ne sont pas aussi coûteux que vous pourriez l'imaginer. Le coût des attaques APT a été estimé en 2019 à seulement 15 000 dollars. L'aspect le plus coûteux de ces attaques concerne les outils commerciaux de test d'intrusion, qui permettent de détecter les vulnérabilités des systèmes et des réseaux.

Les motivations derrière une attaque APT peuvent être financières, comme pour d'autres types de cyberattaques, mais elles peuvent également servir à des fins d'espionnage politique. Comme on peut s'y attendre, les gouvernements ont généralement les systèmes les plus sécurisés, ce qui nécessite des attaques prolongées et sophistiquées.

Quelle est la différence entre une ATA et une APT ?

Une attaque ciblée avancée (ATA) est une méthodologie généralement, mais pas exclusivement, utilisée par certains groupes d'acteurs bien établis. Ces groupes sont souvent surnommés " Fancy Bear " ou " Lazarus " dans les médias, et dans les cercles de sécurité, ils sont désignés comme des groupes " Advanced Persistent Threat " (menace persistante avancée) et reçoivent un identifiant numérique, tel que APT1, APT2, etc.

Ce qui distingue un groupe d'un autre peut être ses tactiques, son infrastructure, la réutilisation de codes et/ou l'ensemble de ses cibles générales. Par exemple, un groupe APT peut réutiliser un ensemble particulier de routines de code ou de tactiques d'ingénierie sociale, tandis qu'un autre peut s'appuyer sur des vulnérabilités particulières ou zero days. Qu'une entreprise soit attaquée par un APT reconnu, un gang criminel, un hacker isolé ou un initié malveillant, les caractéristiques des attaques ciblées restent les mêmes.

Exemples de menaces persistantes avancées

Toutes les APT ne suivent pas la même méthodologie et n'ont pas les mêmes motivations. Les groupes les plus connus ont généralement des intentions politiques, mais ils utilisent tous des méthodes criminelles pour atteindre leurs objectifs.

Stuxnet

L'un des premiers exemples d'APT et l'un des plus marquants historiquement est Stuxnet, conçu pour cibler programme nucléaire iranien. Bien qu'il ait été découvert en 2010, on pense qu'il était en développement depuis 2005.

Au moment de sa découverte, Stuxnet était un ver informatique de 500 kilo-octets qui avait infecté les logiciels de plus de 14 sites industriels en Iran. Il ciblait les machines Microsoft Windows et se propageait de lui-même. En conséquence, l'Iran a perdu près d'un cinquième de ses centrifugeuses nucléaires.

Wicked Panda

Un exemple plus récent de cybermenace APT est Wicked Panda, l'un des adversaires chinois les plus prolifiques de la dernière décennie. Il agit dans l'intérêt de l'État chinois et mène des attaques à but lucratif.

Comment fonctionne une attaque APT

En bref, une attaque APT commence par une infiltration. Les pirates informatiques s'infiltrent généralement à l'aide d'actifs web, de ressources réseau, d'e-mails de phishing, d'utilisateurs humains autorisés, etc. Une fois à l'intérieur, le pirate informatique installe un shell backdoor qui lui permet d'accéder au système de la victime quand il le souhaite.

Ensuite, une attaque APT cherche à étendre sa présence et à compromettre les membres du personnel ayant accès à des données précieuses. Une fois qu'ils ont rassemblé suffisamment d'informations, les pirates masquent leur extraction à l'aide d'une attaque DDoS ou d'une autre forme de diversion.

Les attaques ciblées présentent des caractéristiques distinctes qui peuvent être énumérées sous forme de différentes phases.

- Collecte de renseignements

- Points d'entrée et infiltration

- Communication – Contrôle & contrôle

- Déplacement latéral & Découverte des actifs

- Exfiltration – Vol des joyaux de la couronne

1. Collecte de renseignements

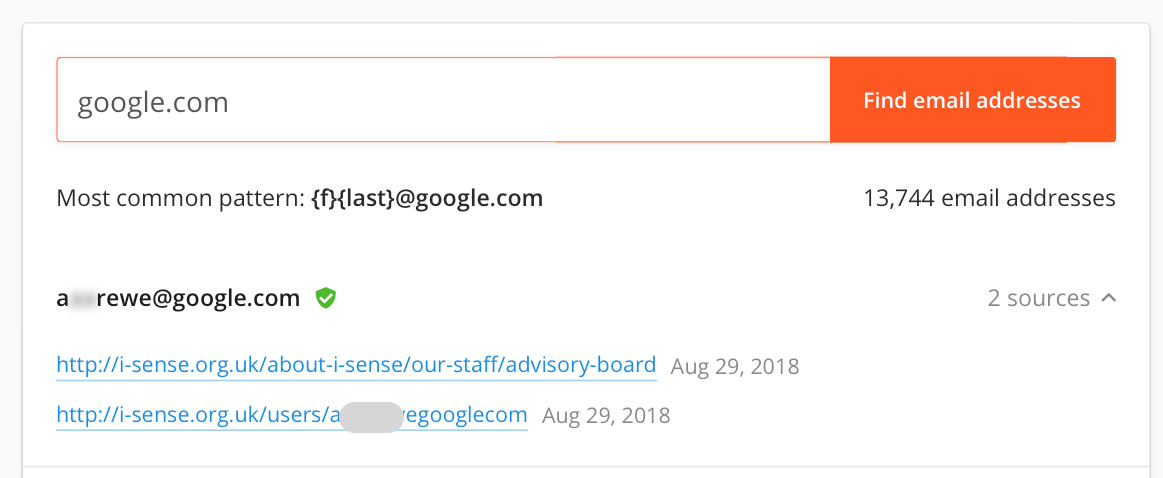

La première phase d'une attaque ciblée consiste à recueillir autant d'informations que possible sur la victime. Du point de vue du défenseur, il s'agit d'une opération passive qui ne laisse pratiquement aucune chance d'être détectée. Au cours de cette phase, l'adversaire recueille des informations publiques sur l'activité, le personnel et les opérations de la cible. Les adresses électroniques et les URL de sites web sont recueillies et compilées à partir de sources publiques telles que des sources publiques, qui sont nombreuses, comme celle-ci ci-dessous.

Toute information publique peut être utile aux pirates. Les offres d'emploi peuvent révéler des informations telles que le matériel et les logiciels spécifiques utilisés au sein de l'organisation. Et, bien sûr, de nombreux google dorks peuvent aider les pirates à rechercher des vulnérabilités et des ressources spécifiques sur vos sites.

2. Points d'entrée et infiltration

Le principal défi pour un intrus est de parvenir à entrer, ce qui signifie en fin de compte être capable d'exécuter du code au sein du réseau cible. Bien qu'il existe des options techniques telles que l'exploitation des vulnérabilités logicielles ou matérielles, des identifiants faibles, des zero-days et des logiciels non patchés, la méthode d'entrée la plus courante est de loin une technique d'ingénierie sociale, généralement le spear-phishing. Inciter les utilisateurs à exécuter du code non autorisé est un art en soi, mais c'est un défi qui, en particulier dans un contexte organisationnel, représente un obstacle relativement facile à surmonter.

Ici, au moins, il existe une possibilité de prévention et de détection. Si les formations visant à sensibiliser aux techniques d'ingénierie sociale sont une bonne idée, même les utilisateurs avertis peuvent se laisser piéger par une campagne de phishing astucieuse ou simplement persistante. La meilleure défense de l'organisation est un logiciel comportemental automatisé capable de signaler les activités suspectes au sein de votre réseau et d'inspecter le trafic crypté.

Une autre possibilité à prendre en compte dans le cadre des attaques ciblées est la menace provenant de l'intérieur. Les employés et les sous-traitants représentent tous deux un risque pour l'entreprise. Lorsqu'une attaque repose sur des informations confidentielles, qui ne sont pas largement connues en dehors de l'organisation, la probabilité qu'un initié soit impliqué est encore plus grande. Sachez que les attaques ciblées peuvent également commencer par cibler le " wetware " (vos employés) et pas seulement vos équipements matériels et logiciels.

3. Communication – Commandement et contrôle

Dans le cadre d'une attaque ciblée, la première tâche d'un pirate informatique ou d'un groupe de pirates consiste à établir et à maintenir une communication viable entre eux et le code malveillant déposé sur votre réseau. en d'autres termes, ils chercheront à établir une porte dérobée persistante. Cela est essentiel pour qu'un ATA puisse émettre des commandes et déclencher les étapes ultérieures de l'attaque, telles que la découverte des actifs, l'exfiltration et le nettoyage forensic.

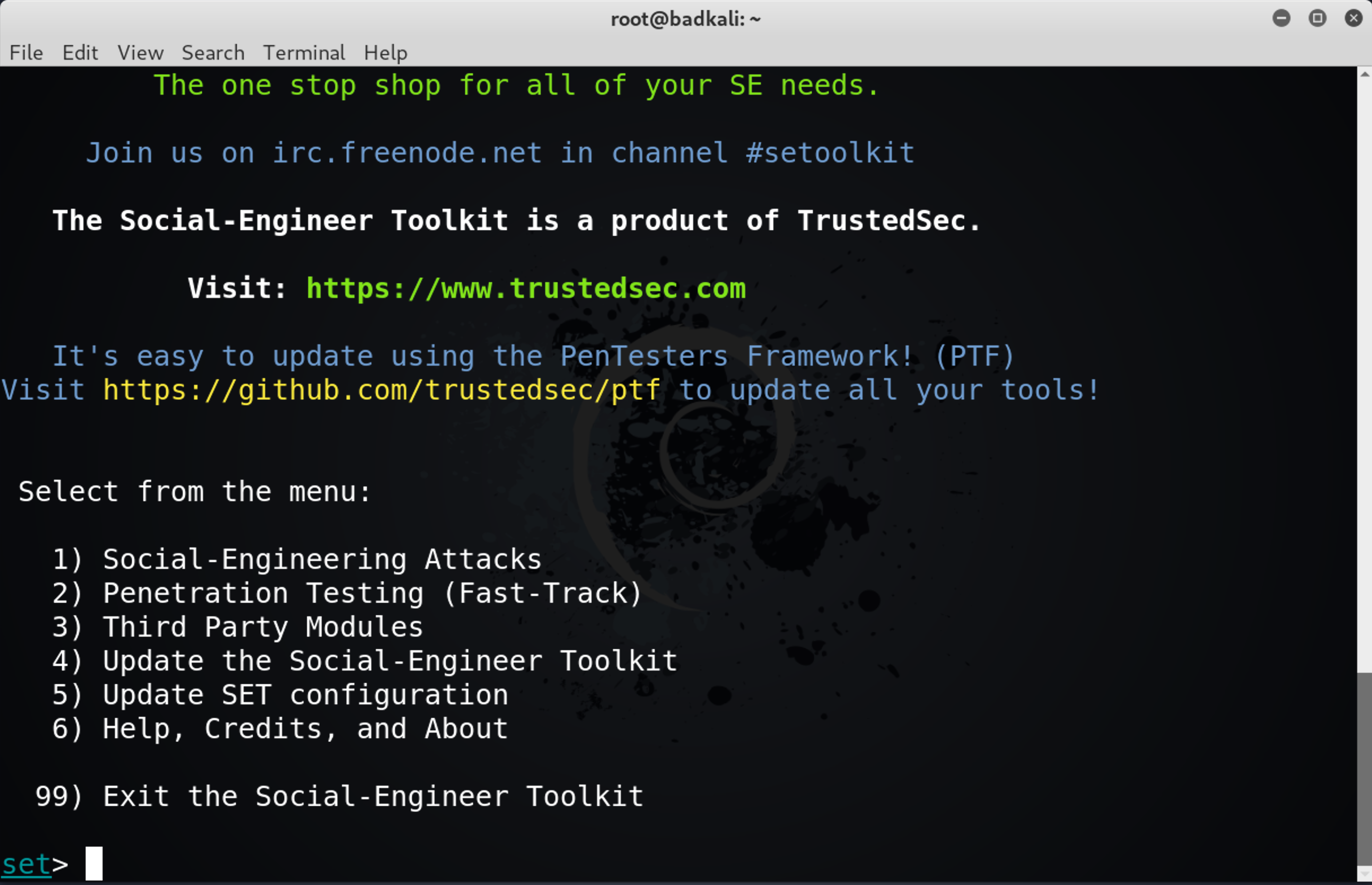

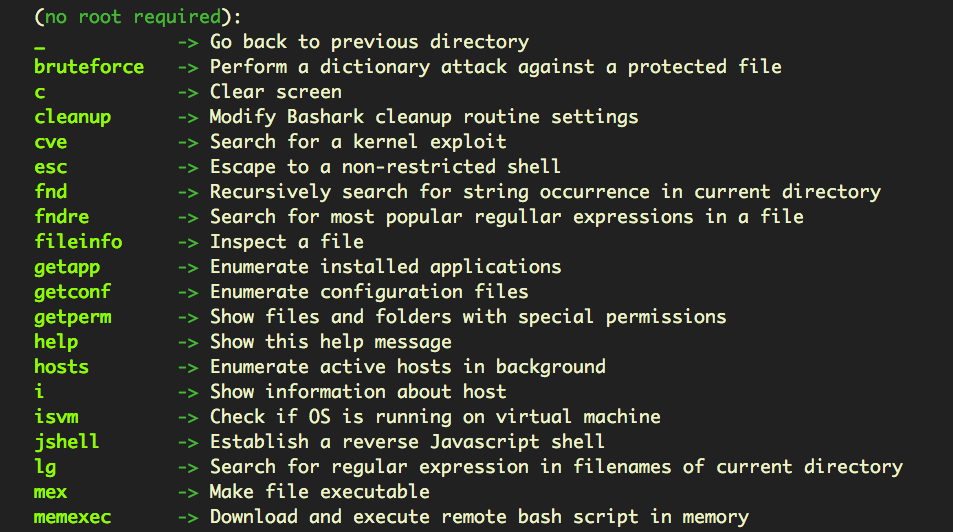

Du côté des attaquants, il existe une multitude de frameworks post-exploitation accessibles au public, tels que Empire, Pupy, Metasploit et bien d'autres encore.

Les pirates peuvent exploiter divers canaux de commande et de contrôle, allant de simples requêtes HTTP ou https vers le serveur d'un attaquant à des technologies peer-to-peer avancées et décentralisées. Les réseaux sociaux tels que Twitter, Facebook et Google Docs ont tous été exploités dans le cadre de protocoles C&C malveillants.

Pour les défenseurs, là encore, une solution de sécurité antivirus de nouvelle génération solide AV capable de reconnaître le code générique et de fournir un contrôle de pare-feu au niveau des terminauxest un minimum absolu.

4. Mouvement latéral et découverte des actifs

Les défenseurs doivent être conscients que même sans accès administrateur au domaine, si les utilisateurs du réseau réutilisent le même mot de passe pour différents services réseau, le code d'attaque peut alors traverser plusieurs systèmes à partir d'une seule compromission.

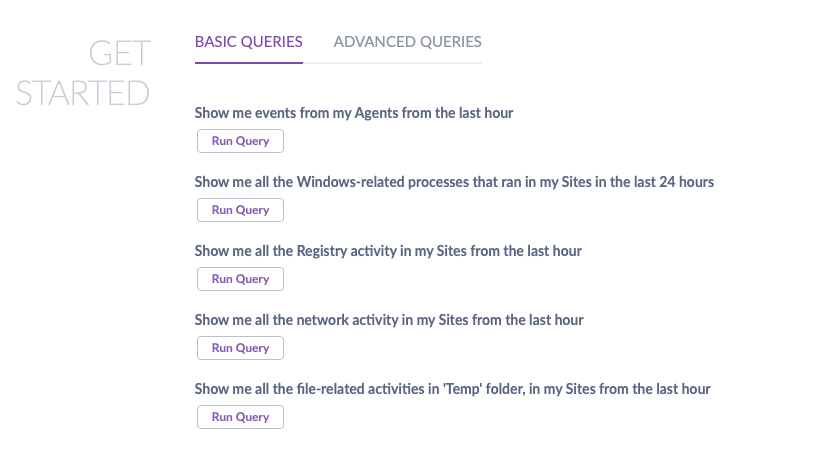

Au cours de cette étape, l'attaquant est susceptible de commencer à énumérer les répertoires, à rassembler des listes de fichiers et à cataloguer les données précieuses. Cette étape nécessitera d'exploiter le C&C établi précédemment pour transférer les informations aux attaquants à des fins d'analyse. À ce stade, les défenseurs ont donc la possibilité de détecter un trafic inhabituel s'ils ont une visibilité complète sur les communications réseau et watchlists créer des alertes basées sur l'activité du réseau et des fichiers. Il est également utile de disposer d'un logiciel de sécurité capable d'effectuer des requêtes basiques et avancées sur tous vos terminaux à partir d'une interface facile à utiliser, comme celle de SentinelOne :

5. Exfiltration – Voler les joyaux de la couronne

Après avoir identifié les éléments qui l'intéressent, l'attaquant passera à un moment donné au transfert des données de l'entreprise hors des locaux. Il peut s'agir d'un événement ponctuel ou d'un processus continu, selon le type de données que les pirates ont identifiées et qui les intéressent.

Du point de vue des attaquants, ils doivent être conscients que cette activité peut créer du " bruit " et alerter les administrateurs de leur présence. L'exfiltration doit donc être effectuée avec prudence et une compréhension approfondie des défenses mises en place par l'organisation, compréhension qui est acquise lors de la phase de découverte précédente.

Les techniques d'exfiltration peuvent être aussi simples que la transmission de texte brut dans un e-mail ou des fichiers joints, ou plus discrètes, comme le transfert d'identifiants d'utilisateur dans une URL ou le téléchargement clandestin vers un serveur contrôlé par les attaquants.

Bien que l'exfiltration se produise généralement sur Internet, les défenseurs doivent être conscients que des initiés peuvent tenter d'exfiltrer la propriété intellectuelle de l'entreprise en la copiant sur une clé USB ou un autre disque local. Il est donc également important de mettre en place un contrôle des périphériques contrôle des périphériques est également important pour détecter et bloquer ce moyen de vol de données.

Améliorez votre veille sur les menaces

Améliorez votre veille sur les menaces

Découvrez comment WatchTower, le service de chasse aux menaces de SentinelOne, peut vous apporter de meilleures informations et vous aider à déjouer les attaques.

En savoir plusCaractéristiques clés des menaces persistantes avancées

Les groupes APT utilisent des techniques différentes de celles des autres pirates informatiques que vos systèmes sont conçus pour bloquer. Voici quelques caractéristiques des menaces persistantes avancées auxquelles vous devez prêter attention.

Connexions inhabituelles après les heures de travail

Un premier signe d'une menace persistante avancée peut être une augmentation des connexions tard dans la nuit. Les APT peuvent compromettre tout un environnement en quelques heures seulement en utilisant des comptes disposant d'un accès et d'autorisations plus élevés.

Comme ces pirates utilisent des comptes disposant de plus d'autorisations, vous pouvez également vérifier auprès de vos différents services pour surveiller quand leurs dirigeants accèdent au réseau. Il devrait être facile d'identifier quand un utilisateur externe accède à vos informations.

Acteurs malveillants récurrents

Les acteurs malveillants installeront également des programmes troiens de type " porte dérobée " afin de s'assurer qu'ils peuvent revenir dans votre système si l'un de leurs points d'entrée est compromis.

Si vous avez identifié plusieurs attaques de type similaire sur une période prolongée, il s'agit très probablement d'une cyberattaque APT.

E-mails interceptés

Les menaces APT provoquent également des flux d'informations inattendus, tels que l'interception d'un e-mail par un autre ordinateur. Certains systèmes de messagerie électronique dans le cloud suivent l'endroit où les messages sont consultés, mais ce n'est pas le cas de tous.

Vous pouvez également remarquer des e-mails de spear-phishing envoyés à des cadres supérieurs qui peuvent involontairement permettre à un pirate informatique d'accéder au réseau.

Autres activités inhabituelles

Chaque fois que vous remarquez quelque chose qui sort de l'ordinaire, il peut s'agir d'une APT. Cela peut inclure une augmentation soudaine de l'utilisation des données ou un ralentissement de votre serveur.

Suivi des menaces et les comportements inhabituels du système sont essentiels pour renforcer votre cybersécurité. Créez une base de référence des comportements normaux afin de pouvoir identifier rapidement toute anomalie.

Limiter les dommages causés par les menaces persistantes avancées

Lorsque l'on réfléchit aux dommages causés à l'organisation par les APT, plusieurs éléments doivent être pris en compte.

L'objectif des attaquants pouvait être l'argent, les données, ou les deux, ou bien ils pouvaient être davantage intéressés par la détérioration de la réputation, ou encore par tout ce qui précède. Certains dommages peuvent être immédiats, d'autres à plus long terme.

Les dommages immédiats peuvent prendre la forme de pertes financières, d'interruptions du réseau ou de vols de données. Les APT sont généralement axées sur la furtivité, mais une tendance croissante dans le domaine des ransomwares consiste à cibler des organisations spécifiques, puis à les attaquer avec des ransomwares. Cette approche est particulièrement brutale pour les entreprises, car les attaquants peuvent utiliser la phase de découverte des actifs pour identifier ce qui a le plus de valeur et s'assurer qu'ils ont désactivé les options de récupération et toutes les technologies de " prévention des exploits ".

Les coûts à long terme peuvent être plus difficiles à évaluer, mais peuvent concerner la perte de propriété intellectuelle qui profite à un concurrent, ou la perte de confiance des investisseurs ou des clients.

Afin de limiter les effets immédiats et à long terme d'une APT réussie, votre solution de sécurité doit inclure une stratégie post-violation. Cela signifie au minimum la capacité d'identifier et de corriger les vulnérabilités qui ont été utilisées lors de la violation, ainsi que la capacité de collecter des données exploitables, qui vous aideront à comprendre ce qui s'est passé, retrouver les responsables et, en fin de compte, contribuer à atténuer les coûts post-violation.

Comment SentinelOne peut vous aider

Une détection et des mesures de sécurité appropriées constituent le meilleur moyen de faire face aux cybermenaces APT. Cette approche implique les administrateurs réseau, les fournisseurs de sécurité et une solution de sécurité proactive.

SentinelOne résout les menaces de manière proactive et en temps réel. Nos modèles basés sur l'IA identifient les fichiers binaires malveillants et les ransomwares avant qu'ils ne puissent vous atteindre. Nous pouvons également créer un contexte critique pour une détection et une réponse proactives en temps réel qui peuvent protéger vos systèmes contre les menaces persistantes avancées.

WatchTower, notre service de renseignements sur les menaces, élargit votre visibilité et votre capacité d'action face aux nouvelles techniques des attaquants. Obtenez des informations pertinentes et opportunes dès qu'elles sont disponibles et gardez une longueur d'avance sur les attaquants.

Renforcez vos opérations de sécurité

Les cybermenaces évoluent et s'améliorent chaque jour. La différence entre les menaces APT et les autres menaces réside dans le fait qu'elles améliorent leurs tactiques à mesure qu'elles infiltrent votre système. Si vous les laissez agir trop longtemps, l'ensemble de votre système sera compromis.

La solution consiste à suivre les menaces persistantes avancées et à les détecter avant qu'elles n'accèdent aux parties les plus sécurisées de votre base de données. SentinelOne peut fournir une chasse basée sur le renseignement, une augmentation quotidienne du SOC MDR et une réponse aux incidents.

Contactez-nous dès aujourd'hui pour en savoir plus sur la manière dont nous pouvons vous aider à protéger vos systèmes.

"FAQ sur les menaces persistantes avancées

Les menaces persistantes avancées sont des cyberattaques sophistiquées et à long terme dans lesquelles des pirates informatiques expérimentés infiltrent des réseaux et restent cachés pendant des mois, voire des années. Elles sont généralement menées par des États-nations ou des groupes criminels bien financés qui ciblent des organisations de grande valeur. Les APT sont utilisées à des fins de cyberespionnage pour voler des propriétés intellectuelles, des secrets d'État ou des données sensibles.

Elles peuvent également être utilisées à des fins lucratives, pour le hacktivisme ou pour perturber des infrastructures critiques. Contrairement aux attaques rapides de type " coup de poing ", les APT visent à maintenir un accès permanent.

Un exemple célèbre d'APT est Stuxnet, qui a ciblé le programme nucléaire iranien et causé des dommages physiques aux centrifugeuses. Un autre exemple est APT1, un groupe chinois qui a infiltré plus de 140 organisations pour voler des propriétés intellectuelles et des secrets commerciaux. APT28, lié aux services de renseignement militaires russes, a ciblé des organisations gouvernementales et de défense dans le monde entier.

Ces attaques commencent généralement par des e-mails de spear-phishing qui incitent les employés à cliquer sur des liens malveillants, puis les attaquants se déplacent latéralement à travers le réseau.

Les APT fonctionnent en plusieurs étapes, en commençant par obtenir un accès initial grâce à des méthodes telles que le spear-phishing ou l'exploitation de vulnérabilités. Une fois à l'intérieur, les attaquants s'installent en installant des logiciels malveillants et en créant des portes dérobées pour un accès futur. Ils augmentent ensuite leurs privilèges et se déplacent latéralement à travers le réseau pour accéder à d'autres systèmes.

Enfin, ils collectent et exfiltrent des données précieuses tout en maintenant leur présence. Tout au long de ce processus, ils utilisent des techniques sophistiquées pour éviter la détection et s'adapter aux mesures de sécurité.

Les APT sont identifiées en recherchant des activités réseau inhabituelles, telles que des modèles de connexion étranges ou des transferts de données inattendus. Les équipes de sécurité surveillent les indicateurs de compromission, tels que les modifications de fichiers suspectes ou les tentatives d'accès non autorisées. Les outils de détection avancés utilisent l'apprentissage automatique et l'analyse comportementale pour repérer les modèles anormaux qui pourraient indiquer une activité APT.

Les organisations utilisent également des renseignements sur les menaces pour identifier les tactiques et les signatures APT connues. La clé réside dans une surveillance et une analyse continues, car les APT sont conçues pour rester cachées.

Les APT peuvent entraîner des pertes financières considérables, le coût moyen d'une violation de données s'élevant à 4,88 millions de dollars selon IBM. Elles peuvent permettre de voler des propriétés intellectuelles, des données clients et des secrets d'État, conférant ainsi aux attaquants des avantages concurrentiels ou politiques significatifs. Les APT peuvent perturber les infrastructures critiques, nuire à la réputation des entreprises et compromettre la sécurité nationale.

Le long délai de détection signifie que les attaquants peuvent causer des dommages considérables avant d'être découverts. Les organisations peuvent être confrontées à des conséquences juridiques, à des amendes réglementaires et à la perte de confiance de leurs clients.

Les organisations ont besoin de stratégies de sécurité multicouches, comprenant des outils de détection avancés, la segmentation du réseau et une surveillance continue. La formation des employés est cruciale, car les APT commencent souvent par des attaques d'ingénierie sociale telles que le phishing. Des évaluations de sécurité régulières et la correction des vulnérabilités permettent de fermer les points d'entrée potentiels.

La mise en œuvre d'une authentification multifactorielle et d'une gestion des accès privilégiés empêche l'exploitation des comptes compromis. Disposer d'un plan de réponse aux incidents et d'un programme de renseignements sur les menaces solides permet de détecter et de réagir plus rapidement aux activités APT.

La veille sur les menaces fournit des informations cruciales sur les tactiques, les techniques et les indicateurs APT qui aident les équipes de sécurité à savoir ce qu'elles doivent rechercher. La chasse aux menaces recherche activement les activités APT à l'aide de ces renseignements afin de formuler des hypothèses sur les menaces potentielles. Ensemble, ils permettent d'identifier les attaques APT avant qu'elles n'atteignent leurs objectifs.

Les chasseurs de menaces utilisent des flux de renseignements pour comprendre le mode opératoire de groupes APT spécifiques, puis recherchent ces comportements dans leur environnement.