La frecuencia y sofisticación cada vez mayores de las amenazas cibernéticas están demostrando ser un desafío para las medidas tradicionales adoptadas por las empresas para hacerles frente. Por lo tanto, proteger los datos confidenciales en entornos de trabajo cada vez más remotos y de adopción de la nube se ha vuelto muy difícil para muchas organizaciones. Estos desafíos han hecho que sea muy importante para las empresas adoptar medidas de seguridad estrictas, como la arquitectura de confianza cero.

La arquitectura de confianza cero ha provocado una revolución paradigmática en la ciberseguridad, adoptando el concepto de "nunca confiar, siempre verificar". El proceso de verificación debe ser continuo y debe implementarse para todos los usuarios y dispositivos que intenten acceder a recursos dentro o fuera del perímetro de la red. Otra motivación detrás de esta tendencia hacia el zero trust es la necesidad de una mayor seguridad: el 47 % de las organizaciones opta por el zero trust para reforzar la protección, el 44 % para mejorar la experiencia del usuario y otro 38 % para permitir una mejor colaboración entre los equipos de seguridad.

En esta guía detallada, le explicaremos los principios básicos, las ventajas, las dificultades y las mejores prácticas para implementar con éxito la arquitectura de confianza cero. La distinguiremos del acceso de red de confianza cero (ZTNA), analizaremos cómo funciona y veremos usos específicos en diferentes sectores. Después de leer este artículo, comprenderá mejor por qué la arquitectura de confianza cero es fundamental para las empresas actuales y cómo se implementa.

¿Qué es la arquitectura de confianza cero y por qué es necesaria?

¿Qué es la arquitectura de confianza cero y por qué es necesaria?

La arquitectura de confianza cero es un enfoque completo de ciberseguridad basado en la necesidad de verificar estrictamente a cualquier usuario y dispositivo para que pueda acceder a los recursos. Mientras que los modelos clásicos presuponen la confianza dentro del perímetro de la red, la confianza cero asume que las amenazas pueden provenir de cualquier dirección, ya sea fuera o dentro de la red. De hecho, el coste medio de una violación de datos aumentó de 4,24 millones de dólares en 2021 a 4,88 millones de dólares en 2024. Este aumento en el coste de una sola violación de datos para las organizaciones impulsa aún más la demanda de ZTA entre las empresas.

La necesidad de una arquitectura de confianza cero viene impuesta por las brechas o lagunas de seguridad que existen en los métodos o mecanismos habituales de seguridad, especialmente los que están presentes actualmente en la mayoría de las organizaciones. Como resultado, los perímetros de red tradicionales se están disolviendo con la adopción a gran escala de los servicios en la nube, los dispositivos móviles y el trabajo a distancia. Supera estos retos mediante la aplicación de los principios de la arquitectura de confianza cero en la verificación de cada solicitud de acceso para minimizar los riesgos de violaciones de datos o accesos no autorizados.

¿Qué significa "confianza cero"?

La confianza cero es una arquitectura de ciberseguridad centrada en proteger los activos y datos individuales, en lugar de todo el perímetro de la red. Basada en los principios de verificación de identidad y el acceso controlado al sistema, el modelo Zero Trust también se conoce como arquitectura Zero Trust (ZTA), acceso a la red Zero Trust (ZTNA) y seguridad sin perímetro.

Creada en 2010 por John Kindervag, analista de ciberseguridad de Forrester Research, la arquitectura de confianza cero es el marco para aplicar los principios de verificación de identidad y acceso controlado al sistema en las políticas de TI de las organizaciones. En pocas palabras, la confianza cero asume que todos los usuarios son atacantes y elimina toda "confianza" de la red de una organización con un mensaje sencillo: "Nunca confíes, verifica siempre".

Diferencia entre la arquitectura de confianza cero y el acceso a la red de confianza cero (ZTNA)

Aunque la arquitectura de confianza cero y el acceso de red de confianza cero se derivan de la filosofía del cero confianza, cada uno encaja en diferentes estrategias de ciberseguridad. Por lo tanto, comprender sus diferencias es clave para que las organizaciones sean eficaces a la luz de una mejor postura de seguridad. A continuación se muestra una tabla comparativa que presenta la comparación entre ambos en función de algunos factores:

Tabla comparativa

| Aspecto | Arquitectura de confianza cero (ZTA) | Acceso a la red de confianza cero (ZTNA) |

|---|---|---|

| Ámbito | Marco de seguridad integral para toda la organización | Solución específica para el acceso remoto seguro |

| Enfoque | Políticas, principios y tecnologías en todos los activos | Conceder acceso a las aplicaciones sin exponer la red |

| Implementación | Implica capas de identidad, dispositivos, red, aplicaciones y datos | Funciona principalmente en las capas de acceso a la red y a las aplicaciones |

| Control de acceso | Verificación continua de todos los usuarios y dispositivos | Proporciona acceso granular a aplicaciones específicas |

| Casos de uso | Mejora de la postura de seguridad general | Facilitar el trabajo remoto seguro y el acceso de terceros |

Como hemos aprendido de la tabla anterior, la arquitectura de confianza cero implica una estrategia de seguridad general que implementa componentes de arquitectura de confianza cero en una organización de extremo a extremo. Además, incluye una amplia gama de políticas y tecnologías que comprueban de forma independiente cada uno de los accesos, asegurando que los usuarios y los dispositivos hayan sido realmente autenticados y autorizados, y que sus actividades se validen continuamente. En este enfoque, las áreas de interés incluyen la gestión de identidades, la seguridad de los dispositivos, la segmentación de la red, el control de las aplicaciones y la protección de los datos.

Por otro lado, el acceso a la red de confianza cero (ZTNA) es una aplicación específica de los principios de confianza cero que tiene como objetivo principal proporcionar un acceso remoto seguro a las aplicaciones. Aunque el ZTNA puede encarnar los principios de confianza cero, se centra principalmente en la tecnología y no en la estrategia. Por su diseño, las soluciones de ZTNA permiten a los usuarios conectarse a las aplicaciones sin exponer toda la red, lo que las hace muy eficaces para las empresas que tienen personal remoto o que necesitan proporcionar un acceso seguro a proveedores externos.

Comprender esta diferencia implica que una organización puede recurrir a las soluciones adecuadas para que la ciberseguridad de una organización sea eficaz. En otras palabras, la arquitectura de confianza cero es el marco básico, mientras que ZTNA es más práctica. Ahora que hemos discutido las diferencias, pasemos a discutir los principios de la arquitectura de confianza cero.

Principios básicos de la arquitectura de confianza cero

Los principios básicos de la arquitectura de confianza cero son los elementos fundamentales de este modelo de seguridad. Una organización que se adhiere a estos principios básicos crea, de hecho, una respuesta eficaz a las amenazas cibernéticas y, por lo tanto, garantiza la protección a largo plazo de los activos. Estos son los principios básicos de la ZTA:

- Verificación continua: en este modelo, nunca se da por sentada la confianza, lo que significa que cada solicitud de acceso se autentica y autoriza de forma continua. Este principio verifica a los usuarios y dispositivos en todo momento mediante una evaluación dinámica del riesgo y políticas adaptativas. La verificación continua tiene en cuenta el comportamiento del usuario, el estado del dispositivo y la ubicación para cumplir los principios de la arquitectura de confianza cero mediante un control de acceso estricto.

- El principio del privilegio mínimo: A una persona se le concede acceso solo a lo estrictamente necesario para realizar su trabajo. Esto significa que una organización reduce cualquier daño potencial derivado de cuentas comprometidas o amenazas internas. Este principio requiere una auditoría y actualización rutinarias de los permisos de los usuarios con el fin de mantenerlos y actualizarlos de acuerdo con las funciones y responsabilidades actuales.

- Asumir la violación: El modelo asume la posibilidad de una violación de datos, ya sea considerando que ha tenido lugar o que está a punto de producirse, lo que permite a la organización adoptar de forma proactiva las mejores estrategias de defensa posibles. Esto se centra en minimizar los daños, detectar rápidamente las amenazas y aislar los incidentes para evitar un impacto generalizado. Este enfoque cambia el paradigma de simplemente cómo prevenir la violación a "cómo prepararse y mitigarla".

- Microsegmentación: La microsegmentación se refiere a la división de la red en pequeños segmentos o zonas sin pánico que llevan a cabo su política de seguridad. Permite limitar los movimientos del atacante lateralmente dentro de la red y confina las brechas a una sección restringida. Por lo tanto, será una parte importante de la implementación de componentes de arquitectura de confianza cero para mejorar la seguridad general de la red.

- Autenticación fuerte: Integra métodos de autenticación más fuertes, como la implementación de la autenticación multifactorial, la verificación biométrica y las autenticaciones basadas en el riesgo, para garantizar la identidad. La autenticación fuerte garantiza que los usuarios son quienes dicen ser, lo que reduce el riesgo de acceso no autorizado debido al robo o la compromisión de las credenciales.

- Visibilidad y análisis: La supervisión y el análisis constantes proporcionan información en tiempo real sobre la actividad de la red. Las organizaciones pueden obtener un alto nivel de seguridad mediante el uso de herramientas de análisis avanzadas y sistemas SIEM para identificar anomalías, reconocer amenazas potenciales y garantizar respuestas rápidas. Este principio hace hincapié en la importancia de las decisiones de seguridad basadas en datos y la mejora continua, fundamentales para las ventajas de la arquitectura de confianza cero.

¿Cómo funciona la arquitectura de confianza cero (ZTA)?

Para comprender cómo funciona la arquitectura de confianza cero es necesario entender los componentes operativos y cómo cada uno de ellos contribuye a crear una seguridad holística. En esta sección se analizan los elementos clave y se explica cada uno de ellos en detalle.

- Gestión de identidades y accesos (IAM): La IAM constituye la base de la arquitectura de confianza cero. Los sistemas IAM permiten a los usuarios autenticarse o conceder autorizaciones solo después de pasar por los procesos de verificación más estrictos. Las organizaciones utilizan IAM para asegurarse de que solo las identidades de confianza obtienen acceso y cumplen con los principios de la arquitectura de confianza cero: verificar siempre y privilegios mínimos. Esto incluye la autenticación multifactorial, el inicio de sesión único y el control de acceso basado en roles para garantizar que los permisos del usuario se gestionan de forma dinámica.

- Seguridad y cumplimiento de los dispositivos: La arquitectura de confianza cero amplía la verificación a los dispositivos y los usuarios. Comprueba el estado y el cumplimiento de los dispositivos que intentan acceder a la red. Las soluciones de seguridad para puntos finales comprueban la aplicación de políticas de seguridad y normas de cumplimiento que deben cumplir los dispositivos. Los que no cumplen con los requisitos se corrigen o se les deniega el acceso, lo que mantiene la integridad de la red y refuerza los componentes de la arquitectura de confianza cero.

- Microsegmentación y seguridad de la red: La aplicación de la microsegmentación implica la creación de zonas de seguridad en la red. Cada segmento tendrá sus propias políticas de seguridad y controles de acceso, lo que, de nuevo, restringirá la capacidad de los atacantes para moverse lateralmente. Los cortafuegos, las VLAN y las soluciones NAC controlarán el tráfico entre estos segmentos. Este enfoque granular se ajusta plenamente a los principios de aislamiento y contención que ofrece la arquitectura de confianza cero y, por lo tanto, conduce a una mayor seguridad.

- Supervisión y análisis continuos: Supervisión continua para la detección de anomalías en tiempo real, junto con las posibles amenazas. Los sistemas SIEM recopilan registros de toda la red y los analizan. Además, los algoritmos de aprendizaje automático identifican patrones que se salen de lo normal y que son indicativos de actividades maliciosas. Esta supervisión proactiva permite así responder rápidamente a los incidentes de seguridad y maximiza las ventajas de la arquitectura de confianza cero al reducir las oportunidades de los atacantes.

- Protección y cifrado de datos: La arquitectura de confianza cero exige la protección de los datos en reposo y en tránsito. El cifrado de los datos garantiza que, incluso si estos son interceptados, resultarán ilegibles sin las claves adecuadas para su descifrado. Las soluciones DLP supervisan cómo se utilizan los datos y evitan que la información confidencial se traslade sin autorización. La protección rigurosa de los datos ayuda a garantizar el cumplimiento y se adhiere a los principios de la arquitectura de confianza cero en materia de confidencialidad e integridad.

- Aplicación y automatización de políticas: Esto garantiza la coherencia en la aplicación de las políticas y limita las posibilidades de error humano. A su vez, la automatización de las políticas de seguridad hace que estas sean uniformes en todos los componentes de la red. Se pueden programar respuestas automatizadas para que se activen una vez identificada una amenaza, como el aislamiento instantáneo del dispositivo o la revocación del acceso, lo que agiliza considerablemente las medidas de mitigación. Esto va de la mano con las mejores prácticas, lo que mejora la eficiencia y la fiabilidad.

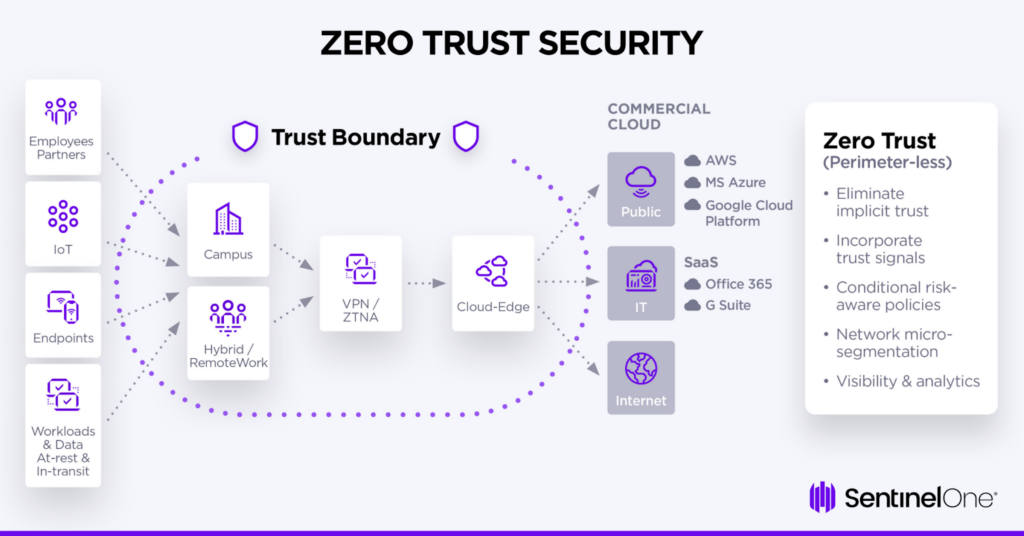

Zero Trust Architecture Diagram

Zero Trust proporciona una mejor gestión de riesgos. Singularity XDR ofrece detección avanzada de amenazas para integrarse perfectamente en las estrategias Zero Trust.

Ventajas de la arquitectura Zero Trust

La adopción de una arquitectura Zero Trust confiere una serie de ventajas que una entidad puede obtener, mejorando considerablemente su postura de seguridad. Comprender estas ventajas permite a las empresas hacerse una idea de las ventajas de invertir en una arquitectura Zero Trust y continuar con su implementación.

- Mejora de la postura de seguridad: La arquitectura de confianza cero protege a las organizaciones contra las amenazas cibernéticas mediante la verificación constante de todos los intentos de acceso a los datos, minimizando así el acceso no autorizado que, en última instancia, conduce a violaciones de datos. Esto da lugar a las ventajas de la arquitectura de confianza cero en lo que respecta a la seguridad y la resiliencia.

- La arquitectura de confianza cero minimiza la superficie de ataque: Mediante el uso de la microsegmentación, la confianza cero impone el acceso con privilegios mínimos. Esto constituye una estrategia de contención eficaz en caso de ataque, ya que reduce enormemente el impacto potencial de las cuentas o sistemas comprometidos, lo que dificulta que el atacante logre sus objetivos.

- Cumplimiento normativo: El cumplimiento de los principios de la arquitectura de confianza cero ayuda a las organizaciones a cumplir requisitos normativos como el RGPD, la HIPAA y el PCI DSS. El énfasis en la protección de datos, el control estricto del acceso y la auditoría exhaustiva respalda los esfuerzos de cumplimiento y reduce el riesgo de costosas multas y daños a la reputación.

- Mayor visibilidad y control: La supervisión y el análisis continuos proporcionan información detallada sobre la actividad de la red. Esto significa que las organizaciones pueden identificar las irregularidades en los sistemas y actuar con rapidez, así como tomar decisiones de seguridad más acertadas. El control mejorado sobre los usuarios y los dispositivos es una ventaja significativa de la arquitectura de confianza cero.

- Protege el acceso a los recursos de la empresa: La arquitectura de confianza cero protege el acceso a los recursos de la empresa desde cualquier ubicación y dispositivo del usuario, ya sea en las instalaciones o en la nube, lo que resulta muy útil para los entornos de trabajo modernos. Va un paso más allá para consolidar su importancia en la protección de los entornos en la nube frente a las amenazas modernas, ya que más del 90 % de las organizaciones que migran cargas de trabajo a la nube han adoptado o tienen intención de adoptar la arquitectura de confianza cero. Esta flexibilidad sustenta las operaciones empresariales sin comprometer uno de los requisitos de seguridad esenciales de hoy en día: una plantilla cada vez más móvil y distribuida.

- Ahorro de costes a largo plazo: Aunque su implementación es un poco costosa al principio, la arquitectura de confianza cero reduce otros costes relacionados con incidentes y violaciones de seguridad o tiempos de inactividad. Al implementar una arquitectura de confianza cero, las empresas pueden ahorrar una media de un millón de dólares en términos de coste de una violación de datos. Disminuye las pérdidas financieras, entre otras responsabilidades legales y daños a la reputación de la marca, lo que se traduce en beneficios financieros a largo plazo.

Retos de la adopción de la arquitectura de confianza cero

La implementación de la arquitectura de confianza cero plantea, sin duda, algunos retos. Reconocerlos y centrarse en ellos será fundamental para una transición exitosa con el máximo retorno de la inversión.

- Complejidad de la implementación: La implementación de la arquitectura de confianza cero se basa en realidad en la revisión de los sistemas y procesos existentes. La integración de nuevas tecnologías y la redefinición de los flujos de trabajo aumentan aún más la complejidad, lo que exige recursos limitados y requiere una planificación y una gestión de proyectos cuidadosas, lo que podría hacer necesaria una implementación por fases.

- Resistencia cultural: Es de esperar que, al adoptar la ZTA, se produzca una resistencia cultural a los enfoques que cambiarán la forma en que los empleados acceden a los sistemas y los datos. La resistencia solo se superará mediante una comunicación eficaz, formación y el apoyo de los directivos. Comunicar la importancia de la seguridad y las ventajas que la arquitectura de confianza cero aporta a la organización ayudará a conseguir la aceptación del personal.lt;/li>

- Integración de los sistemas heredados existentes: La integración con los sistemas heredados existentes es difícil porque los sistemas antiguos no colaboran fácilmente con las nuevas tecnologías de seguridad invocadas por el modelo de confianza cero. La actualización o sustitución de dicha infraestructura heredada podría suponer un coste y un tiempo tan elevados que resultaría prohibitivo; sin embargo, suele ser una necesidad para lograr la plena realización de los principios de la arquitectura de confianza cero. Una organización debe examinar los sistemas existentes y planificar las actualizaciones en consecuencia.

- Restricciones de recursos y presupuesto: La arquitectura de confianza cero requiere nuevas inversiones en diferentes herramientas, tecnologías y personas con conjuntos de habilidades específicas. Este requisito se equilibrará con otras prioridades presupuestarias que podrían limitar el alcance o la velocidad de su implementación. Para garantizar la financiación necesaria, las organizaciones deben contar con patrocinadores ejecutivos que puedan defender las iniciativas estratégicas y, al mismo tiempo, demostrar el potencial retorno de la inversión a los responsables de la toma de decisiones.

- Complejidad de la política: Las políticas de soporte de confianza cero son complejas de desarrollar y gestionar en detalle. Es difícil crear políticas de seguridad integrales para Zero Trust, aplicarlas de manera coherente y mantenerlas actualizadas en relación con las amenazas en constante evolución. En este sentido, la gestión de políticas mediante herramientas de automatización facilitaría las cosas, ya que toda arquitectura Zero Trust debe estar respaldada por las mejores prácticas.

- Selección de proveedores y tecnología: La elección adecuada de proveedores y tecnologías es fundamental en términos de interoperabilidad y funcionalidad. Con las numerosas soluciones disponibles, es muy probable que las organizaciones se enfrenten a problemas a la hora de elegir los componentes que mejor se adapten a la arquitectura Zero Trust y que se integren a la perfección. En este caso, se debe llevar a cabo una diligencia debida con evaluaciones detalladas.

Mejores prácticas de la arquitectura de confianza cero

Una arquitectura de confianza cero ideal se observa cuando una organización sigue continuamente las mejores prácticas para la implementación y la gestión del sistema. Esto garantiza que el marco de seguridad siga siendo sólido, eficaz y acorde con los objetivos de la organización.

A continuación, se indican algunas prácticas recomendadas clave:

- Crear una hoja de ruta bien definida: Debe existir una hoja de ruta o un plan detallado que incluya los objetivos de la organización, los plazos y los logros. Un enfoque gradual permite una implementación fluida de los componentes de la arquitectura de confianza cero y también puede ser menos intrusivo en las operaciones. También debe reevaluar periódicamente la hoja de ruta para realizar los reajustes necesarios.

- Ejecutar el descubrimiento de activos: Identifique los activos de la red, incluidos los dispositivos, las aplicaciones, los repositorios de datos y las cuentas de usuario. Es importante comprender qué es lo que hay que proteger para aplicar eficazmente los principios de la arquitectura de confianza cero. Las herramientas de descubrimiento de activos pueden automatizar esta tarea y permitir que el inventario se mantenga actualizado.

- Autenticación fuerte: Se trata de una práctica recomendada de la arquitectura de confianza cero en la que se incluye la implementación de la autenticación multifactorial, la verificación biométrica e incluso la autenticación basada en el riesgo. Garantizar la seguridad de la identidad es una de las mejores prácticas para la arquitectura de confianza cero, lo que significa que solo los usuarios autorizados tendrán acceso, incluso en caso de que se comprometan las credenciales.

- Aplicar el principio del privilegio mínimo: Diseñar una política en la que se asigne un permiso mínimo a los usuarios en función de su rol. Revise y ajuste periódicamente los permisos en función de los cambios en las responsabilidades. Emplee herramientas de automatización para gestionar los derechos de acceso con el fin de mantener el cumplimiento de los principios de confianza cero.

- Segmente la red de forma estratégica: Con la microsegmentación, aísle los activos y sistemas críticos del resto. Para cada uno de estos segmentos de menor tamaño, elabore una definición clara y aplique una política de seguridad para reducir la posibilidad de infracciones a gran escala. La segmentación de la red debe realizarse con un buen conocimiento de los flujos de datos y los patrones de comunicación.

- Aprovechar la automatización y la orquestación: La automatización de las tareas más rutinarias de aplicación de políticas de seguridad y respuesta a incidentes puede contribuir en gran medida a reducir los errores humanos. Esto se vería facilitado aún más mediante herramientas de orquestación, que pueden integrar acciones de componentes de arquitectura de confianza cero para dar respuestas rápidas y coherentes ante las amenazas.

- Formar y concienciar: Educar a los empleados sobre la arquitectura de confianza cero, la función de la confianza cero y su papel en el mantenimiento de la seguridad. Las sesiones de formación periódicas, las simulaciones y las actualizaciones de conocimientos sobre las amenazas emergentes permiten crear una cultura de concienciación sobre la seguridad. La concienciación de los empleados es uno de los factores clave del éxito entre todas las mejores prácticas que hemos comentado en lo que respecta a la implementación de la arquitectura de confianza cero.

Es fundamental adoptar mejores prácticas como la supervisión continua y la segmentación. Singularity Endpoint Protection permite estas prácticas a través de la protección autónoma de los puntos finales.

Casos de uso de la arquitectura de confianza cero en diferentes sectores

La arquitectura de confianza cero es utilizada por organizaciones de diversos sectores, cada uno con sus propios retos en materia de seguridad de la información. Un análisis de los casos de uso específicos de cada sector refuerza la flexibilidad y la eficiencia de este enfoque. Veamos cómo utilizan la arquitectura de confianza cero las empresas de cada sector:

- Sanidad: La arquitectura de confianza cero protege los datos confidenciales de los pacientes, protege los registros médicos electrónicos y mantiene el cumplimiento de la HIPAA, al tiempo que impide el acceso no autorizado a datos críticos. La verificación continua y la microsegmentación son algunos de los enfoques que se utilizan habitualmente en este ámbito y que permiten mantener la confidencialidad de la información sensible y garantizar que solo las personas autorizadas puedan acceder a ella.

- Servicios financieros: Los bancos y las organizaciones financieras utilizan la arquitectura de confianza cero cuando se trata de la seguridad de las transacciones, los datos de los clientes y los sistemas propios. Con el aumento de la banca en línea y las soluciones fintech, la implementación de componentes de arquitectura de confianza cero, como la autenticación fuerte y el análisis avanzado, ayuda a prevenir el fraude, detectar actividades sospechosas y cumplir con normas reguladoras como PCI DSS.

- Fabricación: Los principios de la arquitectura de confianza cero ayudan a proteger la propiedad intelectual, los sistemas de control y la integridad de la cadena de suministro de los fabricantes. La seguridad sigue siendo muy importante para los dispositivos del Internet industrial de las cosas (IIoT) y los sistemas de fabricación. En este sentido, la microsegmentación con controles de acceso rígidos garantiza un mínimo de averías en las líneas de producción y otros tipos de espionaje industrial.

- Educación: Las instalaciones educativas, como escuelas y universidades, corren un riesgo constante de ser víctimas de ciberataques. Esto se debe a que los estudiantes, el profesorado y el personal acceden a las redes a través de diversos dispositivos. Con el modelo de confianza cero, los expedientes académicos, los datos de investigación y los sistemas administrativos pueden mantenerse seguros en escuelas y universidades. Además, las mejores prácticas de la arquitectura de confianza cero implican que solo se concedan permisos de acceso a recursos sensibles a usuarios auténticos, incluso en entornos dinámicos y abiertos.

- Agencias gubernamentales: Las agencias gubernamentales están intentando adoptar la arquitectura de confianza cero para proteger la información de seguridad nacional, los datos de los ciudadanos y las infraestructuras críticas. Al asumir la posibilidad de que se produzcan violaciones de la seguridad e implementar una verificación continua, mejoran la resiliencia frente a las sofisticadas amenazas cibernéticas y los ataques patrocinados por Estados. A menudo se requiere el cumplimiento de marcos como las directrices de arquitectura de confianza cero del NIST.

¿Cómo puede ayudar SentinelOne?

Con la tendencia actual al teletrabajo y la dependencia de la nube, la confianza cero se ha convertido en un reto mayor que nunca. Para encontrar una solución, hay que tener en cuenta las condiciones de trabajo óptimas junto con los principios de confianza cero.

Para lograr el "zero trust", es necesario proteger todos los extremos de la red. Las integraciones "zero trust" de SentinelOne validan dinámicamente el estado y la seguridad de los dispositivos antes de conectarse a las redes corporativas y a los datos confidenciales.

El ecosistema Singularity de SentinelOne se está expandiendo rápidamente con soluciones conjuntas también disponibles para sandboxing, inteligencia de amenazas, SIEM, CASB y automatización de flujos de trabajo. Las integraciones están disponibles con automatización sin código, lo que proporciona una defensa colaborativa en profundidad, operaciones y flujos de trabajo optimizados y capacidades de respuesta unificadas entre sistemas.

Acabe con la seguridad pasiva security. SentinelOne protege de forma proactiva su negocio en todas las etapas del ciclo de vida de las amenazas.

Reduzca el riesgo de identidad en toda su organización

Detecte y responda a los ataques en tiempo real con soluciones integrales para Active Directory y Entra ID.

DemostraciónConclusión

La arquitectura de confianza cero (ZTA) supone un gran avance hacia la mejora de la ciberseguridad, ya que subsana las ineficiencias de los modelos tradicionales a medida que el panorama de las amenazas cibernéticas se vuelve cada vez más complejo. Hemos aprendido cómo mejora la postura de seguridad de una organización al implementar una arquitectura de confianza cero basada en los principios de verificación continua, acceso con privilegios mínimos y microsegmentación. Las ventajas de adoptar una arquitectura de confianza cero se extienden a todos los sectores, ya que ofrece una mayor seguridad, cumplimiento normativo, visibilidad y compatibilidad con los entornos de trabajo modernos. Aunque existen retos, estos pueden mitigarse mediante una planificación cuidadosa, el cumplimiento de las mejores prácticas de la arquitectura de confianza cero y el compromiso con la mejora continua.

En resumen, se convierte en una necesidad para las organizaciones adoptar medidas proactivas para reforzar los marcos de seguridad, como la arquitectura de confianza cero. La adopción de estas medidas puede ser una estrategia que mitigue los riesgos y favorezca la eficiencia operativa y la confianza entre las partes interesadas. Teniendo en cuenta todos los puntos tratados, una empresa puede tomar decisiones informadas a la hora de proteger sus activos y su reputación.

Si no sabe por dónde empezar, ¡háganoslo saber! SentinelOne ofrece soluciones completas que permitirán a su organización implementar sin problemas una arquitectura de confianza cero. Con las diversas ofertas que proporciona la plataforma SentinelOne Singularity™, que facilitan una mejor detección y respuesta ante las amenazas, su empresa puede avanzar hacia un futuro seguro en el que las amenazas se mitiguen tan pronto como se identifiquen. Póngase en contacto hoy mismo para descubrir cómo nuestros expertos en seguridad pueden ayudarle a mejorar su postura de seguridad.

"FAQs

Zero Trust es un modelo de seguridad basado en el principio de no confiar por defecto en ningún usuario o dispositivo, ya sea interno o externo, del perímetro de la red. No se debe conceder ninguna solicitud de acceso sin una verificación constante de su autenticidad para garantizar que solo los usuarios autenticados y autorizados tengan acceso. Esto conducirá al cumplimiento de los principios de la arquitectura de confianza cero y dará como resultado una mejora de la seguridad de los supuestos mínimos de confianza.

Los pasos principales para implementar la seguridad de confianza cero incluyen:

- Descubrimiento de activos: Se trata de la identificación de todos los activos, lo que incluye dispositivos, usuarios, aplicaciones y datos.

- Autenticación sólida: Habilitar la autenticación multifactorial y procesos sólidos de verificación de identidad.

- Principio de acceso con privilegios mínimos: Establezca y aplique políticas y procedimientos de acceso adecuados que proporcionen al usuario la menor cantidad de privilegios o acceso necesarios.

- Microsegmentación: Segmentar la red, aislando los recursos y limitando el movimiento lateral.

- Supervisión continua: Supervise la actividad de la red mediante diversas herramientas y detecte las anomalías a medida que se producen.

- Aplicación de políticas: Automatice la aplicación de políticas de seguridad en todos los componentes de una arquitectura de confianza cero.

La integración de la arquitectura de confianza cero con los sistemas existentes es difícil por varias razones. Por ejemplo, la infraestructura existente no es compatible con las nuevas tecnologías de seguridad necesarias para el enfoque de confianza cero, y la integración es difícil. Además, el proceso de implementación de Zero Trust en el marco existente es un poco costoso para las pymes y también lleva mucho tiempo. Las organizaciones también se enfrentan a limitaciones de recursos, ya que la implementación de nuevas tecnologías supone una presión sobre el capital financiero y humano. Además, a menudo se cita la resistencia cultural como un problema, ya que las personas siguen utilizando las formas de trabajar y obtener los recursos necesarios a las que están acostumbradas.

Los seis pilares de la arquitectura de confianza cero, a menudo denominados componentes de la arquitectura de confianza cero, son los siguientes:

- Verificación continua: Autenticación y autorización continuas de usuarios y dispositivos.

- Acceso con privilegios mínimos: Limitar las autoridades del usuario al nivel básico de funcionalidad.

- Asumir la violación: Asumir que las infracciones pueden ocurrir en cualquier lugar mientras se implementan los controles.

- Microsegmentación: Utilizar subredes separadas y seguras entre sí.

- Autenticación fuerte: Mediante la aplicación de técnicas de autenticación multifactorial y avanzada.

- Visibilidad y análisis: Supervisar el tráfico de la red para identificar amenazas y actuar en consecuencia.