Active Directory (AD) se ha convertido en el objetivo principal de los atacantes que lanzan ataques centrados en la identidad. Afortunadamente, existen varias herramientas disponibles para ayudar a los equipos de seguridad de las empresas a obtener una visibilidad más clara de sus instancias de Active Directory y abordar cualquier vulnerabilidad que descubran.

Una herramienta muy utilizada por los analistas son los gráficos de rutas de ataque, que pueden utilizarse para mostrar las posibles rutas que un atacante puede seguir para pasar de ser un usuario estándar a una cuenta con privilegios elevados, como la codiciada de administrador de dominio.

Aunque este tipo de visualización puede ser útil, no sustituye a una herramienta de evaluación de Active Directory que no solo cierre las vulnerabilidades, sino que fomente las mejores prácticas. Para ilustrar la diferencia, en esta publicación compararemos ambos enfoques en dos escenarios de ejemplo que representan situaciones comunes en la empresa.

Caso práctico: escalada básica de privilegios

En el primer escenario, analizaremos una ruta de ataque sencilla y la compararemos con los resultados de una evaluación de seguridad de AD para el mismo problema.

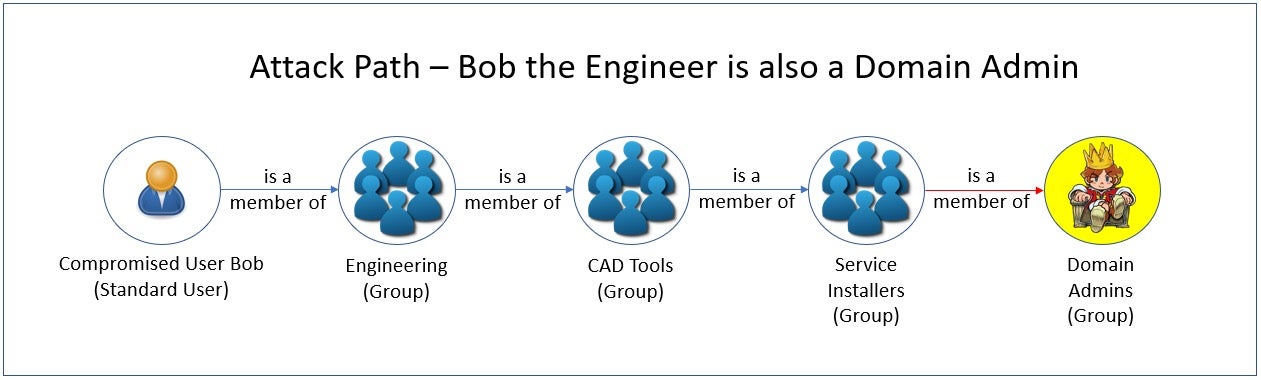

En nuestro primer ejemplo, un usuario estándar comprometido, "Bob", resulta ser miembro de un grupo de ingeniería más amplio, que es un subconjunto de un grupo de herramientas CAD. Debido a una configuración deficiente y a la separación de privilegios, este grupo también es miembro de un grupo de instaladores de servicios, que a su vez es miembro del grupo de administradores de dominio.

Claramente, aunque se supone que Bob solo tiene privilegios de usuario estándar, este conjunto anidado de relaciones permite a un atacante que compromete la cuenta de Bob obtener derechos de administrador de dominio.

En este punto, exploremos el contexto que una herramienta de evaluación de seguridad de AD puede proporcionar en una situación como esta, y cómo los administradores podrían utilizar esta información para mitigar este problema y evitar que vuelva a ocurrir.

Una herramienta de evaluación de seguridad de AD proporcionará:

- Una lista de todos los usuarios que tienen acceso privilegiado. Esto incluiría a todos los miembros de los grupos anidados de todos los grupos con privilegios.

- Una lista de los grupos anidados dentro del grupo con privilegios que se van a eliminar. Este es el atajo que necesita el administrador para mitigar el problema.

- La mejor práctica es no anidar grupos dentro de grupos privilegiados. Esto elimina los puntos de estrangulamiento, de modo que es más difícil que los miembros obtengan acceso privilegiado de forma involuntaria. Esta es la orientación que necesita el administrador para prevenir el problema.

El segundo y tercer punto son los más críticos. Si simplemente elimináramos el grupo "Service Installers" del grupo "Domain Admins" (junto con cualquier otro que también pueda estar anidado), la cuenta de usuario estándar comprometida ya no sería un administrador de dominio. Al abordar la vulnerabilidad y seguir las prácticas recomendadas, los administradores ya no tendrían que examinar los gráficos y determinar dónde recortar las pertenencias a los grupos, lo que esencialmente haría que el gráfico fuera irrelevante.

Caso práctico: descifrado de credenciales

Examinemos otra ruta de ataque sencilla.

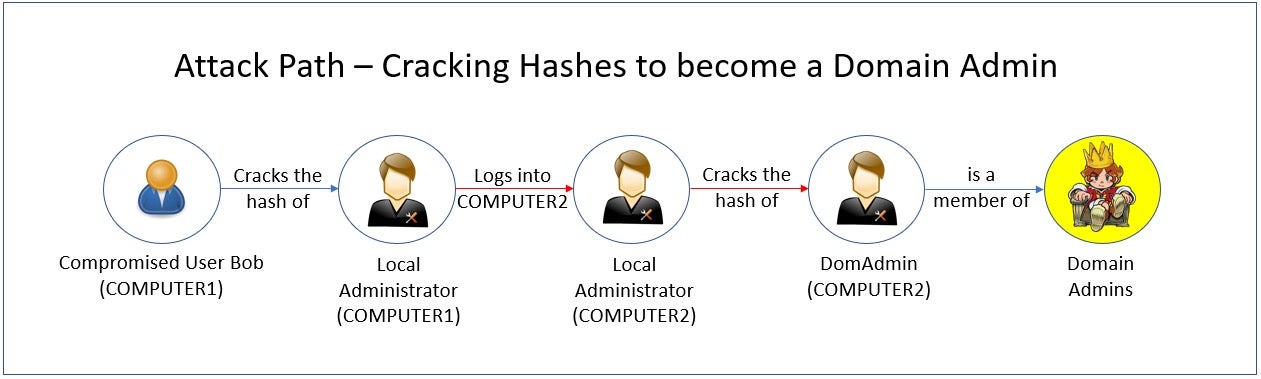

En la ruta de ataque anterior, el equipo de un usuario (COMPUTER 1) ha sido comprometido. Desde allí, un atacante descifra con éxito las credenciales de la cuenta de administrador local del equipo. A continuación, el atacante utiliza la contraseña de esa cuenta de administrador local para iniciar sesión en otro equipo (COMPUTER 2), que estaba (mal)configurado para facilitar la administración con las mismas credenciales. En COMPUTER2, el atacante descifra el hash de la cuenta de administrador de dominio, elevando con éxito su acceso.

Una herramienta de evaluación de seguridad de Active Directory puede mitigar rápidamente este riesgo transmitiendo la siguiente información a un analista:

- No se detectó que LAPS (Local Administrator Password Solution) estuviera configurado en Active Directory. Si lo estuviera, esto habría impedido que el atacante pasara de COMPUTADORA1 a COMPUTADORA2 utilizando la misma contraseña de administrador local. Asegurarse de que cada cuenta de administrador local tenga una contraseña diferente y rotativa es una práctica recomendada. LAPS satisfaría esta necesidad.

- Una cuenta de administrador de dominio había iniciado sesión en una estación de trabajo en el pasado, dejando un hash que el atacante podría utilizar. La práctica recomendada aquí es utilizar solo cuentas de administrador de dominio para iniciar sesión en controladores de dominio y borrar todos los hash de las estaciones de trabajo y los servidores miembros.

Siguiendo los pasos de mitigación y las recomendaciones de mejores prácticas de una herramienta de evaluación de seguridad de AD, un administrador puede eliminar la posible ruta de ataque de un atacante y evitar que aproveche estas configuraciones incorrectas y vulnerabilidades.

Riesgos de Active Directory que las rutas de ataque pasan por alto

Las rutas de ataque se diseñan para mostrar ataques conocidos, mientras que el cierre de vulnerabilidades elimina tanto estos como, a menudo, vectores desconocidos. En consecuencia, es más importante erradicar las vulnerabilidades y seguir las mejores prácticas.

Las imágenes que pintan las rutas de ataque son una representación incompleta de la situación real de seguridad de Active Directory. Los gráficos que muestran cómo la organización podría ser vulnerable no son tan eficaces como las herramientas que pueden garantizar que la infraestructura de AD no esté expuesta ni lo esté en el futuro.

A continuación se muestran algunos ejemplos de ataques que no serían adecuados para gráficos elaborados de rutas de ataque, pero que son vitales para una evaluación de la seguridad de AD para detectar cada uno de ellos.

- Ataques de fuerza bruta contra contraseñas – Una evaluación debe detectar credenciales que utilicen contraseñas conocidas, palabras del diccionario o intentos de introducir todas las combinaciones de caracteres posibles hasta "adivinar" la contraseña.

- Exposiciones por delegación sin restricciones – Cuando un objeto de usuario o equipo de AD se ha delegado a cualquier servicio que utilice Kerberos. Si se ve comprometido, esto puede permitir al atacante suplantar la cuenta autenticada en cualquier servicio.

- Proteger su Active Directory de los ataques AdminSDHolder – Añadir usuarios o grupos a la plantilla AdminSDHolder en Active Directory que se "estampa" en la ACL de cada usuario y grupo con privilegios, otorgándoles derechos sobre esas cuentas.

Singularity™ Identity Posture Management analiza el entorno de Active Directory en busca de vulnerabilidades como estas y muchas más, orientando a los administradores sobre cómo mitigarlas y garantizando las mejores prácticas para prevenirlas en el futuro.

Reduzca el riesgo de identidad en toda su organización

Detecte y responda a los ataques en tiempo real con soluciones integrales para Active Directory y Entra ID.

DemostraciónConclusion

Aunque las rutas de ataque son gráficos interesantes que pueden informar a los administradores sobre cómo pueden producirse posibles ataques en la red, no sustituyen a un enfoque proactivo que elimine las vulnerabilidades conocidas y aplique las mejores prácticas. Singularity Identity Posture Management detecta vulnerabilidades y guía a los administradores para que las corrijan y las mantengan corregidas.

"Preguntas frecuentes sobre la evaluación de seguridad de Active Directory

Una evaluación de seguridad de AD es una revisión detallada de la configuración, los permisos, las directivas de grupo y la configuración de cuentas de su dominio para detectar puntos débiles. Examina cómo están estructurados los usuarios, los equipos y los grupos, comprueba si hay derechos inadecuados u objetos obsoletos y simula escenarios de ataque. Puede utilizar sus resultados para reforzar AD antes de que los atacantes aprovechen las deficiencias.

Una evaluación de seguridad de AD tiene como objetivo descubrir configuraciones incorrectas y derechos de acceso arriesgados que podrían permitir a los atacantes moverse lateralmente, escalar privilegios u obtener credenciales. Al mapear las relaciones de confianza, evaluar las ACL y probar las rutas de ataque, puede priorizar las correcciones y reducir la superficie de ataque de su organización antes de que surjan amenazas reales.

Los gráficos de rutas de ataque visualizan las rutas potenciales que un atacante podría tomar a través de AD basándose en los permisos actuales. Una evaluación de seguridad de AD va más allá: audita la configuración, comprueba el cumplimiento de las bases de referencia de seguridad y prueba esas rutas en la práctica. Combina el análisis estático con pruebas prácticas para validar qué rutas de ataque son realmente explotables.

El simple hecho de ver las posibles rutas de ataque no le dice si controles como los ACE de "denegación" o las alertas de supervisión las bloquean. Una evaluación de AD comprueba las configuraciones en su entorno real, señala los ajustes obsoletos y verifica qué rutas funcionan realmente.

Esa prueba práctica le ayuda a centrarse en los cambios que detendrán los exploits reales en lugar de perseguir todos los riesgos teóricos.

En un caso, una evaluación descubrió una cuenta de servicio olvidada con privilegios de administrador de dominio encadenados a través de una ACL obsoleta. La eliminación de ese enlace impidió que un atacante pudiera pivotar. En otro, las comprobaciones de auditoría encontraron grupos anidados que concedían amplios derechos a los contratistas; la eliminación de esas membresías cerró las vías de escalada de privilegios que un adversario había planeado abusar.

Las evaluaciones de AD detectan ACL demasiado permisivas, delegaciones sin restricciones, cuentas obsoletas o con privilegios elevados, tickets de servicio expuestos, configuraciones Kerberos débiles y lagunas en la seguridad de las políticas de grupo. También detectan la falta de gestión de parches en los controladores de dominio, configuraciones LDAPS/TLS débiles y enlaces de replicación no supervisados que los atacantes suelen utilizar para acceder de forma sigilosa.

Las herramientas de evaluación pueden extraer credenciales hash de LSASS, simular Kerberoasting para solicitar tickets de servicio y probar claves Kerberos débiles. Destacan qué cuentas utilizan cifrado reversible o carecen de entidades de servicio reforzadas. Al identificar esos objetivos, puede restablecer contraseñas, exigir un cifrado más fuerte y bloquear las solicitudes de tickets que alimentan el descifrado fuera de línea.

AD es fundamental para el modelo de confianza de su red: si se ve comprometido, los atacantes obtienen un amplio acceso. La visibilidad de cada ACL, configuración de delegación y configuración del controlador de dominio le muestra dónde podrían producirse escaladas de privilegios o movimientos laterales. Sin esa imagen clara, solo le queda adivinar los riesgos y puede pasar por alto rutas de ataque ocultas hasta que sea demasiado tarde.

Debe realizar evaluaciones de seguridad completas de AD al menos una vez al trimestre o después de cambios importantes, como migraciones, actualizaciones de controladores de dominio o fusiones. Entre medias, compruebe mensualmente las áreas clave: membresías de grupos privilegiados, cambios en GPO y registros de auditoría. Una cadencia regular ayuda a detectar nuevas configuraciones erróneas antes de que los atacantes las descubran.

Actualice periódicamente sus datos de vulnerabilidad y utilice herramientas avanzadas de automatización de la seguridad. Habilite la supervisión continua de amenazas, la supervisión basada en gráficos y la identidad, y priorice sus activos más críticos. Utilice marcos de inteligencia sobre amenazas y mejore la visibilidad en entornos multinube mediante las soluciones de seguridad basadas en inteligencia artificial de SentinelOne.