La seguridad de la identidad es fundamental para proteger las identidades de los usuarios y la información confidencial. Esta guía explora los principios de la seguridad de la identidad, incluyendo la autenticación, la autorización y la gestión del acceso.

Descubra la importancia de implementar medidas sólidas de seguridad de la identidad para evitar el acceso no autorizado y las violaciones de datos. Comprender la seguridad de la identidad es esencial para que las organizaciones protejan sus activos digitales y mantengan la confianza de los usuarios.

¿Qué es la seguridad de la identidad?

¿Qué es la seguridad de la identidad?

La seguridad de la identidad es el proceso de adoptar herramientas de gestión de la superficie de ataque de la identidad (ID-ASM) y de detección y respuesta a amenazas de la identidad (ITDR) para detectar el robo de credenciales, el uso indebido de privilegios, los ataques a Active Directory, los derechos de acceso riesgosos y otros métodos que crean vías de ataque.

La seguridad de la identidad y la capacidad de detectar y responder a los ataques basados en la identidad son cruciales en el panorama de la ciberseguridad. ID-ASM e ITDR proporcionan a las organizaciones los medios para encontrar y corregir todas las debilidades de las credenciales y los derechos, detectando las amenazas en tiempo real de los ciberatacantes y evitando la exposición.

Dichas exposiciones incluyen credenciales almacenadas en terminales y configuraciones incorrectas de Active Directory que permiten a los ciberatacantes extraer información o llevar a cabo ataques en entornos de nube.

Seguridad de la identidad: ITDR frente a IAM

La gestión de identidades y accesos (IAM), que se centra en el aprovisionamiento, la conexión y el control del acceso a las identidades, es solo el punto de partida de la seguridad de la identidad.

El IAM es un marco de políticas y tecnologías que garantiza que las personas adecuadas tengan acceso a los recursos adecuados en el momento oportuno y por los motivos adecuados. Las herramientas de IAM gestionan la información de identidad de los usuarios, definen y aplican políticas de seguridad, auditan el acceso y proporcionan capacidades de inicio de sesión único.

Aunque el IAM suele ayudar a reducir los riesgos de acceso relacionados con la identidad, las políticas, los procedimientos y la tecnología no suelen crearse teniendo en cuenta la seguridad. Aquí es donde difieren la seguridad de la identidad y el IAM.

Lo ideal es que la cobertura se extienda más allá de la autenticación inicial y el control de acceso a otros aspectos de la identidad, como las credenciales, los privilegios, los derechos y los sistemas que los gestionan, desde la visibilidad hasta la exposición y la detección de ataques. Esto se puede lograr mediante ITDR.

ITDR y las detecciones basadas en el engaño cibernético pueden mejorar las plataformas XDR, correlacionando datos adicionales sobre ataques y activando acciones de respuesta a incidentes.

Las soluciones ITDR añaden capas de defensa al detectar y responder de manera eficiente a los ataques basados en la identidad. Se trata de un método de seguridad que ofrece visibilidad sobre el uso indebido de credenciales e identidades, las actividades de escalada de privilegios y la exposición de derechos, y se extiende desde el punto final hasta el Active Directory y los entornos multicloud.Desde la perspectiva de los vectores de ataque, Active Directory (AD) es un activo objetivo de alto valor evidente. AD es donde la identidad y sus elementos clave existen de forma natural, por lo que se encuentra en el punto de mira de los atacantes y es una de las principales preocupaciones en materia de seguridad. Además, como la migración a la nube continúa rápidamente, surgen retos de seguridad adicionales a medida que los equipos de TI se apresuran a realizar el aprovisionamiento en sus entornos.

Cuando las vulnerabilidades de AD se combinan con la tendencia de la nube a la configuración incorrecta, la necesidad de una capa adicional de protección más allá del aprovisionamiento y la gestión de accesos se hace mucho más evidente.

Desgraciadamente, un IAM puede ser un punto único de fallo si se ve comprometido. Por lo tanto, no es seguro que el mismo sistema de seguridad gestione la infraestructura y valide que el sistema funciona de forma segura. Esto es lo que hace que ID-ASM sea una adición tan importante a las prácticas de ciberseguridad de una organización.

¿Por qué es importante la seguridad de la identidad? Ventajas de ID-ASM y ITDR

Los atacantes se centran en las brechas de gestión de identidades y accesos para hacerse un hueco en entornos de confianza y avanzar lateralmente en busca de objetivos de gran valor. La seguridad de la identidad es esencial porque cierra las brechas del IAM y la seguridad estándar al proteger las identidades y los sistemas que las gestionan.

Protege las identidades y los sistemas de gestión de identidades

Los ciberdelincuentes encuentran lagunas y manipulan los sistemas de identidad digital débiles para llevar a cabo sus actividades. Estos atacantes se mueven lateralmente por la red de una organización y eluden fácilmente el sistema de gestión de identidades si la seguridad de las identidades es deficiente.

En ciberseguridad, el movimiento lateral se refiere al movimiento de un atacante dentro de la red de la víctima para obtener acceso a datos confidenciales. Esto se hace normalmente para ampliar el alcance del ataque y encontrar nuevos sistemas o datos que puedan verse comprometidos.

La seguridad de la identidad puede prevenir los ataques de movimiento lateral al ralentizar los avances de los adversarios ocultando objetivos valiosos o confundiéndolos con señuelos, retrasando el ransomware mientras se mantienen los datos de producción (locales, de red y en la nube) ocultos de forma segura, y haciendo que el reconocimiento de red no autorizado y la actividad de huellas digitales sean inútiles para el atacante.

ID-ASM e ITDR también ayudan a proteger la infraestructura de gestión de identidades y a validar que su sistema de identidades funciona correctamente, lo que permite a la organización:

- Reconocer y comprender el comportamiento de los atacantes dirigido a servidores de dominio cruciales.

- Proteger Active Directory y las credenciales privilegiadas contra el robo ocultándolas a los ciberatacantes y sustituyéndolas por imitaciones y señuelos.

- Identificar las cuentas de servicio comprometidas que proporcionan a los ciberdelincuentes acceso a privilegios más elevados en los puntos finales.

- Determine qué acuerdos de delegación y errores de la lista de control de acceso ofrecen a las cuentas derechos más elevados sin la pertenencia adecuada.

- Proteja a los usuarios, servicios y cuentas del sistema de alto valor frente a tecnologías comprometedoras.

- Duplique sus sistemas de seguridad, ya que las medidas de seguridad de IAM no protegen adecuadamente los sistemas de gestión de identidades de la organización.

Cierra las brechas en IAM

Los ciberdelincuentes avanzados explotan activamente las lagunas de las infraestructuras de gestión de identidades y accesos (IAM), ya que los sistemas IAM se han diseñado principalmente para la gestión, no para la seguridad.

Aunque algunas herramientas IAM han demostrado su eficacia contra los ciberatacantes, la mayoría han centrado la tecnología en mejorar la autenticación de los usuarios, lo que amplía la superficie de ataque de un componente crucial de la arquitectura de ciberseguridad.

Identity Security reconoce estos defectos y opera para cerrar las lagunas de IAM. Una solución ID-ASM estándar protege toda la infraestructura de identidad de la organización eliminando los privilegios excesivos y detectando anomalías en el uso de los privilegios.

Cualquier organización puede beneficiarse de las herramientas de Identity Security que protegen continuamente sus identidades, activos, privilegios de acceso y actividades. SentinelOne se convirtió en el primer proveedor de XDR en incluir de forma nativa la seguridad de la identidad para los puntos finales, la infraestructura de identidad (Active Directory) y los entornos en la nube.

Al detectar los ataques a AD en toda la empresa, alejar a los atacantes de las joyas de la corona de AD, ocultar y denegar el acceso a los datos almacenados localmente y en la nube, y dificultar enormemente el movimiento lateral de los atacantes, la plataforma Singularity Identity de SentinelOne pone fin al uso indebido de credenciales mediante la defensa en tiempo real de la infraestructura de las organizaciones.

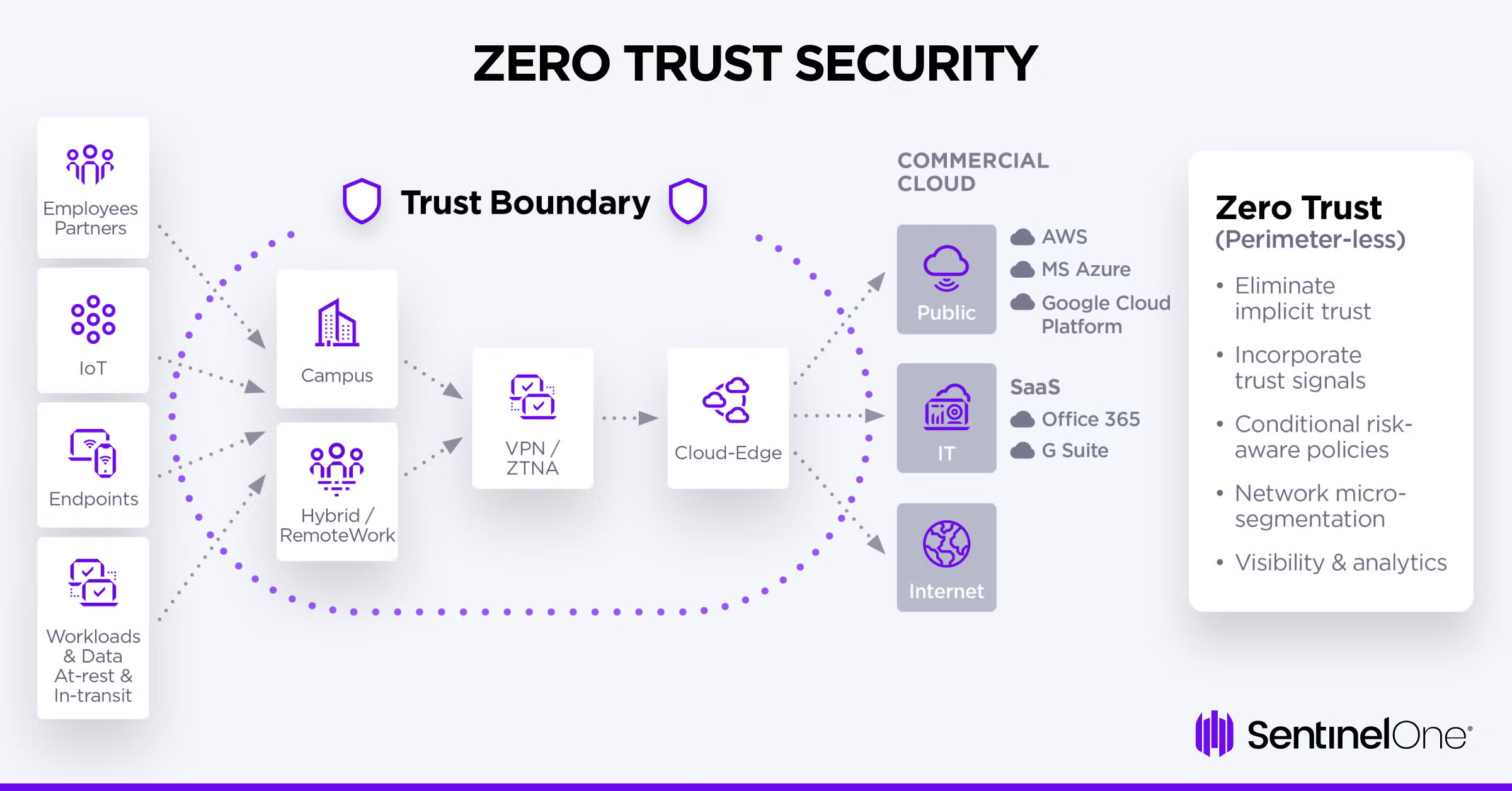

Incorpora la arquitectura Zero Trust

Zero Trust es un enfoque que da prioridad a la seguridad al asumir que nada es fiable hasta que se verifica. En otras palabras, el concepto de diseño Zero Trust elimina toda la "confianza" de la arquitectura de red de una organización al asumir que hay ciberdelincuentes dentro y fuera de una red. El mensaje principal detrás del diseño se puede resumir en la frase "nunca confíes, siempre verifica".

Zero Trust es un marco de ciberseguridad que tiene como objetivo reforzar la infraestructura de IAM y gestionar las aplicaciones, los datos, los dispositivos, el transporte/las sesiones y la confianza de los usuarios. El diseño centrado en la tecnología parte de la base de que no existe una ventaja de red habitual y fortalece los sistemas de gestión de identidades, especialmente los desplegados en entornos multinube.

Un sistema de seguridad de identidad estándar cuenta con una arquitectura de confianza cero (ZTA) para proteger su sistema de identidad en todos los puntos de vulnerabilidad posibles. Esto hace que proteger su red de los ciberdelincuentes de la forma más exhaustiva posible sea hoy en día vital.

La ZTA resuelve el problema de los puntos vulnerables mediante la implementar una autorización granular y segura cerca de los recursos, ya sean locales o basados en la nube, dependiendo de la política de acceso definida por la organización.

Evita las violaciones de datos

Las violaciones de datos son una preocupación importante para las organizaciones, ya que pueden provocar la pérdida de datos confidenciales.

Al descubrir elementos ocultos en toda la red que permiten el movimiento lateral, incluyendo superficies expuestas, activos de credenciales huérfanos y violaciones de políticas, las mejores plataformas de seguridad de identidad proporcionan a los equipos de seguridad y TI la información necesaria para cerrar de forma proactiva las vías de acceso a los activos críticos o añadir engaños para reforzar sus defensas.

El mejor software de seguridad de identidad proporciona credenciales falsas para atraer a los ciberdelincuentes y que estos se revelen, lo que proporciona una valiosa información sobre las amenazas.

Reduzca el riesgo de identidad en toda su organización

Detecte y responda a los ataques en tiempo real con soluciones integrales para Active Directory y Entra ID.

DemostraciónCaracterísticas de los mejores sistemas de seguridad de identidad

Los sistemas de seguridad de identidad más eficaces, como SentinelOne, cuentan con características específicas de ITDR que permiten a su AD resistir ataques directos.

Compatible con su ZTA

Los sistemas de seguridad de identidad sólidos suelen incluir una arquitectura de confianza cero que:

- Limita la confianza implícita en las aplicaciones y los recursos de datos con funciones de gestión de acceso controlado.

- Identifica las exposiciones de identidad en los puntos finales, Active Directory y el sistema en la nube para reducir el ataque general.

- Detecta ataques de identidad desde terminales o controladores de dominio.

- Alerta sobre violaciones de la confianza de identidad, limitando el acceso solo a aplicaciones confiables o validadas para formularios de datos específicos dentro del contexto del usuario.

Defiende la identidad en el controlador de dominio y los puntos finales

Un excelente sistema de seguridad de identidad debe:

- Proteger sus controladores de dominio de los atacantes en tiempo real.

- Ampliar el alcance de los dispositivos potencialmente comprometidos para abarcar el hardware gestionado y no gestionado que ejecuta cualquier sistema operativo, incluidos IoT y OT.

- Proteja sus controladores de dominio y evite que los atacantes eludan los puntos finales de su organización.

Consigue un valor rápido

Lo ideal es que la seguridad de la identidad:

- Es fácil de implementar y ofrece resultados con poca fricción.

- Ofrece escenarios de implementación flexibles para su participación en redes señuelo.

- Proporciona cobertura completa para la protección local de Active Directory y entornos multinube.

La plataforma Singularity™ Identity de SentinelOne pone fin al uso indebido de credenciales mediante:

- Detección y respuesta a amenazas de identidad: La suite de identidad ofrece prevención, detección y respuesta holísticas. Protege en tiempo real contra el robo de credenciales, la escalada de privilegios, el movimiento lateral, el ocultamiento de datos, la exposición de la identidad y mucho más, lo que respalda el acceso condicional y la ciberseguridad de confianza cero.

- Gestión de la superficie de ataque de identidad: Las herramientas de evaluación de identidad proporcionan visibilidad instantánea en Active Directory de configuraciones incorrectas, cambios sospechosos de contraseñas y cuentas, exposiciones de credenciales, accesos no autorizados y mucho más, lo que permite reducir la superficie de ataque centrada en la identidad.

- Engaño cibernético de identidad: El conjunto de engaños basados en la red y la nube atrae a los atacantes para que se revelen. Mediante el desvío del ataque con tácticas que incluyen migajas de pan y cuentas, archivos e IP falsas, las organizaciones ganan tiempo para detectar, analizar y detener a los atacantes y las amenazas internas sin afectar a los activos de la empresa.

Cómo mejorar la seguridad de la identidad dentro de su organización

Existen muchas formas eficaces de mejorar la seguridad de la identidad dentro de su organización. Algunas de ellas son:

Identificar y corregir las exposiciones de cuentas privilegiadas

Las organizaciones pueden evitar que los ciberdelincuentes accedan a la red identificando las exposiciones de cuentas privilegiadas, corrigiendo las configuraciones erróneas y eliminando las credenciales guardadas, los archivos compartidos y otras vulnerabilidades.

Evitar la recopilación de credenciales

Los atacantes se centran en las contraseñas reversibles de los scripts o los archivos de directivas de grupo almacenados en recursos compartidos de dominio como Sysvol o Netlogon. Las organizaciones pueden evitar la recopilación de credenciales implementando autenticación multifactorial.

Además, mediante el uso de una herramienta como ISPM, los defensores pueden encontrar estas contraseñas y corregir las exposiciones antes de que los atacantes puedan encontrarlas.

Utilice las herramientas de seguridad de identidad adecuadas

Las organizaciones deben utilizar herramientas de seguridad de identidad que protejan su entorno de los ataques de identidad, sean compatibles con arquitecturas zero trust y sean fáciles de implementar. Herramientas de seguridad de identidad como Ranger AD Assessors, Singularity Hologram, IDTR en combinación con XDR y otras herramientas de seguridad de identidad de SentinelOne pueden ayudar a las organizaciones a mejorar su seguridad de identidad y reducir el riesgo de ataques de identidad.

Seguridad de identidad con SentinelOne

El Informe sobre el coste de las violaciones de datos en 2021 (un estudio internacional realizado por IBM Security en colaboración con el Ponemon Institute) reveló que el coste medio de las violaciones de datos aumentó de 3,86 millones de dólares en 2020 a 4,24 millones de dólares en 2021. Además, el Identity Theft Research Center (ITRC) registró un aumento del 68 % en las filtraciones de datos en EE. UU. el año pasado.

Dada la tendencia de los atacantes a hacer un uso indebido de las credenciales, aprovechar Active Directory (AD) y atacar identidades a través de los derechos de acceso a la nube, es fundamental detectar la actividad basada en la identidad con soluciones modernas de ID-ASM e ITDR.

SentinelOne aprovecha su amplia experiencia en la detección de escaladas de privilegios y movimientos laterales para ofrecer la mejor solución en los ámbitos de la detección y respuesta a amenazas de identidad y la gestión de la superficie de ataque de identidad. La empresa ha consolidado su posición de liderazgo gracias a su amplia cartera de soluciones ITDR e ID-ASM, que incluye:

- Ranger® AD para la evaluación continua de las exposiciones y actividades de Active Directory que podrían indicar un ataque. Escanea Active Directory, la base de datos de todos los usuarios de la empresa, destaca las brechas de seguridad y sugiere cómo remediarlas.

- Singularity® Identity para la detección de actividades no autorizadas y ataques a Active Directory, la protección contra el robo y el uso indebido de credenciales, la prevención de la explotación de Active Directory, la visibilidad de las rutas de ataque, la reducción de la superficie de ataque y la detección de movimientos laterales.

Singularity™ Identity

Detect and respond to attacks in real-time with holistic solutions for Active Directory and Entra ID.

Get a DemoConclusión

La seguridad de la identidad es una parte importante de su estrategia y protección de seguridad en la nube. Proteger a sus usuarios es vital para el éxito continuo de su organización. Una solución sólida de seguridad de la identidad como SentinelOne puede ayudar a crear una arquitectura de seguridad de red de confianza cero. También evita los ataques de escalada de privilegios, las apropiaciones repentinas de cuentas y las sorpresas inesperadas. Si no sabe por dónde empezar, comience con la auditoría de cuentas en la nube, localice las cuentas inactivas y en desuso, elimínelas y empiece por ahí.

"Preguntas frecuentes sobre seguridad de la identidad

La seguridad de la identidad es la práctica de proteger las identidades digitales contra el acceso no autorizado y el uso indebido. Es como tener un portero en la puerta digital de su organización, que se asegura de que todas las personas y dispositivos que intentan acceder a sus sistemas sean quienes dicen ser. Puede considerarlo como la gestión de todas las claves digitales de su empresa, desde las credenciales de inicio de sesión de los empleados hasta las cuentas de los equipos que ejecutan sus aplicaciones.

Si no protege estas identidades adecuadamente, los atacantes utilizarán las credenciales robadas para entrar directamente por la puerta principal.

La seguridad de la identidad es fundamental porque el 75 % de las brechas de seguridad en la nube provienen de problemas de identidad: ahora los atacantes inician sesión en lugar de entrar por la fuerza. Ya no se puede confiar en la antigua seguridad perimetral, ya que los empleados acceden a los sistemas desde cualquier lugar y con diferentes dispositivos. Si no se dispone de controles de identidad adecuados, una contraseña comprometida puede dar a los atacantes acceso a toda la red.

Los costes financieros también son enormes: las violaciones de datos suponen una media de 4,88 millones de dólares, y muchas de ellas comienzan con el robo de credenciales. Las organizaciones necesitan seguridad de identidad para prevenir estos ataques y mantener la confianza de los clientes.

La seguridad de la identidad funciona verificando quién es una persona, decidiendo a qué puede acceder y supervisando sus actividades. Se comienza con una autenticación sólida, como la verificación multifactorial, y luego se aplican permisos basados en roles para que las personas solo tengan acceso a lo que necesitan para su trabajo. El sistema vigila continuamente cualquier comportamiento inusual, como alguien que inicia sesión desde una nueva ubicación o accede a archivos a los que normalmente no tiene acceso.

Si se implementa correctamente, la seguridad de la identidad crea múltiples puntos de control en toda la red, lo que dificulta mucho más a los atacantes moverse por ella, incluso si consiguen el acceso inicial.

Puede mejorar la seguridad de la identidad implementando la autenticación multifactorial siempre que sea posible, lo que bloquea el 99,9 % de los ataques automatizados. Asegúrese de realizar revisiones periódicas del acceso para eliminar permisos innecesarios y desactivar cuentas inactivas. Si tiene empleados, fórmelos para que reconozcan los correos electrónicos de phishing y los intentos de ingeniería social.

Configure una supervisión continua para detectar intentos de inicio de sesión sospechosos o patrones de acceso inusuales. También debe utilizar soluciones de inicio de sesión único y aplicar políticas de contraseñas seguras en todos los sistemas. Las auditorías de seguridad periódicas ayudan a identificar las brechas antes que los atacantes.

Entre las amenazas comunes para la seguridad de la identidad se encuentra el relleno de credenciales, en el que los atacantes utilizan listas de contraseñas robadas en múltiples sitios. Los ataques de phishing engañan a los usuarios para que revelen su información de inicio de sesión a través de correos electrónicos o sitios web falsos. También se producen ataques de pulverización de contraseñas, en los que se prueban contraseñas comunes en muchas cuentas, y secuestros de sesión, en los que los atacantes roban tokens de inicio de sesión.

La ingeniería social manipula a las personas para que revelen información confidencial o eludan los controles de seguridad. Los ataques de tipo "man-in-the-middle" interceptan las comunicaciones para robar credenciales, y los ataques de fuerza bruta intentan adivinar las contraseñas mediante herramientas automatizadas.

La seguridad de la identidad previene las violaciones al dificultar mucho más que los atacantes obtengan y mantengan el acceso a sus sistemas. Cuando se cuenta con una autenticación sólida, incluso las contraseñas robadas no funcionarán sin el segundo factor. La supervisión continua detecta las actividades sospechosas de forma temprana, antes de que los atacantes puedan causar daños graves.

Si implementa controles de acceso adecuados, los atacantes no podrán moverse lateralmente por su red, incluso si comprometen una cuenta. La seguridad de la identidad también ayuda con las amenazas internas, ya que limita el acceso de cada persona y realiza un seguimiento de sus actividades. Obtendrá una mayor visibilidad sobre quién accede a qué, cuándo y desde dónde.

Las prácticas recomendadas clave para la seguridad de la identidad incluyen la implementación de la autenticación multifactor resistente al phishing y la aplicación del acceso con privilegios mínimos. Debe mantener registros de identidad precisos y automatizar los procesos de aprovisionamiento y desaprovisionamiento de usuarios. Las revisiones periódicas del acceso ayudan a garantizar que las personas solo tengan los permisos que realmente necesitan.

Si desea una seguridad sólida, implemente la supervisión continua y el análisis del comportamiento para detectar anomalías. Utilice el inicio de sesión único para centralizar la autenticación y facilitar su gestión. Forme a sus empleados en materia de concienciación sobre seguridad y establezca políticas claras de gobernanza de la identidad. Las auditorías de seguridad y las comprobaciones de cumplimiento periódicas garantizan que todo funcione según lo previsto.