Piense en los identificadores de seguridad como pases especiales con códigos únicos creados para controlar y rastrear quién tiene acceso a qué. Ahora, imagine que su empresa utiliza estos pases especiales en todos los puntos de entrada principales.

Así es como suele funcionar: Los pases de visitante restringirán el acceso de los invitados a las zonas generales, los pases de empleado permitirán al personal acceder a las zonas de trabajo relacionadas con sus funciones y los pases de administrador permitirán a los ejecutivos de alto nivel u otro personal superior acceder a zonas de alto riesgo más restringidas. Así es exactamente como funcionan los SID en sus sistemas informáticos, protegiendo los sistemas críticos, los secretos comerciales y los datos confidenciales del acceso no autorizado.

Dicho esto, analicemos el concepto de identificadores de seguridad (SID), explorando qué son, por qué son importantes, cómo funcionan y algunas prácticas recomendadas para resolver problemas comunes relacionados con los SID.

¿Qué es un identificador de seguridad (SID)?

¿Qué es un identificador de seguridad (SID)?

Un identificador de seguridad (SID) es un valor único e inmutable que se utiliza en entornos Windows, como servidores Windows, sistemas operativos y Active Directory para identificar entidades de seguridad, controlar el acceso y resolver incidentes de seguridad.

Los SID proporcionan a las entidades de seguridad, como cuentas de ordenador, usuarios, procesos y grupos de seguridad, identificadores únicos que las distinguen de todas las demás, lo que facilita la gestión del acceso. Por lo general, se trata de una cadena larga, por ejemplo, S-1-5-21-3632462615-3141105534-30830830-1115, los SID nunca se reutilizan y permanecen iguales independientemente de si cambia la identidad del usuario.

Esto es lo que significa la larga cadena de caracteres de los SID.

| Componente | Significado |

|---|---|

| s | Muestra que la cadena es un SID |

| 1 | Indica la versión de la estructura del SID, conocida como nivel de revisión del SID |

| 5 | Especifica la autoridad que emitió el SID, conocida como autoridad de identificación. Los valores de la autoridad de identificación del SID van del 0 al 5. En este caso, el 5 hace referencia a la autoridad NT. |

| 21 | Este valor refleja el valor de la subautoridad, que indica el tamaño del dominio. En este caso, el SID tiene tres subautoridades. |

| 3632462615-3141105534-30830830 | Identifica el dominio o el equipo local desde el que se origina el SID. En combinación con el valor de la subautoridad, garantiza que si John Reed tiene acceso a dos dominios, tendrá diferentes SID para cada uno, y uno no será un identificador de seguridad válido para el otro. |

| 1115 | Denominado identificador relativo (RID), señala al sujeto de seguridad, lo que garantiza que, si hay dos John Reed dentro de la misma organización, ninguno de los dos pueda acceder a los recursos confidenciales destinados al otro. |

¿Cuál es la finalidad de los identificadores de seguridad en la ciberseguridad?

La finalidad principal de los SID en la ciberseguridad es proporcionar una base adecuada para la gestión de identidades y accesos en entornos Windows. Los SID desempeñan las siguientes funciones fundamentales.

- Identificación de objetos: Los SID asocian entidades de seguridad con identificadores específicos para facilitar la identificación de las entidades y la auditoría de sus actividades en torno a archivos confidenciales.

- Control de acceso: Windows compara los SID con las listas de control de acceso (ACL) para determinar los niveles de permiso asociados a entidades de seguridad específicas. Esto garantiza que a los usuarios se les concedan ni más ni menos permisos (lectura, escritura, eliminación, etc.) que los especificados en las listas de control de acceso.

- Supervisión y auditoría: Los SID se utilizan en los registros de Windows para realizar un seguimiento de los eventos de acceso, como los intentos de inicio de sesión y los cambios en los archivos. Esto permite a los equipos de seguridad controlar la actividad de los usuarios, aislar las cuentas comprometidas y resolver incidentes de seguridad como intentos de inicio de sesión fallidos, eliminación no autorizada de archivos, etc.

- Seguridad: Dado que se generan mediante complejos mecanismos de hash y se incorporan en los tokens de acceso, los SID, a diferencia de los pares de nombre de usuario/contraseña, son difíciles de robar, descifrar o duplicar, lo que limita el riesgo de violaciones. Los SID también ofrecen funciones de acceso entre dominios que permiten controles de acceso coherentes en varios dominios de las redes empresariales.

¿Dónde se utilizan los identificadores de seguridad?

Windows utiliza los SID para gestionar el acceso a los archivos, los permisos de grupo y las funciones a nivel del sistema en los siguientes elementos:

- Descriptores de seguridad: para designar la propiedad de un objeto, por ejemplo, el principal al que pertenece un archivo.

- Entradas de control de acceso: para indicar los fideicomisarios a los que se les permite o no el acceso, y los eventos de acceso que se auditan.

- Tokens de acceso: para proporcionar pruebas de quién es el usuario, el grupo al que pertenece y el tipo de permisos que tiene.

Búsqueda de identificadores de seguridad: cómo encontrar un número de identificador de seguridad

Ahora que entendemos qué son los identificadores de seguridad y cuál es su finalidad, veamos cómo recuperar el SID de un usuario:

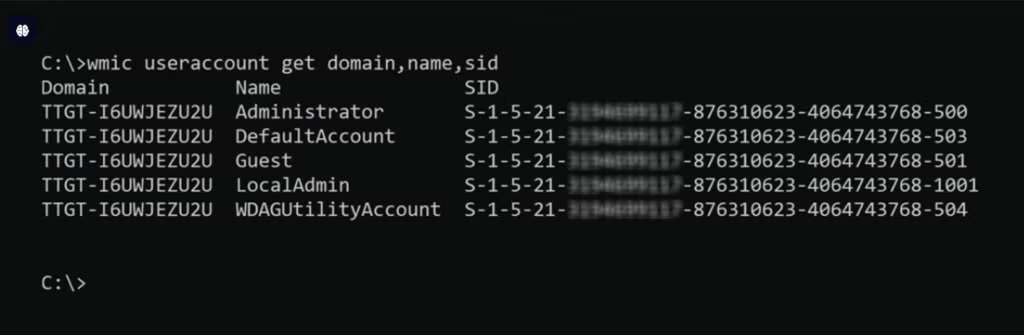

Vaya al Editor del Registro de Windows y abra el Comando de Instrumental de Administración de Windows (WMIC). Se trata de una CLI para realizar tareas de administración. Una vez abierto, ejecute el comando:

Identificadores de seguridad frente a nombres de usuario

Identificadores de seguridad frente a nombres de usuario

Los identificadores de seguridad son cadenas de caracteres legibles por máquina que controlan el acceso de los usuarios, mientras que los nombres de usuario son combinaciones de caracteres legibles por humanos que identifican a los usuarios. La tabla siguiente destaca las principales diferencias.

| SID | Nombres de usuario |

|---|---|

| Únicos e indudables, ofrecen una capa de seguridad adicional | A menudo se duplican en distintos entornos, por lo que los pares de nombre de usuario y contraseña robados son vectores de ataque importantes en los ataques de fuerza bruta y otros ataques relacionados |

| Inmutable: el SID de un usuario dentro de un dominio nunca cambia, excepto cuando se elimina su cuenta | En gran medida modificable |

| Los SID se generan mediante hash, lo que los hace más difíciles de manipular. | Los nombres de usuario se generan utilizando texto sin formato y son más fáciles de manipular. |

Aunque los identificadores de seguridad y los nombres de usuario son dos conceptos diferentes, funcionan en armonía para proteger las identidades y los recursos de red en entornos Windows.

Tipos de identificadores de seguridad

Windows ofrece una amplia gama de SID, cada uno con una finalidad diferente.

A continuación se detallan algunos de los tipos clave de identificadores de seguridad:

- SID conocidos: Por lo general, se trata de identificadores constantes que identifican a usuarios y grupos genéricos. Windows ha predefinido estos SID con significados específicos. Por ejemplo, el SID para

Todos – S-1-1-0incluye a todos los usuarios, mientras queAdministradores locales – S-1-5-32-544representa al grupo de administradores locales . - SID de identificador único global (GUID): Los GUID son identificadores de objetos de Active Directory. Se asignan a nuevos objetos junto con los SID conocidos cuando se crean nuevos dominios o cuentas.

- SID de identificador relativo (RID): Los RID son cadenas de caracteres únicas que se encuentran al final de los SID. Identifican entidades específicas dentro de un dominio o grupo.

- SID específicos de dominio: Estos SID representan un dominio de Windows o Active Directory y las entidades dentro del dominio. Estos SID incluyen un SID de dominio, seguido de un RID único para cada objeto del dominio.

- SID del Administrador de cuentas de seguridad (SAM): En Windows, las bases de datos SAM almacenan las credenciales de usuario y de cuenta que controlan el acceso a los activos confidenciales. Los SID SAM son los valores que identifican a los principales dentro de la base de datos SAM o con acceso a ella.

- SID de cuentas virtuales: Son SID que verifican y aplican los niveles de permiso concedidos a aplicaciones, servicios y procesos.

¿Cómo funcionan los identificadores de seguridad?

Considere los SID como la base sobre la que se construye su fortaleza IAM en Windows. Así es como funcionan los SID.

- Asignación de SID: Cuando se crea una cuenta en Windows, se genera, asigna y almacena instantáneamente un SID asociado en una base de datos de seguridad.

- Correlación entre SID y ACL: Una vez generados los SID, se vinculan a los permisos y privilegios descritos en las listas de control de acceso.

- Autenticación de usuarios: Cada vez que un sujeto de seguridad inicia sesión, Windows comprueba primero que los datos de inicio de sesión sean válidos. Si lo son, recupera su SID de la base de datos y lo coloca en un token.

- Control de acceso basado en SID: Windows compara el SID con la configuración de seguridad, también incluida en el token de acceso, para determinar a qué archivos y recursos puede acceder el principal.

Configuración de un identificador de seguridad (SID)

Los SID suelen estar activados de forma predeterminada en los sistemas Windows una vez creadas las entidades. Sin embargo, algunos servicios —por ejemplolos controladores del núcleo y el Service Health de System Center Operations Manager (SCOM), que supervisa el servidor SQL, no incluyen automáticamente los SID de servicio.

Para configurar los SID en dichos servicios, configure el servicio para que pueda utilizar un SID de servicio. A continuación, cree el proceso de inicio de sesión que activará la autenticación del SID. Por ejemplo, para configurar el SID para SCOM HealthService:

- Utilice SC.exe, una CLI del SDK de Windows, para crear el SID.

- Consulte la configuración de seguridad y los permisos a nivel de la base de datos SQL para verificar que se ha creado el SID de SCOM HealthService.

- Cree un inicio de sesión de Windows en SQL Server mediante una consulta o SQL Server Management Studio (SSMS).

- Asigne roles y permisos al SID del mismo modo que lo haría con entidades con SID predeterminados.

¿Problemas comunes con los identificadores de seguridad y cómo solucionarlos?

Como todos los mecanismos diseñados para mejorar la seguridad, los SID tienen sus problemas y riesgos. A continuación se ofrece una breve descripción general de los principales problemas relacionados con los SID y cómo solucionarlos.

1. Exposición a la inyección del historial de SID

La exposición a la inyección del historial de SID es una vulnerabilidad que permite a los piratas informáticos explotar el historial de SID inyectando valores de SID que permiten la escalada de privilegios o el acceso remoto a recursos confidenciales.

Para evitar la exposición a la inyección del historial SID, elimine las cuentas huérfanas y utilice herramientas de detección y respuesta de identidades. Estas herramientas pueden ayudar a gestionar los principales de seguridad y detectar amenazas de identidad en tiempo real. También puede utilizar herramientas SIEM para registrar y auditar los patrones de acceso y las actividades relacionadas con los SID.

2. SID duplicados

Los SID se duplican cuando dos controladores de dominio responsables de emitir SID únicos obtienen los mismos grupos de ID relativos. Esto permite que entidades no deseadas accedan a permisos destinados a sus homólogos en el dominio duplicado, lo que supone graves riesgos de amenazas internas y movimientos laterales.

Puede solucionar esto utilizando Ntdsutil para encontrar y reconfigurar los SID duplicados. También puede realizar un seguimiento de los controladores de dominio para asegurarse de que el mismo grupo de RID nunca se asigne dos veces.

3. SID huérfanos

Al igual que las cuentas huérfanas suelen permanecer cuando los usuarios abandonan las empresas o cambian de puesto de trabajo, los SID huérfanos permanecen en las ACL cuando se eliminan o se trasladan a un dominio diferente los entes de seguridad. Si no se detectan durante mucho tiempo, los SID huérfanos pueden utilizarse para llevar a cabo amenazas persistentes avanzadas (APT).

Ejecute regularmente scripts de PowerShell para identificar los SID huérfanos y eliminar todos los permisos asociados.

4. SID sin resolver

Los SID sin resolver son SID que no coinciden con los nombres descriptivos del sistema. Esto puede no ser un problema si se trata de un DID de capacidad, ya que no se resuelven como otros SID. Pero si el SID sin resolver no lo es, entonces puede ser un SID duplicado, un SID con una cuenta eliminada o un SID con una relación de confianza rota.

Para encontrar y solucionar la causa raíz, habilite el registro de depuración o utilice Ntdsutil para corregir los SID duplicados.

Prácticas recomendadas para la administración de identificadores de seguridad

Una administración adecuada de los SID es fundamental para proteger sus redes Windows. A continuación se ofrecen algunos consejos para la gestión de SID.

- Siempre que sea posible, elija los SID generados por el sistema en lugar de los manuales. Los SID manuales son propensos a errores humanos.

- Aplique el principio del privilegio mínimo (POLP) concediendo a los usuarios los permisos mínimos necesarios para realizar sus tareas de forma eficaz.

- Permita o deniegue el acceso basado en roles a grupos, no a usuarios individuales. Esto limita los riesgos de los SID huérfanos, que traen consigo permisos de roles anteriores cuando los usuarios cambian de trabajo o de puesto.

- Busque y elimine regularmente los SID huérfanos y actualice los permisos asociados a ellos para eliminar los permisos excesivos u obsoletos y minimizar la proliferación de accesos.

- Trate los SID como secretos. No los comparta ni los almacene en lugares inseguros; siempre hay un atacante al acecho de su próxima víctima.

- Utilice herramientas SIEM para registrar las actividades de los usuarios, los patrones de acceso y los cambios de SID. Esto proporcionará datos de supervisión para detectar incidentes sospechosos relacionados con los SID antes de que se produzcan infracciones.

- Haga copias de seguridad de las ACL, los SID y los permisos asociados para permitir una recuperación sin problemas cuando se produzcan incidentes de seguridad o desastres.

- Actualice los sistemas y el software con regularidad; no querrá que los piratas informáticos aprovechen las vulnerabilidades de sus sistemas para manipular los SID y acceder a activos confidenciales.

Cómo gestionar los identificadores de seguridad en entornos Windows

Para gestionar eficazmente los SID en Windows, debe:

- Automatizar las tareas de gestión de SID, como realizar copias de seguridad de los SID y las ACL, buscar SID duplicados y eliminar los SID huérfanos.

- Definir correctamente las ACL, incluidos los permisos y los SID asociados, teniendo en cuenta conceptos básicos de control de acceso como POOP, RBAC y el acceso justo a tiempo (JIT).

- Utilice soluciones centralizadas de gestión de identidades y accesos (IAM), plataformas de supervisión y programas preconfigurados cuando sea necesario. Las herramientas IAM agilizan la gobernanza de identidades, evitando permisos excesivos y otros riesgos relacionados con las identidades. Las plataformas de supervisión le ayudan a detectar amenazas de identidad antes de que los atacantes puedan penetrar en sus sistemas. Los programas integrados como PowerShell son útiles para resolver SID, cambiar configuraciones de SID y eliminar SID huérfanos.

- Evite el acceso no autorizado a SID y configuraciones de acceso.

Ciberseguridad basada en IA

Mejore su postura de seguridad con detección en tiempo real, respuesta a velocidad de máquina y visibilidad total de todo su entorno digital.

DemostraciónConclusión

Los identificadores de seguridad (SID) son fundamentales para gestionar el acceso seguro a archivos, carpetas y activos confidenciales en entornos Windows. Los SID identifican de forma única a las entidades y sus permisos, lo que garantiza que los usuarios que han iniciado sesión solo puedan acceder a los recursos especificados en las listas de control de acceso (ACL).

Además de impedir el acceso no autorizado, permiten a los administradores de dominio realizar un seguimiento de las entidades que interactúan con activos críticos y evitar infracciones.

Sin embargo, los SID solo son eficaces cuando se abordan los riesgos asociados, se implementan las prácticas recomendadas para los SID y se aplica una gestión y supervisión adecuadas de los mismos.

"FAQs

Un SID es una cadena de caracteres alfanuméricos única que sirve para identificar a los administradores en entornos Windows.

Para convertir nombres de usuario en valores SID correspondientes, utilice la Autoridad de seguridad local (LSA) de Windows.

Para buscar un SID, ejecute el siguiente comando en el símbolo del sistema de Windows:

wmic useraccount get domain,name,sid

Windows utiliza los SID como una forma eficaz de distinguir los principales de seguridad. Por ejemplo, en un escenario en el que dos personas de una organización tienen el mismo nombre, por ejemplo, Rob Smith, el SID se convierte en un elemento fundamental para diferenciar los permisos de Rob Smith 1 de los de Rob Smith 2. Windows también utiliza los SID para facilitar el control de acceso y la resolución de incidentes.

Algunos ejemplos comunes de SID son los SID de Word (S-1-1-0), los SID nulos (S-1-0-0) y los SID de cuentas locales (S-1-5-113).

Los SID suelen tener la forma de una larga cadena de números precedida por la letra S. Por ejemplo: S-1-5-21-3632462615-3141105534-30830830-1115.

Por lo general, no es necesario cambiar manualmente los SID, ya que se generan automáticamente. Sin embargo, si es necesario, puede hacerlo:

- Eliminar la cuenta y volver a añadirla al dominio, lo que generará un nuevo SID automáticamente.

- Utilizar Sysprep en el símbolo del sistema de Windows. Sin embargo, esto requerirá tener privilegios de administrador, y un uso excesivamente frecuente puede bloquear la cuenta.