Angesichts der ständig zunehmenden, immer raffinierteren und zahlreicheren Bedrohungen müssen herkömmliche Sicherheitskontrollen oft robuster sein, um die Lücken bei der Erkennung und Reaktion zu schließen. Hier kommt Extended Detection and Response (XDR) ins Spiel, ein leistungsstarker, einheitlicher Sicherheitsansatz, der Ihnen hilft, die Sichtbarkeit von Bedrohungen zu verbessern und gleichzeitig Ihre Abwehrmechanismen zu optimieren.

Aber was ist XDR eigentlich genau und reicht es aus, um Ihr Unternehmen und seine verschiedenen digitalen Ressourcen zu schützen? In diesem Beitrag wird das Konzept der XDR-Architektur erläutert und es werden weitere umsetzbare Erkenntnisse vorgestellt, mit denen Sie es in Ihrer Umgebung implementieren können, um Ihre Sicherheitslage wirklich zu verbessern.

Und reicht es aus, einfach nur Ihre Sicherheitslage zu verbessern? Lassen Sie uns das im Folgenden diskutieren.

Was ist XDR?

Was ist XDR?

XDR ist eine Cybersicherheitslösung, die entwickelt wurde, um den heutigen Bedrohungen zu begegnen, indem sie mehrere Ebenen der Erkennung und Reaktion unter einem Dach vereint und deren Fähigkeiten erweitert. Denken Sie an eine alte mittelalterliche Burg. Früher reichte es vielleicht aus, die Burg mit soliden Mauern und einem Wachturm zu verteidigen. Aber mit der Weiterentwicklung der Bedrohungen entwickelten sich auch die Angreifer weiter, die mitten in der Nacht Tunnel graben oder Mauern erklimmen konnten. Um ihre Sicherheit zu gewährleisten, mussten die Verteidiger der Burg Veränderungen vornehmen, indem sie die Tore und den Himmel, den Untergrund und alle anderen Bereiche, in denen Risiken auftreten konnten, überwachten.

Herkömmliche Sicherheitswerkzeuge wie Firewalls oder Antiviren-Apps konzentrieren sich nur auf einen bestimmten Bedrohungsvektor, ähnlich wie ein Ritter, der das Burgtor bewacht. Da sie sich nur auf diesen einen Vektor konzentrieren, übersehen sie subtilere Angriffe. XDR ist wie ein modernes Burgverteidigungssystem: Alle Wachtürme sind miteinander verbunden und überwachen Tore, Mauern, Tunnel und Boten, damit keine Bedrohung übersehen wird.

XDR integriert Daten aus vielen Quellen – Endpunkte, Server, Cloud-Dienste und Netzwerke – zu einer ganzheitlichen Sicht auf Angriffe. Es handelt sich nicht um ein Erkennungswerkzeug, sondern um ein Instrument, mit dem Ihr Unternehmen auf alle diese Bedrohungen schnell und effizient reagieren kann, indem es die Reaktionen entsprechend der Gefahr automatisiert und priorisiert. XDR ist wie eine wachsame Festung mit Augen überall. Es überblickt das gesamte Schlachtfeld und ist bereit, von allen Seiten zu verteidigen.

Core Components of XDR Architecture

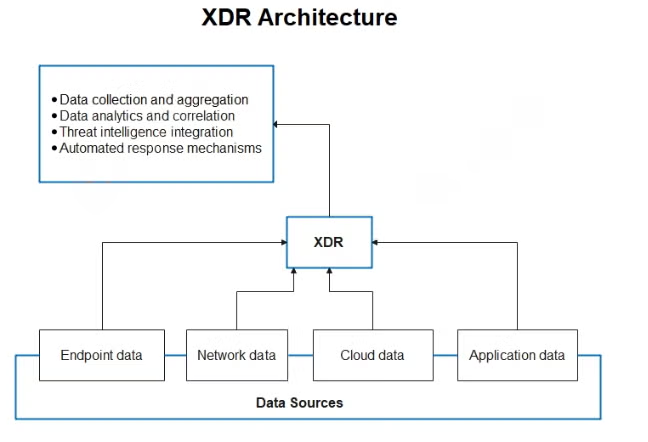

Eine XDR-Architektur

Wie oben dargestellt, kombiniert eine XDR-Architektur verschiedene Elemente der Cybersicherheit, um einen Gesamtüberblick über die Erkennung, Analyse und Reaktion auf Bedrohungen zu bieten. Ihre Kernelemente bieten eine integrierte Plattform für die nahtlose Erkennung, Analyse und Reaktion in mehreren Bereichen.

Nachfolgend finden Sie eine Aufschlüsselung der Kernkomponenten.

1. Datenerfassung und -aggregation

Dies bildet die Grundlage von XDR, wo Rohdaten aus verschiedenen Quellen erfasst werden. Es integriert Telemetriedaten aus mehreren Umgebungen, um vollständige Transparenz zu gewährleisten. Zu den primären Datenquellen gehören:

Endpunktdaten: Sammeln Sie Protokolle oder Verhaltensdaten, die von Ihren Endpunkten generiert werden, unabhängig davon, ob es sich um Server, Laptops, mobile Geräte oder IoT-Geräte handelt. Dies hilft Ihnen, Anomalien wie Malware in Ihren Systemen oder ungewöhnliches Verhalten zu erkennen.

Netzwerkdaten: Um netzwerkbasierte Bedrohungen zu erkennen, sammeln Sie Informationen über Ihren Netzwerkverkehr, einschließlich Paketflüssen, Netzwerkanomalien, Firewall-Protokollen und Verbindungshistorie.

Cloud-Daten erfassen Aktivitäten innerhalb Ihrer Cloud-Umgebungen, egal ob IaaS, PaaS oder SaaS. Sie analysieren Zugriffsmuster, Anwendungsnutzung und API-Aktivitäten innerhalb der Cloud, wodurch Fehlkonfigurationen oder Sicherheitsverletzungen erkannt werden können.

Anwendungsdaten: Dazu gehören Daten auf Anwendungsebene, wie Protokolle aus Ihren Anwendungen, Datenbanken und Webdiensten. Diese Informationen sind sehr nützlich, um Angriffe wie SQL-Injection, XSS oder illegalen Zugriff auf die Anwendung zu identifizieren.

2. Datenanalyse und Korrelation

Die XDR-Architektur umfasst die Erfassung umfangreicher Sicherheitsdaten aus verschiedenen Quellen. Fortschrittliche Analyse- und Machine-Learning-Algorithmen korrelieren Ereignisse aus Ihren Systemen, um Muster zu identifizieren, die tatsächlich auf eine Cyber-Bedrohung hindeuten.

3. Integration von Bedrohungsinformationen

XDR-Systeme integrieren Feeds von Threat-Intelligence-Plattformen ein, die Echtzeitinformationen über neue Bedrohungen, Schwachstellen und Angriffstaktiken liefern. Durch solche Informationen wird der Erkennungsmechanismus in XDR verbessert, und Ihre Sicherheitsteams werden sogar im Voraus über Risiken informiert.

Durch diese Art der Integration bleibt Ihr Unternehmen über weltweite Bedrohungstrends auf dem Laufenden. Das bedeutet auch, dass Ihr Unternehmen sich jederzeit gegen bekannte Angriffe und gerade entdeckte Exploits verteidigen kann.

4. Automatisierter Reaktionsmechanismus

XDR-Systeme verfügen über automatisierte Reaktionsmechanismen, die die Reaktion auf Vorfälle effizienter machen. Sobald die Bedrohung erkannt und bestätigt wurde, kann die Plattform vordefinierte Maßnahmen ergreifen, z. B. betroffene Geräte isolieren, bösartige IPs blockieren oder Systemscans initiieren.

Durch die Automatisierung bleibt die Verteilung der Angriffe lokal begrenzt, die Reaktionszeit wird verkürzt und die Geschwindigkeit, mit der Schäden entstehen, wird verringert. Außerdem wird eine Überlastung der Sicherheitsteams verhindert, sodass diese sich mehr auf komplexe oder strategische Fragen konzentrieren können.

Wichtige Funktionen von XDR

Wie Sie bereits wissen, verbessert XDR die Sicherheit in Ihrem gesamten Unternehmen, indem es verschiedene Sicherheitstools und -systeme in einer einheitlichen Lösung integriert. Im Folgenden sind die wichtigsten Funktionen von XDR aufgeführt.

1. Einheitliche Sichtbarkeit

1. Einheitliche Sichtbarkeit

XDR integriert und konsolidiert Daten aus mehreren Sicherheitsebenen in einer einzigen Plattform. Diese einheitliche Ansicht hilft Ihren Sicherheitsteams, ein ganzheitliches Verständnis Ihrer Sicherheitslage zu gewinnen und Bedrohungen in verschiedenen Umgebungen zu erkennen.

Es reduziert Datensilos und ermöglicht eine nahtlose Korrelation zwischen Ihren Sicherheitstools, wodurch Sie einen besseren Überblick über die Situation erhalten.

2. Erweiterte Bedrohungserkennung

XDR nutzt ausgefeilte Analysen, KI und Algorithmen für maschinelles Lernen, um erweiterte Bedrohungen zu identifizieren, die herkömmliche Sicherheitstools möglicherweise übersehen. Durch die Analyse Ihrer Daten aus mehreren Quellen und die Anwendung von Verhaltensanalysen kann XDR Anomalien erkennen, Zero-Day-Angriffe und deckt versteckte Bedrohungen wie dateilose Malware oder Insider-Bedrohungen.

3. Automatisierte Reaktion auf Bedrohungen

XDR automatisiert den Prozess der Reaktion auf Bedrohungen durch vordefinierte Playbooks und Workflows. Wenn eine Bedrohung erkannt wird, kann es Maßnahmen wie die Quarantäne betroffener Systeme, die Blockierung bösartigen Datenverkehrs und die Wiederherstellung kompromittierter Ressourcen ohne Ihr manuelles Eingreifen einleiten.

Eine solche Automatisierung trägt dazu bei, die Reaktionszeiten zu verkürzen, das Risiko menschlicher Fehler zu minimieren und Ihren Teams zu ermöglichen, sich auf strategischere Aufgaben zu konzentrieren.

4. Vereinfachte Sicherheitsabläufe

Durch die Konsolidierung von Warnmeldungen, Analysen und Reaktionsmechanismen in einer einheitlichen Plattform vereinfacht XDR die Sicherheitsabläufe und reduziert die Warnmüdigkeit. Die Plattform priorisiert Warnmeldungen anhand ihrer Schwere und ihres Kontexts, sodass sich Ihre Sicherheitsteams auf die kritischsten Vorfälle konzentrieren können.

Führend bei der Endpunktsicherheit

Erfahren Sie, warum SentinelOne vier Jahre in Folge im Gartner® Magic Quadrant™ für Endpoint Protection-Plattformen als Leader ausgezeichnet wurde.

Bericht lesen

XDR im Vergleich zu anderen Sicherheitsframeworks

Wie bereits erwähnt, bietet XDR einen integrierten Ansatz, bei dem Daten aus mehreren Quellen für eine ganzheitliche Erkennung und automatisierte Reaktion miteinander verknüpft werden. Zum Beispiel SIEM (Security Information and Event Management) auf die Aggregation und Analyse von Protokollen, verfügt jedoch häufig nicht über automatisierte Reaktionsmöglichkeiten. EDR (Endpoint Detection and Response) konzentriert sich hingegen auf die endpunktspezifische Erkennung, während NDR (Network Detection and Response) für die Analyse des Netzwerkverkehrs zuständig ist.

In der folgenden Tabelle vergleichen wir XDR mit den Sicherheitsframeworks SIEM, EDR und NDR.

XDR vs. SIEM

| XDR | SIEM |

|---|---|

| Umfasst automatisierte Reaktionsmaßnahmen wie Quarantäne, Behebung oder Durchsetzung von Richtlinien | Erfordert in der Regel umfangreiche manuelle Untersuchungen und Korrelationen durch Sicherheitsanalysten |

| Proaktive Bedrohungssuche mit automatisierten Reaktionen auf Vorfälle | Langsame Reaktionszeit, da der Schwerpunkt eher auf der Datenerfassung und -analyse als auf automatisierten Reaktionen liegt |

XDR vs. EDR

| XDR | EDR |

|---|---|

| Aggregiert Daten aus verschiedenen Ebenen, um eine umfassende Erkennung und Reaktion auf Bedrohungen zu ermöglichen | Erkennt und reagiert auf endpunktspezifische Bedrohungen wie Malware oder Ransomware |

| Bietet verbesserte Transparenz und Kontext durch die Korrelation von Daten aus mehreren Umgebungen | Analysiert in erster Linie Endpunktaktivitäten wie Prozessausführung, Dateiänderungen und Netzwerkverbindungen |

XDR vs. NDR

| XDR | NDR |

|---|---|

| Bietet einen breiteren Umfang für Erkennung und Reaktion, einschließlich Netzwerk- und Nicht-Netzwerk-Ereignissen | Befasst sich in erster Linie mit Bedrohungen, die über das Netzwerk entstehen oder sich über das Netzwerk verbreiten |

| Bietet zentralisierte Erkennungs-, Korrelations- und Reaktionsfunktionen für alle Ebenen | Wird häufig zur Erkennung von lateralen Bewegungen und versteckten Angriffen innerhalb des Netzwerks eingesetzt. |

Für umfassende Sicherheit kombiniert Singularity™ XDR von SentinelOne die Stärken aller oben genannten Systeme in einer einzigen Plattform und reduziert so Silos und bietet schnellere, automatisierte Reaktionsmöglichkeiten. Sie können die kostenlose Demo und schützen Sie Ihre Systeme vor sich ständig ändernden Cyber-Bedrohungen.

Implementierung von XDR in einem Unternehmen

Die Implementierung von XDR umfasst einen mehrstufigen Prozess, der von der Bewertung Ihrer Sicherheitsanforderungen bis zur Auswahl der richtigen Lösung reicht. Dadurch wird eine reibungslose Integration in bestehende Tools gewährleistet. Eine sorgfältige Planung und Umsetzung kann die Erkennung von Bedrohungen, die Reaktion auf Vorfälleund die allgemeine Cybersicherheit Ihres Unternehmens verbessern.

Im Folgenden finden Sie Richtlinien zu den wichtigsten Phasen der XDR-Implementierung.

1. Bewertung der Sicherheitsanforderungen und -risiken

Bevor Sie XDR implementieren, sollten Sie eine gründliche Bewertung der Sicherheitslage Ihres Unternehmens durchführen. Dazu gehört die Identifizierung wichtiger Ressourcen, potenzieller Bedrohungen, Schwachstellen und der aktuellen Erkennungs- und Reaktionsfähigkeiten.

Wenn Sie die spezifischen Risiken Ihres Unternehmens kennen, können Sie den Umfang und die Ziele der XDR-Bereitstellung besser definieren. So stellen Sie sicher, dass die Plattform die wichtigsten Sicherheitsherausforderungen bewältigt.

2. Auswahl der richtigen XDR-Lösung

2. Auswahl der richtigen XDR-Lösung

Angesichts der Vielzahl verfügbarer XDR-Lösungen erfordert die Auswahl der richtigen Lösung eine sorgfältige Bewertung der Funktionen, der Skalierbarkeit und der Reputation des Anbieters. Suchen Sie nach Plattformen, die gut zu Ihren Sicherheitszielen passen und mit Ihren vorhandenen Tools kompatibel sind.

Darüber hinaus ist es wichtig, den Supportumfang des Anbieters, seine Innovationsstrategie und die Integrationsfähigkeit der Lösung in die Betriebsumgebung Ihres Unternehmens zu berücksichtigen.

3. Integration in bestehende Sicherheitstools

XDR wurde entwickelt, um die Transparenz durch die Integration in bestehende Sicherheitstools zu verbessern. Ein reibungsloser Integrationsprozess ist entscheidend, um Störungen zu minimieren und sicherzustellen, dass die Daten aus diesen Tools nahtlos in das XDR-System fließen.

Sie sollten einen Anbieter wählen, der Interoperabilität gewährleistet und Ihnen bei Bedarf die Möglichkeit bietet, einige Tools neu zu konfigurieren oder zu aktualisieren, um vollständige Kompatibilität zu gewährleisten.

4. Mitarbeiterschulung und Kompetenzentwicklung

Um ein XDR erfolgreich zu implementieren, das über die Technologie hinausgeht, müssen Ihre Sicherheitsteams im effektiven Umgang mit der neuen Plattform geschult werden. Dazu gehört es, zu verstehen, wie die von XDR generierten Erkenntnisse zu interpretieren sind, Workflows anzupassen und Strategien zur Reaktion auf Vorfälle zu verfeinern.

Kontinuierliches Lernen und Weiterbildungen sind unerlässlich, da sich XDR-Lösungen ständig weiterentwickeln. So wird sichergestellt, dass Ihre Mitarbeiter das Potenzial der Plattform voll ausschöpfen und effektiv auf Bedrohungen reagieren können.

Vorteile der XDR-Architektur

Hier sind einige der wichtigsten Vorteile der XDR-Architektur:

- Verbesserte Erkennungsraten: XDR integriert Daten aus verschiedenen Quellen und ermöglicht so eine bessere Identifizierung komplexer Bedrohungen durch fortschrittliche Analysen und Verhaltensaufzeichnungen.

- Schnellere Reaktion auf Vorfälle: Dank automatisierter Reaktionsfunktionen und optimierter Untersuchungsprozesse können Ihre Sicherheitsteams rechtzeitig auf potenzielle Bedrohungen reagieren und diese abwehren.

- Weniger Alarmmüdigkeit: XDR korreliert und priorisiert Warnmeldungen, minimiert Störsignale und ermöglicht es den Teams, sich auf kritische Bedrohungen zu konzentrieren, ohne von irrelevanten Benachrichtigungen überfordert zu werden.

- Verbesserte Sicherheitslage: Durch die Bereitstellung einer umfassenden Übersicht über die Bedrohungslandschaft hilft XDR Unternehmen dabei, Schwachstellen zu identifizieren und ihre Sicherheitsstrategien anzupassen. Dies führt zu einer insgesamt verbesserten Verteidigung.

Herausforderungen und Überlegungen

Die Implementierung und Wartung von XDR ist manchmal mit einer Reihe von Herausforderungen und Überlegungen verbunden. Im Folgenden werden einige wichtige Bereiche aufgeführt, die es zu berücksichtigen gilt.

1. Datenschutz und Compliance

Sie wissen bereits, dass XDR-Plattformen große Datenmengen aus Ihren Netzwerken, Endpunkten und Anwendungen sammeln und analysieren. Es ist von entscheidender Bedeutung, dass diese Daten den regionalen und branchenspezifischen Vorschriften wie der DSGVO oder HIPAA entsprechen. Datenschutzbedenken entstehen, wenn Ihre sensiblen Daten aggregiert und über mehrere Systeme hinweg ausgetauscht werden.

Daher sollten Sie die Implementierung strenger Zugriffskontrollen, Verschlüsselung und Datenanonymisierung in Betracht ziehen, um Verstöße zu vermeiden und die Einhaltung der Vorschriften zu gewährleisten.

2. Komplexität der Integration

Die XDR-Architektur zielt darauf ab, Daten und Sicherheitswarnungen aus verschiedenen Quellen zu vereinheitlichen. Die Integration unterschiedlicher Sicherheitstools und Altsysteme kann jedoch eine Herausforderung darstellen. Kompatibilitätsprobleme zwischen der bestehenden Sicherheitsinfrastruktur und der XDR-Plattform können die Bereitstellung erschweren. Dies kann zu Verzögerungen, erhöhten Kosten oder unvollständiger Transparenz führen.

Die Gewährleistung einer nahtlosen Integration erfordert eine sorgfältige Planung und kann erhebliche Anpassungen oder Neukonfigurationen Ihrer bestehenden Systeme erfordern.

3. Kostenauswirkungen

Die Bereitstellung einer XDR-Lösung ist oft mit erheblichen finanziellen Investitionen verbunden. Über die direkten Lizenzkosten hinaus sollten Sie Infrastruktur-Upgrades, Schulungen für Ihre Sicherheitsteams und laufende Verwaltungskosten berücksichtigen.

Es ist entscheidend, ein Gleichgewicht zwischen Ihrer Sicherheit und den Kosten zu finden, da eine XDR-Lösung Ihnen durch schnellere Erkennung und Reaktion langfristige Einsparungen bieten kann.

4 Anbieterabhängigkeit

Die Einführung einer XDR-Plattform von einem einzigen Anbieter kann zu Abhängigkeiten führen, die möglicherweise die Flexibilität in der Zukunft beeinträchtigen. Eine Herstellerabhängigkeit kann Sie daran hindern, neue Technologien einzuführen oder den Anbieter zu wechseln, ohne dass Ihnen erhebliche Kosten entstehen.

Ihr Unternehmen sollte die langfristigen Auswirkungen einer Bindung an einen bestimmten XDR-Anbieter bewerten. So stellen Sie sicher, dass Sie Ihre Sicherheitsarchitektur im Laufe der Zeit anpassen und skalieren können.

Entdecken Sie unvergleichlichen Endpunktschutz

Erfahren Sie, wie die KI-gestützte Endpunktsicherheit von SentinelOne Ihnen helfen kann, Cyber-Bedrohungen in Echtzeit zu verhindern, zu erkennen und darauf zu reagieren.

Demo anfordernAbschließende Gedanken

Die XDR-Architektur stellt einen transformativen Sprung in der Cybersicherheit dar, indem sie verschiedene Sicherheitsebenen zu einem zusammenhängenden, intelligenten und proaktiven Verteidigungssystem vereint. Um XDR effektiv zu implementieren, müssen Unternehmen einer umfassenden Integration Priorität einräumen. Dies gewährleistet die Abstimmung der Sicherheitstools und fördert eine Kultur der kontinuierlichen Anpassung an sich ständig weiterentwickelnde Bedrohungen.

Bei richtiger Umsetzung verbessert XDR nicht nur Ihre Fähigkeiten zur Erkennung von Bedrohungen, sondern ermöglicht Ihren Teams auch, schnell und entschlossen zu handeln und so chaotische Daten in verwertbare Erkenntnisse umzuwandeln.

Setzen Sie auf XDR, um von einer reaktiven zu einer proaktiven Verteidigung überzugehen und so eine widerstandsfähige Sicherheitsstrategie aufzubauen, die schon heute den Bedrohungen von morgen standhält.

"FAQs

XDR ist ein integriertes Cybersicherheits-Framework, das Daten aus verschiedenen Sicherheitsebenen in einem einheitlichen System zusammenführt, um Bedrohungen effektiver zu erkennen, zu analysieren und darauf zu reagieren.

XDR geht über EDR hinaus, indem es mehrere Sicherheitsebenen in einer einzigen Plattform integriert, anstatt wie EDR nur Endpunkte zu überwachen. XDR unterscheidet sich auch von SIEM, das Protokolle sammelt und korreliert, aber keine automatisierten Reaktionsmaßnahmen bietet.

XDR wird in der Regel als Softwarelösung eingesetzt, die Ihre vorhandenen Sicherheitstools nutzt, da keine spezielle Hardware erforderlich ist. Um effektiv zu sein, muss es jedoch ordnungsgemäß in Ihre aktuelle Infrastruktur integriert werden.