Sicherheitslücken sind Schwachstellen, die von Angreifern ausgenutzt werden können, um Systeme und Daten zu kompromittieren. Unser Leitfaden befasst sich mit den verschiedenen Arten von Schwachstellen, ihren potenziellen Auswirkungen auf Unternehmen und der Bedeutung des Schwachstellenmanagements.

Erfahren Sie mehr über häufige Ursachen von Schwachstellen, darunter Softwarefehler und Fehlkonfigurationen, und entdecken Sie bewährte Verfahren zur Identifizierung, Bewertung und Minderung dieser Risiken. Bleiben Sie über die neuesten Trends im Schwachstellenmanagement und darüber, wie Sie die Sicherheitslage Ihres Unternehmens verbessern können, auf dem Laufenden.

Wie Unternehmen sich vor Software-Sicherheitslücken schützen können

Wie Unternehmen sich vor Software-Sicherheitslücken schützen können

Um sich vor Sicherheitslücken zu schützen, sollten Unternehmen bewährte Verfahren für Cybersicherheit befolgen. Dazu können die folgenden Maßnahmen gehören:

- Führen Sie regelmäßig Sicherheitsaudits und -bewertungen durch, um Schwachstellen zu identifizieren und zu priorisieren.

- Implementieren Sie ein robustes Patch-Management-Programm, um sicherzustellen, dass alle Software und Systeme mit den neuesten Sicherheitspatches und -korrekturen auf dem aktuellen Stand sind.

- Verwenden Sie Schwachstellenscanner und andere Sicherheitstools, um Schwachstellen schnell zu identifizieren und zu beheben.

- Schulen Sie Ihre Mitarbeiter darin, potenzielle Schwachstellen zu identifizieren und zu melden, und implementieren Sie einen Prozess für die Reaktion auf gemeldete Schwachstellen.

- Arbeiten Sie mit einem vertrauenswürdigen Sicherheitspartner oder einem Managed Security Service Provider zusammen, um Schwachstellen in Ihrer Umgebung zu identifizieren und zu mindern.

- Führen Sie regelmäßig Penetrationstests durch, um reale Angriffe zu simulieren und Schwachstellen in Ihrer Umgebung zu identifizieren und zu beheben.

- Implementieren Sie robuste Zugriffskontrollen und Authentifizierungsmechanismen, um unbefugten Zugriff auf Ihre Systeme und Daten zu verhindern.

Welche Arten von Schwachstellen werden gegen Unternehmen ausgenutzt?

Zu den bekanntesten Schwachstellen, die für Sicherheitsverletzungen genutzt werden, gehören:

- SQL-Injection: Diese Schwachstelle ermöglicht es einem Angreifer, bösartigen SQL-Code in eine Datenbank einzuschleusen, um Zugriff auf sensible Daten zu erhalten oder die Datenbank zu manipulieren.

- Cross-Site-Scripting (XSS): Diese Schwachstelle ermöglicht es einem Angreifer, bösartigen JavaScript-Code in eine Website einzuschleusen, um Benutzerdaten zu stehlen oder andere böswillige Aktionen durchzuführen.

- Remote Code Execution (RCE): Diese Schwachstelle ermöglicht es einem Angreifer, beliebigen Code auf einem Remote-System auszuführen, sich unbefugten Zugriff zu verschaffen oder andere böswillige Aktionen durchzuführen.

- Nicht validierte Eingaben: Diese Schwachstelle ermöglicht es Angreifern, böswillige Eingaben auf einer Website oder in einer Anwendung zu tätigen, Sicherheitskontrollen zu umgehen oder beliebigen Code auszuführen.

- Unsichere Anmeldedaten: Diese Schwachstelle tritt auf, wenn sensible Daten wie Benutzernamen und Passwörter ungesichert gespeichert werden, sodass Angreifer leicht darauf zugreifen können.

- Unsichere Netzwerke: Diese Schwachstelle tritt auf, wenn Netzwerke nicht ordnungsgemäß konfiguriert oder durch Firewalls oder andere Sicherheitsmaßnahmen geschützt sind, sodass Angreifer leicht Zugriff erhalten können.

- Unsichere Geräte: Diese Schwachstelle tritt auf, wenn Geräte wie Laptops und Mobiltelefone nicht ordnungsgemäß gesichert sind, sodass Angreifer leicht darauf zugreifen und sensible Daten stehlen können.

Einige Beispiele für anfällige Software, die zur Kompromittierung von Unternehmen verwendet wurde, sind:

- Adobe Flash: Diese Software war im Internet weit verbreitet, aber auch dafür bekannt, dass sie für mehrere Sicherheitslücken anfällig war, darunter Pufferüberlauf- und Heap-Überlauf-Angriffe.

- Microsoft Windows: Dieses Betriebssystem ist das weltweit am häufigsten verwendete, aber es war auch Ziel zahlreicher Sicherheitslücken, darunter Remote-Code-Ausführung und Schwachstellen bei der Privilegienerweiterung.

- Apache Web Server: Diese Webserver-Software ist im Internet weit verbreitet, war jedoch auch Ziel von Sicherheitslücken, darunter Cross-Site-Scripting- und Cross-Site-Request-Forgery-Angriffe.

- Oracle Database: Diese Datenbanksoftware wird häufig von Unternehmen verwendet, war jedoch auch Ziel von Sicherheitslücken, darunter SQL-Injection- und Privilegieneskalationsangriffe.

- Adobe Acrobat Reader: Diese Software wird häufig zum Anzeigen von PDF-Dateien verwendet, war jedoch auch Ziel von Sicherheitslücken, darunter Remote-Code-Ausführung und Heap-Überlauf-Angriffe.

- Java: Diese Programmiersprache wird häufig für die Entwicklung von Webanwendungen verwendet, war jedoch auch Ziel von Sicherheitslücken, darunter Cross-Site-Scripting- und Remote-Code-Execution-Angriffe.

- PHP: Diese Programmiersprache wird häufig für die Entwicklung von Webanwendungen verwendet, war jedoch auch Ziel von Sicherheitslücken, darunter SQL-Injection- und Cross-Site-Scripting-Angriffe.

Eine der am häufigsten ausgenutzten Schwachstellen ist CVE-2017-0199, eine Schwachstelle in Microsoft Office, die es Angreifern ermöglicht, bösartigen Code auf dem System des Opfers auszuführen. Diese Schwachstelle wurde von verschiedenen Ransomware-Gruppen ausgenutzt, darunter Ryuk, Emotet und Dridex.

Warum ist das Patchen anfälliger Software wichtig?

Als CISO ist es wichtig, das Patchen anfälliger Software zu priorisieren, um Ihr Unternehmen vor Sicherheitsverletzungen zu schützen, die Einhaltung von Branchenstandards zu gewährleisten, rechtliche Haftungsrisiken zu vermeiden und die allgemeine Sicherheitslage zu verbessern. Dies kann die Implementierung eines Patch-Management-Programms , das regelmäßig nach Sicherheitspatches für alle im Unternehmen verwendeten Softwareprogramme sucht und diese installiert. Möglicherweise müssen Sie auch mit anderen Abteilungen, wie z. B. dem IT-Team, zusammenarbeiten, um sicherzustellen, dass Patches zeitnah und konsistent angewendet werden. Darüber hinaus kann es erforderlich sein, die Sicherheitslandschaft zu überwachen und sich über die neuesten Bedrohungen und Schwachstellen auf dem Laufenden zu halten, um potenzielle Risiken zu erkennen und zu beheben, sobald sie auftreten.

Zusammenfassend lässt sich sagen, dass das Patchen von anfälliger Software aus mehreren Gründen wichtig ist:

- Zum Schutz vor Sicherheitsverletzungen: Durch das Patchen von anfälliger Software können sich Unternehmen vor Sicherheitsverletzungen wie Datendiebstahl, Ransomware-Angriffen und anderen Formen der Cyberkriminalität schützen. Beispielsweise nutzte der WannaCry-Ransomware-Angriff im Jahr 2017 eine Schwachstelle im Microsoft Windows-Betriebssystem aus, um Daten zu verschlüsseln und Lösegeldzahlungen zu fordern.

- Zur Einhaltung von Branchenstandards: In vielen Branchen gelten spezifische Compliance-Standards, die von Unternehmen verlangen, anfällige Software rechtzeitig zu patchen. Beispielsweise verlangt der Payment Card Industry Data Security Standard (PCI DSS) von Unternehmen, dass sie Sicherheitspatches innerhalb von 30 Tagen nach ihrer Veröffentlichung installieren, um sich vor Sicherheitsverletzungen zu schützen.

- Um rechtliche Haftungsrisiken zu vermeiden: Wenn Unternehmen es versäumen, anfällige Software zu patchen, können sie für daraus resultierende Sicherheitsverletzungen rechtlich haftbar gemacht werden. So entschied beispielsweise ein US-Gericht im Jahr 2018, dass Target für eine Datenverletzung haftbar war, weil es eine bekannte Schwachstelle in seinem Zahlungskartensystem nicht gepatcht hatte.

- Zur Verbesserung der allgemeinen Sicherheitslage: Durch das Patchen anfälliger Software können Unternehmen ihre allgemeine Sicherheitslage verbessern, indem sie die Anzahl potenzieller Angriffsvektoren reduzieren und das Risiko einer Kompromittierung verringern. Durch das Patchen von Software wie Adobe Flash, Microsoft Windows und Apache Web Server können Unternehmen sich beispielsweise vor einer Vielzahl von Sicherheitslücken schützen, darunter Pufferüberläufe, Heap-Überläufe und Angriffe durch Remote-Code-Ausführung.

Wie können Schwachstellen priorisiert werden?

Die Anzahl der jährlich gemeldeten Common Vulnerabilities and Exposures (CVEs) schwankt, ist jedoch in den letzten Jahren gestiegen. Im Jahr 2020 wurden über 24.000 CVEs gemeldet, was einen deutlichen Anstieg gegenüber den Vorjahren darstellt. Dieser Trend wird sich wahrscheinlich fortsetzen, da die Anzahl der vernetzten Geräte und die Menge der online ausgetauschten sensiblen Daten zunimmt.

Das Common Vulnerability Scoring System (CVSS) ist eine häufig verwendete Skala zur Messung der Schwere von Schwachstellen. Diese Skala verwendet eine Reihe von Metriken, um die potenziellen Auswirkungen einer Schwachstelle zu bestimmen, wie z. B. die Art des Angriffs, die Wahrscheinlichkeit einer erfolgreichen Ausnutzung und die Auswirkungen auf Vertraulichkeit, Integrität und Verfügbarkeit.

Die CVSS-Skala verwendet eine Punktzahl von 0 bis 10, wobei 0 die geringste Schwere und 10 die höchste Schwere darstellt. Beispielsweise würde eine Schwachstelle mit einer Punktzahl von 0,1 als geringfügig eingestuft werden, während eine Schwachstelle mit einer Punktzahl von 9,0 als kritisch eingestuft würde. Die CVSS-Bewertung kann Unternehmen dabei helfen, Patches und Maßnahmen zur Risikominderung auf der Grundlage der potenziellen Auswirkungen einer Schwachstelle zu priorisieren.

Einige Beispiele für CVSS-10-Schwachstellen, die als am schwerwiegendsten gelten, sind:

- Die Heartbleed-Sicherheitslücke in OpenSSL ermöglicht es Angreifern, von einem anfälligen Server aus auf sensible Daten wie Passwörter und private Schlüssel zuzugreifen.

- Der Ransomware-Angriff WannaCry nutzte eine Sicherheitslücke in Microsoft Windows aus, um Dateien zu verschlüsseln und Lösegeld zu fordern.

- Die BlueKeep Sicherheitslücke in Microsoft Windows ermöglicht es Angreifern, aus der Ferne beliebigen Code auf einem anfälligen System auszuführen.

- Die Shellshock-Sicherheitslücke in Bash ermöglicht es Angreifern, beliebigen Code auszuführen und sich unbefugten Zugriff auf ein System zu verschaffen.

- Die EternalBlue-Sicherheitslücke in Microsoft Windows ermöglicht es Angreifern, aus der Ferne beliebigen Code auszuführen und Malware über ein Netzwerk zu verbreiten.

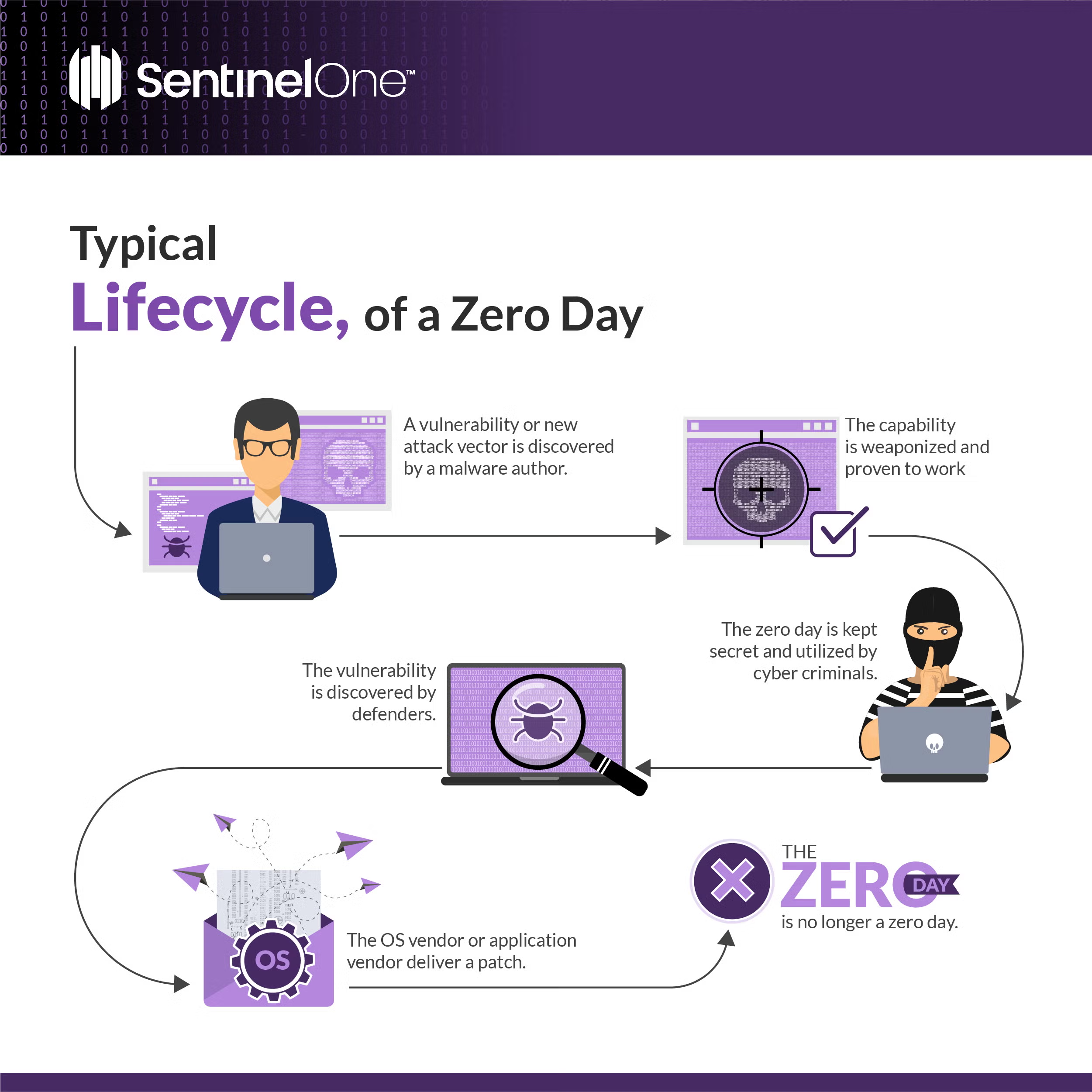

Was ist eine Zero-Day-Sicherheitslücke?

Eine Zero-Day-Sicherheitslücke Schwachstelle ist eine Sicherheitslücke, die noch nicht entdeckt oder öffentlich bekannt gemacht wurde. Das bedeutet, dass Angreifer die Schwachstelle ausnutzen können, bevor sie gepatcht oder behoben wird, und sich so unbefugten Zugriff auf Systeme oder Netzwerke verschaffen können. Zero-Day-Sicherheitslücken sind besonders gefährlich, da sie den Opfern unbekannt sind und daher schwer zu schützen sind.

Ist Malware eine Bedrohung oder eine Schwachstelle?

Malware ist eher eine Art von Bedrohung als eine Schwachstelle. Eine Schwachstelle ist eine Schwäche in einem System oder Netzwerk, die von einem Angreifer ausgenutzt werden kann, um sich unbefugten Zugriff zu verschaffen oder Schaden anzurichten. Malware hingegen ist eine Art von bösartiger Software, die entwickelt wurde, um Schwachstellen auszunutzen und ein System oder Netzwerk zu kompromittieren. Malware kann also Schwachstellen ausnutzen, um sich Zugriff auf ein System oder Netzwerk zu verschaffen, ist aber selbst keine Schwachstelle.

Es ist schwer zu sagen, was gefährlicher ist, Malware oder eine Schwachstelle, da dies von der jeweiligen Situation abhängt. Ohne eine Schwachstelle wäre Malware nicht in der Lage, ein System oder Netzwerk zu kompromittieren. Andererseits könnten Angreifer ohne Malware Schwachstellen nicht ausnutzen, um sich Zugang zu verschaffen. Was die potenziellen Auswirkungen angeht, kann Malware erhebliche Schäden an einem System oder Netzwerk verursachen, z. B. durch Datendiebstahl, Verschlüsselung von Dateien oder Störung des Betriebs. Sicherheitslücken hingegen haben möglicherweise keine direkten Auswirkungen auf ein System oder Netzwerk, können es jedoch anfälliger für Angriffe machen. Insgesamt stellen Malware und Sicherheitslücken ernsthafte Bedrohungen für die Cybersicherheit dar und sollten im Rahmen einer umfassenden Sicherheitsstrategie bekämpft werden.

Entfesseln Sie AI-gestützte Cybersicherheit

Verbessern Sie Ihre Sicherheitslage durch Echtzeit-Erkennung, maschinelle Reaktion und vollständige Transparenz Ihrer gesamten digitalen Umgebung.

Demo anfordernFazit

Das Risiko von Schwachstellen in Software kann durch regelmäßige Patches und Updates sowie durch die Implementierung sicherer Entwicklungsverfahren verringert werden. Es ist jedoch unwahrscheinlich, dass das Risiko jemals vollständig beseitigt werden kann, da Angreifer ständig neue Schwachstellen entdecken und ausnutzen. Für Unternehmen ist es wichtig, kontinuierlich nach Schwachstellen zu suchen und wirksame Strategien zu deren Behebung zu implementieren, um das Risiko zu minimieren.

"Häufig gestellte Fragen zu Sicherheitslücken

Eine Sicherheitslücke ist ein Fehler oder eine Schwachstelle in Software, Hardware oder Prozessen, die Angreifer ausnutzen können, um sich unbefugten Zugriff zu verschaffen oder Schaden anzurichten. Dabei kann es sich um einen Programmierfehler, eine falsch konfigurierte Einstellung oder einen fehlenden Patch handeln. Wenn Schwachstellen nicht behoben werden, öffnen sie Tür und Tor für Malware, Datendiebstahl oder Dienstunterbrechungen. Daher sorgt die schnelle Identifizierung und Behebung dieser Schwachstellen für mehr Sicherheit und Zuverlässigkeit der Systeme.

Pufferüberläufe ermöglichen es Angreifern, beliebigen Code auszuführen, indem sie Speicherpuffer überlaufen lassen. Injektionsfehler – wie SQL- oder Befehlsinjektionen – treten auf, wenn nicht vertrauenswürdige Eingaben Abfragen oder Befehle verändern. Cross-Site-Scripting (XSS) ermöglicht es Angreifern, Skripte in den Browsern der Benutzer auszuführen.

Defekte Zugriffskontrollen ermöglichen eine Ausweitung von Berechtigungen. Fehlkonfigurationen – wie Standard-Anmeldedaten oder offene Ports – stehen ebenfalls ganz oben auf der Liste. Zusammen sind sie für viele Sicherheitsverletzungen und Datenlecks verantwortlich.

Schwachstellen werden von Systemen wie CVSS bewertet, das den Schweregrad auf einer Skala von 0 bis 10 einstuft, basierend auf der Komplexität des Exploits, den Auswirkungen auf Vertraulichkeit, Integrität und Verfügbarkeit sowie der Frage, ob eine Benutzerinteraktion erforderlich ist. Anschließend berücksichtigen die Teams ihre eigene Umgebung – den Wert der Assets, die Wahrscheinlichkeit eines Exploits und die Auswirkungen auf das Geschäft –, um zu entscheiden, welche Korrekturen am wichtigsten sind. Auf diese Weise werden kritische Lücken in hochwertigen Systemen zuerst geschlossen.

Sie werden durch Codeüberprüfungen, automatisierte Scanner und Penetrationstests aufgespürt, die nach Schwachstellen suchen. Bug-Bounty-Programme laden externe Forscher dazu ein, Schwachstellen in Live-Systemen aufzuspüren. Sicherheitsforscher und Anbieter veröffentlichen außerdem Hinweise, wenn sie neue Fehler finden. Manchmal decken auch Untersuchungen von Vorfällen bisher unbemerkte Schwachstellen auf, die behoben werden müssen.

Eine verantwortungsvolle Offenlegung beginnt damit, dass der Anbieter oder Betreuer privat benachrichtigt und ein Zeitplan für die Behebung vereinbart wird. Die Anbieter entwickeln und testen dann Patches, bevor sie diese veröffentlichen. Eine koordinierte Offenlegung von Sicherheitslücken bedeutet, dass Hinweise und Patches gemeinsam veröffentlicht werden, sodass Benutzer Updates durchführen können, bevor Details bekannt werden. Dadurch wird das Zeitfenster verkürzt, in dem Angreifer die Sicherheitslücke ausnutzen könnten.

Zu den wichtigsten Kennzahlen gehört die durchschnittliche Zeit bis zur Bereitstellung eines Patches – also die Zeit, die von der Entdeckung bis zur Bereitstellung vergeht. Verfolgen Sie den Prozentsatz der Patch-Abdeckung über alle Systeme hinweg und die Anzahl der ausstehenden Korrekturen mit hohem Schweregrad. Messen Sie die Rate wiederkehrender Schwachstellen, um Prozesslücken zu erkennen. Beobachten Sie unbedingt die Exploit-Trends in den Bedrohungs-Feeds, um festzustellen, ob ungepatchte Probleme aktiven Angriffen ausgesetzt sind, und legen Sie auf dieser Grundlage Prioritäten fest.