Die ständig zunehmende Häufigkeit und Raffinesse von Cyber-Bedrohungen stellen eine Herausforderung für die traditionellen Maßnahmen dar, mit denen Unternehmen darauf reagieren. Daher ist es für viele Organisationen sehr schwierig geworden, sensible Daten in zunehmend remote arbeitenden und Cloud-basierten Umgebungen zu schützen. Angesichts dieser Herausforderungen ist es für Unternehmen sehr wichtig geworden, strenge Sicherheitsmaßnahmen wie die Zero-Trust-Architektur einzuführen.

Die Zero-Trust-Architektur hat eine Paradigmenwende in der Cybersicherheit bewirkt und verfolgt das Konzept "Niemals vertrauen, immer überprüfen". Der Überprüfungsprozess sollte kontinuierlich erfolgen und muss für jeden Benutzer und jedes Gerät durchgeführt werden, die versuchen, auf Ressourcen innerhalb oder außerhalb des Netzwerkperimeters zuzugreifen. Ein weiterer Grund für diesen Trend zur Zero Trust-Architektur ist die Notwendigkeit einer besseren Sicherheit. 47 % der Unternehmen entscheiden sich für Zero Trust, um den Schutz zu verbessern, 44 % zur Verbesserung der Benutzererfahrung und weitere 38 %, um eine bessere Zusammenarbeit zwischen den Sicherheitsteams zu ermöglichen.

In diesem ausführlichen Leitfaden führen wir Sie durch die Grundprinzipien, Vorteile, Schwierigkeiten und Best Practices für die erfolgreiche Implementierung einer Zero-Trust-Architektur. Wir unterscheiden sie vom Zero Trust Network Access (ZTNA), erläutern ihre Funktionsweise und betrachten spezifische Anwendungsfälle in verschiedenen Branchen. Nach der Lektüre dieses Artikels werden Sie besser verstehen, warum die Zero-Trust-Architektur für moderne Unternehmen so wichtig ist und wie sie implementiert wird.

Was ist Zero Trust Architecture und warum wird sie benötigt?

Was ist Zero Trust Architecture und warum wird sie benötigt?

Zero Trust Architecture ist ein umfassender Ansatz für Cybersicherheit, der auf der Notwendigkeit basiert, jeden Benutzer und jedes Gerät streng zu überprüfen, um die Berechtigung für den Zugriff auf Ressourcen zu erteilen. Während klassische Modelle von Vertrauen innerhalb des Netzwerkperimeters ausgehen, geht Zero Trust davon aus, dass Bedrohungen aus jeder beliebigen Richtung kommen können, sei es von außerhalb oder innerhalb des Netzwerks. Tatsächlich stiegen die durchschnittlichen Kosten einer Datenverletzung von 4,24 Millionen US-Dollar im Jahr 2021 auf 4,88 Millionen US-Dollar im Jahr 2024. Dieser Anstieg der Kosten einer einzelnen Datenverletzung für Unternehmen treibt die Nachfrage nach ZTA unter Unternehmen weiter an.

Die Notwendigkeit einer Zero-Trust-Architektur ergibt sich aus Sicherheitslücken oder Schlupflöchern, die in den üblichen Sicherheitsmethoden oder -mechanismen vorhanden sind, insbesondere in denen, die derzeit in den meisten Unternehmen zum Einsatz kommen. Infolgedessen lösen sich traditionelle Netzwerkgrenzen mit der weit verbreiteten Einführung von Cloud-Diensten, mobilen Geräten und Remote-Arbeit auf. Zero Trust überwindet diese Herausforderungen, indem es die Prinzipien der Zero-Trust-Architektur bei der Überprüfung jeder Zugriffsanfrage umsetzt, um das Risiko von Datenverletzungen oder unbefugten Zugriffen zu minimieren.

Was bedeutet Zero Trust?

Zero Trust ist eine Cybersicherheitsarchitektur, die sich auf die Sicherung einzelner Assets und Daten konzentriert und nicht auf den gesamten Netzwerkperimeter. Basierend auf den Prinzipien von Identitätsprüfung und kontrolliertem Systemzugriff ist Zero Trust auch als Zero-Trust-Architektur (ZTA), Zero-Trust-Netzwerkzugang (ZTNA) und perimeterlose Sicherheit bekannt.

Die Zero-Trust-Architektur wurde 2010 von John Kindervag, einem Cybersicherheitsanalysten bei Forrester Research, entwickelt und ist das Rahmenwerk für die Anwendung der Prinzipien der Identitätsprüfung und des kontrollierten Systemzugriffs in den IT-Richtlinien von Unternehmen. Einfach ausgedrückt geht Zero Trust davon aus, dass jeder Benutzer ein Angreifer ist, und eliminiert jegliches "Vertrauen" aus dem Netzwerk eines Unternehmens mit der klaren Botschaft: "Vertraue niemals, überprüfe immer."

Unterschied zwischen Zero-Trust-Architektur und Zero-Trust-Netzwerkzugang (ZTNA)

Obwohl sowohl die Zero-Trust-Architektur als auch der Zero-Trust-Netzwerkzugang auf der Zero-Trust-Philosophie basieren, passen sie jeweils in unterschiedliche Cybersicherheitsstrategien. Das Verständnis ihrer Unterschiede ist daher für effektive Organisationen im Hinblick auf eine bessere Sicherheitslage von entscheidender Bedeutung. Nachstehend finden Sie eine Vergleichstabelle, in der beide anhand einiger Faktoren miteinander verglichen werden:

Vergleichstabelle

| Aspekt | Zero Trust Architecture (ZTA) | Zero Trust Network Access (ZTNA) |

|---|---|---|

| Umfang | Umfassendes Sicherheitsframework für das gesamte Unternehmen | Spezifische Lösung für sicheren Fernzugriff |

| Schwerpunkt | Richtlinien, Grundsätze und Technologien für alle Ressourcen | Gewährung des Zugriffs auf Anwendungen, ohne das Netzwerk offenzulegen |

| Implementierung | Umfasst Identitäts-, Geräte-, Netzwerk-, Anwendungs- und Datenebenen | Funktioniert in erster Linie auf Netzwerk- und Anwendungszugriffsebene |

| Zugriffskontrolle | Kontinuierliche Überprüfung aller Benutzer und Geräte | Bietet granularen Zugriff auf bestimmte Anwendungen |

| Anwendungsfälle | Verbesserung der allgemeinen Sicherheitslage | Erleichterung sicherer Remote-Arbeit und des Zugriffs durch Dritte |

Wie wir aus der obigen Tabelle erfahren haben, umfasst die Zero-Trust-Architektur eine umfassende Sicherheitsstrategie, bei der Zero-Trust-Architekturkomponenten in einer Organisation durchgängig implementiert werden. Darüber hinaus umfasst sie eine breite Palette von Richtlinien und Technologien, die jeden einzelnen Zugriff unabhängig überprüfen, indem sie sicherstellen, dass die Benutzer und Geräte tatsächlich authentifiziert und autorisiert wurden und ihre Aktivitäten kontinuierlich validiert werden. Bei diesem Ansatz gehören Identitätsmanagement, Gerätesicherheit, Netzwerksegmentierung, Anwendungskontrolle und Datenschutz zu den Bereichen, die von Bedeutung sind.

Zero Trust Network Access hingegen ist eine fokussierte Anwendung von Zero-Trust-Prinzipien, die in erster Linie darauf abzielt, einen sicheren Fernzugriff auf Anwendungen zu ermöglichen. ZTNA mag zwar tatsächlich Zero-Trust-Prinzipien verkörpern, ist jedoch in erster Linie technologieorientiert und nicht strategisch ausgerichtet. Aufgrund ihrer Konzeption ermöglichen ZTNA-Lösungen den Benutzern die Verbindung zu Anwendungen, ohne das gesamte Netzwerk offenzulegen, was sie sehr effektiv für Unternehmen macht, die Remote-Mitarbeiter beschäftigen oder einen sicheren Zugang für Drittanbieter bereitstellen müssen.

Das Verständnis dieses Unterschieds bedeutet, dass ein Unternehmen geeignete Maßnahmen ergreifen kann, um die Cybersicherheit eines Unternehmens effektiv zu gestalten. Mit anderen Worten: Die Zero-Trust-Architektur ist das grundlegende Rahmenwerk, während ZTNA eher praktisch ausgerichtet ist. Nachdem wir nun die Unterschiede erläutert haben, wollen wir uns mit den Prinzipien der Zero-Trust-Architektur befassen.

Kernprinzipien der Zero-Trust-Architektur

Die Kernprinzipien der Zero-Trust-Architektur sind die grundlegenden Elemente dieses Sicherheitsmodells. Eine Organisation, die sich an diese Kernprinzipien hält, schafft tatsächlich eine effiziente Gegenmaßnahme gegen Cyber-Bedrohungen und gewährleistet so den langfristigen Schutz ihrer Vermögenswerte. Hier sind die Kernprinzipien von ZTA:

- Kontinuierliche Überprüfung: In diesem Modell wird niemals Vertrauen vorausgesetzt, was bedeutet, dass jede Zugriffsanfrage kontinuierlich authentifiziert und autorisiert wird. Dieses Prinzip überprüft Benutzer und Geräte jederzeit durch dynamische Risikobewertung und adaptive Richtlinien. Die kontinuierliche Überprüfung umfasst das Benutzerverhalten, den Zustand des Geräts und den Standort, um die Prinzipien der Zero-Trust-Architektur durch strenge Zugriffskontrollen zu erfüllen.

- Das Prinzip der geringsten Privilegien: Eine Person erhält nur Zugriff auf das, was für die Ausübung ihrer Tätigkeit unbedingt erforderlich ist. Dadurch verringert ein Unternehmen potenzielle Schäden durch kompromittierte Konten oder Insider-Bedrohungen. Ein solches Prinzip erfordert die routinemäßige Überprüfung und Aktualisierung von Benutzerberechtigungen, um diese auf dem neuesten Stand zu halten und an die aktuellen Rollen und Verantwortlichkeiten anzupassen.

- Von einer Sicherheitsverletzung ausgehen: Das Modell geht von der Möglichkeit einer Datenverletzung aus, indem es davon ausgeht, dass diese entweder bereits stattgefunden hat oder kurz bevorsteht, sodass das Unternehmen proaktiv die bestmöglichen Abwehrstrategien ergreifen kann. Der Schwerpunkt liegt dabei auf der Minimierung von Schäden, der schnellen Erkennung von Bedrohungen und der Isolierung von Vorfällen, um weitreichende Auswirkungen zu verhindern. Dieser Ansatz kehrt das Paradigma von der einfachen Frage, wie eine Verletzung verhindert werden kann, zu der Frage um, "wie man sich darauf vorbereiten und sie abmildern kann".

- Mikrosegmentierung: Mikrosegmentierung bezieht sich auf die Aufteilung des Netzwerks in kleine, Panik-freien Segmente oder Zonen, die ihre eigenen Sicherheitsrichtlinien haben. Dadurch können die Bewegungen des Angreifers innerhalb des Netzwerks seitlich begrenzt und die Sicherheitsverletzungen auf einen begrenzten Bereich beschränkt werden. Dies ist daher ein wichtiger Bestandteil der Implementierung von Zero-Trust-Architekturkomponenten für eine verbesserte allgemeine Netzwerksicherheit.

- Starke Authentifizierung: Sie integriert stärkere Authentifizierungsmethoden wie die Implementierung von Multi-Faktor-Authentifizierung, biometrischer Verifizierung und risikobasierten Authentifizierungen, um die Identität sicherzustellen. Eine starke Authentifizierung stellt sicher, dass Benutzer die sind, für die sie sich ausgeben, und reduziert das Risiko eines unbefugten Zugriffs aufgrund gestohlener oder kompromittierter Anmeldedaten.

- Transparenz und Analyse: Kontinuierliche Überwachung und Analyse liefern Echtzeit-Einblicke in die Netzwerkaktivitäten. Unternehmen können durch den Einsatz fortschrittlicher Analysetools und SIEM-Systeme ein hohes Maß an Sicherheit erreichen, um Anomalien zu identifizieren, potenzielle Bedrohungen zu erkennen und schnelle Reaktionen zu gewährleisten. Dieses Prinzip unterstreicht die Bedeutung datengestützter Sicherheitsentscheidungen und kontinuierlicher Verbesserungen, die für die Vorteile der Zero-Trust-Architektur von entscheidender Bedeutung sind.

Wie funktioniert die Zero-Trust-Architektur (ZTA)?

Um zu verstehen, wie die Zero-Trust-Architektur funktioniert, muss man die operativen Komponenten kennen und wissen, wie jede einzelne zur Schaffung einer ganzheitlichen Sicherheit beiträgt. In diesem Abschnitt werden die wichtigsten Elemente erläutert und im Detail erklärt.

- Identitäts- und Zugriffsmanagement (IAM): IAM bildet die Grundlage der Zero-Trust-Architektur. IAM-Systeme ermöglichen es Benutzern, sich erst nach strengsten Verifizierungsprozessen zu authentifizieren oder Berechtigungen zu erteilen. Unternehmen nutzen IAM, um sicherzustellen, dass nur vertrauenswürdige Identitäten Zugriff erhalten und die Prinzipien der Zero-Trust-Architektur einhalten: ständige Verifizierung und geringstmögliche Berechtigungen. Dazu gehören Multi-Faktor-Authentifizierung, Single Sign-On und rollenbasierte Zugriffskontrolle, um sicherzustellen, dass die Berechtigungen der Benutzer dynamisch verwaltet werden.lt;/li>

- Gerätesicherheit und Compliance: Die Zero-Trust-Architektur erweitert die Überprüfung auf Geräte und Benutzer. Sie überprüft den Zustand und den Compliance-Status von Geräten, die versuchen, Zugriff auf das Netzwerk zu erhalten. Endpoint-Sicherheitslösungen überprüfen, ob die Sicherheitsrichtlinien und Compliance-Standards, die Geräte erfüllen müssen, durchgesetzt werden. Nicht konforme Geräte werden korrigiert oder erhalten keinen Zugriff, wodurch die Integrität des Netzwerks gewahrt und die Komponenten der Zero-Trust-Architektur gestärkt werden.

- Mikrosegmentierung und Netzwerksicherheit: Die Anwendung der Mikrosegmentierung umfasst die Sicherheitszonierung im Netzwerk. Jedes Segment verfügt über eigene Sicherheitsrichtlinien und Zugriffskontrollen, die wiederum die Möglichkeiten der Angreifer für laterale Bewegungen einschränken. Firewalls, VLANs und NAC-Lösungen kontrollieren den Datenverkehr zwischen diesen Segmenten. Ein solcher granularer Ansatz steht in vollem Einklang mit den Prinzipien der Isolierung und Eindämmung, die die Zero-Trust-Architektur bietet, und führt daher zu einer besseren Sicherheit.

- Kontinuierliche Überwachung und Analyse: Kontinuierliche Überwachung zur Erkennung von Anomalien in Echtzeit sowie potenzieller Bedrohungen. Die SIEM-Systeme sammeln Protokolle im gesamten Netzwerk und analysieren diese. Darüber hinaus identifizieren Algorithmen für maschinelles Lernen Muster, die ungewöhnlich sind und auf böswillige Aktivitäten hindeuten. Diese proaktive Überwachung ermöglicht somit schnelle Reaktionen auf Sicherheitsvorfälle und maximiert die Vorteile der Zero-Trust-Architektur, indem sie das Zeitfenster für Angreifer verkürzt.

- Datenschutz und Verschlüsselung: Die Zero-Trust-Architektur erfordert den Schutz von Daten im Ruhezustand und während der Übertragung. Die Verschlüsselung von Daten stellt sicher, dass selbst wenn die Daten abgefangen werden, sie ohne die richtigen Schlüssel zur Entschlüsselung unlesbar sind. DLP-Lösungen überwachen die Nutzung von Daten und verhindern, dass sensible Informationen ohne Genehmigung verschoben werden. Ein strenger Datenschutz trägt zur Einhaltung von Vorschriften bei und entspricht den Grundsätzen der Zero-Trust-Architektur in Bezug auf Vertraulichkeit und Integrität.

- Durchsetzung und Automatisierung von Richtlinien: Dies gewährleistet eine einheitliche Durchsetzung von Richtlinien und begrenzt das Risiko menschlicher Fehler. Die Automatisierung von Sicherheitsrichtlinien sorgt wiederum für Einheitlichkeit über alle Netzwerkkomponenten hinweg. Automatisierte Reaktionen können so programmiert werden, dass sie bei Erkennung einer Bedrohung aktiviert werden, z. B. die sofortige Isolierung des Geräts oder die Sperrung des Zugriffs, wodurch Abhilfemaßnahmen sehr schnell erfolgen können. Dies geht Hand in Hand mit Best Practices, wodurch Effizienz und Zuverlässigkeit verbessert werden.

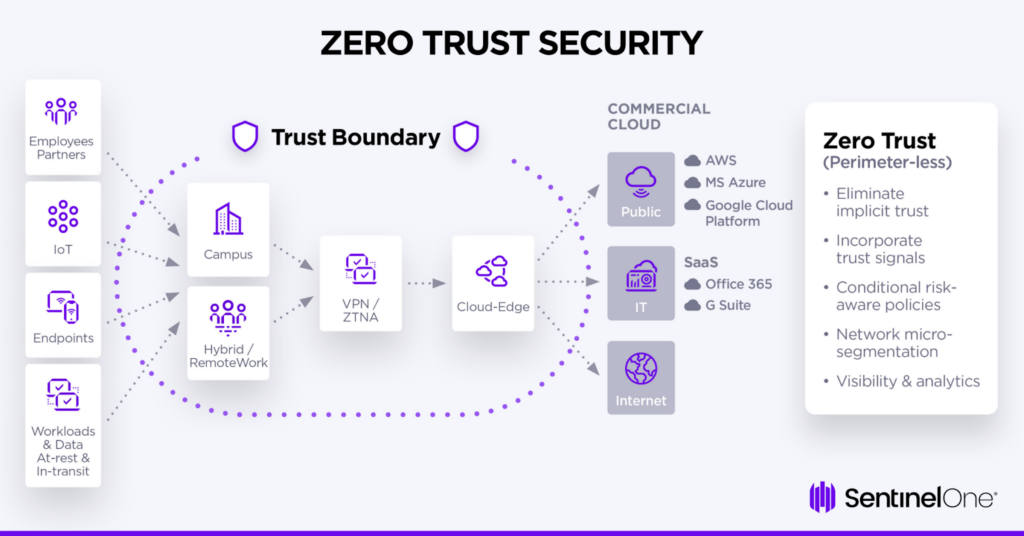

Zero Trust Architecture Diagram

Zero Trust bietet ein besseres Risikomanagement. Singularity XDR bietet erweiterte Bedrohungserkennung, die sich nahtlos in Zero-Trust-Strategien integrieren lässt.

Vorteile der Zero-Trust-Architektur

Die Einführung einer Zero-Trust-Architektur bietet einer Organisation eine Reihe von Vorteilen, die die Sicherheitslage erheblich verbessern. Das Verständnis dieser Vorteile vermittelt Unternehmen eine Vorstellung davon, welche Vorteile eine Investition in eine Zero-Trust-Architektur und deren weitere Implementierung mit sich bringt.

- Verbesserte Sicherheitslage: Die Zero-Trust-Architektur schützt Unternehmen vor Cyber-Bedrohungen, indem sie alle Zugriffsversuche auf Daten ständig überprüft und so unbefugte Zugriffe minimiert, die letztendlich zu Datenverletzungen führen. Dies führt zu den Vorteilen der Zero-Trust-Architektur in Bezug auf Sicherheit und Ausfallsicherheit.

- Zero-Trust-Architektur minimiert die Angriffsfläche: Durch den Einsatz von Mikrosegmentierung erzwingt Zero Trust einen Zugriff mit minimalen Berechtigungen. Dies sorgt für eine effektive Eindämmungsstrategie im Falle eines Angriffs, wodurch die potenziellen Auswirkungen kompromittierter Konten oder Systeme massiv reduziert werden und es für den Angreifer schwierig wird, seine Ziele zu erreichen.

- Einhaltung gesetzlicher Vorschriften: Die Einhaltung der Prinzipien der Zero-Trust-Architektur hilft Unternehmen, gesetzliche Anforderungen wie DSGVO, HIPAA und PCI DSS zu erfüllen. Der Schwerpunkt auf Datenschutz, strenger Zugriffskontrolle und umfassender Überwachung unterstützt die Compliance-Bemühungen und reduziert das Risiko kostspieliger Geldstrafen und Reputationsschäden.

- Verbesserte Transparenz und Kontrolle: Kontinuierliche Überwachung und Analyse liefern detaillierte Einblicke in die Netzwerkaktivitäten. Das bedeutet, dass Unternehmen Unregelmäßigkeiten in den Systemen erkennen und umgehend reagieren sowie fundiertere Sicherheitsentscheidungen treffen können. Eine verbesserte Kontrolle über Benutzer und Geräte ist ein wesentlicher Vorteil der Zero-Trust-Architektur.

- Sicheren Zugriff auf Unternehmensressourcen: Die Zero-Trust-Architektur sichert den Zugriff auf Unternehmensressourcen von jedem Benutzerstandort und Gerät aus, sei es vor Ort oder in der Cloud, was für moderne Arbeitsumgebungen sehr hilfreich ist. Sie geht noch einen Schritt weiter und festigt ihre Bedeutung für die Sicherung von Cloud-Umgebungen gegen moderne Bedrohungen, da mehr als 90 % der Unternehmen, die Workloads in die Cloud migrieren, eine Zero-Trust-Architektur eingeführt haben oder einführen wollen. Diese Flexibilität unterstützt den Geschäftsbetrieb, ohne eine der heutigen wesentlichen Sicherheitsanforderungen zu beeinträchtigen: zunehmend mobile und verteilte Belegschaften.

- Kosteneinsparungen im Laufe der Zeit: Obwohl die Implementierung einer Zero-Trust-Architektur anfangs etwas kostspielig ist, reduziert sie andere Kosten, die mit Sicherheitsvorfällen und -verletzungen oder Ausfallzeiten verbunden sind. Durch die Implementierung einer Zero-Trust-Architektur können Unternehmen durchschnittlich 1 Million US-Dollar an Kosten für Datenverletzungen einsparen. Sie verringert finanzielle Verluste sowie andere rechtliche Verpflichtungen und Schäden für den Ruf der Marke und bringt somit langfristige finanzielle Vorteile.

Herausforderungen bei der Einführung einer Zero-Trust-Architektur

Die Implementierung einer Zero-Trust-Architektur ist in der Tat mit Herausforderungen verbunden. Diese zu erkennen und sich auf sie zu konzentrieren, ist entscheidend für eine erfolgreiche Umstellung mit maximaler Kapitalrendite.

- Komplexität der Implementierung: Die Implementierung einer Zero-Trust-Architektur basiert auf einer Überarbeitung der bestehenden Systeme und Prozesse. Die Integration neuer Technologien und die Neudefinition von Arbeitsabläufen erhöhen die Komplexität zusätzlich, beanspruchen Ressourcen und erfordern eine sorgfältige Planung/Projektmanagement, was eine schrittweise Implementierung notwendig machen kann.

- Kultureller Widerstand: Bei der Einführung von ZTA ist mit kulturellem Widerstand gegen Ansätze zu rechnen, die die Art und Weise verändern, wie Mitarbeiter auf Systeme und Daten zugreifen. Dieser Widerstand kann nur durch effektive Kommunikation, Schulungen und die Unterstützung der Führungskräfte überwunden werden. Durch die Vermittlung der Bedeutung von Sicherheit und der Vorteile der Zero-Trust-Architektur für das Unternehmen kann die Akzeptanz bei den Mitarbeitern erhöht werden.

- Integration bestehender Altsysteme: Die Integration in bestehende Altsysteme ist schwierig, da ältere Systeme nicht ohne Weiteres mit den neuen Sicherheitstechnologien von Zero Trust zusammenarbeiten. Die Aufrüstung oder der Austausch einer solchen Legacy-Infrastruktur kann mit so hohen Kosten und einem so hohen Zeitaufwand verbunden sein, dass sie unerschwinglich wird. In der Regel ist dies jedoch notwendig, um die Prinzipien der Zero-Trust-Architektur vollständig umzusetzen. Ein Unternehmen sollte die bestehenden Systeme prüfen und entsprechende Aufrüstungspläne erstellen.

- Ressourcen- und Budgetbeschränkungen: Die Zero-Trust-Architektur erfordert neue Investitionen in verschiedene Tools, Technologien und Mitarbeiter mit besonderen Fähigkeiten. Diese Anforderung muss mit anderen Budgetprioritäten abgewogen werden, die den Umfang oder die Geschwindigkeit der Umsetzung einschränken könnten. Um die erforderlichen Finanzmittel zu sichern, müssen Unternehmen Führungskräfte einbeziehen, die sich für strategische Initiativen einsetzen und den Entscheidungsträgern den potenziellen ROI aufzeigen können.

- Komplexität der Richtlinien: Die Entwicklung und Verwaltung von Zero-Trust-Support-Richtlinien ist komplex. Es ist schwierig, umfassende Sicherheitsrichtlinien für Zero Trust zu erstellen, diese konsequent anzuwenden und angesichts der sich ständig weiterentwickelnden Bedrohungen auf dem neuesten Stand zu halten. In dieser Hinsicht würde die Richtlinienverwaltung durch Automatisierungstools das Leben erleichtern, da jede Zero-Trust-Architektur durch Best Practices unterstützt werden sollte.

- Auswahl von Anbietern und Technologien: Die richtige Auswahl von Anbietern und Technologien ist im Hinblick auf Interoperabilität und Funktionalität von entscheidender Bedeutung. Angesichts der Vielzahl verfügbarer Lösungen stehen Unternehmen häufig vor der Herausforderung, die Komponenten auszuwählen, die am besten zur Zero-Trust-Architektur passen und sich nahtlos integrieren lassen. Hier ist eine sorgfältige Prüfung mit detaillierten Bewertungen erforderlich.

Best Practices für Zero-Trust-Architekturen

Eine ideale Zero-Trust-Architektur lässt sich beobachten, wenn ein Unternehmen kontinuierlich Best Practices für die Implementierung und Verwaltung des Systems befolgt. Dadurch wird sichergestellt, dass das Sicherheitsframework solide und effektiv bleibt und mit den Unternehmenszielen im Einklang steht.

Hier sind einige wichtige Best Practices:

- Erstellen Sie einen klar definierten Fahrplan: Es muss einen detaillierten Fahrplan oder Plan geben, der die Unternehmensziele, Zeitrahmen und Erfolge umfasst. Ein schrittweiser Ansatz ermöglicht die reibungslose Implementierung von Zero-Trust-Architekturkomponenten und beeinträchtigt den Betrieb möglicherweise weniger. Sie sollten die Roadmap außerdem regelmäßig überprüfen, um gegebenenfalls Anpassungen vorzunehmen.

- Asset Discovery durchführen: Identifizieren Sie Netzwerkressourcen, darunter Geräte, Anwendungen, Datenspeicher und Benutzerkonten. Um die Prinzipien der Zero-Trust-Architektur effektiv anzuwenden, ist es wichtig zu verstehen, was geschützt werden muss. Asset Discovery-Tools können diese Aufgabe automatisieren und dafür sorgen, dass das Inventar auf dem neuesten Stand bleibt.

- Starke Authentifizierung: Dies ist eine Best Practice der Zero-Trust-Architektur, zu der die Implementierung von Multi-Faktor-Authentifizierung, biometrischer Verifizierung und sogar risikobasierter Authentifizierung gehört. Die Sicherung der Identität ist eine der bewährten Methoden für die Zero-Trust-Architektur, was bedeutet, dass nur autorisierte Benutzer Zugriff haben, selbst wenn Anmeldedaten kompromittiert wurden.

- Anwendung des Prinzips der geringsten Privilegien: Entwerfen Sie eine Richtlinie, in der den Benutzern entsprechend ihrer Rolle minimale Berechtigungen zugewiesen werden. Überprüfen und passen Sie die Berechtigungen regelmäßig an, um Änderungen der Zuständigkeiten Rechnung zu tragen. Setzen Sie Automatisierungstools ein, um die Zugriffsrechte zu verwalten und die Einhaltung der Zero-Trust-Prinzipien sicherzustellen.

- Segmentieren Sie das Netzwerk strategisch: Isolieren Sie mit Hilfe von Mikrosegmentierung kritische Ressourcen und Systeme vom Rest. Legen Sie für jedes dieser kleineren Segmente eine klare Definition und Durchsetzung der Sicherheitsrichtlinien fest, um die Möglichkeit großflächiger Sicherheitsverletzungen zu verringern. Die Segmentierung des Netzwerks sollte mit einem guten Verständnis der Datenflüsse und Kommunikationsmuster durchgeführt werden.

- Automatisierung und Orchestrierung nutzen: Die Automatisierung der eher routinemäßigen Aufgaben der Durchsetzung von Sicherheitsrichtlinien und der Reaktion auf Vorfälle kann erheblich dazu beitragen, menschliche Fehler zu reduzieren. Dies würde durch Orchestrierungstools weiter unterstützt, die Aktionen aus Zero-Trust-Architekturkomponenten integrieren können, um schnelle und konsistente Reaktionen auf Bedrohungen zu ermöglichen.

- Schulung und Sensibilisierung: Informieren Sie Ihre Mitarbeiter über die Zero-Trust-Architektur, die Rolle von Zero Trust und ihre eigene Rolle bei der Aufrechterhaltung der Sicherheit. Regelmäßige Schulungen, Simulationen und Wissensaktualisierungen zu neuen Bedrohungen fördern eine Kultur des Sicherheitsbewusstseins. Das Bewusstsein der Mitarbeiter ist einer der wichtigsten Erfolgsfaktoren unter allen Best Practices, die wir im Zusammenhang mit der Implementierung einer Zero-Trust-Architektur besprochen haben.

Die Einführung von Best Practices wie kontinuierlicher Überwachung und Segmentierung ist von entscheidender Bedeutung. Singularity Endpoint Protection ermöglicht diese Praktiken durch autonomen Endpunktschutz.

Anwendungsfälle für Zero-Trust-Architekturen in verschiedenen Branchen

Zero-Trust-Architekturen werden von Unternehmen in verschiedenen Branchen eingesetzt, die jeweils ihre eigenen Herausforderungen im Bereich der Informationssicherheit haben. Ein Blick auf die branchenspezifischen Anwendungsfälle unterstreicht die Flexibilität und Effizienz dieses Ansatzes. Sehen wir uns also an, wie Unternehmen in den einzelnen Branchen Zero-Trust-Architekturen einsetzen:

- Gesundheitswesen: Die Zero-Trust-Architektur schützt sensible Patientendaten, schützt elektronische Patientenakten und gewährleistet die Einhaltung der HIPAA-Vorschriften, während sie gleichzeitig den unbefugten Zugriff auf kritische Daten verhindert. Kontinuierliche Verifizierung und Mikrosegmentierung sind einige der hier häufig verwendeten Ansätze, die darauf abzielen, sensible Informationen vertraulich zu behandeln und nur autorisierten Personen zugänglich zu machen.

- Finanzdienstleistungen: Banken und Finanzorganisationen nutzen Zero-Trust-Architekturen, wenn es um die Sicherheit von Transaktionen, Kundendaten und proprietären Systemen geht. Mit der Zunahme des Online-Bankings und der Fintech-Lösungen trägt die Implementierung von Zero-Trust-Architekturkomponenten wie starker Authentifizierung und fortschrittlicher Analytik zur Betrugsbekämpfung, zur Erkennung verdächtiger Aktivitäten und zur Einhaltung von Regulierungsnormen wie PCI DSS bei.

- Fertigung: Die Prinzipien der Zero-Trust-Architektur tragen zum Schutz des geistigen Eigentums, der Steuerungssysteme und der Integrität der Lieferkette der Hersteller bei. Sicherheit ist nach wie vor von entscheidender Bedeutung für Geräte und Fertigungssysteme im industriellen Internet der Dinge (IIoT). In dieser Hinsicht gewährleistet eine Mikrosegmentierung mit strengen Zugriffskontrollen ein Minimum an Ausfällen entlang der Produktionslinien und verhindert Industriespionage.

- Bildung: Bildungseinrichtungen wie Schulen und Universitäten sind ständig der Gefahr ausgesetzt, Opfer von Cyberangriffen zu werden. Das liegt daran, dass Studenten, Dozenten und Mitarbeiter über verschiedene Geräte auf die Netzwerke zugreifen. Mit Zero Trust können akademische Unterlagen, Forschungsdaten und Verwaltungssysteme in Schulen und Universitäten sicher aufbewahrt werden. Darüber hinaus sehen die Best Practices der Zero-Trust-Architektur vor, dass nur echte Benutzer Zugriff auf sensible Ressourcen erhalten, selbst in dynamischen und offenen Umgebungen.

- Behörden: Behörden versuchen, eine Zero-Trust-Architektur einzuführen, um nationale Sicherheitsinformationen, Bürgerdaten und kritische Infrastrukturen zu schützen. Indem sie von Sicherheitsverletzungen ausgehen und kontinuierliche Überprüfungen durchführen, verbessern sie ihre Widerstandsfähigkeit gegen ausgeklügelte Cyber-Bedrohungen und staatlich geförderte Angriffe. Die Einhaltung von Rahmenwerken wie NIST-Richtlinien für Zero-Trust-Architekturen ist häufig erforderlich.

Wie kann SentinelOne helfen?

Angesichts des aktuellen Trends zum Remote-Arbeiten und der Abhängigkeit von der Cloud ist Zero Trust heute eine größere Herausforderung als je zuvor. Um eine Lösung zu finden, sollten Sie neben den Zero-Trust-Prinzipien auch optimale Arbeitsbedingungen berücksichtigen.

Um Zero Trust zu erreichen, muss jeder Rand des Netzwerks gesichert sein. Die Zero-Trust-Integrationen von SentinelOne überprüfen dynamisch den Zustand und die Sicherheit von Geräten, bevor diese mit Unternehmensnetzwerken und sensiblen Daten verbunden werden.

Das SentinelOne Singularity-Ökosystem wächst rasant und bietet gemeinsame Lösungen für Sandboxing, Threat Intelligence, SIEM, CASB und Workflow-Automatisierung. Die Integrationen sind ohne Programmieraufwand möglich und bieten eine kollaborative, tiefgreifende Verteidigung, optimierte Abläufe und Workflows sowie einheitliche systemübergreifende Reaktionsmöglichkeiten.

Beenden Sie passive Sicherheit. SentinelOne schützt Ihr Unternehmen proaktiv in jeder Phase des Bedrohungszyklus.

Verringern Sie das Identitätsrisiko in Ihrer gesamten Organisation

Erkennen und reagieren Sie auf Angriffe in Echtzeit mit ganzheitlichen Lösungen für Active Directory und Entra ID.

Demo anfordernFazit

Die Zero-Trust-Architektur (ZTA) ist ein Sprung in Richtung einer besseren Cybersicherheit, der die Ineffizienzen traditioneller Modelle behebt, da die Cyberbedrohungslandschaft immer komplexer wird. Wir haben gelernt, wie sich die Sicherheitslage eines Unternehmens durch die Implementierung einer Zero-Trust-Architektur verbessern lässt, die auf den Prinzipien der kontinuierlichen Überprüfung, des Zugriffs mit geringsten Rechten und der Mikrosegmentierung basiert. Die Vorteile der Einführung einer Zero-Trust-Architektur erstrecken sich über alle Branchen und bieten verbesserte Sicherheit, Compliance, Transparenz und Unterstützung für moderne Arbeitsumgebungen. Zwar gibt es Herausforderungen, diese können jedoch durch sorgfältige Planung, die Einhaltung von Best Practices für Zero-Trust-Architekturen und die Verpflichtung zu kontinuierlicher Verbesserung gemindert werden. Zusammenfassend lässt sich sagen, dass es für Unternehmen notwendig ist, proaktive Maßnahmen zur Stärkung von Sicherheitsframeworks wie der Zero-Trust-Architektur zu ergreifen. Solche Maßnahmen können ein strategischer Schritt sein, der Risiken mindert und gleichzeitig die betriebliche Effizienz und das Vertrauen zwischen den Beteiligten fördert. Unter Berücksichtigung aller diskutierten Punkte kann ein Unternehmen fundierte Entscheidungen zum Schutz seiner Vermögenswerte und seines Rufs treffen.

Wenn Sie sich nicht sicher sind, wo Sie anfangen sollen, lassen Sie es uns wissen! SentinelOne bietet umfassende Lösungen, mit denen Ihr Unternehmen die Zero-Trust-Architektur nahtlos implementieren kann. Mit verschiedenen Angeboten der SentinelOne Singularity™-Plattform, die eine bessere Erkennung und Reaktion auf Bedrohungen ermöglichen, kann Ihr Unternehmen auf eine sichere Zukunft zusteuern, in der Bedrohungen sofort nach ihrer Identifizierung entschärft werden. Kontaktieren Sie uns noch heute, um zu erfahren, wie unsere Sicherheitsexperten Ihnen helfen können, Ihre Sicherheitslage zu verbessern.

"FAQs

Zero Trust ist ein Sicherheitsmodell, das auf dem Prinzip basiert, dass weder Benutzern noch Geräten innerhalb oder außerhalb des Netzwerkperimeters standardmäßig vertraut wird. Kein Zugriffsantrag sollte ohne ständige Überprüfung seiner Authentizität gewährt werden, um sicherzustellen, dass nur authentifizierte und autorisierte Benutzer Zugriff erhalten. Dies führt zur Einhaltung der Prinzipien der Zero-Trust-Architektur und zu einer Verbesserung der Sicherheit durch minimale Vertrauensannahmen.

Zu den wichtigsten Schritten bei der Implementierung von Zero-Trust-Sicherheit gehören:

- Asset Discovery: Hierbei handelt es sich um die Identifizierung aller Assets, darunter Geräte, Benutzer, Anwendungen und Daten.

- Starke Authentifizierung: Aktivieren Sie Multi-Faktor-Authentifizierung und starke Identitätsprüfungsprozesse.

- Prinzip des geringstmöglichen Zugriffs: Legen Sie geeignete Zugriffsrichtlinien und -verfahren fest und setzen Sie diese durch, die einem Benutzer die geringstmöglichen Berechtigungen oder den geringstmöglichen Zugriff gewähren.

- Mikrosegmentierung: Segmentieren Sie das Netzwerk, isolieren Sie Ressourcen und begrenzen Sie laterale Bewegungen.

- Kontinuierliche Überwachung: Überwachen Sie die Netzwerkaktivität mit verschiedenen Tools und erkennen Sie Anomalien, sobald sie auftreten.

- Durchsetzung von Richtlinien: Automatisieren Sie die Anwendung von Sicherheitsrichtlinien für alle Komponenten in einer Zero-Trust-Architektur.

Die Integration einer Zero-Trust-Architektur in bestehende Systeme ist aus mehreren Gründen eine Herausforderung. Beispielsweise ist die bestehende Infrastruktur nicht mit den neueren Sicherheitstechnologien kompatibel, die für den Zero-Trust-Ansatz erforderlich sind, und die Integration ist schwierig. Darüber hinaus ist die Implementierung von Zero Trust in die bestehende Infrastruktur für KMUs mit hohen Kosten und einem erheblichen Zeitaufwand verbunden. Hinzu kommen Ressourcenbeschränkungen, da die Einführung neuer Technologien eine Belastung für das Finanz- und Humankapital darstellt. Auch kulturelle Widerstände werden häufig als Problem genannt, da die Mitarbeiter weiterhin die gewohnten Arbeitsweisen beibehalten und die erforderlichen Ressourcen nutzen möchten.

Die sechs Säulen der Zero-Trust-Architektur, oft auch als Komponenten der Zero-Trust-Architektur bezeichnet, umfassen:

- Kontinuierliche Überprüfung: Kontinuierliche Authentifizierung und Autorisierung von Benutzern und Geräten.

- Zugriff mit geringsten Rechten: Beschränkung der Berechtigungen des Benutzers auf das grundlegende Funktionsniveau.

- Von einer Sicherheitsverletzung ausgehen: Annahme, dass Sicherheitsverletzungen überall auftreten können, während die Kontrollen implementiert werden.

- Mikrosegmentierung: Verwendung von Subnetzen, die voneinander getrennt und sicher sind.

- Starke Authentifizierung: Durch Anwendung von Multi-Faktor- und erweiterten Authentifizierungstechniken.

- Transparenz und Analyse: Überwachung des Netzwerkverkehrs, um Bedrohungen zu erkennen und darauf zu reagieren.