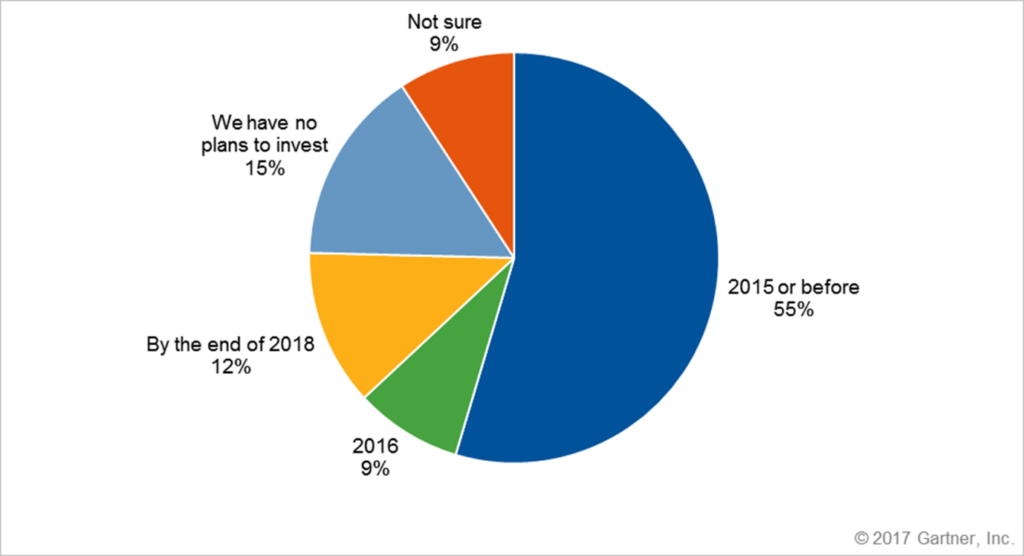

In den letzten Jahren sind VDI-Implementierungen (Virtual Desktop Infrastructure) häufiger denn je geworden. VDI hat nicht, wie von einigen vorhergesagt, den gesamten Desktop-Markt ersetzt, aber immer mehr Unternehmen haben aufgrund einer Vielzahl von betrieblichen Vorteilen VDI-Umgebungen eingeführt. Laut Gartner, führen große Unternehmen VDI in hohem Maße ein, wobei nur 15 % nicht vorhaben, in VDI-Technologie zu investieren.

VDI-Nutzung (weltweit, mindestens 50 IT-Vollzeitkräfte)

Bei der Einführung von VDI in großen Unternehmen stechen mehrere Branchen besonders hervor. Eine davon ist das Gesundheitswesen, da klinische Aufgaben mobil sind und man auf elektronische Patientenakten angewiesen ist. Ein weiteres Beispiel ist der Finanzdienstleistungssektor, der VDI schon seit Langem aktiv nutzt.

Auch im Bildungswesen und im öffentlichen Sektor besteht eine hohe Nachfrage. Schulen müssen VDI für Schülerlabore implementieren, aber das größte Hindernis für eine stärkere Verbreitung von VDI im Bildungswesen sind nach wie vor die Kosten.

Die Notwendigkeit der Sicherung von VDI

In VDI-Umgebungen bestehen nach wie vor die üblichen Risiken für Daten: Ransomware, Social Engineering, Drive-by-Downloads, Network Sniffing, Ausnutzung von Schwachstellen, Insider-Bedrohungen, Privilegieneskalation und Malware. Manche behaupten, VDI sei eine sicherere Option, vor allem weil man die VDI-Instanzen nach Beendigung schließen kann, aber der allgemeine Sicherheitsstatus ist nur so stark wie sein schwächstes Glied – und VDI-Implementierungen sind aus mehreren Gründen genau das:

- Patching-Zyklen erfordern eine Aktualisierung des Golden Image und sind daher nicht schnell.

- VDI-Implementierungen versuchen in der Regel, so wenig Ressourcen wie möglich zu verbrauchen, sodass Administratoren versuchen, die Menge der eingesetzten Software zu reduzieren – was jedoch auf Kosten der Sicherheit geht.

- Der menschliche Faktor: Benutzer sind sich der Sicherheitsrisiken bei der Verwendung von VDI oft weniger bewusst, da sie häufig nicht Eigentümer des Systems sind und es nur für eine vorübergehende Sitzung nutzen. [Warum?]

VDI-Ansätze

In der Welt der virtuellen Desktop-Infrastruktur gibt es zwei grundlegende Ansätze: persistente und nicht persistente.

Persistente VDI

Persistente VDI bedeutet eine virtuelle Sitzung, aber die Benutzer haben einen Desktop, auf dem sie Dateien speichern, die Konfiguration ändern und nach Belieben anpassen können. Im Hintergrund wird jeder Desktop von einem separaten Disk-Image ausgeführt. Diese Art von Desktops ermöglicht eine Personalisierung, erfordert jedoch mehr Speicherplatz und Backups als nicht persistente Desktops, wie unten beschrieben. Benutzer, die sich täglich anmelden, bevorzugen diesen Ansatz, aber er schmälert einige der Vorteile von VDI, wie z. B. Einsparungen bei den Speicherkosten, einfache Patch-Installation und Transparenz bei den Assets.

Nicht persistente VDI

Viele Befürworter von VDI behaupten, dass nicht persistente Desktops die bessere Wahl sind, da sie einfacher zu verwalten sind als persistente VDI. Bei nicht persistenten Desktops wird ein einziges Disk-Image von vielen Benutzern gemeinsam genutzt. Wenn sich ein Benutzer anmeldet, erhält er einen Klon des gemeinsam genutzten Master-Desktops, der dann je nach Bedarf mit App-Virtualisierung (Microsoft App-V, VMware ThinApp usw.) oder mit Benutzerumgebungsvirtualisierung (AppSense, RES usw.) angepasst wird.

Dieser Ansatz bietet viele Vorteile, wie z. B. die Gewährleistung einer 100-prozentigen Erfolgsquote bei einem Patch-Management-Programm. Die fehlende Persistenz kann sich jedoch auch auf die Benutzer auswirken, da sie keine Dateien lokal speichern oder andere Dinge tun können, wie z. B. den Desktop-Hintergrund ändern oder neue Anwendungen installieren.

Weitere Trends

In vielen Fällen entscheiden sich Unternehmen für einen hybriden Modus: Sie führen nicht persistente Images aus, erlauben jedoch dedizierten Speicher für mehrere Anwendungen.

Ein weiterer Trend, der an Bedeutung gewinnt, ist DaaS (Desktop-as-a-Service), bei dem die Sitzungen in der Cloud stattfinden. Ein Drittanbieter hostet dann das Backend der virtuellen Desktop-Infrastruktur einer Bereitstellung. Es ist ein wachsendes Interesse großer Anbieter an DaaS zu beobachten (Microsoft Azure, Amazon WorkSpace). Weitere traditionelle Ansätze für lokale VDI sind Citrix mit seinen XenDesktop/XenApp-Produkten und VMware mit seiner HorizonView-Produktreihe.

Unabhängig von der gewählten Implementierung müssen die folgenden Elemente berücksichtigt werden:

6 wichtige Faktoren für die VDI-Sicherheit

Um den Anforderungen an Sicherheit, Verwaltbarkeit und Leistung gerecht zu werden, muss Sicherheitssoftware vor der VDI-Bereitstellung die folgenden Benchmarks erfüllen:

1. Verlassen Sie sich nicht auf Updates

Wie bereits erwähnt, beenden einige VDI-Szenarien wie "nicht persistente" Szenarien jede einzelne Sitzung und starten immer vom Basisimage aus. Produkte, die auf Updates angewiesen sind, verursachen jedes Mal, wenn sich Benutzer anmelden, einen "AV-Sturm"amp;#8221" aus, da sie ein Update vorschreiben. Produkte, die für die Sicherheit auf Updates angewiesen sind, müssen die Herausforderung bewältigen, dass immer wieder neue Sitzungen gestartet und dann versucht wird, diese zu aktualisieren. Sobald eine Sitzung beendet ist, wiederholt sich dieser Teufelskreis, wodurch Bandbreite und Ressourcen verbraucht werden und die Produktivität beeinträchtigt wird. Aus diesen Gründen war die Bereitstellung von Sicherheitsprodukten in VDI-Umgebungen bisher recht mühsam.

2. Einfache Verwaltung und Vermeidung doppelter Einträge erforderlich

Die einfache Verwaltung ist ein weiterer entscheidender Faktor. In VDI-Umgebungen können die Namenskonventionen für Geräte nicht gewährleistet oder standardisiert werden. Die meisten VDI-Anbieter ermöglichen die Festlegung von Namenskonventionen, aber Namen wiederholen sich häufig bei neuen Sitzungen. Daher kommt es bei AV-Produkten, die zur Identifizierung von Benutzern und Konsolenparametern auf Gerätenamen angewiesen sind, zu Kollisionen, die sowohl unnötige betriebliche Belastungen als auch Auswirkungen auf die Endbenutzer verursachen. Ein weiteres wichtiges Kriterium sind automatisierte Deaktivierungsfunktionen. Ein AV-Produkt, das VDI verwaltet, ohne beendete Sitzungen außer Betrieb zu nehmen, führt zu zahlreichen "Phantomgeräten", die eine verzerrte Betriebsansicht verursachen und eine effektive Verwaltung von Assets in großem Maßstab unmöglich machen.

3. Basis-Image-Scans sind erforderlich

Das Letzte, was Sie bei der Bereitstellung einer VDI-Konfiguration wollen, ist, Malware in jede Instanz einzubauen. Wenn Sie nicht sicherstellen, dass das Golden Image fehlerfrei ist, gehen Sie ein erhebliches Risiko ein. Produkte, die sich ausschließlich darauf verlassen, die auf die Festplatte kopierte Malware zu "sehen" oder lediglich die Ausführung von Dateien zu überprüfen, sind für diese Angriffsfläche nicht ausreichend und machen Ihre VDI-Umgebung anfällig.

4. Fordern Sie gleichwertigen Schutz und gleichwertige Funktionalität

Einige Anbieter bieten spezielle Agenten für VDI an, allerdings mit eingeschränkter Funktionalität. Dadurch bleiben VDI-Umgebungen eine exponierte Angriffsfläche. Abgesehen von der Bequemlichkeit für Ihren AV-Anbieter gibt es keinen Grund für eine eingeschränkte VDI-Abdeckung. Suchen Sie nach Anbietern, die keine Kompromisse eingehen und vollständigen Schutz, Transparenz und Reaktionsmöglichkeiten bieten können. VDI-Endpunkte sollten auch Oberflächen sein, auf denen SOC-Analysten nach Bedrohungen suchen können, denn wenn verdächtige Aktivitäten identifiziert werden, müssen Sie der Ursache auf den Grund gehen, um die tatsächliche Infektionsspur zu finden.

5. Berechnen Sie die tatsächlichen Kosten

Es gibt zwei gängige Lizenzmodelle:

- Modell mit gleichzeitigen Lizenzen (Pay-as-you-go) – Sie zahlen für die maximale Anzahl von Benutzern, die parallel arbeiten. Mit einer Lizenz für gleichzeitige Benutzer können Sie Software zu geringeren Kosten erwerben, da die maximale Anzahl von Benutzern, die die Software zu einem bestimmten Zeitpunkt voraussichtlich gleichzeitig nutzen (alle diese Benutzer sind gleichzeitig angemeldet), nur einen Teil der gesamten Systembenutzer eines Unternehmens ausmacht. Bei beispielsweise 5.000 Benutzern, die in zwei Schichten arbeiten, werden nur 2.500 Lizenzen benötigt.

- Pro-Platz-Lizenzmodell (Bezahlung pro Benutzer) – Jeder Arbeitsplatz verbraucht eine Lizenz – basierend auf der Anzahl der einzelnen Benutzer, die Zugriff auf die VDI-Infrastruktur haben. Eine Lizenz für 5.000 Benutzer würde beispielsweise bedeuten, dass bis zu 5.000 namentlich genannte Benutzer auf die Software zugreifen können.

Entscheiden Sie sich natürlich für ein Modell mit gleichzeitigen Lizenzen, da Sie damit Ihre Kosten senken können.

6. Die Auswirkungen auf die Leistung sind wichtig

Ein Vorteil von VDI ist die Reduzierung der Hardware- und Betriebskosten. Wenn Sie sich für eine AV-Lösung entscheiden, die eine Ressourcenzuweisung wie bei einem physischen Gerät erfordert, verpassen Sie einen Kernvorteil der Verwendung von VDI. Ein weiterer Aspekt, der die Leistung von VDI beeinflusst, ist die Anzahl der Anwendungen, die Sie auf dem Basisimage installieren müssen.2017/06/SentinelOne_Endpoint_Protection_vs_Competitors.pdf">Leistung beeinflusst, ist die Anzahl der Anwendungen, die Sie auf dem Basisimage installieren müssen. Entscheiden Sie sich für Endpoint-Protection-Lösungen, die leichtgewichtig und robust sind, damit die Rechenleistung und die Benutzererfahrung/Produktivität der Endbenutzer durch den Betrieb der Antivirenlösung nicht beeinträchtigt werden. Vermeiden Sie Lösungen mit mehreren Agenten, da diese mehr Ressourcen verbrauchen.

Warum SentinelOne wählen?

Der autonome Agent von SentinelOne erfüllt und übertrifft alle oben genannten Kriterien. Er ist eine effiziente Lösung, um den wachsenden Anforderungen an die Desktop-Virtualisierung gerecht zu werden, darunter Thin Clients, mehrschichtige Anwendungen und andere VDI-Szenarien. Er benötigt keine Updates und ist nicht von Signaturen oder anderen älteren Antiviren-Anforderungen abhängig. SentinelOne unterstützt nativ alle gängigen VDI-Szenarien ohne Kompromisse bei Funktionalität oder Schutz, darunter:

- Desktop-Virtualisierung: Hosten Sie ein Desktop-Betriebssystem in einer VM auf einem zentralisierten Server. Beispiele für Virtualisierungssoftware für Unternehmensanwendungen sind Citrix XenDesktop, Microsoft App-V, VMware Horizon und Systancia AppliDis.

- Terminaldienste: Eine serverbasierte Komponente zur Virtualisierung von Computing und Präsentation, um über ein Netzwerk auf Anwendungen und Daten auf einem Remote-Computer zuzugreifen. Beispiele hierfür sind Microsoft Windows RDP und Citrix XenApp.

- Desktop-as-a-Service: Remote-Desktop-Virtualisierung aus SaaS-Cloud-Computing. Beispiele für Desktop-as-a-Service für Unternehmen sind Horizon DaaS von VMware und WorkSpaces von Amazon.

[1] Gartner, Markttrends: Die Nachfrage nach VDI wächst, aber nicht jeder wird erfolgreich sein, von Michael Warrilow und Nathan Hill, April 2017, https://www.gartner.com/document/code/325320

SentinelOne unterstützt die folgenden virtuellen Anbieter:

- VMware vSphere

- VMware Workstation&

- VMware Fusion

- VMware Horizon

- Citrix XenApp

- Citrix XenDesktop

- Amazon WorkSpaces

- Microsoft Hyper-V

- Oracle VirtualBox

Verringern Sie das Identitätsrisiko in Ihrer gesamten Organisation

Erkennen und reagieren Sie auf Angriffe in Echtzeit mit ganzheitlichen Lösungen für Active Directory und Entra ID.

Demo anfordernConclusion

VDI-Sicherheit verbindet Endpunktsicherheit, Netzwerksegmentierung, Datenverschlüsselung und Zugriffskontrollen. Es gibt viele Ansätze dafür, aber die besten sind die Optionen, die für Ihre Infrastruktur geeignet sind. VDI-Sicherheit bietet viele Vorteile, aber der größte ist, dass Sie Ihr Unternehmen zukunftssicher machen können. SentinelOne kann Ihren Weg zur VDI-Sicherheit optimieren und Ihnen dabei als wertvoller Partner zur Seite stehen. Testen Sie uns und sehen Sie selbst, wie wir Ihrem Unternehmen heute helfen können.

VDI-Sicherheit – Häufig gestellte Fragen

Mit einer virtuellen Desktop-Infrastruktur (VDI) können Sie Desktop-Umgebungen auf Remote-Servern statt auf lokalen Rechnern ausführen. Benutzer verbinden sich über ein Netzwerk, um von überall aus auf einen vollständigen Windows- oder Linux-Desktop zuzugreifen.

VDI zentralisiert die Desktop-Verwaltung, sodass Sicherheitspatches und Konfigurationen auf dem Server gespeichert werden. Sie arbeiten weiterhin mit einer vertrauten Arbeitsumgebung, aber die Daten verlassen niemals das Rechenzentrum, wodurch das Risiko für Endgeräte verringert wird.

VDI-Sicherheit ist wichtig, da Desktops auf zentralisierten Servern ausgeführt werden und somit ein lohnendes Ziel darstellen. Wenn Angreifer einen VDI-Host kompromittieren, können sie auf viele Benutzerumgebungen gleichzeitig zugreifen. Eine angemessene Sicherheit verhindert die Verbreitung von Malware zwischen den Sitzungen und schützt Unternehmensdaten davor, auf ungesicherte Endgeräte kopiert zu werden.

Starke VDI-Abwehrmaßnahmen gewährleisten außerdem die Einhaltung von Richtlinien zum Umgang mit Daten und schützen Remote-Mitarbeiter, wodurch die gesamte Infrastruktur sicher bleibt.

Erzwingen Sie zunächst eine Multi-Faktor-Authentifizierung für jede Verbindung zum VDI-Gateway. Segmentieren Sie Netzwerke, damit Verwaltungsschnittstellen nicht für Benutzer sichtbar sind. Halten Sie Hypervisoren, Verbindungsbroker und Gastimages mit Patches auf dem neuesten Stand. Wenden Sie innerhalb virtueller Desktops Benutzerrechte mit minimalen Berechtigungen an.

Verwenden Sie Endpoint-Sicherheitsagenten und überwachen Sie die Sitzungsaktivität auf Anomalien. Sichern Sie Ihre kritischen Images regelmäßig und testen Sie Wiederherstellungsverfahren, um bei Bedarf eine schnelle Wiederherstellung zu gewährleisten.

Ein virtuelles privates Netzwerk (VPN) erstellt einen verschlüsselten Tunnel zwischen Ihrem Gerät und einem Netzwerk, wodurch der lokale Zugriff erweitert wird, die Daten jedoch auf Ihrem Endpunkt verbleiben. VDI liefert den gesamten Desktop von einem sicheren Server, ohne Daten lokal zu speichern.

VPN schützt den Datenverkehr, VDI schützt den Speicherort der Daten. Bei VPN werden Anwendungen weiterhin auf den Endgeräten ausgeführt, bei VDI werden sie auf dem Server ausgeführt und somit von potenziell kompromittierten Benutzergeräten isoliert.

VDI zentralisiert die Ausführung und Speicherung, sodass sensible Dateien niemals auf Benutzergeräten gespeichert werden. Sie kontrollieren Snapshots und Benutzerberechtigungen auf Serverebene und begrenzen so unbefugte Änderungen. Wenn ein Endpunkt infiziert wird, kann die Bedrohung innerhalb dieser Sitzung eingedämmt werden.

Sie können Images sofort zurücksetzen, um Malware zu entfernen. Die zentrale Protokollierung bietet vollständige Transparenz über Benutzeraktionen und hilft Ihnen, Sicherheitsvorfälle schnell zu erkennen und darauf zu reagieren.

Zu den Sicherheitstools für VDI gehören Endpoint Detection and Response (EDR)-Agenten, die auf virtuellen Desktops installiert sind, Netzwerksegmentierungs-Firewalls und Mikrosegmentierungsplattformen. Identitäts- und Zugriffsmanagement-Lösungen (IAM) bieten zusätzliche sichere Anmeldekontrollen.

Für cloudgehostete VDIs müssen Sie außerdem Cloud Access Security Brokers (CASBs) sowie Intrusion Detection Systems (IDS) einsetzen. Backup- und Disaster-Recovery-Lösungen schützen Ihre wichtigen Images. Schwachstellenscanner können ebenfalls dazu beitragen, dass Geräte auf dem neuesten Stand bleiben.

Zu den Risiken zählen falsch konfigurierte Broker-Server oder exponierte Management-Ports, die Angreifer ausnutzen können. Veraltete Desktop-Images ohne Patches öffnen Schwachstellen. Gemeinsame Hypervisoren können zu "Noisy Neighbor"-Exploits führen, wenn die Isolierung versagt. Eine schwache Authentifizierung lässt unbefugte Benutzer zu. Eine unzureichende Überwachung verdeckt laterale Bewegungen.

Schließlich bedeutet eine unzureichende Backup-Prüfung, dass Sie nach einer Sicherheitsverletzung nicht schnell wiederherstellen können, was die Ausfallzeit und den potenziellen Datenverlust verlängert.

Beginnen Sie mit granularen Zugriffskontrollen und setzen Sie eine starke Multi-Faktor-Authentifizierung durch. Segmentieren Sie das Management und die Benutzernetzwerke. Automatisieren Sie das Patchen von Hypervisoren und Desktop-Images. Setzen Sie EDR und kontinuierliche Überwachung in jedem virtuellen Desktop ein. Verwenden Sie verschlüsselte Speicher und sichere Protokolle für den gesamten Datenverkehr.

Sichern und testen Sie regelmäßig Golden Images. Schulen Sie Benutzer in Bezug auf Phishing-Risiken und beschränken Sie den lokalen USB- oder Zwischenablagezugriff, um Datenlecks zu verhindern.