Linux Endpoint Protection zielt darauf ab, Benutzer und ihre Geräte vor Cyberangriffen zu schützen, da die SaaS-Branche wächst und Cyberrisiken zunehmen. Ein Beispiel hierfür ist der Ransomware-Angriff, der im Juli 2024 das gesamte Justiznetzwerk in Los Angeles lahmgelegt hat.

In diesem Artikel diskutieren wir, wie Linux-Benutzer und ihre Endgeräte vor Cyberangriffen geschützt werden können. Wir behandeln auch die vielen Herausforderungen, denen Linux Endpoint Protection gegenübersteht, und die vielversprechenden Lösungen dafür. Unser Ziel ist es, Benutzern des Linux-Betriebssystems alle notwendigen Kenntnisse zu vermitteln, damit ihre Daten bei jeder Kommunikation über das IoT sicher sind.

Was ist Linux-Endpunktschutz?

Linux-Endgeräte sind alle Geräte und Hardware, die innerhalb eines Linux-OS-Netzwerks betrieben werden. Um das gesamte Framework vor Cyber-Bedrohungen, unbefugtem Zugriff, Malware und anderen Risiken zu schützen, wird eine Reihe von Technologien und Software eingesetzt. All diese Sicherheitsmaßnahmen, wie Antivirus, Firewall, Datenverschlüsselung, Zugriffskontrolle und mehr, definieren den Prozess des Linux-Endgeräteschutzes.

Warum ist der Schutz von Linux-Endpunkten so wichtig?

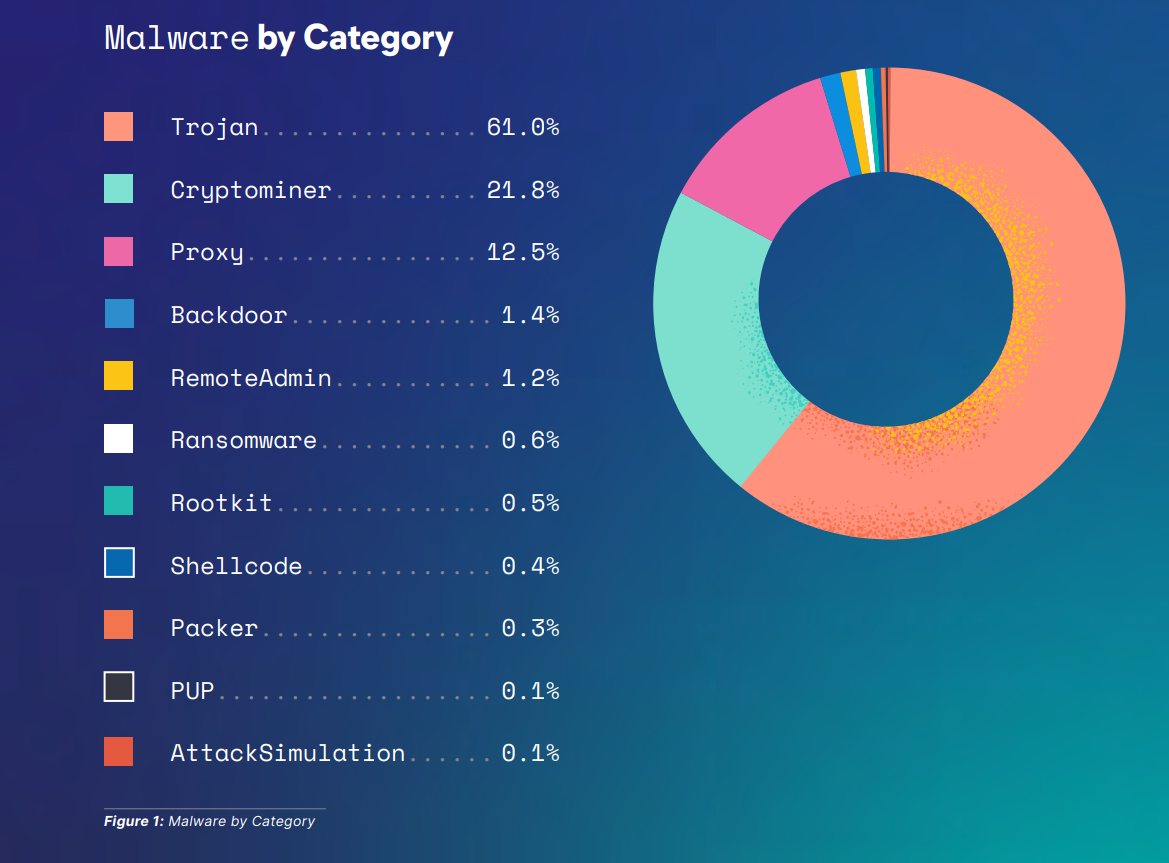

Genau das Merkmal, das Linux so "begehrt" gemacht hat – seine Open-Source-Schnittstelle – ist auch der Grund, warum Linux anfällig für Angriffe ist. Der Global Threat Report von Elastic stellt fest, dass Linux mit rund 91,2 % der Malware-Infektionen mittlerweile der am stärksten betroffene Endpunkt ist.

Angesichts der Vielfältigkeit dieser Angriffe ist Linux-Endpunktschutz aus folgenden Gründen von entscheidender Bedeutung:

Angesichts der Vielfältigkeit dieser Angriffe ist Linux-Endpunktschutz aus folgenden Gründen von entscheidender Bedeutung:

-

Zunehmende Bedrohungslage

Es gibt immer wieder Berichte über Datenverstöße und unbefugten Zugriff auf sensible Daten. Im Dezember 2023 wurden bei einem Cyberangriff auf National Public Data, einen Dienst für Hintergrundüberprüfungen, die persönlichen Daten von fast drei Milliarden Menschen gestohlen. Daher müssen Linux-basierte Systeme robustere Sicherheitsmaßnahmen implementieren, um sich vor den sich ständig weiterentwickelnden Bedrohungen zu schützen.

-

Bedenken hinsichtlich der Datensicherheit

Heutzutage müssen die meisten Unternehmen Daten speichern, auch wenn diese keinen Nutzen haben. Selbst wenn Sie eine neue Anwendung auf Ihrem Smartphone installieren, sind Sie verpflichtet, den Zugriff auf Daten zuzulassen. Zu diesen Daten gehören sensible Informationen und geistiges Eigentum, die, wenn sie in die falschen Hände geraten, weltweit erhebliche Störungen verursachen können. Wenn Sie diese Linux-Endpunkte schützen, sichern Sie auch vertrauliche Informationen.

-

Compliance-Anforderungen für Daten

In vielen Branchen gelten strenge Datenschutzmaßnahmen. Unternehmen werden gründlich geprüft, um sicherzustellen, dass sie über angemessene Datenschutzrichtlinien verfügen. Andernfalls werden sie für etwaige Mängel mit hohen Geldstrafen belegt und riskieren, ihren Ruf auf dem Markt, insbesondere bei ihren Kunden, zu verlieren. Linux-Endpunktschutzmaßnahmen helfen Unternehmen, diese Vorschriften einzuhalten und Geldstrafen und andere rechtliche Konsequenzen zu vermeiden.

-

Schutz der Infrastruktur

Linux wird häufig in Unternehmensumgebungen eingesetzt, insbesondere auf Cloud-Servern. Ein einziger kompromittierter Endpunkt kann das gesamte System lahmlegen und zu erheblichen Störungen innerhalb des Unternehmens führen. Um solche unerträglichen Verluste zu verhindern und Angriffsflächen zu minimieren, wird immer empfohlen, eine zusätzliche Sicherheitsebene durch Endpunktschutz zu schaffen.

-

Langfristige Aufrechterhaltung des Betriebs

Ein weit verbreiteter Mythos besagt, dass Linux-Endpunkte weniger anfällig für Angriffe sind. Das Aufkommen von Bedrohungen in verschiedenen Formen hat Endpunktschutz notwendig gemacht. Manchmal kann die versehentliche Autorisierung des Zugriffs für einen Hacker zu Ausfallzeiten führen und den Ruf eines Unternehmens schädigen. Die Einrichtung einer sicheren Linux-Umgebung kann Vertrauen zwischen dem Unternehmen und seinen Stakeholdern aufbauen, den Ruf schützen, die Lebensdauer des Betriebs verlängern und langfristigen Erfolg sichern.

A Four-Time Leader

See why SentinelOne has been named a Leader four years in a row in the Gartner® Magic Quadrant™ for Endpoint Protection Platforms.

Read Report

5 Hauptmerkmale von Linux Endpoint Protection

Von Verhaltensanalysen bis hin zu Intrusion Detection- und Prevention-Systemen – die Funktionen von Linux Endpoint Protection sind umfassend. Diese Funktionen werden regelmäßig aktualisiert, um mit der sich ständig ändernden Natur der meisten Cyberangriffe Schritt zu halten. Die wichtigsten Merkmale, auf die Sie bei der Suche nach einer Endpoint-Protection-Lösung achten sollten, sind:

- Antivirus und Anti-Malware: Die wichtigste Funktion einer Linux-Endpunktschutzlösung ist die Erkennung und Beseitigung bösartiger Aktivitäten, die auf Linux-Systeme abzielen. Sie verwendet Antivirus- und Anti-Malware-Tools, um Dateien, Anwendungen und Systemprozesse kontinuierlich auf Anomalien zu überprüfen.

- Echtzeitüberwachung und Berichterstellung: Jede Lösung, die auf den Endpunktschutz für Linux abzielt, muss Echtzeit-Einblicke in den Zustand der gesamten Linux-Flotte liefern. Historische Daten und detaillierte Berichte auf einem zentralisierten Dashboard helfen dabei, bessere Entscheidungen zur Verbesserung der Gesamtsicherheit zu treffen

- Skalierbar und flexibel: Die meisten Endpunktlösungen sind skalierbar und flexibel, sodass sie sich an die Größe des Unternehmens und dessen Infrastruktur anpassen lassen, unabhängig davon, ob es sich um ein Cloud-Computing-Netzwerk oder um lokal eingesetzte Maschinen handelt.

- Zentralisierte Verwaltungskonsole: Linux Endpoint Protection verfügt über eine einheitliche Oberfläche, über die Sie mehrere Endpunkte gleichzeitig überwachen und gleichzeitig ausstehende Sicherheitsrichtlinien bearbeiten können. Die Automatisierung von Sicherheitsabläufen entlastet außerdem Ihr IT-Team. Verhaltensanalyse: Eine Endpunktsicherung für Linux nutzt Techniken, um Anomalien im Verhalten sowohl des Benutzers als auch des Systems zu erkennen. Dies hilft dabei, unbefugte Zugriffe auf das System zu identifizieren und potenzielle Angriffe in absehbarer Zukunft zu verhindern.

3 Häufige Herausforderungen beim Linux-Endpunktschutz

Linux hat seit seiner Einführung einen langen Weg zurückgelegt. Selbst das beliebteste mobile Betriebssystem, Android, verwendet einen Linux-Kernel für seinen Betrieb. Obwohl es sich um das weltweit größte Open-Source-Projekt handelt, ist es nach wie vor anfällig und mit einer Reihe von Herausforderungen verbunden:

#1. Unsichtbare Sicherheitslücken

Linux gilt als Gemeinschaftsprojekt, an dem Hunderte von Entwicklern mitarbeiten. Eine weit verbreitete Annahme ist, dass bei so vielen Entwicklern, die an dem Distributionssystem arbeiten, alle auftretenden Fehler oder Bedrohungen identifiziert und behoben werden können. Dies war der Fall bei der Shellshock-Sicherheitslücke, auch bekannt als Bash-Bug, einer schwerwiegenden Sicherheitslücke in Linux-Systemen.

Diese 2014 entdeckte Sicherheitslücke ermöglicht es Angreifern, einen zufälligen Code auf unterschiedlich formatierten Umgebungsvariablen auszuführen und sich unbefugten Zugriff auf das System zu verschaffen. Um die Risiken zu mindern, wurde Linux-Nutzern empfohlen, Sicherheitsupdates durchzuführen und Patches zu installieren. Obwohl die Auswirkungen von Shellshock allmählich abgenommen haben, hat diese unvorhergesehene Sicherheitslücke strenge Sicherheitsmaßnahmen für Linux-Systeme erforderlich gemacht.

Es ist jedoch durchaus möglich, dass diese bei der Konzentration auf die Verbesserung der Linux-Systeme übersehen werden. Die dringlichste Priorität ist die Einrichtung eines fortschrittlicheren Sicherheitssystems.

#2. Sich weiterentwickelnde Viren und Malware

Linux wird zunehmend für Cloud-Infrastrukturen und das Internet der Dinge (IoT) eingesetzt. Diese wachsende Beliebtheit wird auch von Cyberkriminellen wahrgenommen, die nach Möglichkeiten suchen, Systeme in großem Umfang zu schädigen. Laut Trend Micro gab es von 2022 bis 2023 einen Anstieg von 62 % bei den Versuchen von Ransomware-Angriffen auf Linux-Systeme.

In der jüngeren Vergangenheit haben Ransomware-Angriffe wie die BlackCat-Ransomware Linux-Systeme zusätzlichen Risiken ausgesetzt. In diesem Fall dringen Cyber-Erpresser in ein Netzwerk ein, stehlen sensible Daten und verschlüsseln Dateien. Anschließend erpressen sie mit diesen Daten Geld oder drohen, die gestohlenen Daten zu veröffentlichen. Es besteht kein Zweifel mehr daran, dass Angreifer immer neue Formen von Viren, Malware und Ransomware entwickeln, um Linux-Endpunkte zu jeder beliebigen Zeit anzugreifen.

#3. Erhöhtes Risiko für sensible Informationen

Obwohl Linux über gute Sicherheitsverfahren wie Datenverschlüsselung und Firewall-Authentifizierung verfügt, nehmen viele Benutzer den Datenschutz als selbstverständlich hin und vernachlässigen es, zusätzliche Datensicherheitsmaßnahmen in ihren Systemen zu implementieren. Dies führt zu vielen Herausforderungen, die die Leistung von Linux beeinträchtigen, wie z. B. Insider-Bedrohungen, schlechte Verwaltung von Benutzerberechtigungen und eingeschränkte Integration. Es ist unerlässlich, diese Probleme anzugehen, damit Einzelpersonen und Unternehmen proaktive Sicherheitsmaßnahmen ergreifen und sich vor den komplexen Cyberangriffen schützen können, die derzeit stattfinden.

7 Best Practices für den Schutz von Linux-Endgeräten

Best Practices für die Sicherheit von Linux-Endgeräten lassen sich auf Sicherheitsmaßnahmen wie das Ausführen nur wesentlicher Dienste, die Durchführung von Audits auf böswillige Aktivitäten, das Vermeiden offener Ports sowie die Konfiguration und Aktualisierung Ihres Betriebssystems reduzieren. Hier sind einige weitere Maßnahmen, mit denen Sie Ihre Linux-Sicherheit gegen Cyberrisiken abriebfest machen können:

#1. Systeme regelmäßig aktualisieren

Die einfachste und effektivste Methode zum Schutz von Linux-Endpunkten ist die regelmäßige Aktualisierung der Systeme. Wenn Sie regelmäßig Updates auf Ihren Systemen durchführen, schützen Sie diese vor potenziellen Risiken und Sicherheitslücken. Durch die Installation der neuesten Sicherheitspatches können Sie Fehler beheben und die Funktionen Ihres aktuellen Betriebssystems verbessern.

#2. PoLP anwenden

Das Prinzip der geringsten Privilegien (PoLP) ist Teil aller Grundlagen des Datenschutzes. Genauso wie Sie in einem Lebensmittelgeschäft keinen Zugang zur Kasse haben, beschränkt PoLP den Zugriff eines Benutzers zu einem bestimmten Zeitpunkt auf bestimmte Ressourcen. PoLP ist ein wesentlicher Bestandteil der Informationssicherheitsmaßnahmen, die Unternehmen ergreifen, insbesondere in der heutigen hybriden Arbeitskultur. So funktioniert PoLP unter Linux:

- Ermöglicht es einem Benutzer, Dateien nur mit Lese- und Schreibrechten zu erstellen, nicht jedoch auszuführen

- Schützt Superuser und beschränkt den Zugriff auf Administratorrechte

- Verhindert die Installation von Anwendungen und beschränkt die laterale Netzwerkbewegung eines Angreifers

- Verbessert die Betriebsleistung durch Einschränkung von Sicherheitsverletzungen und der Verbreitung von Malware

#3. Installieren Sie eine Antivirensoftware

Betrachten Sie Antivirensoftware als Bodyguard für Ihre digitale Sicherheit. Die Software überwacht Ihre Systeme kontinuierlich und scannt sie auf verdächtige Aktivitäten im Hintergrund. Diese zusätzliche Verteidigungsebene hilft Ihnen, Schwachstellen in Ihrem Sicherheitsnetz für Ihre Linux-Endpunkte zu finden. Durch vollständige Scans können Sie Trojaner, Bugs, Ransomware und alles, was ein Risiko für die Datensicherheit darstellt, aufdecken und zerstören, bevor es zu spät ist.

#4. Konfigurieren Sie Firewall und Iptables

Die Konfiguration Ihrer Firewall und Iptables zu konfigurieren, ist eine gute Möglichkeit, um sicherzustellen, dass es keine unberechtigten Einträge in Ihrem Netzwerk gibt. Eine Firewall ist ein Netzwerksicherheitsgerät, das den ein- und ausgehenden Datenverkehr auf Ihren Systemen überwacht und unbefugten Zugriff verhindert.

Iptables ist ein Befehlszeilenprogramm, mit dem Sie die Verkehrsregeln auf der Firewall Ihres Linux-Systems anpassen können. Mit Iptables können Sie den Datenverkehr auf Ihrer Firewall überprüfen und filtern, indem Sie Protokolle, IP-Adressen, Flags usw. angeben, die Ihrem gesamten Endpunktnetzwerk potenziell schaden könnten.

#5. Sicherer SSH-Zugriff für Endpunkte

SSH (Security Shell) ist ein Protokoll, das in Unternehmensnetzwerken verwendet wird, um Benutzern und allen automatisierten Prozessen einen sicheren Zugriff zu ermöglichen. SSH hilft bei der Automatisierung von Dateiübertragungen, der Lösung von Verbindungsproblemen und der erfolgreichen Vermeidung von Sicherheitsrisiken, während ein cloudbasiertes System im Internet verfügbar ist. Es wird empfohlen, den SSH-Zugriff zu sichern, um die Wahrscheinlichkeit zu verringern, dass Angreifer in Ihr System eindringen. Hier sind einige Möglichkeiten, den SSH-Zugriff zu sichern:

- Deaktivieren Sie die SSH-Root-Anmeldung und melden Sie sich über ein alternatives Konto an

- Legen Sie Zeitlimits für SSH-Verbindungen fest, um unbefugten Zugriff zu verhindern

- Deaktivieren Sie die Passwortauthentifizierung und verwenden Sie stattdessen die Authentifizierung mit öffentlichen Schlüsseln für SSH-Sitzungen auf Ihrem Gerät

- Begrenzen Sie die Anzahl der SSH-Anmeldeversuche, indem Sie Ihren Linux-Server dazu zwingen, die Verbindung zu unterbrechen

- Richten Sie Firewall-Regeln ein, um Anmeldeversuche bei SSH mit schwachen Passwörtern, Standard-SSH-Anmeldedaten, Benutzernamen usw. zu verhindern.

#6. Aktivieren Sie die Zwei-Faktor-Authentifizierung

Durch Hinzufügen einer weiteren Sicherheitsebene zu Ihren Linux-Systemen mittels Zwei-Faktor-Authentifizierung (2FA) schützen Sie sich vor Brute-Force-Angriffen und dem Diebstahl von Anmeldedaten. Bei dieser Methode müssen Sie mehr als eine Anmeldeinformation angeben, um Ihre Identität zu bestätigen, bevor Sie Zugriff auf ein Konto erhalten. Zusätzlich zur üblichen Passwortanmeldung müssen Sie eine per E-Mail/SMS erhaltene OTP oder einen Code aus einer Authentifizierungs-App eingeben.

#7. Verwenden Sie eine EDR-Lösung

Eine garantierte Methode zum Schutz von Endgeräten für Linux-Systeme ist schließlich die Implementierung einer EDR-Lösung (Endpoint Detection & Response). Diese EDR-Lösung überprüft ständig das gesamte Netzwerk auf Schwachstellen und behebt diese umgehend, sodass alle Ihre Endgeräte sicher sind. Außerdem werden Benutzer bei verdächtigen Aktivitäten oder Angriffen gewarnt, sodass Sie alle Geräte im Linux-OS-Netzwerk mit einer Sicherheitsbarriere schützen können.

SentinelOne EPP sammelt, untersucht und analysiert beispielsweise Sicherheitsbedrohungen und blockiert und reagiert automatisch darauf. Es blockiert Bedrohungen automatisch und sicher, ohne dass sich der Benutzer um das Sicherheitsmanagement kümmern muss, und minimiert trotz verschiedener Analysefunktionen die Auswirkungen auf die Ressourcen der Endgeräte.

Auswahl der richtigen Linux-Endpunktschutzlösung

Es gibt viele leistungsstarke Endpunktschutzlösungen auf dem Markt, die alle Ihre Sicherheitsanforderungen abdecken können. Bei der Auswahl der am besten geeigneten Lösung sollten Sie jedoch einige wichtige Faktoren berücksichtigen:

- Plattformkompatibilität, insbesondere für Cloud- und Hybridumgebungen

- Umfassende Erkennung und Abwehr von Bedrohungen

- Potenzial für angemessene Endpunkt-Erkennung und -Reaktion

- Minimale Auswirkungen auf die Systemleistung und skalierbar entsprechend Ihrer Umgebung

- Automatische Anwendung von Patches und Upgrades bei Erkennung einer Schwachstelle

- Einfache Konfiguration, Überwachung und Verwaltung über eine einzige Schnittstelle

- Entspricht verschiedenen Sicherheitsstandards wie DSGVO, HIPAA und PCI DSS

- Kostengünstig und mit Support rund um die Uhr.

Entdecken Sie unvergleichlichen Endpunktschutz

Erfahren Sie, wie die KI-gestützte Endpunktsicherheit von SentinelOne Ihnen helfen kann, Cyber-Bedrohungen in Echtzeit zu verhindern, zu erkennen und darauf zu reagieren.

Demo anfordernZusammenfassung: Der Umfang der Linux-Endpunktsicherheit in der Zukunft

Von globalen Unternehmen bis hin zu Datensystemen spielt die Linux-Endpunktsicherheit eine entscheidende Rolle. Nachdem wir uns in diesem Artikel mit den Herausforderungen, Funktionen und Best Practices für die Endpunktsicherheit befasst haben, sind hier die wichtigsten Erkenntnisse:

- Linux-Endpunktschutzlösungen schützen Geräte durch integrierte Tools wie Firewalls, Datenverschlüsselung und Antivirensoftware vor verschiedenen Cyberangriffen

- Aktualisieren Sie Ihr Linux-Betriebssystem immer, da dies der beste Weg ist, um sich vor plötzlichen Angriffen zu schützen.

- Ein Endpunktschutz für Linux-Systeme stärkt nicht nur die Sicherheitslage Ihres Unternehmens, sondern verbessert auch die betriebliche Effizienz durch Aufgabenautomatisierung und eine zentralisierte Schnittstelle für die Verwaltung.

- Am besten entscheiden Sie sich für eine Endpunktschutzlösung, die Echtzeit-Bedrohungserkennung priorisiert, mit der Unternehmensinfrastruktur skalierbar ist und ständig weiterentwickelt wird, um auch neue Versionen von Malware bekämpfen zu können.

Es gibt viele hervorragende Endpunktlösungen auf dem Markt, und die beste hängt von den Anforderungen des Unternehmens ab. Unsere Plattform SentinelOne’s Singularity Core als starker Konkurrent und unverzichtbares Tool in Ihrem Cybersicherheitsarsenal hervor. Sie nutzt Daten und KI, um Ihr Unternehmen jetzt und in Zukunft zu schützen. Schließen Sie sich noch heute mit Sentinel One zusammen, um eine undurchdringliche Sicherheitsebene hinzuzufügen.

"FAQs

Ja, Linux ist aufgrund seiner zunehmenden Verwendung in Unternehmens- und Cloud-Umgebungen anfällig für Malware und Viren.

Ja, Sie können Open-Source-Tools für den Linux-Endpunktschutz verwenden, diese erfordern jedoch im Vergleich zu anderen kommerziellen Tools mehr manuelle Konfiguration.

Die wichtigsten Funktionen, auf die Sie bei einer Linux-Endpoint-Protection-Lösung achten sollten, sind:

- Echtzeit-Erkennung von Bedrohungen

- Integration mit anderen Tools

- Zentralisierte Verwaltung

- Minimale Auswirkungen auf die Systemleistung

- Verwaltung von Sicherheitslücken