Unternehmen und andere Organisationen setzen zunehmend auf die Cloud-Computing-Dienste von Microsoft Azure, um ihre Daten zu hosten. Azure-Endpunkte, insbesondere Datenbank-Endpunkte, sind besonders attraktive Ziele für Hacker, die versuchen, in Ihr Netzwerk einzudringen und/oder wertvolle Unternehmensdaten zu stehlen. Aufgrund der weit verbreiteten Nutzung von Azure in Unternehmen und anderen Organisationen besteht ein ständig wachsender Bedarf an solider Endpunktsicherheit, um sicherzustellen, dass Eindringlinge keinen Zugriff auf diese oft wichtigen Dateien erhalten.

In diesem Beitrag erklären wir Ihnen, was Azure-Endpunktschutz ist, warum Ihr Unternehmen ihn benötigt, wie Sie Ihre Azure-Umgebung konfigurieren und wie Sie den Azure-Endpunktschutz implementieren.

Was ist Azure Endpoint Protection?

Was ist Azure Endpoint Protection?

Wie Sie vielleicht wissen, ist ein "Endpunkt" ein anderes Wort für ein Gerät, das mit einem Netzwerk verbunden ist. Über diese Endpunkte versuchen Angreifer, Ihr Netzwerk anzugreifen. Dabei kann es sich um mobile Geräte, virtuelle Maschinen oder sogar Server handeln. In Azure können Endpunkte auch Verbindungspunkte sein, über die Geräte eine Verbindung zu Azure-Clouddiensten oder Dienste eine Verbindung zu anderen Diensten herstellen können. Mit anderen Worten: Einige Azure-Endpunkte verbinden lediglich andere Endpunkte miteinander. Aber sie müssen trotzdem geschützt werden.

Azure-Endpunktschutz bezieht sich auf die Sicherheitstools, die entwickelt wurden, um diese Endpunkte vor Bedrohungen und Schwachstellen zu schützen. Dazu gehören Microsoft Defender for Endpoint, Azure Security Center, Network Security Groups (NSGs), SentinelOne’s Singularity App und mehr.

Mit diesen cloudbasierten Tools können Sie den Status Ihrer Geräte und virtuellen Maschinen überwachen. Mit Azure Security Center können Sie Ihre Endpunkte kontinuierlich überwachen und auf Malware scannen, und Microsoft Defender for Endpoint hilft Unternehmen dabei, ihre Netzwerke auf Bedrohungen zu scannen. Während Azure Security Center am beliebtesten ist, nutzt Microsoft Defender for Endpoint eine Kombination aus erweiterten Funktionen, darunter die Cloud-Sicherheitsanalysen von Microsoft, bei denen "Big Data, Geräte-Lernen und einzigartigen Microsoft-Optiken im gesamten Windows-Ökosystem, in Unternehmens-Cloud-Produkten (wie Office 365) und in Online-Ressourcen werden Verhaltenssignale in Erkenntnisse, Erkennungen und empfohlene Reaktionen auf fortgeschrittene Bedrohungen übersetzt." Wie funktioniert Azure Endpoint Protection?

Mit diesen cloudbasierten Tools können Sie den Status Ihrer Geräte und virtuellen Maschinen überwachen. Mit Azure Security Center können Sie Ihre Endpunkte kontinuierlich überwachen und auf Malware scannen, und Microsoft Defender for Endpoint hilft Unternehmen dabei, ihre Netzwerke auf Bedrohungen zu scannen. Während Azure Security Center am beliebtesten ist, nutzt Microsoft Defender for Endpoint eine Kombination aus erweiterten Funktionen, darunter die Cloud-Sicherheitsanalysen von Microsoft, bei denen "Big Data, Geräte-Lernen und einzigartigen Microsoft-Optiken im gesamten Windows-Ökosystem, in Unternehmens-Cloud-Produkten (wie Office 365) und in Online-Ressourcen werden Verhaltenssignale in Erkenntnisse, Erkennungen und empfohlene Reaktionen auf fortgeschrittene Bedrohungen übersetzt." Wie funktioniert Azure Endpoint Protection?

Das Azure Security Center ist das beliebteste Tool zum Schutz Ihrer Azure-Endpunkte. Es bietet eine zentrale Anlaufstelle, über die Sie Sicherheitsfunktionen für Ihre Umgebung aktivieren können.

Im Security Center können Sie Sicherheitsrichtlinien für bestimmte Ressourcengruppen (mehr dazu später) oder Dienste konfigurieren. Das Tool bietet außerdem Überwachungs- und Datenerfassungsfunktionen, die Benutzern Informationen über virtuelle Maschinen liefern und Warnmeldungen ausgeben, wenn Sicherheitsbedrohungen wie Malware entdeckt werden. Mit den Informationen, die Ihnen das Tool liefert, können Sie die Probleme überprüfen und zusätzliche Sicherheitsmaßnahmen nach eigenem Ermessen implementieren.

Warum ist Azure Endpoint Protection wichtig?

Azure-Endpunkte können ein Tor zu Ihrer größeren Cloud-Umgebung sein. Aus diesem Grund greifen Hacker diese Endpunkte unerbittlich an, um Ihr Netzwerk zu kompromittieren. Endpunktschutz minimiert diese Risiken durch Malware-Erkennung und kontinuierliche Systemüberwachung. Microsoft Defender for Endpoint bietet außerdem automatisierte Bedrohungserkennung und Sicherheitswarnungen sowie detaillierte Sicherheitsanalysen. Dies reduziert die Arbeitsbelastung für IT-Teams.

Es gibt jedoch eine Vielzahl weniger bekannter Vorteile, die die Endpunktschutz-Tools von Azure bieten. Microsoft Defender for Endpoint kann beispielsweise als zentralisierte Überwachungsplattform verwendet werden. Es kann die Untersuchung und Behebung von Sicherheitsproblemen automatisieren und so den manuellen Arbeitsaufwand für IT-Teams reduzieren. Es kann auch in Microsoft 365 Defender integriert werden, das Daten aus mehreren Sicherheitsdiensten sammelt, darunter Microsoft Defender für Office 365 und Microsoft Cloud App Security. Diese zentralisierte Ansicht hilft Sicherheitsteams, ein ganzheitliches Verständnis ihrer Sicherheit zu erlangen.

Endpunktschutz kann auch eine gesetzliche Notwendigkeit sein. Da in mehreren Branchen strenge Gesetze zum Datenschutz und Vorschriften zum Schutz von Kundendaten gelten, müssen Unternehmen in der Regel über eine Form des Endpunktschutzes gegen cloudbasierte Schwachstellen verfügen. Andernfalls drohen hohe Geldstrafen oder rechtliche Schritte, was die Sicherung Ihrer Azure-basierten Ressourcen umso wichtiger macht.

Endpunktschutz kann auch eine gesetzliche Notwendigkeit sein. Da in mehreren Branchen strenge Gesetze zum Datenschutz und Vorschriften zum Schutz von Kundendaten gelten, müssen Unternehmen in der Regel über eine Form des Endpunktschutzes gegen cloudbasierte Schwachstellen verfügen. Andernfalls drohen hohe Geldstrafen oder rechtliche Schritte, was die Sicherung Ihrer Azure-basierten Ressourcen umso wichtiger macht.

Die Singularity-App von Sentinel One: Einheitlicher Schutz für Ihre Azure-Umgebung

Unsere Singularity-Plattform ist ein einzigartiges Tool, das für die Überwachung von Azure-Umgebungen nützlich ist. Wie in unserem Datenblatt beschrieben,

SentinelOne- und Microsoft-Kunden profitieren von einer einzigartigen Integration zwischen der Singularity XDR-Plattform von SentinelOne und Azure Active Directory. Durch die Integration profitieren Unternehmen von autonomen Reaktionsfunktionen, mit denen Sicherheitsexperten schneller auf Cyberbedrohungen reagieren können. Durch die Verwendung der SentinelOne-App für Azure Active Directory verbinden Unternehmen ihre Endpunktsicherheit mit ihrem Identitätsdienstanbieter. Wenn ein Endpunkt kompromittiert wird, werden die betroffenen Benutzeridentitätsinformationen in Echtzeit an Azure Active Directory übertragen, und Conditional Access kann schnell eine Multi-Faktor-Authentifizierung (MFA) durchsetzen, den Zugriff einschränken oder den Zugriff begrenzen.

Die Singularity-Plattform von SentinelOne überwacht laufende Bedrohungen und aktualisiert sie in Echtzeit innerhalb von Azure Active Directory mit einer detaillierten Liste der kompromittierten Benutzer oder Anwendungen in Ihrem Netzwerk. Mit SentinelOne können Sie Sicherheitsprotokolle definieren und bereits erkannte Bedrohungen abwehren. Sie können sich die Singularity-Plattform in Aktion in unserer Singularity for Azure Active Directory Demo ansehen.

Einrichten Ihrer Azure-Umgebung

Lassen Sie uns nun darüber sprechen, wie Sie eine Azure-Umgebung für Ihr Unternehmen einrichten können.

Konfigurieren und Bereitstellen Ihrer Umgebung

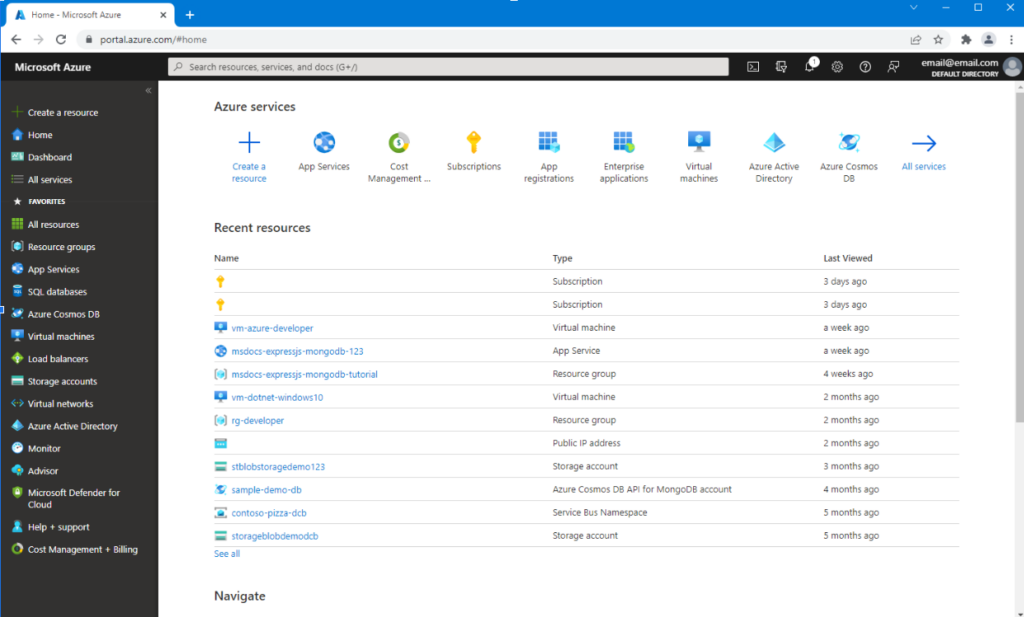

Der erste Schritt besteht darin, ein Azure-Konto zu erstellen. Sobald Benutzer ein Azure-Konto erstellt haben, können sie sich beim Azure-Portal anmelden, einem Portal zum Verwalten und Bereitstellen von Azure-Ressourcen. Anschließend müssen Sie festlegen, welche Apps und Dienste Sie in Ihrer Azure-Umgebung benötigen. Auf diese Weise können Sie die Menge der Ressourcen festlegen, die Sie verwenden werden. Dazu müssen Sie in Azure eine Ressourcengruppe erstellen. Ressourcengruppen sind Container, die zur Verwaltung von Azure-Ressourcen und -Diensten verwendet werden. In einer Ressourcengruppe können Sie verwandte Azure-Dienste zusammenfassen.

Nachdem Sie eine Ressourcengruppe eingerichtet haben, können Sie die Dienste auswählen, die Sie in der Gruppe benötigen. Dies können Sie über die Schaltfläche "Ressource erstellen" im Unterabschnitt "Azure-Dienste" tun. Sie müssen die Anforderungen an Größe und Leistung für jede Ressource berücksichtigen, da diese sich auf Ihre Umgebung auswirken.

Anschließend müssen Sie das Netzwerk einrichten, indem Sie ein virtuelles Netzwerk (VNET) erstellen, um Ihren Adressraum und Ihre Subnetze zu definieren. Für zusätzliche Sicherheit sollten Sie eine Netzwerksicherheitsgruppe (NSG) implementieren, um den Datenverkehr von Ihren Ressourcen zu steuern. Dies ist eine Form der Zugriffskontrolle. An dieser Stelle können Sie eine virtuelle Maschine mit Ihrem bevorzugten Betriebssystem einrichten. Erwägen Sie die Verwendung von Virtual Machine Scale Sets für die automatische Skalierung. Anschließend können Sie Speicherkonten entsprechend den Anforderungen Ihres Unternehmens konfigurieren. Dateifreigaben können für gemeinsam genutzten Speicher über mehrere virtuelle Maschinen hinweg verwendet werden, während Blob-Speicher für unstrukturierte Daten verwendet werden kann.

Anschließend müssen Sie das Netzwerk einrichten, indem Sie ein virtuelles Netzwerk (VNET) erstellen, um Ihren Adressraum und Ihre Subnetze zu definieren. Für zusätzliche Sicherheit sollten Sie eine Netzwerksicherheitsgruppe (NSG) implementieren, um den Datenverkehr von Ihren Ressourcen zu steuern. Dies ist eine Form der Zugriffskontrolle. An dieser Stelle können Sie eine virtuelle Maschine mit Ihrem bevorzugten Betriebssystem einrichten. Erwägen Sie die Verwendung von Virtual Machine Scale Sets für die automatische Skalierung. Anschließend können Sie Speicherkonten entsprechend den Anforderungen Ihres Unternehmens konfigurieren. Dateifreigaben können für gemeinsam genutzten Speicher über mehrere virtuelle Maschinen hinweg verwendet werden, während Blob-Speicher für unstrukturierte Daten verwendet werden kann.

Azure Active Directory ist das integrierte Identitäts- und Zugriffsverwaltungssystem von Azure. Sie können Benutzerberechtigungen verwalten und die rollenbasierte Zugriffssteuerung (RBAC) anwenden, um Benutzern oder Gruppen bestimmte Rollen zuzuweisen. Dies ist die zentrale Zugriffskontrollstelle für Azure.

Erstellen und Konfigurieren eines Dev Centers in Azure-Bereitstellungsumgebungen mithilfe des Azure-Portals

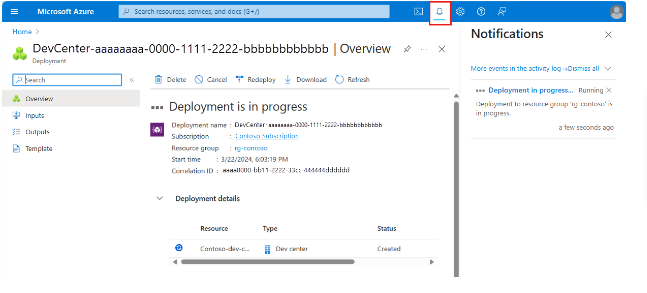

Damit Ihr Team Azure-Umgebungen effektiv bereitstellen kann, müssen Sie ein Dev Center einrichten. Ihr Team ist für die Einrichtung des Dev Centers, die Erstellung von Projekten und die Bereitstellung des Zugriffs für Entwicklungsteams verantwortlich. Microsoft bietet eine Schnellstartanleitung für die Bereitstellung einer Azure-Umgebung, in der die folgenden Schritte beschrieben werden:

- Melden Sie sich beim Azure-Portal an.

- Suchen Sie nach Azure-Bereitstellungsumgebungen und wählen Sie dann den Dienst in den Ergebnissen aus.

- Wählen Sie in Dev Centers wählen Sie Erstellen aus.

- Wählen Sie unter Dev Center erstellen auf der Registerkarte Grundlagen die folgenden Informationen aus oder geben Sie sie ein:

- Wählen Sie Überprüfen + Erstellen.

- Warten Sie auf der Registerkarte Überprüfen auf die Validierung der Bereitstellung und wählen Sie dann "Erstellen" aus.

- Sie können den Fortschritt der Bereitstellung in Ihren Azure-Portalbenachrichtigungen überprüfen.

8. Wenn die Erstellung des Dev Centers abgeschlossen ist, wählen Sie Zur Ressource gehen. Vergewissern Sie sich, dass der Übersichtsbereich des Dev Centers angezeigt wird.

Schützen Sie Ihren Endpunkt

Erfahren Sie, wie die KI-gestützte Endpunktsicherheit von SentinelOne Ihnen helfen kann, Cyber-Bedrohungen in Echtzeit zu verhindern, zu erkennen und darauf zu reagieren.

Demo anfordernDer Schutz Ihrer Azure-Umgebung ist von entscheidender Bedeutung

Wie Sie vielleicht bereits wissen, können Ihre Azure-Endpunkte wichtige Gateways zu Ihrem größeren Netzwerk sein. Daher scheuen Angreifer keine Mühen, um sie anzugreifen. Aus diesem Grund sind Endpunktschutz-Tools für Ihre Azure-Umgebung nach wie vor notwendig. Die Einrichtung Ihrer Azure-Umgebung ist eine komplexe Aufgabe, und ein angemessener Endpunktschutz erfordert den Einsatz von Tools wie Microsoft Defender for Endpoint, Azure Security Center, Network Security Groups (NSGs) und anderen. SentinelOne’s Singularity ist ebenfalls ein nützliches Tool zur Überwachung und Sicherung Ihrer Umgebung.

Der Schutz von Azure-Endpunkten mag schwierig sein, ist jedoch für den Schutz Ihrer Ressourcen von entscheidender Bedeutung. Hoffentlich sind Sie nun in der Lage, Ihre Azure-Umgebung einzurichten. Unabhängig davon, was Sie mit Azure erreichen möchten, sollten Sie in Betracht ziehen, SentinelOne’s Singularity-Plattform in Ihr Schutzarsenal aufzunehmen.

Führend bei der Endpunktsicherheit

Erfahren Sie, warum SentinelOne vier Jahre in Folge im Gartner® Magic Quadrant™ für Endpoint Protection-Plattformen als Leader ausgezeichnet wurde.

Bericht lesen

FAQs

Ein Endpunkt wird in der Regel als Mittel definiert, über das Angreifer ein Netzwerk oder System angreifen. In Azure können Endpunkte virtuelle Maschinen, Anwendungen oder Dienstendpunkte sein, die verwendet werden, um andere Benutzergeräte mit cloudbasierten Anwendungen und Diensten zu verbinden.

Azure-Endpunktschutz bezieht sich auf die Tools und Maßnahmen, die zum Schutz von Azure-Endpunkten eingesetzt werden können. Dazu gehören Azure Security Center und Microsoft Defender für Endpunkte.

Das wichtigste Tool zum Einrichten des Endpunktschutzes in Azure ist das Azure Security Center. Es bietet eine zentrale Anlaufstelle, über die Sie Ihre Umgebung überwachen, Sicherheitsrichtlinien konfigurieren und zusätzliche Sicherheitsmaßnahmen einrichten können.