Sicherheitslücken aufgrund der Verwendung mehrerer Tools sind das zweitwichtigste Problem im Bereich Cybersicherheit. Sowohl Log-Management als auch SIEM-Tools können hier Abhilfe schaffen – wenn auch mit unterschiedlichen Fähigkeiten.

Bevor wir uns mit den Details von SIEM vs. Log-Management befassen, hier eine Metapher, die den gesamten Vergleich vereinfachen kann. Stellen Sie sich Log-Management als Vater und SIEM als Kind vor, das neue Tricks gelernt hat. Das bedeutet, dass das Log-Management den grundlegenden Aspekt von SIEM-Lösungen bildet. Letztere leisten jedoch mehr als nur die Speicherung und Verwaltung von Log-Daten. Sie bieten umfassende Transparenz und Analyse von Sicherheitsereignissen und ermöglichen es Unternehmen, Anomalien zu erkennen und in Echtzeit auf Bedrohungen zu reagieren.

Wenn Sie jedoch die Unterschiede zwischen SIEM und Log-Management verstehen, können Sie die richtige Lösung auswählen, überhöhte Ausgaben vermeiden und die Ressourcen für den Einsatz dieser Tools besser planen. Während beispielsweise die Log-Verwaltung weniger Rechenleistung und Personalaufwand erfordert, die Konfiguration und Verwaltung von Daten aus SIEM-Lösungen erfordert jedoch qualifizierte Fachkräfte.

Dieser Artikel beleuchtet die Konzepte und Tools von SIEM vs. Protokollverwaltung , die für eine effektive Erkennung von Bedrohungen und Sicherheitsüberwachung erforderlich sind. Lassen Sie uns beginnen.

Was ist ein SIEM?

Was ist ein SIEM?

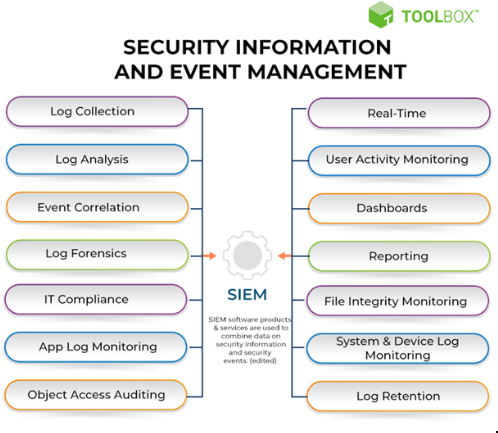

Lösungen für das Sicherheitsinformations- und Ereignismanagement (SIEM) kombinieren das Sicherheitsinformationsmanagement (SIM) und das Sicherheitsereignismanagement (SEM), um Unternehmen dabei zu helfen, Sicherheitsbedrohungen zu identifizieren, zu analysieren und darauf zu reagieren. Dies geschieht über Funktionen wie Erfassung Automatisierung, KI/ML-gesteuerte Ereigniskorrelationen und Warnmeldungen.

Sowohl SIM als auch SEM ermöglichen die Echtzeitanalyse von Sicherheitswarnungen, die von Anwendungen und Netzwerkhardware generiert werden.

SIEM ist als Tool für folgende Zwecke nützlich:

- Umfassender Netzwerküberblick

- Integrierte Funktionen

- Echtzeit-Erkennung von Bedrohungen

- Proaktive Reaktion auf Vorfälle

SIEM-Lösungen nutzen verschiedene Integrationsstrategien wie den Einsatz von Agenten und die Verbindung mit APIs, um Protokolle und Ereignisse von Endpunkten, Sicherheitstools, Intrusion Detection- und Prevention-Systemen, Firewalls, Webfilterlösungen, Anwendungsservern, IAMs usw. zu erfassen.

Nach der Integration der Daten aus diesen verschiedenen Komponenten standardisiert das SIEM-System die Daten, um wichtige Erkenntnisse über potenzielle Sicherheitslücken zu liefern.

Betrachten wir beispielsweise stellen Sie sich eine Situation vor, in der Firewall-Protokolle mehrere fehlgeschlagene Anmeldeversuche von einer bestimmten IP-Adresse zeigen, das Intrusion-Detection-System eine Warnung über verdächtige Aktivitäten von derselben IP-Adresse ausgibt und Active-Directory-Protokolle zeigen, dass nach vielen fehlgeschlagenen Versuchen auf das Konto eines privilegierten Benutzers zugegriffen wurde.

Für sich genommen geben diese Ereignisse keinen Anlass zur Sorge. SIEMs korrelieren jedoch diese scheinbar unabhängigen Ereignisse und warnen die Sicherheitsteams, dass es sich um einen Brute-Force-Angriff handeln könnte.

Was ist SIEM-Logging?

SIEM-Logging umfasst das Sammeln, Analysieren und Korrelieren von Logdaten aus der IT-Infrastruktur eines Unternehmensamp;rsquo;s IT-Infrastruktur, um Sicherheitsbedrohungen zu identifizieren und die Sicherheitslage des Unternehmens zu verbessern. Sicherheitsanalysten beziehen Logdaten aus verschiedenen Quellen, wie z. B. Systemen, Firewalls, Anwendungen, Intrusion Detection Systemen, Endpunkten und Netzwerkgeräten. Auf diese Weise können sie große Datenmengen überprüfen und effektiv auf potenzielle Bedrohungen reagieren.

Was sind die wichtigsten Komponenten der SIEM-Protokollierung?

Protokolle in SIEM-Software haben die folgenden Schlüsselkomponenten:

- Zeitstempel

- Quell- und Zielinformationen

- Benutzerinformationen

- Ereignistyp

- Ergriffene Maßnahmen

-

Zeitstempel

Zeitstempel geben den genauen Zeitpunkt an, zu dem ein Ereignis stattfindet. Sie ermöglichen es Sicherheitsanalysten, die Abfolge der Ereignisse, die zu einem Sicherheitsvorfall geführt haben, genau zusammenzusetzen. Wenn der Zeitpunkt nicht präzise ist, ist es schwierig, Ereignisse korrekt zu korrelieren und zu analysieren.

Darüber hinaus sind Zeitstempel wichtig, um Anomalien zu erkennen. Wenn innerhalb kurzer Zeit mehrere fehlgeschlagene Anmeldeversuche erfolgen, könnte es sich um einen Brute-Force-Angriff handeln. Sicherheitsteams können verdächtige Aktivitäten umgehend untersuchen, indem sie Ereignisse mit bestimmten Zeitrahmen überwachen.

-

Quell- und Zielinformationen

Quell- und Zielinformationen in SIEM-Protokollen, wie IP-Adressen, Hostnamen oder Gerätekennungen, bestimmen den Ursprung und das Ziel bestimmter Ereignisse. Diese Daten sind wichtig, um den Kontext von Ereignissen zu erfassen und kompromittierte Systeme zu erkennen.

Genaue Angaben zu Quelle und Ziel helfen dabei, die laterale Bewegung von Bedrohungen im Netzwerk zu verfolgen. Sie ermöglichen es Sicherheitsteams, den Einstiegspunkt des Angriffs zu identifizieren und seine potenziellen Auswirkungen auf andere Systeme innerhalb der Infrastruktur abzuschätzen.

-

Benutzerinformationen

Benutzerinformationen wie Benutzernamen, IDs oder Rollen identifizieren den an einem Ereignis beteiligten Benutzer. Diese Informationen unterscheiden zwischen legitimen und nicht autorisierten Aktivitäten und identifizieren kompromittierte Benutzerkonten.

Durch die Analyse benutzerbezogener Daten können Sicherheitsteams ungewöhnliche Verhaltensmuster erkennen, die auf potenzielle Insider-Bedrohungen oder Kontoübernahmen hinweisen könnten. Darüber hinaus unterstützt die Überwachung der Benutzeraktivitäten die Compliance-Bemühungen, indem sichergestellt wird, dass die Aktionen der Benutzer den festgelegten Sicherheitsrichtlinien entsprechen.

-

Ereignistyp

Der Ereignistyp beschreibt die Art der im SIEM-Protokoll aufgezeichneten Aktivität, z. B. Anmeldeversuche, Dateizugriffe oder Richtlinienverstöße. Durch die Kategorisierung dieser Ereignisse können Sicherheitsanalysten Vorfälle anhand ihrer Schwere und Relevanz filtern und priorisieren.

Durch die Erkennung des Ereignistyps können Sicherheitsanalysten die Art eines Ereignisses schnell einschätzen und über geeignete Maßnahmen entscheiden, sei es die Eskalation einer Sicherheitswarnung oder die Einleitung einer Untersuchung.

-

Ergriffene Maßnahmen

Das Feld "Ergriffene Maßnahmen" dokumentiert die Reaktion auf ein bestimmtes Ereignis, z. B. das Blockieren einer IP-Adresse oder das Isolieren eines kompromittierten Geräts. Dieser Datensatz liefert einen Überblick über die von automatisierten Systemen oder Sicherheitspersonal durchgeführten Maßnahmen.

Die Dokumentation der ergriffenen Maßnahmen ist für Audit- und Überprüfungsprozesse von entscheidender Bedeutung, da sie es Unternehmen ermöglicht, die Wirksamkeit ihrer Reaktionen auf Vorfälle zu bewerten. Außerdem gewährleistet sie die Nachvollziehbarkeit und trägt dazu bei, Sicherheitsrichtlinien und -verfahren im Laufe der Zeit zu verfeinern.

Was sind die 10 wichtigsten Funktionen von SIEM?

Ältere SIEM-Lösungen erfordern eine fachkundige Datenanalyse und ein kompetentes Team, um störende Alarmquellen herauszufiltern und echte Sicherheitsbedrohungen zu identifizieren. Da dieser Prozess sehr arbeitsintensiv ist und die Protokollquellen nicht immer vollständig sind, könnten Sicherheitsanalysten wichtige, aber harmlose Ereignisse übersehen. Außerdem dauerte es Wochen oder Monate, um Ereignisse aufzudecken und zu untersuchen, und daher umso länger, um etwaige Sicherheitsverletzungen zu beheben.

Die 10 Merkmale moderner SIEM-Systeme sind:

-

Daten aus allen verfügbaren Quellen sammeln und verwalten

Moderne Bedrohungen erstrecken sich oft über mehrere Datenquellen. Um diese Daten effektiv analysieren und korrelieren zu können, muss Ihr modernes SIEM Zugriff auf alle Datenquellen haben. Dazu gehören Daten aus Cloud-Diensten, lokale Protokolle (wie Identitäts-, Datenbank- und Anwendungsprotokolle) und Netzwerkdaten (wie Intrusion Detection, Endpunkte, Flows, Pakete usw.).

Ihr SIEM sollte auch eine zentralisierte, ferngesteuerte Sicherheitsdatenverwaltung umfassen. Sobald Sie alle Protokollsammlungen konfiguriert und aktiviert haben, sollte deren Verwaltung (Starten, Stoppen, Aktualisieren, Neukonfigurieren) von jedem Standort aus unkompliziert sein.

2. Bewährte Big-Data-Architektur

Viele ältere SIEMs, die Anfang der 2000er Jahre entwickelt wurden, verwendeten proprietäre Technologien, die heute veraltet sind. Moderne Plattformen wie Hadoop, Mongo, Elasticsearch, BigQuery und Spark bieten Funktionen, die damals noch nicht verfügbar waren.

Angesichts der riesigen Menge an Sicherheitsdaten, die heute verfügbar sind, ist eine Big-Data-Architektur unerlässlich, die eine skalierbare Datenverwaltung, schnelle Pivoting-Funktionen und den Einsatz fortschrittlicher Data-Science-Algorithmen für schnelle Abfragen und Visualisierungen ermöglicht.

3. Vorhersehbare Preise für die Protokollaufnahme

Die Festlegung spezifischer Aufbewahrungszeiten für Protokolle hilft bei der Optimierung der Ausgaben, indem unnötige Protokolle automatisch eliminiert werden. Durch die Festlegung, wie lange Protokolle nach Typ und Quelle aufbewahrt werden sollen, können Unternehmen Speicherplatz freigeben, vorhersehbare Ausgaben sicherstellen und die Anhäufung übermäßiger Daten und die damit verbundenen Kosten vermeiden.

Beispielsweise kann ein Upgrade Ihrer Firewall zu einer Verzehnfachung der Protokollierung führen. Bei einer verbrauchsabhängigen Preisgestaltung würden Ihre SIEM-Lizenzgebühren entsprechend steigen. Ein Pauschalpreismodell ermöglicht es Ihnen jedoch, Daten aus allen Quellen zu erfassen und Ihr Budget einzuhalten, ohne Datenquellen selektiv auswählen zu müssen.

4. Anreicherung des Benutzer- und Asset-Kontexts

Wählen Sie eine SIEM-Lösung, die ein hohes Maß an Anreicherung bietet und Ihnen aus den gesammelten Daten umsetzbare Erkenntnisse liefert. Dank der Fortschritte in der Datenwissenschaft können viele Erkenntnisse nun automatisch vom SIEM-System korreliert werden, darunter:

- Kostenlose Integration und Korrelation von Bedrohungsinformationen

- Dynamische Peer-Gruppierung

- Verknüpfung von IP-Adressen mit Benutzeranmeldedaten, Geräten und Zeitachsen

- Verfolgung der Eigentumsverhältnisse von Assets

- Zuordnung von Benutzern und Maschinentypen zu Aktivitäten

- Identifizierung von Dienstkonten

- Korrelation persönlicher E-Mail-Adressen mit Mitarbeitern

- Verknüpfung der Protokollaktivitäten von Ausweisstationen mit Benutzerkonten und Zeitachsen

5. Analyse von Benutzern und Verhaltensweisen (UEBA)

Ein modernes SIEM sollte automatisch Verhaltensbaselines durch maschinelles Lernen, statistische Analysen und Verhaltensmodellierung festlegen, die als Benutzer- und Entitätsverhaltensanalyse (UEBA). Sobald das normale Verhalten bewertet wurde, kann UEBA ungewöhnlichen Aktivitäten Risikobewertungen zuweisen und so Aktionen und Verhaltensweisen hervorheben, die bestimmte Schwellenwerte überschreiten.

Wenn sich ein Benutzer beispielsweise normalerweise aus den USA anmeldet und plötzlich aus China, könnte dies auf eine potenzielle Sicherheitsbedrohung hindeuten.

In einem modernen SIEM-System sortiert die dynamische Gruppierung Entitäten wie Benutzer, IP-Adressen und Geräte automatisch anhand ihres Verhaltens und ihrer Eigenschaften in Kategorien. Diese Funktion passt sich an Änderungen in Ihrem Netzwerk an und hilft Ihnen, Ihre Sicherheitslage auf dem neuesten Stand zu halten, indem sie ähnliche Entitäten mit ähnlichen Mustern erkennt. Sicherheitsanalysten nutzen sie, um ungewöhnliche Aktivitäten zu erkennen und zu verstehen, was in einem sich ständig verändernden Netzwerk ein Sicherheitsrisiko darstellen könnte.

Moderne SIEMs eignen sich auch hervorragend zur Überwachung von Dienstkonten, über die Ihre internen Anwendungen ausgeführt werden, die jedoch Ziel von Angriffen oder Missbrauch sein können. Durch die genaue Überwachung der Nutzung dieser Konten können SIEMs ungewöhnliche Verhaltensweisen erkennen, die darauf hindeuten könnten, dass jemand daran manipuliert. Diese Wachsamkeit trägt dazu bei, die Sicherheit rund um diese leistungsstarken Konten zu erhöhen und sicherzustellen, dass sie sich wie erwartet verhalten und Ihren Sicherheitsrichtlinien entsprechen.

6. Automatisierte Verfolgung von lateralen Bewegungen

Durch die Analyse vergangener Vorfälle und des MITRE ATT&CK-Frameworks wissen wir, dass über 80 % der Angriffe mit lateraler Bewegung. Dabei versuchen Angreifer, der Erkennung zu entgehen oder sich Zugang zu wichtigeren Berechtigungen zu verschaffen, indem sie Anmeldedaten ändern und zu hochwertigen IP-Adressen und Ressourcen wechseln. Ihr SIEM muss in der Lage sein, solche Bewegungen von Anfang bis Ende zu verfolgen, indem es verwandte Ereignisse aus verschiedenen Protokollquellen miteinander verknüpft.

7. Besseres Sicherheitsinformationsmodell

Ältere SIEMs basieren häufig auf einem Sicherheitsmodell, das auf einzelnen Ereignissen basiert. Die manuelle Umwandlung einer Reihe von Ereignissen in eine strukturierte Verhaltenszeitleiste kann unglaublich zeitaufwändig sein. Für eine weitergehende Analyse sollten Sicherheitsdaten in einem praktischen Format gespeichert werden, beispielsweise in einer Zeitleiste, die den gesamten Umfang jedes überwachten Benutzers und jeder überwachten Entität umfasst.

8. Vorgefertigte Zeitachsen für Vorfälle

Die Untersuchung mit einem herkömmlichen SIEM umfasst in der Regel komplexe Abfragen und eine umfangreiche manuelle Datenkonsolidierung mit einfachen Tools wie Texteditoren. Dieser Prozess erfordert viel Zeit, fundierte Sicherheitskenntnisse, die Beherrschung von Abfragesprachen und die Fähigkeit zur Interpretation der Daten. Mit einer Fülle von angereicherten Daten in einem geeigneten Informationsmodell kann ein modernes SIEM alle relevanten Kontexte in einer benutzerfreundlichen Oberfläche anzeigen.

9. Priorisierung von Vorfällen

Die Datenmenge, die Sicherheitszentralen analysieren müssen, ist überwältigend. Es ist nicht ungewöhnlich, dass große Unternehmen täglich Hunderte Millionen von Protokolleinträgen generieren.

Ein modernes SIEM-System ist darauf ausgelegt, diese Daten zu sichten und das Signal-Rausch-Verhältnis effektiv zu reduzieren, sodass sich Ihr Team nur auf Ereignisse konzentrieren muss, die auf ein abnormales Verhalten hindeuten. Dies ist entscheidend für eine robuste Sicherheit, eine effiziente Mitarbeiterleistung und die Kostenkontrolle.

10. Automatisierung des Workflows für die Erkennung, Untersuchung und Reaktion auf Bedrohungen

SIEM-Anbieter verwenden möglicherweise unterschiedliche Begriffe für diese Funktion, die zwei Schlüsselbereiche umfasst:

- Automatisierung: Kodifizieren Sie die besten Reaktionen auf bestimmte Bedrohungstypen mithilfe von Reaktions-Playbooks, bieten Sie Workflow-Automatisierung auf Ihrer Orchestrierungsinfrastruktur und ermöglichen Sie die Automatisierung der Reaktion auf Bedrohungen, um die Ermüdung des Personals zu verringern.

- Orchestrierung: Stellen Sie vorgefertigte Konnektoren für Ihre IT- und Sicherheitsinfrastruktur bereit, ohne diese selbst programmieren zu müssen, und verwalten Sie auf einfache Weise den Datenfluss in und aus Ihren Systemen, wie z. B. Zugriffsverwaltungssystemen, Firewalls, E-Mail-Servern, Netzwerkzugangskontrollern und anderen Verwaltungstools.

Eine fortschrittliche Lösung für Sicherheitsautomatisierung, Orchestrierung und Reaktion kann Ihre hochqualifizierten Analysten entlasten, sodass sie Playbooks erstellen können, während Junior-Analysten diese ausführen können. Dies führt zu einer schnelleren durchschnittlichen Lösungszeit und einem geringeren Bedarf an Vollzeitmitarbeitern.

Das branchenführende AI SIEM

Mit dem weltweit fortschrittlichsten KI-SIEM von SentinelOne können Sie Bedrohungen in Echtzeit erkennen und die täglichen Abläufe optimieren.

Demo anfordernWas ist ein Log-Management-System?

Ein Log-Management-System (LMS) sammelt, sortiert und speichert Logdaten und Ereignisprotokolle aus verschiedenen Quellen an einem zentralen Ort. Log-Management-Systeme ermöglichen es IT-Teams, DevOps- und SecOps-Fachleuten die Einrichtung eines zentralen Punktes für den Zugriff auf alle relevanten Netzwerk- und Anwendungsdaten.

Die Daten sollten sofort durchsuchbar sein, damit das IT-Team leicht auf die Daten zugreifen kann, die es für Entscheidungen benötigt:

- Netzwerkzustand

- Ressourcenzuweisung

- Sicherheitsmanagement-Tools

Die Protokollverwaltung hilft bei der Bestimmung:

- Der Daten und Informationen, die die IT protokollieren muss

- Das Format, in dem die IT-Abteilung sie protokollieren sollte

- Der Zeitraum, für den die IT-Abteilung die Protokolldaten speichern sollte

- Wie Daten entsorgt oder vernichtet werden sollten, wenn sie nicht mehr benötigt werden

Die Protokollverwaltung umfasst mehrere wichtige Schritte:

- Der Prozess beginnt mit der Erfassung von Protokolldaten aus verschiedenen Quellen innerhalb des Unternehmens.

- Die erfassten Protokolle werden dann an einem zentralen Ort gespeichert, was die Verwaltung und Überprüfung der Daten erleichtert.

- Manchmal müssen Protokolle umstrukturiert oder neu formatiert werden, um sie an die Unternehmensstandards anzupassen oder die Analyse zu vereinfachen. Dieser Schritt stellt sicher, dass die Daten konsistent und leichter zu interpretieren sind.

- Nach der Umwandlung können die Protokolle analysiert und visualisiert werden. Diese Umwandlung hilft dabei, Muster zu erkennen, Anomalien zu entdecken und Erkenntnisse aus den Daten zu gewinnen.

- Protokolle werden für einen bestimmten Zeitraum aufbewahrt, um die laufende Analyse zu unterstützen, und anschließend aus Compliance-Gründen und als historische Referenz archiviert.

Was sind die 5 Hauptfunktionen einer Protokollverwaltungslösung?

Die fünf Hauptmerkmale einer Protokollverwaltungslösung sind:

1. Datenerfassung

Protokollverwaltungslösungen sind in der Lage, Protokolldaten aus verschiedenen Quellen zu aggregieren. Dieser Prozess integriert nahtlos Protokolle von mehreren Endpunkten und anderen kritischen Infrastrukturkomponenten und mündet in einem zentralen Datenrepository.

Die Fähigkeit, Daten aus mehreren Quellen zu erfassen, gewährleistet einen umfassenden und einheitlichen Überblick über die Systemaktivitäten und erleichtert die Identifizierung potenzieller Sicherheitsereignisse und Betriebsanomalien.

2. Datennormalisierung

Diese Funktion ist für das Log-Management von zentraler Bedeutung und umfasst die sorgfältige Umwandlung von Roh-Logdaten in ein standardisiertes Format. Diese Funktion umfasst:

- Komplexe Parsing

- Strukturierung

- Kodierung der Protokolle

Dieser Prozess gewährleistet Einheitlichkeit über verschiedene Protokolltypen und -quellen hinweg. Durch die Umwandlung unterschiedlicher Protokollformate in ein einheitliches Schema steigert die Normalisierung die Effizienz der nachfolgenden Analyse und Korrelation erheblich und ermöglicht es dem System, Muster, Anomalien und Kompromittierungsindikatoren effektiv zu erkennen.

3. Durchsuchbarkeit

Ein ausgeklügeltes Protokollverwaltungssystem bietet erweiterte Such- und Filterfunktionen, um große Mengen an Protokolldaten effizient zu verarbeiten. Die Suchfunktion ermöglicht es Benutzern, komplexe Abfragen auszuführen, boolesche Operatoren zu verwenden und vielschichtige Filter anzuwenden, um relevante Informationen schnell zu extrahieren.

Eine verbesserte Suchfunktion ist von entscheidender Bedeutung, um bestimmte Ereignisse zu lokalisieren, gründliche Untersuchungen durchzuführen und forensische Analysen innerhalb umfangreicher Datensätze durchzuführen, was eine schnelle Reaktion auf Vorfälle und die Erkennung von Bedrohungen erleichtert.

4. Aufbewahrung und Archivierung

Aufbewahrungs- und Archivierungsfunktionen sind entscheidend für die strikte Einhaltung gesetzlicher Vorschriften und organisatorischer Richtlinien zur Speicherung von Protokolldaten. Dieser Prozess umfasst:

- Implementierung robuster Richtlinien zur Datenaufbewahrung, die die Dauer der Aufbewahrung von Protokollen regeln&

- Mechanismen zur Archivierung von Daten für die langfristige Speicherung

Effektive Aufbewahrungsstrategien ermöglichen es Unternehmen, historische Aufzeichnungen für Audit-Zwecke, die Einhaltung gesetzlicher Vorschriften und erweiterte Analyseanforderungen aufzubewahren und so die gesamte Datenverwaltung zu verbessern.

5. Berichterstellung und Dashboards

Berichterstellungs- und Dashboard-Funktionen generieren detaillierte Berichte und dynamische Visualisierungen, die umsetzbare Einblicke in die Systemleistung, Sicherheitsereignisse und den Compliance-Status liefern. Zu diesen Tools gehören:

- Anpassbare Dashboards

- Grafische Darstellungen von Datentrends

- Automatisierte Funktionen zur Berichterstellung

Diese Funktionen unterstützen eine fundierte Entscheidungsfindung und ein proaktives Sicherheitsmanagement, indem sie es Benutzern ermöglichen, Echtzeit-Metriken zu überwachen, historische Daten zu analysieren und umfassende visuelle und textuelle Zusammenfassungen von Protokollaktivitäten zu erstellen.

Unterschied zwischen SIEM und Protokollverwaltung

SIEM-Systeme konzentrieren sich auf die Sicherheit und integrieren Funktionen wie SIM, SEM und Security Event Correlation (SEC). Sie sammeln und analysieren Protokolldaten aus verschiedenen Quellen in Echtzeit und erkennen dabei Indikatoren für Kompromittierungen (IOCs) und potenzielle Bedrohungen schnell, um die durchschnittliche Erkennungszeit (MTTD) zu verkürzen und die Sicherheit zu erhöhen.

Im Gegensatz dazu konzentrieren sich Log-Management-Lösungen auf das Sammeln, Speichern und Indizieren von Log-Daten für umfangreiche historische Analysen, die für Compliance- und forensische Zwecke verwendet werden. Obwohl ihnen die fortschrittlichen Analysen von SIEM-Systemen fehlen, sind sie für die Einhaltung gesetzlicher Vorschriften erforderlich und helfen Sicherheitsanalysten bei der Verwaltung und Analyse von Logs.

Während SIEM-Lösungen sich durch Echtzeitverarbeitung und Skalierbarkeit auszeichnen, können Log-Management-Systeme aufgrund der großen Datenmengen, die sie verarbeiten, Schwierigkeiten mit der schnellen Datenabfrage haben, was sich auf den für Untersuchungen oder Compliance erforderlichen schnellen Zugriff auswirken kann.

Beide Systeme sind für eine robuste Cybersicherheitsstrategie erforderlich und ergänzen sich gegenseitig.

SIEM vs. Protokollverwaltung: Was sind die wichtigsten Unterschiede?

Hier finden Sie eine Vergleichstabelle mit den wichtigsten Unterschieden zwischen SIEM und Protokollverwaltung.

| FUNKTIONEN | SIEM | Protokollverwaltung |

|---|---|---|

| Primäre Funktion | Echtzeit-Erkennung von Bedrohungen und Reaktion auf Vorfälle | Erfassung, Speicherung und Indizierung von Protokolldaten |

| Datenerfassung | Aggregiert Protokolldaten aus einer Vielzahl von Quellen | Sammelt Protokolldaten aus verschiedenen Quellen |

| Datenanalyse | Erweiterte Echtzeitanalyse, Ereigniskorrelation und Bedrohungserkennung | Grundlegende Protokollanalyse, oft ohne Echtzeitfunktionen |

| Echtzeitüberwachung | Ja, umfasst Echtzeitüberwachung und Warnmeldungen | Keine Echtzeitüberwachung; konzentriert sich auf historische Daten |

| Ereigniskorrelation | Führt komplexe Ereigniskorrelation und -analyse durch | Begrenzte oder keine Ereigniskorrelationsfunktionen |

| Reaktion auf Vorfälle | Bietet Tools für die sofortige Reaktion auf erkannte Bedrohungen | Keine direkten Funktionen zur Reaktion auf Vorfälle |

| Suche und Filterung | Erweiterte Suchfunktionen mit Echtzeit-Warnmeldungen | Robuste Such- und Filterfunktionen für historische Protokolle |

| Datennormalisierung | Ja, normalisiert Daten für Konsistenz und Integration | Grundlegende Normalisierung, falls vorhanden |

| Aufbewahrung und Archivierung | Unterstützt die Einhaltung langfristiger Datenaufbewahrungsvorschriften | Konzentriert sich auf Speicherung und Archivierung zur Einhaltung von Vorschriften |

| Skalierbarkeit | Skalierbar mit Echtzeit-Verarbeitungsfunktionen | Bei großen Datenmengen können Engpässe auftreten |

| Anwendungsfälle | Proaktive Erkennung von Bedrohungen, Management von Sicherheitsvorfällen | Forensische Analyse, Einhaltung gesetzlicher Vorschriften |

| Visualisierung und Berichterstellung | Bietet Dashboards und detaillierte Berichte für Einblicke | Bietet grundlegende Berichts- und Visualisierungsfunktionen |

SIEM vs. Protokollverwaltung: Wie trifft man die richtige Wahl?

Bei der Entscheidung zwischen SIEM- und Log-Management-Lösungen hängt die Wahl oft von den spezifischen Sicherheits- und Betriebsanforderungen des Unternehmens ab.

Wann sollte man sich für SIEM entscheiden?

- Echtzeit-Sicherheitsüberwachung und Reaktion auf Vorfälle

- Anwendungsfall: Unternehmen in Branchen wie dem Finanzwesen und dem Gesundheitswesen, die mit sensiblen Daten umgehen, benötigen Funktionen zur sofortigen Erkennung und Reaktion auf Bedrohungen.

- Szenario: SIEM-Systeme erkennen mehrere fehlgeschlagene Anmeldeversuche von einer einzigen IP-Adresse und lösen sofort einen Alarm aus, damit weitere Untersuchungen durchgeführt werden können.

- Ausgefeilte Erkennung von Bedrohungen

- Anwendungsfall: Umgebungen, in denen komplexe Angriffsmuster wie Brute-Force-Angriffe oder Datenexfiltration identifiziert und abgewehrt werden müssen.

- Szenario: SIEM korreliert Protokolle von Netzwerkgeräten, Servern und Anwendungen, um Anomalien und komplexe Bedrohungen zu erkennen. Die fortschrittlichen Algorithmen des Systems analysieren Muster und Ereignisse, um umsetzbare Erkenntnisse zu liefern und ein proaktives Bedrohungsmanagement zu ermöglichen.

Wann sollte man sich für Log-Management entscheiden?

- Umfassende Erfassung und Speicherung von Protokolldaten

- Anwendungsfall: Unternehmen, die Protokolle aus verschiedenen Quellen für betriebliche Einblicke und Compliance aggregieren und aufbewahren müssen.

- Szenario: Ein Cloud-Dienstanbieter verwendet Protokollverwaltungstools, um Protokolle aus verschiedenen Anwendungen und Infrastrukturkomponenten zu erfassen. Diese Entscheidung hilft bei der Leistungsüberwachung, der Fehlerbehebung bei Anwendungsausfällen und der Erstellung von Compliance-Berichten.

- Historische Datenanalyse für Compliance und Fehlerbehebung:

- Anwendungsfall: IT-Teams benötigen ein zentrales Repository für historische Protokolldaten, um Ursachenanalysen durchzuführen und die Systemleistung über einen längeren Zeitraum zu überwachen.

- Szenario: Log-Management-Tools überprüfen historische Protokolle, nachdem eine Anwendung bei der Analyse der Ursachen gescheitert ist. Darüber hinaus werden Protokolle über einen längeren Zeitraum aufbewahrt, um die Einhaltung von Branchenvorschriften zu gewährleisten und Audits zu erleichtern.

Kombination von SIEM und Log-Management für mehr Sicherheit

Die Integration von SIEM- und Protokollverwaltungslösungen ist für Unternehmen, die ihre Sicherheitsvorkehrungen angesichts der komplexen Bedrohungslage von heute verstärken möchten, von entscheidender Bedeutung. Die Auswahl einer Plattform, die diese Funktionen effektiv kombiniert, wie beispielsweise SentinelOne’s Singularity™ AI SIEM und Cloud Security Angebote sind von entscheidender Bedeutung.

Die KI-gesteuerte SIEM-Lösung von SentinelOne umfasst:

- Autonome Security Operations Center (SOCs) ermöglichen es Unternehmen, Bedrohungen mit maschineller Geschwindigkeit zu erfassen, zu erkennen und darauf zu reagieren.

- Der Singularity™ Data Lake bietet umfassende Transparenz über Endpunkte, Cloud, Netzwerk und Identitäten hinweg und gewährleistet so eine umfassende Überwachung und Analyse aller Datenquellen.

- Die Automatisierung der Untersuchungs- und Reaktionsprozesse der Plattform, ein wichtiger Effizienzfaktor, verkürzt die durchschnittliche Reaktionszeit (MTTR) auf Vorfälle, sodass sich Sicherheitsteams auf strategische Aufgaben statt auf manuelle Vorgänge konzentrieren können.

Über die SIEM-Funktionen hinaus bieten die Cloud-Sicherheitslösungen von SentinelOne ein robustes Framework für die Verwaltung der Cloud-Sicherheitslage und der Compliance. Durch die Integration von Cloud-Sicherheitsstatusverwaltung (CSPM) in SIEM-Funktionen können Unternehmen Fehlkonfigurationen effizient beheben und die Compliance in ihren Cloud-Umgebungen bewerten. Dieser kombinierte Ansatz liefert Echtzeitanalysen und umsetzbare Erkenntnisse und hilft Unternehmen dabei, einen proaktiven Sicherheitsstatus aufrechtzuerhalten.

Durch die Entscheidung für eine Lösung wie SentinelOne, die die Vorteile von SIEM und Log-Management vereint, können Unternehmen:

- die Erkennung von Bedrohungen verbessern

- die Reaktion auf Vorfälle optimieren und

- ihre Sicherheitsstrategie in verschiedenen Umgebungen effektiv verwalten.

Dieser umfassende Ansatz stärkt die Abwehr gegen hochentwickelte Cyberbedrohungen und erfüllt die betrieblichen Anforderungen moderner DevOps- und IT-Teams.

Singularity™ AI SIEM

Mit dem weltweit fortschrittlichsten KI-SIEM von SentinelOne können Sie Bedrohungen in Echtzeit erkennen und die täglichen Abläufe optimieren.

Demo anfordernFazit

Um die richtige Lösung für Ihr Unternehmen zu finden, ist es wichtig, die Unterschiede zwischen Log-Management und SIEM zu verstehen. In diesem Blogbeitrag wurden die Funktionen und Unterschiede zwischen den Lösungen hervorgehoben und ihre gleiche Bedeutung für eine effektive Erkennung von Bedrohungen und Sicherheitsüberwachung betont.

Denken Sie daran, dass Log-Management-Lösungen und SIEMs unterschiedliche Probleme lösen. Während Log-Management Protokolle speichern und mehrere fehlgeschlagene Anmeldeversuche anzeigen kann, warnen Sie SIEMs vor verdächtigen Aktivitäten und verhindern die Sicherheitsverletzung insgesamt verhindern. Darüber hinaus können Log-Management-Tools von IT-Administratoren bedient werden. Die Einrichtung eines SIEM ist ebenfalls sehr anspruchsvoll und erfordert den Einsatz von Cybersicherheitsspezialisten, um benutzerdefinierte Regeln, intelligente Dashboards usw. zu erstellen.

Die Integration beider Systeme ist für einen umfassenden Ansatz zur Cybersicherheit unerlässlich. Um die Details zu verstehen, vereinbaren Sie noch heute eine Demo, um zu sehen, wie SentinelOne Ihre Sicherheitsstrategie mit Echtzeitüberwachung und robustem Protokollmanagement verbessern kann.

"FAQs

Log-Management umfasst das Sammeln, Speichern und Analysieren von Log-Daten, um Compliance und betriebliche Effizienz sicherzustellen. SIEM bietet Echtzeit-Bedrohungserkennung und Incident Response durch die gemeinsame Analyse von Logs und Sicherheitsereignissen.

Nein, SIEM kann das Log-Management nicht ersetzen, ebenso wenig wie das Log-Management SIEM ersetzen kann. Beide dienen unterschiedlichen Zwecken innerhalb des Sicherheitsrahmens eines Unternehmens und sind für ein umfassendes Cybersicherheitsmanagement unerlässlich.

SIEM nutzt Syslog zum Senden und Empfangen von Protokollmeldungen aus verschiedenen Quellen. Das Verständnis der Rolle von Syslog ist entscheidend, um das volle Potenzial von SIEM-Systemen auszuschöpfen.

Der Hauptvorteil von SIEM gegenüber einem Standard-Protokollsammler besteht darin, dass es Protokoll-Daten in Echtzeit korrelieren und analysieren kann, um fortgeschrittene Bedrohungen zu erkennen und auf Vorfälle zu reagieren, anstatt sie nur zu speichern und abzurufen.

SIEM bezieht sich auf die Technologie zur Erkennung und Analyse von Bedrohungen, während Managed SIEM diese Technologien sowie die laufende Verwaltung, Überwachung und Unterstützung durch einen Drittanbieter umfasst.