Netzwerksicherheit hat heutzutage für jedes Unternehmen hohe Priorität. Da viele Unternehmen über verteilte Belegschaften verfügen, mehrere Betriebssystemplattformen unterstützen und eine steigende Anzahl von IoT-Geräten kommen hinzu, sodass die Verwaltung der Sicherheit des Netzwerks eines Unternehmens und der darin enthaltenen wichtigen Daten eine komplexe Aufgabe sein kann.

Es gibt eine Vielzahl von Tools, Anwendungen und Dienstprogrammen, die Ihnen helfen, Ihr Netzwerk zu sichern, aber wo fangen Sie an und wie können Sie sicher sein, dass das, was Sie implementiert haben, Sie wirklich schützt? In diesem Beitrag werfen wir einen Blick auf die Grundlagen der modernen Netzwerksicherheit, um Ihnen einen Vorsprung zu verschaffen.

Was ist Netzwerksicherheit?

Was ist Netzwerksicherheit? Angesichts der Vielzahl von Begriffen, die in der Welt der Cybersicherheit verwendet werden, kann es schwierig sein, sich ein klares Bild vom Umfang eines so weit gefassten Begriffs wie "Netzwerksicherheit" zu machen. Beginnen wir damit, "Netzwerksicherheit" mit "Endpunktsicherheit" zu vergleichen. Während es bei der Endpunktsicherheit sich auf den Schutz eines Geräts vor Eindringlingen und Missbrauch bezieht, gilt die Netzwerksicherheit für das gesamte Netzwerk miteinander verbundener Geräte in Ihrem Unternehmen, einschließlich der Geräte selbst und der zwischen ihnen übertragenen Daten, sowohl während der Übertragung als auch im Ruhezustand.

Diese Definition bedeutet, dass Endpunktsicherheit ein wesentlicher Bestandteil Ihrer Netzwerksicherheit ist – ein kompromittiertes Gerät kann als Dreh- und Angelpunkt für andere Geräte in Ihrem Netzwerk dienen – aber es steckt noch viel mehr dahinter. Es stellt sich auch die Frage, wie Sie sowohl Benutzer als auch Geräte in Ihrem Netzwerk kontrollieren und wie Sie anomales Verhalten erkennen und darauf reagieren.

Zur Netzwerksicherheit gehören auch die Richtlinien und Verfahren, die Sie zum Schutz Ihrer Vermögenswerte wie Passwortverwaltung, Zwei-Faktor-Authentifizierung und sogar Drei-Faktor-Authentifizierung wie Fingerabdruckidentifizierung und Gesichts- oder Netzhautscans.

Bedeutung der Netzwerksicherheit

Früher richteten Unternehmen eine Firewall ein und führten alle ihre Aktivitäten hinter dieser vermeintlich undurchdringlichen Mauer durch. Da Unternehmen jedoch ihre Praktiken geändert haben und Angreifer ihre Tools, Taktiken und Vorgehensweisen angepasst haben, reicht es zunehmend nicht mehr aus, sich allein auf eine Firewall zu verlassen.

Da viele Unternehmen mittlerweile Cloud- oder Hybrid-Cloud-Technologie, mobile Geräte und Remote-Mitarbeiter einsetzen oder darauf umsteigen und über Zeitzonen hinweg kommunizieren, ist es einfach nicht realistisch zu erwarten, dass alle Benutzer gemütlich nebeneinander in einem Unternehmensnetzwerk sitzen.

Noch wichtiger ist, dass das alleinige Verlassen auf eine Firewall einen Single Point of Failure darstellt. Abgesehen von Denial-of-Service-Angriffen auf Ihre Perimeter sind moderne Netzwerke einem zunehmenden Risiko ausgesetzt, durch Supply-Chain-Angriffe, DNS-Hijacking, Phishing und Spear-Phishing Kampagnen und dateilose Malware, um nur einige zu nennen. Die moderne Bedrohungslandschaft bedeutet im Wesentlichen, dass die Sicherheit auf alle Endpunkte verteilt werden muss, anstatt sich auf einige wenige "eiserne Kästen" an den Rändern zu konzentrieren. Andernfalls wird Ihr Netzwerk vollständig angreifbar, sobald diese dünne äußere Schicht durchbrochen ist.

Bei der Netzwerksicherheit geht es nicht nur um externe Bedrohungen, sondern auch um den Missbrauch oder die missbräuchliche Verwendung von Daten und Unternehmensressourcen durch interne Bedrohungen. Beispielsweise sind fast ein Drittel aller Datenverstöße in der Gesundheitsbranche auf Insider zurückzuführen, entweder aufgrund von Fehlverhalten oder menschlichem Versagen. Im Finanzsektor sind wurden etwa 60 % der Cyberangriffe privilegierten Benutzern, Drittpartnern oder böswilligen Mitarbeitern zugeschrieben.

Wie funktioniert moderne Netzwerksicherheit?

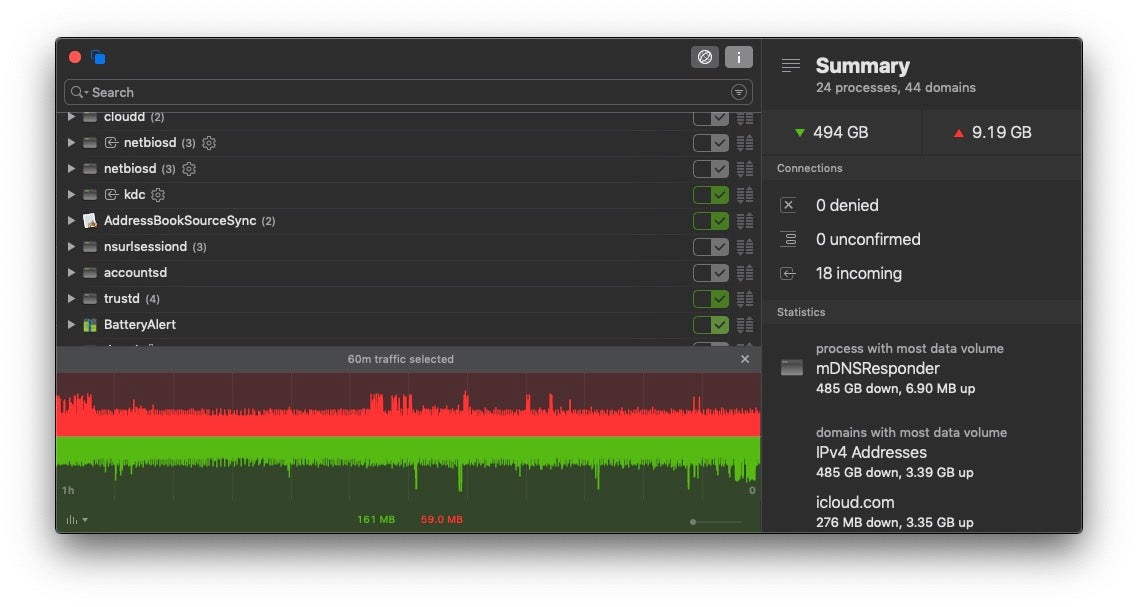

Da nicht nur der Perimeter geschützt werden muss, verfolgt die moderne Netzwerksicherheit einen Ansatz der tiefgreifenden Verteidigung. Alles beginnt mit Transparenz, denn man kann sich nicht vor einer Bedrohung schützen, die man nicht sehen kann. Daher erfordert moderne Netzwerksicherheit, dass alle Endpunkte über einen Schutz verfügen, der Administratoren die Möglichkeit bietet, ihren Datenverkehr, einschließlich verschlüsselter Daten, einzusehen, da viele Bedrohungsakteure bereits auf SSL-Zertifikate und https-Verbindungen umgestellt haben.

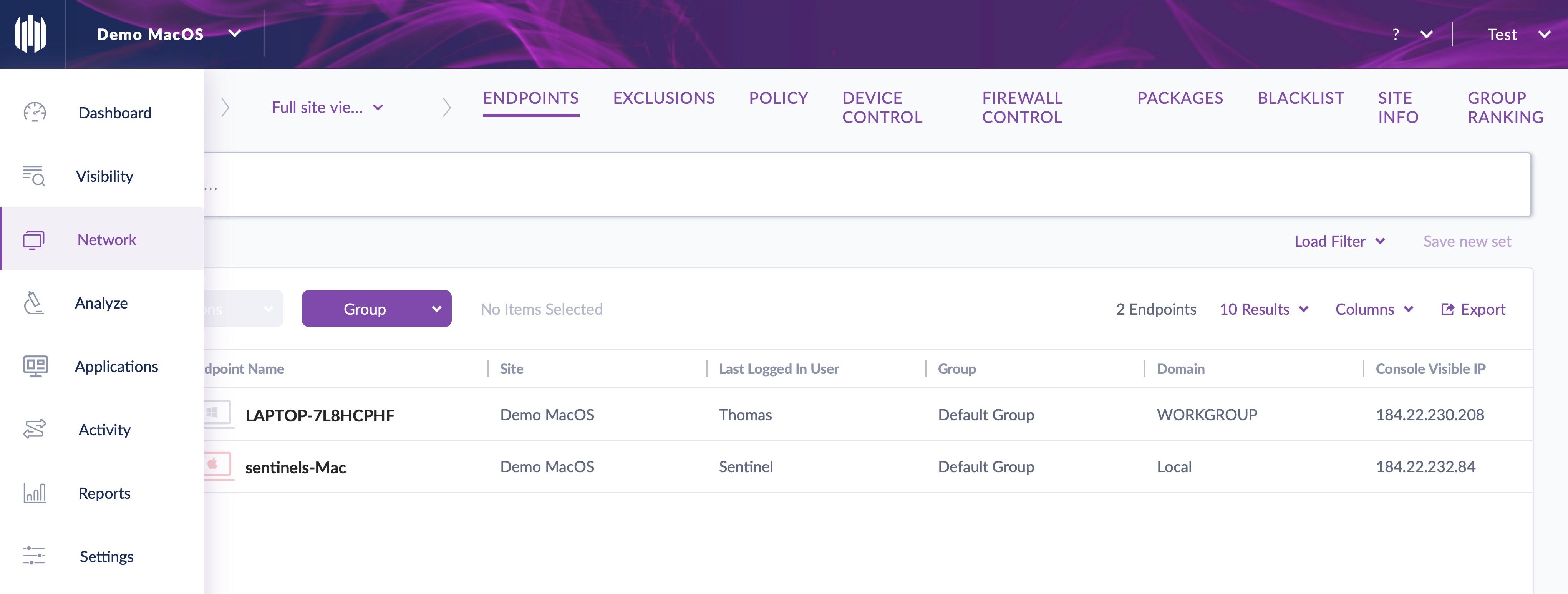

Sobald Sie Transparenz haben, können Sie eine umfassende Verteidigung umsetzen, indem Sie zunächst über Prävention nachdenken. Stellen Sie sicher, dass Zugriffskontrollrichtlinien vorhanden sind, die unbefugte Nutzung blockieren, und beschränken Sie den Zugriff autorisierter Benutzer auf die Ressourcen, die sie benötigen. Wenn Sie beispielsweise über ein Netzwerk verfügen, an das eine Reihe von IoT-Geräten angeschlossen sind, besteht wirklich keine Notwendigkeit, dass diese Geräte auf große Teile Ihres Netzwerks zugreifen, die nichts mit ihren vorgesehenen Funktionen zu tun haben.

Geräte sollten außerdem über Sicherheitssoftware verfügen, die Anwendungs-Firewall-Kontrollen umfasst. Damit kann der Netzwerkadministrator den zulässigen Datenverkehr zu und von jedem Endpunkt verwalten. Darüber hinaus ist die Gerätekontrolle zum Schutz vor Angriffen durch bösartige USB-Sticks und andere Peripheriegeräte ein wesentlicher Bestandteil des Schutzes Ihres Netzwerks durch die Sicherung von Ports, auf die physisch von Ihren Endpunkten aus zugegriffen werden kann.

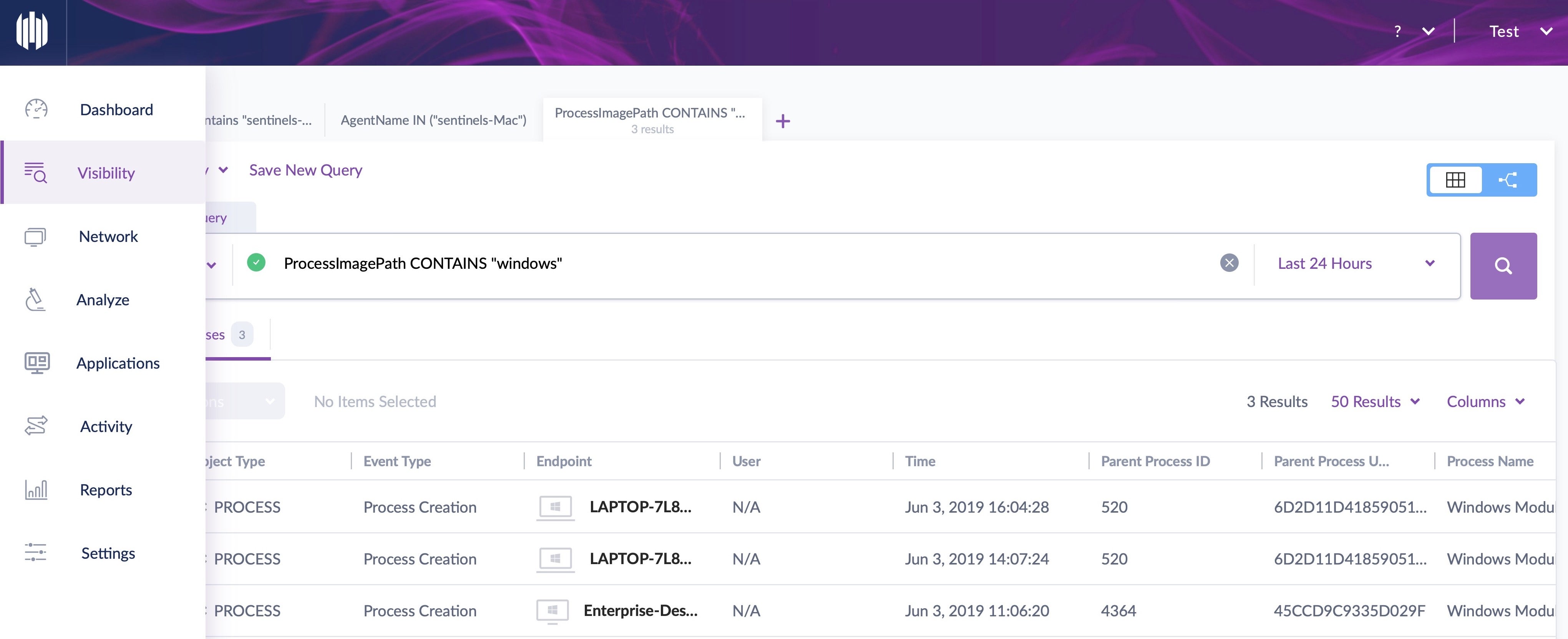

Nach der Prävention ist die nächste Ebene der tiefgreifenden Verteidigung die Erkennung. Das bedeutet, nach anomalen Verhaltensweisen zu suchen und diese zu erkennen. Der beste Weg, dies zu erreichen, ist die Verwendung von Verhaltens-KI-Software. Beachten Sie jedoch, dass nicht alle “Next-Gen"-Sicherheitslösungen gleich sind. Wie effektiv sie sind, hängt stark von den Datensätzen ab, mit denen die KI trainiert wurdeund nicht von einem bestimmten Algorithmus ab.

Ein moderner Ansatz für Netzwerksicherheit bedeutet, sich bewusst zu machen, dass es manchmal zu Sicherheitsverletzungen kommen wird. Die Angriffsfläche ist so groß, dass es naiv wäre zu glauben, dass Ihre Präventions- und Erkennungsmaßnahmen für einen entschlossenen Angreifer unüberwindbar sind. Daher benötigen Sie einen Reaktionsplan, unterstützt durch Sicherheitslösungen, die autonome Maßnahmen ergreifen können, um erkannte Bedrohungen zu beseitigen.

Denken Sie langfristig darüber nach, wie Sie eine DevOps- oder SecOps-Denkweise in Ihr Organisationsmanagement integrieren können. Mit solchen Ansätzen wird die Netzwerksicherheit zu einem wesentlichen Aspekt auf jeder Entscheidungsebene.

Wie kann die Netzwerksicherheit getestet werden?

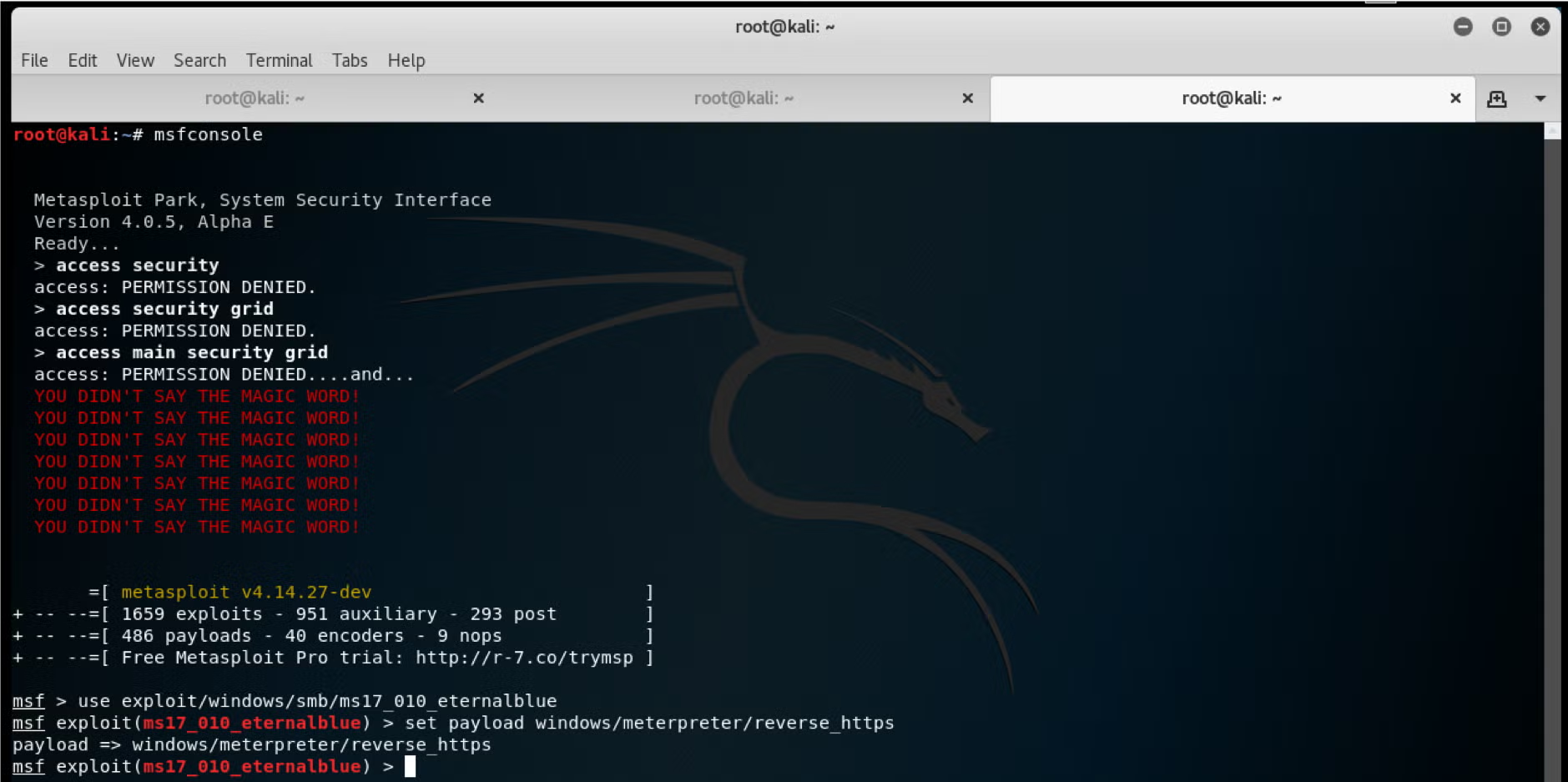

Wie können Sie also feststellen, ob Ihre Abwehrmaßnahmen ausreichend sind? Hier kommen Netzwerksicherheitstests ins Spiel. Bei der Schwachstellenanalyse, auch bekannt als “Pentesting“, umfasst die Simulation von Angriffen auf Ihr eigenes Netzwerk, um zu sehen, wie Ihre Tools, Mitarbeiter und Verfahren einem Angreifer standhalten. Das "Stresstesten" Ihrer Abwehrmaßnahmen erfordert Fachwissen – und eine Genehmigung – und sollte am besten von qualifizierten Penetrationstestern durchgeführt werden, mit denen zuvor klare Grenzen und Ziele vereinbart wurden. Was genau ein Penetrationstest beinhaltet, hängt von den spezifischen Bedingungen ab, die Sie mit Ihrem Tester vereinbaren, aber in der Regel gibt es drei Phasen: einen Schwachstellenscan, einen eingehenden Penetrationstest und eine Risikoanalyse der entdeckten Schwachstellen. Vorläufige Scans werden häufig mit automatisierten Tools durchgeführt, die nach bekannten CVE-Schwachstellen suchen. Diese sind zwar nützlich, um die Grundlagen abzudecken, bieten jedoch keinen Einblick in nicht gemeldete Schwachstellen und testen auch nicht die Stärke Ihrer Abwehrmaßnahmen bei aktiven oder anhaltenden Angriffen. Ein eingehender Penetrationstest, der jedoch von einem entsprechend qualifizierten "White Hat" oder "ethischen Hacker" durchgeführt wird, genau das tun, aber es ist wichtig, mit Ihrem Tester zusammenzuarbeiten, um die Regeln für die Durchführung und den Umfang des Tests zu vereinbaren. Zu den häufig eingesetzten Tools gehören Metasploit, Burp, Wireshark, Nmap und verschiedene Methoden, die unter Domänenadministratorzugriff auf Ihrem internen Netzwerk zu erhalten. Stellen Sie jedoch sicher, dass Ihr Tester mehr tut, als nur "Standardangriffe" auszuführen, und tatsächlich in der Lage ist, seine Angriffe an die Angriffsfläche Ihrer Umgebung anzupassen. Unabhängig davon, ob Ihr Penetrationstester eine Risikoanalyse durchführt oder nicht, sollte das Ergebnis eines guten Penetrationstests ein klarer, verständlicher und detaillierter Bericht sein – kein Hokuspokus aus hochkomplexem Fachjargon –, in dem alle Schwachstellen aufgeführt sind. Erwarten und bestehen Sie auf klaren Anweisungen, die es Ihnen oder Ihren eigenen IT-Mitarbeitern ermöglichen, das Problem zu reproduzieren. Wenn es von Ihrem eigenen Team nicht reproduzierbar ist, können Sie nicht bestätigen, dass es sich um eine echte Sicherheitslücke handelt. Ein guter Penetrationstester sollte auch Empfehlungen zur Risikominderung geben, die jedoch immer unter Berücksichtigung der anderen Anforderungen und Prioritäten Ihres Unternehmens zu betrachten sind. Der Tester oder ein anderer Analyst sollte eine Risikoanalyse der spezifischen Schwachstellen durchführen. Stellt die Schwachstelle ein finanzielles Risiko, einen möglichen Datenverlust oder eine Nichteinhaltung von Vorschriften dar? Wie hoch ist die Wahrscheinlichkeit, dass sie ausgenutzt wird, und welche potenziellen Auswirkungen hätte dies auf das Unternehmen? Für Ihr Unternehmen ist es wichtig, die von Kunden und Mitarbeitern geforderten Dienstleistungen zu erbringen, aber dazu müssen Sie Ihr Netzwerk schützen. Eine gute Netzwerksicherheit trägt nicht nur zum Schutz Ihrer IP- und Kundendaten bei, sondern schützt auch Ihren Ruf. Durch die Kombination mehrerer Verteidigungsebenen in Ihrem gesamten Netzwerk – nicht nur am Perimeter – mit geeigneten Richtlinien, Kontrollen und einer Next-Gen-Endpoint-Sicherheitslösung können Sie autorisierten Benutzern Zugriff auf die benötigten Netzwerkressourcen gewähren und gleichzeitig diejenigen blockieren, die versuchen, Angriffe durchzuführen. Wenn Sie erfahren möchten, wie die SentinelOne-Lösung Ihnen in diesem Kampf helfen kann, hören Sie sich an, warum unsere Kunden sich für SentinelOne entschieden haben , warum sie sich für SentinelOne entschieden haben, oder probieren Sie es am besten selbst mit einer kostenlosen Demo aus. Verbessern Sie Ihre Sicherheitslage mit Echtzeit-Erkennung, maschineller Reaktion und vollständiger Transparenz Ihrer gesamten digitalen Umgebung.

Fazit

KI-gestützte Cybersicherheit

Häufig gestellte Fragen zur Netzwerksicherheit

Netzwerksicherheit ist der Schutz von Daten und Ressourcen, während diese über Netzwerke übertragen werden oder mit diesen verbunden sind. Dabei werden Firewalls, Intrusion-Detection-Systeme, Antivirensoftware und Verschlüsselung eingesetzt, um unbefugten Zugriff zu verhindern. Durch die Überwachung des Datenverkehrs, die Kontrolle der Zugangspunkte und die Durchsetzung von Richtlinien verhindert die Netzwerksicherheit, dass Angreifer Daten abfangen, Malware einschleusen oder Ihre Systeme als Ausgangspunkt für weitere Angriffe nutzen.

Ohne Netzwerksicherheit können sensible Daten wie Kundendaten, Finanzdaten oder firmeneigene Pläne gestohlen oder verändert werden. Angriffe können Dienste stören, den Ruf schädigen und zu Geldstrafen führen. Eine gute Netzwerksicherheit sorgt dafür, dass Mitarbeiter sicher arbeiten, Partner sich sicher verbinden und Kunden Ihren Systemen vertrauen können. Außerdem hilft sie Ihnen, Bedrohungen zu erkennen und zu stoppen, bevor sie sich ausbreiten und zu erheblichen Ausfallzeiten führen.

Zu den wichtigsten Komponenten gehören Firewalls, die den ein- und ausgehenden Datenverkehr filtern, Intrusion Detection- und Prevention-Systeme, die verdächtiges Verhalten melden, virtuelle private Netzwerke (VPNs) für sicheren Fernzugriff und Endgeräteschutz auf Geräten. Verschlüsselung verschlüsselt Daten während der Übertragung, während SIEM-Tools (Security Information and Event Management) Protokolle und Warnmeldungen sammeln. Zusammen bilden diese Ebenen eine umfassende Verteidigungsstrategie.

Bei der Netzwerksegmentierung wird ein großes Netzwerk in kleinere Zonen oder Subnetze mit jeweils eigenen Zugriffskontrollen unterteilt. Wenn Angreifer in ein Segment eindringen, können sie nicht ohne Weiteres in andere Segmente gelangen. Die Segmentierung begrenzt die Ausbreitung von Malware, ermöglicht die Anwendung unterschiedlicher Sicherheitsregeln für sensible Zonen und hilft, Vorfälle einzudämmen.

Sie können Geräte nach Funktionen gruppieren – z. B. Server, Workstations oder Gast-WLAN – und den Schutz für jedes Gerät individuell anpassen.

Die Authentifizierung überprüft Ihre Identität – in der Regel über Passwörter, Zertifikate oder Tokens. Die Autorisierung entscheidet, was Sie nach der Anmeldung tun können, z. B. auf welche Server Sie zugreifen dürfen. Die Abrechnung protokolliert Ihre Aktionen und zeichnet Zugriffszeiten und verwendete Ressourcen auf.

Zusammen sorgt AAA dafür, dass nur gültige Benutzer eine Verbindung herstellen, dass sie nur zulässige Aufgaben ausführen und dass Sie ihre Aktivitäten für Audits oder die Reaktion auf Vorfälle nachverfolgen können.

Angreifer verwenden häufig Denial-of-Service- (DoS) oder Distributed-DoS-Angriffe, um Systeme zu überfluten und sie damit unzugänglich zu machen. Man-in-the-Middle-Angriffe fangen Daten während der Übertragung ab und verändern sie. Phishing und Social Engineering zielen auf Benutzer ab, um Anmeldedaten zu stehlen. Malware-Kampagnen schleusen Viren, Würmer oder Ransomware auf Geräte. Port-Scanning und Exploits von Schwachstellen suchen nach Schwachstellen in Software oder offenen Diensten.