Les vulnérabilités de sécurité sont des faiblesses qui peuvent être exploitées par des pirates pour compromettre les systèmes et les données. Notre guide explore les différents types de vulnérabilités, leur impact potentiel sur les organisations et l'importance de la gestion des vulnérabilités.

Découvrez les sources courantes de vulnérabilités, notamment les bogues logiciels et les erreurs de configuration, et découvrez les meilleures pratiques pour identifier, évaluer et atténuer ces risques. Restez informé des dernières tendances en matière de gestion des vulnérabilités et de la manière de renforcer la sécurité de votre organisation.

Comment les entreprises peuvent se protéger contre les vulnérabilités logicielles

Comment les entreprises peuvent se protéger contre les vulnérabilités logicielles

Pour se protéger contre les vulnérabilités de sécurité, les entreprises doivent suivre les meilleures pratiques en matière de cybersécurité. Cela peut inclure les mesures suivantes :

- Effectuer régulièrement des audits et des évaluations de sécurité afin d'identifier et de hiérarchiser les vulnérabilités.

- Mettre en œuvre un programme de gestion des correctifs robuste afin de s'assurer que tous les logiciels et systèmes sont à jour avec les derniers correctifs et mises à jour de sécurité.

- Utiliser des scanners de vulnérabilité et d'autres outils de sécurité afin d'identifier et de corriger rapidement les vulnérabilités.

- Formez vos employés à l'identification et au signalement des vulnérabilités potentielles et mettez en place un processus pour répondre aux vulnérabilités signalées.

- Travaillez avec un partenaire de sécurité de confiance ou un fournisseur de services de sécurité gérés pour vous aider à identifier et à atténuer les vulnérabilités de votre environnement.

- Effectuez régulièrement des tests de pénétration pour simuler des attaques réelles et identifier et corriger les vulnérabilités de votre environnement.

- Mettez en place des contrôles d'accès et des mécanismes d'authentification robustes pour empêcher tout accès non autorisé à vos systèmes et à vos données.

Quels types de vulnérabilités sont utilisés contre les entreprises ?

Parmi les vulnérabilités les plus connues utilisées pour les violations de sécurité, on peut citer :

- Injection SQL : cette vulnérabilité permet à un pirate d'injecter du code SQL malveillant dans une base de données afin d'accéder à des données sensibles ou de manipuler la base de données.

- Cross-site scripting (XSS) : cette vulnérabilité permet à un pirate d'injecter du code JavaScript malveillant dans un site web afin de voler des données utilisateur ou d'effectuer d'autres actions malveillantes.

- Exécution de code à distance (RCE) : Cette vulnérabilité permet à un pirate d'exécuter du code arbitraire sur un système distant, d'obtenir un accès non autorisé ou d'effectuer d'autres actions malveillantes.

- Entrées non validées : cette vulnérabilité permet aux pirates de fournir des entrées malveillantes à un site Web ou à une application, de contourner les contrôles de sécurité ou d'exécuter du code arbitraire.

- Identifiants non sécurisés : cette vulnérabilité se produit lorsque des données sensibles, telles que des noms d'utilisateur et des mots de passe, sont stockées sans protection, permettant aux attaquants d'y accéder facilement.

- Réseaux non sécurisés : cette vulnérabilité se produit lorsque les réseaux ne sont pas correctement configurés ou protégés par des pare-feu ou d'autres mesures de sécurité, permettant aux attaquants d'y accéder facilement.

- Appareils non sécurisés : cette vulnérabilité survient lorsque des appareils, tels que des ordinateurs portables et des téléphones mobiles, ne sont pas correctement sécurisés, ce qui permet aux pirates d'y accéder facilement et de voler des données sensibles.

Voici quelques exemples de logiciels vulnérables qui ont été utilisés pour compromettre des entreprises :

- Adobe Flash : ce logiciel était largement utilisé sur Internet, mais il était également connu pour être vulnérable à plusieurs failles de sécurité, notamment les attaques par débordement de tampon et par débordement de tas.

- Microsoft Windows : Ce système d'exploitation est le plus utilisé au monde, mais il a également été la cible de nombreuses failles de sécurité, notamment des failles d'exécution de code à distance et d'escalade de privilèges.

- Serveur Web Apache : ce logiciel de serveur Web est largement utilisé sur Internet, mais il a également été la cible de failles de sécurité, notamment des attaques de type " cross-site scripting " et " cross-site request forgery ".

- Base de données Oracle : ce logiciel de base de données est largement utilisé par les entreprises, mais il a également été la cible de vulnérabilités de sécurité, notamment des attaques par injection SQL et par élévation de privilèges.

- Adobe Acrobat Reader : ce logiciel est largement utilisé pour visualiser les fichiers PDF, mais il a également été la cible de failles de sécurité, notamment des attaques par exécution de code à distance et par débordement de pile.

- Java : ce langage de programmation est largement utilisé pour développer des applications web, mais il a également été la cible de failles de sécurité, notamment des attaques par cross-site scripting et par exécution de code à distance.

- PHP : ce langage de programmation est largement utilisé pour développer des applications web, mais il a également été la cible de failles de sécurité, notamment des attaques par injection SQL et par cross-site scripting.

L'une des failles les plus couramment exploitées dans la nature est la CVE-2017-0199, une vulnérabilité d'exécution de code à distance dans Microsoft Office qui permet aux attaquants d'exécuter du code malveillant sur le système de la victime. Cette vulnérabilité a été exploitée par divers groupes de ransomware, notamment Ryuk, Emotet et Dridex.

Pourquoi est-il important de corriger les logiciels vulnérables ?

En tant que RSSI, il est important de donner la priorité à la correction des logiciels vulnérables afin de protéger votre organisation contre les failles de sécurité, de maintenir la conformité aux normes industrielles, d'éviter les responsabilités juridiques et d'améliorer la sécurité globale. Cela peut impliquer la mise en œuvre d'un programme de gestion des correctifs qui vérifie et installe régulièrement les correctifs de sécurité pour tous les logiciels utilisés au sein de l'organisation. Cela peut également impliquer de travailler avec d'autres services, tels que l'équipe informatique, afin de garantir que les correctifs sont appliqués rapidement et de manière cohérente. En outre, cela peut impliquer de surveiller le paysage de la sécurité et de se tenir au courant des dernières menaces et vulnérabilités afin d'identifier et de traiter les risques potentiels dès qu'ils apparaissent.

En résumé, il est important de corriger les logiciels vulnérables pour plusieurs raisons :

- Pour se protéger contre les failles de sécurité : En corrigeant les logiciels vulnérables, les organisations peuvent se protéger contre les failles de sécurité, telles que le vol de données, les attaques par ransomware et d'autres formes de cybercriminalité. Par exemple, en 2017, l'attaque par ransomware WannaCry a exploité une vulnérabilité du système d'exploitation Microsoft Windows pour crypter des données et exiger le paiement d'une rançon.

- Pour maintenir la conformité aux normes industrielles : De nombreux secteurs ont des normes de conformité spécifiques qui exigent des organisations qu'elles corrigent les logiciels vulnérables en temps opportun. Par exemple, la norme PCI DSS (Payment Card Industry Data Security Standard) exige des organisations qu'elles appliquent les correctifs de sécurité dans les 30 jours suivant leur publication afin de se protéger contre les failles de sécurité.

- Pour éviter toute responsabilité juridique : Si les organisations ne corrigent pas les logiciels vulnérables, elles peuvent être tenues légalement responsables de toute violation de sécurité qui en résulterait. Par exemple, en 2018, un tribunal américain a jugé Target responsable d'une violation de données pour ne pas avoir corrigé une vulnérabilité connue dans son système de cartes de paiement.

- Pour améliorer la sécurité globale : En corrigeant les logiciels vulnérables, les organisations peuvent améliorer leur sécurité globale en réduisant le nombre de vecteurs d'attaque potentiels et le risque de compromission. Par exemple, en corrigeant des logiciels tels qu'Adobe Flash, Microsoft Windows et Apache Web Server, les organisations peuvent se protéger contre un large éventail de vulnérabilités de sécurité, notamment les attaques par débordement de tampon, débordement de pile et exécution de code à distance.

Comment hiérarchiser les vulnérabilités ?

Le nombre de vulnérabilités et d'expositions courantes (CVE) signalées chaque année varie, mais il est en augmentation ces dernières années. En 2020, plus de 24 000 CVE ont été signalées, ce qui représente une augmentation significative par rapport aux années précédentes. Cette tendance devrait se poursuivre à mesure que le nombre d'appareils connectés et la quantité de données sensibles partagées en ligne augmentent.

Le Common Vulnerability Scoring System (CVSS) est une échelle couramment utilisée pour mesurer la gravité des vulnérabilités. Cette échelle utilise une série de paramètres pour déterminer l'impact potentiel d'une vulnérabilité, tels que le type d'attaque, la probabilité d'exploitation réussie et l'impact sur la confidentialité, l'intégrité et la disponibilité.

L'échelle CVSS utilise une note de 0 à 10, 0 étant la moins grave et 10 la plus grave. Par exemple, une vulnérabilité avec une note de 0,1 serait considérée comme peu grave, tandis qu'une vulnérabilité avec une note de 9,0 serait considérée comme critique. Le score CVSS peut aider les organisations à hiérarchiser les efforts de correction et d'atténuation des risques en fonction de l'impact potentiel d'une vulnérabilité.

Voici quelques exemples de vulnérabilités CVSS 10, considérées comme les plus graves :

- La vulnérabilité Heartbleed dans OpenSSL permet aux attaquants d'accéder à des données sensibles, telles que des mots de passe et des clés privées, à partir d'un serveur vulnérable.

- L'attaque par ransomware WannaCry a exploité une vulnérabilité dans Microsoft Windows pour crypter des fichiers et exiger le paiement d'une rançon.

- La vulnérabilité BlueKeep dans Microsoft Windows permet aux pirates d'exécuter à distance un code arbitraire sur un système vulnérable.

- La vulnérabilité Shellshock dans Bash permet aux pirates d'exécuter un code arbitraire et d'obtenir un accès non autorisé à un système.

- La vulnérabilité EternalBlue dans Microsoft Windows permet aux pirates d'exécuter à distance un code arbitraire et de propager des logiciels malveillants sur un réseau.

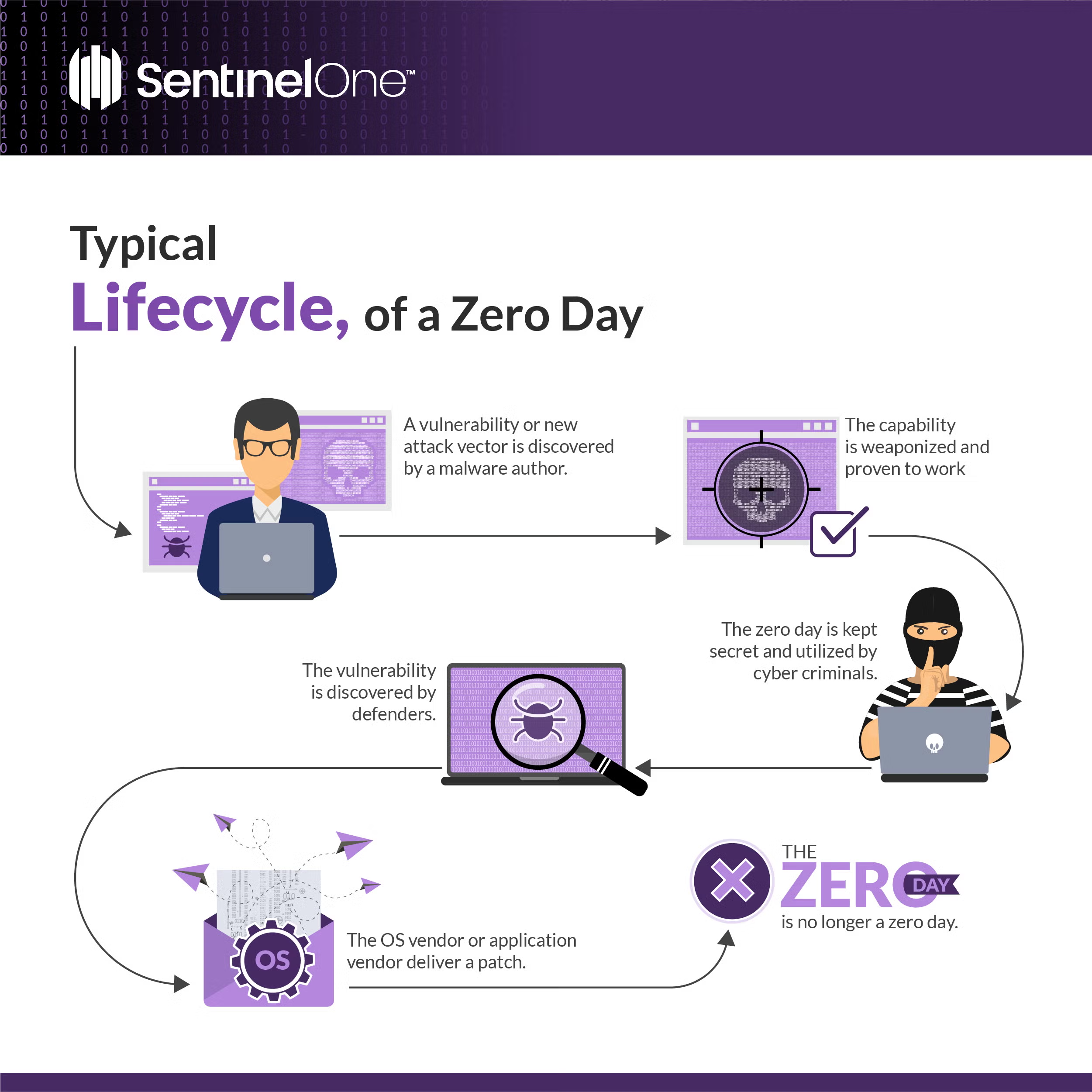

Qu'est-ce qu'une vulnérabilité zero-day ?

Une vulnérabilité zero-day est une faille de sécurité qui n'a pas encore été découverte ou divulguée au public. Cela signifie que les pirates peuvent exploiter la vulnérabilité avant qu'elle ne soit corrigée ou réparée, ce qui leur permet d'accéder sans autorisation à des systèmes ou à des réseaux. Les vulnérabilités zero-day sont particulièrement dangereuses car elles sont inconnues des victimes et, par conséquent, difficiles à contrer.

Les logiciels malveillants constituent-ils une menace ou une vulnérabilité ?

Les logiciels malveillants constituent un type de menace plutôt qu'une vulnérabilité. Une vulnérabilité est une faiblesse dans un système ou un réseau qui peut être exploitée par un attaquant pour obtenir un accès non autorisé ou causer des dommages. En revanche, un logiciel malveillant est un type de logiciel malveillant conçu pour exploiter les vulnérabilités afin de compromettre un système ou un réseau. Ainsi, même si les logiciels malveillants peuvent tirer parti des vulnérabilités pour accéder à un système ou à un réseau, ils ne constituent pas eux-mêmes une vulnérabilité.

Il est difficile de dire lequel est le plus dangereux, le logiciel malveillant ou la vulnérabilité, car cela dépend de la situation spécifique. Sans vulnérabilité, un logiciel malveillant ne pourrait pas compromettre un système ou un réseau. D'autre part, sans logiciel malveillant, les attaquants ne pourraient pas exploiter les vulnérabilités pour obtenir un accès. En termes d'impact potentiel, un logiciel malveillant peut causer des dommages importants à un système ou à un réseau, tels que le vol de données, le chiffrement de fichiers ou la perturbation des opérations. Les vulnérabilités, quant à elles, n'ont pas nécessairement d'impact direct sur un système ou un réseau, mais elles peuvent le rendre plus vulnérable aux attaques. Dans l'ensemble, les logiciels malveillants et les vulnérabilités constituent des menaces sérieuses pour la cybersécurité et doivent être traités dans le cadre d'une stratégie de sécurité globale.

Une cybersécurité alimentée par l'IA

Améliorez votre posture de sécurité grâce à la détection en temps réel, à une réponse à la vitesse de la machine et à une visibilité totale de l'ensemble de votre environnement numérique.

Obtenir une démonstrationConclusion

Le risque lié aux vulnérabilités des logiciels peut être réduit grâce à l'application régulière de correctifs et de mises à jour, ainsi qu'à la mise en œuvre de pratiques de développement sécurisées. Cependant, il est peu probable que ce risque soit un jour complètement éliminé, car les pirates découvrent et exploitent constamment de nouvelles vulnérabilités. Il est important que les organisations surveillent en permanence les vulnérabilités et mettent en œuvre des stratégies d'atténuation efficaces afin de minimiser les risques.

"FAQ sur les failles de sécurité

Une vulnérabilité de sécurité est une faille ou une faiblesse dans un logiciel, un matériel ou un processus que des pirates peuvent exploiter pour obtenir un accès non autorisé ou causer des dommages. Il peut s'agir d'un bug de codage, d'un paramètre mal configuré ou d'un correctif manquant. Si elles ne sont pas corrigées, les vulnérabilités ouvrent la porte aux logiciels malveillants, au vol de données ou à l'interruption de service. Il est donc important de les identifier et de les corriger rapidement afin de garantir la sécurité et la fiabilité des systèmes.

Les débordements de mémoire tampon permettent aux attaquants d'exécuter du code arbitraire en saturant les tampons mémoire. Les failles d'injection, telles que l'injection SQL ou l'injection de commande, se produisent lorsque des entrées non fiables modifient des requêtes ou des commandes. Le cross-site scripting (XSS) permet aux pirates d'exécuter des scripts dans les navigateurs des utilisateurs.

Les contrôles d'accès défaillants permettent l'escalade des privilèges. Les erreurs de configuration, telles que les identifiants par défaut ou les ports ouverts, occupent également une place importante. Ensemble, ces éléments sont à l'origine de nombreuses violations et fuites de données.

Les vulnérabilités sont notées par des systèmes tels que CVSS, qui évaluent leur gravité sur une échelle de 0 à 10 en fonction de la complexité de l'exploitation, de l'impact sur la confidentialité, l'intégrité et la disponibilité, et de la nécessité ou non d'une interaction de l'utilisateur. Les équipes prennent ensuite en compte leur propre environnement (valeur des actifs, probabilité d'exploitation et impact commercial) pour classer les correctifs les plus importants. De cette façon, les failles critiques des systèmes à forte valeur ajoutée sont corrigées en premier.

Elles sont détectées grâce à des revues de code, des scanners automatisés et des tests de pénétration qui recherchent les failles. Les programmes de prime aux bogues invitent des chercheurs externes à rechercher des vulnérabilités dans les systèmes en production. Les chercheurs en sécurité et les fournisseurs publient également des avis lorsqu'ils découvrent de nouveaux bogues. Les enquêtes sur les incidents révèlent parfois des faiblesses jusque-là inaperçues qui doivent être corrigées.

Une divulgation responsable commence par une notification privée au fournisseur ou au responsable de la maintenance et par la définition d'un calendrier de correction. Les fournisseurs développent et testent ensuite les correctifs avant leur publication. Une divulgation coordonnée des vulnérabilités implique le partage des avis et des correctifs, afin que les utilisateurs puissent effectuer les mises à jour avant que les détails ne soient rendus publics. Cela réduit la fenêtre pendant laquelle les attaquants pourraient exploiter le problème.

Les indicateurs clés comprennent le délai moyen de correction, c'est-à-dire le temps nécessaire entre la découverte et le déploiement. Suivez le pourcentage de couverture des correctifs sur l'ensemble des systèmes et le nombre de correctifs de haute gravité en attente. Mesurez le taux de vulnérabilités récurrentes afin de repérer les lacunes dans les processus. Veillez à surveiller les tendances en matière d'exploitation dans les flux de menaces afin de déterminer si les problèmes non corrigés font l'objet d'attaques actives, ce qui vous aidera à établir des priorités.